Docker(md版)

Docker

- 一、Docker

- 二、更换apt源

- 三、docker搭建

- 四、停启管理

- 五、配置加速器

- 5.1、方法一

- 5.2、方法二

- 六、使用docker运行漏洞靶场

- 1、拉取tomcat8镜像

- 2、拉取成功

- 3、开启服务

- 4、查看kali的IP地址

- 5、访问靶场

- 6、关闭漏洞靶场

- 七、vulapps靶场搭建

一、Docker

- Docker是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的Linuxi或Windows操作系统的机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口。

二、更换apt源

apt源路径为:/etc/apt/source.listsudo vim /etc/apt/sources.list按a/i/o进入编辑模式,将以下复制进去然后按esc键输入冒号(:wq)保存退出

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

三、docker搭建

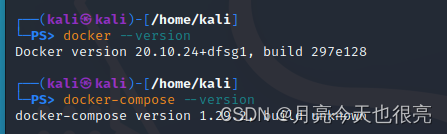

sudo apt install -y docker docker-compose #安装docker和docker-compose

docker --version #查看版本

docker-compose --version

四、停启管理

sudo systemctl start/stop/restart docker #启动、停止、重启sudo docker-compose down docker images #列出镜像docker ps -a / docker container ls -a #列出容器

docker ps #列出正在运行的容器

docker ps -a #列出所有容器docker rmi [image_id] #删除镜像

docker rm [container_id] #删除容器docker start [container_id] #打开容器

docker stop [container_id] #关闭容器

五、配置加速器

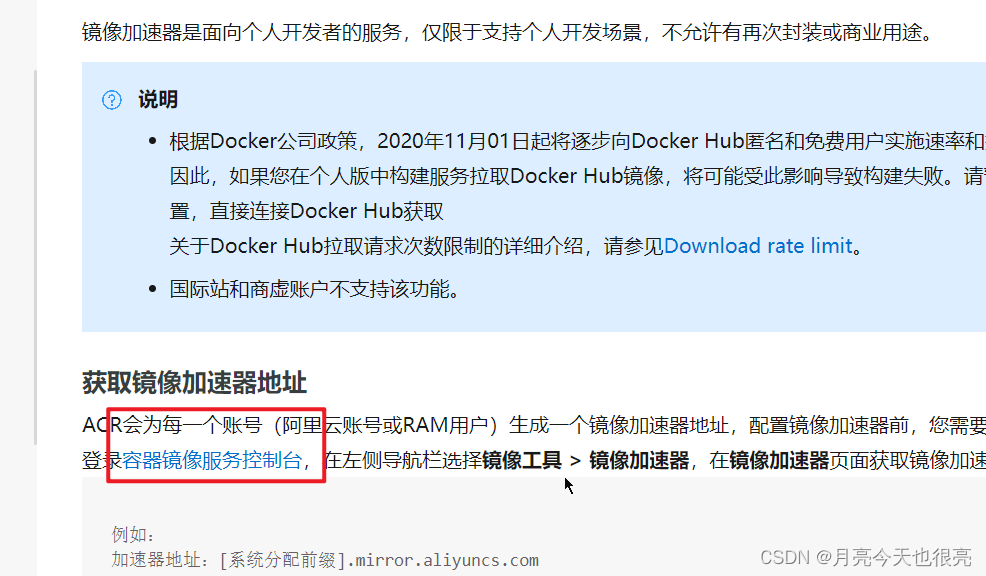

- 使用docker的时候,经常需要从官方获取镜像,但是由于显而易见的网络原因,拉取镜像的过程非常耗时,严重影响Docker的体验。

5.1、方法一

- 阿里云镜像加速器:https://help.aliyun.com/document_detail/60750.html

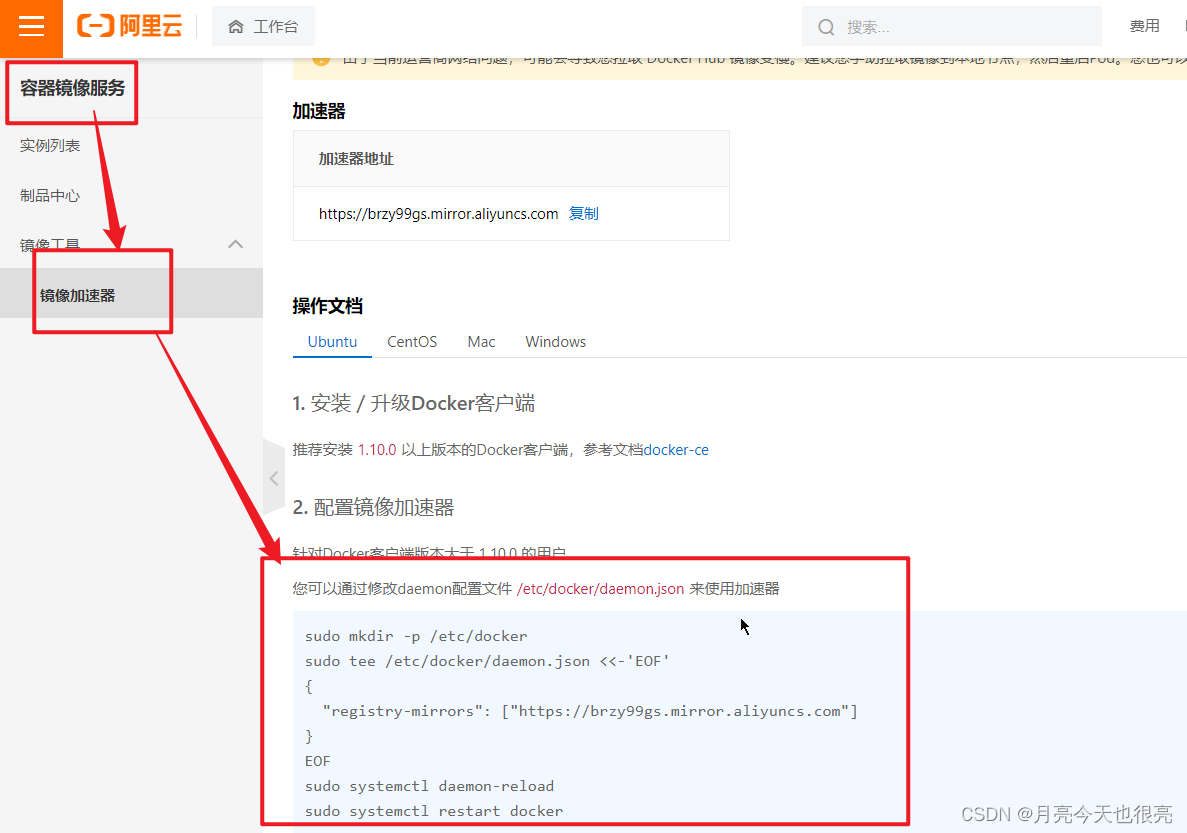

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{"registry-mirrors": ["https://brzy99gs.mirror.aliyuncs.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

5.2、方法二

sudo vim /ect/docker/daemon.json

{"registry-mirrors":["https://dockerhub.azk8s.cn","https:reg-mirror.qiniu.com","https://1rqfztnd.mirror.aliyuncs.com"

]

}sudo systemctl daemon-reload

sudo systemctl restart docker

六、使用docker运行漏洞靶场

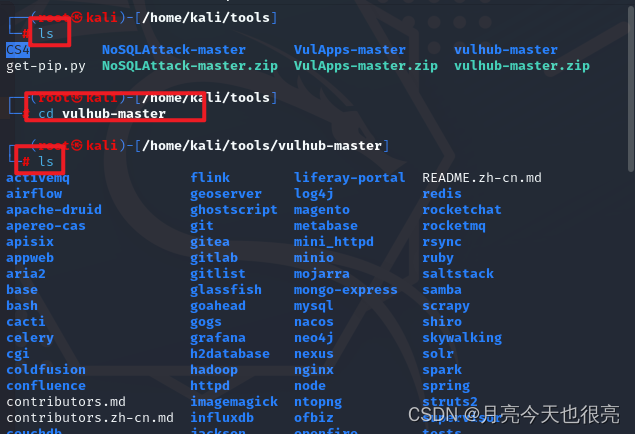

1、vulhub:Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行一条命令即可编译、运行一个完整的漏洞靶场镜像。

- 项目地址:https://github.com/vulhub/vulhub

2、VulApps:收集各种漏洞环境,统一采用Dockerfile形式。

- 项目地址:https://github.com/Medicean/VulApps

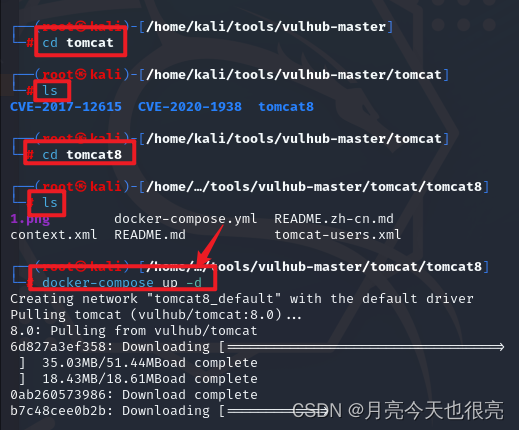

1、拉取tomcat8镜像

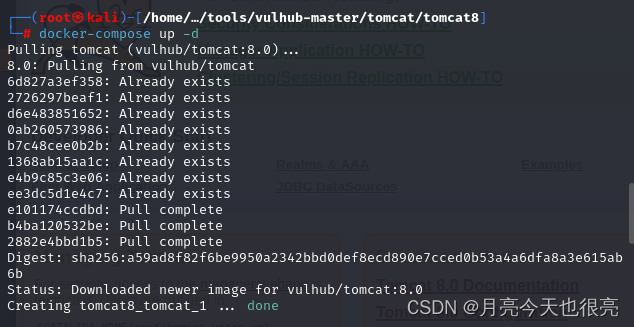

2、拉取成功

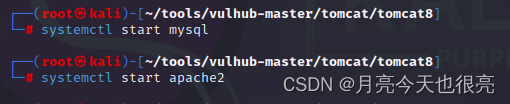

3、开启服务

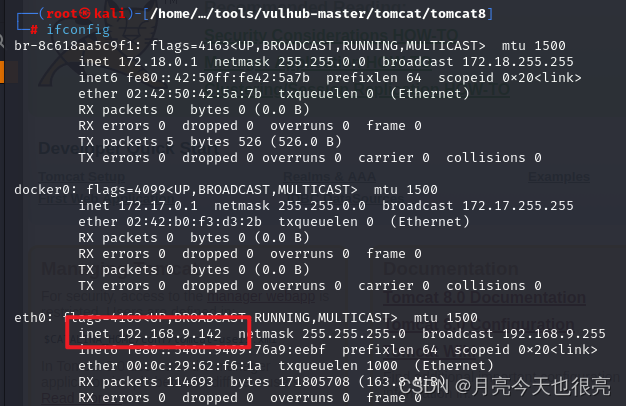

4、查看kali的IP地址

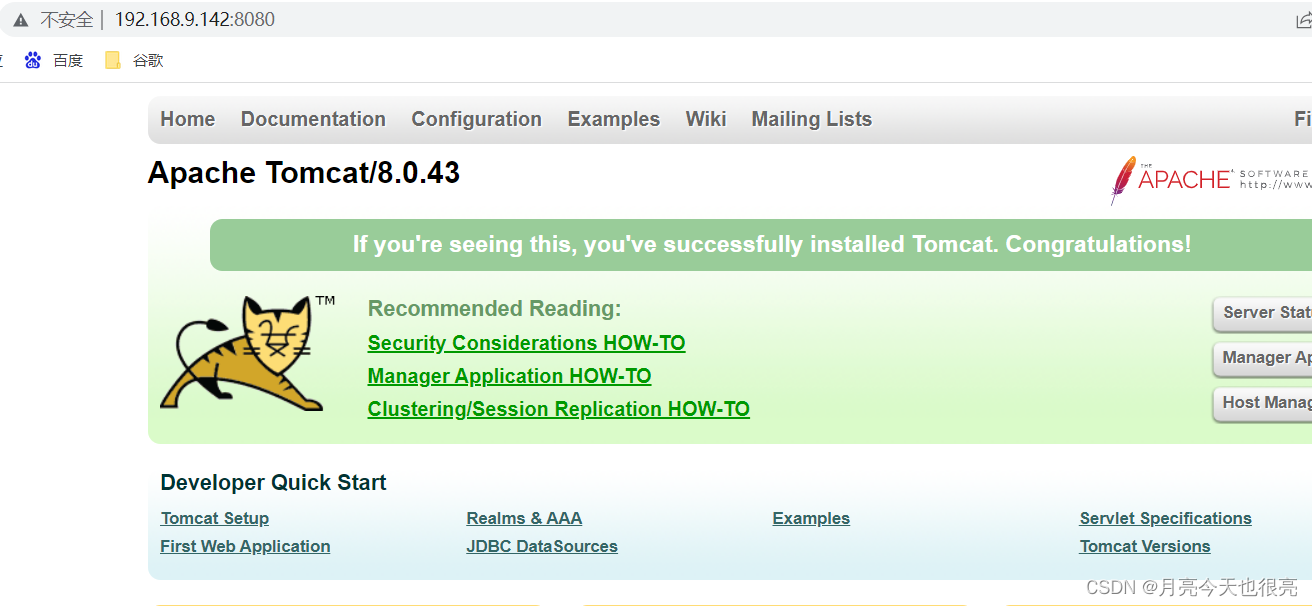

5、访问靶场

- 虚拟机ip:8080

6、关闭漏洞靶场

sudo docker-compose down

七、vulapps靶场搭建

docker pull medicean/vulapps:s_shiro_1 #下载镜像

docker run -d -p 80:8080 medicean/vulapps:s_shiro_1 #运行

- https://github.com/Medicean/VulApps

- https://hub.docker.com/r/medicean/vulapps

- 打开浏览器访问 https://github.com/Medicean/VulApps 查看漏洞所对应的目录下的 readme文件,然后复制粘贴到服务器上即可。