白帽黑帽与linux安全操作

目录

白帽黑帽

Linux安全

白帽黑帽

白帽(White Hat)和黑帽(Black Hat)通常用于描述计算机安全领域中的两种不同角色。白帽黑客通常被认为是合法的安全专家,他们通过合法途径寻找和修复安全漏洞,帮助企业和个人保护自己的系统。而黑帽黑客则是非法入侵计算机系统、窃取数据、传播恶意软件等的犯罪分子。

(1)白帽(White Hat):

白帽是指遵守道德规范的网络安全专家,他们使用自己的技能来保护系统和数据。白帽黑客通常受雇于公司或政府机构,负责发现和修复安全漏洞,防止黑客攻击。他们在进行渗透测试或漏洞扫描时,都会事先获得授权,并在发现问题后及时报告给相关负责人,帮助组织提高安全防护能力。

示例:一个公司雇佣了一名白帽黑客,要求他对公司的网络系统进行渗透测试。白帽黑客在获得授权后,成功地找到了一个存在漏洞的服务器。他立即将这个问题报告给公司,帮助他们修复漏洞,从而避免了潜在的黑客攻击。

(2)黑帽(Black Hat):

黑帽是指那些未经授权非法侵入计算机系统的黑客,他们通常出于恶意目的,如盗取数据、发起勒索软件攻击、破坏系统等。黑帽黑客通常利用渗透测试和漏洞扫描等技术寻找目标系统的弱点,然后利用这些弱点进行攻击,获取利益。他们的行为违反了法律和道德规范,可能会给个人和组织带来严重损失。

示例:一个黑帽黑客发现了一家银行网络系统中的一个漏洞。他利用这个漏洞非法侵入系统,窃取了大量客户的银行账户信息和资金。这种行为严重侵犯了他人的财产和隐私权益,给银行和客户带来了重大损失。

比如

白帽—渗透测试

模拟黑客攻击来评估系统的安全性。渗透测试的过程包括收集目标系统信息、寻找漏洞、尝试利用漏洞以及报告发现的问题。

黑帽—SQL注入、CSRF攻击等等侵犯WEB安全样例:

username: ' OR 1=1 --

password: any_passwordLinux安全

Linux 操作系统中采取的一系列措施,以保护系统和数据免受未经授权访问、篡改或破坏的威胁。Linux 作为一种流行的开源操作系统,广泛应用于服务器、桌面计算机和嵌入式设备等领域。因此,确保 Linux 系统的安全对于维护网络和数据的安全至关重要。

-

保持系统更新:定期更新系统和软件包,以确保安全漏洞得到修复。

-

使用最小权限原则:为用户和服务分配最低权限,以减少潜在的安全风险。例如,避免使用 root 用户进行日常操作,而是使用普通用户并在需要时使用 sudo 提升权限。

-

配置防火墙:使用 iptables、ufw 或 firewalld 等工具配置防火墙,以限制未经授权的网络访问。

-

禁用不必要的服务:检查系统中正在运行的服务,并禁用不需要的服务,以减少攻击面。

-

加固 SSH:使用密钥认证而非密码认证,禁用 root 登录,并更改默认端口,以提高 SSH 的安全性。

-

定期审计:定期检查系统日志,以便发现任何可疑活动。

-

使用安全工具:使用如 SELinux、AppArmor 等工具增强系统安全。

-

数据加密:对敏感数据进行加密,以防止数据泄露。

-

备份和恢复:定期备份重要数据,并确保可以在发生问题时快速恢复。

-

安全扫描和监控:使用如 ClamAV、Chkrootkit 等工具定期扫描系统,检测恶意软件和入侵。

常用的简单Linux查阅进程、开发端口命令:

(1)查看开放的端口

使用netstat

sudo netstat -tuln

# 也可以用 ss -tuln将显示 TCP(-t)和 UDP(-u)端口,以及它们对应的监听状态(-l)和数字格式(-n)。

netstat显示数据类似:

ss显示数据类似:

(2)查看正在运行的进程

ps aux显示所有用户(-a)的详细进程列表(-x),包括进程的用户、CPU 占用率、内存占用率等信息。

显示数据类似:

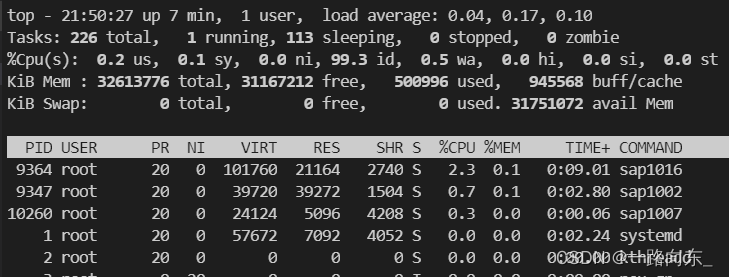

(3)获取更详细的实时进程信息,可使用 top

top