【漏洞挖掘】Xray+rad自动化批量漏洞挖掘

文章目录

- 前言

- 一、挖掘方法

- 二、使用步骤

- 工具安装

- 使用方法

- 开始挖掘

- 总结

前言

自动化漏洞挖掘是指利用计算机程序和工具来扫描、分析和检测应用程序、网络和系统中的安全漏洞的过程。这种方法可以帮助安全专家和研究人员更高效地发现和修复潜在的安全威胁,从而提高整体系统的安全性。注意:一切未授权挖掘属于违法行为

提示:以下是本篇文章正文内容,下面案例可供参考

一、挖掘方法

配置Xray被动扫描:

- 确保Xray安装并正确配置。Xray是一款强大的漏洞扫描工具,可用于主动和被动扫描。

- 在被动扫描模式下,Xray会监听并分析应用程序的流量,检测可能的漏洞。

- 配置Xray的被动扫描代理,使其能够拦截和分析网络流量。

使用RAD进行爬虫功能:

- RAD(Reconnaissance and Discovery)是一款用于信息搜集和爬虫功能的工具。

使用RAD来识别目标应用程序的URL和端点,并收集有关目标的信息。

二、使用步骤

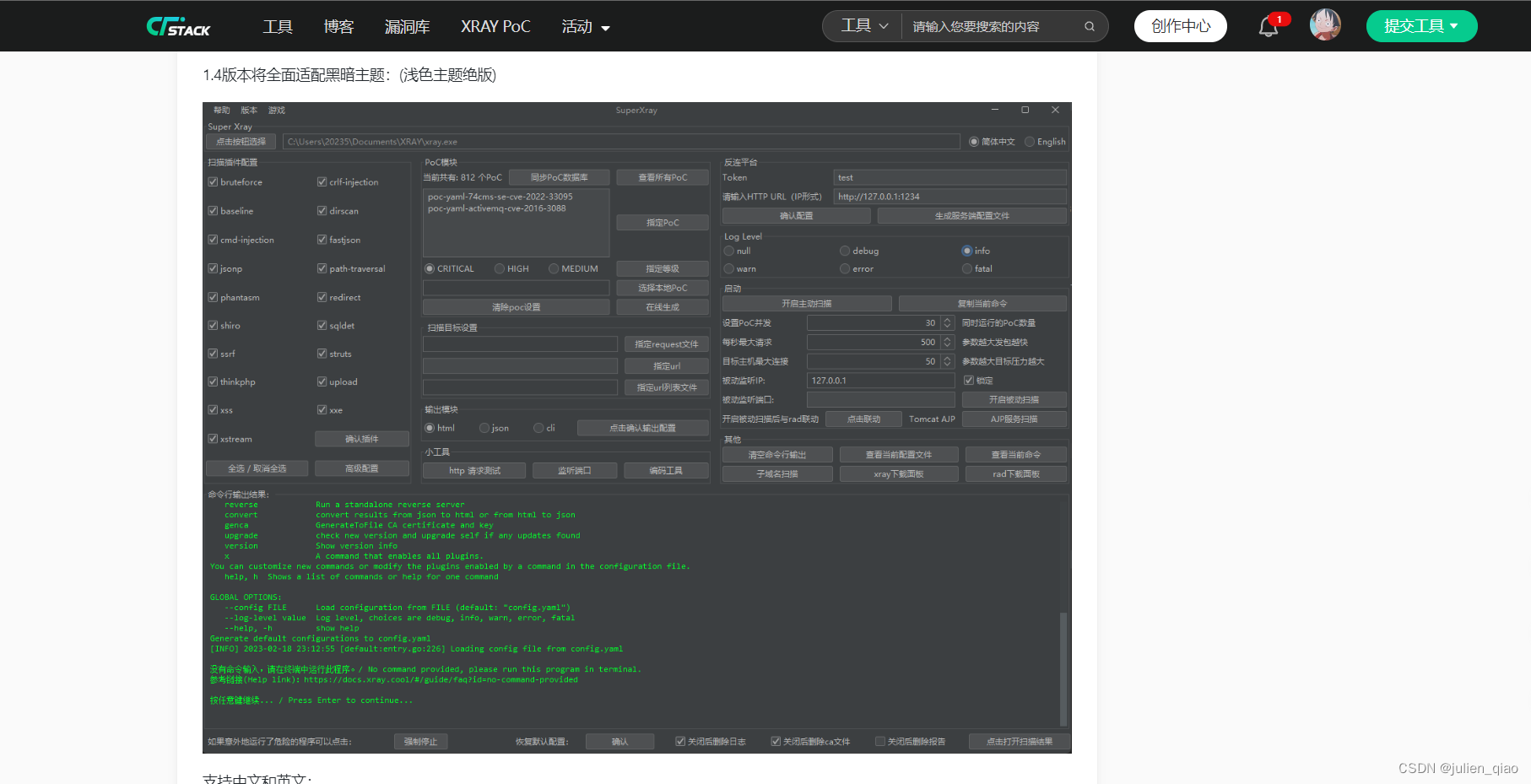

这里使用xary-gui项目简单挖掘:

项目地址:https://stack.chaitin.com/tool/detail?id=88

工具安装

使用方法

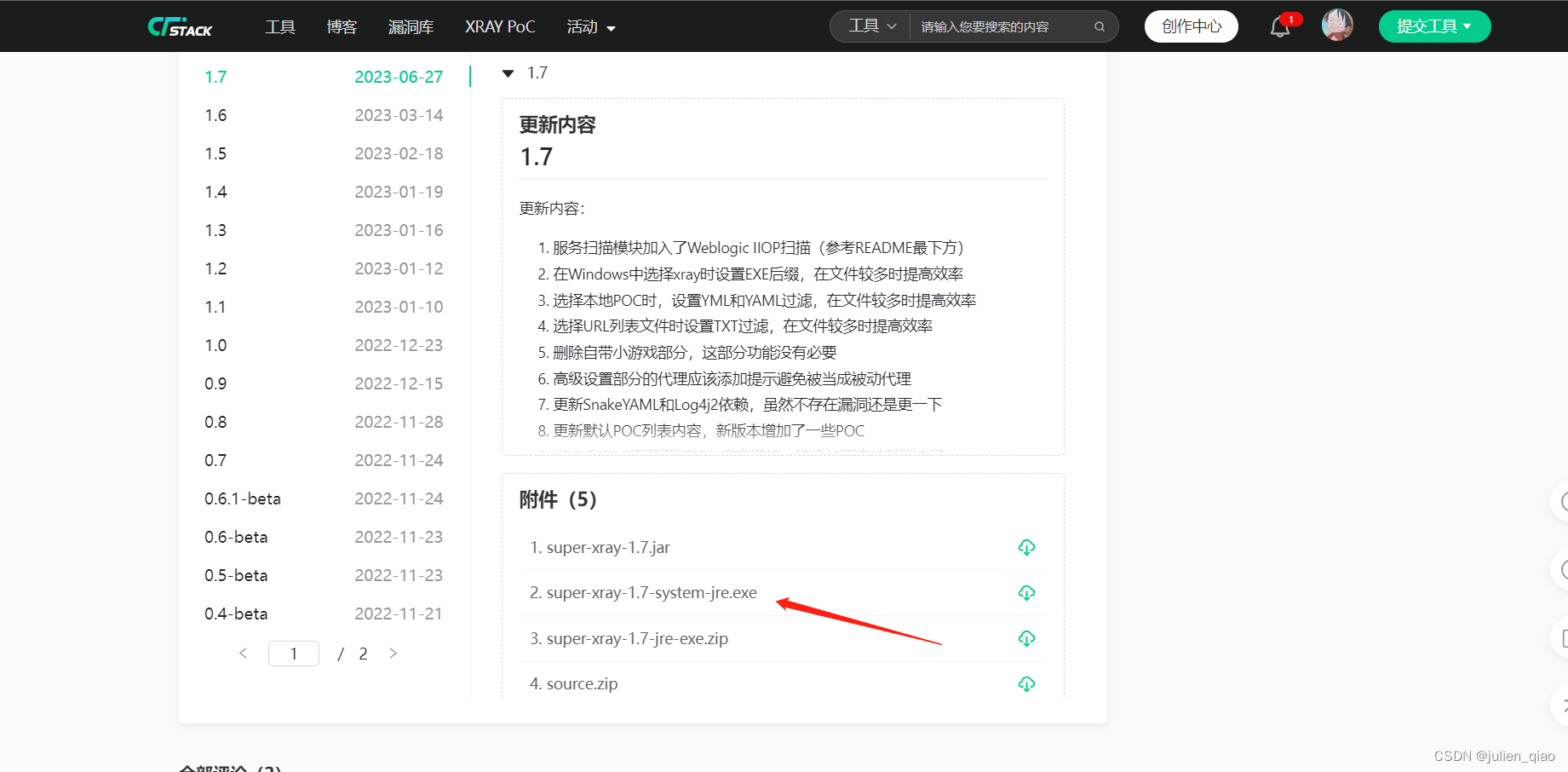

主要使用xary+rad做挖掘,这里直接下载:

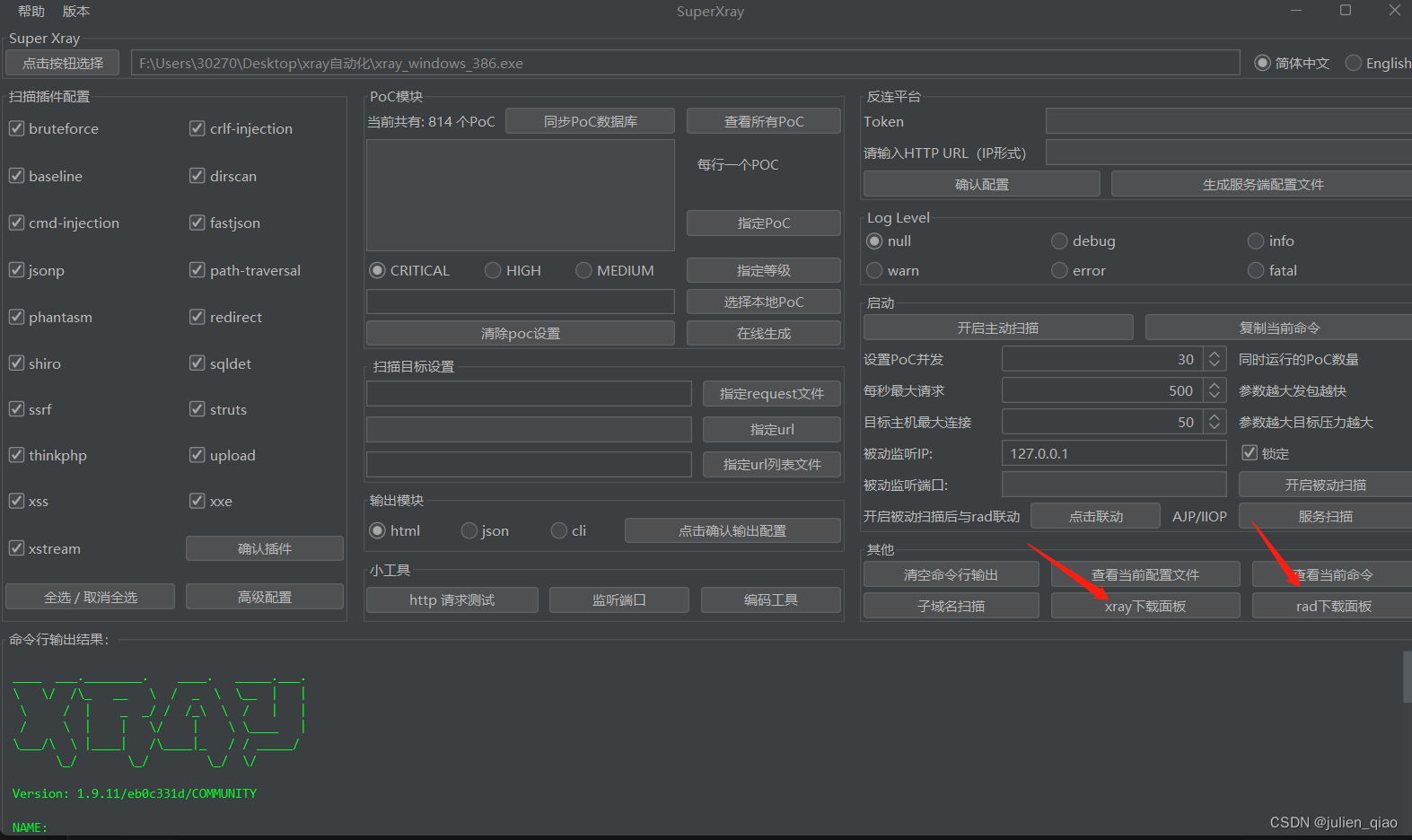

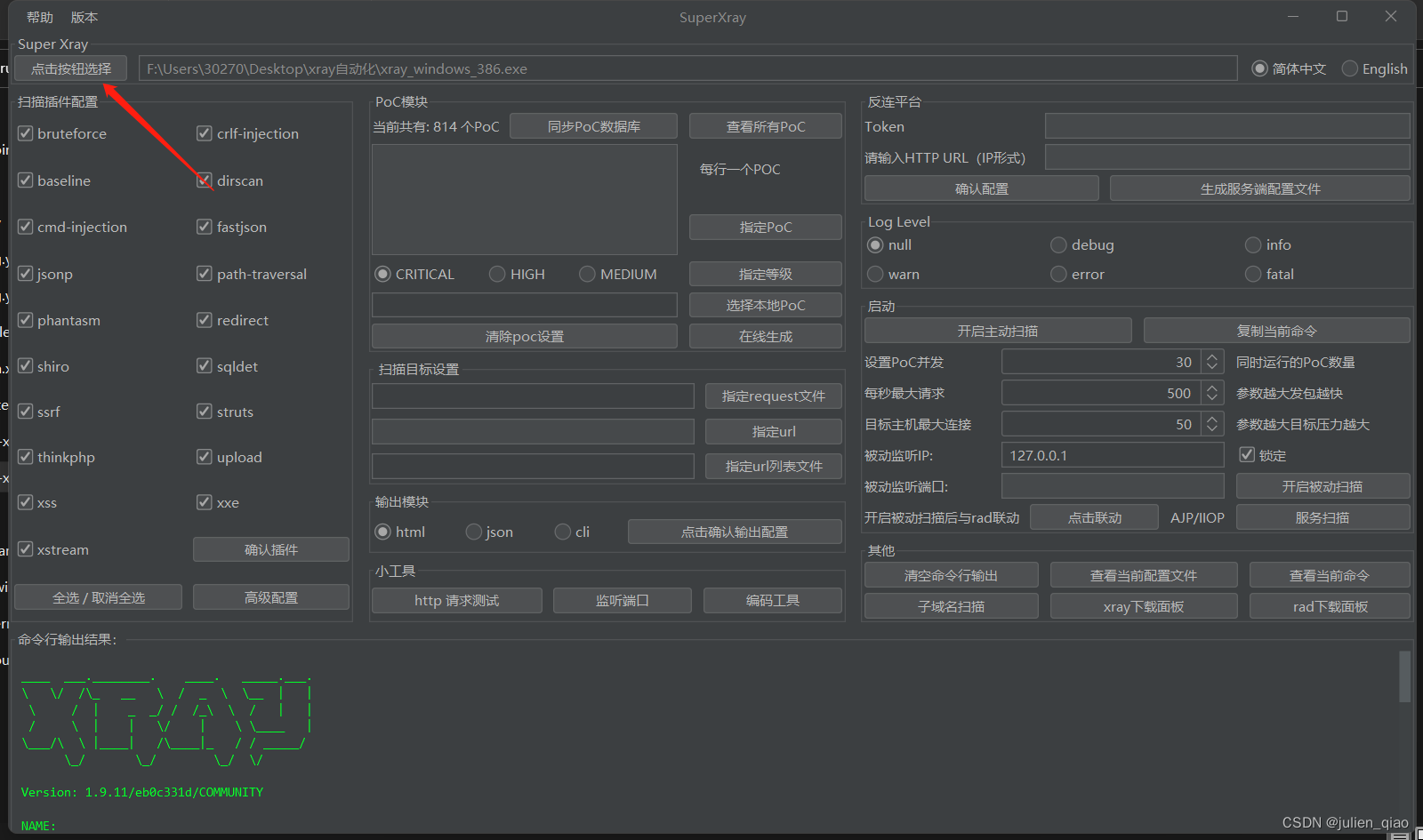

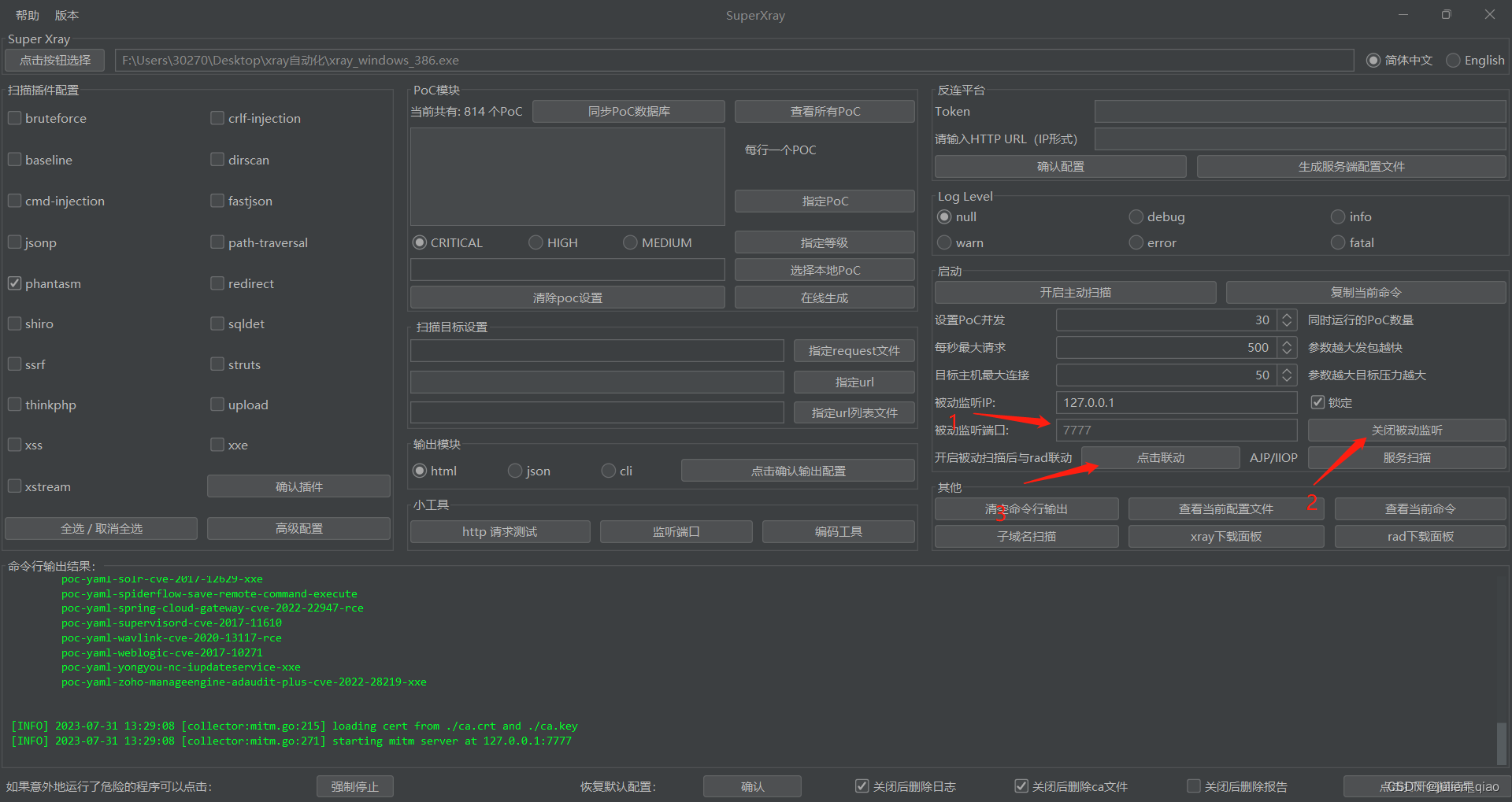

下载完成后选择xary:

完成后选择开启被动监听:

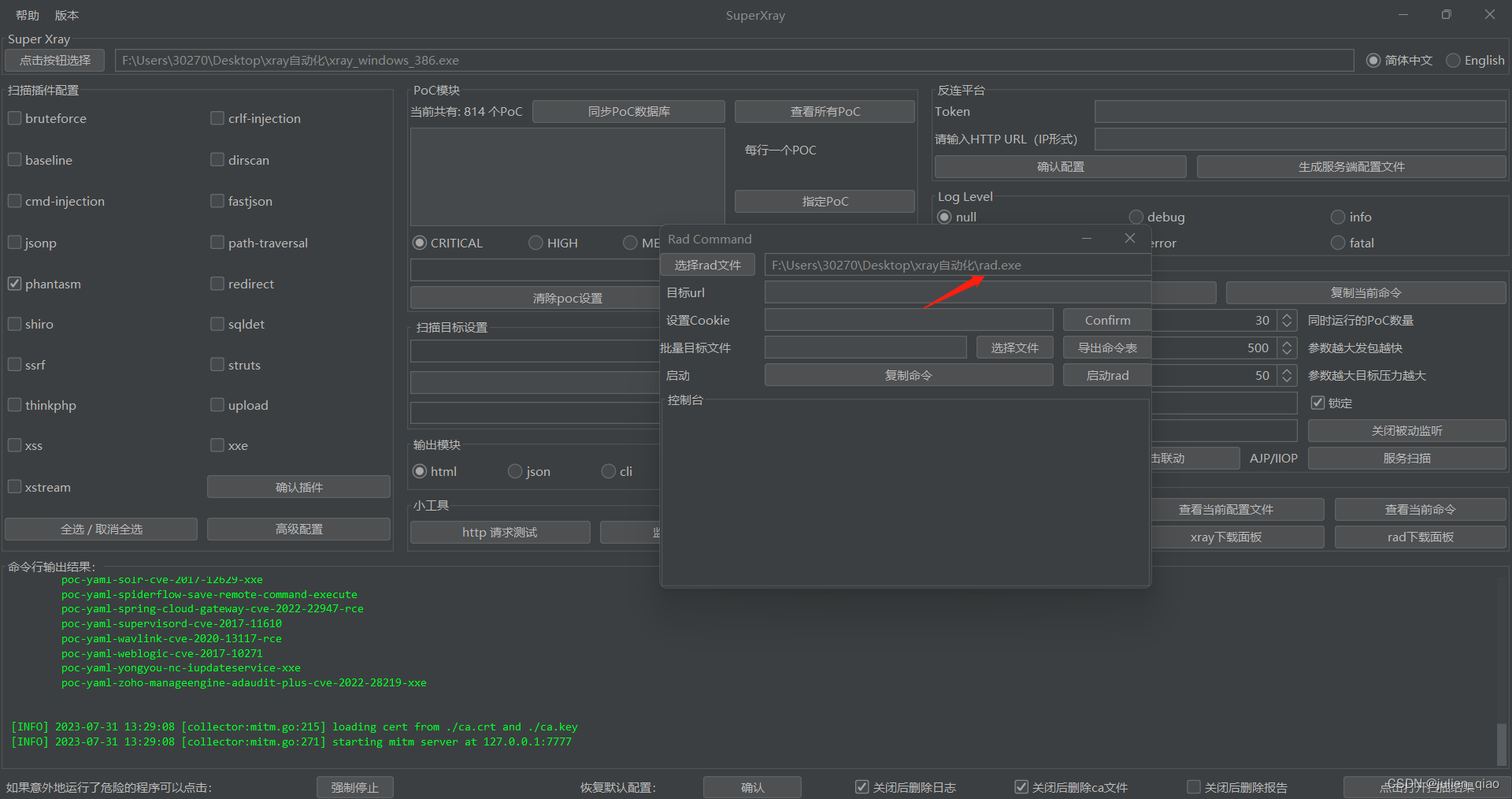

选择下载rad的位置:

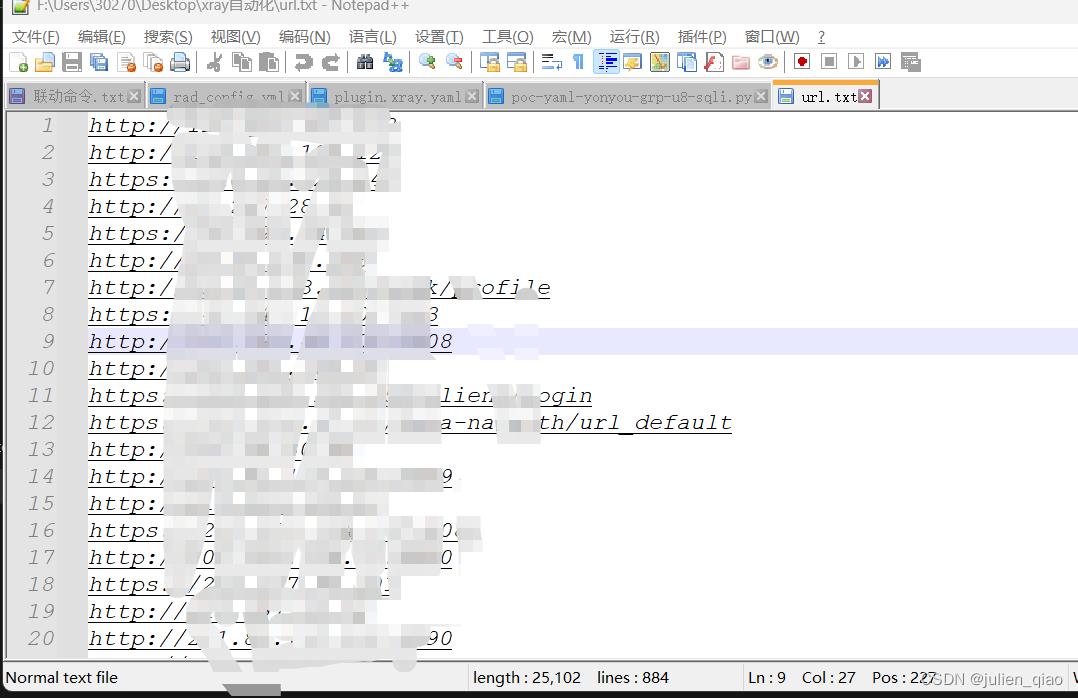

将目标写成入url.txt:

开始挖掘

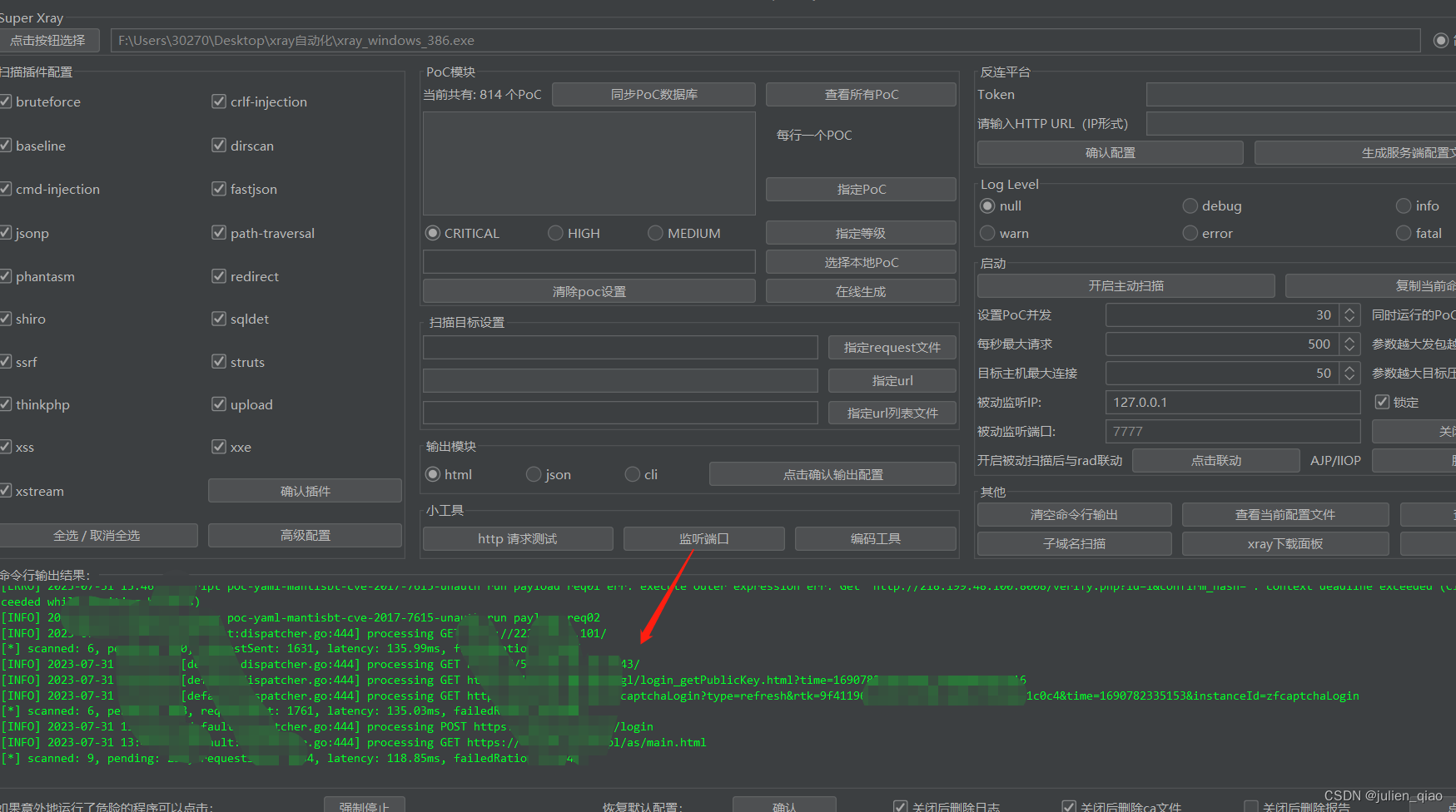

在外部直接使用rad爬取:

现在就可以放着挂机就行,当然你想快速挖掘需要做一些xary的配置,可以更快的扫描。

总结

提示:这里对文章进行总结:

更多使用可以查看:https://docs.xray.cool/#/tutorial/introduce

我的推荐使用awvs联动xary可以全面的做漏洞扫描。