【心得】信息泄露个人笔记

目录

前言

1.http头信息泄露

2.报错信息泄露

3.页面信息泄露

4.robots.txt敏感文件泄露

5.git文件泄露

6.综合利用

前言

在ctf比赛中,信息泄露考点难度普遍较低,不会隐藏特别深,一般有以下几种

- robots.txt泄露(里面有可疑路径或者敏感文件名称)

- git/svn泄露(访问.git或者.svn目录出现403)

- 页面注释泄露(右键查看源代码)、http头泄露

- 任意文件下载造成的信息泄露

- 开源社区信息泄露,如:泄露出项目名称,而整个项目代码代码可以在github、gitee等找到

- 使用vim异常退出,可能存在.index.php.swp临时文件

1.http头信息泄露

基于文件的网站(如apache,nginx)

这里我们需要区别下/admin/ 和 /admin的区别,虽然两者只相差一个斜杠,但是访问的是不同的文件

/admin/ 表示访问的是admin目录,会默认访问目录里面的索引文件,比如index.html或者index.php

/admin 表示访问admin文件,如果没有这个文件,就直接返回404,不会去寻找索引文件‘

有些情况下加不加斜杠都能访问到/admin/,是因为配置文件里面进行了设置

这里还要区别的是路由,目前网站主流都是基于路由的(如flask,tomcat)

/user 这里则表示访问的是user路由,而不是访问user这个文件,需要根据server头来推断,比如php,asp,jsp,aspx,html,shtml这些后缀,是基于文件的

而那些看起来没有后缀,或者类似于/user/login?username=admin&password=123这种形式,则是基于路由的,这个需要多次判断

状态码:

200 表示正常

301 302 表示跳转

404 表示文件不存在

500 表示服务器内部错误

502 表示转发失败

2.报错信息泄露

搞破坏,输入一些不能执行的语句,把报错信息回显出来

3.页面信息泄露

f12

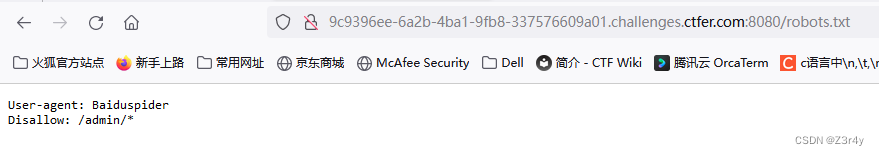

4.robots.txt敏感文件泄露

此地无银三百两系列

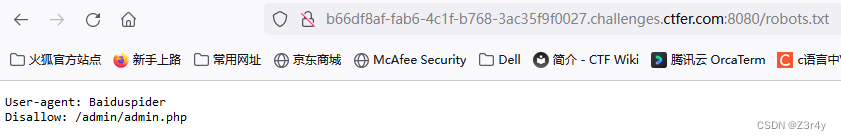

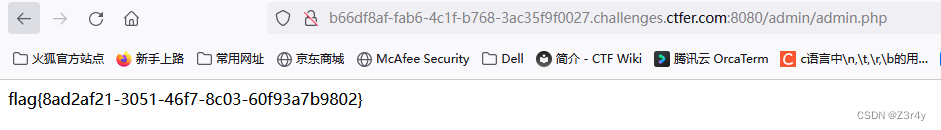

例题:web1

直接访问/robots.txt

根据提示拿敏感文件

5.git文件泄露

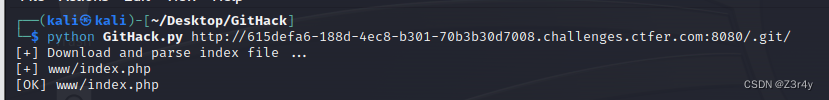

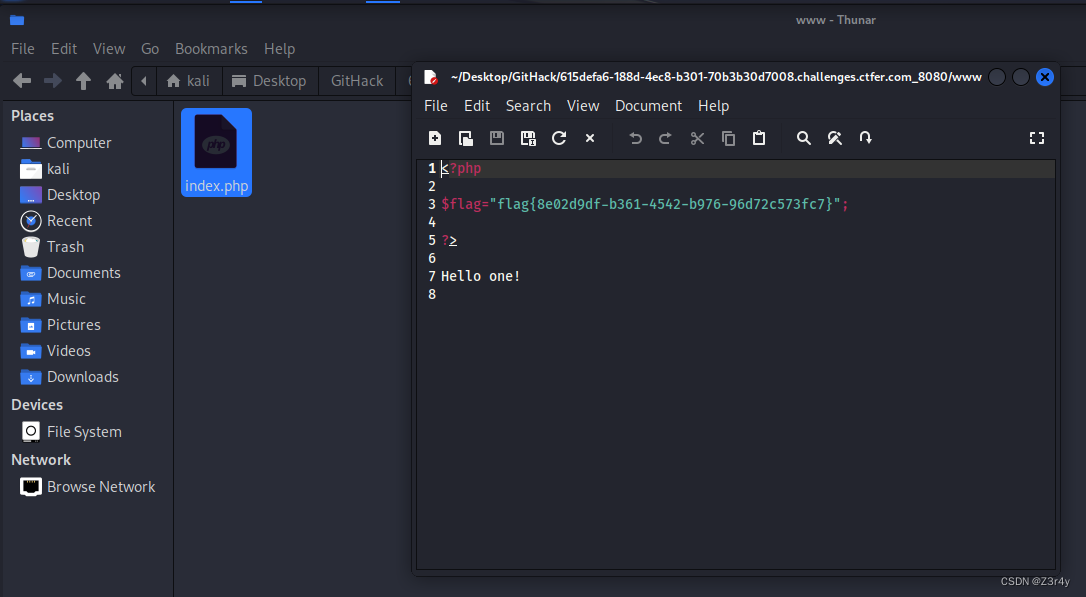

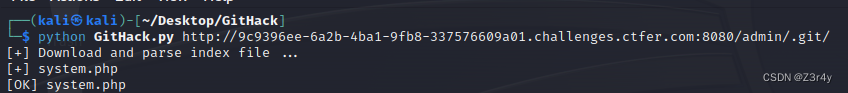

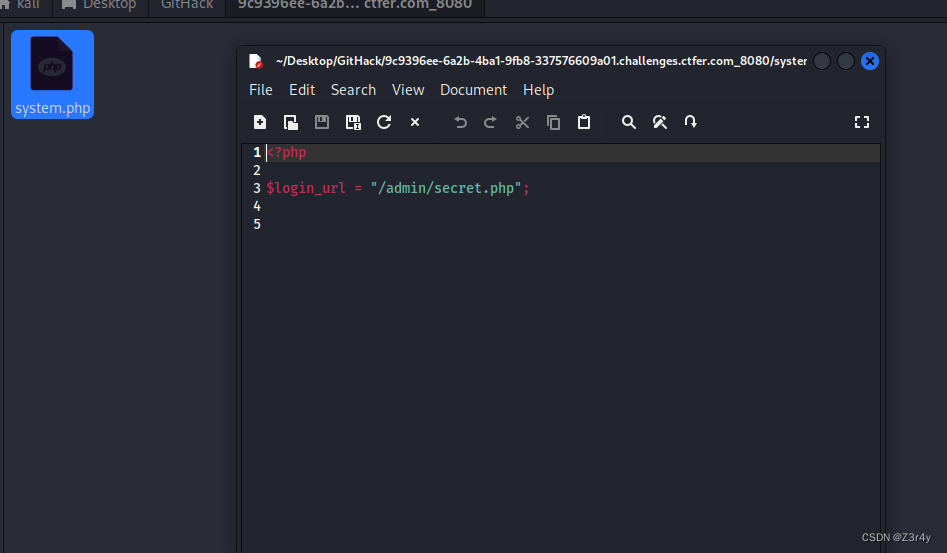

GitHack是一个.git泄露利用脚本,通过泄露的.git文件夹下的文件,重建还原工程源代码

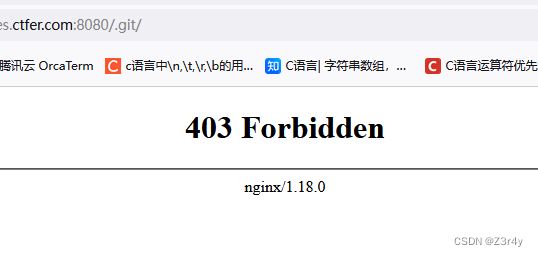

例题:web2

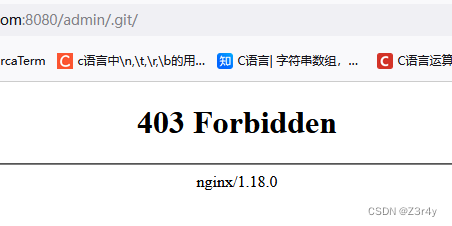

直接访问/.git/(注意最后一个/不能省略,不然就相当于访问.git这个目录,回显404)

403,说明存在.git泄露,只不过权限不够不给看

上GitHack

6.综合利用

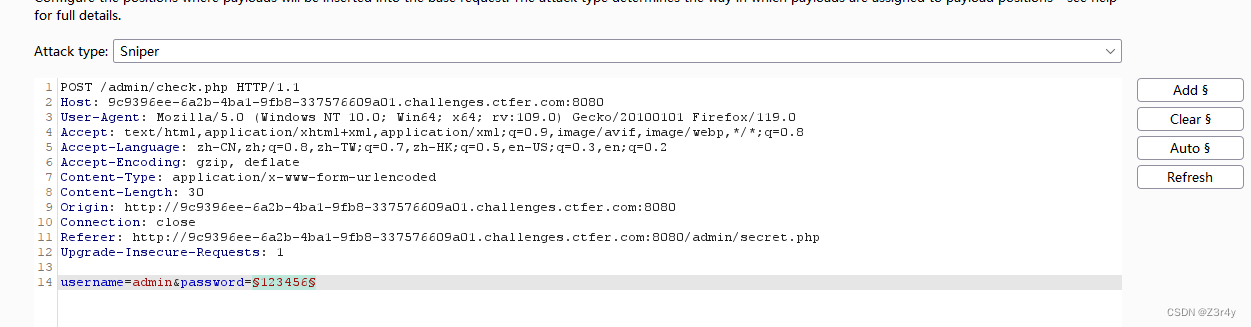

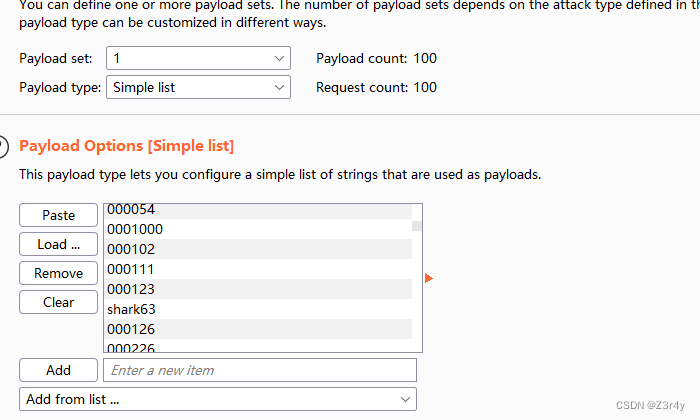

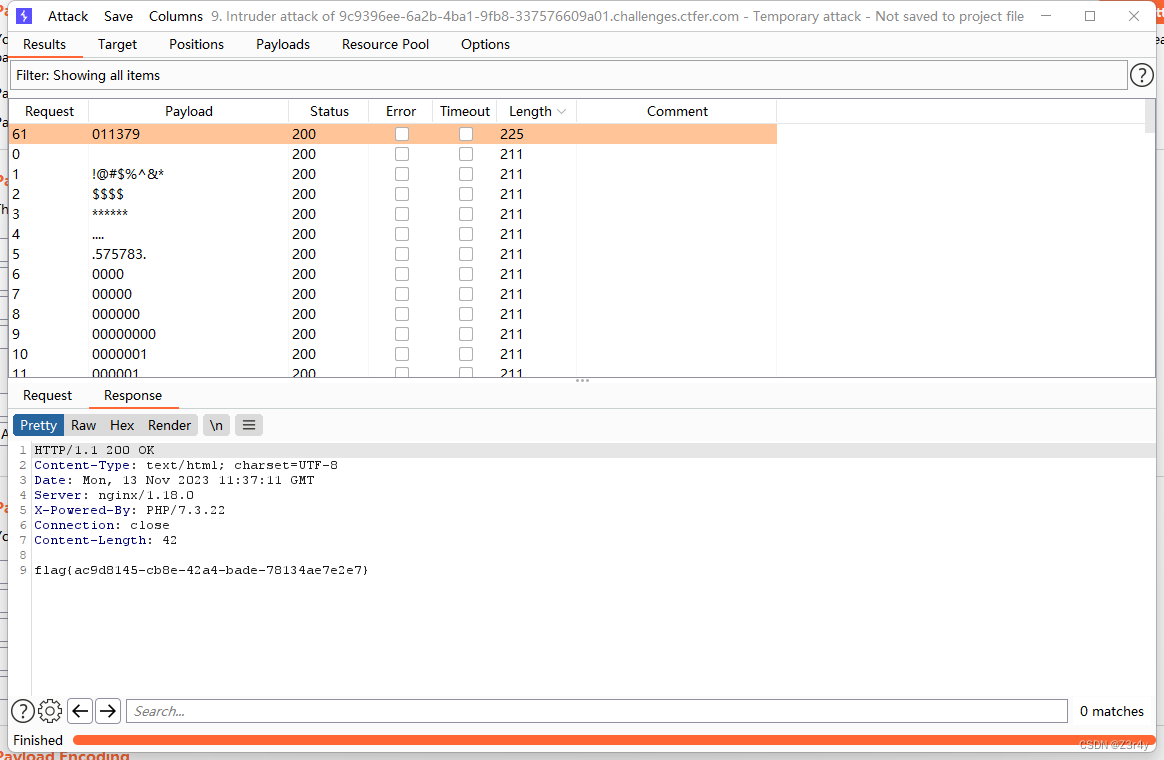

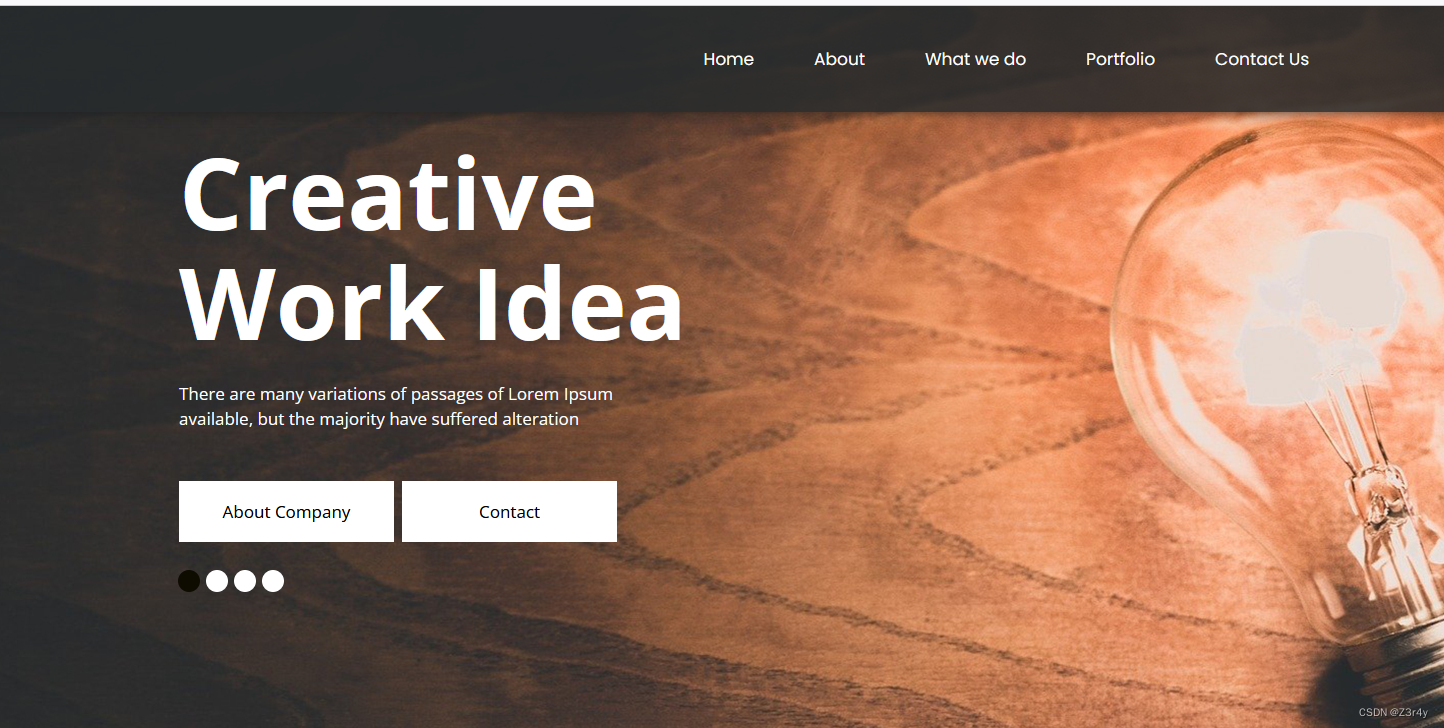

例题:web6

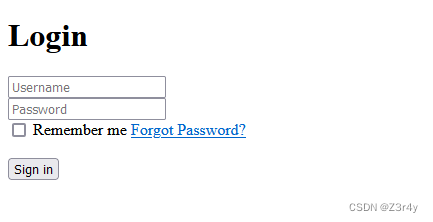

进来先是一个网站页面

访问/robots.txt

发现/admin/*

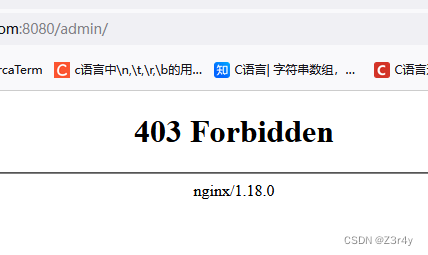

访问/admin/回显403

访问/admin/.git/ 回显403

确定是.git源码泄露

上GitHack

访问/admin/secret.php

开始叠盒子了是吧hhh

拿个字典打就行