华为虚拟防火墙配置案例详解

一、虚拟防火墙概述

华为虚拟防火墙(Virtual Firewall)是华为网络安全产品中的一种重要解决方案,它能够在虚拟化环境中提供与传统硬件防火墙相同的安全防护能力。虚拟防火墙基于华为的CloudEngine系列或USG系列产品,可以部署在VMware、KVM等主流虚拟化平台上,为云环境提供灵活、高效的网络安全保障。

二、典型应用场景

- 云计算环境安全隔离:在多租户云环境中实现租户间的安全隔离

- 虚拟数据中心防护:为虚拟化数据中心提供边界防护

- 微服务安全:在容器化或微服务架构中提供细粒度访问控制

- 分支机构安全:为远程分支机构提供轻量级安全解决方案

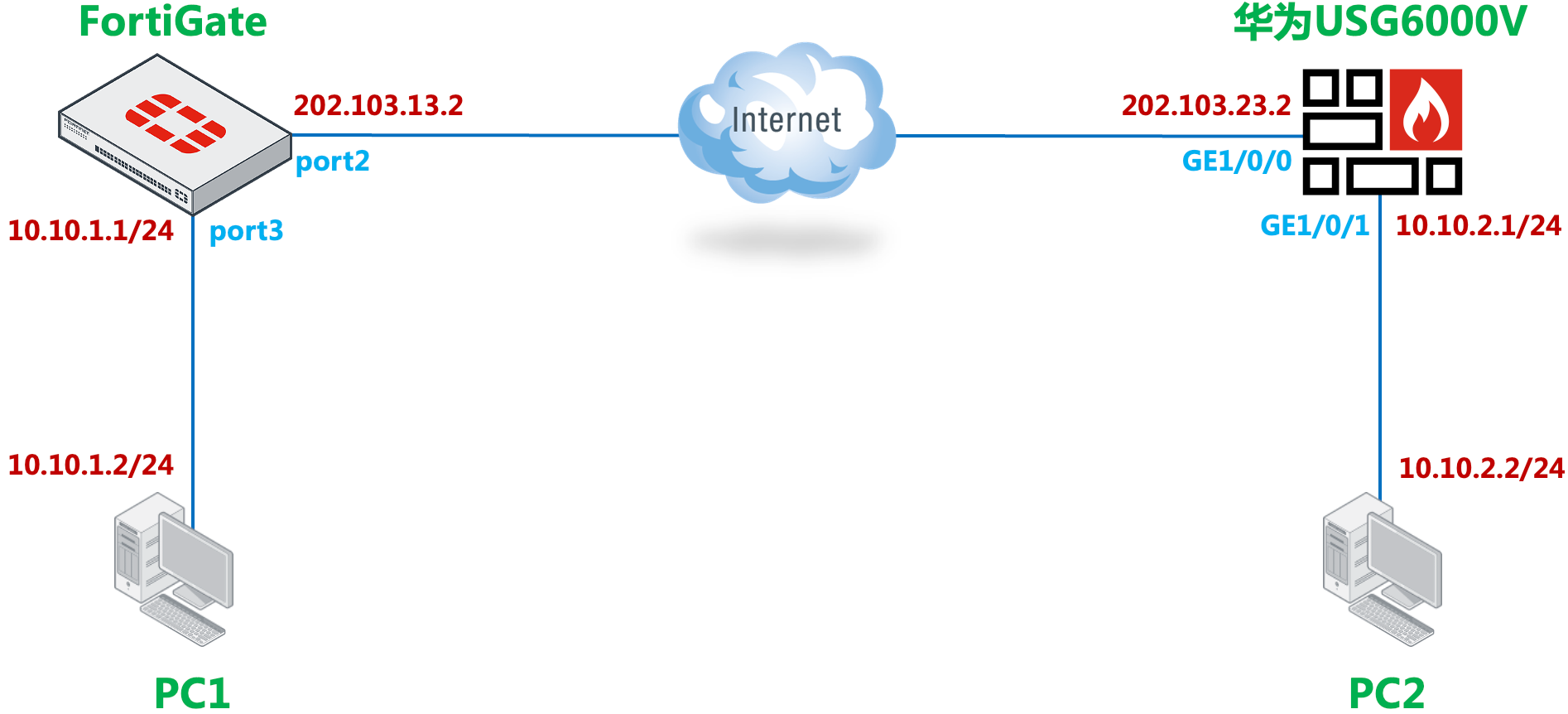

三、配置案例:基于华为USG6000V的虚拟防火墙部署

3.1 环境准备

-

硬件要求:

- CPU:4核或以上

- 内存:8GB或以上

- 存储:120GB或以上

-

软件要求:

- 虚拟化平台:VMware ESXi 6.5/6.7/7.0或KVM

- 虚拟防火墙镜像:USG6000V V500R005C20SPC300或更新版本

3.2 部署步骤

步骤1:导入虚拟防火墙镜像

# 在VMware环境中示例

ovftool USG6000V.ova vi://administrator@vcenter-ip/Datacenter/host/Cluster

步骤2:配置虚拟网络接口

-

为防火墙添加3个虚拟网卡:

- eth0:管理接口(连接管理网络)

- eth1:Untrust接口(连接外部网络)

- eth2:Trust接口(连接内部网络)

-

配置网络适配器类型为VMXNET3以获得最佳性能

步骤3:初始化配置

通过Console连接防火墙进行初始配置:

<USG6000V> system-view

[USG6000V] sysname VFW-01

[VFW-01] interface GigabitEthernet 0/0/0

[VFW-01-GigabitEthernet0/0/0] ip address 192.168.1.1 255.255.255.0

[VFW-01-GigabitEthernet0/0/0] service-manage enable

[VFW-01-GigabitEthernet0/0/0] service-manage https permit

[VFW-01-GigabitEthernet0/0/0] quit

3.3 安全策略配置

配置安全区域

[VFW-01] firewall zone trust

[VFW-01-zone-trust] add interface GigabitEthernet 0/0/1

[VFW-01-zone-trust] quit[VFW-01] firewall zone untrust

[VFW-01-zone-untrust] add interface GigabitEthernet 0/0/2

[VFW-01-zone-untrust] quit

配置NAT策略(PAT方式)

[VFW-01] nat-policy

[VFW-01-policy-nat] rule name NAT_OUTBOUND

[VFW-01-policy-nat-rule-NAT_OUTBOUND] source-zone trust

[VFW-01-policy-nat-rule-NAT_OUTBOUND] destination-zone untrust

[VFW-01-policy-nat-rule-NAT_OUTBOUND] source-address 192.168.10.0 24

[VFW-01-policy-nat-rule-NAT_OUTBOUND] action source-nat

[VFW-01-policy-nat-rule-NAT_OUTBOUND] easy-ip GigabitEthernet 0/0/2

[VFW-01-policy-nat-rule-NAT_OUTBOUND] quit

[VFW-01-policy-nat] quit

配置安全策略

[VFW-01] security-policy

[VFW-01-policy-security] rule name Trust_to_Untrust

[VFW-01-policy-security-rule-Trust_to_Untrust] source-zone trust

[VFW-01-policy-security-rule-Trust_to_Untrust] destination-zone untrust

[VFW-01-policy-security-rule-Trust_to_Untrust] source-address 192.168.10.0 24

[VFW-01-policy-security-rule-Trust_to_Untrust] action permit

[VFW-01-policy-security-rule-Trust_to_Untrust] quit[VFW-01-policy-security] rule name Untrust_to_DMZ

[VFW-01-policy-security-rule-Untrust_to_DMZ] source-zone untrust

[VFW-01-policy-security-rule-Untrust_to_DMZ] destination-zone dmz

[VFW-01-policy-security-rule-Untrust_to_DMZ] destination-address 172.16.1.100 32

[VFW-01-policy-security-rule-Untrust_to_DMZ] service http

[VFW-01-policy-security-rule-Untrust_to_DMZ] action permit

[VFW-01-policy-security-rule-Untrust_to_DMZ] quit

[VFW-01-policy-security] quit

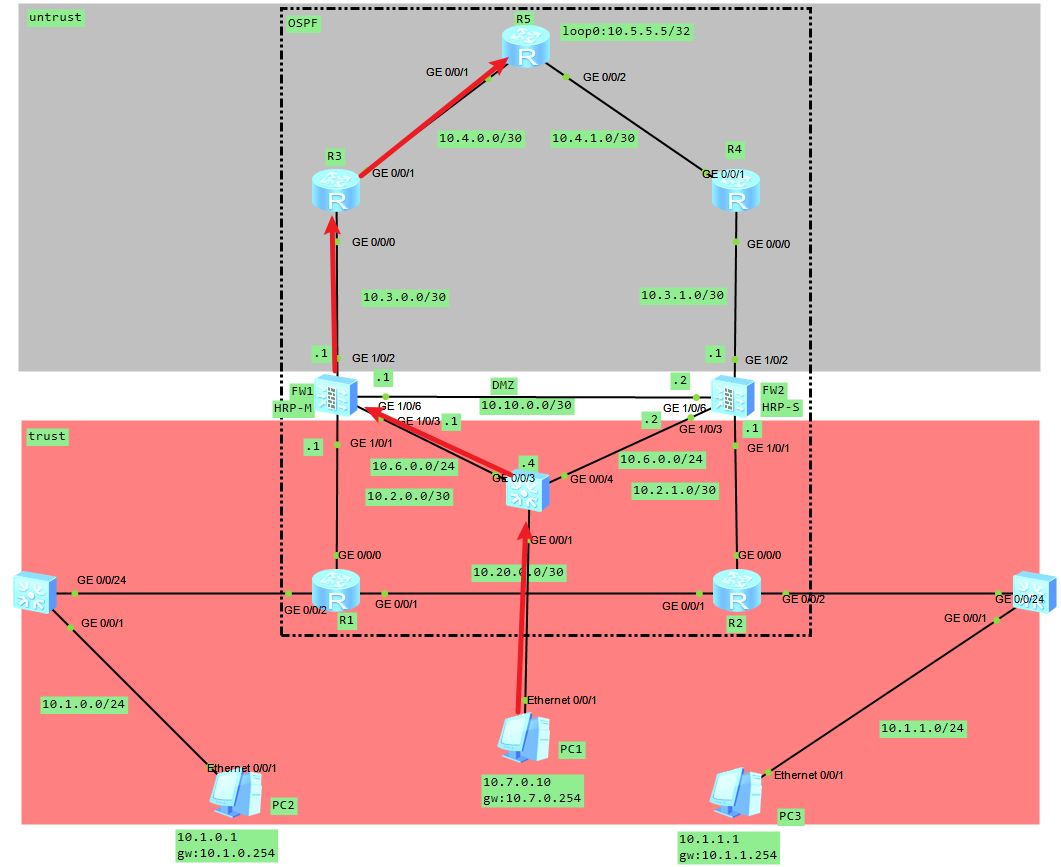

3.4 高可用性配置(可选)

# 配置VRRP

[VFW-01] interface GigabitEthernet 0/0/1

[VFW-01-GigabitEthernet0/0/1] vrrp vrid 1 virtual-ip 192.168.10.1

[VFW-01-GigabitEthernet0/0/1] vrrp vrid 1 priority 120

[VFW-01-GigabitEthernet0/0/1] vrrp vrid 1 preempt-mode timer delay 20

[VFW-01-GigabitEthernet0/0/1] quit# 配置HRP(华为冗余协议)

[VFW-01] hrp enable

[VFW-01] hrp interface GigabitEthernet 0/0/3

[VFW-01] hrp remote 192.168.100.2

[VFW-01] hrp sync config

四、性能优化建议

-

CPU分配:

- 为虚拟防火墙预留CPU资源

- 启用CPU亲和性设置

-

内存优化:

- 根据会话数需求配置足够内存

- 监控内存使用情况,设置告警阈值

-

网络优化:

- 使用SR-IOV或DPDK技术提升网络性能

- 启用巨型帧(Jumbo Frame)减少小包处理开销

-

存储优化:

- 使用SSD存储提高日志写入性能

- 定期清理日志和会话表

五、常见问题排查

-

网络连通性问题:

- 检查虚拟交换机和端口组配置

- 验证安全策略和NAT规则顺序

- 使用

display session table查看会话建立情况

-

性能瓶颈分析:

- 使用

display cpu-usage监控CPU利用率 - 使用

display memory-usage检查内存使用情况 - 使用

display interface brief查看接口流量

- 使用

-

配置同步问题:

- 检查HRP状态

display hrp state - 验证VRRP状态

display vrrp

- 检查HRP状态

六、总结

华为虚拟防火墙提供了灵活、高效的网络安全解决方案,特别适合虚拟化和云环境。通过合理配置安全策略、NAT规则和高可用性设置,可以构建强大的网络安全防护体系。在实际部署中,应根据业务需求调整性能参数,并建立完善的监控机制,确保防火墙稳定高效运行。

随着网络架构的不断演进,虚拟防火墙将在软件定义网络(SDN)和云原生环境中发挥更加重要的作用。华为持续更新的虚拟防火墙产品线,为用户提供了更多先进的安全功能和更优的性能表现。