防火墙与入侵检测

防火墙与访问控制。

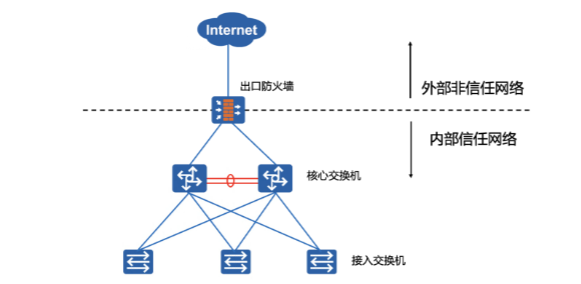

防火墙可以实现内部网络信任网络与外部不可信任网络(Internet)之间或是内部网络不同区域隔离

防火墙技术与分类:包过滤、状态化防火墙、应用层网关、应用层检测DPI。

防火墙区域划分

根据网络的安全信任程度和需要保护的对象,人为划分若干安全区域,包括:

本地区域(Local):防火墙本身。

信任区域(Trust):内部安全网络,如内部文件服务器、数据库服务器。

非信任区域(Untrust):外部网络,比如互联网。

军事缓冲区域(DMZ):内部网络和外部网络之间的网络,常放置公共服务设备,向外提供信息服务。

受信任程度:Local>Trust>DMZ>Untrust

Inbound:低安全级别 →高安全级别,比如Untrust → Trust

·Outbound:高安全级别 →低安全级别,比如DMZ→Untrust

| 安全区域 | 安全级别 | 说明 |

| Local | 100 | 设备本身,包括设备的各接口本身。 |

| Trust | 85 | 通常用于定义内网终端用户所在区域。 |

| DMZ | 50 | 通常用于定义内网服务器所在区域。 |

| Untrust | 5 | 通常用于定义Internet等不安全的网络。 |

习题:

1、防火墙的工作层次是决定防火墙效率及安全的主要因素,下面叙述中正确的是( )。

A.防火墙工作层次越低,工作效率越高,安全性越高

B.防火墙工作层次越低,工作效率越低,安全性越低

C.防火墙工作层次越高,工作效率越高,安全性越低

D.防火墙工作层次越高,工作效率越低,安全性越高

解析:D。作层次越高,工作效率越低,安全性越高。类似过安检,检查越多越费时间,但

安全性越高。

2、下列关于防火墙技术的描述中,正确的是( )。

A.防火墙不能支持网络地址转换

C.防火墙可以查杀各种病毒

B.防火墙通常部署在企业内部网络和Internet之间

D.防火墙可以过滤垃圾邮件

解析:C。火墙一般部署于网络出口,目前实际应用的防火墙支持NAT、防病毒、防垃圾邮

件等功能,但官方教材进考虑包过滤防火墙,暂不考虑应用层功能,否则BCD都对。

3、数据包通过防火墙时,不能依据( )进行过滤。

A.源和目的IP地址 B.源和目的端口 C.IP协议号 D.负载内容

解析:D。到防火墙,一般是包过滤防火墙,能基于IP头或TCP头中的字段进

行过滤,不能基于负载内容过滤。当然,现在实际项目中99%的防火墙都支持应用层包检测(即负载内容检测),这也是考试跟实践的差异。

4、通过在出口防火墙上配置( )功能,可以阻止外部未授权用户访问内部网络。

A.ACL B.SNAT C.入侵检测 D.防病毒

解析:A。 ACL对应关键字访问控制,SNAT是基于源地址的NAT,也就是常规NAT,入侵检测

不可以阻断,防病毒也不是防止未授权访问的,主要针对恶意代码应用层检测。

入侵检测

入侵检测IDS是防火墙之后的第二道安全屏障。

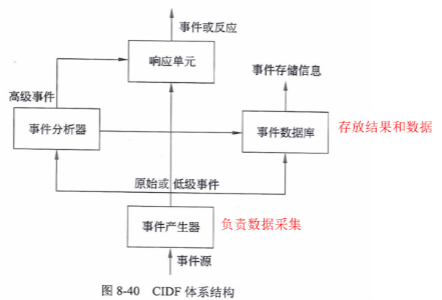

美国国防部提出公共入侵检测系统架构。

1.模式匹配

2.统计分析 事件分析器

3.数据完整性分析

入侵检测系统的数据源

操作系统审计记录/操作系统日志。

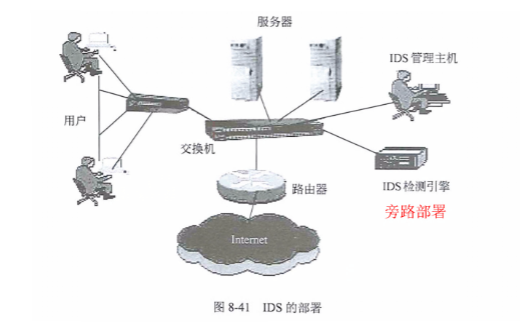

网络数据:核心交换机端口镜像,服务器接入交换机端口镜像。

华为交换机端口镜像配置

将交换机网口GigabitEthernet1/0/2的流量镜像到部署Snort的网口GigabitEthernet1/0/1上。

<HUAWEI> system-view //进入系统模式

[HUAWEI]observe-port 1 interface gigabitethernet1/0/1 //定义索引号为1的观察端口g1/0/1

[HUAWEI]interface gigabitethernet 1/0/2 //进入流量采集接口

[HUAWEI-GigabitEthernet0/0/1]port-mirroring to observe-port 1 inbound //将g1/0/2入方向的流量镜像到g1/0/1

入侵检测分类

按信息来源分:HIDS、NIDS、DIDS(主机/网络/分布式)。

按响应方式分:实时检测和非实时检测。

按数据分析技术和处理方式分:异常检测、误用检测和混合检测。

异常检测:建立并不断更新和维护系统正常行为的轮廓,定义报警阈值,超过阈值则报警。

能够检测从未出现的攻击,但误报率高。

误用检测:对已知的入侵行为特征进行提取,形成入侵模式库,匹配则进行报警。已知入侵检测准确率高,对于未知入侵检测准确率低,高度依赖特征库。

检测技术:专家系统和模式匹配。

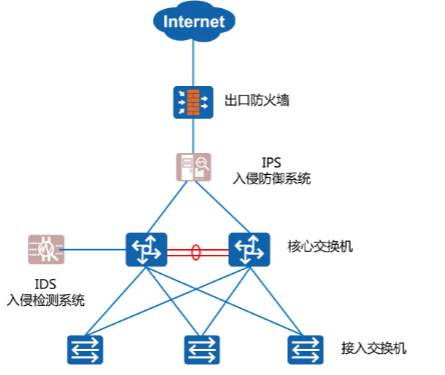

入侵防御系统IPS

定义:入侵防御系统是一种抢先的网络安全检测和防御系统,能检测出攻击并积极响应。

IPS不仅具有入侵检测系统检测攻击行为的能力,而且具有拦截攻击并阻断攻击的功能。

IPS不是IDS和防火墙功能的简单组合,IPS在攻击响应上采取的是主动的全面深层次的防御。

入侵防御系统IPSvs入侵检测系统IDS

部署位置不同:IPS一般串行部署,IDS一般旁路部署。

入侵响应能力不同:IPS能检测入侵,并能主动防御,IDS只能检测记录日志,发出警报。

5、在入侵检测系统中,事件分析器接收事件信息并对其进行分析,判断是否为入侵行为或异常现象,其常用的三种分析方法中不包括( )。

A.匹配模式 B.密文分析 C.数据完整性分析 D.统计分析

解析:B。三种分析方法:模式匹配、统计分析、数据完整性分析。

6、下关于入侵检测系统描述中,正确的是( )。

A.实现内外网隔离与访问控制

B.对进出网络的信息进行实时监测与比对,及时发现攻击行为

C.隐藏内部网络拓扑

D.预防、检测和消除网络病毒

解析:B。A为防火墙功能,B前部分为防火墙功能,C为NAT。

7、( )不属于入侵检测技术。

A.专家系统 B.模型检测 C.简单匹配 D.漏洞扫描

解析:异常检测和误用检测(专家系统和模式匹配)和混合检测

8、SQL注入是常见的Web攻击,以下不能够有效防御SQL注入的手段是( )。

A.对用户输入做关键字过滤 B.部署Web应用防火墙进行防护

C.部署入侵检测系统阻断攻击 D.定期扫描系统漏洞并及时修复

解析:C。IDS入侵检测系统与IPS入侵防御系统最主要的2点差异如下:

①IDS只能检测,不能阻断攻击。

②IDS一般旁路部署,IPS串行部署

计算机病毒与防护

病毒:指一段可执行的程序代码,通过对其他程序进行修改,可以感染这些程序使其含有该病毒程序的一个拷贝。

病毒四个阶段:

潜伏阶段(震网病毒)

繁殖阶段(勒索病毒)

触发阶段(震网病毒)

执行阶段

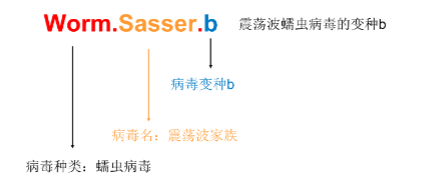

病毒命名规则

病毒名称一般格式<病毒前缀>.<病毒名>.<病毒后缀>

| 病毒类型 | 关键字 | 特征 | 代表 |

系统病毒 | 前缀为win32,win95,PE,W32,W95等 | 感染Windows系统的exe或dll文件,并通过这些文件进行传播 | CIH病毒 |

| 蠕虫病毒 | 前缀为worm | 通过网络或系统漏洞进行传播,可以向外发送带病毒右键或阻塞网络 | 冲击波(阻塞网络)、小邮差病毒(发送带毒邮件) |

| 木马病毒和黑客病毒 | 木马前缀为Trojan,黑客病毒前缀为Hack | 通过网络或漏洞进入系统并隐藏起来,木马负责入侵用户计算机,黑客通过木马进行远程控制。 | 游戏木马Trojan.Lmir.PSW60 |

| 脚本病毒 | 前缀是Script | 使用脚本语言编写,通过网页进行传播 | 欢乐时光病毒VBS.Happtime,红色代码Script.Redlof |

| 宏病毒 | 前缀是Macro | 特殊脚本病毒,感染word和excel | Macro.Word97 |

| 后门病毒 | 前缀是Backdoor | 通过网络传播,给系统开后门,给用户计算机带来安全隐患 | 入侵后添加隐藏账号 |

| 破坏性程序病毒 | 前缀为Harm | 本身具有好看的图标来诱惑用户点击,当用户点击,对计算机产生破坏 | 熊猫烧香 |

| 捆绑机病毒 | 前缀为Binder | 将特定程序捆绑下载 | 下载大礼包或某些软件捆绑病毒 |

9、杀毒软件报告发现病毒Macro.Melissa,由该病毒名称可以推断出病毒类型是( ),这类病毒主要

感染目标是( )。

A.文件型 B.引导型 C.目录型 D.宏病毒

A.exe或COM可执行文件 B. Word或excel文件 C.DLL系统文件 D.磁盘引导区

解析:D,B。

10、下面病毒中,属于蠕虫病毒的是( )。

A. Worm.Sasser B. Trojan.QQPSW C. Backdoor.IRCBot D. Macro.Melissa

解析:关键字,worm代表蠕虫。

11、震网 (Stu*net) 病毒是一种破坏工业基础设施的恶意代码,利用系统漏洞攻击工业控制系统,是一种危险性极大的( )。

A.引导区病毒 B.宏病毒 C.木马病毒 D.蠕虫病毒

解析:D。震网 (Stuxnet) ),指一种蠕虫病毒。于2010年6月首次被检测出来,是第一个专门定向攻击能源基础设施的“蠕虫”病毒,比如电站、水坝、国家电网。