网络安全入门第一课:信息收集实战手册(3)

本文仅用于技术研究,禁止用于非法用途。

Author:枷锁

文章目录

- 1. SRC实战信息收集

- (1)Hunter定位企业资产

- (2)发现隐藏资产(高级技巧)

- (3)爱企查获取公司信息 → 物理渗透

- (4)语雀/Github信息泄漏挖掘

- 2. Edusrc信息收集(教育行业专项)

- A. 公众平台搜集

- B. 资产收集

- 3. 公益SRC信息收集

- (1) 漏洞盒子(VulBox)

- (2) 补天SRC

- 4. ARL(Asset Reconnaissance Lighthouse)自动化识别

- 灯塔扫描链

- 总结:信息收集四阶法则

1. SRC实战信息收集

(1)Hunter定位企业资产

核心步骤

1. 全量备案域名收集

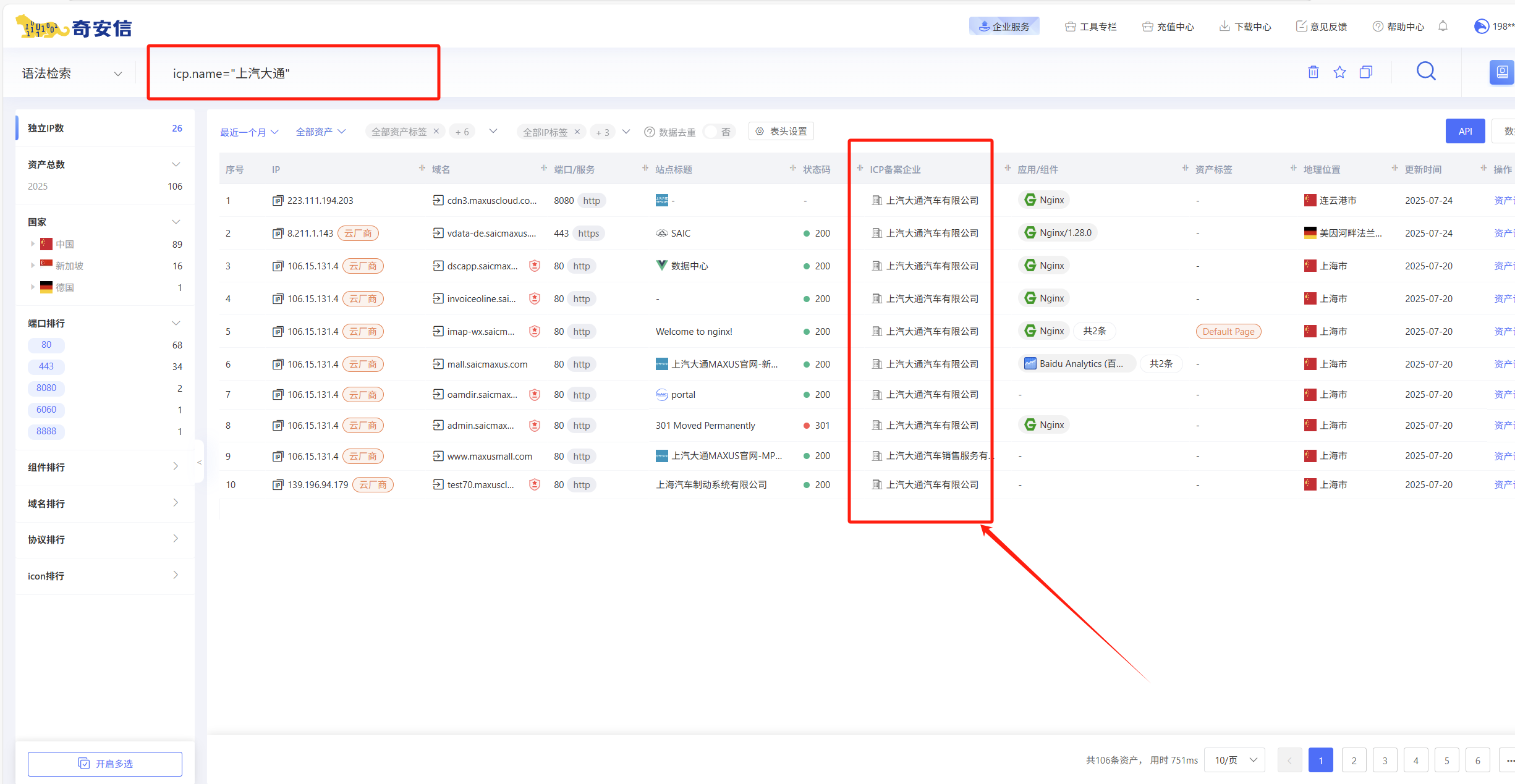

icp.name="上汽大通" # 搜索企业所有备案域名(图1核心语法)

- 输出结果:域名列表、关联IP、开放端口。

- 关键操作:在Hunter结果页点击 **「应用详情」**→ 查看网站指纹(框架/数据库)。

2. 精准筛选高价值目标

# 只抓取带登录/注册页的资产

icp.name="上汽通用" && (web.body="登录" || web.body="注册")

- 实战逻辑:

- 宣传页(如首页)漏洞率<1% → 忽略。

- 登录/注册系统漏洞率>30%(撞库/越权/逻辑漏洞高发)。

(2)发现隐藏资产(高级技巧)

手法1:筛选Logo哈希追踪

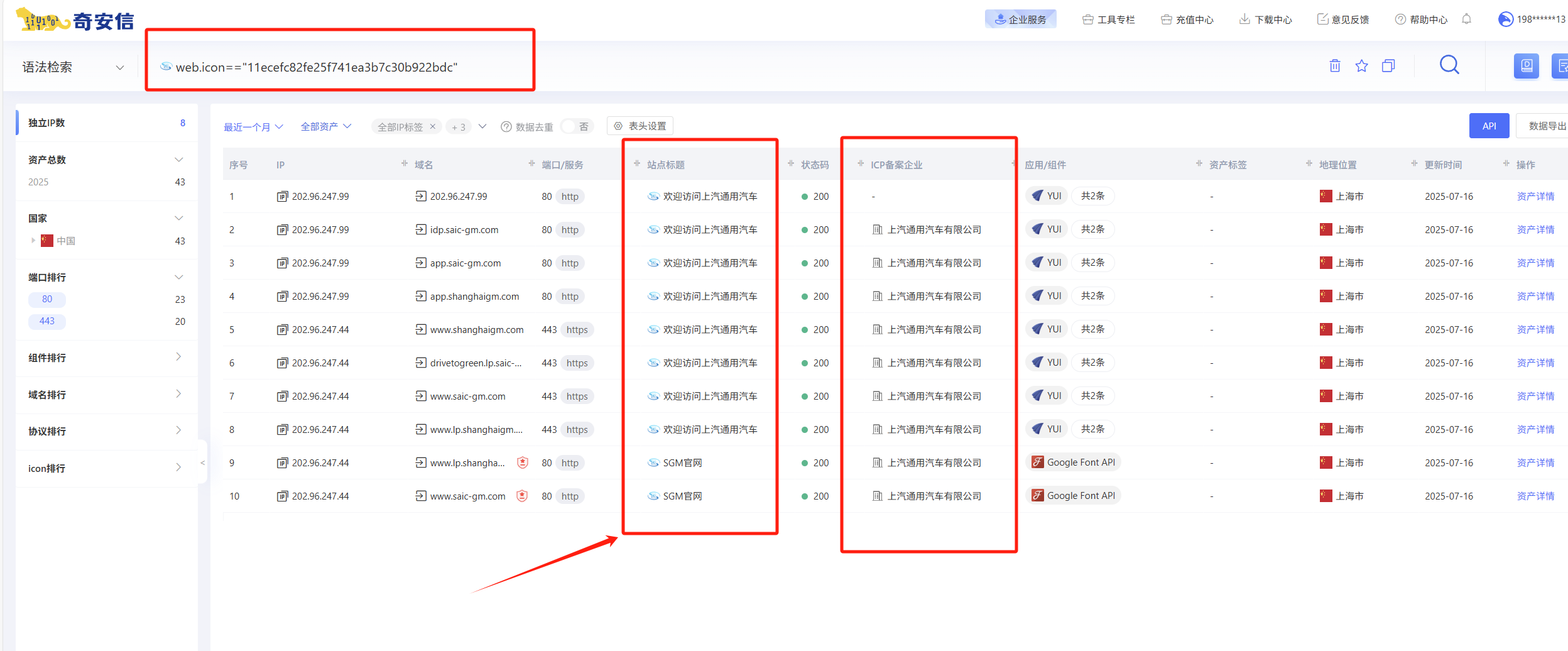

web.icon=="11ecefc82fe25f741ea3b7c30b922bdc"

- 操作详解:

- 获取目标Logo文件(如官网

/favicon.ico)。 - 计算MD5哈希(https://www.md5.cz/):

import hashlib with open("logo.png", "rb") as f:print(hashlib.md5(f.read()).hexdigest()) - 在Hunter输入哈希值 → 发现使用同一Logo的隐藏IP/域名(如测试后台、分公司站点)。

- 获取目标Logo文件(如官网

手法2:标志性内容定位

web.body="上汽通用" # 图2语法(全网搜索含该关键词的页面)

- 核心价值:

- 发现未备案资产(如临时站点、外包系统)。

- 定位分支页面(如

region.target.com中的敏感目录)。

3. 奇安信平台辅助功能

结合图2界面说明工具使用:

| 功能模块 | 用途 |

|---|---|

| 资产信息 | 查看IP/域名/端口基础数据(图2表格) |

| 资产详情 | 分析服务指纹(如Tomcat 8.5.35) |

| 工具专栏 | 调用DNS爆破/MD5计算器 |

| 充值中心 | 购买高级查询额度(扫描深度依赖此功能) |

4. 操作风险规避

- 合法授权:

- 未经企业书面授权禁止扫描(ICP备案信息属于敏感数据)。

- 防溯源策略:

- 在Hunter中启用 「代理访问」 (设置→网络代理)。

- 敏感数据处理:

- 导出结果后立即删除在线任务(图2界面→我的任务→删除)。

总结:四步定位企业核心靶标

核心公式:企业资产=备案域名+Logo指纹+标志性内容,按此链条操作可覆盖90%攻击面。

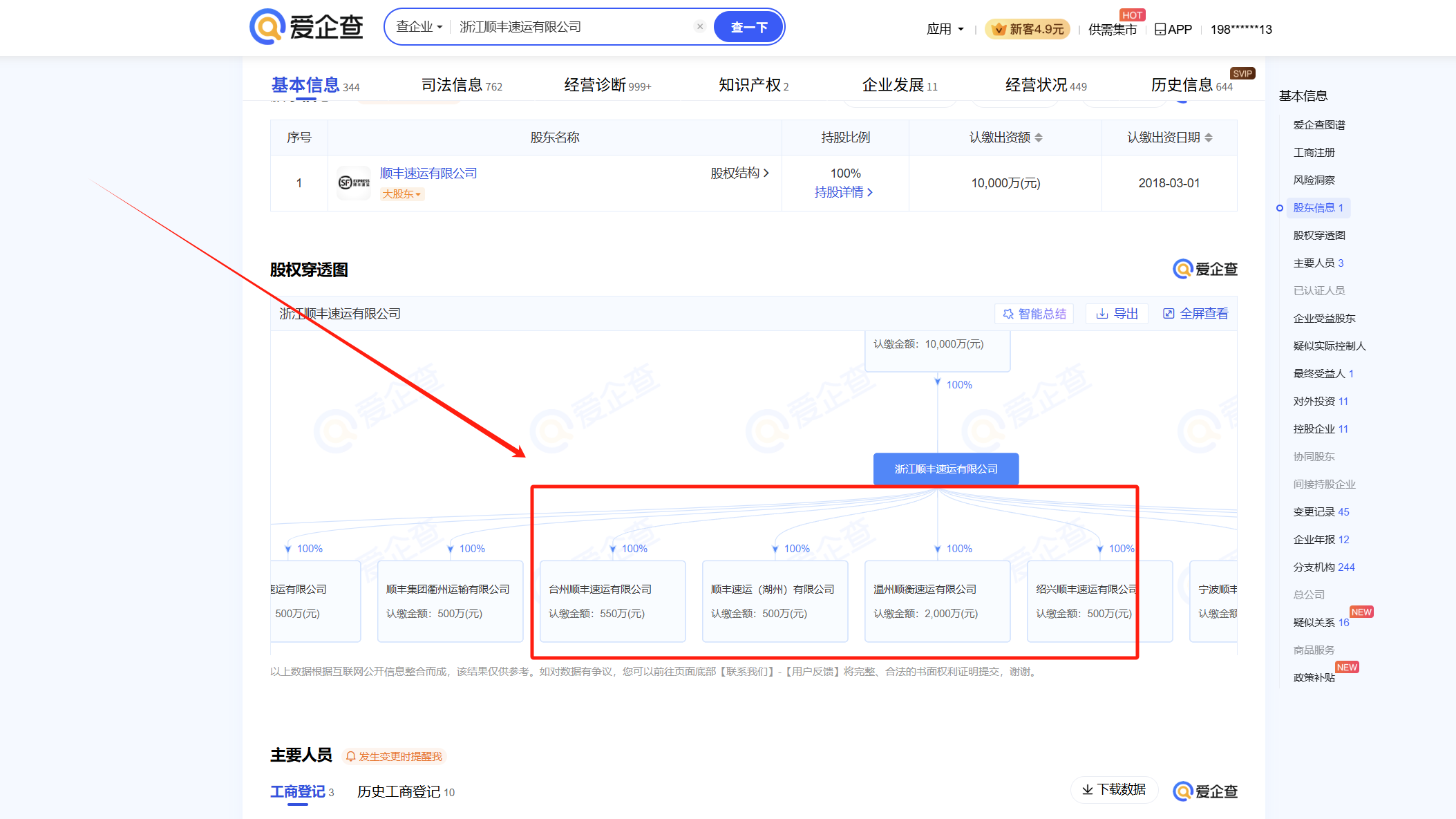

(3)爱企查获取公司信息 → 物理渗透

- A. 公司名称搜索:

- 通过https://aiqicha.baidu.com查分支机构(如分公司机房地址)。

- 通过https://aiqicha.baidu.com查分支机构(如分公司机房地址)。

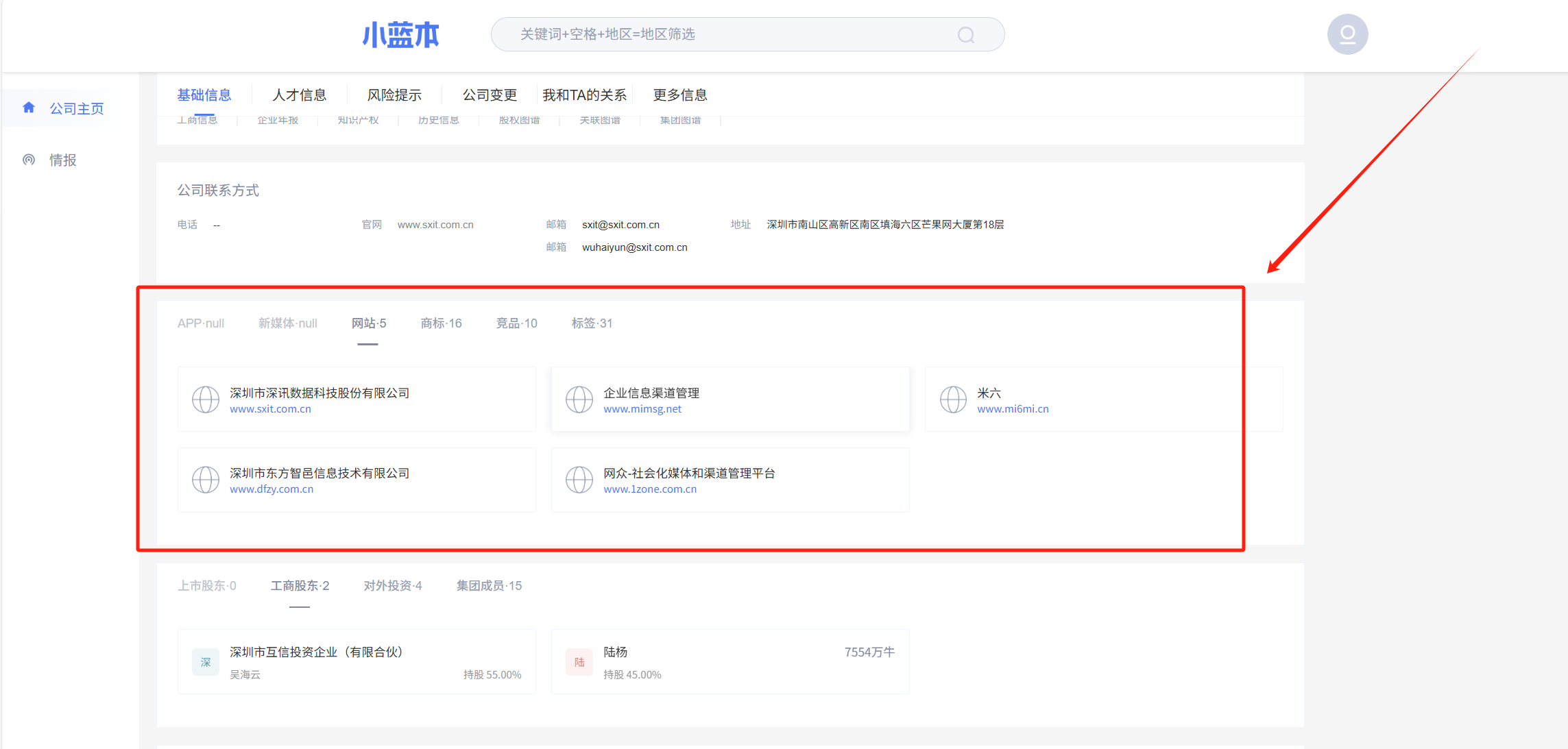

- B. 小蓝本定位业务产品:

- https://www.xiaolanben.com/login

(4)语雀/Github信息泄漏挖掘

- A. 语雀搜索:

site:yuque.com intext:"target" # 搜索企业文档泄漏(如运维手册、拓扑图) - B. Github监控:

- 工具:

GitGuardian或gitleaks扫描敏感关键词:gitleaks detect -v --repo-url=https://github.com/target/repo - 高危关键词:

API_KEY=,数据库密码,ossaccessKeyId

- 工具:

2. Edusrc信息收集(教育行业专项)

A. 公众平台搜集

- 目标:微信/支付宝校园小程序

- 反编译小程序:

- 用

夜神模拟器抓包→获取小程序wxapkg文件。 - 工具

wxapkg-unpacker解密源码→查找硬编码密钥。

- 用

- 反编译小程序:

B. 资产收集

- 专属特征:

- 学工系统:

xsc.target.edu.cn - 图书馆系统:

lib.target.edu.cn/login

- 学工系统:

- 漏洞聚焦:

- 常见弱口令组合:

学号/工号@123、edu@2025 - 历史漏洞复现:如

edusrc平台公示的教育系统漏洞(如统一认证绕过)

- 常见弱口令组合:

3. 公益SRC信息收集

(1) 漏洞盒子(VulBox)

- 漏洞预警订阅:

- 关注

企业专属漏洞模块(如金融行业0day预警)。

- 关注

- 资产关联技巧:

用备案号在漏洞盒子反查企业暴露面(如京ICP备XXXXX号匹配目标)。

(2) 补天SRC

- 白帽子视角利用:

- 在漏洞详情页提取

POC代码→修改目标参数复现漏洞。 - 通过漏洞类型反推WAF规则(如SQL注入漏洞多→WAF规则宽松)。

- 在漏洞详情页提取

4. ARL(Asset Reconnaissance Lighthouse)自动化识别

灯塔扫描链

- 资产录入:

arl task -d target.com --port_scan_mode heavy # 深度端口扫描 - 指纹融合:

- 集成

Fofa/Hunter的API自动关联子域名(需在config-d.yaml配置密钥)。

- 集成

- 漏洞扫描联动:

python3 arl_worker.py --pocsuite # 调用Pocsuite插件自动检测漏洞 - 灯塔报告核心项:

模块 高危线索 端口服务识别 暴露Redis未授权访问(6379) 证书链分析 存在已吊销证书(中间人攻击风险) GitHub监控 泄露数据库配置 db_pass=Admin@2023

总结:信息收集四阶法则

- 资产测绘(Hunter+灯塔) → 2. 人员定位(小蓝本+社工) → 3. 漏洞抓取(公益SRC+监控) → 4. 自动化整合(ARL任务流)

红线提示:所有操作需在授权范围内进行,未经许可测试属违法行为!

宇宙级免责声明

🚨 重要声明:本文仅供合法授权下的安全研究与教育目的!🚨

1.合法授权:本文所述技术仅适用于已获得明确书面授权的目标或自己的靶场内系统。未经授权的渗透测试、漏洞扫描或暴力破解行为均属违法,可能导致法律后果(包括但不限于刑事指控、民事诉讼及巨额赔偿)。

2.道德约束:黑客精神的核心是建设而非破坏。请确保你的行为符合道德规范,仅用于提升系统安全性,而非恶意入侵、数据窃取或服务干扰。

3.风险自担:使用本文所述工具和技术时,你需自行承担所有风险。作者及发布平台不对任何滥用、误用或由此引发的法律问题负责。

4.合规性:确保你的测试符合当地及国际法律法规(如《计算机欺诈与滥用法案》(CFAA)、《通用数据保护条例》(GDPR)等)。必要时,咨询法律顾问。

5.最小影响原则:测试过程中应避免对目标系统造成破坏或服务中断。建议在非生产环境或沙箱环境中进行演练。

6.数据保护:不得访问、存储或泄露任何未授权的用户数据。如意外获取敏感信息,应立即报告相关方并删除。

7.免责范围:作者、平台及关联方明确拒绝承担因读者行为导致的任何直接、间接、附带或惩罚性损害责任。

🔐 安全研究的正确姿势:

✅ 先授权,再测试

✅ 只针对自己拥有或有权测试的系统

✅ 发现漏洞后,及时报告并协助修复

✅ 尊重隐私,不越界

⚠️ 警告:技术无善恶,人心有黑白。请明智选择你的道路。

希望这个教程对你有所帮助!记得负责任地进行安全测试。