XPath注入攻击详解:原理、危害与防御

什么是XPath注入?

XPath注入(XPath Injection)是一种针对使用XPath查询语言的应用程序的安全攻击技术,类似于SQL注入。当应用程序使用用户提供的输入来构造XPath查询而没有进行适当的过滤或转义时,攻击者可以通过构造恶意输入来修改原始的XPath查询逻辑,从而获取未授权的数据访问权限或执行其他恶意操作。

XPath是XML路径语言(XML Path Language),用于在XML文档中导航和查询节点。许多Web应用和服务(尤其是基于XML的系统和SOAP Web服务)使用XPath来处理XML数据。

XPath注入原理

XPath注入的基本原理是攻击者通过在输入字段中插入特殊的XPath语法,改变原本的查询逻辑。例如:

原始安全查询:

//user[username='$username' and password='$password']

如果应用程序直接将用户输入拼接到XPath查询中,当攻击者输入:

- 用户名:

admin' or '1'='1 - 密码:任意值(如

123)

构造出的XPath查询将变为:

//user[username='admin' or '1'='1' and password='123']

由于'1'='1'永远为真,这个查询将返回第一个用户(通常是管理员),从而绕过身份验证。

XPath注入的危害

- 绕过身份验证:如上述例子所示,攻击者可绕过登录验证

- 数据泄露:获取敏感数据或整个XML文档内容

- 权限提升:获取更高权限的用户数据

- 拒绝服务:构造复杂查询消耗系统资源

- 逻辑破坏:修改应用程序的正常查询逻辑

XPath注入与SQL注入的异同

相同点:

- 都是注入攻击

- 原理相似:通过输入恶意代码改变原查询意图

- 防御方法类似:参数化查询、输入验证等

不同点:

- SQL注入针对数据库,XPath注入针对XML文档

- XPath没有多语句执行(不像SQL的

;分隔) - XPath标准没有权限系统,所有数据对查询都可见

- XPath注入通常影响范围更小(限于XML文档)

XPath注入示例

示例1:简单注入

//user[username='$input'] // 原始查询

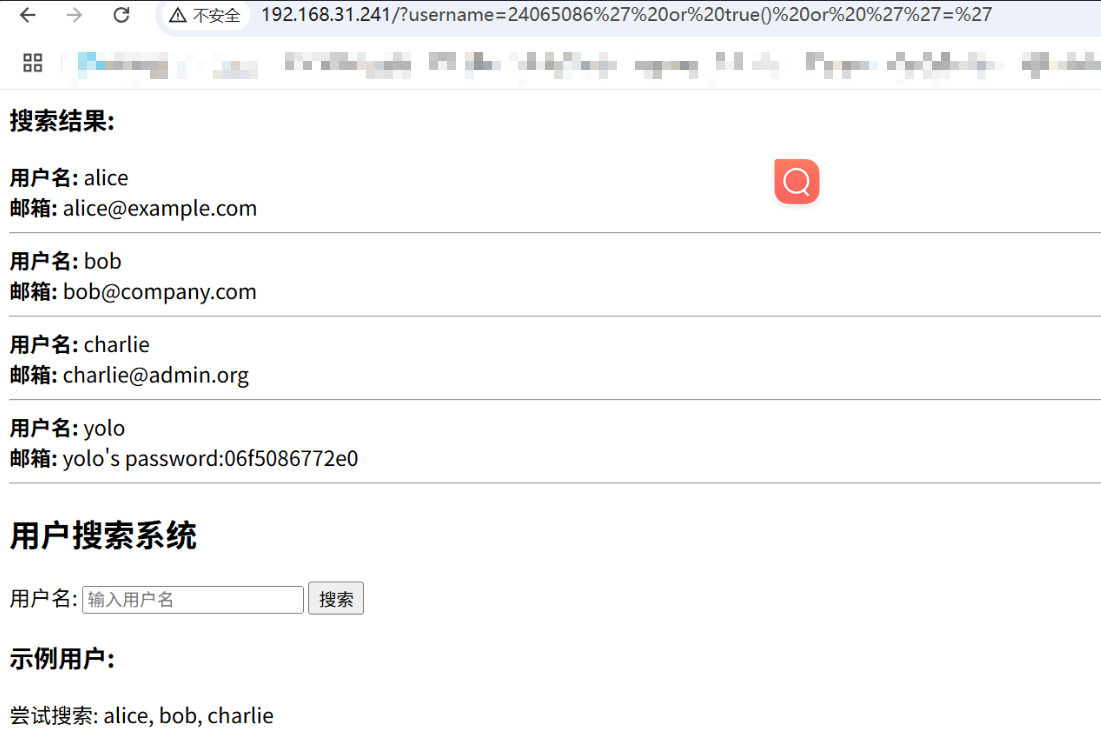

//user[username='' or 1=1 or 'a'='a'] // 注入后,返回所有用户

通过构造永真查询注出xml所有内容:

示例2:盲注

//user[starts-with(username, 'a') and password='$password']

// 通过响应时间或返回结果判断条件真假

示例3:获取整个文档

//*[contains(name(), '$input')] // 原始查询

//*[contains(name(), 'x')] | //*[contains(name(), 'y')] // 注入后获取所有节点

防御XPath注入的方法

-

输入验证:

- 白名单验证:只允许预期的字符和格式

- 类型检查:确保输入符合预期的数据类型

-

参数化XPath查询:

- 使用预编译的XPath表达式

- 将用户输入作为参数传递,而不是拼接字符串

- 例如在Java中使用XPath的

setParameter方法

-

最小权限原则:

- 限制XPath查询只能访问必要的数据

- 避免使用

//等宽泛的路径表达式

-

转义特殊字符:

- 对用户输入中的XPath特殊字符(

' " [ ] = / // *等)进行转义

- 对用户输入中的XPath特殊字符(

-

错误处理:

- 使用自定义错误页面,避免泄露XPath查询细节

- 记录错误日志但不向用户显示技术细节

-

使用XQuery代替XPath:

- XQuery提供了更安全的查询构造方式

实际代码示例

不安全的代码(Java):

String username = request.getParameter("username");

String password = request.getParameter("password");

String query = "//user[@username='" + username + "' and @password='" + password + "']";

XPathExpression expr = xpath.compile(query);

安全的参数化查询(Java):

String query = "//user[@username=$username and @password=$password]";

XPathExpression expr = xpath.compile(query);

expr.setParameter("username", request.getParameter("username"));

expr.setParameter("password", request.getParameter("password"));

检测XPath注入漏洞

-

手动测试:

- 在输入字段尝试特殊字符:

' " [ ] = / // * or and not - 尝试布尔表达式:

' or 1=1 or 'a'='a - 观察系统响应差异

- 在输入字段尝试特殊字符:

-

自动化工具:

- 使用OWASP ZAP、Burp Suite等工具扫描

- 专门的XPath注入测试工具

-

代码审计:

- 检查所有XPath查询构造点

- 查找字符串拼接构造查询的模式

总结

XPath注入虽然不如SQL注入常见,但对于使用XML数据存储和处理的应用仍然构成严重威胁。由于XPath没有内置的权限系统,一旦发生注入,攻击者可能访问整个XML文档。通过实施严格的输入验证、使用参数化查询和安全编码实践,可以有效地防御XPath注入攻击。

开发人员应当意识到,任何使用用户输入构造查询的地方都可能存在注入风险,XPath查询也不例外。在设计和实现基于XML的系统时,应将XPath注入防护作为整体安全策略的一部分。