计算机网络-L2TP Over IPSec基础实验

一、概述

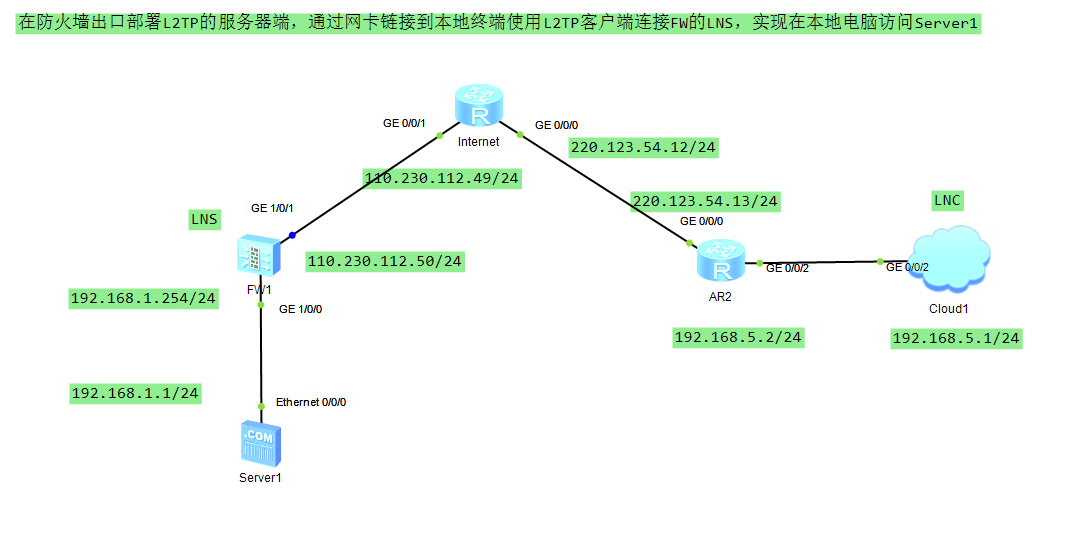

上次我们进行了标准L2TP的配置,但是在最后我们在进行业务流量访问时看到流量是没有进行加密的,这就导致可能得安全风险,所以这里其实可以退像GRE那样调用IPSec框架来进行加密保护。

现在需要配置IPSec,然后针对L2TP的流量进行加密,IPSec前面的知识已经讲过了,感兴趣可以去前面翻一下。

二、L2TP Over IPSEC配置

大致步骤:

-

基于原来的L2TP配置 -

创建acl匹配感兴趣流 -

创建ike、ipsec安全提议 -

创建ike 对等体 -

创建ipsec 策略模板 -

在接口调用ipsec策略

配置:

# 创建一个高级ACL,用来匹配响应L2TP流量,因为L2TP协议就是使用端口1701

acl number 3001rule 10 permit udp source-port eq 1701# ike安全提议

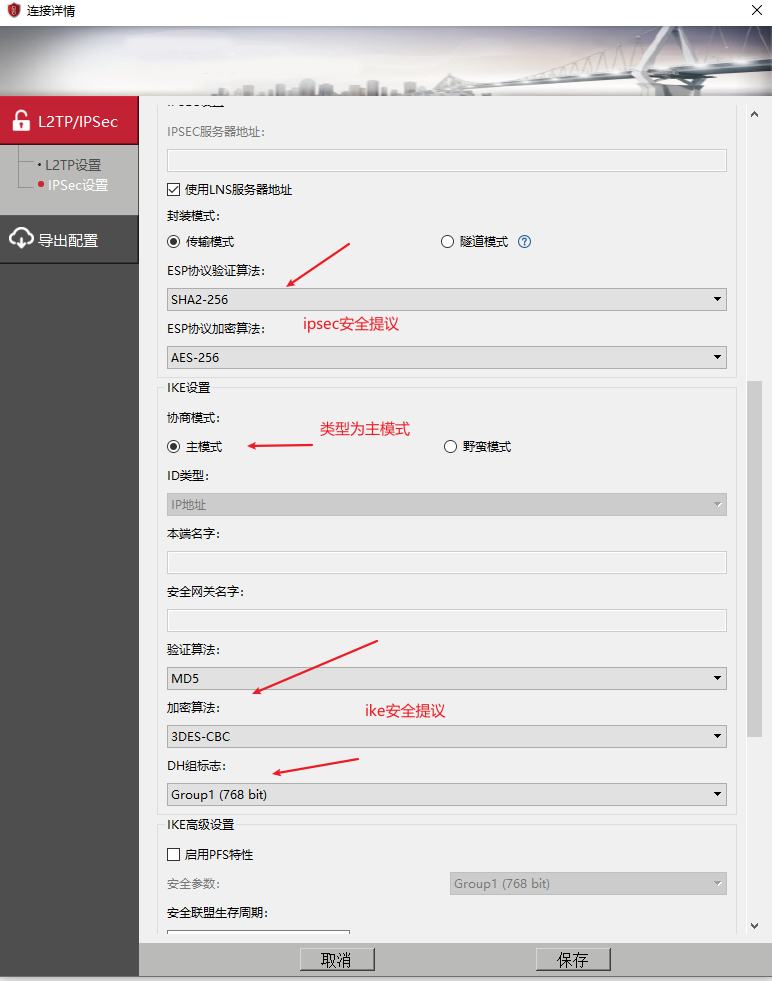

ike proposal 1encryption-algorithm 3des # 加密算法dh group1 # DH组,后面可能用到authentication-algorithm md5 # 认证算法使用md5authentication-method pre-share # 认证方式为密码integrity-algorithm hmac-sha2-256 # 缺省配置,不用管prf hmac-sha2-256 # 缺省配置,不用管# ipsec 安全提议

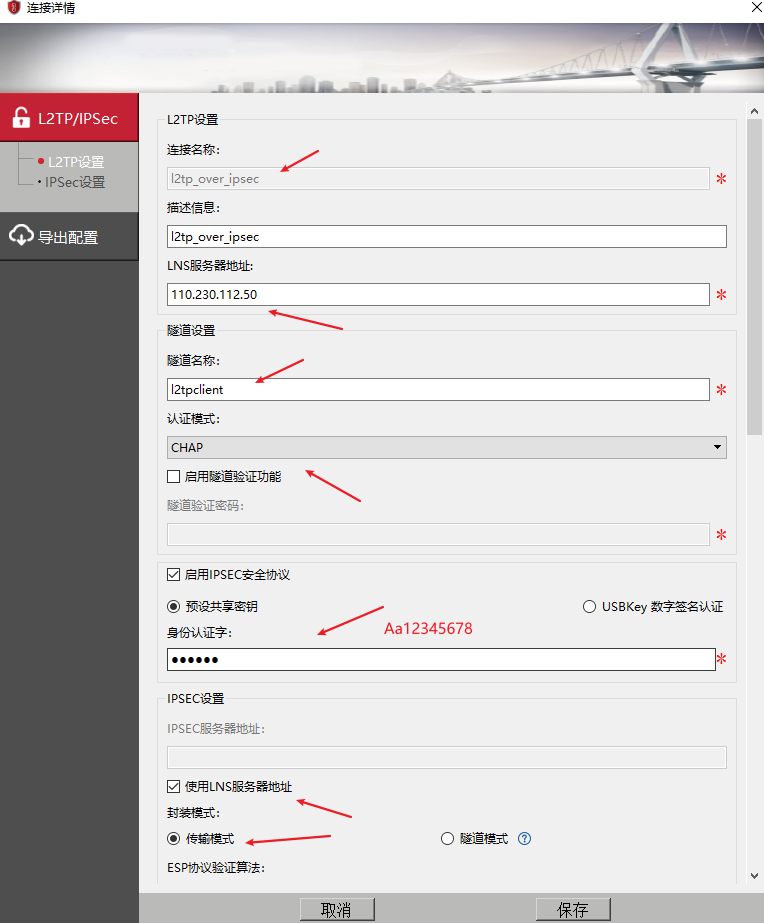

ipsec proposal 1encapsulation-mode transport # 这里的模式要选择传输模式esp authentication-algorithm sha2-256 # esp的认证算法和加密算法,后面客户端要设置esp encryption-algorithm aes-256# ike peer 对等体

ike peer l2tpclientpre-shared-key Aa12345678 # 协商密码ike-proposal 1 # 调用ike 安全提议# 这里使用模板方式创建ipsec策略,因为L2TP是可以多人同时拨号进来的,所以采用前面IPSec的一对一主模式就不适合了,这里使用策略模板

ipsec policy-template l2tp 1 # 创建一个名称为l2tp的模板,然后配置模板中的第1个策略security acl 3001 # 调用acl ike-peer l2tpclient # 调用ike peerproposal 1 # 调用ipsec安全提议,就是将写在ipsec策略的内容写在模板里 scenario point-to-multi-point l2tp-user-access # 这条是允许点到多点拨号的配置,也就是一个服务器端可以多个用户拨号进来# 通过策略模板创建一个策略

ipsec policy l2tp-policy 1 isakmp template l2tp # 创建一个l2tp-policy策略,策略的第一条规则使用了模板l2tp的配置# 在接口调用ipsec策略

interface GigabitEthernet1/0/1undo shutdownip address 110.230.112.50 255.255.255.0service-manage http permitservice-manage https permitservice-manage ping permitservice-manage ssh permitservice-manage snmp permitservice-manage telnet permitipsec policy l2tp-policy # 调用ipsec策略三、客户端配置与验证

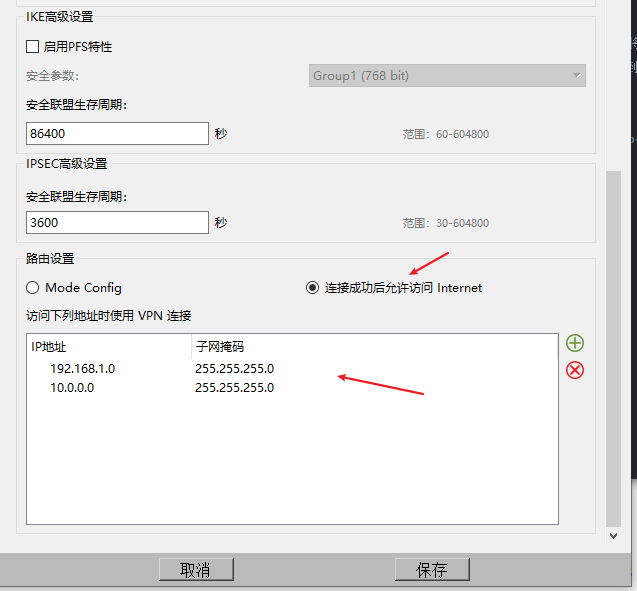

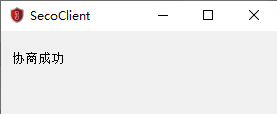

客户端也需要修改,可以直接修改,也可以新建一个连接配置。

路由配置与之前的保持一致即可。

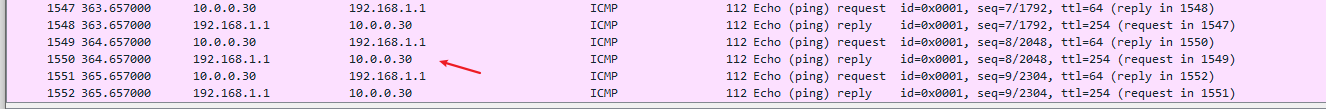

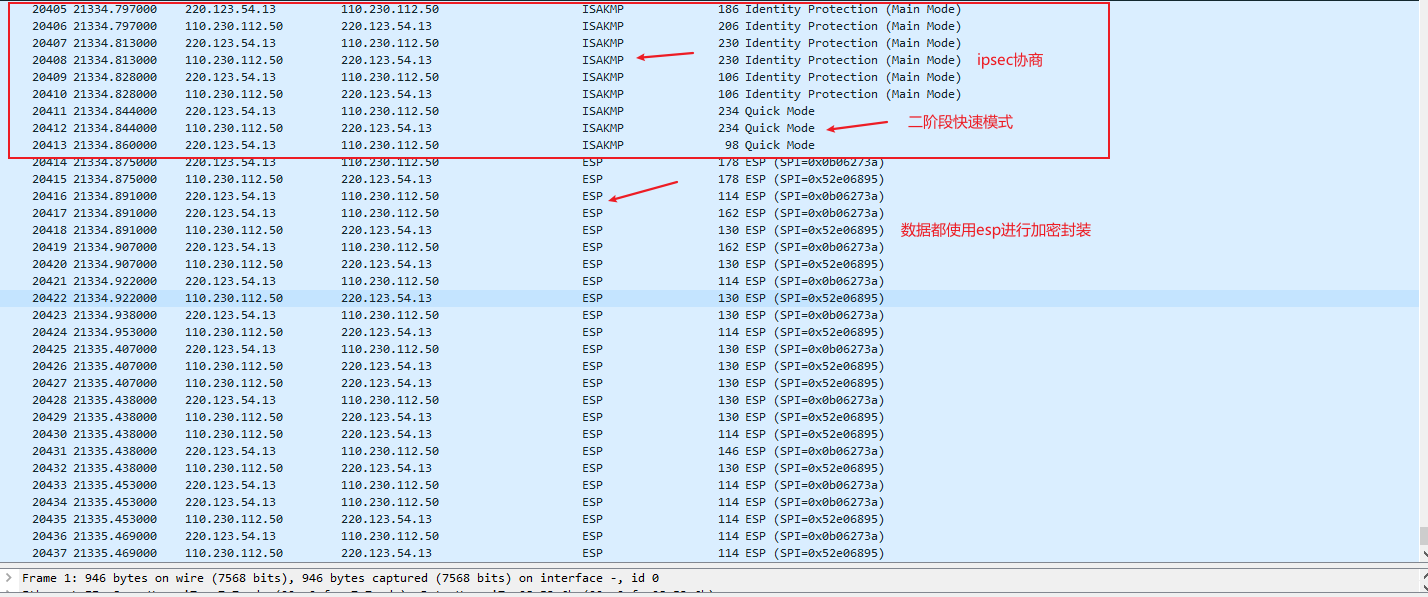

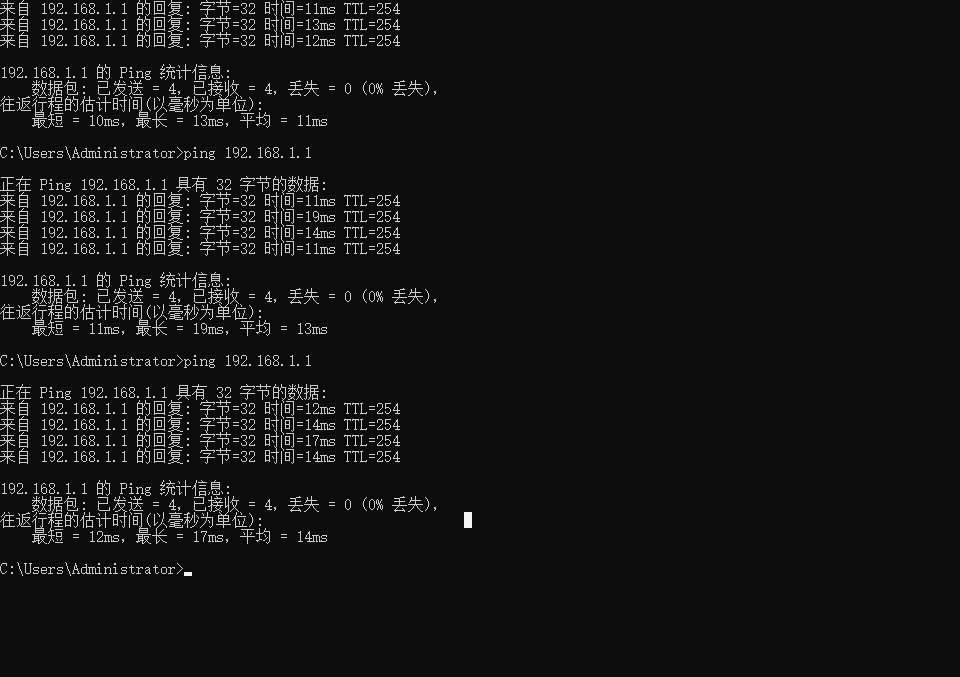

验证数据加密。

总结:通过在L2TP的基础上,利用ipsec安全框架可以实现业务流量的加密保护,参考前面IPSec的配置,基本上不难。

本文由 mdnice 多平台发布