记一次小程序渗透

这次的小程序渗透刚好每一个漏洞都相当经典所以记录一下。

目录

前言

漏洞详情

未授权访问漏洞/ 敏感信息泄露(高危)

水平越权(高危)

会话重用(高危)

硬编码加密密钥泄露(中危)

参数溢出(低危)

跨域资源共享不当(低危)

总结

前言

关于小程序渗透的方法在前面文章有提及,可以自行去查看学习。

APP渗透总结_app渗透测试 和 web一样么-CSDN博客

漏洞详情

未授权访问漏洞/ 敏感信息泄露(高危)

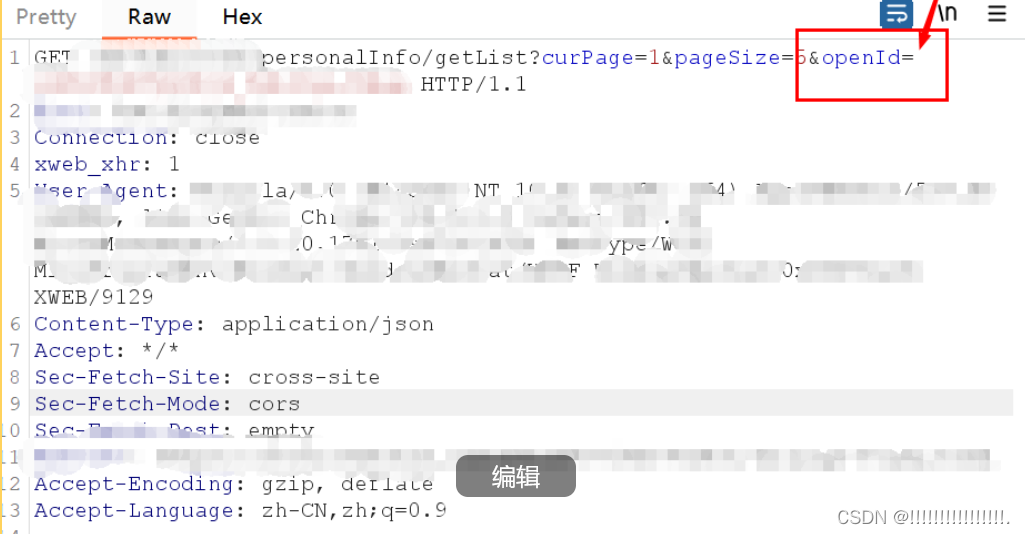

这是一个经典的漏洞,当抓取数据包出现通过openid或者number等进行查询信息时,可以将这个条件删去,查看是否存在未授权访问漏洞。

把这个openid删去,发现可以未授权访问所有用户的信息

更改pagesize即可获取所有人员的信息,这是一个非常严重的信息泄露。

水平越权(高危)

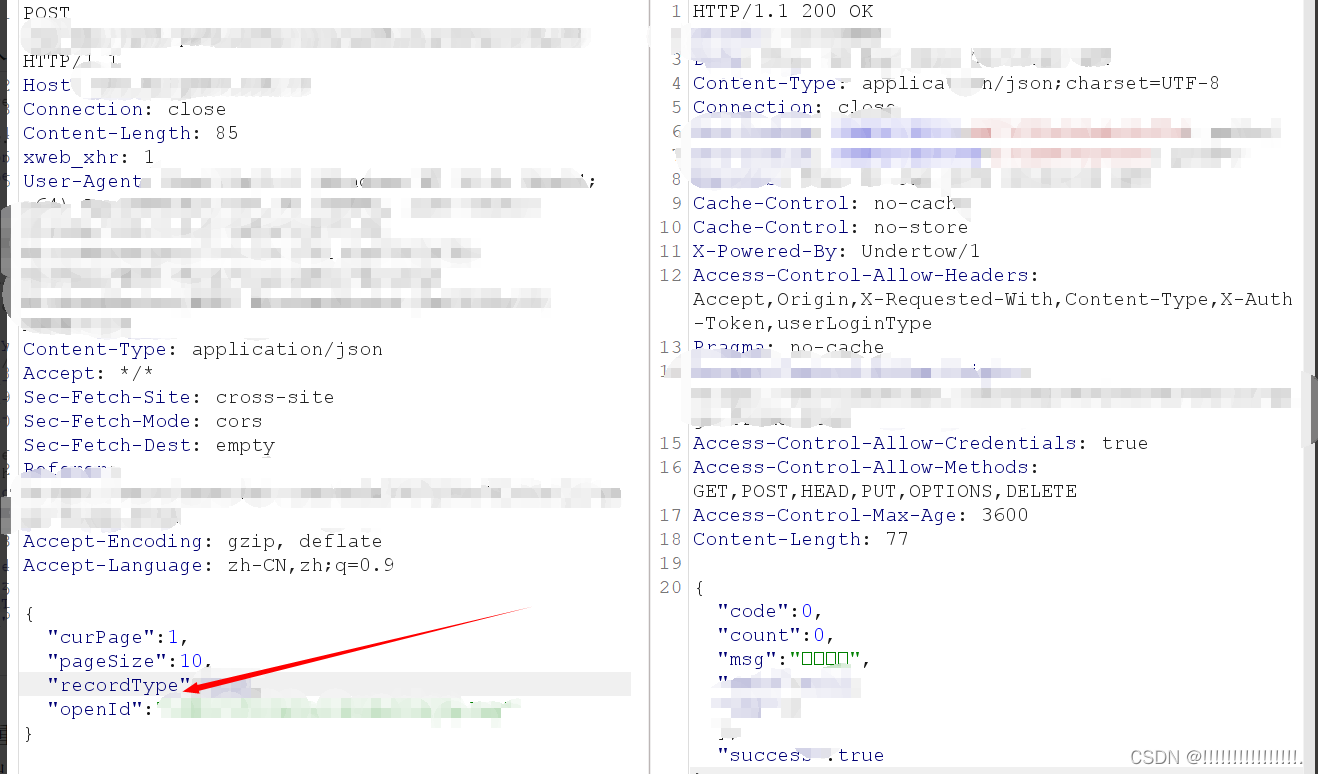

可以通过修改openid来访问他人的信息列表(openid可以从上面信息泄露获得),造成水平越权漏洞。

修改openid,查看他人的信息列表

会话重用(高危)

测试用户退出系统后服务器的session还未失效。即使用户已经退出登录,攻击者依然可以修改用户的信息。

先在登录时抓取用户修改信息的数据包,然后退出登录,重放数据包,发现修改信息成功。

硬编码加密密钥泄露(中危)

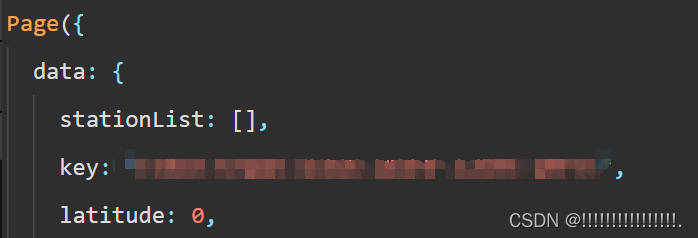

可以使用unvelir工具对小程序apk进行反编译,然后使用Fortify工具进行代码扫描,扫描出来代码中出现硬编码加密密钥,也使用微信开发者工具查看反编译后的源代码找到硬编码的加密密钥。

这里的是一个百度地图的加密密钥,攻击者如果获取密钥,可以进行大量请求地图服务资源进行消耗,从而影响正常用户的使用体验;以及可以利用密钥创建虚假的活动中心、停车等信息,引导用户前往,算一个中危漏洞。

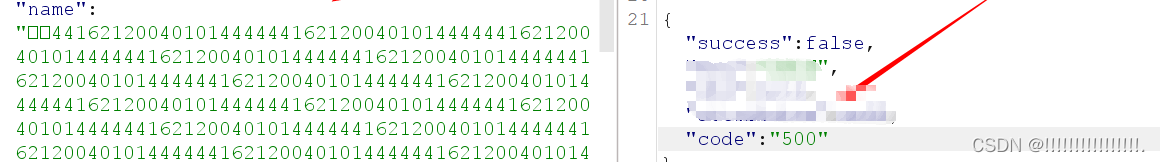

参数溢出(低危)

参数溢出也是一个非常常见的漏洞,主要出现在输入框内,由于前端没有进行限制,导致攻击者可以输入长字符串,引发服务器崩溃。

跨域资源共享不当(低危)

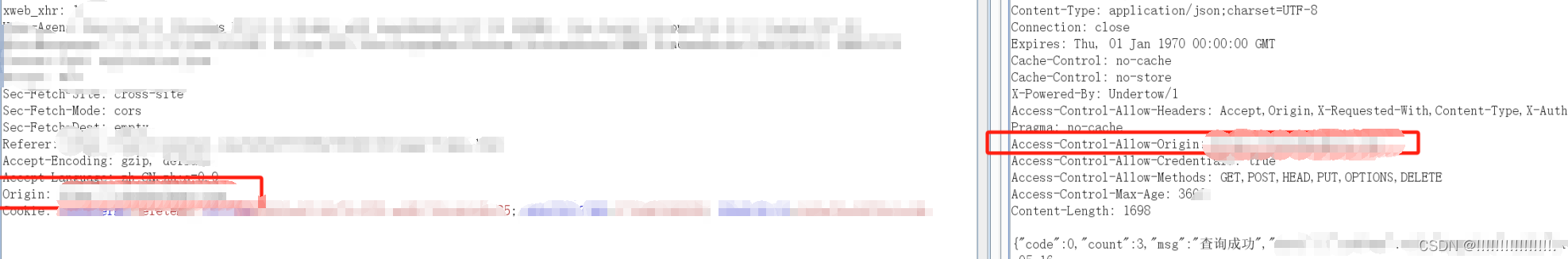

系统允许服务器响应任意来源的请求,存在跨域资源共享配置不当。

抓取数据包,修改origin参数,查看返回包数据

总结

总的来说,在遇到根据ID类似查询的,要有意识尝试未授权访问漏洞,因为可能主要的思路还是进行水平越权,也要关注会话重用,这一个肯定是多数没有了解到的,另外的硬编码加密密钥这种就比较少出现了,参数溢出和跨域资源共享这两个也要足够敏锐。(这些话是作者的心理独白,对自己的警示)。