等保测评练习卷14

等级保护初级测评师试题14

姓名: 成绩:

- 判断题(10×1=10分)

1. 方案编制活动中测评对象确定、测评指标确定这两项主要任务可以同时进行。(T) 测评过程指南P5

2.SSL属于应用层(F) SSL属于应用层和传输层之间

3.要求项应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则是应用系统的高风险条例(T) 高风险P14

4.为了防止数据被篡改或泄露,应确保在网络传输的数据的保密性、完整性、实时性。(F) P20 不是实时性,是可用性

5.三级系统的安全物理环境要求应设置必要的温湿度调节设施,使机房温湿度的变化在设备运行所允许的范围之内。(F) P11 二级和三级相对于一级增加了自动调节要求

6.对感知节点设备、网关节点设备的部署环境应有保密性管理要求,对设备入库、存储、部署、携带、丢失、和报废等过程应进行分批次单独管理。(F) P356 应为全程管理

6.对感知节点设备、网关节点设备的部署环境应有保密性管理要求,对设备入库、存储、部署、携带、丢失、和报废等过程应进行分批次单独管理。(F) P356 应为全程管理

7.思科使用“show ip interfaces brief”查看端口配置信息,如果端口为“no shutdown”状态意思是该端口关闭。(F) P25 shutdown才是关闭

8.移动终端应接受移动终端管理服务端的设备生命周期管理、设备远程控制,如远程锁定、远程擦除等。(T) P337

9.通过路由配置信息及边界设备配置信息,核查是否由指定的任意端口进行跨越边界的网络通信。(F) P24 应为指定的物理端口

10.网络/安全设备、操作系统、数据库等的配置基线属于二级文件(F) P214属于三级文件

二、单项选择题(15×2=30分)

1. 恶意代码库应(B)更换一次。 7天病毒库 1个月恶意代码库 6个月规则库

A.7天 B.30天 C.6月 D.1年

2. 云防火墙提供了针对应用层访问的检测能力,(C)威胁IPS。 P302

A.旁路 B.串联 C.内置 D.以上都行

3. 等级保护对象(D)包括系统定级和备案、安全方案设计、产品采购和使用、软件开发、工程实施、测试验收、系统交付等阶段。 P240 第一句话

A.生命周期 B. 实施过程 C.运维过程 D.建设过程

4. 依据GB/对22239,应采用密码技术保证重要审计数据的( C ) 重要审计数据不需要保密性,只需要完整性和数据备份恢复

A保密性 B可用性 C完整性 D一致性

5. 某公司共有生产部、销售部、财务部、客服部四个部门,如果生产部有主机50台,销售部有100台,财务部有25台,客服部有12台,且该公司对192.168.100.0/24已经合理分配好各个部门的子网划分,这时我们发现有一台设备IP地址和掩码为:192.168.100.200/26,则我们可以推测出该设备属于(A)部门。

A.生产部 B.销售部 C.财务部 D.客服部

6.SSH指的是(A)

A. 安全外壳协议

B. 传输层安全协议 TLS

C. 安全套接字层协议 SSL

D. 超文本传输协议 HTTP

7. 哪项不是开展服务器测评所必须了解的信息(D ) P379

A.操作系统

B.应用

C.ip

D.物理位置

8. 以天融信防火墙为例,如果希望记录0-3级的阻断策略日志,则将“日志设置”的日志级别设置为“(D)”,同时勾选“阻断策略”复选框。 P89

A.0 B.1 C.2 D.3

9.数据融合处理功能能够处理不同种类的数据,将感知对象和控制对象与(D)等以非数据通信接口或数据通信类接口的方式进行关联,实现物理世界和虚拟世界的接口绑定。 P356

A.传感网系统 B.标签识别系统 C.智能设备接口系统 D.以上都行

10. 以下属于三级系统的可信验证要求的是:(C) P21

A.可基于可信根对通信设备的系统引导程序、系统程序等进行可信验证,在检测到其可信性受到破坏后进行报警。 一级要求

B. 可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 二级要求

C. 可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心。 三级要求

D.可基于可信根对通信设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证,并在应用程序的所有执行环节进行动态可信验证,在检测到其可信性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知。 四级要求

11.安全保障阶段中将信息安全体系归结为四个主要环节,下列(D)是正确的。 保护检测响应(protection detection response;PDR)是指入侵检测的一种模型,全称为PDRR安全模型,即保护、检测、响应、恢复安全模型

A. 策略、保护、响应、恢复

B. 加密、认证、保护、检测

C. 策略、网络攻防、备份、恢复

D. 保护、检测、响应、恢复

12.linux文件权限一共有10位长度,分成4段,第一段表示内容是(D)

Linux的PPT内容里,文件类型第一段 文件所有者权限第二段 文件所有者所在组权限第三段 其他用户权限第四段

A. 文件所有者权限 B.其他用户权限C.文件所有者所在组权限D.文件类型

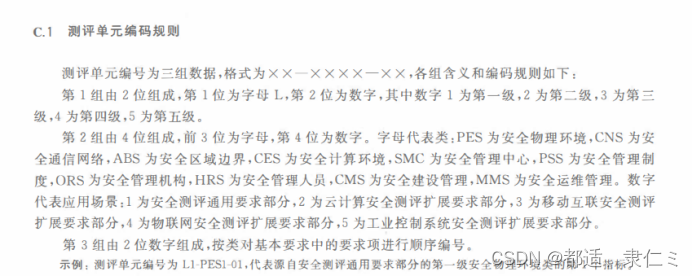

13. 测评单元L3-CNS1-02,代表源自(B) 测评要求P284

A.安全测评通用要求的第二级安全通信网络的第2个指标

B.安全测评通用要求的第三级安全通信网络的第2个指标

C.安全测评通用要求的第二级安全通信网络的第3个指标

D.安全测评通用要求的第三级安全通信网络的第3个指标

14.部署流量控制设备,在关键节点设备上配置了(B),对关键业务系统得流量带宽进行控制。 P17

14.部署流量控制设备,在关键节点设备上配置了(B),对关键业务系统得流量带宽进行控制。 P17

A.ACL策略 B.QoS策略 C.入侵检测系统 D.综合网管系统

15.如果一个连接的空闲超过(D)默认值,MySQL就会自动断开这个连接。P159 wait_timeout=28800

A.30秒 B. 3600秒

C.120秒 D. 28800秒

三、多项选择题(10×2=20分)

1. 华为路由器常见默认账户为admin、huawei,口令为:(AD) P47

A.admin B.cisco C.huawei D.admin@huawei.com

2. 网络安全审计的重点包括(ABCD)。 P36

A.对网络流量的监测 B.对异常流量的识别

C.对异常流量的报警 D.对网络运行情况的监测

3. 运维操作日志缺失不利于安全事件的(BD) P274

A.巡检 B.回溯 C.响应 D.追踪

4. 为配合《网络安全法》的实施,等保2.0相对于等保1.0的定级对象范围扩大,扩大对象有(ABCD)。 标准引言

A.移动互联网 B.物联网 C.大数据 D.云计算

5. 《网络安全法》中,为了保障网络安全,维护(ABCD)的合法权益,促进经济社会信息化健康发展,制定本法。 安全法第一条

5. 《网络安全法》中,为了保障网络安全,维护(ABCD)的合法权益,促进经济社会信息化健康发展,制定本法。 安全法第一条

A.网络空间主权 B.国家安全 C.社会公共利益 D.公民、法人和其他组织

![]() 6. 可以通过设置(ABCD)来防止感应雷对电子设备造成损害。 P6

6. 可以通过设置(ABCD)来防止感应雷对电子设备造成损害。 P6

A.防雷保安器 B.过压保护装置 C.防雷感应器 D.防浪涌插座

7. 来访人员登记记录内容包括来访人员(ABCD)等。 P263

A.身份信息 B.来访时间 C.离开时间 D.携带结果

8. Oracle中的三种系统文件分别是( ABC ) Oracle的PPT文件

A.数据文件 DBF

B.控制文件 CTL

C.日志文件 LOG

D.归档文件 ARC

9. 《网络安全等级保护测评机构管理办法》中规定,测评机构应采取管理和技术措施保护测评活动中相关数据和信息的安全,不得泄露在测评服务中知悉的(BCD) 《管理办法》第二条+第18条

![]()

B. 商业秘密

C. 重要敏感信息

D. 个人信息

10. 第一级系统安全保护环境由第一级的(BCD)组成。定级系统互联由安全互联部件和跨定级系统安全管理中心组成。 安全设计技术要求P4

A.安全管理中心 B.安全计算环境 C.安全区域边界 D.安全通信网络