「 网络安全常用术语解读 」漏洞利用预测评分系统EPSS详解

1. 概览

EPSS(Exploit Prediction Scoring System,漏洞利用预测评分系统) 提供了一种全新的高效、数据驱动的漏洞管理功能。EPSS是一项数据驱动的工作,使用来自 CVE 的当前威胁信息和现实世界的漏洞数据。 EPSS 模型产生 0 到 1(0 到 100%)之间的概率分数,其中分数越高,漏洞被利用的概率越大。

若想了解更多EPSS的产生背景及细节介绍,可以参阅如下论文及EPSS数据集:

- Enhancing Vulnerability Prioritization- Data-Driven Exploit Predictions with Community-Driven Insights.pdf (访问密码: 6277)

- epss_scores-2024-05-05.csv.gz (访问密码: 6277)

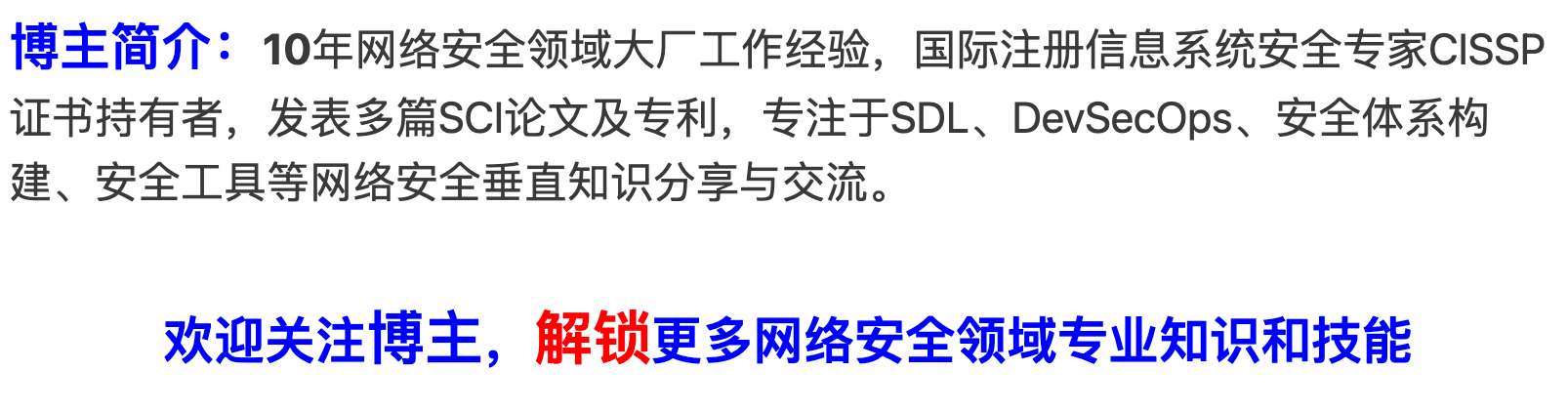

截止目前,几乎所有主流安全厂商(如Synk、Veracode、Qualys)、漏洞库(scip VulDB)和标准(如SPDX)等都支持了EPSS。

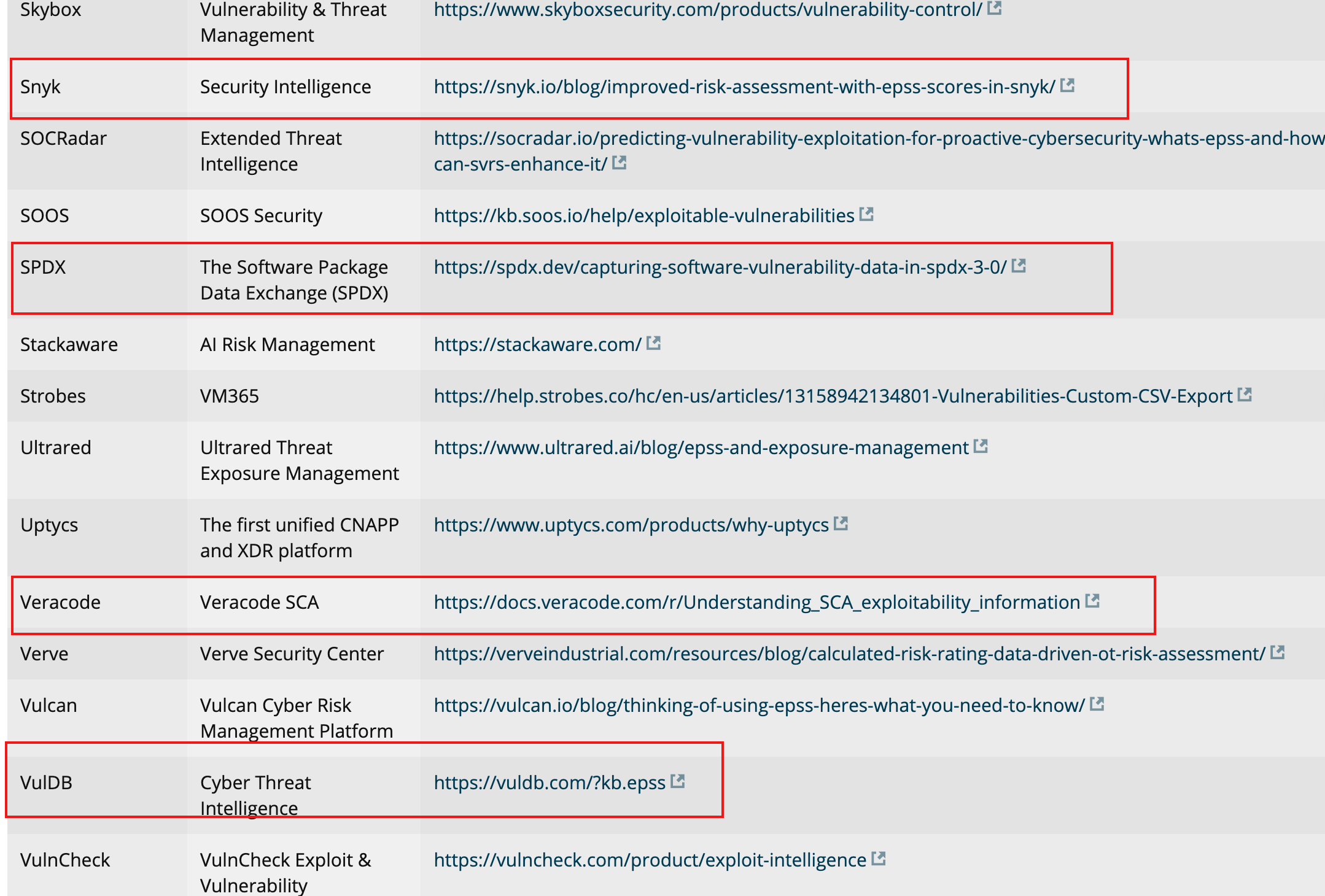

举例知名漏洞库VulDB在产品介绍中明确声明每个漏洞条目都提供了EPSS分数:

2. EPSS 优势(使用 EPSS 能进行更好的漏洞管理)

EPSS 会估计利用活动的概率,这只是基于风险的漏洞管理方法中的众多考虑因素之一。因此,EPSS 绝不应被视为风险评分。其他因素,例如攻击者如何访问易受攻击的资产、漏洞所呈现的弱点类型、资产的目的和价值等,都可能是在优先考虑应解决哪些漏洞时需要考虑的因素。

对于(过于简单的)风险公式Risk = Threat x Vulnerability x Impact,EPSS 仅与威胁成分相关。在做出修复或延迟修复的最终决定之前,资产所有者应考虑漏洞、网络、资产等的许多其他方面。然而,较低的 EPSS 分数应该代表较低的威胁分数(EPSS 永远不会为零),因此,如果其他条件保持不变,则总体风险较低。

3. EPSS 最佳实践(结合使用 EPSS 和 CVSS)

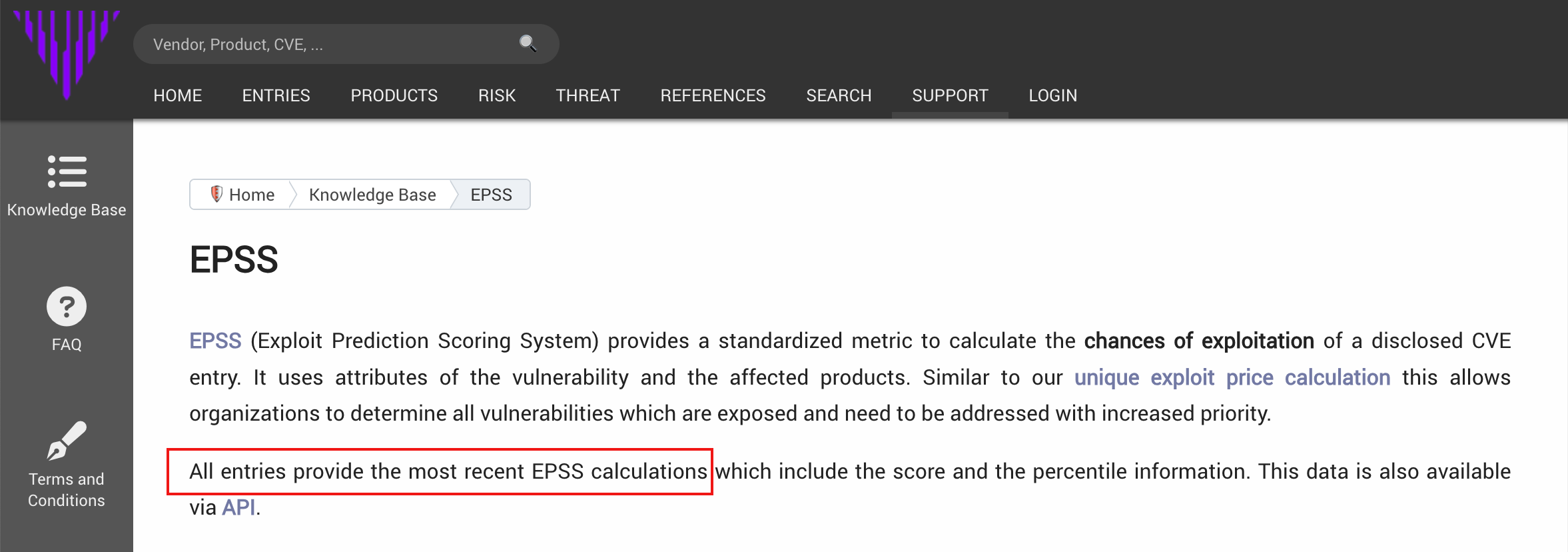

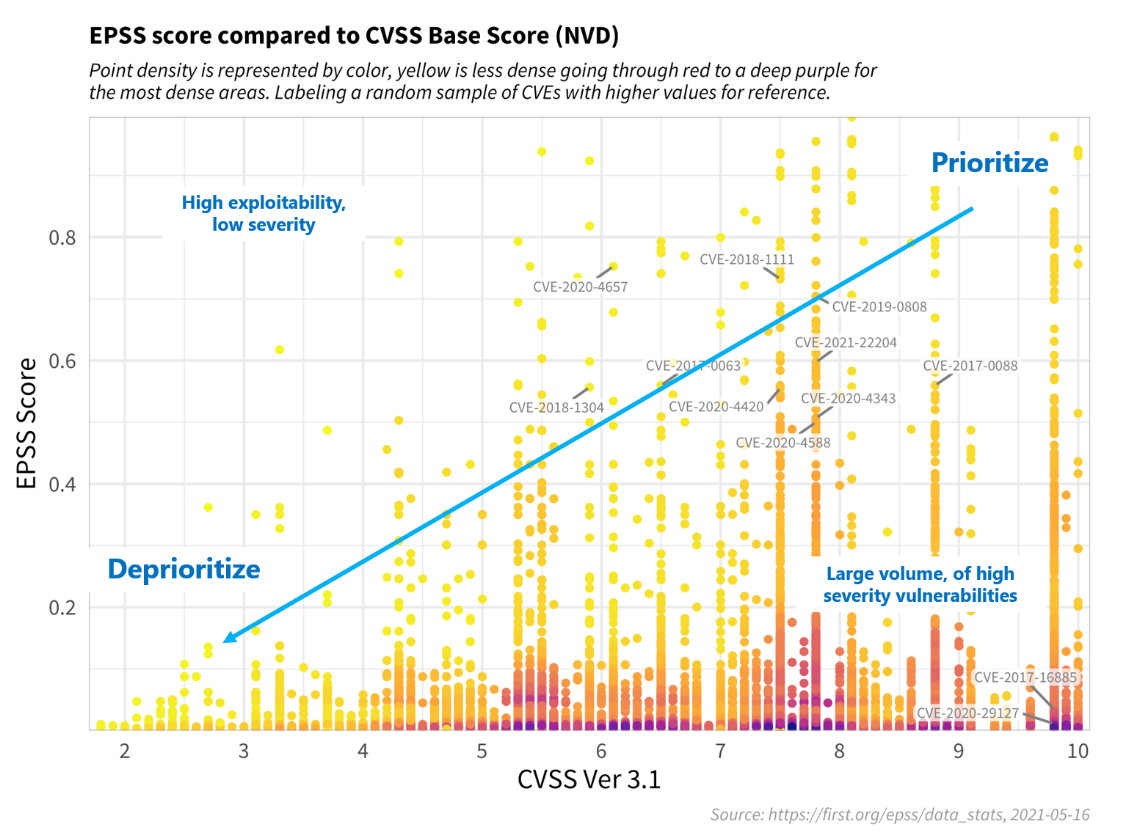

下图显示了基于 2021 年 5 月 16 日数据的 EPSS 和 CVSS 分数之间的相关性。回想一下,EPSS 生成 0 到 1(0 到 100%)之间的预测分数,其中分数越高表明被利用的可能性越高。每个点代表一个或多个漏洞 (CVE)。有些漏洞被标记是为了说明目的。

若想了解更多关于CVSS的信息,可以参阅博主前期文章《「 网络安全常用术语解读 」通用漏洞评分系统CVSS详解》

首先,观察大多数漏洞如何集中在图的底部附近,并且只有一小部分漏洞的 EPSS 分数高于 50% (0.5)。虽然 EPSS 和 CVSS 分数之间存在一些相关性,但总体而言,该图提供了暗示性证据,表明攻击者不仅针对产生最大影响的漏洞,或者必然更容易利用的漏洞(例如未经身份验证的远程代码执行)。

这是一个重要的发现,因为它驳斥了一个常见的假设,即攻击者只是寻找并使用最严重的漏洞。那么,网络防御者在决定首先修补哪些漏洞时该如何选择呢?

CVSS 是捕获漏洞基本属性的有用工具,但它需要与 EPSS 等数据驱动的威胁信息结合使用,以便更好地确定漏洞修复工作的优先级。

为了便于讨论,请考虑下图,该图已被注释以一般性地说明漏洞优先级。

-

左下角的漏洞代表那些被利用的可能性较低,并且对信息系统造成的严重性影响较低的漏洞,因此可以降低优先级。同样,左上象限中的漏洞可能更有可能被利用,但其本身不会对信息系统产生严重影响。 (但是,应该进行进一步的研究,以便更好地了解如何在链式攻击中使用这些类型的漏洞。)

-

右下角的漏洞代表虽然可能严重影响信息系统,但相对于其他漏洞而言,被利用的可能性要小得多,但在威胁形势发生变化时仍应予以关注。

另一方面,右上象限的漏洞是最严重的漏洞,它们更容易被利用,并且可能完全危害信息系统,因此应该首先修补。

上述决策策略强调了 EPSS 的巨大能力。通常必须解决数千或数万个暴露的漏洞的网络防御者现在能够花费更少的资源来修补更多更有可能被利用的漏洞。这种区分漏洞的能力以前是不可能的。

4. 参考

[1] https://www.first.org/epss/user-guide

[2] https://www.first.org/epss/who_is_using/

推荐阅读:

- 「 网络安全常用术语解读 」软件物料清单SBOM详解

- 「 网络安全常用术语解读 」SBOM主流格式CycloneDX详解

- 「 网络安全常用术语解读 」SBOM主流格式SPDX详解

- 「 网络安全常用术语解读 」SBOM主流格式CycloneDX详解

- 「 网络安全常用术语解读 」漏洞利用交换VEX详解

- 「 网络安全常用术语解读 」软件成分分析SCA详解:从发展背景到技术原理再到业界常用检测工具推荐

- 「 网络安全常用术语解读 」什么是0day、1day、nday漏洞

- 「 网络安全常用术语解读 」软件物料清单SBOM详解

- 「 网络安全常用术语解读 」杀链Kill Chain详解

- 「 网络安全常用术语解读 」点击劫持Clickjacking详解

- 「 网络安全常用术语解读 」悬空标记注入详解

- 「 网络安全常用术语解读 」内容安全策略CSP详解

- 「 网络安全常用术语解读 」同源策略SOP详解

- 「 网络安全常用术语解读 」静态分析结果交换格式SARIF详解

- 「 网络安全常用术语解读 」安全自动化协议SCAP详解

- 「 网络安全常用术语解读 」通用平台枚举CPE详解

- 「 网络安全常用术语解读 」通用缺陷枚举CWE详解

- 「 网络安全常用术语解读 」通用漏洞披露CVE详解

- 「 网络安全常用术语解读 」通用配置枚举CCE详解

- 「 网络安全常用术语解读 」通用漏洞评分系统CVSS详解

- 「 网络安全常用术语解读 」通用漏洞报告框架CVRF详解

- 「 网络安全常用术语解读 」通用安全通告框架CSAF详解

- 「 网络安全常用术语解读 」漏洞利用交换VEX详解

- 「 网络安全常用术语解读 」软件成分分析SCA详解:从发展背景到技术原理再到业界常用检测工具推荐

- 「 网络安全常用术语解读 」通用攻击模式枚举和分类CAPEC详解

- 「 网络安全常用术语解读 」网络攻击者的战术、技术和常识知识库ATT&CK详解