buuctf-misc题目练习二

ningen

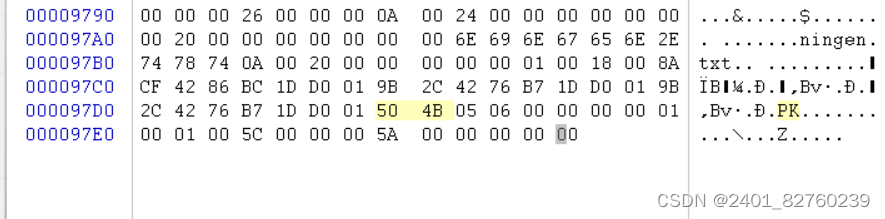

打开题目后是一张图片,放进winhex里面

发现PK,PK是压缩包ZIP 文件的文件头,下一步是想办法进行分离

Foremost可以依据文件内的文件头和文件尾对一个文件进行分离,或者识别当前的文件是什么文件。比如拓展名被删除、被附加也仍然可以对其分离。

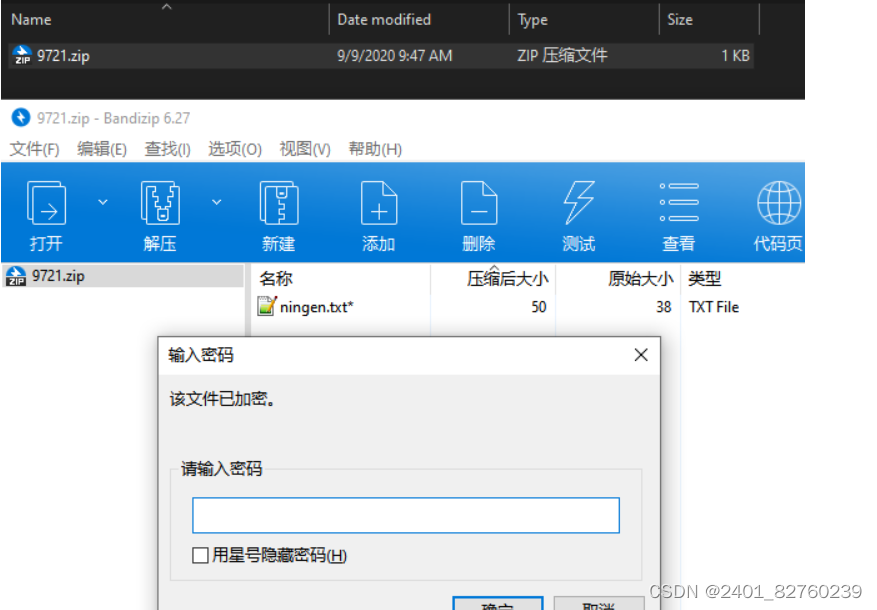

分离出一个压缩包,然后知道密码是四位数字,就可以进行暴力破解

打开后得到flag

flag{b025fc9ca797a67d2103bfbc407a6d5f}

爱因斯坦

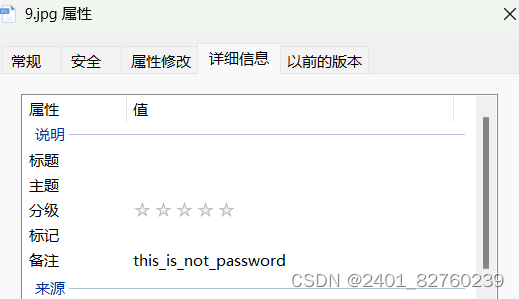

查看图片属性发现 this_is_not_password

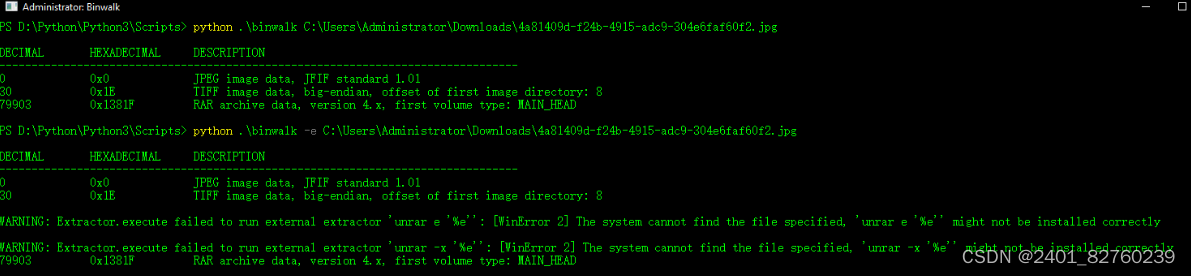

binwalk发现压缩包并使用binwalk -e进行分离

但是压缩包需要密码,不知道密码形式,无法进行暴力破解,输入属性里的内容,发现就是它的密码。

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

小明的保险箱

打开后是一张图片,提示得很明显,图片里面还隐藏着其他内容

binwalk分析,发现RAR压缩包,使用binwalk -e分离

然后再使用ARCHPRV进行四位纯数字的掩码爆破,密码为7869

然后就可以得到flag

flag{75a3d68bf071ee188c418ea6cf0bb043}

easycap

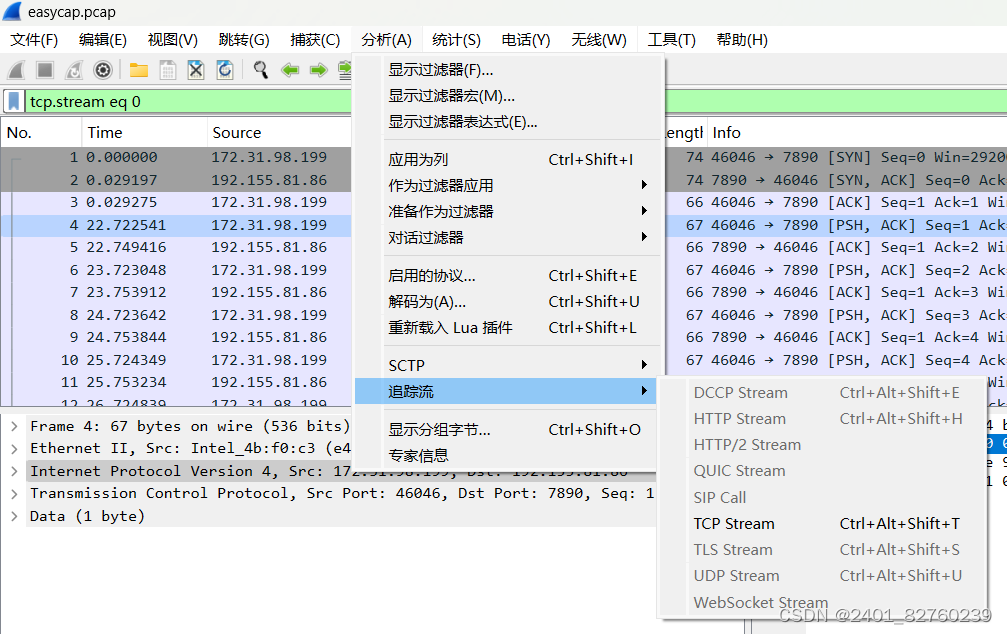

选择一条分析流,点击分析,选择追踪流下面的TCP Stream,即可得到flag

隐藏的钥匙

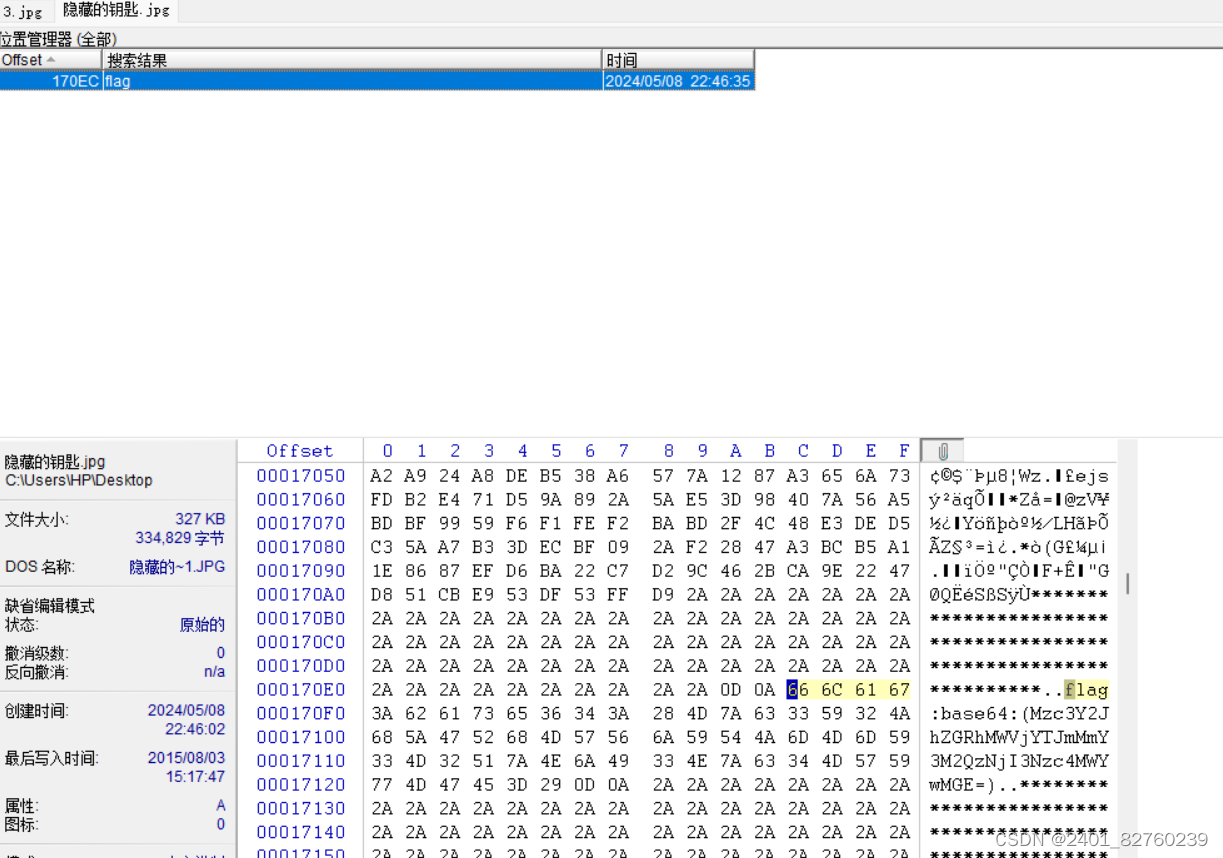

winhex打开后发现flag

用工具base64解码即可

flag{377cbadda1eca2f2f73d36277781f00a}

另外一个世界

用winhex打开,未发现flag,但是最后由0和1组成,像是二进制编码

分享在线网站2进制到ASCII字符串在线转换工具 - Coding.Tools

flag{koekj3s}

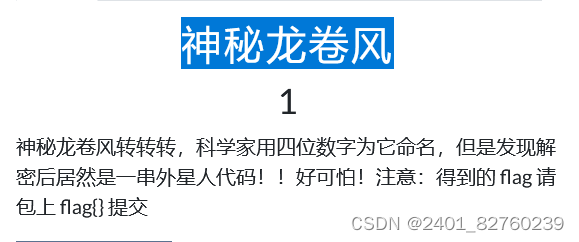

神秘龙卷风

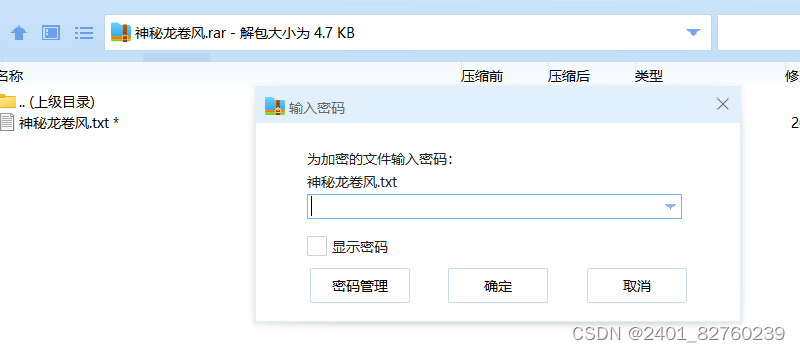

rar格式的,那么就将它用ARCHPR暴力破解

得到密码是5463

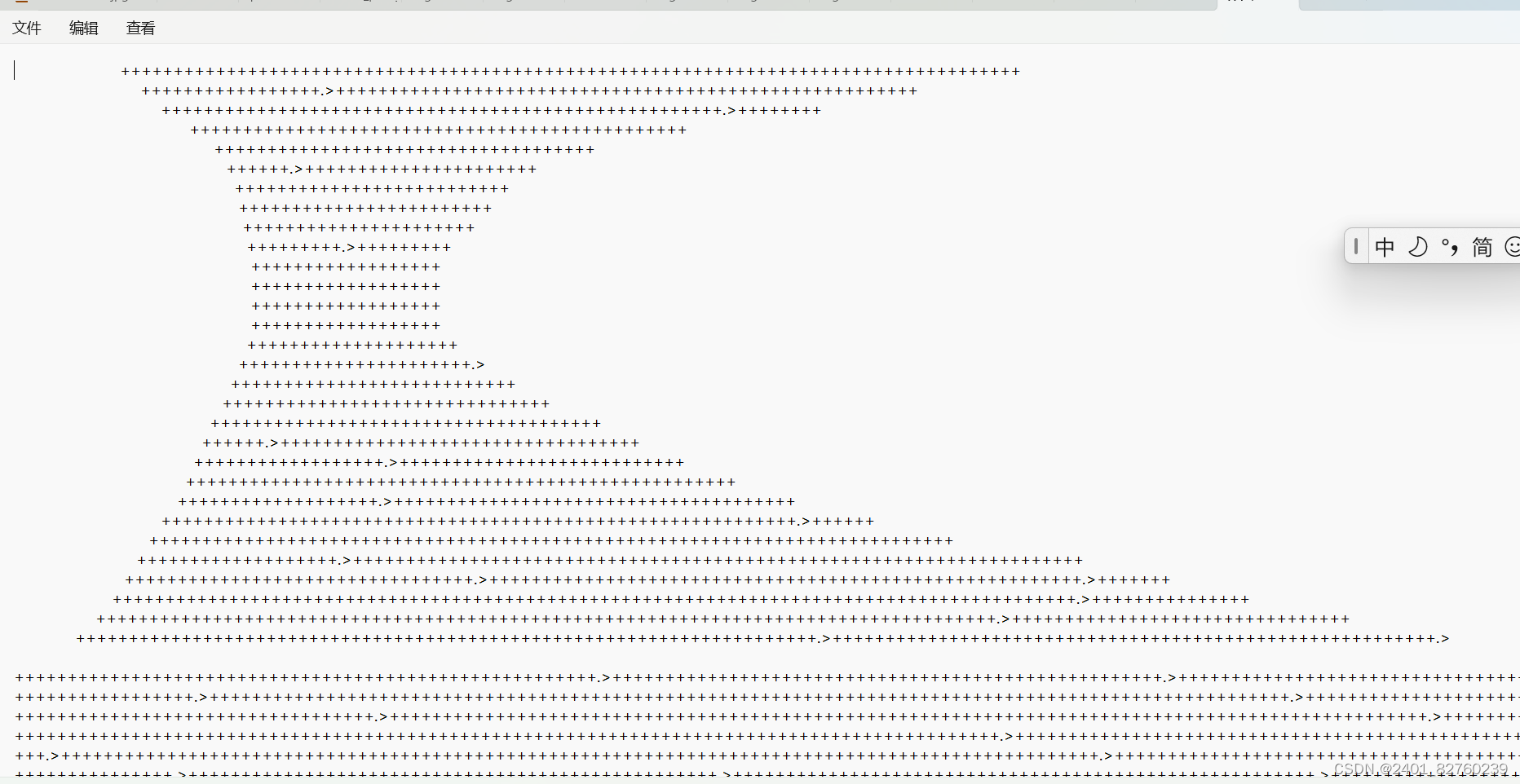

解开密码后是一个文本文件,如下

整个文本内容仅仅由“+”、“.”、“>”三种符号组成,经过查询你=和搜索,这是一种名为“Brainfuck”的计算机语言

在线解码网站 Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

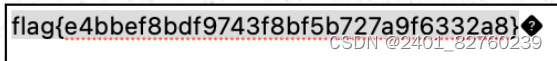

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

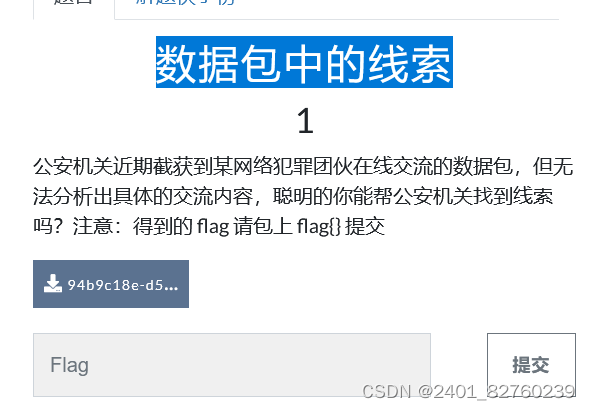

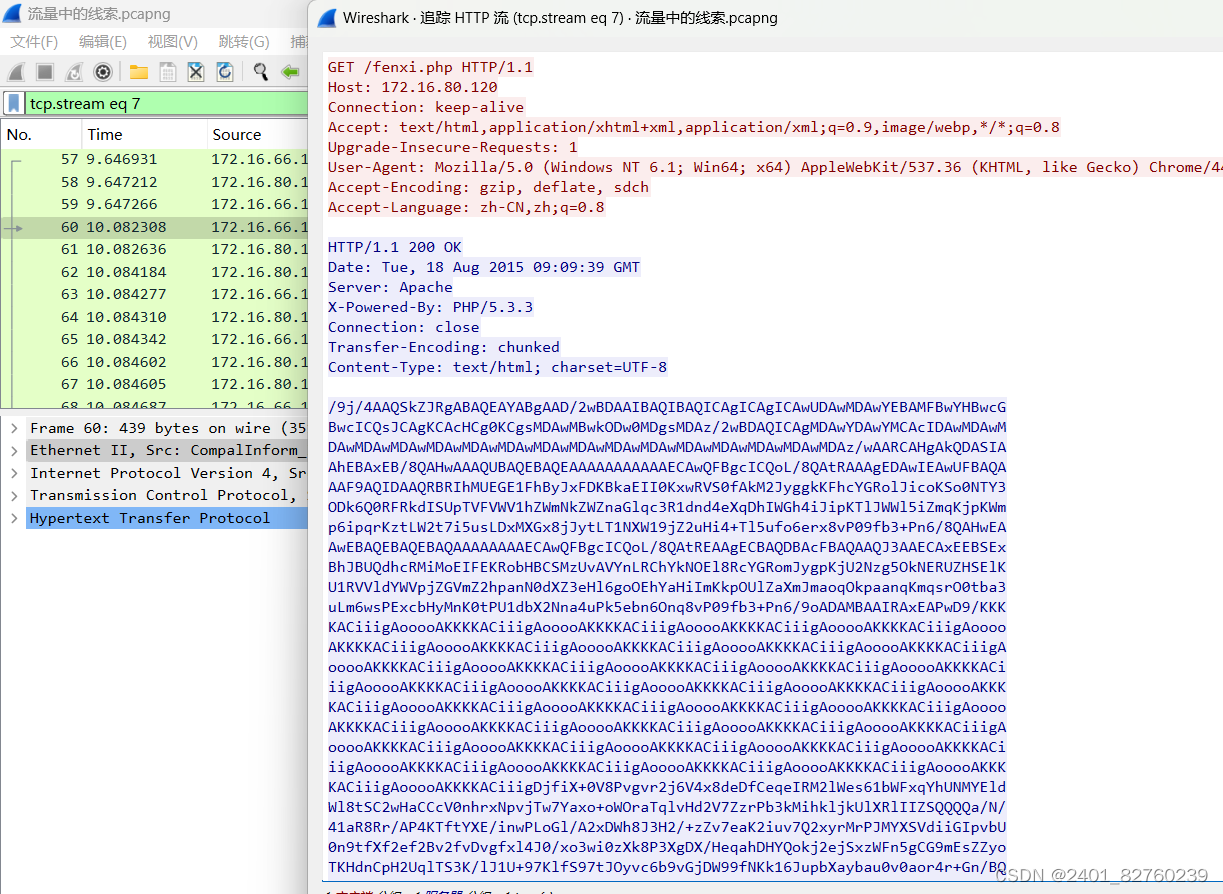

数据包中的线索

发现有http的流量,于是我们过滤http,然后追踪http,然后发现base64的编码

解码后发现一张图片

flag{209acebf6324a09671abc31c869de72c}

flag{209acebf6324a09671abc31c869de72c}

FLAG

stegsolve打开发现在LSB的RGB这是个zip文件,Save Bin保存为flag.zip

解压后里面有一个1的文件文件开头是ELF

使用IDA打开,或者在Linux先直接运行,即可得到flag

flag{dd0gf4c3tok3yb0ard4g41n~~~}

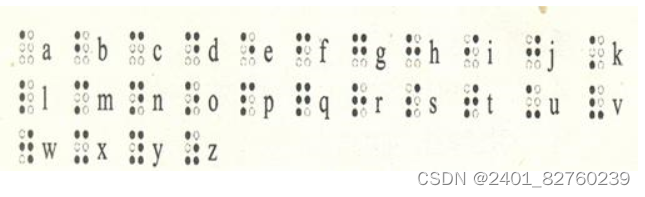

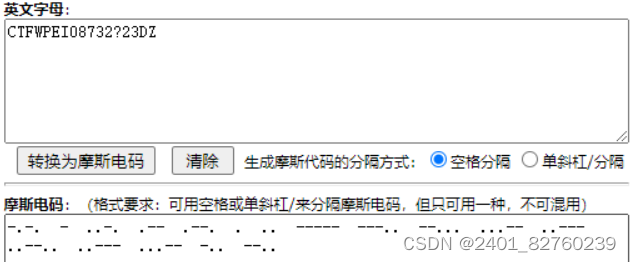

假如给我三天光明

需要找到密码,运用盲文进行转换

结果为kmdonowg

放入Audacity中,为摩斯密码

摩斯电码在线转换:http://www.zhongguosou.com/zonghe/moErSiCodeConverter.aspx

最后得到flag为flag{wpei08732?23dz}

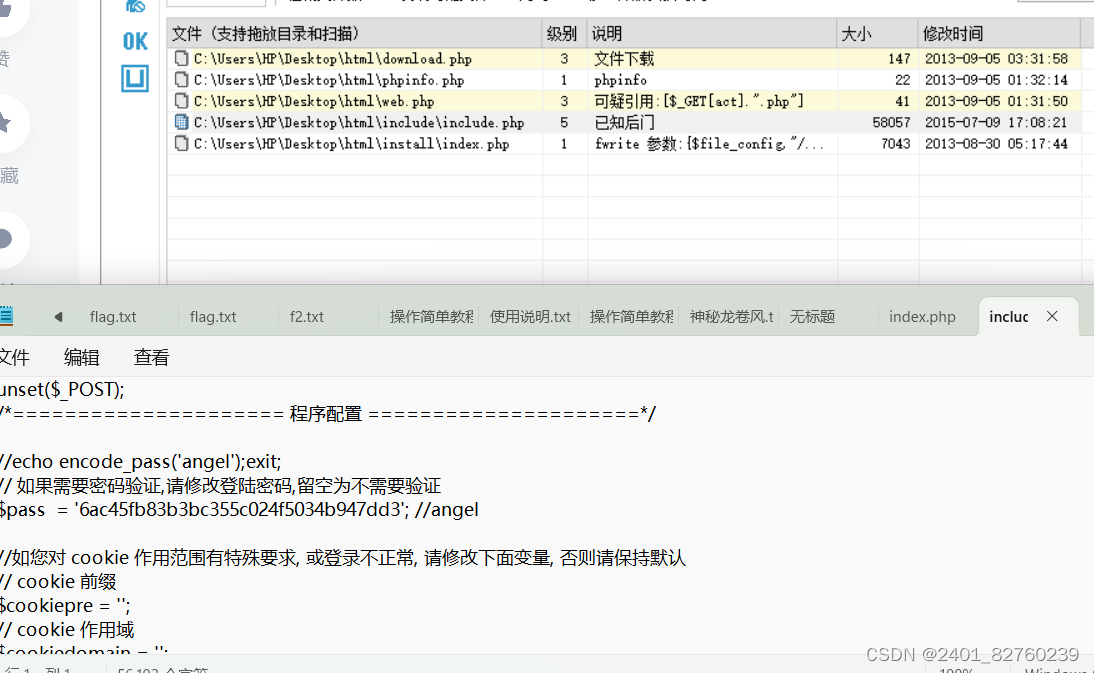

后门查杀

是一个html文件夹,使用D盾进行查杀

flag{6ac45fb83b3bc355c024f5034b947dd3}

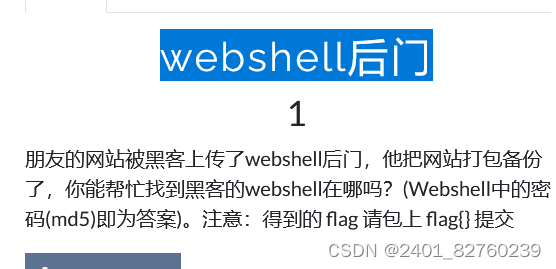

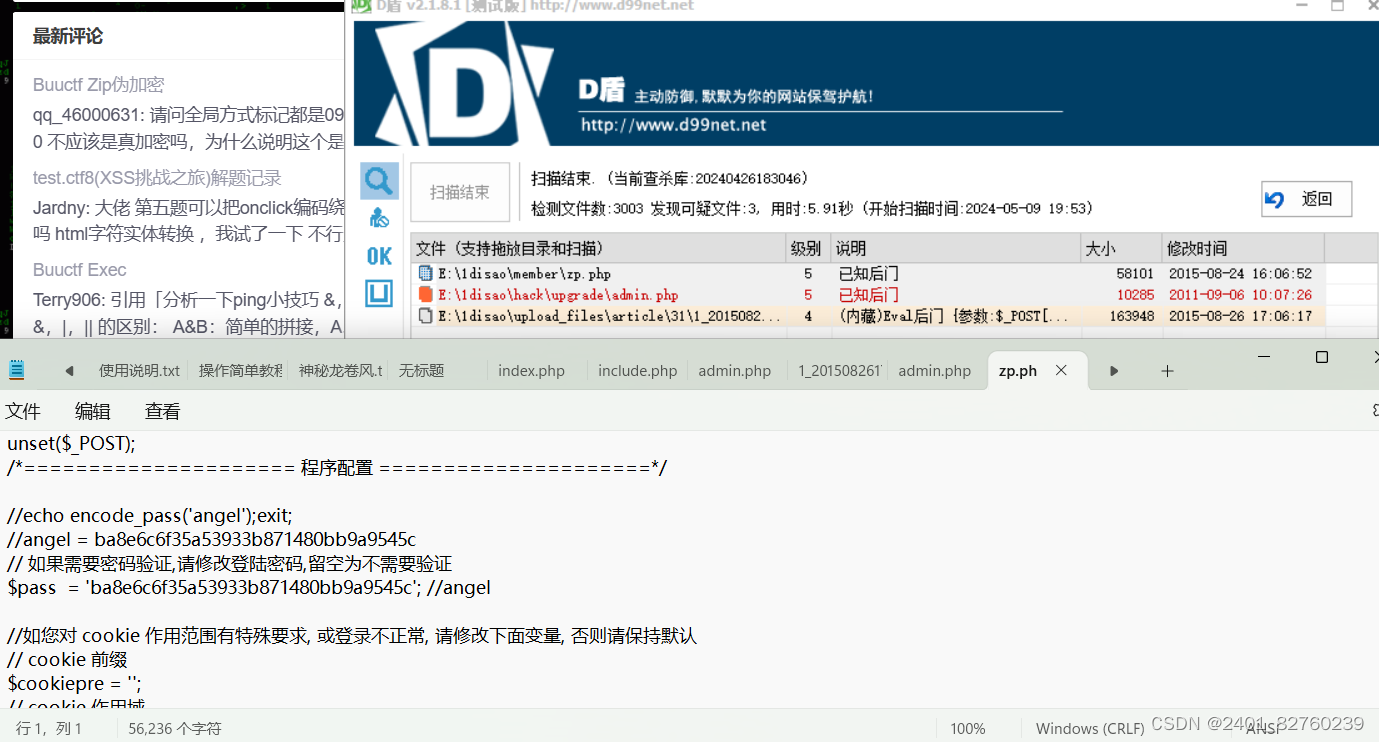

webshell后门

还是一样那D盾扫描

flag{ba8e6c6f35a53933b871480bb9a9545c}

来首歌吧

打开题目是一段音频,放入audicity,是摩斯密码,短线为. 长线为-,用空格或者斜线隔开

flag{5BC925649CB0188F52E617D70929191C}

面具下的flag

用kali打开后用工具foremost分离得到一个压缩包,解压后发现压缩包里面有一个flag.vmdk文件,打开文件需要密码,但是没有其他信息可以得到密码,所以可能是伪加密

用winhex打开后查找PK,修改全局方式位标记09为00即可打开文件

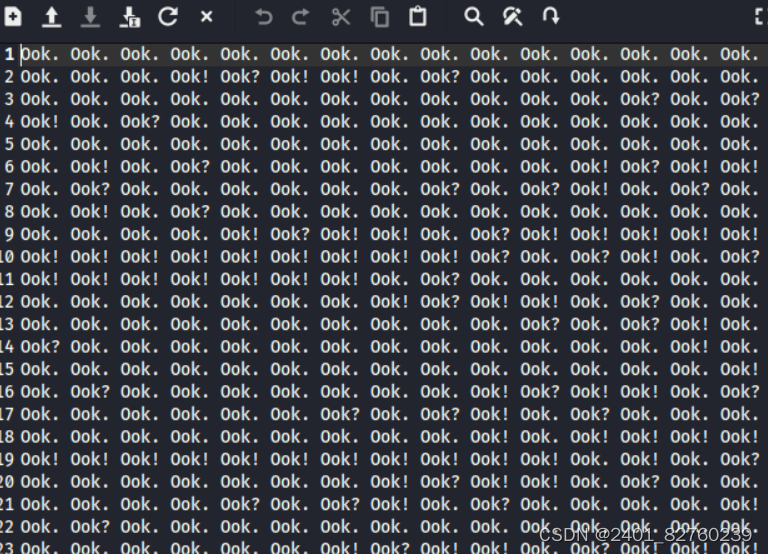

上面的在文件中分别采用了Brainfuck 和Ook!编码,用在线解码网站即可解开。

flag{N7F5_AD5_i5_funny!}