wireshark数据捕获实验简述

Wireshark是一款开源的网络协议分析工具,它可以用于捕获和分析网络数据包。是一款很受欢迎的“网络显微镜”。

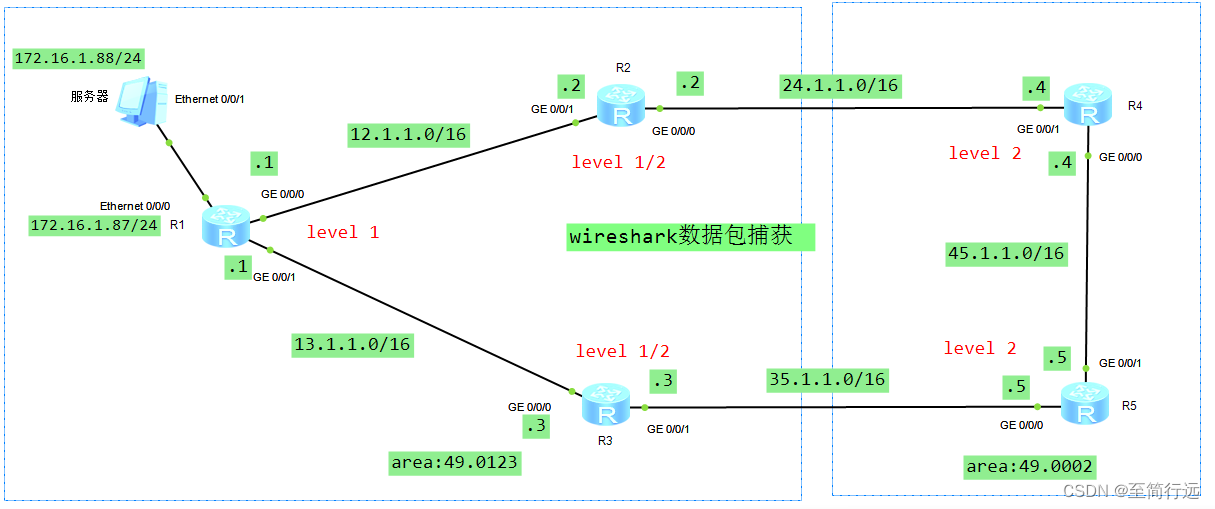

实验拓扑图:

实验基础配置:

服务器:

ip:172.16.1.88

mask:255.255.255.0

r1:

sys

sysname r1

undo info enable

int g0/0/0

ip add 12.1.1.1 16

quit

int g0/0/1

ip add 13.1.1.1 16

quit

int loopb 0

ip add 1.1.1.1 32

quit

int e0/0/0

ip add 172.16.1.87 24

quit

isis

network-entity 49.0123.0000.0000.0001.00

is-level level-1

cost-style wide

quit

int g0/0/0

isis enable

quit

int g0/0/1

isis enable

quit

int loopb 0

isis enable

quit

r2:

sys

sysname r2

undo info enable

int g0/0/0

ip add 24.1.1.2 16

quit

int g0/0/1

ip add 12.1.1.2 16

quit

int loopb 0

ip add 2.2.2.2 32

quit

isis

network-entity 49.0123.0000.0000.0002.00

cost-style wide

quit

int g0/0/0

isis enable

quit

int g0/0/1

isis enable

quit

int loopb 0

isis enable

quit

ip route-static 172.16.1.88 24 12.1.1.1

Isis

Import-route static cost 30 tag 8888

quit

r3:

sys

sysname r3

undo info enable

int g0/0/0

ip add 13.1.1.3 16

quit

int g0/0/1

ip add 35.1.1.3 16

quit

int loopb 0

ip add 3.3.3.3 32

quit

isis

network-entity 49.0123.0000.0000.0003.00

cost-style wide

quit

int g0/0/0

isis enable

quit

int g0/0/1

isis enable

quit

int loopb 0

isis enable

quit

r4:

sys

sysname r4

undo info enable

int g0/0/0

ip add 45.1.1.4 16

quit

int g0/0/1

ip add 24.1.1.4 16

quit

int loopb 0

ip add 4.4.4.4 32

quit

isis

network-entity 49.0002.0000.0000.0004.00

is-level level-2

cost-style wide

quit

int g0/0/0

isis enable

quit

int g0/0/1

isis enable

quit

int loopb 0

isis enable

quit

r5:

sys

sysname r5

undo info enable

int g0/0/0

ip add 35.1.1.5 16

quit

int g0/0/1

ip add 45.1.1.5 16

quit

int loopb 0

ip add 5.5.5.5 32

quit

isis

network-entity 49.0002.0000.0000.0005.00

is-level level-2

cost-style wide

quit

int g0/0/0

isis enable

quit

int g0/0/1

isis enable

quit

int loopb 0

isis enable

quit

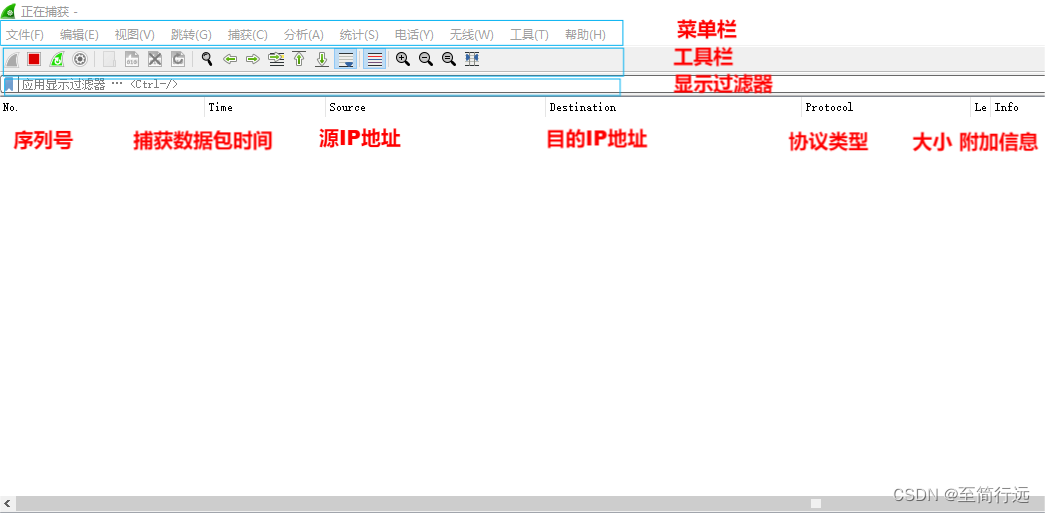

配置r1 -r5完成,在r1上通过wireshark软件查看e0/0/0数据抓包

发现没有数据,因为没有进行PING包,所以r1 e0/0/0口没有数据。

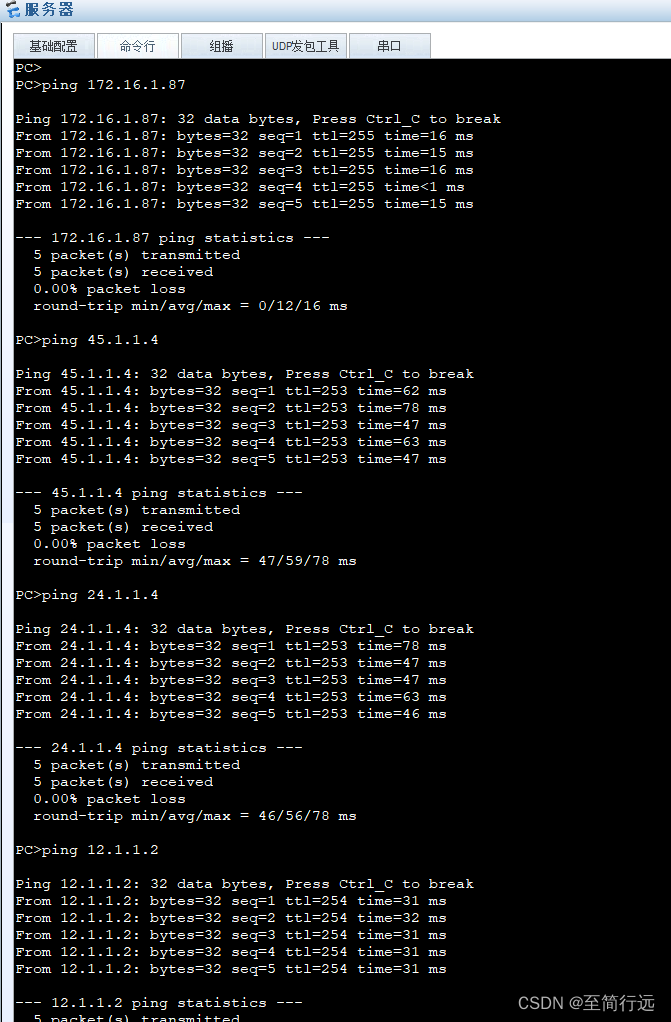

在服务器上ping 172.16.1.87 ; 45.1.1.4; 24.1.1.4;12.1.1.2

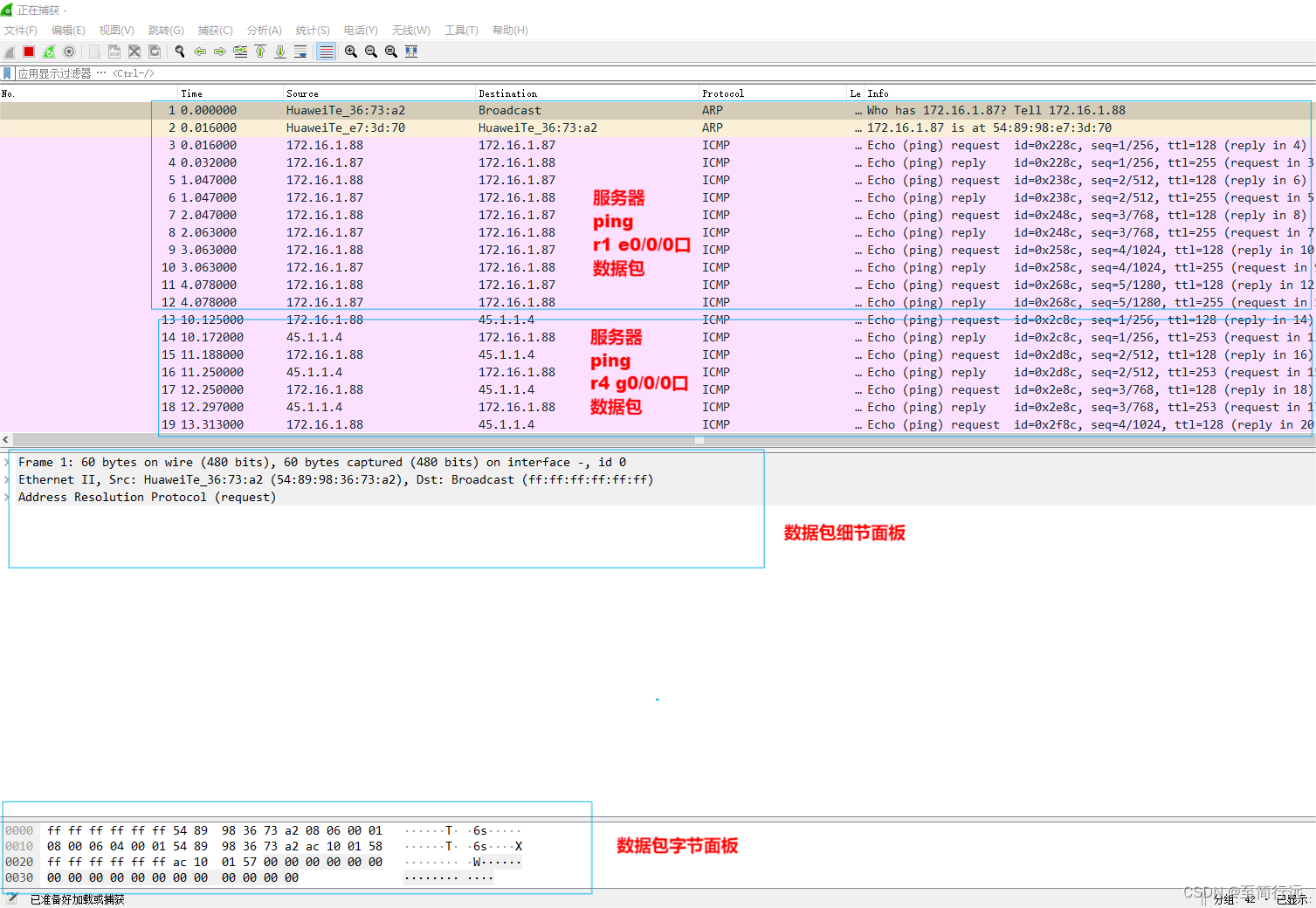

在r1上通过wireshark软件查看e0/0/0数据抓包

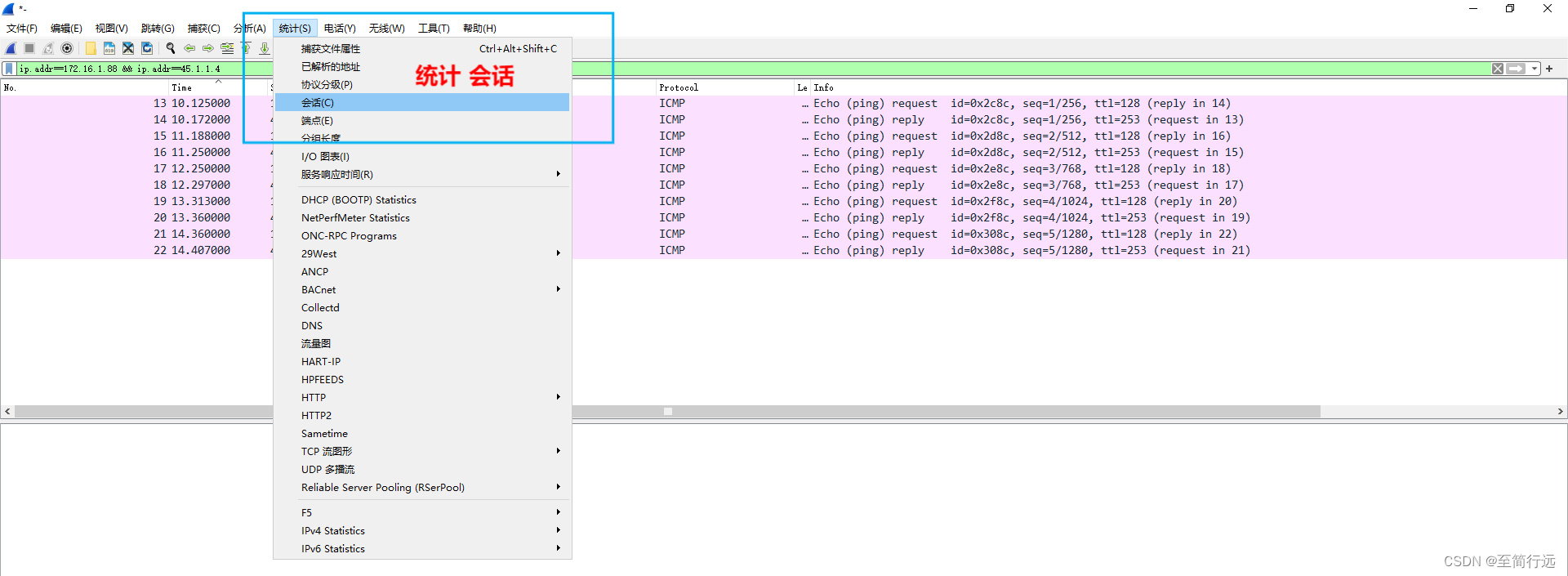

发现数据包列表面板数据包种类较多,通过显示过滤器过滤无用数据

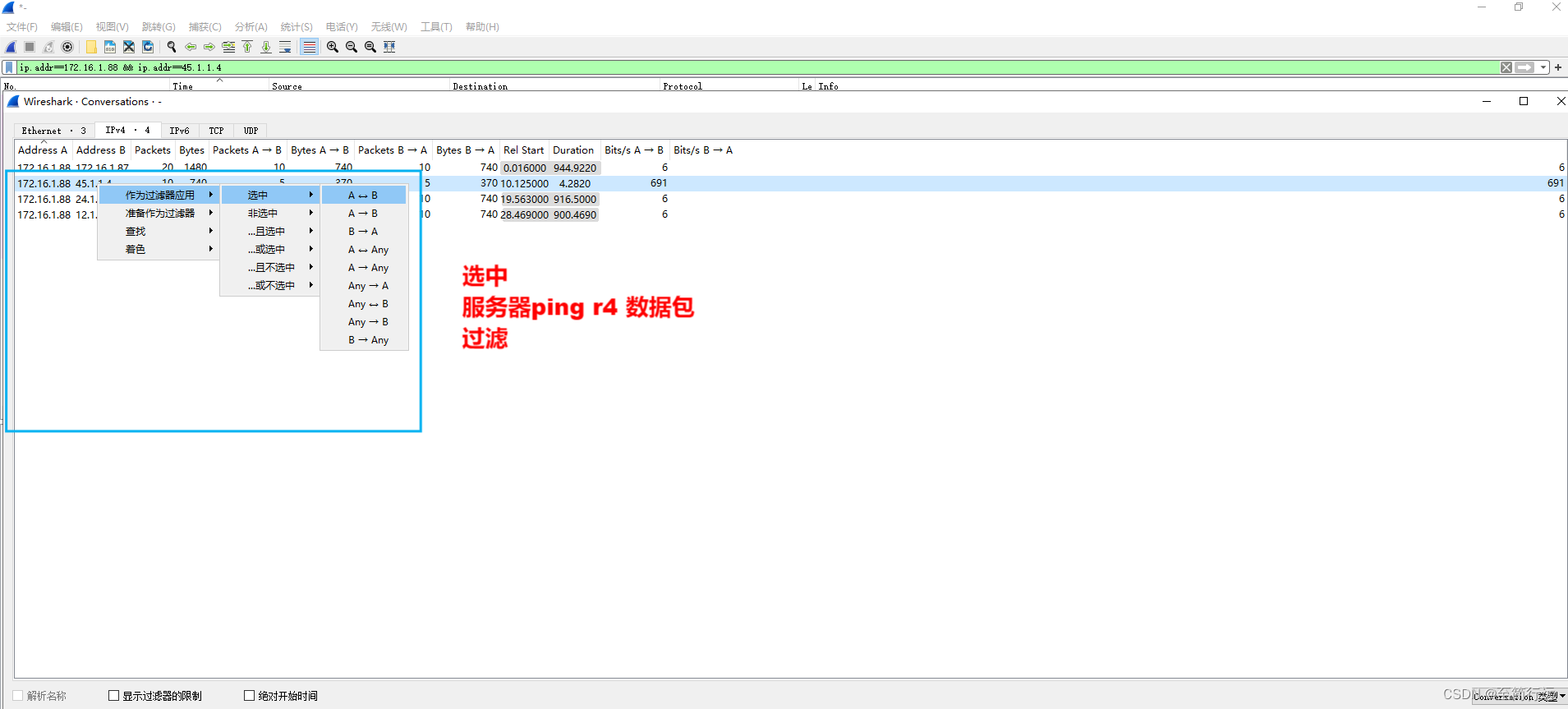

例:只显示服务器PING R4 数据包

发现只显示服务器PING R4 数据包

保存服务器ping r4 数据包数据

实验完成