防御保护---内容保护

文章目录

-

目录

文章目录

一.防火墙内容安全概述

二.深度识别技术(DFI/DPI)

深度包检测技术(DPI)

深度流检测技术(DFI)

两者区别

三.入侵防御IPS

一.防火墙内容安全概述

防火墙内容安全是防火墙的一个重要功能,主要是保护网络免受恶意代码、病毒、间谍软件、网络钓鱼和其他恶意活动的侵害。以下是防火墙内容安全的主要概述:

-

病毒和恶意软件过滤:防火墙可以检测和拦截传入和传出的病毒和恶意软件,以防止其传播和对网络和终端设备的损害。

-

URL过滤:防火墙可以根据预设的规则,过滤和阻止访问某些不良或不安全的网站,以保护用户免受恶意网站和网络钓鱼的欺骗。

-

应用程序控制:防火墙可以限制或阻止特定应用程序的访问和使用,以防止未经授权的数据传输和潜在的安全风险。

-

内容过滤:防火墙可以检查网络流量中的内容,以识别和阻止敏感信息的泄露或传输。例如,可以防止信用卡号码、社会安全号码等个人身份信息的传输。

-

违规数据流检测:防火墙可以检测和阻止网络流量中的违规数据传输,例如违反合规法规的数据传输,以保护企业合规和数据安全。

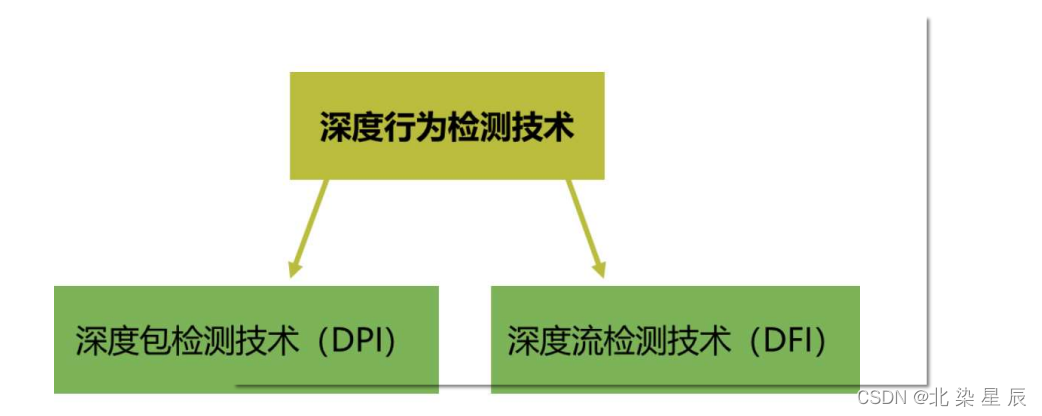

二.深度识别技术(DFI/DPI)

华为IAE引擎

深度包检测技术(DPI)

DPI 是一种网络流量分析技术,用于检测和分类网络流量中的数据包。它通过深度学习的方法对数据包的内容进行解析和分析,可以识别出不同类型的网络流量,如网页浏览、视频流、文件传输等。这个技术可以用于网络安全、流量管理等领域,能够帮助识别和阻止恶意的网络活动。

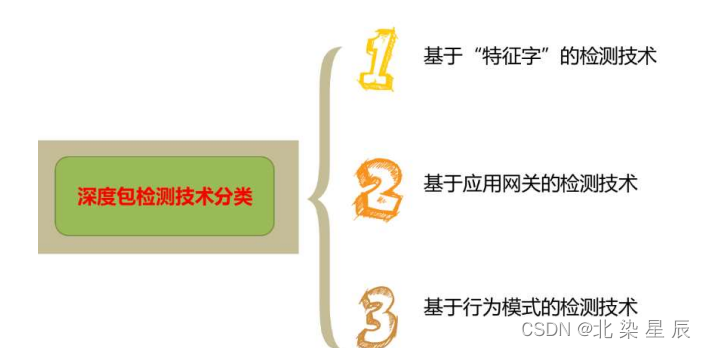

基于“特征字”的检测技术

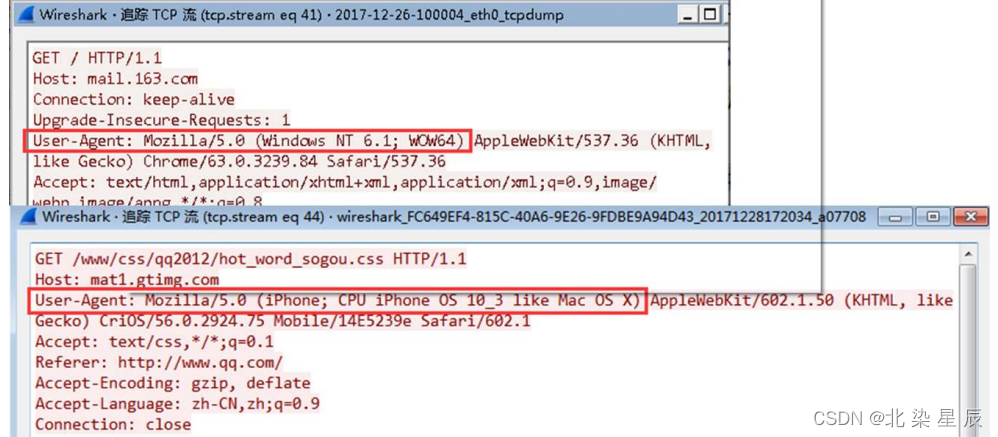

在基于特征字的检测技术中,网络流量被分割成小的数据包,并对每个数据包进行分析。特征字是一种用于标识特定应用层协议的数据包特征。这些特征字可以是协议头中的字段值、协议操作码或其他唯一标识符。例如:根据HTTP报文中“UA”字段中存贮浏览器的信息,通过手机与电脑上网使用的浏览器版本不同从而识别该数据包来源于手机还是电脑,其中“UA”字段即“为特征字”。

基于应用网关的检测技术

它通过在网络中插入一个应用网关来监测和管理网络流量。应用网关是一种特殊的网络设备,可以对传输的数据包进行深度分析,并根据预先设定的规则对其进行处理。

应用层网关识别技术某些业务的控制流和业务流是分离的,业务流没有任何特征。这种情况下,我们就需要采用应用层网关识别技术。应用层网关需要先识别出控制流,并根据控制流的协议通过特定的应用层网关对其进行解析,从协议内容中识别出相应的业务流。

例如:视频流量通过TCP协议协商参数再通过UDP协议传输;由于UDP协议传输的流量缺少可识别的特征,因此需要基于TCP协议中协商的参数流量来进行进检测。

基于行为模式的检测技术

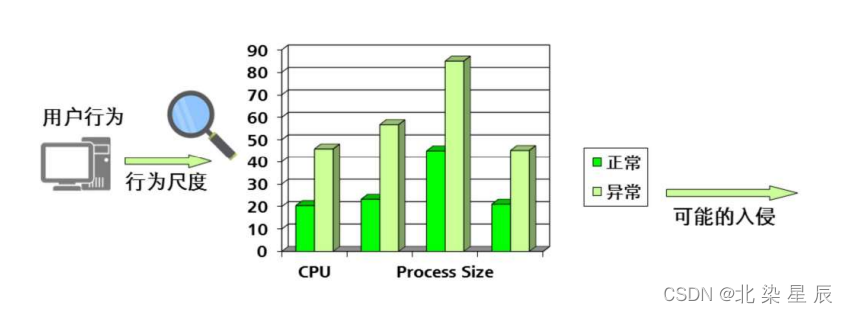

基于行为模式的检测技术是深度包检测(DPI)技术中的一种方法,用于识别和分类网络流量中的不同行为模式。这种技术依赖于对网络流量的详细分析和统计,以识别特定的行为和模式。它通过观察网络流量的行为模式来判断是否存在异常或恶意活动。

行为模式识别技术行为模式识别技术基于对终端已经实施的行为的分析,判断出用户正在进行的动作或者即将实施的动作。行为模式识别技术通常用于无法根据协议判断的业务的识 别。例如:SPAM(垃圾邮件)业务流和普通的 Email 业务流从 Email 的内容上看是完全一致的,只有通过对用户行为的分析,才能够准确的识别出 SPAM 业务,例如:可以基于垃圾邮件高频群发的行为特性进行检测。

基于行为模式的检测技术主要通过以下步骤实现:

-

数据收集:在网络中设置数据收集点,用来捕获网络流量数据。

-

流量分析:对捕获的流量数据进行深入分析,包括对数据包的头部和负载进行解析,提取关键信息,如源IP地址、目的IP地址、端口号、协议类型等。

-

行为模式建模:根据分析得到的关键信息,建立网络流量的行为模型。这个模型描述了不同网络行为模式的特征,例如P2P文件共享、视频流媒体、VoIP通信等。

-

行为识别:将流量数据与行为模型进行匹配,以确定数据流的行为模式。如果流量数据与某个行为模式匹配,就可以判定该流量属于该特定的行为。

深度流检测技术(DFI)

DFI(Deep/DynamicFlowInspection,深度/动态流检测)与DPI进行应用层的载荷匹配不同,采用的是一种基于流量行为的应用识别技术,即不同的应用类型体现在会话连接或数据流上的状态各有不同。

例如,网上IP语音流量体现在流状态上的特征就非常明显:RTP流的包长相对固定,一般在130~220byte,连接速率较低,为20~84kbit/s,同时会话持续时间也相对较长;而基于P2P下载应用的流量模型的特点为平均包长都在450byte以上、下载时间长、连接速率高、首选传输层协议为TCP等。DFI技术正是基于这一系列流量的行为特征,建立流量特征模型,通过分析会话连接流的包长、连接速率、传输字节量、包与包之间的间隔等信息来与流量模型对比,从而实现鉴别应用类型。

两者区别

- DFI仅对流量进行分析,所以,只能对应用类型进行笼统的分类,无法识别出具体的应 用;DPI进行检测会更加精细和精准;

- 如果数据包进行加密传输,则采用DPI方式将不能识别具体的应用,除非有解密 手段;但 是,加密并不会影响数据流本身的特征,所以,DFI的方式不受影响。

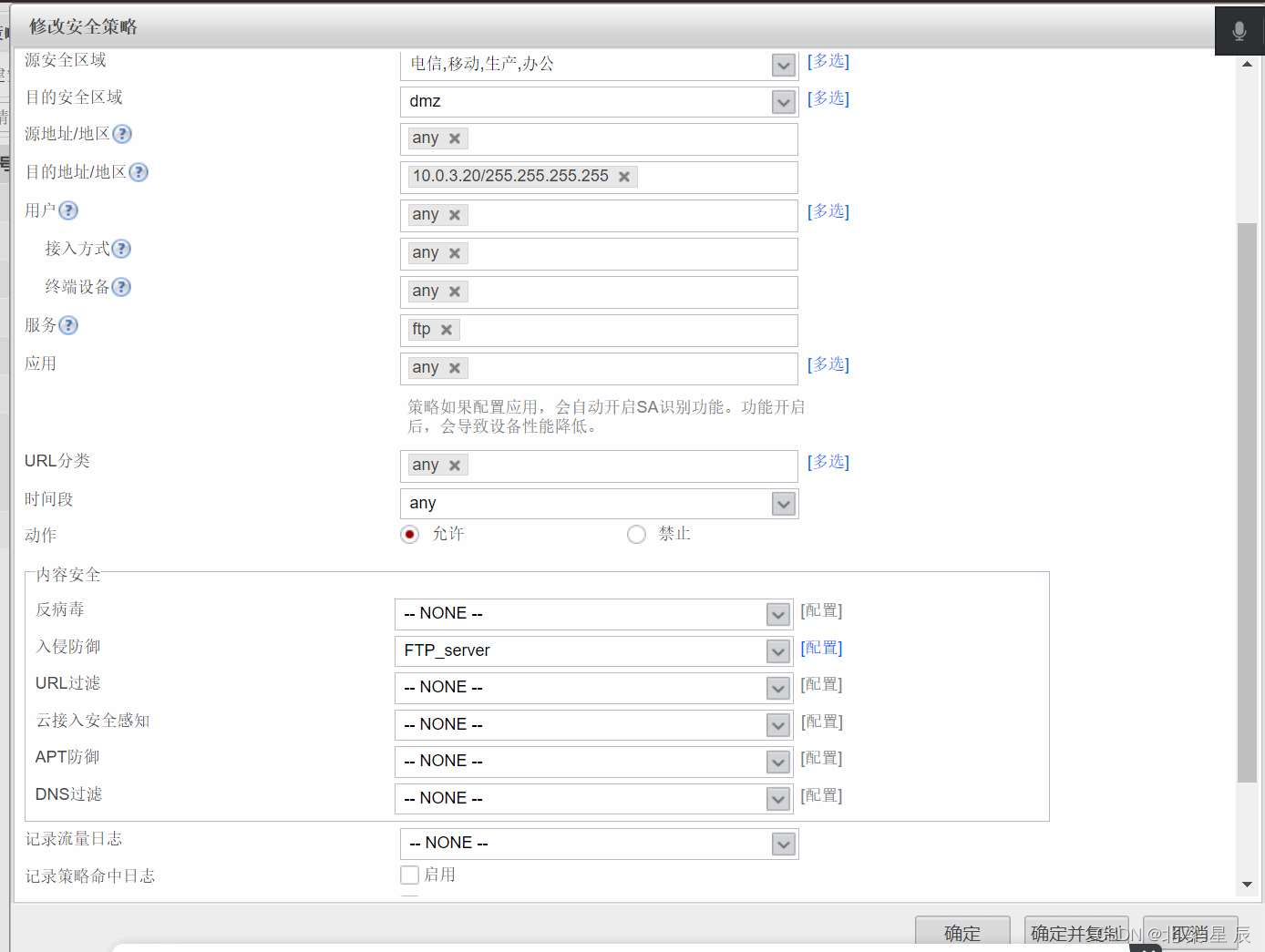

三.入侵防御IPS

入侵防御系统(IPS)是一种网络安全设备,用于检测和阻止网络入侵尝试。它基于网络流量的分析和行为模式的识别,可以实时监测网络中的数据包,并对异常流量和攻击行为进行检测和阻断。

入侵检测方法:

-

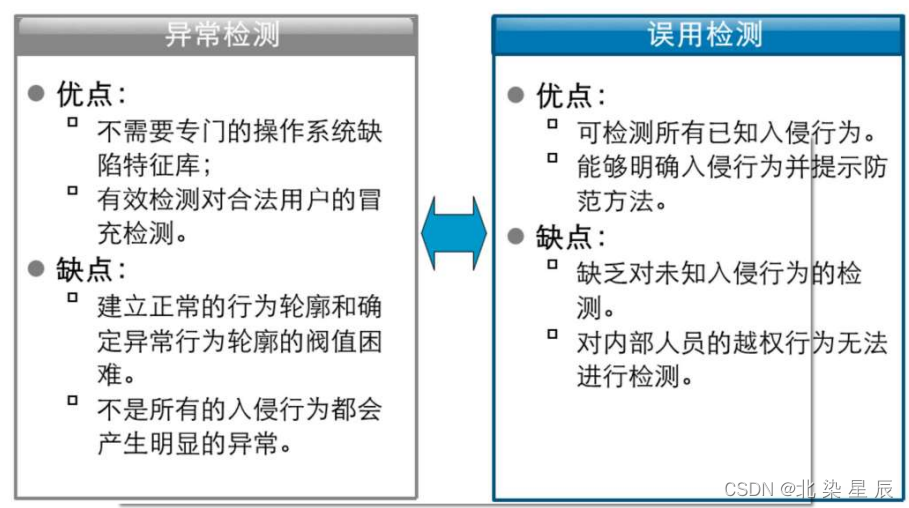

异常检测:误用检测还可以检测和识别异常的网络行为,即与正常的网络活动相比具有明显差异的活动。通过对异常行为的检测和分析,可以及时发现潜在的攻击和入侵行为。

-

-

误用检测:误用检测其实就是创建了一个异常行为的特征库。我们将一些入侵行为记录下来,总结成 为特征,之后,检测流量和特征库进行对比,来发现威胁

-

总结

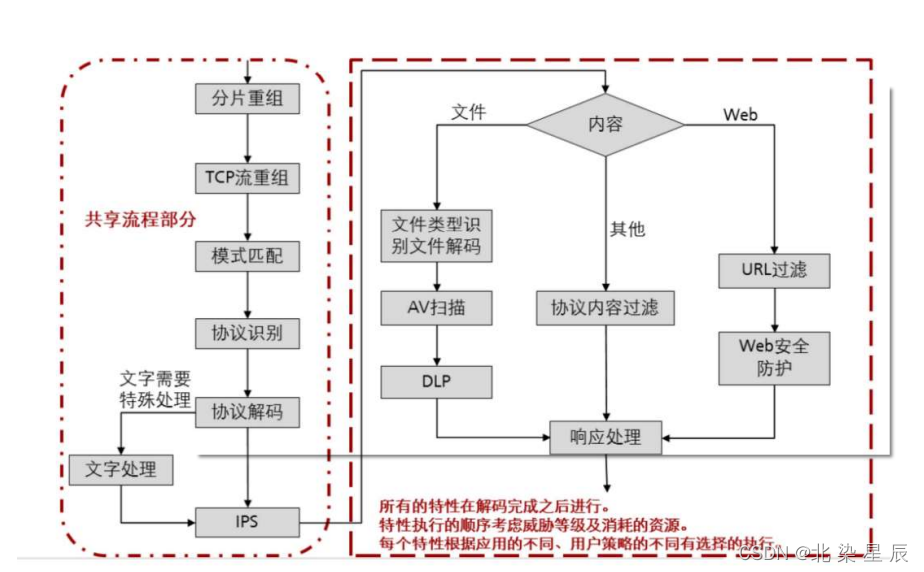

- 在进行IPS模块检测之前,首先需要重组IP分片报文和TCP数据流; --- 增加检测的精准性

- 在此之后需要进行应用协议的识别。这样做主要为了针对特定的应用进行对应精细的解 码,并深入报文提取特征。

- 最后,解析报文特征和签名(特征库里的特征)进行匹配。再根据命中与否做出对应预设 的处理方案。

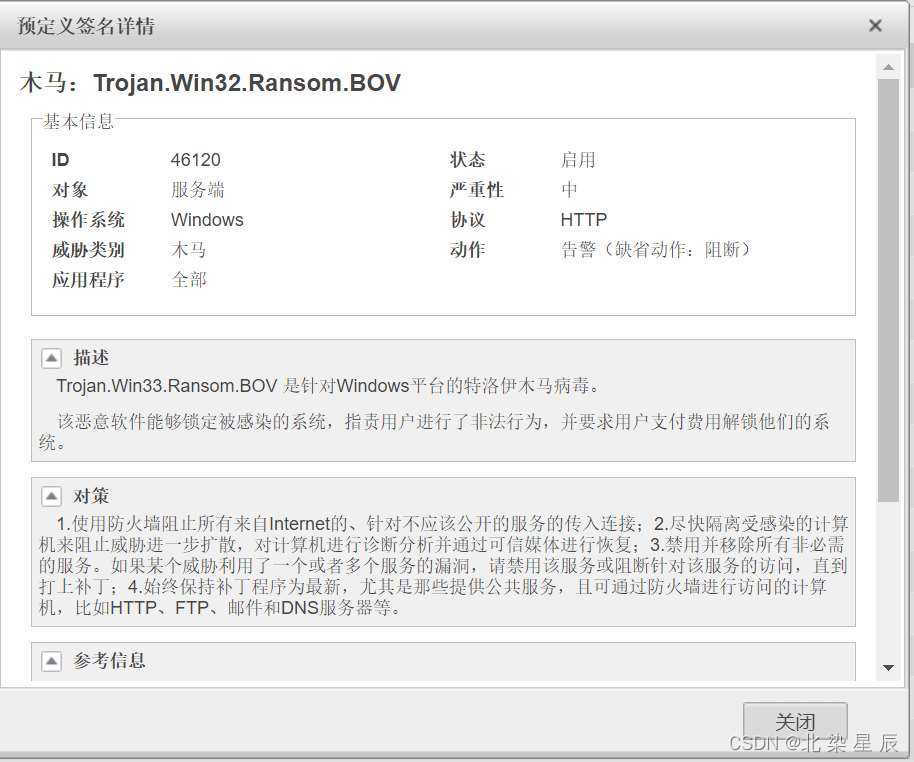

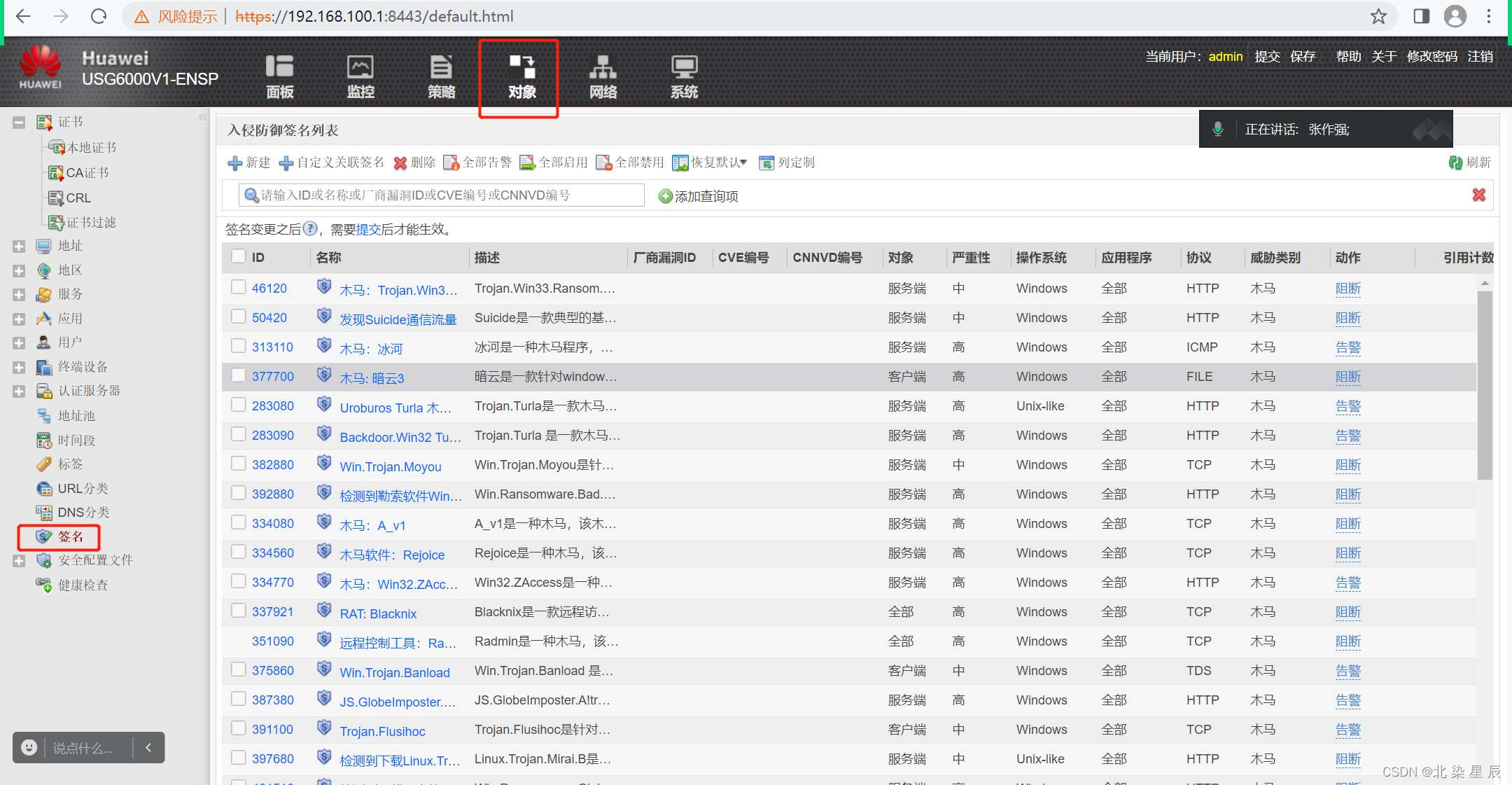

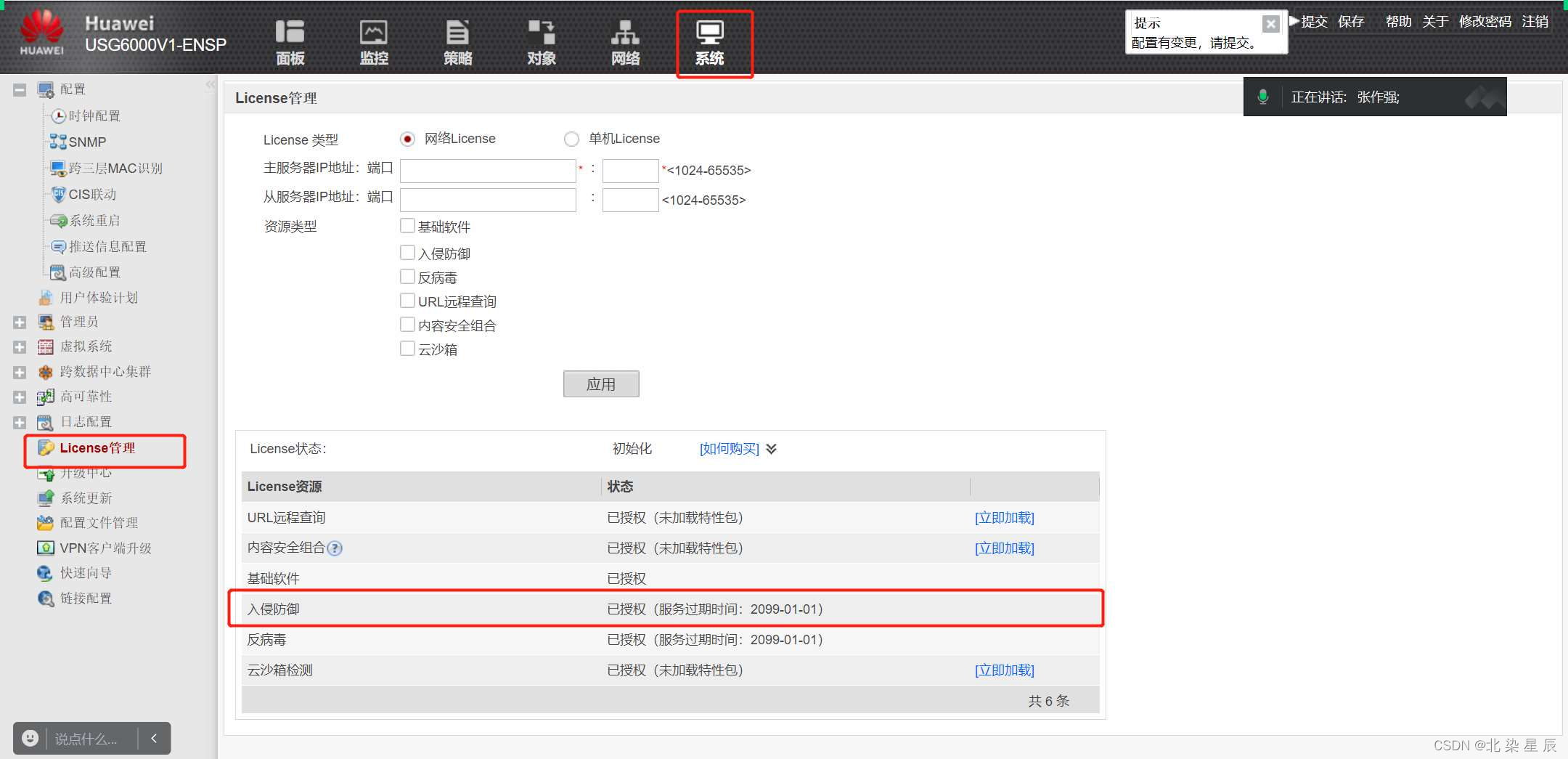

签名

预定义签名库:

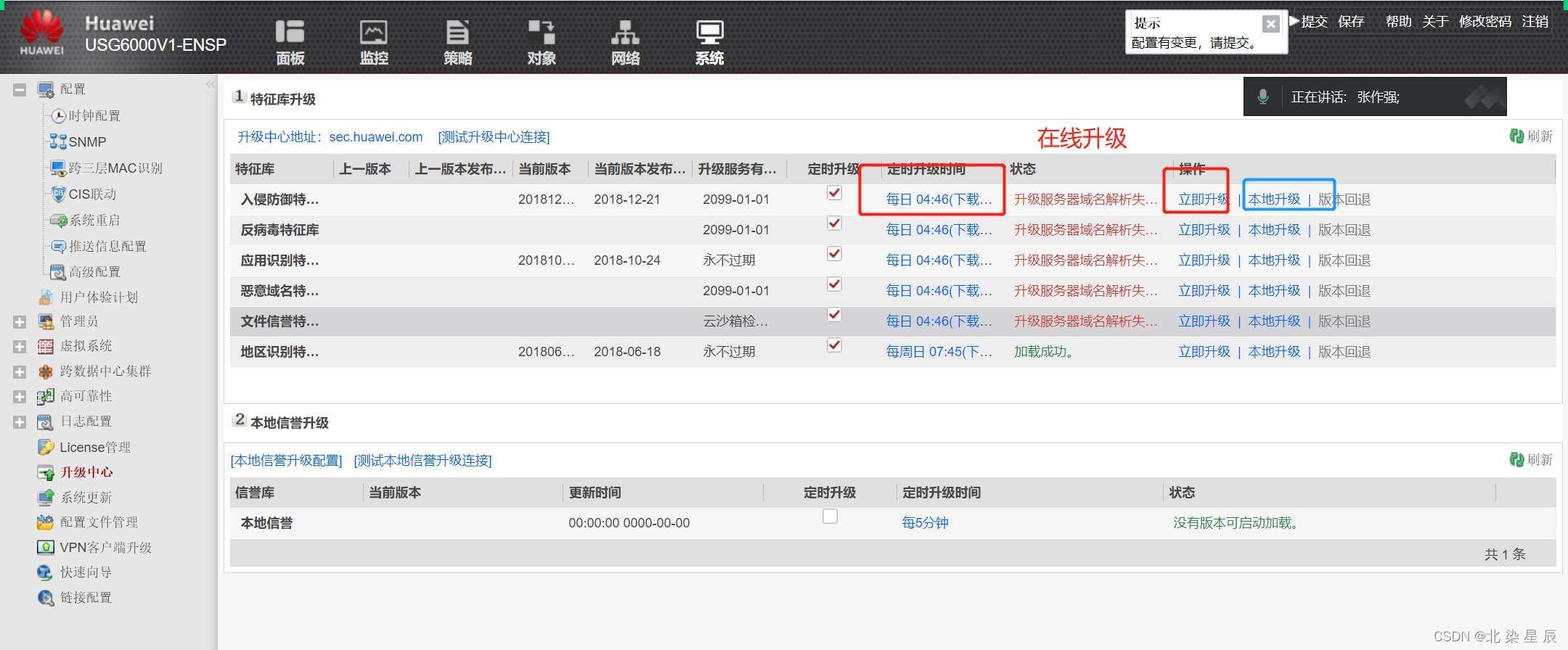

针对网络上的入侵行为特征的描述,将这些特征通过HASH后和我们报文进行比对。防火墙设备上的签名需要购买后激活对应的License(许可证) 后才能获取,签名库激活后可以通过连接华为的安全中心进行升级。

ID ---签名的标识

对象 ---服务端,客户端,服务端(接收连接提供服务的是服务端)和客户端(发起连接的是客户端)

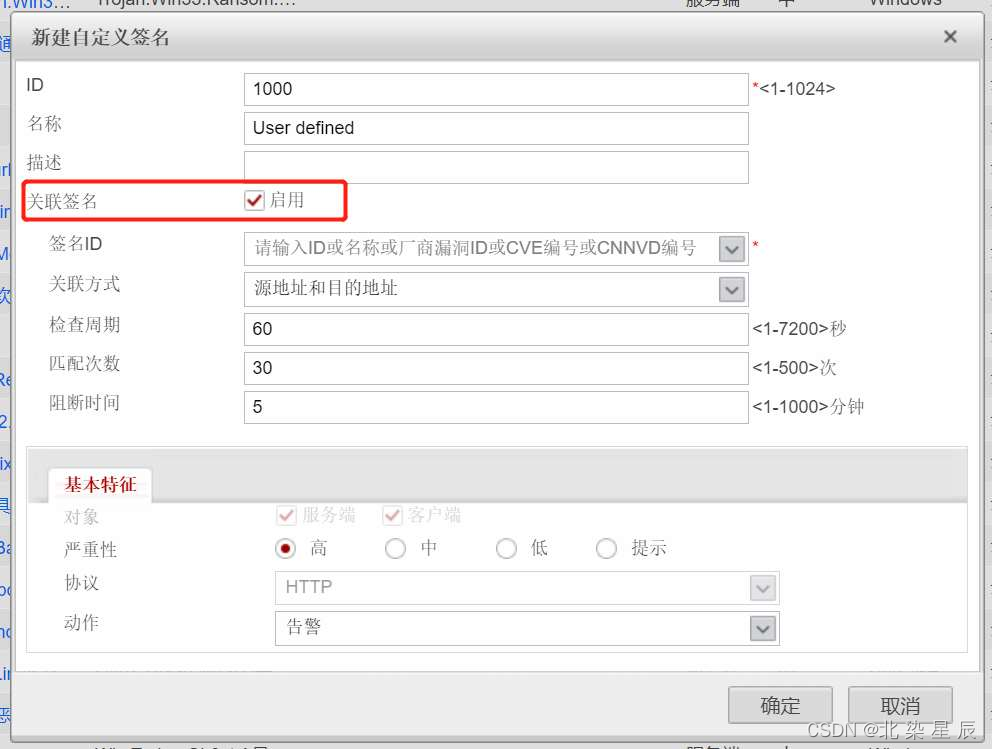

自定义签名库:自己定义威胁特征。

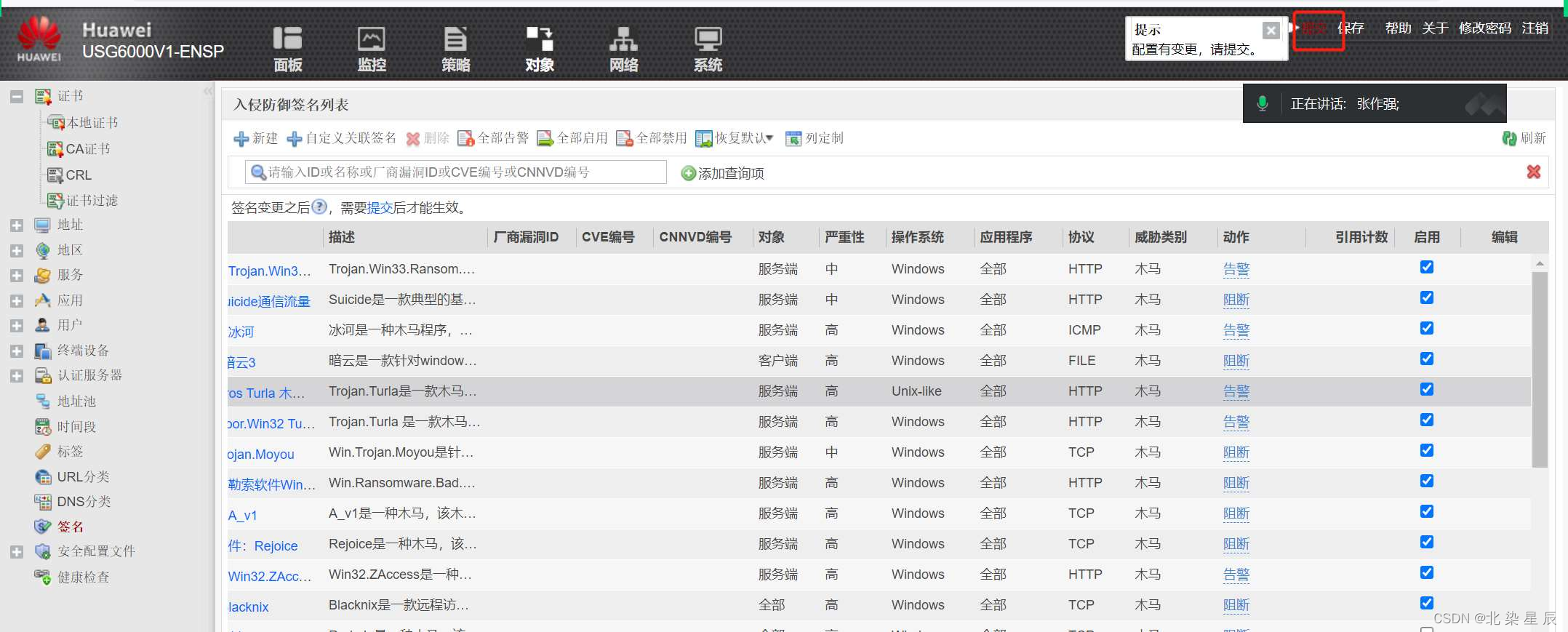

自定义签名和预定义签名可以执行的动作 ;

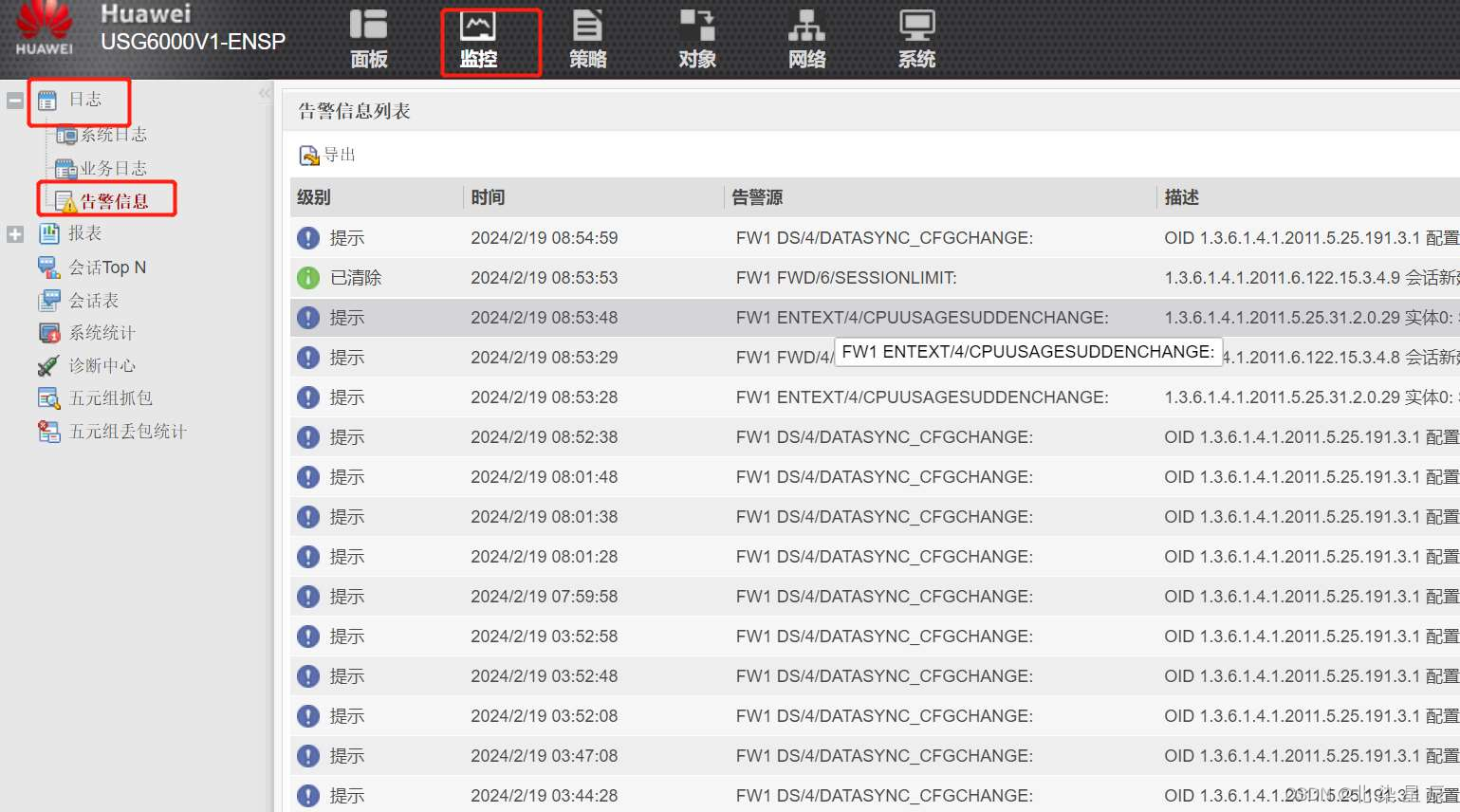

- 告警 :对命中签名的报文进行放行,但是会记录再日志中 分区

- 阻断 :对命中签名的报文进行拦截,并记录日志

- 放行 :对命中签名的报文放行,不记录日志

防火墙签名Web页面

注意:这里在进行更改时,一定要注意提交,否则配置不生效。修改的配置需要在提交后重启模块后生效。

注意:这里在进行更改时,一定要注意提交,否则配置不生效。修改的配置需要在提交后重启模块后生效。

关联签名:用于记录给关联签名命中次数等。

检测范围

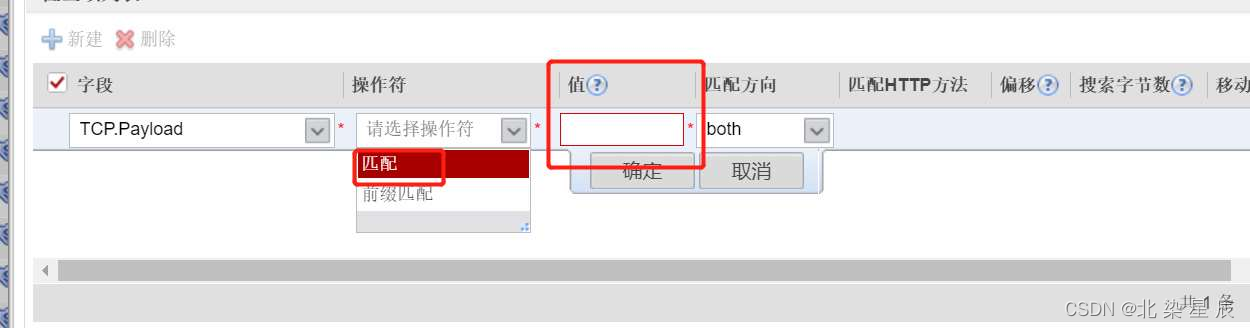

报文 ---逐包匹配

消息 ---指基于完整的消息检测,如在TCP交互中,一个完整的请求或应答为一个消息。一个消息可能包含多个报文,一个报文也可能包含多个消息。

流 ---基于数据流

如果勾选按顺序检测,则下面的“检查项列表”里面的规则将按自上而下,逐一匹配。如果匹配到了,则不再向下匹配;

如果不勾选,则下面所有规则必须全部命中。

匹配 ---在对应字段中,包含和后面“值”(支持正则表达式)中内容相同的内容则匹配成功。

前缀匹配 ---对应字段仅需和“值”开头内容相同即可匹配。

偏移+搜索字节数:例如:偏移5+搜做字节数6即:匹配“值”中第5位字节-第11个字节

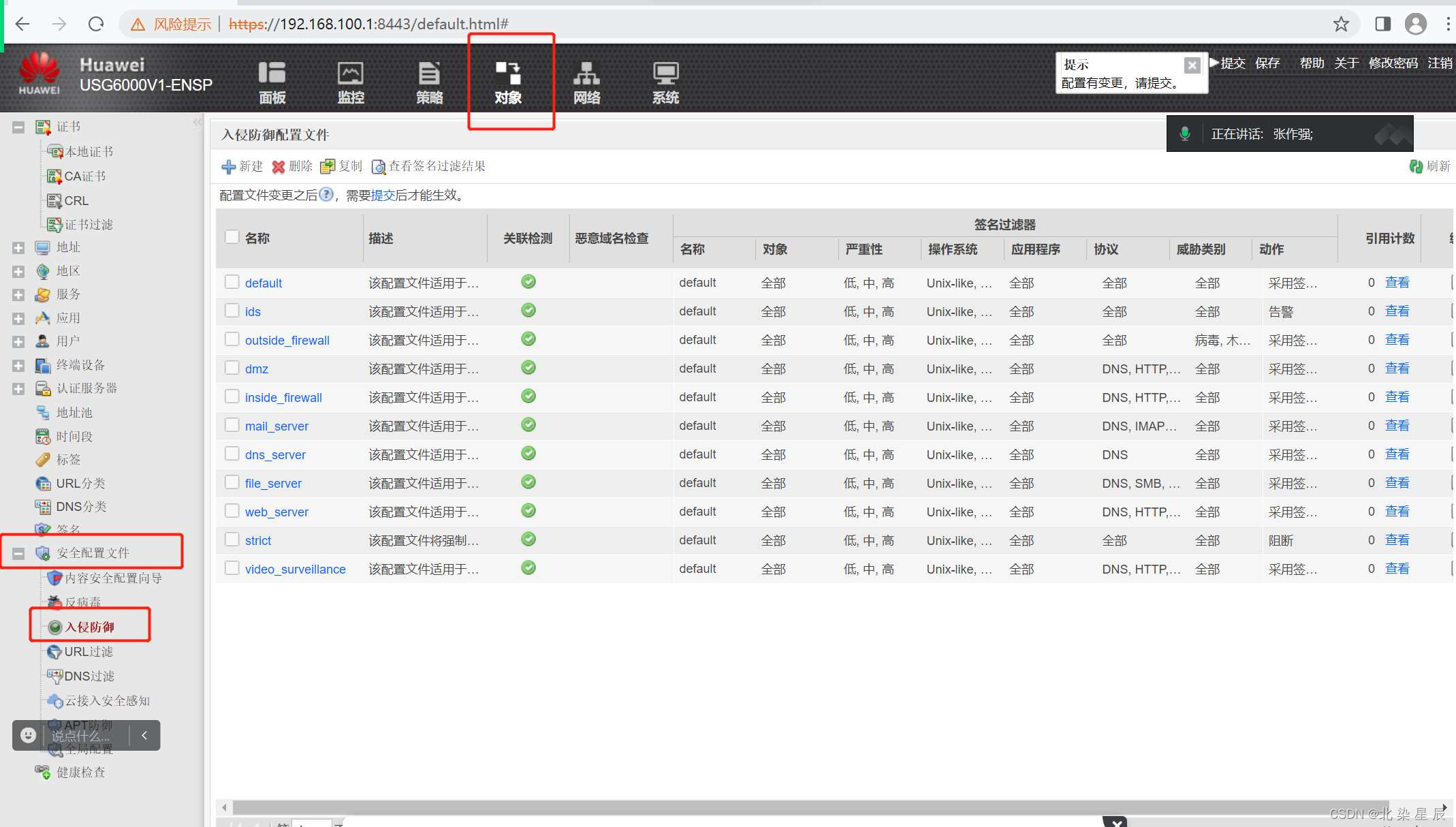

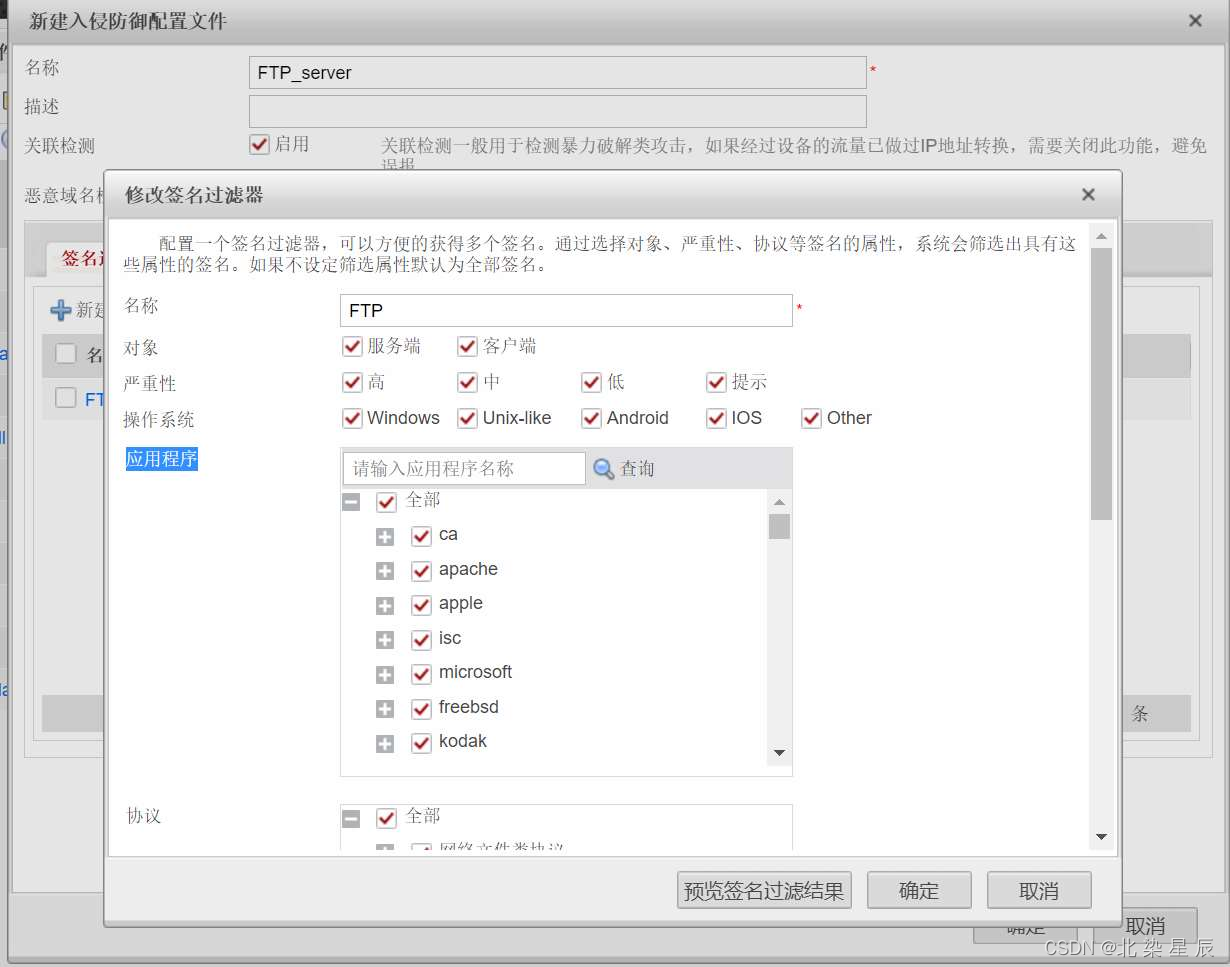

入侵防御Web页面

这里主要是进行签名的筛选,筛选出来的签名和流量进行比对。默认是全选,全选固然安全,但是,对设备性能能消耗巨大,不建议。

签名过滤器可以配置多个,匹配逻辑自上而下,注意匹配。

如果命中多个签名,则如果动作都是告警,则进行告警,如果一个是阻断,则执行阻断。

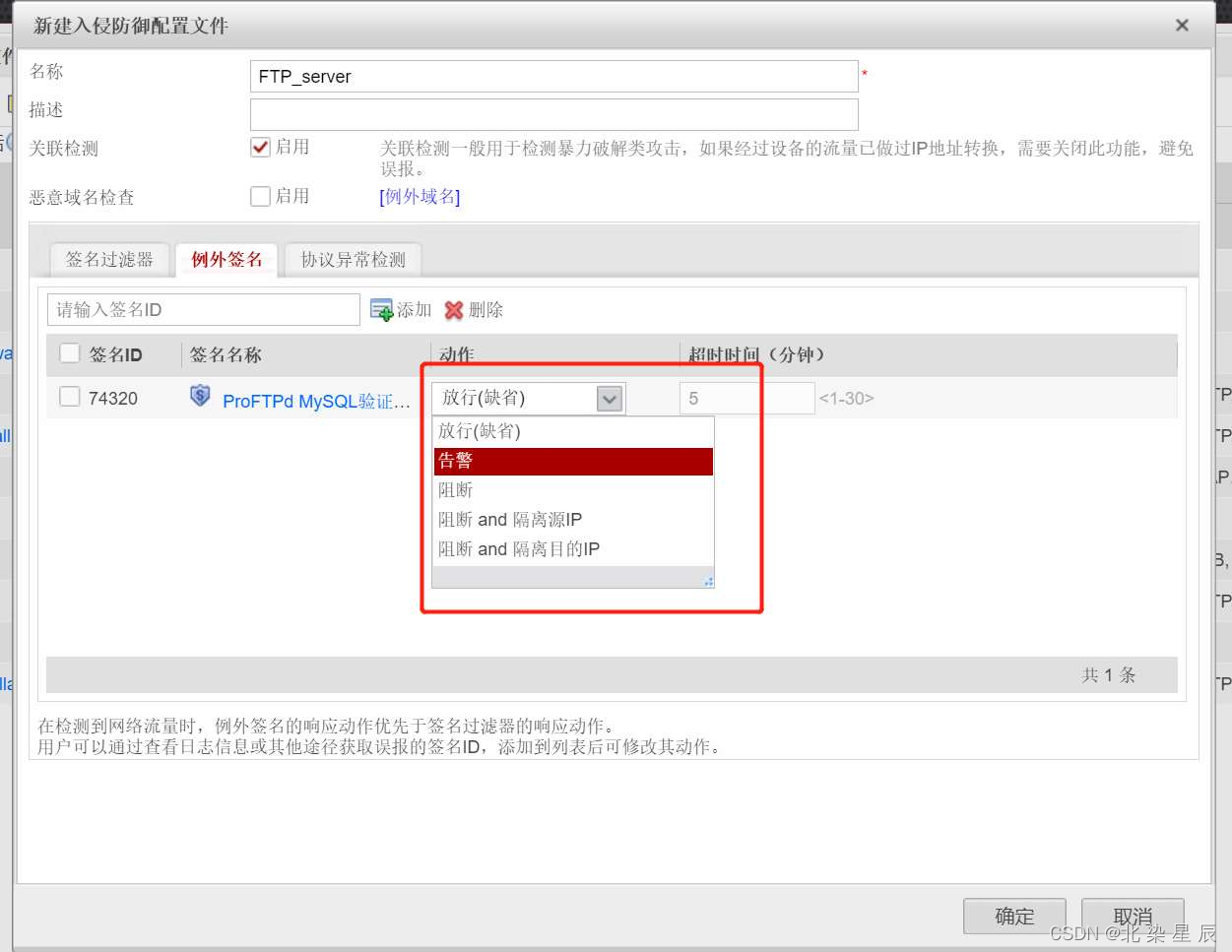

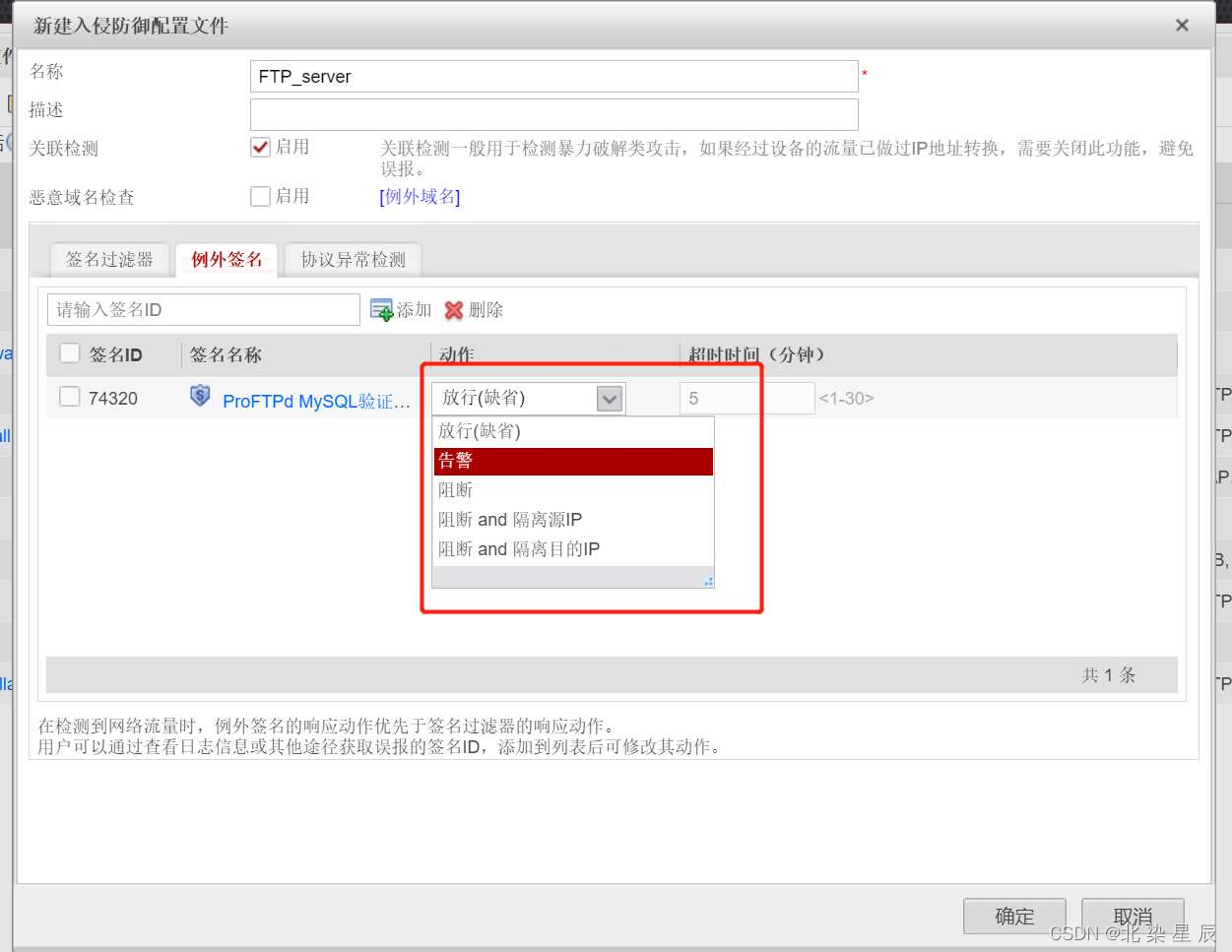

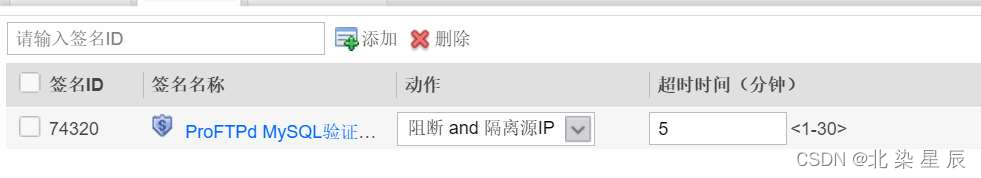

如果需要对个别签名进行特殊处理,则可以写在例外签名中,单独执行动作。多了阻断IP的动作,含义是可以将对应IP地址添加到黑名单。

后面的超时时间是加入黑名单的时间。超过超时时间,则将释放该地址。

安全策略中调用入侵防御配置