攻防世界 CTF Web方向 引导模式-难度1 —— 11-20题 wp精讲

PHP2

题目描述: 暂无

根据dirsearch的结果,只有index.php存在,里面也什么都没有

index.phps存在源码泄露,访问index.phps

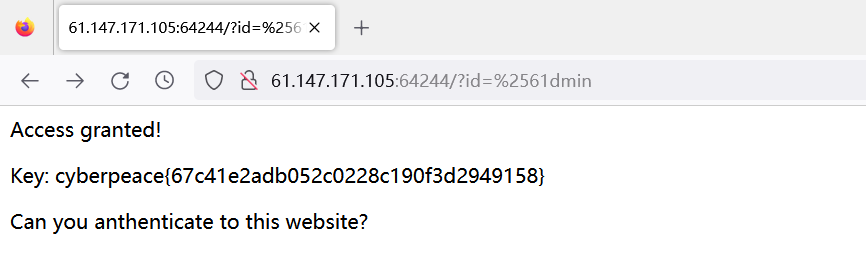

由获取的代码可知,需要url解码(urldecode )后验证id为admin则通过

网页工具不能直接对字母进行url编码

a为%61, 传入%61dmin,发现直接被浏览器解码为admin,影响了后续的判断,于是对%再次编码,传入%2561dmin。得到flag。

ics-06

题目描述: 云平台报表中心收集了设备管理基础服务的数据,但是数据被删除了,只有一处留下了入侵者的痕迹。

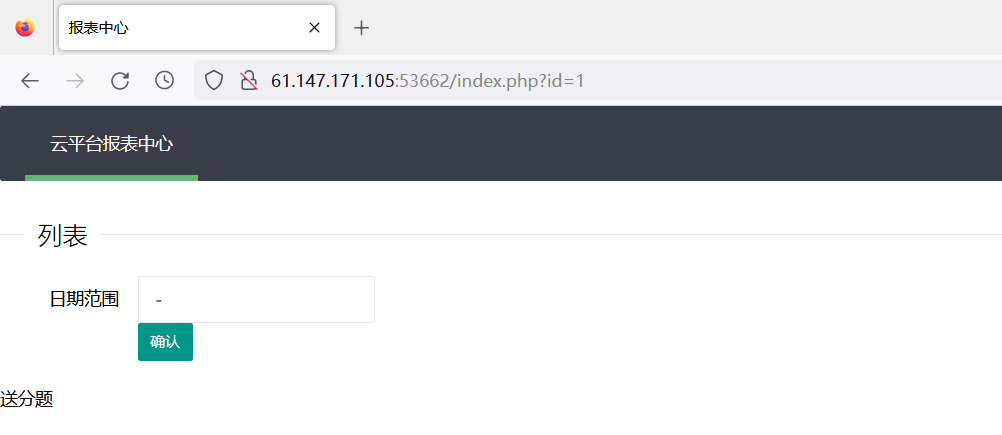

根据题意打开报表中心。经过尝试点击发现,只有报表中心可以进入页面。

尝试改变日期范围,无果

注意到地址栏有?id=1,可能需要爆破

使用burpsuite进行爆破

首先抓包,然后发送至攻击器

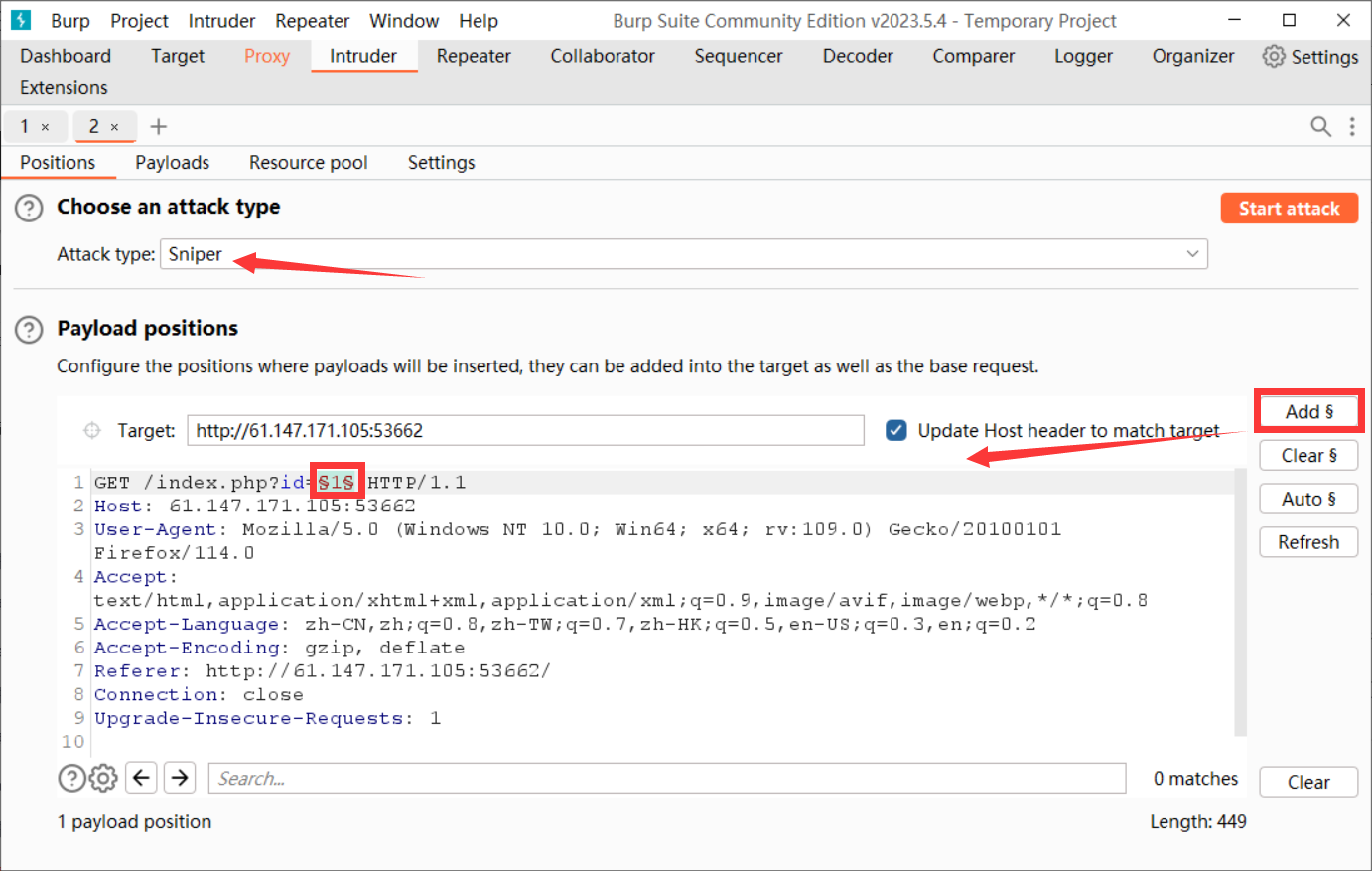

使用狙击手(sniper)模式,添加id处为payload变量

在payloads设置中设置攻击字典,然后点击开始攻击

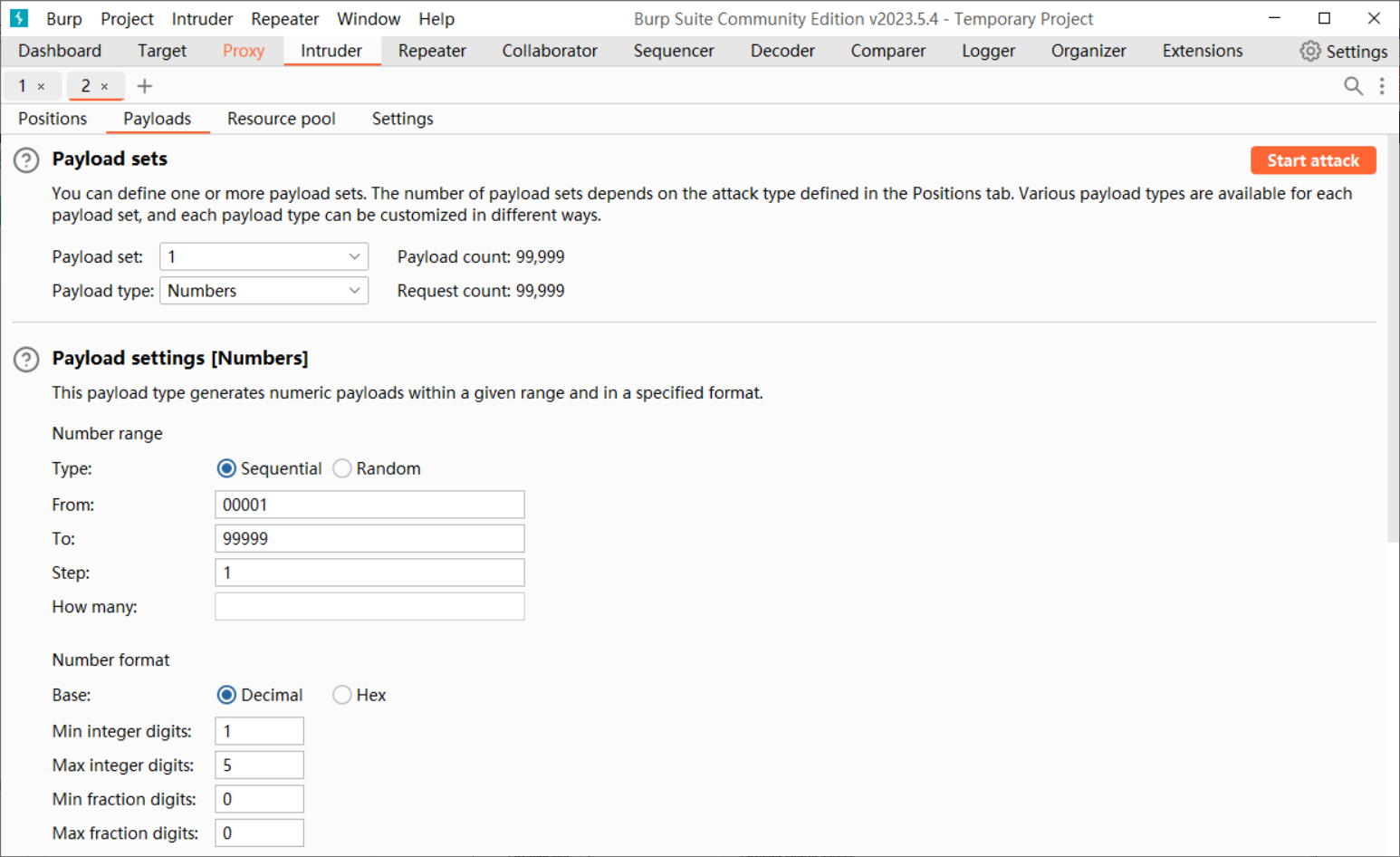

含有flag的页面与不含的页面返回内容长度不同,进行长度排序发现id=2333时长度不同,找到返回内容,发现flag

题目描述: 想想初始页面是哪个

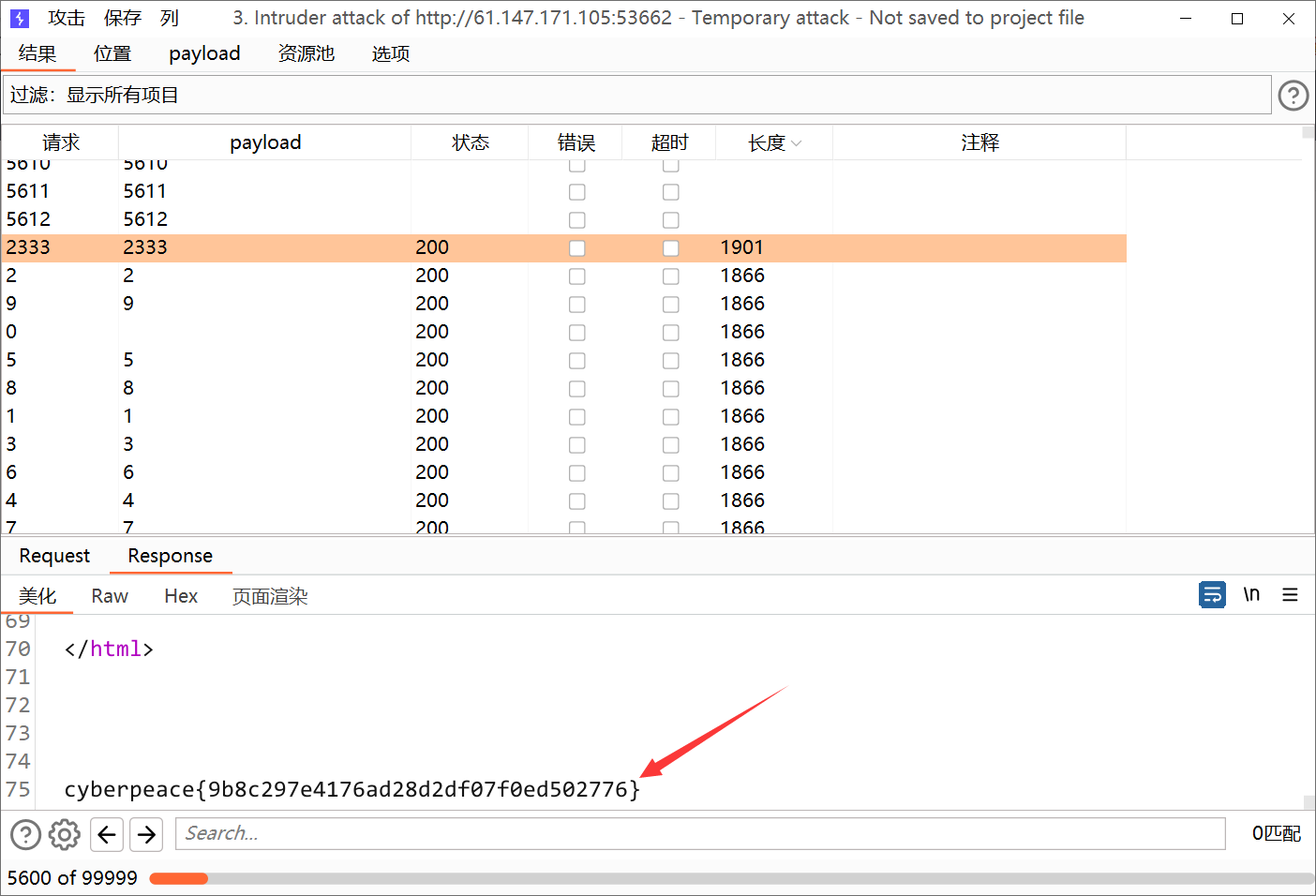

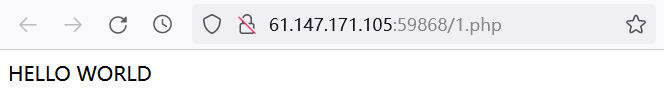

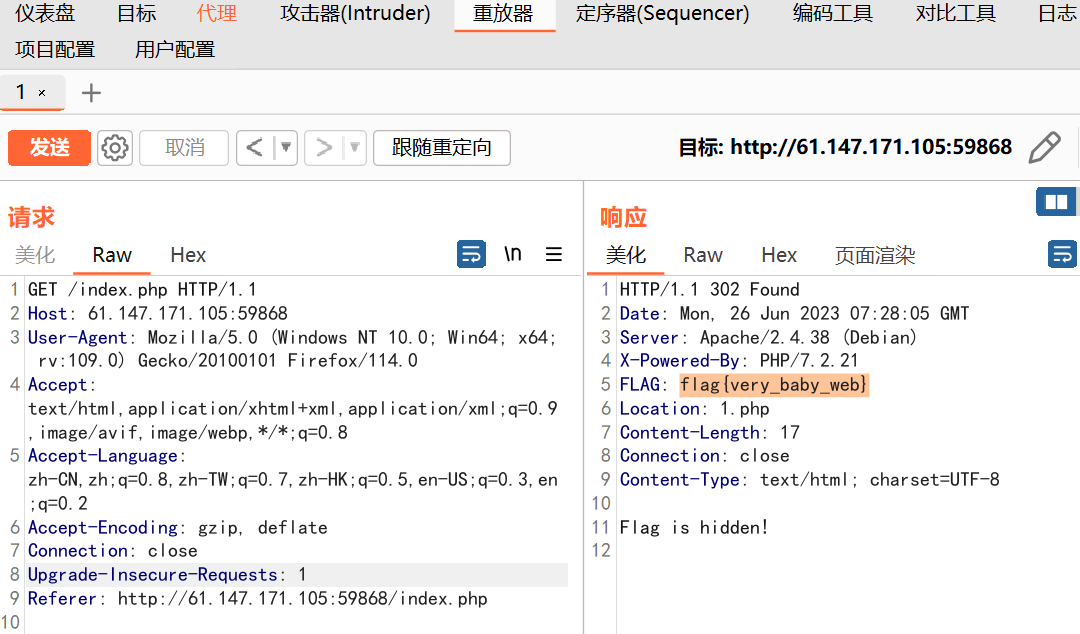

通常初始页面为index.php,访问/index.php,但url仍变为1.php

可能是重定向,可对网页抓包,然后在重发器中发送请求,查看响应发现flag

unserialize3

题目描述: 暂无

根据题目信息编写序列化程序

将得到的序列化字符串赋给code

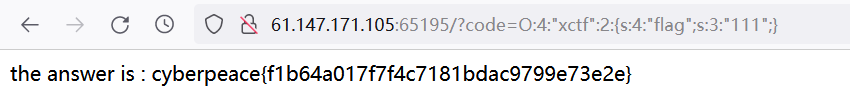

分析序列化字符串 O:4:"xctf":1:{s:4:"flag";s:3:"111";}

O代表结构类型为类:4表示类名长度:类名:类的属性个数:{属性名类型:长度:名称;值类型:长度:值}

当成员属性数目大于实际数目时可绕过 _wakeup 方法。

即 把1改为2赋值给code,构造payload,即可获得flag