CVE-2023-36025 Windows SmartScreen 安全功能绕过漏洞

CVE-2023-36025是微软于11月补丁日发布的安全更新中修复Windows SmartScreen安全功能绕过漏洞。攻击者可以通过诱导用户单击特制的URL来利用该漏洞,对目标系统进行攻击。成功利用该漏洞的攻击者能够绕过Windows Defender SmartScreen检查及其相关提示。该漏洞的攻击复杂性较低,可创建并诱导用户点击恶意设计的 Internet 快捷方式文件 (.URL) 或指向此类文件的超链接来利用该漏洞,无需特殊权限即可通过互联网进行利用。

CVE-2023-36025 身份认证绕过漏洞

组件: Microsoft:Windows Server, Microsoft:Window

漏洞类型: 安全功能绕过

实际影响: 身份认证绕过

主要影响: 服务器接管

简述: 该漏洞存在于Windows SmartScreen中,是一个安全功能绕过漏洞。攻击者可利用该漏洞绕过 Windows Defender SmartScreen 检查和其他提示。攻击者还可能将该漏洞可能与会被 SmartScreen 阻止的漏洞结合使用。

| 组件 | 影响版本 | 安全版本 |

|---|---|---|

| Microsoft:Windows Server | 2008,2012,2016,2019,2022 | 请跟随系统升级 |

| Microsoft:Window | 10,11 | 请跟随系统升级 |

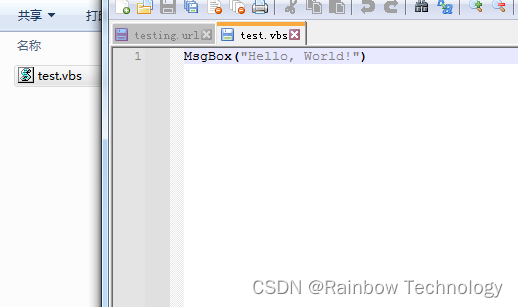

根据EXP,构造一个恶意的smb服务器,构造恶意的zip文件如下:

构造恶意的url文件,其中`URL`填入我们指定的恶意zip文件下的vbs文件。

正常情况下用户双击来自网络的可执行文件的时候,会触发Windows Defender SmartScreen的检查。然而,当点击恶意url文件,windows会首先解压恶意zip文件并放入临时目录,然后调用Wscript执行vbs文件。

按常理说,虽然解压了vbs文件到本地目录,但vbs本质上还是来自于网络中的可执行文件,应该触发Windows Defender SmartScreen的检查,但事实却是没触发,这也就是漏洞所在。

完整项目下载

【Rainbow 漏洞库】![]() https://wwrd.lanzoum.com/b04eghy4f

https://wwrd.lanzoum.com/b04eghy4f

(访问密码:b8ox)