高级工技能等级认定---网络设备安全

目录

一、DHCP 安全配置

二、SSH配置

三、标准ACL的配置

四、配置交换机端口安全

五、三层交换和ACL的配置

一、DHCP 安全配置

配置要求:

1.给交换机配置enable密码.

2.在交换机上创建VLAN 100,将F0/1-3口改为Access口,并加入到VLAN 100中。

3.在交换机上启用DHCP侦听功能

4.在VLAN 100中启用侦听

5.将交换机连接Server1的端口设置为可信端口

6.将交换机连接PC的端口设置每秒允许的最大DHCP消息数为3,超过后接口就shutdown。

Server-PT0 配置:

Server-PT1 配置同上。

交换机的配置

创建vlan 100-200图形创建

端口1-3 加入到100vlan中

在交换机上启用DHCP侦听功能

在VLAN 100中启用侦听

将交换机连接Server1的端口设置为可信端口

将交换机连接PC的端口设置每秒允许的最大DHCP消息数为3,超过后接口就shutdown。

PC0 的ip是通过dhcp获取的 就算完成。

二、SSH配置

配置登录Console控制台密码

Router(config)#line console 0 //配置登录控制台密码

Router(config-line)#password 123

Router(config-line)#login

对所有未加密的口令进行弱加密

Router(config)#service password-encryption //对所有未加密的口令进行弱加密

SSH配置

Router(config)#username lzy privilege 15 secret abc //配置SSH登录的用户、密码和权限

Router(config)#ip domain-name lzy.edu.cn //配置域名

Router(config)#ip ssh version 2 //启用SSHv2版本

Please create RSA keys (of at least 768 bits size) to enable SSH v2.

Router (config)#ip ssh time-out 5 //配置SSH连接超时的时间单位是秒

Router(config)#ip ssh authentication-retries 5 //配置允许SSH验证重试次数

Router(config)#hostname lzy //配置路由器名称

lzy(config)#crypto key generate rsa general-keys modulus 1024 //生成RSA密码对,对于SSHv2,参数key-length密钥长度至少为768bit

打开路由器SSH的远程登录

lzy(config)#line vty 0 4 //0-4同时允许5个终端登录。

lzy(config-line)#login local //配置VTY登录要通过本地数据库验证

lzy(config-line)#transport input ssh //设备仅允许通过SSH方式登录

lzy#write //保存配置,前面是lzy的原因是因为改了设备名称。

配置完成后,在Router1上通过SSH登录到Router0验证相关配置

三、标准ACL的配置

在网络中配置标准ACL,禁止PC0访问Server0,网络拓扑如下:

给路由器配置IP地址。(图形化界面操作)

Router>enable

Router#configure terminal

Router(config)#interface FastEthernet0/0

Router(config-if)#no shutdown

Router(config-if)#ip address 192.168.100.1 255.255.255.0

Router(config-if)#exit

Router(config)#interface FastEthernet0/1

Router(config-if)#no shutdown

Router(config-if)#ip address 192.168.200.1 255.255.255.0

Router(config-if)#exit

配置访问控制列表限制PC0访问服务器

Router(config)#access-list 1 deny host 192.168.100.100 //拒绝PC0

Router(config)#access-list 1 permit any //允许其余的访问

Router(config)#interface f0/1

Router(config-if)#ip access-group 1 out //应用前面定义的规则

四、配置交换机端口安全

配置要求:

只允许PC0接入到网络中,访问S0

Switch(config)#interface f0/1 //进入交换机Switch0的fa0/1端口。

Switch(config-if)#switchport mode access // 将f0/1端口设置为 access模式。默认就是access模式

Switch(config-if)#switchport port-security //开启交换机端口安全功能

Switch(config-if)#switchport port-security maximum 1 //配置交换机端口下允许接入的MAC条目的最大数量。

Switch(config-if)#switchport port-security mac-address XXXX.XXXX.XXXX //绑定允许通过的MAC地址。

Switch(config-if)#switchport port-security violation shutdown|protect|restrict // 违反端口安全规则的处理方式。 shutdown|protect|restric根据题的要求,三选一 ( 关机 | 保护 | 限制 )

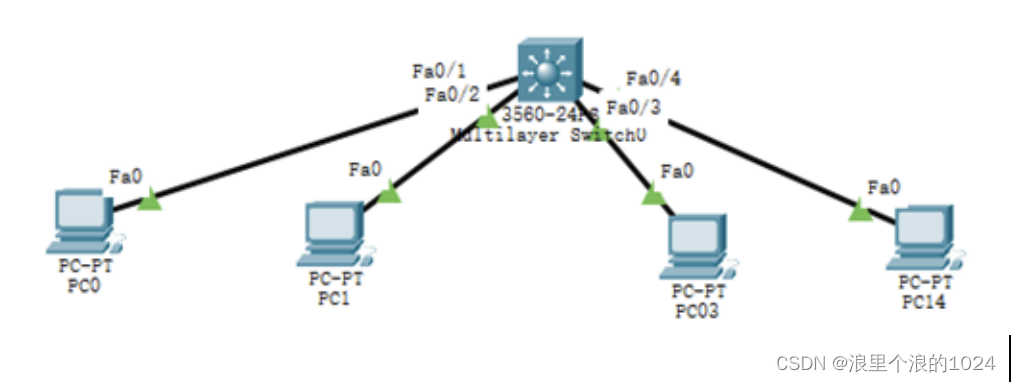

五、三层交换和ACL的配置

为了保障网络的安全性,在网络中配置访问控制列表,实现非授权用户禁止访问相关VLAN。

配置要求如下:

| 设备名称 | IP地址 |

| PC0 | 192.168.100.100/24 |

| PC1 | 192.168.100.200/24 |

| PC2 | 192.168.200.100/24 |

| PC3 | 192.168.200.200/24 |

| VLANIF 100 | 192.168.100.254 |

| VLANIF 200 | 192.168.200.254 |

1.在网络中分别划分VLAN100和VLAN200。

2.将PC0和PC1放入VLAN 100,将PC2和PC3放入VLAN200。

3.给分别给VLAN100和VLAN 200配置VLAN IF地址,地址为192.168.100.254和192.168.200.254。

4.交换机上配置标准的访问控制列表,禁止非授权用户PC0访问VLAN200,其余访问不受限

Switch>enable

Switch#conf t

1.在网络中分别划分VLAN100和VLAN200。

Switch(config)#vlan 100

Switch(config-vlan)#exit

Switch(config)#vlan 200

Switch(config-vlan)#exit

2.将PC1和PC放入VLAN 100

Switch(config)#interface range f0/1-2

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 100

Switch(config-if-range)#exit

将PC3和PC4放入VLAN200。

Switch(config)#interface range f0/3-4

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 200

Switch(config-if-range)#exit

给分别给VLAN100和VLAN 200配置VLAN IF地址,地址为192.168.100.254和192.168.200.254。

Switch(config)#interface vlan 100

Switch(config-if)#ip address 192.168.100.254 255.255.255.0

Switch(config-if)#exit

Switch(config)#interface vlan 200

Switch(config-if)#ip address 192.168.200.254 255.255.255.0

Switch(config-if)#exit

Switch(config)#ip routing // 打开路由功能

交换机上配置标准的访问控制列表,禁止非授权用户PC0访问VLAN200,其余访问不受限Switch(config)#access-list 1 deny host 192.168.100.100

Switch(config)#access-list 1 permit any

Switch(config)#interface vlan 200

Switch(config-if)#ip access-group 1 out

Switch(config-if)#exit