AI算法检测对无人军用车辆的MitM攻击

南澳大利亚大学和查尔斯特大学的教授开发了一种算法来检测和拦截对无人军事机器人的中间人(MitM)攻击。

MitM 攻击是一种网络攻击,其中两方(在本例中为机器人及其合法控制器)之间的数据流量被拦截,以窃听或在流中注入虚假数据。

此类恶意攻击旨在中断无人驾驶车辆的运行,修改传输的指令,在某些情况下甚至夺取控制权,指示机器人采取危险行动。

“机器人操作系统(ROS)极易受到数据泄露和电子劫持,因为它的网络化程度非常高,”参与该研究的安东尼·芬恩教授评论道。

“以机器人、自动化和物联网发展为标志的工业 4 时代的到来,要求机器人协同工作,其中传感器、执行器和控制器需要通过云服务相互通信和交换信息。”

“这样做的缺点是,它们非常容易受到网络攻击。”

大学研究人员开发了一种使用机器学习技术的算法来检测这些尝试并在几秒钟内将其关闭。

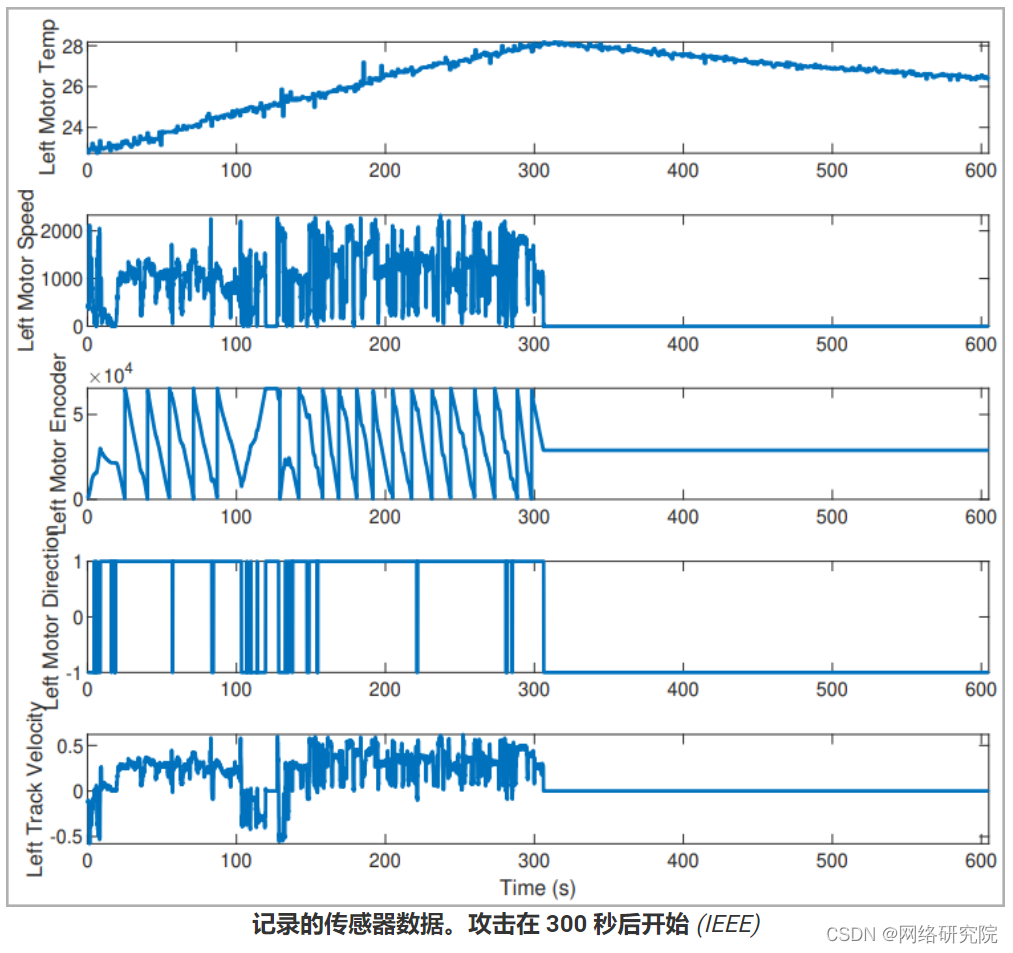

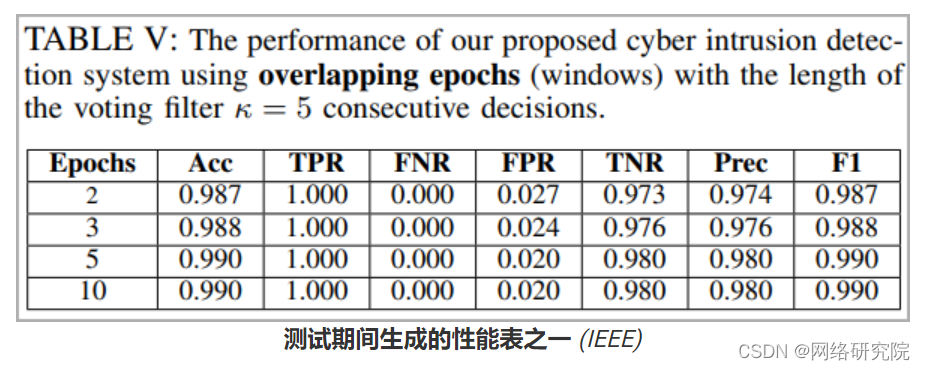

该算法在美国陆军 (TARDEC) 使用的 GVR-BOT 复制品中进行了测试,记录了 99% 的攻击预防成功率,只有不到 2% 的测试案例出现误报。

识别中间人攻击

检测针对无人驾驶车辆和机器人的 MitM 很复杂,因为这些系统在容错模式下运行,因此正常操作和故障情况之间的区分可能很模糊。

此外,机器人系统可能会在各个层面受到损害,从核心系统到其子系统及其子组件,从而导致可能导致机器人功能失调的操作问题。

大学研究人员开发了一种系统,可以分析机器人的网络流量数据,以检测对其进行破坏的企图。该系统使用基于节点的方法,仔细检查数据包数据,并使用基于流统计的系统从数据包标头读取元数据。

研究人员发布的详细技术论文深入研究了为此目的开发的深度学习 CNN(卷积神经网络)模型的细节,该模型包含多个层和过滤器,可提高网络攻击检测结果的可靠性。

即使仅经过 2-3 个 epoch 的模型训练,对复制机器人进行的真实测试以及针对各种系统的模拟网络攻击也产生了出色的结果和较高的识别精度。

这种新颖保护系统的优化版本可以在类似但要求更高的机器人应用中找到应用,例如无人驾驶飞机。

“我们也有兴趣研究我们的入侵检测系统在不同机器人平台上的功效,例如无人机,与地面机器人相比,其动态速度相当快,也更复杂,” 发表在 IEEE 门户网站上的论文总结道。